Einleitung

Der Monthly Threat Report von Hornetsecurity bietet Ihnen Einblicke in die Sicherheitstrends von MS365, bedrohungsbezogene E-Mails sowie Kommentare zu aktuellen Ereignissen im Bereich der Cybersicherheit. Diese Ausgabe konzentriert sich auf die Daten des Monats August.

Zusammenfassung

- In unseren Daten spiegelt sich ein leichter Rückgang der Bedrohungen für den betrachteten Berichtszeitraum wider.

- HTML-Dateien bleiben unverändert die bevorzugte Methode zur Verbreitung schädlicher Inhalte. Dies geht einher mit einem anhaltenden Rückgang des Einsatzes von bösartigen PDF- und Archivdateien, was wahrscheinlich auf die Zerschlagung von Qakbot zurückzuführen ist.

- In den letzten Wochen haben insbesondere die Branchen Entertainment und Bergbau verstärkt das Interesse von Angreifern auf sich gezogen.

- DHL führt nach wie vor die Liste der am häufigsten imitierten Marken bei Phishing-Angriffen an, wobei auch bei Netflix, Mastercard und anderen deutliche Zunahmen zu verzeichnen sind.

- Die Zerschlagung des Qakbot-Botnets durch das FBI wird voraussichtlich dazu führen, dass Cyberkriminelle auf andere Botnetze im Darknet ausweichen werden.

- Bei sowohl einer französischen Regierungsbehörde als auch bei einem Softwareanbieter im Gaming-Sektor kam es zu Cyberangriffen, bei denen die personenbezogenen Daten von etwa 14 Millionen Menschen von Kriminellen gestohlen wurden.

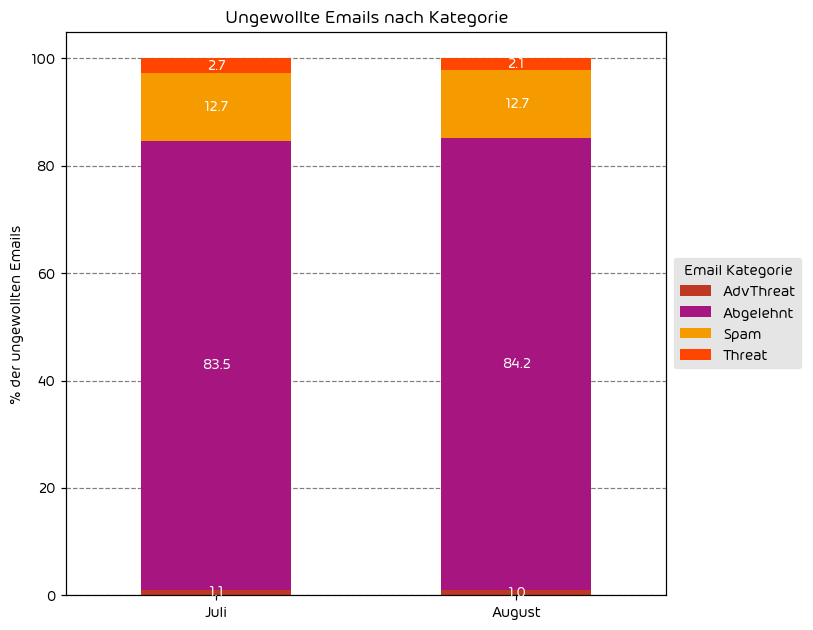

Unerwünschte E-Mails nach Kategorie

In diesem Monat verzeichneten wir einen kaum wahrnehmbaren Rückgang der unerwünschten Nachrichten in den Kategorien “ Threat“ und „AdvThreat“ im Vergleich zu den Daten aus Juli. Dies führte zu einer leichten Zunahme der abgelehnten E-Mails während dieses Berichtszeitraums.

Zur Erinnerung: Die Kategorie „Abgelehnt“ bezieht sich auf E-Mails, die von den Hornetsecurity-Diensten während des SMTP-Dialogs aufgrund äußerer Merkmale, wie der Identität des Absenders oder der IP-Adresse, abgelehnt wurden. Wenn ein Absender bereits als kompromittiert erkannt wurde, erfolgt keine weitere Analyse. Der SMTP-Server blockiert die Verbindung bereits beim ersten Verbindungspunkt aufgrund der negativen Reputation der IP und der Identität des Absenders. Die anderen Kategorien in der Abbildung werden in der folgenden Tabelle beschrieben:

Die anderen Kategorien in der Abbildung werden in der folgenden Tabelle beschrieben:

| Kategorie | Beschreibung |

|---|---|

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte, wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten, wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Abgelehnt | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

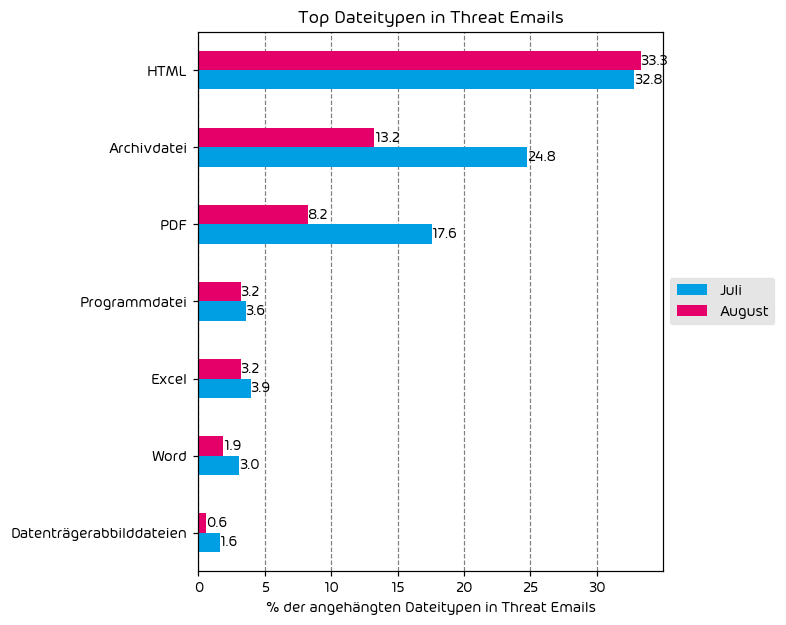

Bei Angriffen verwendete Dateitypen

HTML-Dateien setzten ihren anhaltenden Trend steigender Nutzung im Vergleich zu den vorherigen Monaten fort, während eine deutliche Reduzierung bei schädlichen PDF- und Archivdateien zu verzeichnen war. Diese Entwicklung lässt sich wahrscheinlich auf die Unterbrechung des Qakbot-Botnets durch das FBI zurückführen, da Qakbot häufig PDFs zur Infektion neuer Systeme einsetzte.

Wir verzeichnen weiterhin einen rückläufigen Einsatz von Excel- und Word-Dokumenten zur Übertragung schädlicher Payloads. Diesen Wandel schreiben wir nach wie vor der Entscheidung von Microsoft zu, Makros in Office-Anwendungen standardmäßig zu deaktivieren – eine positive Entwicklung für die gesamte Branche

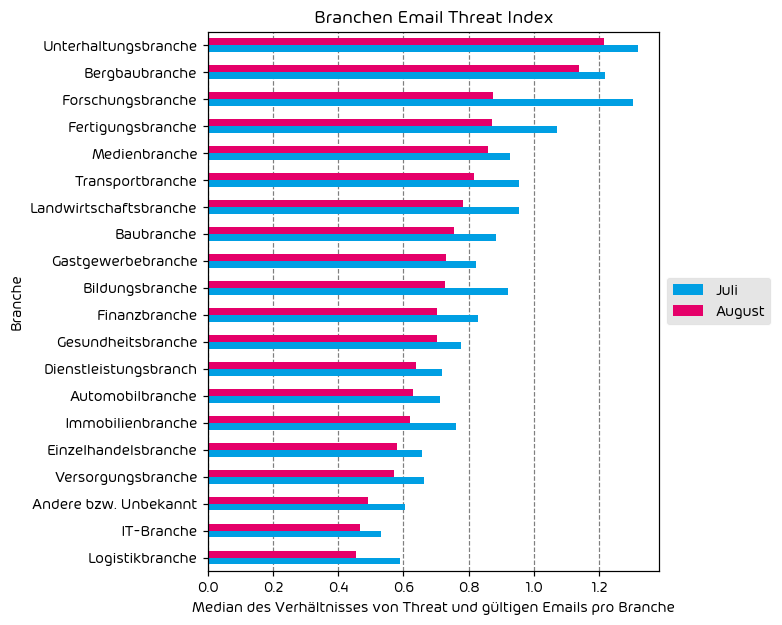

Branchen Email Threat Index

Entgegen den Ergebnissen unseres letzten Berichts konnten wir im Verlauf des Augusts einen insgesamt rückläufigen E-Mail-Bedrohungsindex in sämtlichen Industriezweigen verzeichnen. Das bedeutet, dass in diesem Monat weniger Bedrohungen über E-Mails auf Unternehmen abzielten als im Vormonat. Obwohl wir keinen spezifischen Grund für diesen Trend erkennen können, dürfte er wohl eine Folge des gewohnten Aufs und Abs der E-Mail-basierten Bedrohungen während der Sommermonate sein.

Hinsichtlich der am stärksten betroffenen Branche behält der Unterhaltungssektor seinen Spitzenplatz vom Vormonat bei, gefolgt von der Bergbauindustrie auf dem zweiten Rang. Im Vergleich zum vorherigen Bericht fällt jedoch auf, dass der Bedrohungsindex für die Forschungsbranche in diesem Datenzeitraum erheblich gesunken ist und nun den dritten Platz einnimmt.

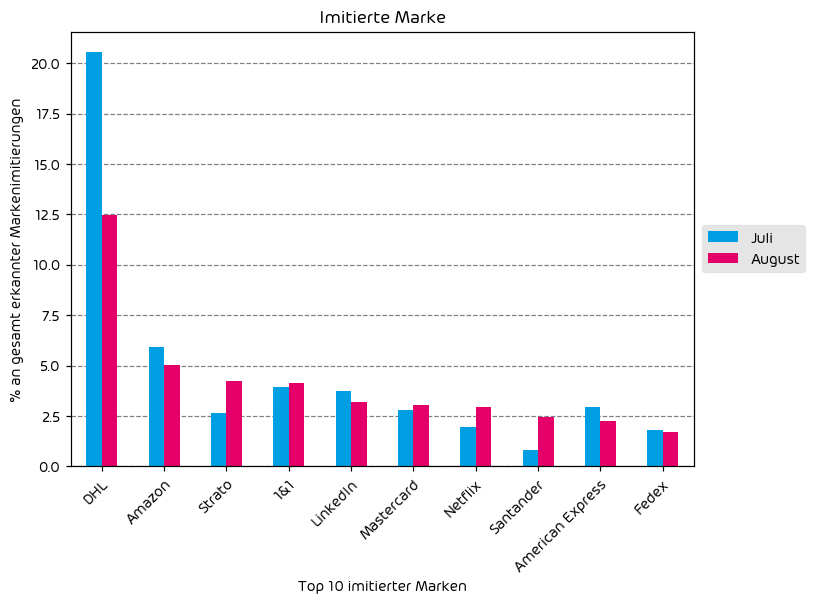

Imitierte Firmenmarken oder Organisationen

Obwohl es in diesem Monat im Vergleich zu den vorherigen Daten einige Veränderungen gab, bleiben die Spitzenkategorien für Markenimitationsangriffe weitgehend stabil. Versandunternehmen, soziale Medien und Finanzdienstleistungen bleiben nach wie vor hoch im Kurs für Imitationsversuche. Das ist nachvollziehbar, da diese Dienste einen hohen Stellenwert in unserer Gesellschaft haben. Der Versandsektor wächst weiterhin, soziale Medien verzeichnen eine anhaltend hohe Nutzung, und Finanzdienstleistungen sind und bleiben ein begehrtes Ziel für Cyberkriminelle.

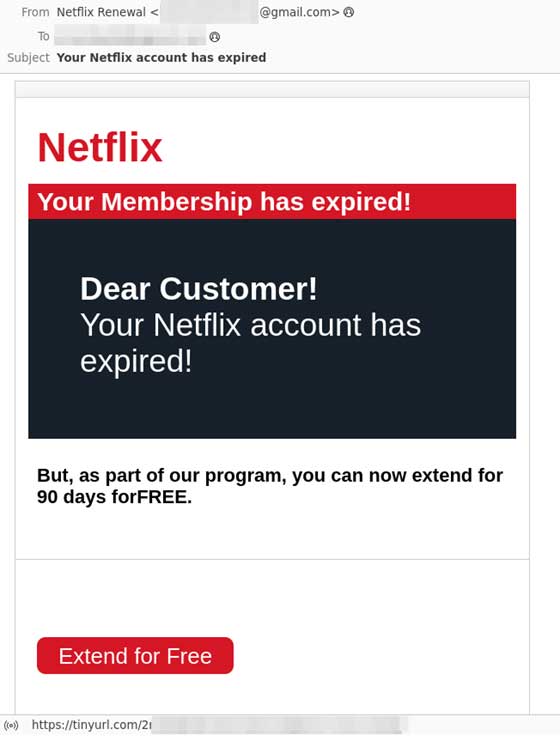

Dennoch bleibt DHL trotz eines erheblichen Rückgangs bei den Imitationsversuchen im August bei weitem die am häufigsten imitierte Marke. Mastercard, Netflix, 1&1, Strato und Santander verzeichneten alle Anstiege bei den Versuchen zur Markenimitation im letzten Monat. Besonders bemerkenswert ist ein spezifischer Phishing-Versuch, bei dem die Marke Netflix imitiert wird. Den Empfängern wird mitgeteilt, dass ihr Konto abgelaufen sei und sie Maßnahmen ergreifen sollten, um ihren Service „kostenlos“ um 90 Tage zu verlängern.

Risikoindikatoren für diesen Angriff sind in der Regel die Absenderadresse (in unserem Beispiel eine Gmail-Adresse) und der zugehörige Link, der die Benutzer zu einer TinyURL-Adresse führt.

Hervorzuhebende Vorfälle und branchenrelevante Events

Die Zerschlagung vom Qakbot- Botnets

Eine der eindrucksvollsten Entwicklungen, die es zu besprechen gilt, ist die Zerschlagung des Qakbot-Botnets durch das FBI. Das US-Justizministerium beschreibt die Entwicklungen wie folgt:

„Diese Aktion stellt die größte von den USA durchgeführte finanzielle und technische Zerschlagung einer von Cyberkriminellen genutzten Botnetz-Infrastruktur dar, die für Ransomware, finanzielle Betrügereien und andere cyberkriminelle Aktivitäten eingesetzt wurde.“

Für diejenigen, die die Geschichte von Qakbot verfolgt haben, kommt diese Nachricht nicht wirklich überraschend. Das FBI hat bis zu 700.000 infizierte Maschinen durch die Qakbot-Malware identifiziert. Davon konnte das FBI Qakbots Software gegen sie selbst einsetzen, da im Rahmen der Operation Deinstallationsbefehle an infizierte Maschinen gesendet wurden.

Darüber hinaus wurden im Rahmen der Operation 9 Millionen US-Dollar an Kryptowährung beschlagnahmt.

Es kann ohne Übertreibung gesagt werden, dass dies ein überaus erfolgreicher Schlag gegen Qakbot war. Qakbot war über Jahre hinweg ein Botnetz, das von Cyberkriminellen genutzt wurde, um Angriffe auf verschiedene Branchen und kritische Infrastrukturen zu starten. Wir bei Hornetsecurity haben Qakbot ebenfalls schon seit geraumer Zeit genau im Blick. Dennoch sollten zwei Dinge berücksichtigt werden:

- Welches neue oder bereits bestehende Botnetz werden Cyberkrimenelle von nun an nutzen, um die Lücke zu füllen, die Qakbot hinterlässt?

- Wurden alle Befehls- und Kontrollserver vom FBI außer Betrieb genommen oder wirkungslos gemacht?

Es gibt zwar noch andere Botnetze, aus denen Cyberkriminelle wählen könnten, jedoch verfügen nur einige über die Reichweite und die Fähigkeiten, die Qakbot besaß. Seit April 2023 wurde kein Emotet-Malspam mehr festgestellt, aber in Anbetracht der Historie und der Potenziale dieses Botnets ist es möglich, dass es erneut auftauchen könnte. Ebenso ist es durchaus denkbar, dass ein weniger bekanntes oder vollständig neues Botnetz versuchen wird, die entstandene Lücke zu füllen. In jedem Fall werden wir hier bei Hornetsecurity diesen Bereich weiterhin aufmerksam beobachten. Wenn Sie mehr über Emotet erfahren möchten, haben wir im Security Swarm Podcast eine Episode dazu veröffentlicht.

Zum Abschluss bleibt die Frage offen, ob wir Qakbot endgültig los sind. Botnets mit der Reichweite von Qakbot sind äußerst schwierig auszulöschen. Obwohl das FBI die benötigten Befehls- und Kontrollserver offenbar unter Kontrolle hat, wird die Zeit zeigen, ob es noch andere inaktive Befehls- und Kontrollserver gibt. Fest steht jedoch, dass die Fähigkeiten von Qakbot erheblich eingeschränkt wurden.

Weitere Datenlecks

Ein Monat im Bereich der Cybersicherheit vergeht selten ohne (mindestens) ein oder zwei Datenlecks. Zwei davon verdienen besondere Beachtung aufgrund ihrer Größenordnung: PlayCyber Games und eine französische Regierungsbehörde, zuständig für Arbeitslosigkeit und finanzielle Unterstützung, haben beide Sicherheitsverletzungen gemeldet, die zusammen beinahe 14 Millionen Datensätze mit persönlichen Informationen (PII) betroffen haben.

Datenlecks sind zwar keine Seltenheit, doch weltweit werden Regierungen zunehmend ungeduldig angesichts der häufigen Datenschutzverletzungen im privaten Sektor. Die Ausrede „Ein Angriff von beispiellosem Ausmaß und großer Raffinesse“ wird auf Dauer nicht mehr ausreichen. Mit steigender Anzahl betroffener Personen und Organisationen wird der Druck zur Verhängung von Strafen und Geldbußen gegenüber nachlässigen Unternehmen weiter zunehmen. Beispielsweise wurde gegen Ende des Jahres 2022 berichtet, dass die australische Regierung härtere Strafen für Organisationen einführen wird, die nicht ausreichende Maßnahmen zum Schutz von Kundendaten ergreifen. In jüngster Zeit wurde bekannt, dass das Cyber Security Review Board (CSRB) der US-Regierung die Vorgehensweise von Microsoft im Zusammenhang mit dem Vorfall Storm-0558 überprüfen wird, der zu einem Datenleck bei mehreren US-Behörden führte.

Zwar ist keine Organisation begeistert von der verstärkten Aufmerksamkeit seitens der Regierungen weltweit, dennoch kann diese zusätzliche Aufsicht in der heutigen Cybersicherheitslandschaft nur von Nutzen sein.

Microsoft Cloud – Update zum Storm-0558 Vorfall

UPDATE VOM 8. SEPTEMBER

Am 6. September veröffentlichte Microsoft weitere Details zu diesem Angriff. Obwohl das Update die Frage beantwortet, wie der Signaturschlüssel für Verbraucher kompromittiert wurde, bleiben die untenstehenden Punkte und Kritiken bestehen. Kurz gesagt, ein Crash-Dump aus dem Consumer Signing System wurde in eine Debugging-Umgebung verschoben und war daraufhin an der Kompromittierung eines internen Benutzerkontos beteiligt. Eine weitere bemerkenswerte Information aus dieser neuesten Stellungnahme ist folgende Aussage:

„Aufgrund von Protokollierungsrichtlinien haben wir keine Protokolle mit spezifischen Beweisen für diese Exfiltration durch diesen Akteur, aber dies war der wahrscheinlichste Mechanismus, durch den der Akteur den Schlüssel erworben hat.“

Es ist bemerkenswert, dass die benötigten Protokolle aufgrund von Aufbewahrungsrichtlinien nicht aufbewahrt wurden, was eine vollständige Bestätigung dieser Exfiltration unmöglich macht.

Was gibt es Neues bezüglich des Storm-0558-Vorfalls, seit unserem letzten Kommentar im vergangenen Monat? In Bezug auf offizielle Verlautbarungen von Microsoft gab es seit der Stellungnahme vom 11. Juli nichts Offizielles, außer einer technischen Analyse des Angriffs und seiner Akteure vom 14. Juli. Obwohl dieser Artikel einige nützliche Informationen zum Angriff liefert, wird auch klar (durch das, was im Artikel NICHT gesagt wird), dass Microsoft bestrebt ist, dieses Thema hinter sich zu lassen.

Zwei der noch offenen Hauptfragen konzentrieren sich auf den kompromittierten Signaturschlüssel für Verbraucher und die Tatsache, dass höherwertige Protokollierungslizenzen erforderlich waren, um den Angriff in den Microsoft Cloud-Diensten zu identifizieren.

Was den Signaturschlüssel betrifft, gibt Microsoft an: „Die Methode, mit der der Angreifer den Schlüssel erworben hat, ist Gegenstand laufender Untersuchungen.“

In Bezug auf die Protokollierung erklärte Microsoft am 19. Juli: „Heute erweitern wir die Zugänglichkeit und Flexibilität unserer Cloud-Protokollierung für unsere weltweiten Kunden noch weiter. In den kommenden Monaten werden wir unseren Kunden den Zugriff auf umfangreichere Cloud-Sicherheitsprotokolle ohne zusätzliche Kosten ermöglichen.“

Dies wirft die Frage auf, warum diese umfassende Protokollierung nicht von Anfang an verfügbar war. Sollten die für die Überwachung ihrer Umgebungen erforderlichen Protokolle den Kunden durch Lizenzgebühren vorenthalten werden? In der Welt der cloudbasierten Systeme, die von Millionen von Nutzern weltweit verwendet werden, spielt Vertrauen eine entscheidende Rolle. Der Umgang von Microsoft mit dieser Situation stellt das Vertrauen in Frage und dieser Vorfall wird sicherlich in der Sicherheitsbranche noch lange Zeit diskutiert werden.

Wir werden dieses Thema in unseren zukünftigen Monthly Threat Reports weiterhin genau verfolgen.

Prognosen für die kommenden Monate

Alle Augen sind nach wie vor auf Microsoft gerichtet in Bezug auf den Storm-0558-Vorfall und welche Veränderungen, wenn überhaupt, als Folge der Untersuchung der US-Regierung eintreten werden. Obwohl solche Untersuchungen in der Regel einige Zeit in Anspruch nehmen, erwarten wir dennoch konkrete Maßnahmen als Resultat. Es ist möglich, dass wir weitere Nachrichten von Microsoft zu diesem Fall sehen werden, aber wahrscheinlicher ist, dass jegliche zusätzliche Kommunikation eine Reaktion auf die Ergebnisse der Regierung sein wird.

Des Weiteren gehen wir davon aus, dass in den kommenden Wochen und Monaten andere Botnets einen Anstieg verzeichnen werden. Das Darknet kennt keine Pause, und ehemalige „Kunden“ von Qakbot werden ihre Dienste anderswo suchen müssen. Emotet scheint ein möglicher Kandidat zu sein, aber die Zeit wird zeigen, ob dies tatsächlich der Fall ist.

Obwohl es in den letzten Wochen wenig Neuigkeiten im Bereich KI-bezogener Sicherheit gab, dürften Investitionen und Förderprogramme zur Integration von KI in defensive Cybersicherheitstools in naher Zukunft Ergebnisse bringen. In letzter Zeit haben wir viel über die Verwendung von KI durch Cyberkriminelle gehört, und es wird spannend sein zu sehen, wie die Sicherheitsanbieter in der Branche KI-Fähigkeiten nutzen!

Hinweis: Wenn Sie mehr darüber erfahren wollen, wie Sicherheitsanbieter KI in ihren Tools einsetzen können, schauen Sie sich diese Episode des Security Swarm Podcast an, die sich auf die Verwendung von KI in defensiven Tools konzentriert.

Experteneinschätzung von Hornetsecurity

Von Yvonne Bernard, CTO, zur Zerschlagung des Qakbot-Botnets durch das FBI

Die Zerschlagung des Qakbot-Botnets durch das FBI markiert einen bemerkenswerten und beeindruckenden Meilenstein in den Bemühungen der Behörden zur Bekämpfung von Cyberbedrohungen. Dennoch hat die Geschichte, wie beispielsweise im Fall Emotet gezeigt, dass solche Erfolge nicht zwangsläufig von Dauer sind. Daher ist es von entscheidender Bedeutung, dass wir Qakbots mögliche Rückkehr genau überwachen und gleichzeitig ein wachsames Auge auf das Aufkommen neuer Botnets oder auf bereits bestehende Botnets werfen, die in den kommenden Wochen, Monaten und Jahren möglicherweise an Bedeutung gewinnen könnten.

Von Jan Bartkowski, Team Lead Security Architecture & Engineering, zu den aktuellen Datenlecks:

Die jüngsten Datenlecks zeigen, dass das Wettrennen zwischen Angreifern und Verteidigern, wie immer, in vollem Gange ist. Leider gelingt es den Angreifern oft, einen Schritt voraus zu sein – oder vielleicht noch häufiger – einige Unternehmen hinken einen Schritt hinterher. Dies unterstreicht die ständige Notwendigkeit für Unternehmen, kontinuierlich in ihre Informationssicherheit zu investieren. Eine umfassende Verteidigungsstrategie ist unerlässlich, um das Schlimmste zu verhindern, falls eine einzelne Sicherheitsmaßnahme versagt. Dies betrifft nicht nur IT-Systeme, sondern auch die Mitarbeiter, da selbst die technisch versiertesten Ingenieure nicht vor Fehlern gefeit sind, wie jüngste Vorfälle bei Lastpass und Microsoft gezeigt haben.

Monatliche Empfehlungen

- Jetzt ist der Moment, sich über gängige Bedrohungen durch Botnets wie Emotet zu informieren. Da einer der Hauptakteure (Qakbot) aus diesem Bereich entfernt wurde, ist es wahrscheinlich, dass wir in den kommenden Monaten vielfältige und potenziell unbekannte Botnetzaktivitäten erleben werden. Die Einhaltung bewährter Sicherheitspraktiken und die Zusammenarbeit mit einem vertrauenswürdigen Sicherheitsanbieter, der eine nachgewiesene Erfolgsbilanz bei der Identifizierung von Botnetzbedrohungen vorweisen kann, kann dazu beitragen, potenzielle Risiken zu minimieren.

- Wenn Sie ein Microsoft Cloud-Kunde sind, bleiben Sie auf dem Laufenden über die neuesten Protokollmechanismen und Änderungen, wie sie von Microsoft angekündigt werden. Microsoft hat versichert, dass die erforderlichen Maßnahmen ergriffen wurden. Dennoch wird die Protokollierung von Identitäten entscheidend sein, um sicherzustellen, dass keine bleibenden Schäden aus dem Storm-0558-Vorfall resultieren.

- Die Imitation von Marken ändert sich monatlich, was den Schutz gegen solche Phishing-Versuche erschwert. Die regelmäßige Schulung von Endbenutzern mit modernen Phishing-Simulationen kann erheblich zur Sicherheit Ihres Unternehmens beitragen.

Über Hornetsecurity

Hornetsecurity ist ein weltweit führender Anbieter von Cloud-basierten Sicherheits-, Compliance-, Backup- und Security-Awareness-Lösungen der nächsten Generation, die Unternehmen und Organisationen jeder Größe auf der ganzen Welt unterstützen. Das Flaggschiffprodukt 365 Total Protection ist die umfassendste Cloud-Sicherheitslösung für Microsoft 365 auf dem Markt. Angetrieben von Innovation und Cybersecurity-Exzellenz, baut Hornetsecurity mit seinem preisgekrönten Portfolio eine sicherere digitale Zukunft und nachhaltige Sicherheitskulturen auf. Hornetsecurity ist über sein internationales Vertriebsnetz mit über 8.000 Channel-Partnern und MSPs in mehr als 30 Ländern aktiv. Die Premium-Dienste des Unternehmens werden von mehr als 50.000 Kunden genutzt.