Einleitung

Der Monthly Threat Report von Hornetsecurity bietet Ihnen Einblicke in die Sicherheitstrends von MS365, bedrohungsbezogene E-Mails sowie Kommentare zu aktuellen Ereignissen im Bereich der Cybersicherheit. Diese Ausgabe konzentriert sich auf die Daten des Monats September 2023.

Zusammenfassung

- E-Mail-Bedrohungen blieben, genau wie im Vormonat, auf einem alarmierenden Niveau.

- Der Einsatz von HTML-Dateien zur Übermittlung von Malware geht zurück, während die Verwendung von PDF- und Archivdateien zunimmt. Da diese Dateitypen von allen gängigen Betriebssystemen unterstützt werden, setzen Angreifer weiterhin darauf, sie für bösartige Absichten zu verwenden.

- Die Unterhaltungs- und Bergbauindustrien bleiben in den letzten 30 Tagen die beiden am stärksten ins Visier genommenen Branchen.

- Es gab einen bemerkenswerten Anstieg von Phishing-E-Mails mit Markenimitationen im betrachteten Zeitraum, insbesondere für die Marken Netflix, FedEx, DocuSign und T-Mobile.

- Microsoft bleibt von Sicherheitsvorfällen betroffen, was Fragen zur Sicherheitskultur des Unternehmens aufwirft.

- Eine kritische Sicherheitslücke in der libwebp-Bibliothek, die WebP-Bilder codiert und decodiert, hat viele betroffene Anwendungen dazu veranlasst, Patches eilig zu veröffentlichen. Wir gehen davon aus, dass Angreifer versuchen werden, diese Situation für Ihre Zwecke auszunutzen.

- Es ist zu erwarten, dass Informationen zum Storm-0558-Vorfall aufgrund von US-Regierungsermittlungen nur tröpfchenweise ans Licht kommen werden. Aktuelle Berichte unterstreichen, dass Cyberkriminelle erfolgreich rund 60.000 E-Mails aus zehn Konten des Außenministeriums exfiltriert haben.

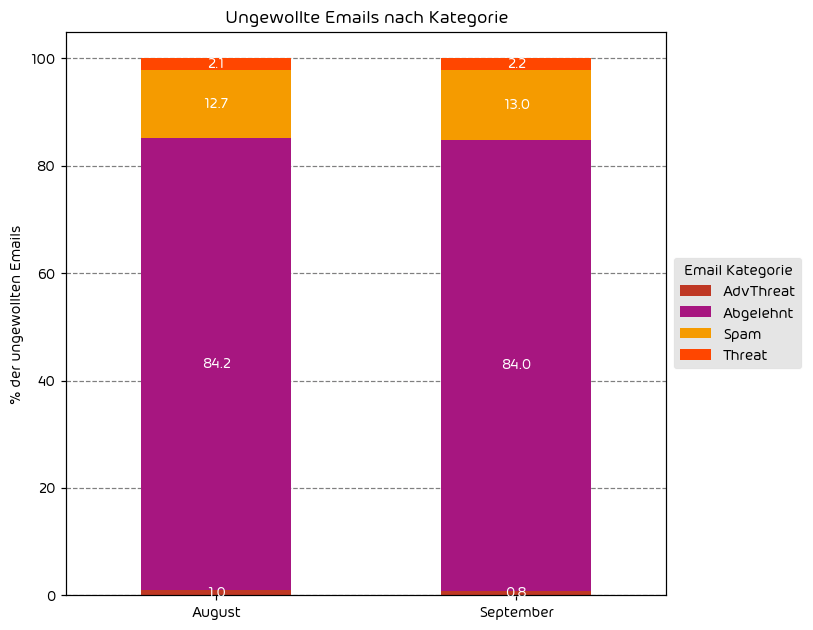

Unerwünschte E-Mails nach Kategorie

Die folgende Tabelle zeigt die Verteilung der unerwünschten E-Mails nach Kategorien im Vergleich August 2023 zu September 2023.

Die Veränderung in der Anzahl unerwünschter E-Mails nach Kategorien war im betrachteten Zeitraum fast zu vernachlässigen. Wir haben lediglich eine leichte Zunahme bei den Kategorien Threats und Advanced Threats festgestellt, aber nichts wirklich Bemerkenswertes.

Zur Erinnerung: Die Kategorie „Abgelehnt“ bezieht sich auf E-Mails, die von den Hornetsecurity-Diensten während des SMTP-Dialogs aufgrund äußerer Merkmale, wie der Identität des Absenders oder der IP-Adresse, abgelehnt wurden. Wenn ein Absender bereits als kompromittiert erkannt wurde, erfolgt keine weitere Analyse. Der SMTP-Server blockiert die Verbindung bereits beim ersten Verbindungspunkt aufgrund der negativen Reputation der IP und der Identität des Absenders.

Die anderen Kategorien in der Abbildung werden in der folgenden Tabelle beschrieben:

| Kategorie | Beschreibung |

|---|---|

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte, wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten, wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Abgelehnt | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

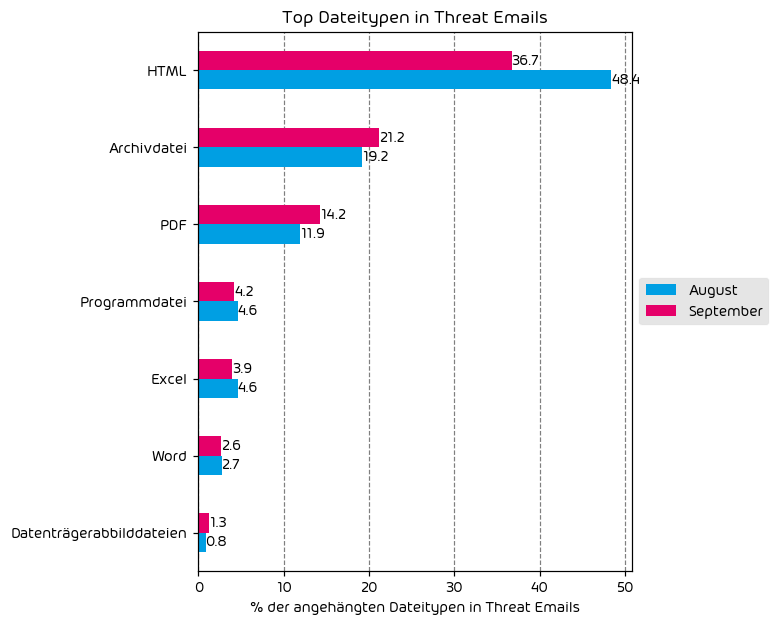

Bei Angriffen verwendete Dateitypen

Die folgende Tabelle zeigt die Verteilung der bei Angriffen verwendeten Dateitypen.

Auffälligkeiten:

- Die Verwendung von Archiv- und PDF-Dateien nimmt zu.

- Die Verwendung von HTML-Dateien geht zurück.

In diesem Monat verzeichnete die Verwendung von PDF-Dateien zur Übermittlung schädlicher Payloads einen Anstieg. Eine häufig beobachtete schädliche Payload im vergangenen Monat ist die DarkGate Malware. Es besteht der Verdacht, dass mehrere Angreifer, die zuvor Qakbot über bösartige PDFs verbreitet hatten, nun stattdessen auf die DarkGate-Malware umgestiegen sind. Das Resultat: ein vermehrtes Auftreten schädlicher PDF-Dateien.

Wenn Sie mehr die Ereignissen sowie unsere Einschätzung rund um die Zerschlagung des Qakbot-Botnetz im letzten Monat erfahren möchten, finden Sie weitere Informationen in unserem vorherigen Bericht.

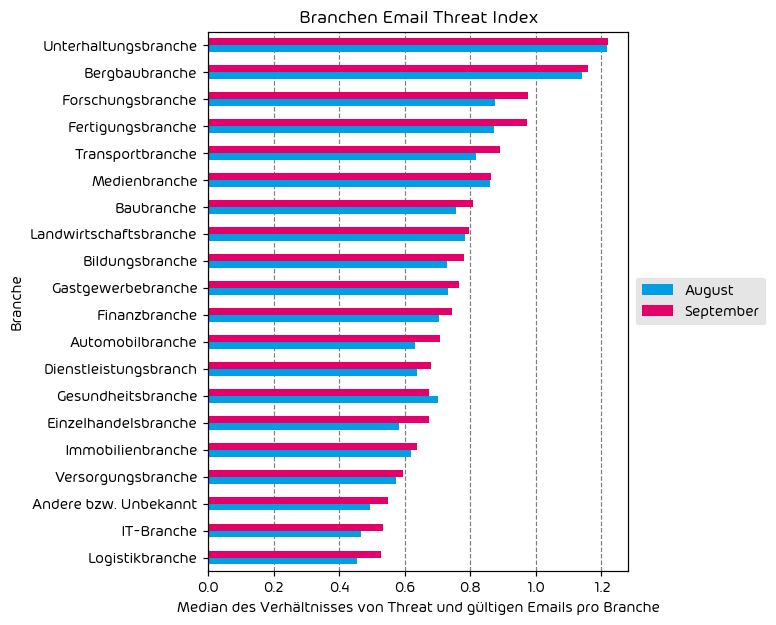

Branchen Email Threat Index

Die folgende Tabelle zeigt unseren Branchen-E-Mail-Bedrohungsindex, der auf der Anzahl der schadhaften E-Mails im Vergleich zu den gültigen E-Mails der einzelnen Branchen (im Durchschnitt) basiert. Da Organisationen unterschiedliche absolute E-Mail-Zahlen erhalten, berechnen wir den prozentualen Anteil der schadhaften E-Mails im Verhältnis zu den gültigen E-Mails einer jeden Organisation, um eine Vergleichbarkeit herzustellen. Anschließend ermitteln wir den Median dieser Prozentsätze für alle Organisationen innerhalb derselben Branche und erhalten so den endgültigen Bedrohungs-Score für die Branche.

Insgesamt konnten wir im definierten Datenerfassungszeitraum eine leichte Zunahme von Bedrohungen in fast allen Branchen feststellen. Dies stimmt überein mit der bereits im Bericht angesprochenen generellen leichten Zunahme an Bedrohungen.

Die am stärksten betroffenen Branchen sind weiterhin die Unterhaltungs- und Bergbaubranchen – genauso wie im Vormonat. Dennoch gab es eine spürbare Zunahme von E-Mail-Bedrohungen gegenüber den Bereichen Forschung und Fertigung. Dies ist eine Entwicklung, die wir in den kommenden Tagen weiterhin aufmerksam verfolgen werden.

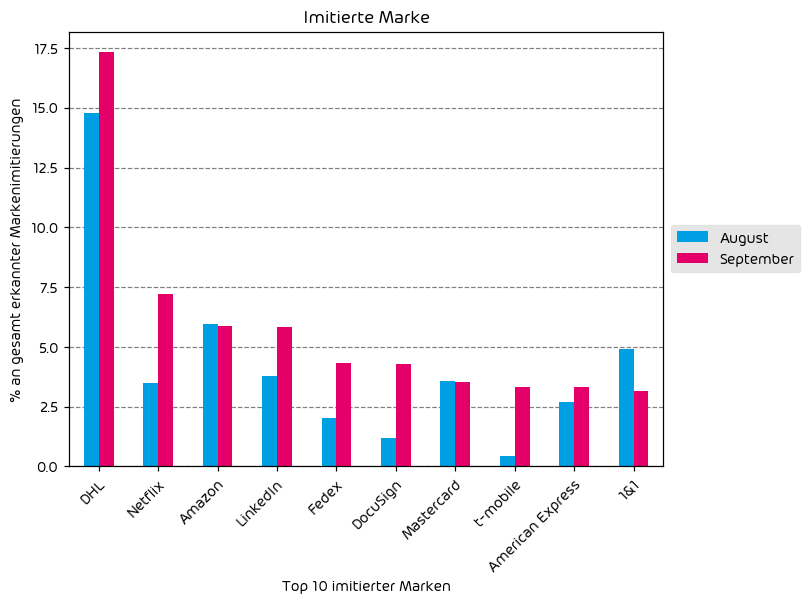

Imitierte Firmenmarken oder Organisationen

Andauernde Imitation von Versanddienstleistern

Wie in den beiden vorangegangenen Monaten berichtet, ist es nicht ungewöhnlich, Versandorganisationen an der Spitze der Liste von imitierten Marken zu finden. Dies resultiert schlichtweg daraus, dass Paketversand in unserer post-COVID-Welt äußerst verbreitet ist. Wenn es Angreifern gelingt, Ihnen eine Phishing-E-Mail bezüglich Ihrer „ausstehenden Paketzustellung“ zum genau richtigen Zeitpunkt zuzustellen, steigt die Wahrscheinlichkeit einer Interaktion beträchtlich.Beträchtlicher Anstieg bei den Versuchen zur Markenimitation von T-Mobile

Ein möglicher Grund für den Anstieg der T-Mobile Markenimitationsversuche könnte auf ein potenzielles Datenleck bei der US-Telekommunikationsorganisation zurückzuführen sein. Ein Anwendungsfehler ermöglichte es Nutzern, nicht nur ihre eigenen, sondern auch die Kontodetails anderer Konten zu sehen. Es ist gängige Praxis, dass Cyberkriminelle solche Situationen für ihre Zwecke missbrauchen.

Varianten von Phishing-E-Mails mit DocuSign-Imitation

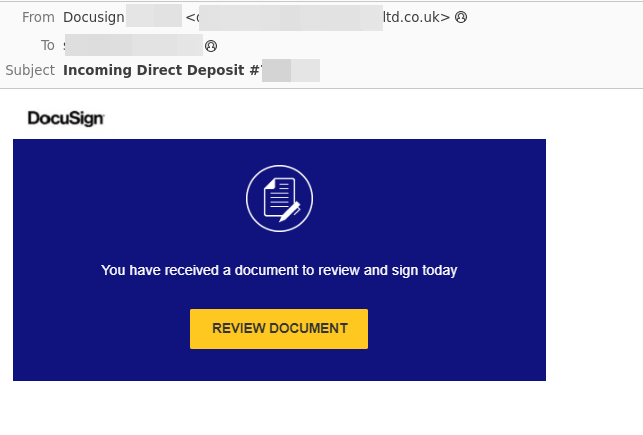

Ebenfalls erwähnenswert im Zusammenhang mit aktuellen DocuSign-Phishing-Nachrichten ist, dass einige Angreifer wieder dazu übergegangen sind, einen Link einfach hinter Bildern in ihren E-Mails mit Markenimitation zu verbergen, wie im folgenden Beispiel dargestellt:

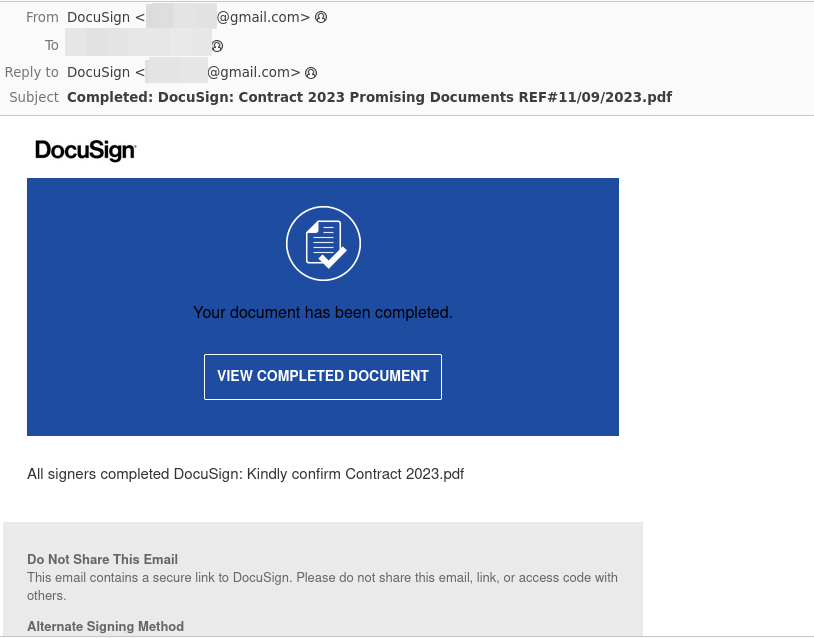

Betrachtet man jedoch die Marken-Imitationsversuche von DocuSign, so sehen wir weiterhin die traditionelle Methode, bei der die Angreifer HTML verwenden, um die Phishing-E-Mail präziser zusammenzustellen:

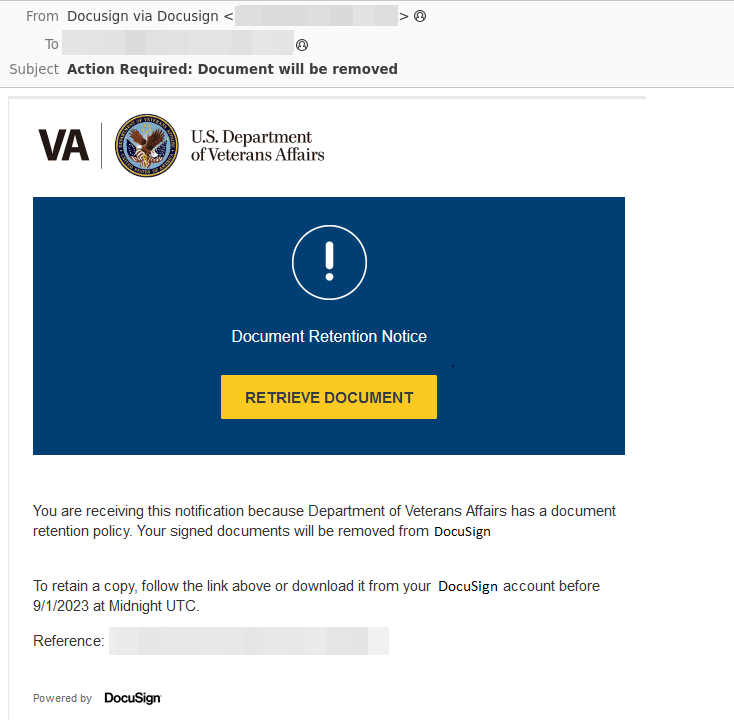

Ebenfalls erwähnenswert ist eine aktuelle DocuSign-Imitationskampagne, die gezielt auf das US-amerikanische Veterans Affairs Department (VA) abzielt. Im Bild unten haben wir einen Screenshot dieser speziellen Schwachstelle eingefügt:

Hervorzuhebende Vorfälle und branchenrelevante Events

Update zum Sicherheitvorfall Microsoft Storm-0558

Wie bereits in den beiden vorherigen Ausgaben unseres Monthly Threat Reports besprochen, möchten wir einige zusätzliche Erläuterungen zum Storm-0558 Sicherheitsvorfall geben. Falls Ihnen der Hintergrund dieses speziellen Angriffs unbekannt ist, finden Sie weitere Details in der September Ausgabe im Absatz „Hervorzuhebende Vorfälle und branchenrelevante Events“. Kurz gesagt, haben aus China stammende Cyberkriminelle einen Microsoft Consumer-Signaturschlüssel erlangt und diesen genutzt, um Authentifizierungstoken zu fälschen und so Zugriff auf die Microsoft-Cloud-Dienste zu erlangen.

Was in diesem Monat neu ist, ist, dass wir jetzt einige bestätigte Berichte über das Ausmaß des Schadens haben. Zuvor hatten wir nur Mitteilungen von Microsoft, dass „ungefähr 25 Organisationen“ betroffen waren. Jetzt haben wir die Bestätigung, dass aufgrund dieses Sicherheitsvorfalls 60 Tausend E-Mails des US-Außenministeriums freigelegt wurden. Zusätzlich nahmen die Angreifer eine vollständige Liste der E-Mail-Adressen des Ministeriums mit. Dies macht das Ausrichten zukünftiger Angriffe für Cyberkriminelle erheblich effektiver.

Es ist wahrscheinlich, dass die Berichterstattung über diesen Vorfall noch nicht abgeschlossen ist. Daher werden wir in den kommenden Wochen weiterhin die Entwicklungen im Auge behalten.

Ein weiterer Sicherheitvorfall bei Microsoft, bei dem 38 Terabyte Daten betroffen sind

Es waren ein paar schlechte Jahre für Microsoft hinsichtlich der Sicherheit, und es wird nicht besser. Selbst nach dem oben erwähnten Fiasko mit Storm-0558 gibt es bereits einen neuen Cybersecurity-Vorfall bei Microsoft. Dieses Mal sind 38 Terabyte privater Daten betroffen. Um Microsoft zu zitieren:

Microsoft hat einen Vorfall untersucht und behoben, bei dem ein eigener Mitarbeiter während der Mitarbeit an Open-Source-KI-Lernmodellen eine URL für einen Blob-Speicher in einem öffentlichen GitHub-Repository geteilt hat. Diese URL enthielt ein übermäßig großzügiges Shared Access Signature (SAS)-Token für ein internes Speicherkonto.

Die Nachricht von Microsoft lässt einen glauben, dass der Vorfall rasch behoben wurde und keinen Schaden verursacht hat. Obwohl Microsoft behauptet, dass dieser Vorfall keine Auswirkungen auf Kunden hatte, ist zu beachten, dass die Mitteilung keine Informationen darüber enthält, was sich in der 38-TB-Datenmenge befand. Die Forscher von Wiz, die den Vorfall an Microsoft gemeldet haben, sagen, dass die betroffenen Daten die persönlichen Backups von zwei Microsoft-Mitarbeitern enthielt:

Das Backup enthält Geheimnisse, private Schlüssel, Passwörter und über 30.000 interne Nachrichten von Microsoft Teams.

Es ist zwar wahrscheinlich, dass Kundendaten nicht betroffen waren, aber dies ist kein Vorfall, der einfach unter den Teppich gekehrt werden sollte. Alle in diesem Vorfall enthaltenen Elemente werden zweifellos in anderen Angriffen verwendet, und er gibt auch einige Einblicke in die internen Abläufe von Microsoft und seine Technologie-Infrastruktur. Mindestens ist es ein weiterer Punkt auf einer wachsenden Liste von Sicherheitsmängeln bei Microsoft in den letzten drei Jahren, die weiterhin die Verlässlichkeit von Microsoft in Frage stellen.

Kritische libwebp-Sicherheitslücke

Eine kritische CVE (Liste mit standardisierten Namen für Schwachstellen und andere Sicherheitsrisiken), die im letzten Monat ans Licht kam und von Systemadministratoren und Sicherheitsexperten beachtet werden sollte, betrifft eine Sicherheitslücke in der Bildkodierungs/-decodierungs-Bibliothek libwebp. Diese Schwachstelle nutzt eine speziell erstellte HTML-Seite aus, um einen Heap-Buffer-Overflow zu verursachen, was zu willkürlicher Codeausführung oder einem Denial-of-Service führen kann.

Diese CVE wurde ursprünglich von Google als eine spezifische Schwachstelle von Chrome verfolgt, aber es wurde schnell deutlich, dass es sich nicht nur um ein Problem von Chrome handelte. Die Schwachstelle wird nun als CVE-2023-4863 verfolgt, mit einem CVSS-Score von 8,8, und die Auswirkungen auf betroffene Anwendungen sind ziemlich groß. Die folgende Liste zeigt nur einige der betroffenen Anwendungen, die als anfällig aufgeführt wurden:

- Chrome

- Firefox

- Microsoft Edge

- Skype

- Electron-Based Apps (z.B. Microsoft Teams)

- Signal

- 1Password

- Brave

- Opera

Es ist auch erwähnenswert, dass es in der Sicherheitsbranche einige gibt, die eine mögliche Verbindung zwischen dieser Schwachstelle und einer für iOS sehen, die von Sicherheitsforschern von Citizen Labs an Apple gemeldet wurde und als CVE-2023-41064 verfolgt wird. Es wird vermutet, dass die NSO Group diese Schwachstelle und ihre Pegasus-Spionagesoftware in einer Angriffskette namens „BLASTPASS” genutzt hat. Die Empfehlung lautet, alle betroffenen Softwarekomponenten schnell zu aktualisieren.

Prognosen für die kommenden Monate

Es bleibt abzuwarten, welche bösartigen Anwendungen letztendlich die Lücke füllen werden, die durch die Zerstörung des Qakbot-Botnets, wie in der vorherigen Ausgabe des Monthly Threat Reports besprochen, entstanden ist. Wir erwarten, in den nächsten Tagen verschiedene Varianten von Schadsoftware zu sehen. Derzeit deutet jedoch einiges darauf hin, dass DarkGate eine potenzielle Option für Bedrohungsakteure darstellt. Wir werden dies weiterhin überwachen.

Wir gehen davon aus, dass die Auswirkungen des Storm-0558-Vorfalls noch einige Zeit anhalten werden. Obwohl wir in diesem Monat Informationen vom US-Außenministerium erhalten haben, werden in den kommenden Tagen wahrscheinlich weitere Details ans Licht kommen. Dies wird hauptsächlich durch die laufende Untersuchung des DHS Cyber Safety Review Board und den allgemeinen Einsatz von Cloud-Services in der US-Regierung vorangetrieben. Die Folgen dieses Vorfalls könnten mehr Aufklärungsarbeit und neue Richtlinien zur Nutzung von Cloud-Services mit sich bringen.

Darüber hinaus gehen wir auch davon aus, dass Cyberkriminelle versuchen werden, die Schwachstelle in libwebp auszunutzen, die im letzten Monat bekannt wurde. Aufgrund der weitreichenden Auswirkungen dieser Schwachstelle wird es einige Zeit dauern, bis die Branche Patches bereitstellt. Es ist wahrscheinlich, dass die Schwachstelle erfolgreich ausgenutzt wird, bevor sie komplett behoben ist.

Experteneinschätzung von Hornetsecurity

Von Andy Syrewicze, Security Evangelist, zu den anhaltenden Microsoft Sicherheitsvorfällen:

Es gab eine Zeit, in der ich mir nicht vorstellen konnte, dass Microsoft die Quelle so vieler Datenzwischenfälle sein würde, aber die letzten 3 Jahre sind der Beweis dafür, dass es eine unrealistische Erwartung war. Es ist kein Geheimnis, dass man als großer Cloud-Anbieter zum Ziel wird. Allerdings ist das gesamte Geschäftsmodell der Microsoft Cloud auf Vertrauen aufgebaut, und dieses Vertrauen schwindet in diesem Moment für viele in der Branche. Angesichts der Bedeutung von Microsoft Cloud Services für die Allgemeinheit glaube ich nicht, dass es jemals eine Zeit gab, in der die Expertise unabhängiger Sicherheitsanbieter dringender benötigt wurde. Aufgrund aller jüngsten Sicherheitsvorfälle muss Microsoft das Vertrauen zurückgewinnen, und sie müssen dabei offen und transparent sein und mit der Anbietergemeinschaft zusammenarbeiten.

Von Umut Alemdar, Head of Security Lab, zu Zero-Day-Schwachstellen im Jahr 2023:

Der Stand der Cybersicherheit im September 2023 ist alarmierend. Die Zahl der gemeldeten Zero-Day-Schwachstellen ist im Jahr 2023 von etwa 52 im Jahr 2022 auf bisher rund 77 gestiegen. Eine der kritischsten Zero-Day-Schwachstellen, die 2023 entdeckt wurde, ist CVE-2023-5129, ein Heap-Buffer-Overflow in der Bildbibliothek libwebp. Diese Schwachstelle wird aktiv in freier Wildbahn ausgenutzt und ermöglicht es Angreifern, beliebigen Code auf den Systemen der Opfer auszuführen.

Unternehmen sollten in Cybersicherheitsmaßnahmen investieren, um sich vor der zunehmenden Bedrohung durch Zero-Day-Schwachstellen zu schützen. Dazu gehört die Implementierung einer durchdachten Cybersicherheitsstrategie und die regelmäßige Schulung der Mitarbeiter in bewährten Sicherheitspraktiken. Auch wenn diese Maßnahmen das Risiko eines Cyberangriffs minimieren können, ist es wichtig zu beachten, dass Zero-Day-Schwachstellen trotz präventiver Maßnahmen ausgenutzt werden können. Ereignisprotokollierung und weitere Maßnahmen für die Business Continuity und Disaster-Recovery, wie Backups für kritische Systeme, sind entscheidend, um sich gegen Zero-Day-Angriffe zu wappnen.

Monatliche Empfehlungen:

- Nehmen Sie umgehend Patches für Anwendungen in Ihrer Umgebung vor, die von der libwebp-Schwachstelle betroffen sind. Ein optimaler Startpunkt ist die Gewährleistung, dass Updates für Webbrowser zuerst durchgeführt werden.

- Mit der Zunahme von Versuchen zur Markenimitation und raffiniert getarnten Phishing-Nachrichten ist jetzt der richtige Zeitpunkt, Ihre E-Mail-Sicherheitsstrategie zu überprüfen und Ihre internen Schulungspraktiken für mehr Sicherheitsbewusstsein zu stärken. Diese Maßnahmen tragen maßgeblich dazu bei, dass Endnutzer nicht den Cyberkriminellen zum Opfer fallen.

- Insbesondere wenn Sie intern DocuSign nutzen, sorgen Sie dafür, dass die besten Methoden zur Erkennung von DocuSign-Phishing-E-Mails in Ihrer Organisation kommuniziert werden, vor allem an diejenigen, die wahrscheinlich auf solche Nachrichten stoßen.

Über Hornetsecurity

Hornetsecurity ist ein weltweit führender Anbieter von Cloud-basierten Sicherheits-, Compliance-, Backup- und Security-Awareness-Lösungen der nächsten Generation, die Unternehmen und Organisationen jeder Größe auf der ganzen Welt unterstützen. Das Flaggschiffprodukt 365 Total Protection ist die umfassendste Cloud-Sicherheitslösung für Microsoft 365 auf dem Markt. Angetrieben von Innovation und Cybersecurity-Exzellenz, baut Hornetsecurity mit seinem preisgekrönten Portfolio eine sicherere digitale Zukunft und nachhaltige Sicherheitskulturen auf. Hornetsecurity ist über sein internationales Vertriebsnetz mit über 8.000 Channel-Partnern und MSPs in mehr als 30 Ländern aktiv. Die Premium-Dienste des Unternehmens werden von mehr als 50.000 Kunden genutzt.