Introduction

Der Monthly Threat Report von Hornetsecurity bietet Ihnen Einblicke in die Sicherheitstrends von MS365, bedrohungsbezogene E-Mails sowie Kommentare zu aktuellen Ereignissen im Bereich der Cybersicherheit. Diese Ausgabe konzentriert sich auf die Daten des Monats Oktober 2023.

Zusammenfassung

- Spam-Nachrichten sind im letzten Monat leicht gestiegen, während E-Mails, die als „Threats“ und „AdvThreats“ klassifiziert sind, leicht abgenommen haben. Dennoch bleibt das Risiko im Bereich der E-Mail-Sicherheit in der Branche hoch.

- Die Verwendung von PDF-Dateien zur Übermittlung bösartiger Payloads per E-Mail hat im letzten Monat zugenommen. Dies wird wahrscheinlich durch Post-QakBot-Botnetze wie DarkGate vorangetrieben.

- Die Forschungsbranche verzeichnet einen signifikanten Anstieg bei gezielten Angriffen und steht an erster Stelle auf unserer Liste der am stärksten betroffenen Branchen. Die Branchen Bergbau und Unterhaltung belegen den zweiten und dritten Platz.

- Marken aus den Bereichen Versand und Finanzen haben in den letzten Monaten vermehrt Versuche von Markenimitationen verzeichnet. Dieser Trend wird sich in den kommenden Feiertagsmonaten fortsetzen.

- Microsoft hat damit begonnen, die versprochenen Protokolländerungen als Reaktion auf den Cloud-Services-Angriff durch Storm-0558 umzusetzen.

- Eine erhebliche Schwachstelle in Citrix NetScalers, genannt CitrixBleed, bringt die Branche dazu, Patches anzuwenden. Die Schwachstelle wird laut Mandiant seit mindestens August in freier Wildbahn ausgenutzt.

- Die Securities and Exchange Commission hat Anklage gegen SolarWinds und deren CISO wegen Betrugs und Sicherheitsmängeln im Zusammenhang mit dem SunBurst-Vorfall Ende 2020 erhoben.

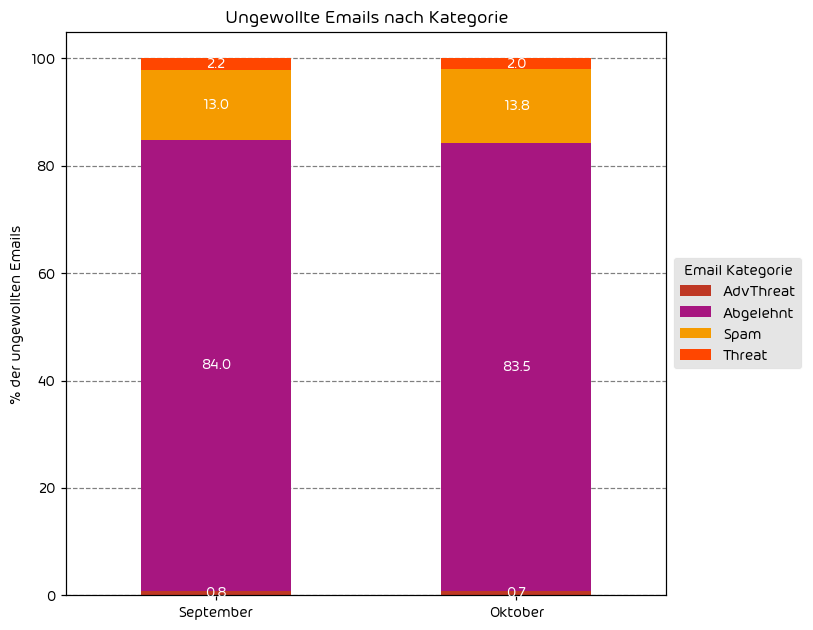

Unerwünschte E-Mails nach Kategorie

Die folgende Tabelle zeigt die Verteilung der unerwünschten E-Mails nach Kategorien im Vergleich September 2023 zu Oktober 2023.

Im Oktober gab es einen leichten Anstieg in der Anzahl der als „Spam“ klassifizierten E-Mails, während “ Threats“ und „AdvThreats“ leicht abnahmen. Wie bereits in unserem Bericht des letzten Monats erwähnt, bleibt die allgemeine Bedrohungslage für E-Mails hoch, was voraussichtlich noch einige Zeit anhalten wird, besonders mit dem Beginn der Feiertagsmonate.

Zur Erinnerung: Die Kategorie „Abgelehnt“ bezieht sich auf E-Mails, die von den Hornetsecurity-Diensten während des SMTP-Dialogs aufgrund äußerer Merkmale, wie der Identität des Absenders oder der IP-Adresse, abgelehnt wurden. Wenn ein Absender bereits als kompromittiert erkannt wurde, erfolgt keine weitere Analyse. Der SMTP-Server blockiert die Verbindung bereits beim ersten Verbindungspunkt aufgrund der negativen Reputation der IP und der Identität des Absenders.

Die anderen Kategorien in der Abbildung werden in der folgenden Tabelle beschrieben:

| Kategorie | Beschreibung |

|---|---|

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte, wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten, wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Abgelehnt | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

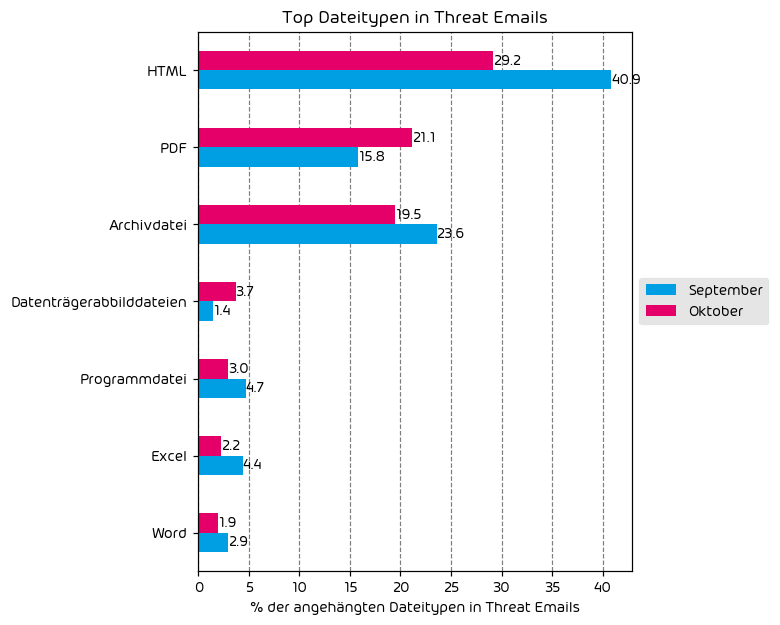

Bei Angriffen verwendete Dateitypen

Die folgende Tabelle zeigt die Verteilung der bei Angriffen verwendeten Dateitypen.

Die Verwendung von HTML- und Archivdateien ist im betrachteten Zeitraum rückläufig, während die Nutzung von PDF- und Disk-Image-Dateien zunimmt. Ein Grund für den Anstieg bei PDF-Dateien ist die Tatsache, dass sie der bevorzugte Verbreitungsweg für einige der neueren (post-Qakbot) Botnets wie DarkGate sind. Obwohl der Angriffsvektor von DarkGate sich teilweise auf Instant Messaging verlagert hat, sind die Angriffe auch über E-Mail erkennbar.

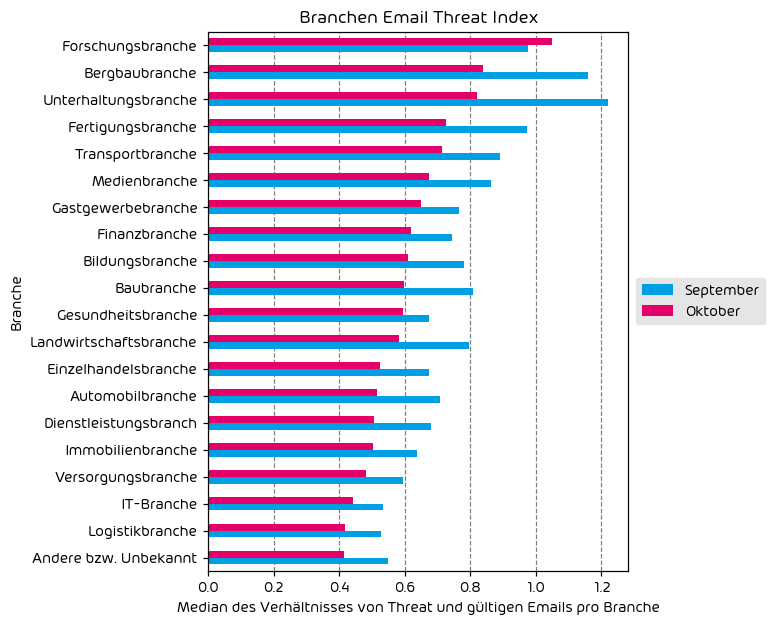

Branchen Email Threat Index

Die folgende Tabelle zeigt unseren Branchen-E-Mail-Bedrohungsindex, der auf der Anzahl der schadhaften E-Mails im Vergleich zu den gültigen E-Mails der einzelnen Branchen (im Durchschnitt) basiert. Da Organisationen unterschiedliche absolute E-Mail-Zahlen erhalten, berechnen wir den prozentualen Anteil der schadhaften E-Mails im Verhältnis zu den gültigen E-Mails einer jeden Organisation, um eine Vergleichbarkeit herzustellen. Anschließend ermitteln wir den Median dieser Prozentsätze für alle Organisationen innerhalb derselben Branche und erhalten so den endgültigen Bedrohungs-Score für die Branche.

Während des betrachteten Zeitraums verzeichnen alle Branchen einen rückläufigen Trend der Bedrohungsindizes, außer der Forschungsbranche, die weiterhin ihre Position an der Spitze der Liste behauptet. Unsere Daten zeigen, dass diese Branche bereits seit einiger Zeit mit einer konstanten Bedrohungslage konfrontiert ist und regelmäßig zu den drei am stärksten gezielten Sektoren gehört. Dies resultiert vor allem daraus, dass Forschungsorganisationen oft mit sensiblen geistigen Eigentumsrechten und unterstützenden Daten arbeiten, was sie zu bevorzugten Zielen für Bedrohungsakteure macht. Cyberkriminelle können nicht nur versuchen, die Organisation durch Ransomware zu attackieren, sondern auch mit der Drohung, besagte Daten über Doppel-Erpressungsangriffe öffentlich zu machen.

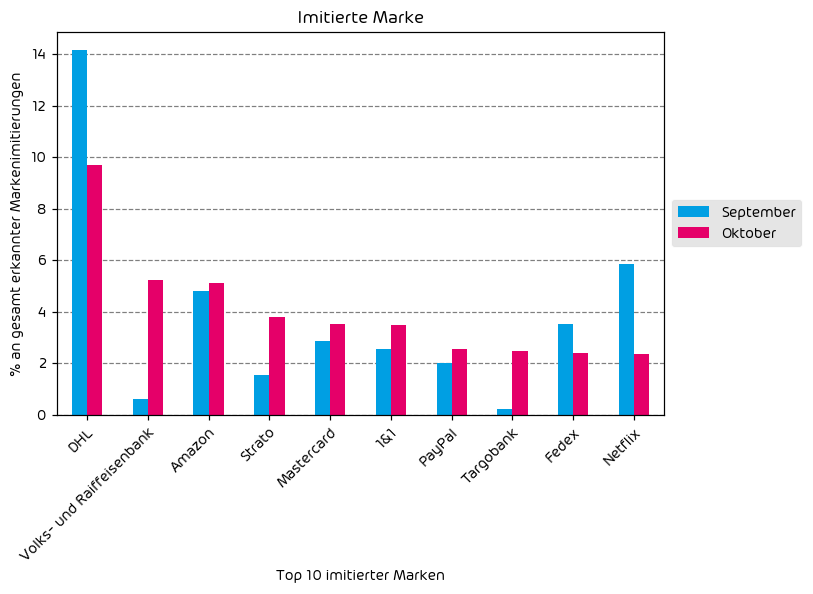

Imitierte Firmenmarken oder Organisationen

Die folgende Tabelle zeigt, welche Firmenmarken unsere Systeme am häufigsten bei Impersonationsangriffen entdeckt haben.

Versand- und Finanzmarken behaupten weiterhin ihren Platz an der Spitze unserer Liste der am häufigsten imitierten Marken. Obwohl die Anzahl der DHL-Markenimitationen leicht zurückgegangen ist, bleibt der weltweite Versandanbieter auf dem ersten Platz. Amazon, Mastercard und PayPal verzeichnen ebenfalls deutliche Zuwächse. Ein weiterer interessanter Trend in diesem Monat zeigt einen signifikanten Anstieg von Markenimitationsversuchen bei mehreren deutschen Banken. Solche Zunahmen in Versand- und Finanzorganisationen sind in dieser Jahreszeit nicht ungewöhnlich, da viele Cyberkriminelle versuchen, die Feiertagssaison zu nutzen und, getarnt als eine solche Organisation, in die Posteingänge der Endnutzer einzudringen.

Hervorzuhebende Vorfälle und branchenrelevante Events

Update zum Sicherheitvorfall Microsoft Storm-0558

Glücklicherweise gibt es keine weiteren negativen Entwicklungen bezüglich des Storm-0558-Vorfalls, der zu Beginn dieses Jahres auftrat. Zur Erklärung: Storm-0558 ist die Bezeichnung, die Microsoft einer Gruppe von Cyberkriminellen verlieh, die es schafften, einen Microsoft-Konsumenten-Signierungsschlüssel zu erlangen. Mit diesem Schlüssel fälschten sie Authentifizierungstoken, um Zugang zu den Microsoft-Cloud-Diensten zu erhalten. Wir haben diese Angelegenheit seit den ersten Meldungen in unseren Monthly Threat Reports ausführlich behandelt.

In Bezug auf diesen Vorfall hat Microsoft eine positive Mitteilung gemacht: Sie haben bestätigt, dass sie mit der Umsetzung einiger der versprochenen Protokolländerungen begonnen haben, die sie während der Analyse des Vorfalls angekündigt hatten. Interessanterweise wurde der Storm-0558-Vorfall von Microsoft selbst nicht erkannt. Die Aufmerksamkeit darauf lenkte das US-Außenministerium, da dieses für die entsprechenden Cloud-Dienste Premium-Protokollierungsfähigkeiten lizenziert und aktiviert hatte.

Dies führte zu berechtigter Kritik an Microsoft, da viele Sicherheitsexperten betonten, dass angemessene Protokollierung nicht durch eine Bezahlschranke eingeschränkt sein sollte. Glücklicherweise hat Microsoft diese Kritik ernst genommen und begonnen, die versprochenen Protokollierungsfunktionen umzusetzen. Diese Änderungen umfassen erweiterte Standardaufbewahrungspolicen, zusätzliche Funktionen und mehr. Obwohl diese Verbesserungen positiv sind, bleibt in der Sicherheitscommunity die Besorgnis über eine zu starke Abhängigkeit von Microsoft in Bezug auf Sicherheit. Wir werden Sie weiterhin über neue Entwicklungen in diesem Fall auf dem Laufenden halten.

CitrixBleed

Am 10. Oktober hat die Branche eine weitere bedeutsame Zero-Day-Schwachstelle für das Jahr 2023 verzeichnet, diesmal von Citrix. Die Schwachstelle mit der Bezeichnung CVE-2023-4966, auch als CitrixBleed bekannt, betrifft Citrix NetScaler-Geräte und wurde seit August in der freien Wildbahn ausgenutzt, wie von Mandiant berichtet. Diese Sicherheitslücke ermöglicht es Angreifern, das System mittels einer speziell gestalteten HTTP-GET-Nachricht dazu zu bringen, Systemspeicher preiszugeben. Der dabei extrahierte Speicher enthält post-authentifizierte Sitzungstoken, die es dem Angreifer ermöglichen, sich am Gerät anzumelden und dabei die Mehrfaktorauthentifizierung zu umgehen. Nach dem Zugriff auf das System liegt das Ziel oft in seitlicher Bewegung, Eskalation von Privilegien, Persistenz und Datenexfiltration. Glücklicherweise hat Citrix bereits einen Patch veröffentlicht, appelliert an die Kunden, diesen umgehend zu installieren, und empfiehlt zusätzlich, gemäß ihrer offiziellen Mitteilung alle bestehenden Sitzungen zu beenden.

Diese Schwachstelle dient als eindringliche Erinnerung daran, dass umfassende Sicherheit mehr umfasst als nur Endpunkte, Server und Cloud-Services. Netzwerkgeräte, IoT-Geräte und oft übersehene Komponenten können als einfache Eintrittspunkte für Bedrohungsakteure dienen, um auf kritische Daten zuzugreifen. Wenn Sie noch einen Plan für das Patchen solcher Geräte in Ihrer Umgebung erstellen müssen, sorgen Sie dafür, dass dies so schnell wie möglich umgesetzt wird.

SEC-Auswirkungen auf SolarWinds

Obwohl es nicht direkt ein technisches Thema ist, hat der nächste Punkt bedeutende Auswirkungen auf die Sicherheitsbranche. Es wird seit einiger Zeit immer deutlicher, dass verschiedene Regierungen und Aufsichtsbehörden auf die Zunahme von Sicherheitsmängeln mit nachlassender Geduld reagieren. In Australien werden beispielsweise jetzt hohe Geldstrafen gegen Organisationen verhängt, die keine relevanten Schritte unternehmen, um angemessene Cybersicherheit zu gewährleisten. Ein weiteres Beispiel ist die Untersuchung des Cyber Safety Review Board des US Department of Homeland Security zu den jüngsten Problemen mit der Microsoft Cloud.

Das neueste Beispiel stammt von der US-Börsenaufsichtsbehörde (SEC) und richtet sich gegen SolarWinds sowie speziell gegen die Sunburst-Schwachstellen von Ende 2020. Obwohl SunBurst im Sicherheitsbereich bekannt ist, hat die SEC den Schritt unternommen, SolarWinds und deren CISO wegen „Betrug und Versagen der Cybersicherheit“ anzuklagen. Dies stellt eine klare Eskalation seitens staatlicher Stellen dar und markiert eine der ersten Male, dass tatsächlich Anklagen wegen mutmaßlichem Sicherheitsversagen gegen eine Organisation UND (noch überraschender) gegen eine spezifische Person innerhalb dieser Organisation erhoben werden. Unabhängig davon, ob die Anklagen berechtigt sind oder nicht, sehen viele dies als zu weitgehend an, und es gibt Bedenken, dass talentierte Sicherheitsprofis aufgrund rechtlicher Risiken zögern könnten, die Rolle des CISO zu übernehmen. Es ist noch zu früh für endgültige Aussagen zu diesem Fall, aber die Sicherheitscommunity behält dies aufmerksam im Blick, da die Auswirkungen beträchtlich sein könnten.

Sicherheitslücke in Curl

Glücklicherweise gestaltet sich die Ausnutzung der kürzlich entdeckten Schwachstelle in Curl als recht schwierig. Dennoch möchten wir die hier offengelegten Vulnerabilitäten in Curl erwähnen, da sie eine breite Palette von Betroffenen betrifft. Curl ist ein weit verbreitetes Systemdienstprogramm zur Datenübertragung über verschiedene Protokolle und findet sich in den meisten Betriebssystemen wie Windows, MacOS und Linux. Aufgrund dieser Verbreitung birgt diese Schwachstelle ein beträchtliches Potenzial für Auswirkungen.

Die Schwachstelle wird unter den beiden CVEs – CVE-2023-38545 und CVE-2023-38546 verfolgt. Betroffene Organisationen sollten die entsprechenden Patches für ihr Betriebssystem zeitnah anwenden.

Prognosen für die kommenden Monate

Die Feiertage werden zu einer Zunahme von schadhaften E-Mails führen

Die Feiertage bringen jedes Jahr im November und Dezember eine Zunahme von Versand, Familienkommunikation und finanziellen Transaktionen mit sich. Cyberkriminelle sind sich dessen bewusst und werden versuchen, bösartige E-Mails inmitten dieser Feiertagskommunikation zu verbergen. Dies wird sich in Form von E-Mails mit Markenimitation (insbesondere von Versandunternehmen), Finanzbetrug, Wohltätigkeitsbetrug und anderen manifestieren.

Wir werden allmählich die branchenweiten Auswirkungen der CitrixBleed-Schwachstelle sehen

Ähnlich wie bei anderen groß angelegten Angriffen, die viele Unternehmenskunden betreffen, werden wir erst nach einiger Zeit das volle Ausmaß der Schäden erfahren. Die Tatsache, dass diese Schwachstelle bereits einen Monat oder länger aktiv ausgenutzt wurde, bevor sie öffentlich bekannt wurde, bedeutet, dass viele Organisationen möglicherweise betroffen sind, es aber noch nicht wissen. Mit der nun öffentlich bekannten Schwachstelle sind IT-Teams im Wettlauf, um Gegenmaßnahmen zu ergreifen, bevor Bedrohungsakteure sie ins Visier nehmen können. Die Auswirkungen dieses Schadens werden sich voraussichtlich in den nächsten Tagen langsam in den Nachrichten abzeichnen.

Experteneinschätzung von Hornetsecurity

Wir haben einige unserer internen Experten um ihre Einschätzung zu den Neuigkeiten dieses Monats gebeten:

Von Umut Alemdar, Head of Security Lab, zu den Maßnahmen der SEC gegen Cybersecurity-Versäumnisse und die Weihnachtszeit:

Die Maßnahmen der SEC gegen Cybersecurity-Versäumnisse markieren eine bedeutende Verschiebung in der behördlichen Überwachung. Diese Entwicklung sollte Unternehmen dazu anregen, ihre Einhaltung und Cybersecurity-Richtlinien zu überdenken und sicherzustellen, dass sie mit den sich wandelnden rechtlichen und ethischen Standards übereinstimmen. Ich bin gespannt darauf, wie Unternehmensvorstände in Reaktion auf diese regulatorischen Veränderungen ihre Governance-Strukturen anpassen und verbessern werden. Mit dem Beginn der Weihnachtszeit, die mit einem prognostizierten Anstieg schadhafter E-Mails einhergeht, ist eine erhöhte Wachsamkeit erforderlich. Das ist ein guter Moment für CISOs und Sicherheitsteams, um Sicherheitsschulungen zu verstärken, Phishing-Response Protokolle zu aktualisieren und sicherzustellen, dass alle Systeme ausreichend vor den neuesten Bedrohungsvektoren geschützt sind. Bleiben Sie sicher!

Von Andy Syrewicze, Security Evangelist, zur Sicherheit von Netzwerkgeräten:

Die jüngsten Schwachstellen in Citrix NetScaler dienen als wichtige Erinnerung für alle Organisationen, ihre Sicherheitslage und Patching-Strategien zu überdenken. Es ist erschreckend, wie oft ich schon beobachtet habe, wie Unternehmen große Anstrengungen betreiben, um ihre Server, Endpunkte und Cloud-Services zu schützen, während Switches, Router und Netzwerkgeräte über Jahre hinweg keine Firmware-Updates oder Patches erhalten. Dies gilt ebenso für IoT-Geräte. Jedes verbundene System stellt einen möglichen Angriffspunkt dar, und eine ganzheitliche Sicherheitslage kann nur erreicht werden, wenn ALLE verbundenen Geräte berücksichtigt werden.

Monatliche Empfehlungen:

- Seien Sie sich bewusst über Feiertags-Spam und E-Mail-Betrügereien und informieren Sie Ihre Endnutzer über die voraussichtliche Zunahme bösartiger Aktivitäten. Erwägen Sie außerdem, in eine vertrauenswürdige Security Awareness Schulung zu investieren, um Ihre Endbenutzer über diese Gefahren aufzuklären.

- Nutzen Sie die neuen Protokollierungsmöglichkeiten von Microsoft. Wie zuvor im Bericht besprochen, bietet Microsoft zusätzliche Protokollierungsfunktionen für Cloud-Dienste an. Die zusätzliche Transparenz kann Organisationen dabei helfen, ihre Umgebungen im Auge zu behalten und ist entscheidend, um Unregelmäßigkeiten zu erkennen.

- Wenden Sie die Citrix NetScaler-Patches an und führen Sie die entsprechenden Maßnahmen durch, die für Ihre Organisation relevant sind.

Über Hornetsecurity

Hornetsecurity ist ein weltweit führender Anbieter von Cloud-basierten Sicherheits-, Compliance-, Backup- und Security-Awareness-Lösungen der nächsten Generation, die Unternehmen und Organisationen jeder Größe auf der ganzen Welt unterstützen. Das Flaggschiffprodukt 365 Total Protection ist die umfassendste Cloud-Sicherheitslösung für Microsoft 365 auf dem Markt. Angetrieben von Innovation und Cybersecurity-Exzellenz, baut Hornetsecurity mit seinem preisgekrönten Portfolio eine sicherere digitale Zukunft und nachhaltige Sicherheitskulturen auf. Hornetsecurity ist über sein internationales Vertriebsnetz mit über 8.000 Channel-Partnern und MSPs in mehr als 30 Ländern aktiv. Die Premium-Dienste des Unternehmens werden von mehr als 50.000 Kunden genutzt.