Zusammenfassung

In dieser Ausgabe unseres monatlichen E-Mail-Bedrohungsberichts geben wir einen Überblick über die im Juli 2021 beobachteten E-Mail-basierten Bedrohungen und vergleichen sie mit den Bedrohungen des Vormonats.

Der Bericht bietet Einblicke in:

- Unerwünschte E-Mails nach Kategorie

- Bei Angriffen verwendete Dateitypen

- Branchen Email Threat Index

- Angriffstechniken

- Imitierte Firmenmarken oder Organisationen

- Hervorgehobene Threat E-Mail Kampagnen

- Ransomleaks

Unerwünschte E-Mails nach Kategorie

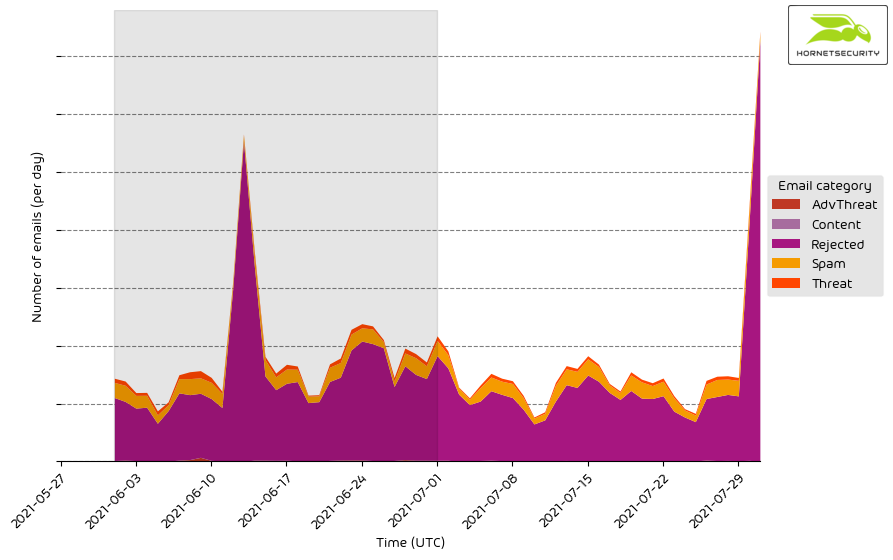

Die folgende Tabelle zeigt die Verteilung der unerwünschten E-Mails nach Kategorien.

| E-Mail-Kategorie | % |

|---|---|

| Abgelehnt | 84.05 |

| Spam | 11.99 |

| Threat | 3.02 |

| AdvThreat | 0.91 |

| Content | 0.03 |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro Kategorie und Stunde.

Der Anstieg der abgelehnten E-Mails am 30.07.2021 kann auf die monatlich wiederkehrende, in deutscher Sprache verfasste Sextortion-Betrugs-E-Mail-Kampagne zurückgeführt werden, die in den vorangegangenen Monaten ähnliche Spitzenwerte verursachte.

Methodik

Die aufgelisteten E-Mail-Kategorien entsprechen den E-Mail-Kategorien, die im Email Live Tracking des Hornetsecurity Control Panels aufgelistet sind. Unsere Benutzer sind also bereits mit ihnen vertraut. Für andere sind die Kategorien:

| Kategorie | Beschreibung |

|---|---|

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Content | Diese E-Mails haben einen ungültigen Anhang. Welche Anhänge ungültig sind, legen die Administratoren im Modul Content Control fest. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Abgelehnt | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

Bei Angriffen verwendete Dateitypen

Die folgende Tabelle zeigt die Verteilung der in Angriffen verwendeten Dateitypen.

| Dateityp (verwendet in bösartigen E-Mails) | % |

|---|---|

| Archive | 30.0 |

| 20.8 | |

| HTML | 17.1 |

| Executable | 11.7 |

| Excel | 7.0 |

| Word | 5.4 |

| Other | 4.3 |

| Disk image files | 3.3 |

| Script file | 0.1 |

| Powerpoint | 0.1 |

| 0.0 | |

| LNK file | 0.0 |

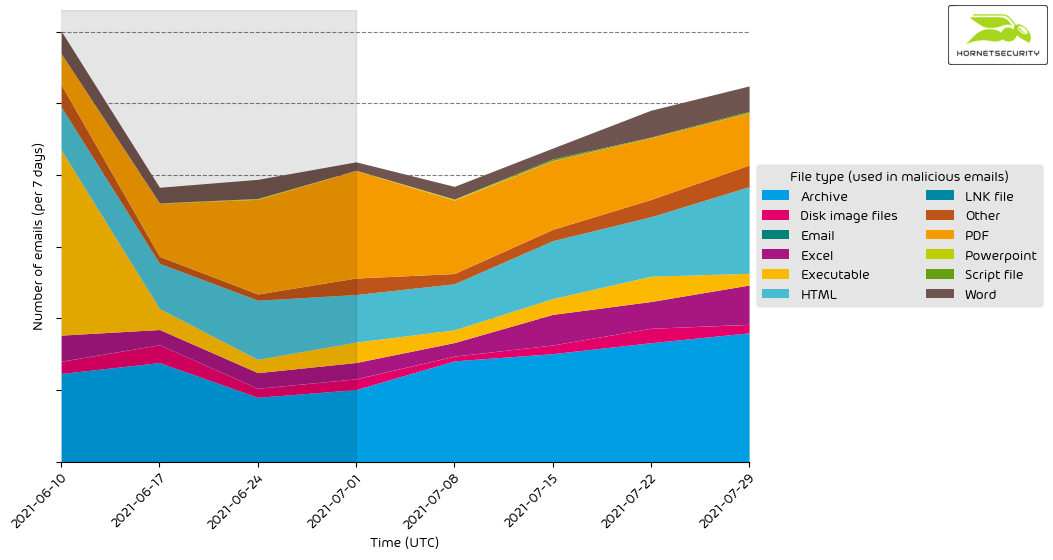

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro Dateityp, der in Angriffen verwendet wird, pro 7 Tage.

Hier ist eine Zunahme der Angriffe mit bösartigen Word-Dokumenten zu beobachten. Im Vormonat wurden nur 3,6 % der Angriffe mit Word-Dokumenten durchgeführt. Früher waren Word-Dokumente das vorherrschende Dokumentformat bei dokumentenbasierten Angriffen. Im Jahr 2020 wechselten viele Bedrohungsakteure jedoch zu Excel-Dokumenten und nutzten die alte Excel 4.0-Makrofunktion, um bösartigen Code auszuführen, wodurch die Zahl der in Angriffen verwendeten bösartigen Word-Dokumente zurückging. Sicherheitsanbieter erkannten die Excel 4.0-Makro-Angriffe deutlich weniger im Vergleich zu VBA-Makro-basierten Angriffen. Da Microsoft jedoch die Unterstützung von Excel 4.0-Makros in AMSI1 aufgenommen hat, könnte die Zunahme bösartiger Word-Dokumente bedeuten, dass Bedrohungsakteure in Erwägung ziehen, für ihre dokumentenbasierten Angriffe wieder vorwiegend Word-Dokumente statt Excel-Dokumente zu verwenden.

Branchen Email Threat Index

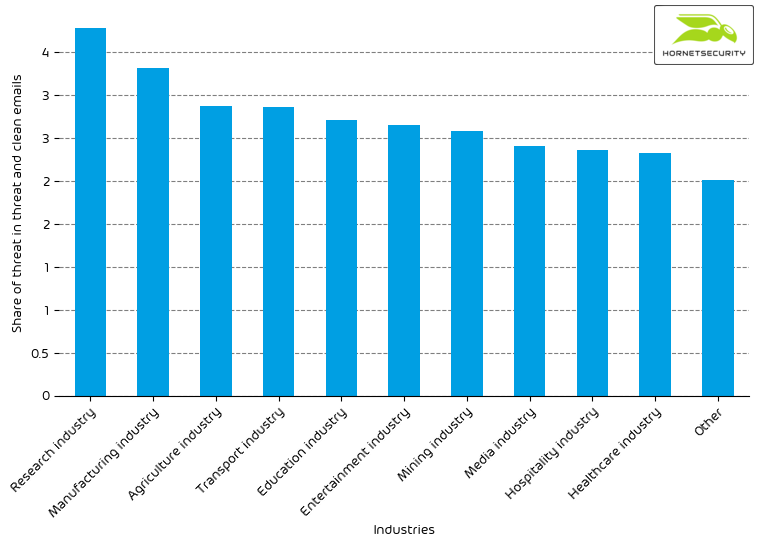

Die folgende Tabelle zeigt die Top 10 unseres Branchen-E-Mail-Bedrohungsindex, der anhand der Anzahl der bedrohlichen E-Mails im Vergleich zu den empfangenen sauberen E-Mails (im Median) für jede Branche berechnet wurde.

| Branchen | Anteil der Threat Emails an Threat und Gültigen Emails |

|---|---|

| Research industry | 4.3 |

| Manufacturing industry | 3.8 |

| Agriculture industry | 3.4 |

| Transport industry | 3.4 |

| Education industry | 3.2 |

| Entertainment industry | 3.1 |

| Mining industry | 3.1 |

| Media industry | 2.9 |

| Hospitality industry | 2.9 |

| Healthcare industry | 2.8 |

Das folgende Balkendiagramm visualisiert die E-Mail-basierte Bedrohung für jede Branche.

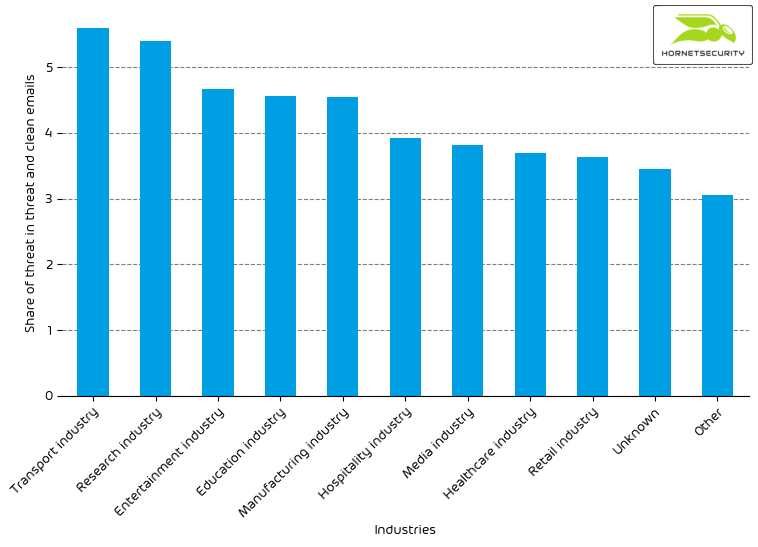

Zum Vergleich das Balkendiagramm des E-Mail-basierten Bedrohungsindex des letzten Monats:

Wir beobachten einen Rückgang der Gesamtbewertung der E-Mail-Bedrohung.

Methodik

Unterschiedlich große Organisationen erhalten eine unterschiedliche absolute Anzahl von E-Mails. Um Organisationen zu vergleichen, haben wir daher den prozentualen Anteil der Threat E-Mails an den Threat und Gültigen E-Mails jeder Organisation berechnet. Anschließend berechnen wir den Median dieser Prozentwerte über alle Organisationen innerhalb derselben Branche, um den endgültigen Threat Index für die Branche zu ermitteln.

Angriffstechniken

Die folgende Tabelle zeigt die bei Angriffen verwendete Angriffstechnik.

| Angriffstechnik | % |

|---|---|

| Andere | 53.2 |

| Phishing | 24.2 |

| URL | 8.1 |

| Executable in archive/disk-image | 4.7 |

| Advance-fee scam (dt. Vorschussbetrug) | 3.7 |

| Extortion (dt. Erpressung) | 2.8 |

| Impersonation | 2.2 |

| Maldoc | 1.1 |

| LNK | 0.0 |

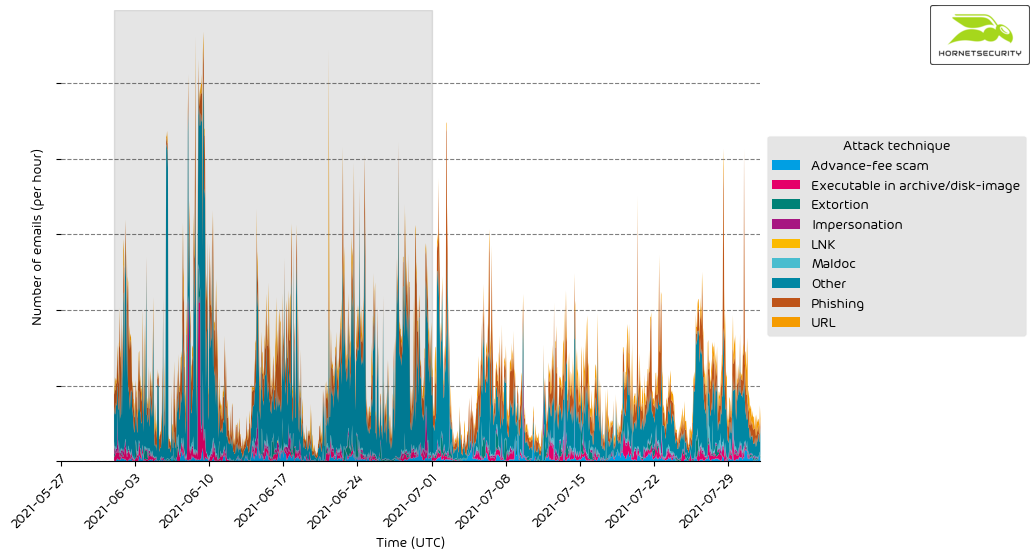

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro eingesetzter Angriffstechnik pro Stunde.

Es gibt keine signifikanten Anomalien.

Imitierte Firmenmarken oder Organisationen

Die folgende Tabelle zeigt, welche Firmenmarken unsere Systeme am häufigsten bei Impersonationsangriffen entdeckt haben.

| Imitierte Firmenmarke oder Organisation | % |

|---|---|

| DocuSign | 20.5 |

| PayPal | 13.4 |

| Deutsche Post / DHL | 12.4 |

| Amazon | 11.7 |

| 4.3 | |

| Microsoft | 2.5 |

| HSBC | 2.2 |

| Santander | 2.2 |

| O2 | 1.7 |

| Volks- und Raiffeisenbank | 1.6 |

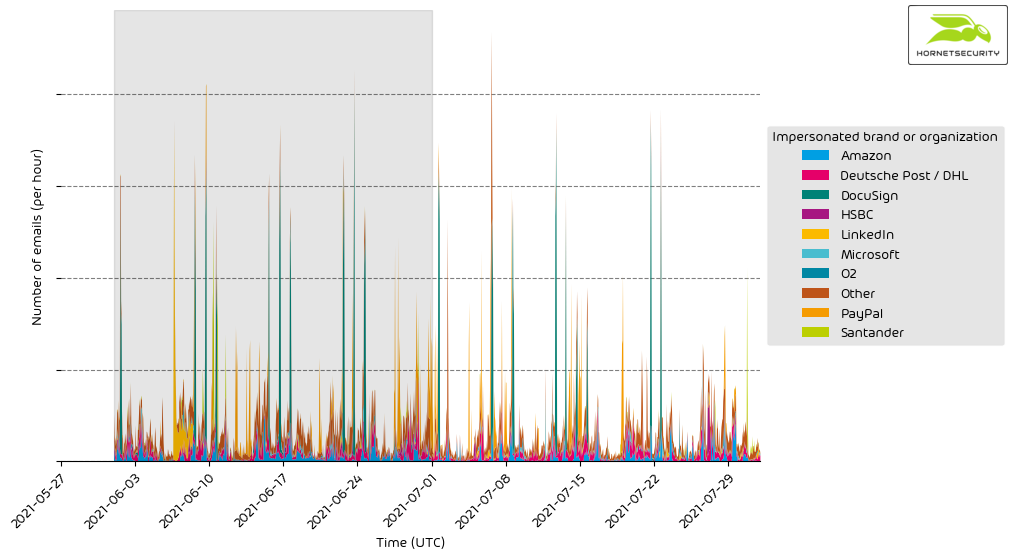

Das folgende Zeithistogramm zeigt das E-Mail-Volumen für Firmenmarken, die bei Impersonationsangriffen entdeckt wurden, pro Stunde.

Es ist ein konstanter Strom von Phishing- und anderen Angriffen, die sich als große Marken ausgeben, um die Empfänger zum Öffnen der E-Mails zu verleiten.

Hervorgehobene Threat E-Mail-Kampagnen

In diesem Abschnitt möchten wir einige Malspam-Kampagnen prominenter, bekannter Bedrohungsakteure hervorheben.

Bitte beachten Sie, dass hier nicht alle Kampagnen aufgeführt sind. Die Rangliste sowie die Volumenangaben sollten daher nicht als globale Rangliste verstanden werden. Wir bemühen uns, diesen Teil unserer Berichterstattung in Zukunft zu erweitern.

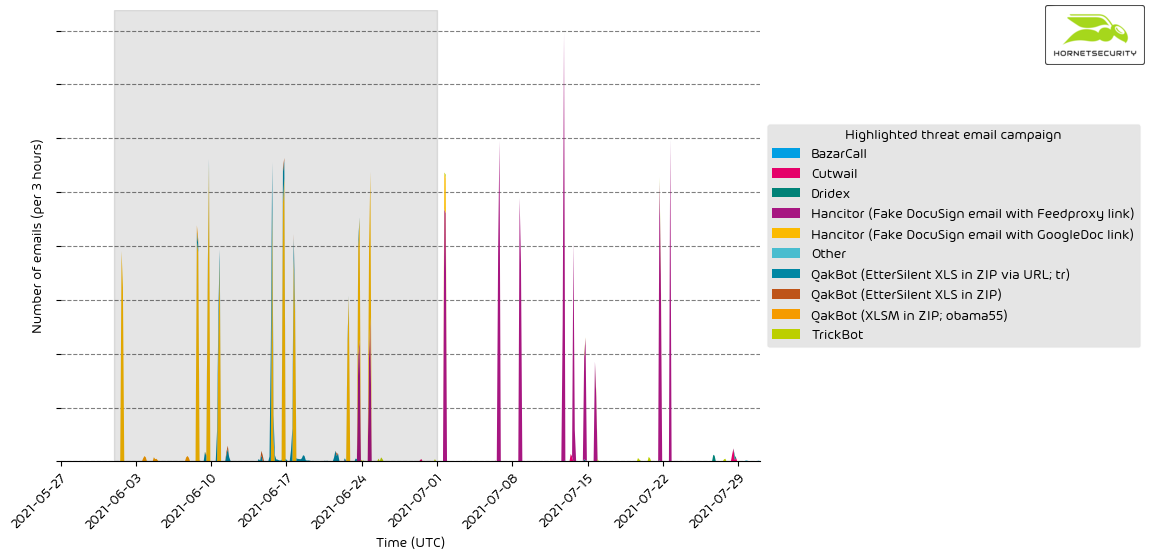

Das folgende Zeithistogramm zeigt das E-Mail-Volumen für hervorgehobene Bedrohungs-E-Mail-Kampagnen pro Stunde.

Methodik

Hornetsecurity beobachtet hunderte und tausende verschiedene Bedrohungs-E-Mail-Kampagnen von unterschiedlichen Bedrohungsakteuren, die von sehr einfachen Angriffen mit geringem Aufwand bis hin zu hochkomplexen verschleierten Angriffsschemata reichen. Unsere Hervorhebung umfasst nur die wichtigsten ausgefeilten Bedrohungs-E-Mail-Kampagnen.

Ransomleaks

Bedrohungsakteure veröffentlichen weiterhin Daten, die von Ransomware-Opfern gestohlen wurden, um sie unter Druck zu setzen, nicht nur für die Entschlüsselung der von der Ransomware verschlüsselten Dateien zu zahlen, sondern auch dafür, dass die vor der Verschlüsselung gestohlenen Daten nicht veröffentlicht werden. Wir haben die folgende Anzahl von Leaks auf Ransomware-Leak-Seiten beobachtet:

| Leak-Seite | Anzahl der Opfer |

|---|---|

| LockBit 2.0 | 66 |

| Conti | 36 |

| Hive | 16 |

| Synack | 11 |

| Lorenz | 8 |

| REvil | 7 |

| Everest | 5 |

| Promethous | 5 |

| Vice Society | 4 |

| Grief | 3 |

| RansomEXX | 3 |

| Cl0p | 2 |

| LV | 2 |

| RagnarLocker | 2 |

| Xing Team | 2 |

| Nephilim | 1 |

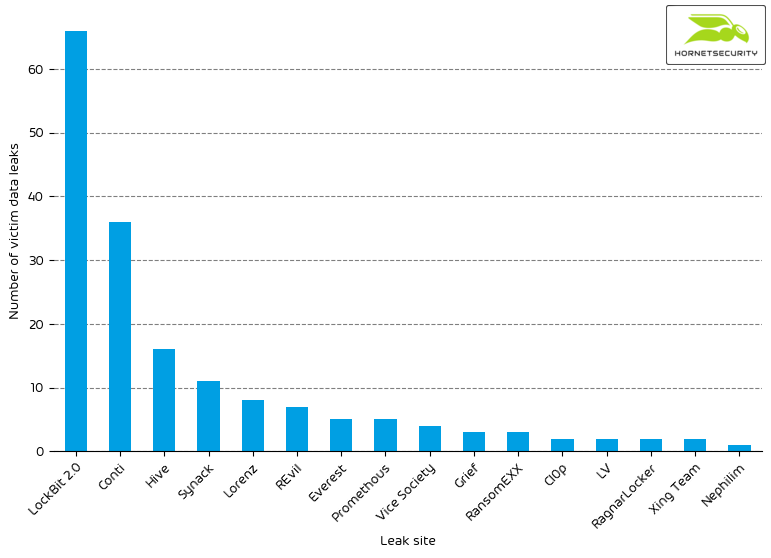

Das folgende Balkendiagramm visualisiert die Anzahl der Opfer pro Leak-Seite.

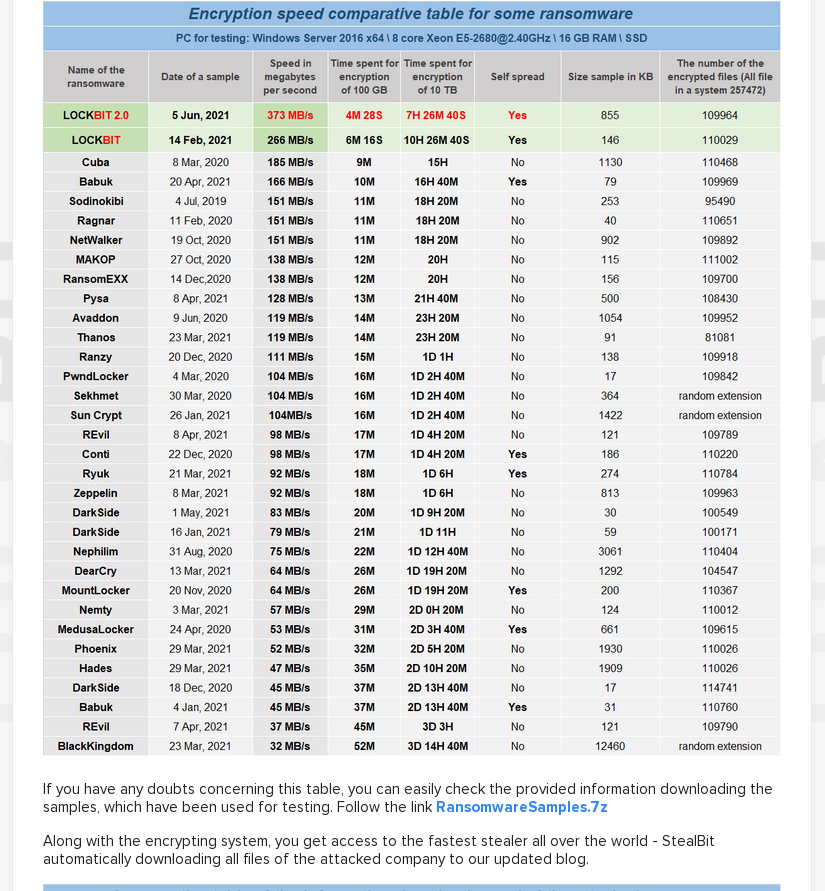

Ein neuer Zugang zu unserem Datensatz ist die Leak-Site von LockBit 2.0. Die Seite war bereits im Juni online, und die Akteure hinter der Seite waren auf der Suche nach Affiliates.

Die Webseite bot seinen potenziellen Partnern einen Leistungsvergleich der LockBit 2.0 Ransomware im Vergleich zu anderen RaaS (Ransomware-as-a-Service)-Angeboten an.

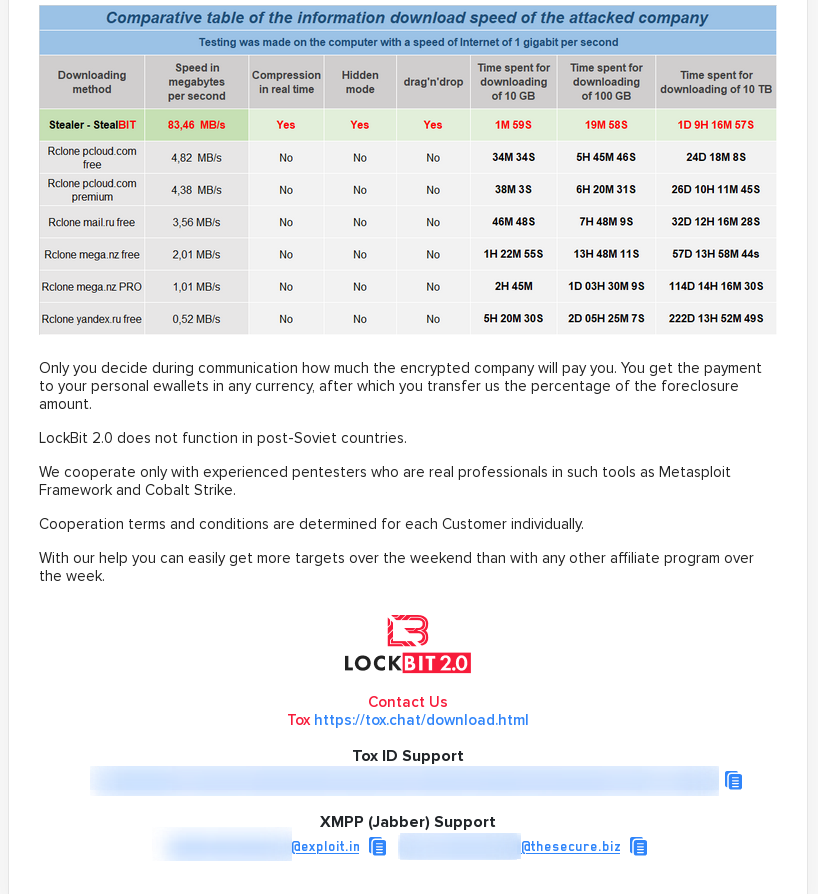

Auch ein Vergleich der Übertragungsgeschwindigkeiten für die Datenexfiltration wurde bereitgestellt.

Dann, am 2021-07-13, begann die Leak-Site, Daten von Opfern zu veröffentlichen.

Mit 66 Opfern meldete LockBit 2.0 fast doppelt so viele Opfer wie Conti, die Leak-Seite mit den zweitmeisten Opfern in diesem Monat.