Resumen

En esta nueva entrega de nuestro «Email Threat Review» presentamos un resumen de los principales ciberataques por correo electrónico, observados en julio de 2021, y los comparamos con el mes anterior.

El informe ofrece contenido sobre:

- Tipos de archivos utilizados en los ataques

- Índice de amenazas del correo en la industria

- Técnicas de ataque

- Suplantación de marcas y organizaciones empresariales

- Campañas de correo sobre amenazas destacadas

- Ransomleaks

Correos no deseados por categoría

La siguiente tabla muestra la distribución de los correos electrónicos no deseados por categoría.

| Categoría de correo | % |

|---|---|

| Rechazado | 84.05 |

| Spam | 11.99 |

| Amenaza | 3.02 |

| AdvThreat | 0.91 |

| Contenido | 0.03 |

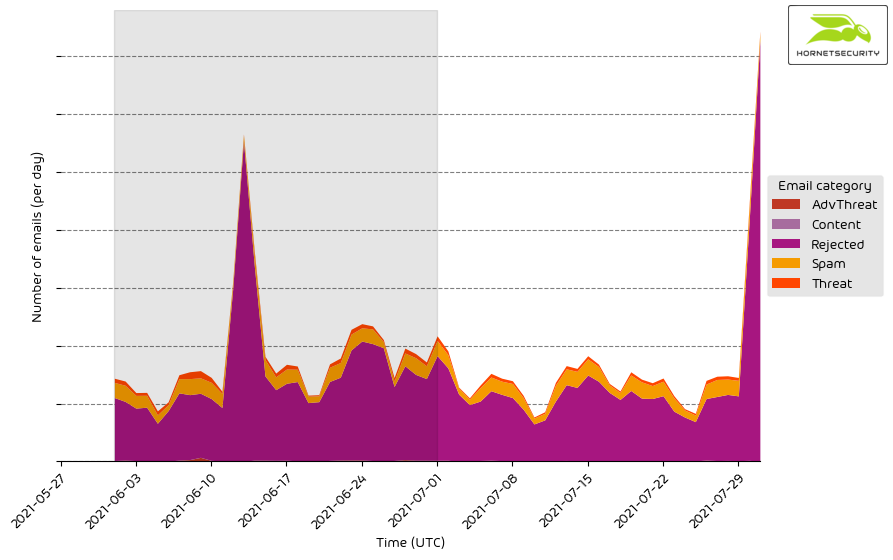

El siguiente histograma temporal muestra el volumen de correos electrónicos por categoría y por día.

El pico de correos electrónicos rechazados el 30-07-2021 puede atribuirse a la campaña mensual de correos electrónicos de extorsión sexual escrita en alemán que causó picos similares en meses anteriores.

Metodología

Las categorías de email listadas corresponden al Email Live Tracking del Control Panel de Hornetsecurity. Por ello, nuestros usuarios ya están familiarizados con ellas. Para otros, las categorías son:

| Categoría | Descripción |

|---|---|

| Spam | Estos correos no son deseados y a menudo son promocionales o fraudulentos. Los emails se envían simultáneamente a un gran número de destinatarios. |

| Contenido | Estos correos tienen un adjunto que no es válido. Los administradores definen en el módulo de control de contenidos qué archivos adjuntos no son válidos. |

| Amenaza | Estos correos electrónicos tienen contenido dañino, como archivos adjuntos o enlaces maliciosos, o se envían para cometer delitos, como el phishing. |

| AdvThreat | Advanced Threat Protection ha detectado una amenaza en estos correos electrónicos. Los correos se utilizan con fines ilícitos e implican medios técnicos sofisticados que sólo pueden ser rechazados utilizando técnicas avanzadas |

| Rechazado | Nuestro servidor de correo electrónico rechaza estos correos directamente durante el diálogo SMTP y, debido a características externas como: la identidad del remitente, dichos emails dejan de analizarse. |

Tipos de archivos utilizados en los ataques

La siguiente tabla muestra la distribución de los tipos de archivos utilizados en los ataques.

| Tipo de archivo (utilizado en los correos maliciosos) | % |

|---|---|

| Archivo | 30.0 |

| 20.8 | |

| HTML | 17.1 |

| Ejecutable | 11.7 |

| Excel | 7.0 |

| Word | 5.4 |

| Otro | 4.3 |

| Ficheros de imagen de disco | 3.3 |

| Archivo script | 0.1 |

| PowerPoint | 0.1 |

| 0.0 | |

| Archivo LNK | 0.0 |

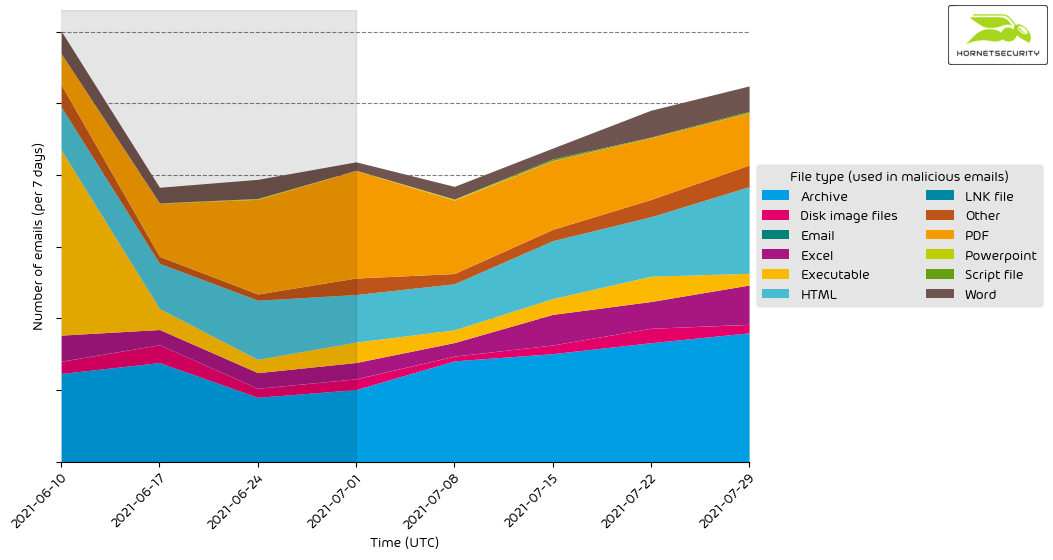

El siguiente histograma temporal muestra el volumen de correos electrónicos por tipo de archivo utilizado en los ciberataques durante 7 días.

Aquí vemos un aumento en el uso de documentos maliciosos de Word. En el mes anterior, sólo el 3,6% de los ciberataques utilizaban documentos Word. Dichos documentos solían ser el formato dominante utilizado en los ataques basado en archivos. Sin embargo, en 2020 muchos actores de amenazas cambiaron a Excel; utilizando la antigua función de macros de Excel 4.0 para ejecutar código malicioso, lo que hizo que el número de documentos de Word maliciosos utilizados en los ciberataques disminuyera. Los proveedores de seguridad detectaron muchos menos ataques de macros de Excel 4.0 en comparación con aquellas amenazas basadas en macros VBA. Sin embargo, desde que Microsoft ha añadido la compatibilidad con las macros de Excel 4.0 a AMSI 1 el incremento de documentos maliciosos de Word indica que los actores de amenazas podría están considerando volver a utilizar documentos de Word, en lugar de Excel.

Índice de amenazas de correo en la industria

La siguiente tabla muestra nuestro Índice de Amenazas de Correo Electrónico en la Industria, calculado sobre la base del número de correos electrónicos amenazantes en comparación con los correos limpios recibidos (en la mediana) por sector.

| Sectores | Porcentaje de riesgo en los correos amenazados y limpios |

|---|---|

| Sector investigación | 4.3 |

| Sector industrial | 3.8 |

| Sector agrícola | 3.4 |

| Sector transporte | 3.4 |

| Sector educativo | 3.2 |

| Sector entretenimiento | 3.1 |

| Sector minero | 3.1 |

| Sector comunicación | 2.9 |

| Sector turístico | 2.9 |

| Sector sanitario | 2.8 |

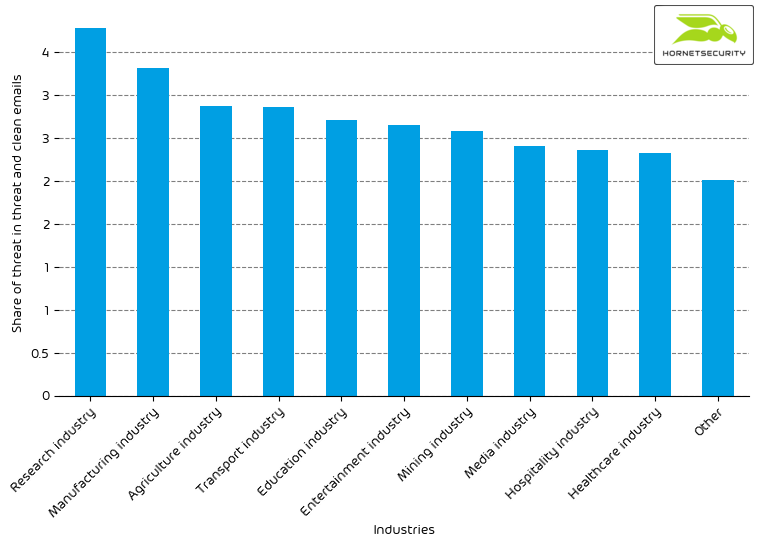

El siguiente gráfico de barras visualiza la amenaza que supone el correo electrónico por sector.

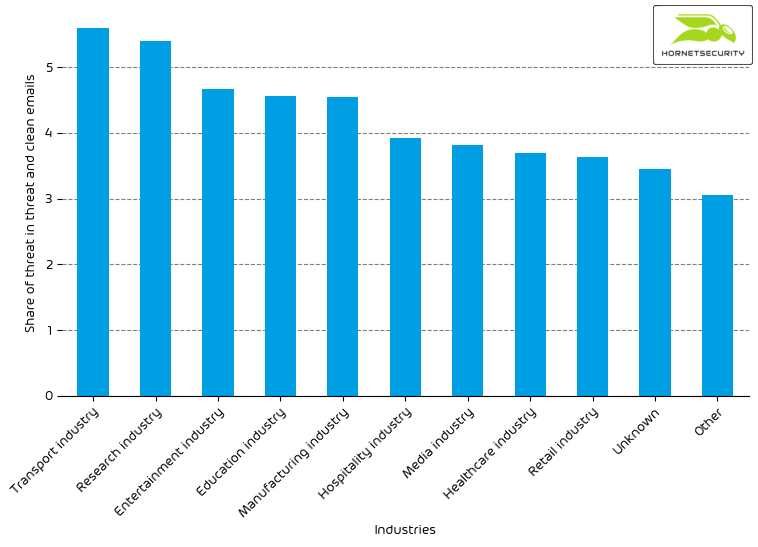

Este gráfico sirve para comparar el gráfico de barras del índice de amenazas basado en el correo electrónico del mes pasado:

Observamos un descenso en la puntuación global de la amenaza del correo electrónico.

Metodología

Las organizaciones de distinto tamaño reciben un número absoluto diferente de correos electrónicos. Por lo tanto, calculamos el porcentaje de correos amenazantes de cada organización y los correos electrónicos limpios para comparar las organizaciones. A continuación, calculamos la mediana de estos valores porcentuales para todas las organizaciones dentro del mismo sector para formar la puntuación final de la amenaza del sector.

Técnicas de ataque

La siguiente tabla muestra las técnicas de ataque utilizadas.

| Técnica de ataque | % |

|---|---|

| Otras | 53.2 |

| Phishing | 24.2 |

| URL | 8.1 |

| Ejecutable en archivo/disco-imagen | 4.7 |

| Estafa de pago por adelantado | 3.7 |

| Extorsión | 2.8 |

| Suplantación de identidad | 2.2 |

| Maldoc | 1.1 |

| LNK | 0.0 |

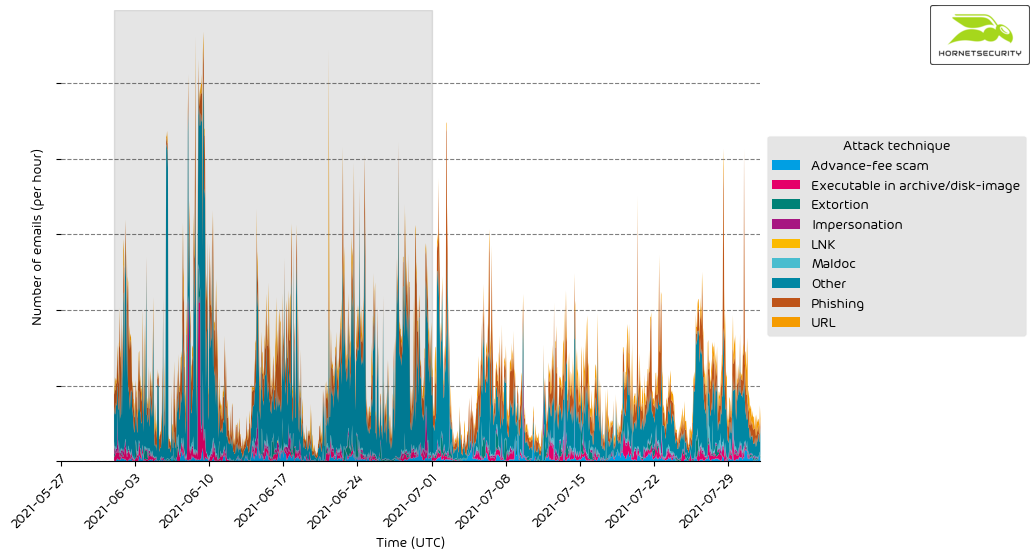

El siguiente histograma temporal muestra el volumen de correos electrónicos por técnica de ataque, utilizada por hora.

No hay anomalías significativas.

Marcas y organizaciones suplantadas

La siguiente tabla muestra qué marcas de empresas y organizaciones detectaron más ataques de suplantación de identidad en nuestros sistemas.

| Marca u organización suplantada | % |

|---|---|

| DocuSign | 20.5 |

| PayPal | 13.4 |

| Deutsche Post / DHL | 12.4 |

| Amazon | 11.7 |

| 4.3 | |

| Microsoft | 2.5 |

| HSBC | 2.2 |

| Santander | 2.2 |

| O2 | 1.7 |

| Volks- und Raiffeisenbank | 1.6 |

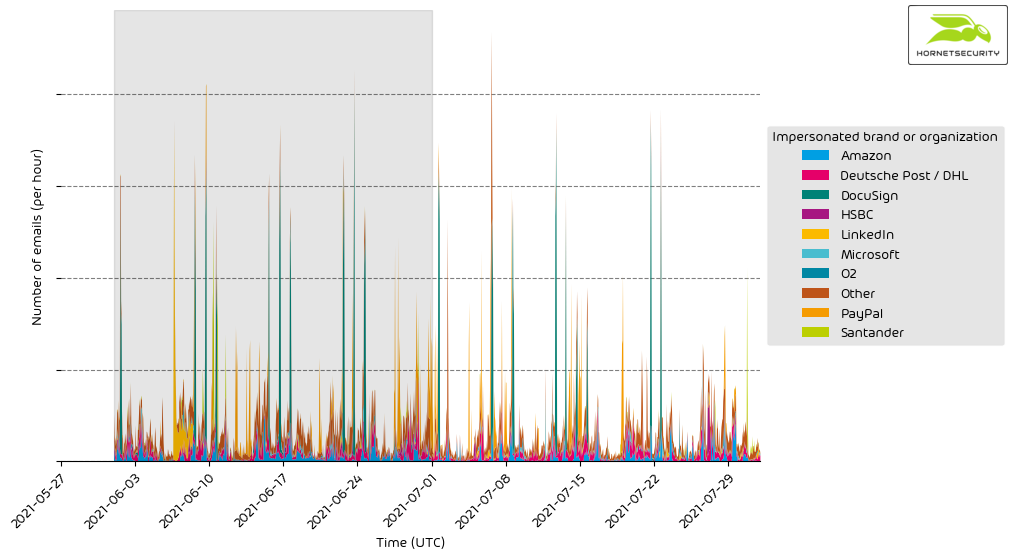

El siguiente histograma muestra el volumen de correos electrónicos de las marcas y organizaciones, detectado por hora, en los ataques de suplantación de identidad.

Es un flujo constante de phishing y otros ciberataques que se hacen pasar por grandes marcas y organizaciones para atraer a los destinatarios a abrir los correos electrónicos.

Campañas de correo de amenazas destacadas

En esta sección, queremos destacar algunas campañas de malspam de actores de amenazas prominentes y conocidas.

Ten en cuenta que esto no incluye todas las campañas. Por lo tanto, la lista, así como las cifras de volumen, no deben tomarse como una clasificación global. Nos esforzamos por ampliar esta sección de nuestros informes en un futuro.

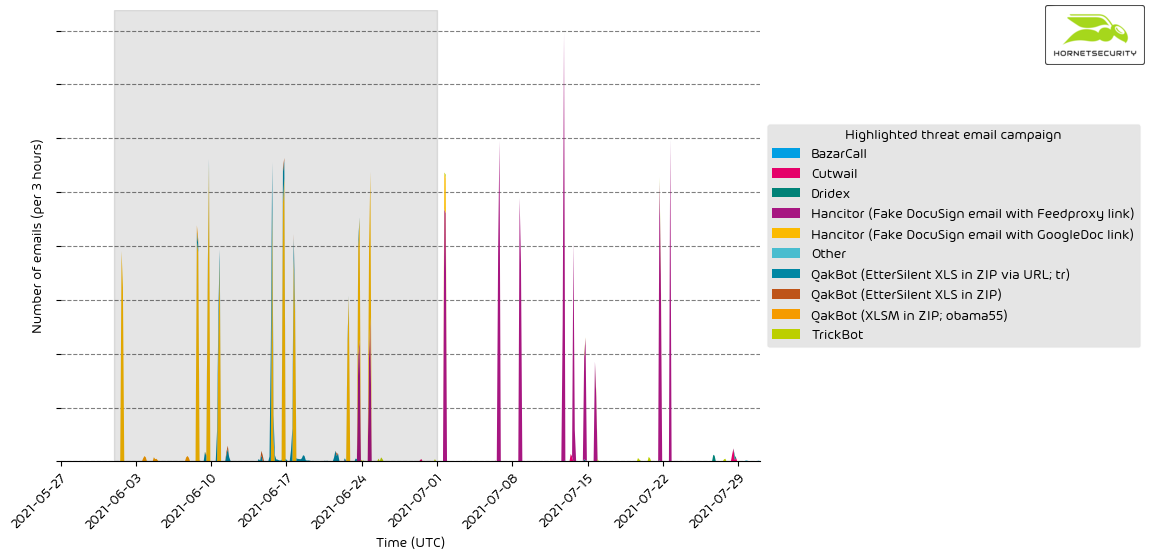

En el siguiente histograma se muestra el volumen de correos con amenazas destacadas por hora.

Metodología

Hornetsecurity observa miles de campañas de correo electrónico con amenazas diferentes de diversos actores que van desde ataques muy poco sofisticados y de bajo esfuerzo, hasta esquemas de ciberataques ofuscados altamente complejos. Destacamos solo un subconjunto de esas campañas de correo con amenazas.

Ransomleaks

Los actores de amenazas continúan filtrando datos robados a las víctimas de ransomware presionándolos para que paguen por descifrar los archivos y no publicar datos sensibles. Observamos la siguiente cantidad de sitios de fugas de ransomware:

| Sitio de filtración | Número de filtraciones de datos de las víctimas |

|---|---|

| LockBit 2.0 | 66 |

| Conti | 36 |

| Hive | 16 |

| Synack | 11 |

| Lorenz | 8 |

| REvil | 7 |

| Everest | 5 |

| Promethous | 5 |

| Vice Society | 4 |

| Grief | 3 |

| RansomEXX | 3 |

| Cl0p | 2 |

| LV | 2 |

| RagnarLocker | 2 |

| Xing Team | 2 |

| Nephilim | 1 |

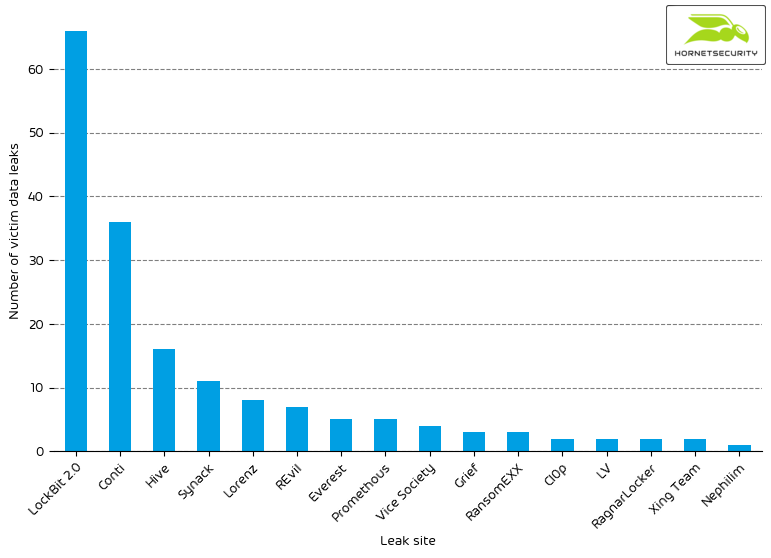

El siguiente gráfico de barras visualiza el número de sitios de filtración de datos de las víctimas.

Una nueva incorporación a nuestros informes es el sitio de filtración de LockBit 2.0. que ya estaba en funcionamiento en junio, los actores detrás de dicho sitio estaban buscando afiliados.

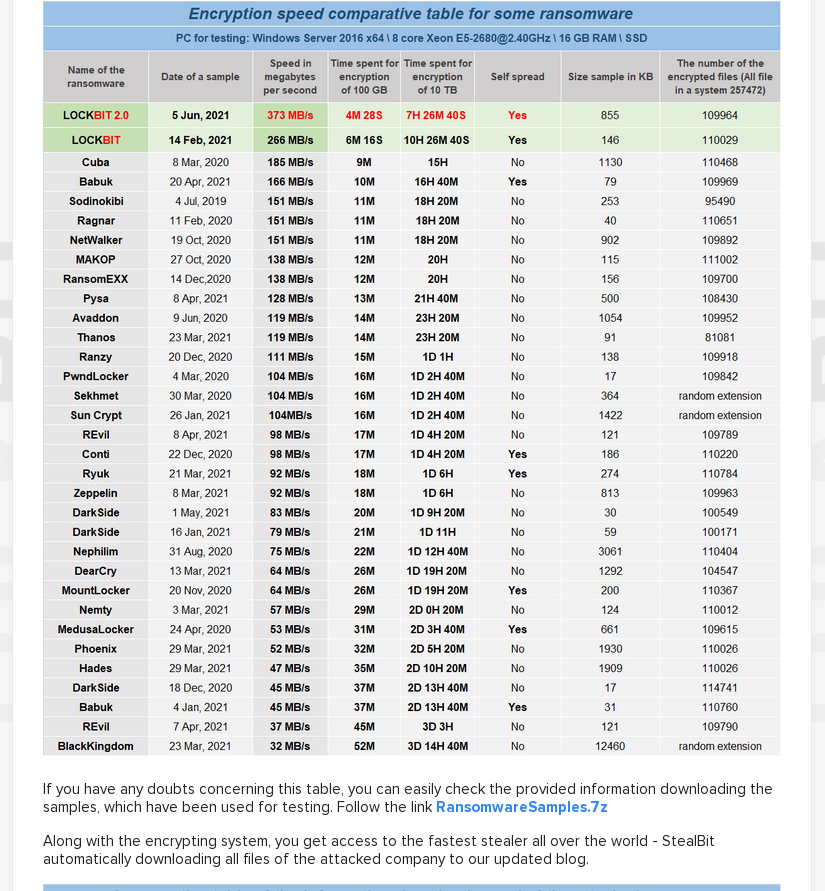

Los cibercriminales ofrecieron a sus partners potenciales una comparación del rendimiento del ransomware LockBit 2.0 con respecto a otras ofertas de RaaS (ransomware-as-a-service).

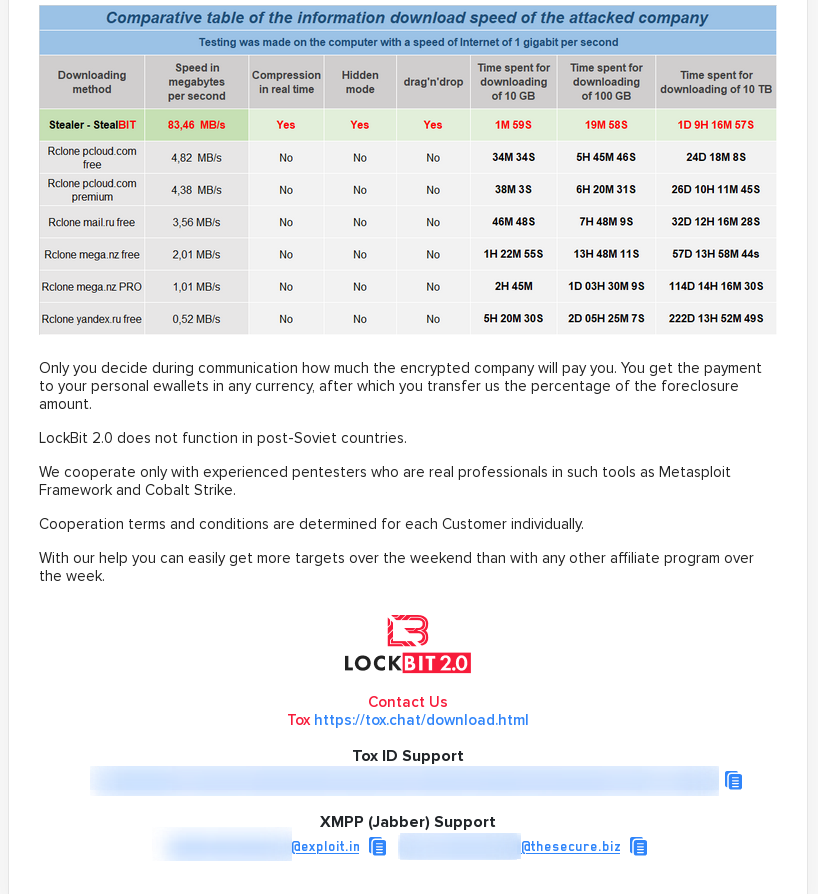

Además, los ciberdelincuentes ofrecieron una comparativa de las velocidades de transferencia para la infiltración de datos.

Posteriormente, el 13 de julio de 2021, el sitio de filtración comenzó a publicar los datos de las víctimas.

Con un conjunto de 66 víctimas, el ransomware LockBit 2.0 anunció casi el doble de afectados que Conti; convirtiéndose en el sitio de filtraciones con la segunda mayor cantidad de víctimas este mes.