Einleitung

Der Monthly Threat Report von Hornetsecurity bietet Ihnen Einblicke in die Sicherheitstrends von M365, bedrohungsbezogene E-Mails sowie Kommentare zu aktuellen Ereignissen im Bereich der Cybersicherheit. Diese Ausgabe konzentriert sich auf die Daten des Monats Januar 2024.

Zusammenfassung

- Während simple, jedoch hochvolumige E-Mail-Angriffe zurückgehen, verzeichnen gezielte und komplexe E-Mail-Angriffe einen Anstieg.

- Die Verwendung bösartiger Dateianhänge hat allgemein zugenommen, vermutlich bedingt durch die steigende Komplexität der Angriffe.

- Im betrachteten Zeitraum waren HTML-, PDF- und Archivdateien die drei am häufigsten genutzten Dateitypen für bösartige Payloads.

- Im Januar wurden vor allem Branchen wie Bergbau, Medien und Fertigung ins Visier genommen, wobei die Forschungsbranche knapp den vierten Platz belegte.

- FedEx wurde im aktuellen Berichtszeitraum am häufigsten imitiert, während auch die Imitation von Marken wie Amazon und Facebook deutlich zugenommen hat.

- Die Hackergruppe „Midnight Blizzard“ konnte auf E-Mails des Microsoft-Führungsteams zugreifen und diese extrahieren. Die Branche reagierte mit Fragen zur Reaktion von Microsoft auf den Vorfall.

- Der Remote-Zugriffsanbieter AnyDesk meldete einen Angriff, bei dem Code-Signatur-Schlüssel gestohlen wurden. Kunden sollten umgehend die neuesten Patches anwenden, um den sicheren Betrieb der Anwendung sicherzustellen.

- Johnson Controls wurde Opfer eines erheblichen Ransomware-Angriffs, bei dem die Wiederherstellungskosten 27 Millionen US-Dollar betrugen.

- Der Vorfall „Midnight Blizzard“ von Microsoft verdeutlicht die Gefahren bösartiger OAuth-Anwendungen. Systemadministratoren sollten ihre derzeit verwendeten OAuth-Apps in M365 sowie die Genehmigungseinstellungen überprüfen.

- M365-Benutzer, die Co-Pilot zum ersten Mal aktivieren möchten, sollten die Berechtigungen in ihrem M365-Mandanten überprüfen, um potenzielle Datenlecks durch falsche Berechtigungskonfiguration zu vermeiden.

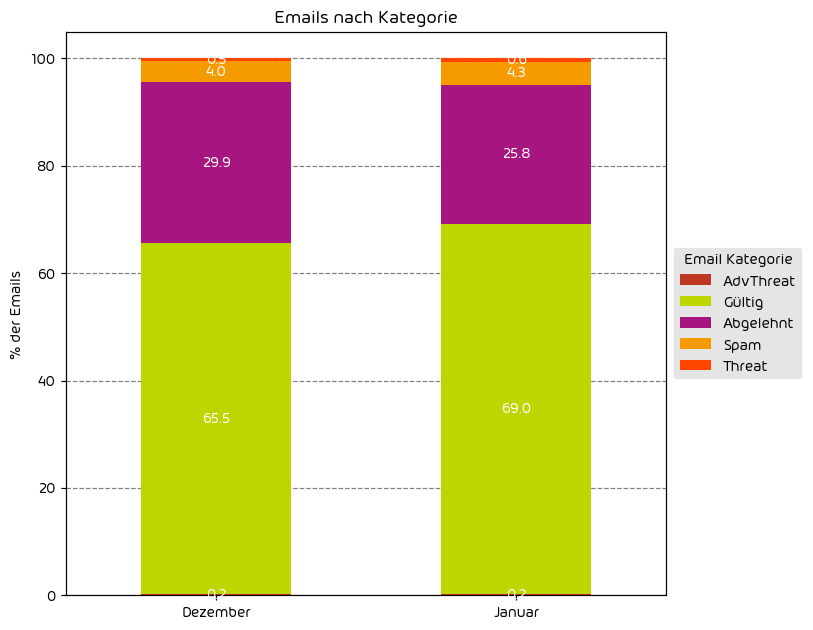

Unerwünschte E-Mails nach Kategorie

Die folgende Tabelle zeigt die Verteilung der unerwünschten E-Mails nach Kategorien im Vergleich Dezember 2023 zu Januar 2024.

Unsere Daten für diesen Zeitraum bestätigen den erwarteten Trend: Die Gesamtzahl der E-Mail-Angriffe nimmt nach der Weihnachtszeit ab. Allerdings verzeichneten gezielte E-Mail-Angriffe (die als „Threat“ und „AdvThreats“ klassifiziert sind) einen leichten Anstieg für diesen Monat. Dies legt nahe, dass mit dem Ende der Feiertage die Cyberkriminellen weniger auf simple, hochvolumige E-Mail-Angriffe setzen, die typischerweise als „Abgelehnt“ in unseren Daten auftauchen, und sich stattdessen auf gezieltere Kampagnen konzentrieren.

Zur Erinnerung: Die Kategorie „Abgelehnt“ bezieht sich auf E-Mails, die von den Hornetsecurity-Diensten während des SMTP-Dialogs aufgrund äußerer Merkmale, wie der Identität des Absenders oder der IP-Adresse, abgelehnt wurden. Wenn ein Absender bereits als kompromittiert erkannt wurde, erfolgt keine weitere Analyse. Der SMTP-Server blockiert die Verbindung bereits beim ersten Verbindungspunkt aufgrund der negativen Reputation der IP und der Identität des Absenders.

Die anderen Kategorien in der Abbildung werden in der folgenden Tabelle beschrieben:

| Kategorie | Beschreibung |

|---|---|

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte, wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten, wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Abgelehnt | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

| Clean | Diese E-Mails waren frei von Bedrohungen und wurden zugestellt. |

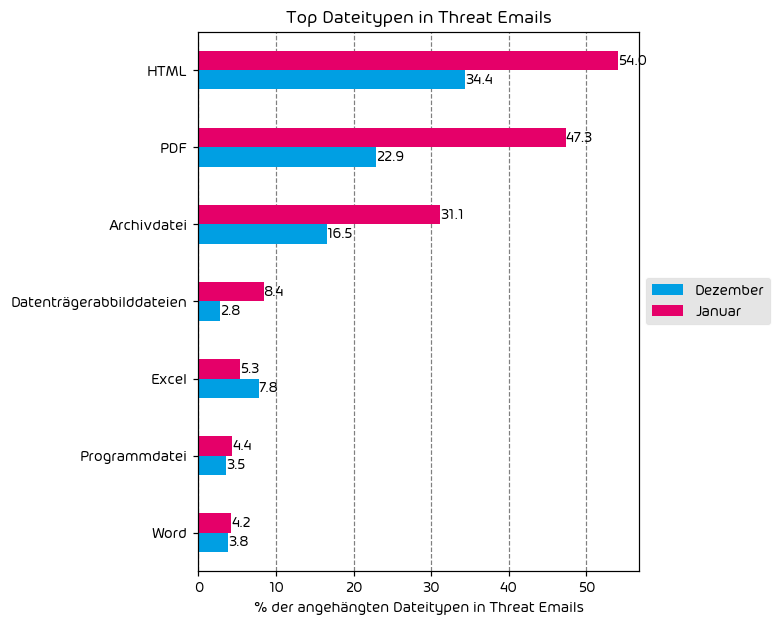

Bei Angriffen verwendete Dateitypen

Die folgende Tabelle zeigt die Verteilung der bei Angriffen verwendeten Dateitypen.

Zusammen mit dem Anstieg gezielter Angriffe haben wir auch eine Zunahme der Verwendung von HTML-, PDF- und Archivdateien zur Übermittlung bösartiger Payloads festgestellt. Gezielte Angriffe sind oft komplexer und Cyberkriminelle greifen auf anspruchsvollere Methoden zurück, einschließlich bösartiger Anhänge. Vor diesem Hintergrund ist es nicht verwunderlich, einen Anstieg der Nutzung von bösartigen Anhängen zu sehen, wenn die Anzahl an komplexen Bedrohungen im gleichen Zeitraum ansteigt.

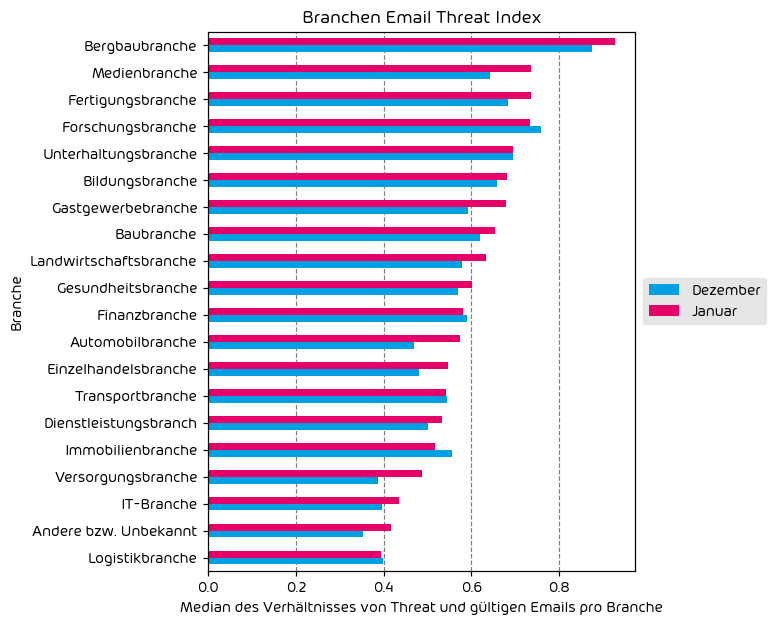

Branchen Email Threat Index

Die folgende Tabelle zeigt unseren Branchen-E-Mail-Bedrohungsindex, der auf der Anzahl der schadhaften E-Mails im Vergleich zu den gültigen E-Mails der einzelnen Branchen (im Durchschnitt) basiert. Da Organisationen unterschiedliche absolute E-Mail-Zahlen erhalten, berechnen wir den prozentualen Anteil der schadhaften E-Mails im Verhältnis zu den gültigen E-Mails einer jeden Organisation, um eine Vergleichbarkeit herzustellen. Anschließend ermitteln wir den Median dieser Prozentsätze für alle Organisationen innerhalb derselben Branche und erhalten so den endgültigen Bedrohungs-Score für die Branche.

Unsere Daten für diesen Monat zeigen, dass einige Branchen eine Zunahme an bösartigen oder unerwünschten E-Mails im Vergleich zu sauberen E-Mails verzeichnet haben. Die Bergbau-, Medien- und Fertigungsindustrie führten die Liste an, während die Forschungsbranche knapp dahinter auf dem vierten Platz landete. Die Kernbotschaft der Daten dieses Monats ist, dass trotz eines Rückgangs im Gesamtvolumen der E-Mail-Bedrohungen die E-Mail-Sicherheitslage nach wie vor gefährlich bleibt.

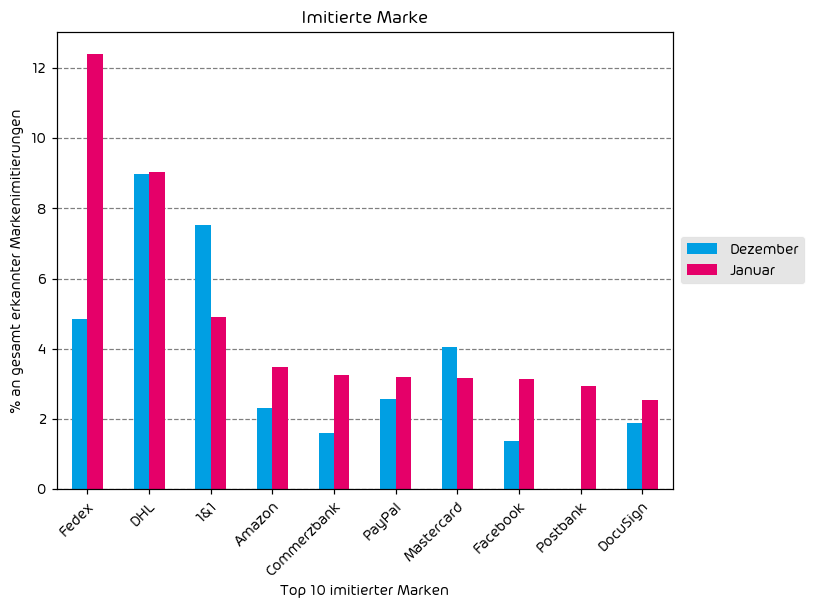

Imitierte Firmenmarken oder Organisationen

Die folgende Tabelle zeigt, welche Firmenmarken unsere Systeme am häufigsten bei Impersonationsangriffen entdeckt haben.

In Bezug auf die meistgefälschten Marken gibt es diesen Monat einige interessante Veränderungen im Vergleich zum Report des Vormonats. Lange Zeit war das Versandunternehmen DHL die am häufigsten imitierte Marke, doch eine kürzliche Fälschungskampagne mit FedEx hat zu einem sprunghaften Anstieg gefälschter E-Mails im Namen von FedEx geführt. Des Weiteren verzeichneten Facebook und Amazon deutliche Zunahmen bei der Markenimitation, während Mastercard während des aktuellen Berichtszeitraums einen Rückgang verzeichnete, vermutlich aufgrund des Endes der Feiertagssaison. Ebenfalls bemerkenswert ist der leichte Anstieg bei den Markenimitationen von DocuSign. Mit dem Beginn der Steuersaison in den USA wissen Cyberkriminelle, dass in den kommenden Monaten mehr Aufmerksamkeit auf DocuSign-E-Mails gerichtet sein wird, und passen ihre Strategie entsprechend an.

Hervorzuhebende Vorfälle und branchenrelevante Events

Midnight Blizzard

Laut einem Blogpost des MSRC, hat Microsoft am 12. Januar 2024 einen staatlich unterstützten Angriff auf seine Unternehmenssysteme bemerkt. Die Angreifer wurde als die russische, staatlich unterstützte Hackergruppe, mit dem Codenamen „Midnight Blizzard“ identifiziert. In einer Mitteilung, die ein wenig mehr Einzelheiten über den Angriff liefert, erklärt Microsoft:

Midnight Blizzard nutzte Passwortspray-Angriffe, die erfolgreich ein veraltetes, nicht produktionsrelevantes Testtenant-Konto kompromittierten, das keine Multifaktor-Authentifizierung (MFA) aktiviert hatte.

Diese Aussage hat in den letzten Tagen eine Reihe von Fragen für Sicherheitsfachleute aufgeworfen:

- Warum wurde dieser „veraltete, nicht produktionsrelevante Test-Tenant“ immer noch verwendet?

- Warum wurde MFA nicht für diesen Tenant durchgesetzt, was dazu führte, dass er durch einen Passwortspray-Angriff kompromittiert wurde?

- Warum hatte dieser Test-Tenant überhaupt Rechte im Microsoft Corporate Tenant?

- Warum haben die internen Red-Teaming-Prozesse die Verbindung zwischen den beiden Tenants NICHT entdeckt?

- Wie gelang es Midnight Blizzard, von dem „Test-Tenant“ in das Unternehmensnetzwerk einzudringen?

Zumindest auf eine dieser Fragen haben wir später im selben Artikel eine Antwort erhalten: Midnight Blizzard nutzte seinen anfänglichen Zugriff, um eine veraltete Test-OAuth-Anwendung zu identifizieren und zu kompromittieren, die erweiterten Zugriff auf die Microsoft-Unternehmensumgebung hatte. Die Cyberkriminellen erstellte zusätzliche bösartige OAuth-Anwendungen. Sie erstellten ein neues Benutzerkonto, um im Microsoft-Unternehmensumfeld Zustimmung für die von ihnen kontrollierten bösartigen OAuth-Anwendungen zu erhalten. Die Angreifer verwendete dann die veraltete Test-OAuth-Anwendung, um sich die Rolle „Office 365 Exchange Online full_access_as_app“ zuzuweisen, die den Zugriff auf Postfächer ermöglicht.

Diese Angriffsmethode verdeutlicht das Risiko von OAuth-Anwendungen, über das wir hier bei Hornetsecurity gesprochen haben, einschließlich der untenstehenden Podcast-Episode. Microsoft selbst hat sogar auf die von bösartigen und unkontrollierten OAuth-Apps ausgehende Gefahr hingewiesen, ist aber anscheinend in diesem Fall selbst Opfer geworden.

Letztendlich hat dieser Vorfall zur Exfiltration von E-Mails des Microsoft-Exekutivteams geführt, und es gibt Spekulationen in der Sicherheitsgemeinschaft, dass der Wirkungsbereich in den kommenden Tagen größer werden könnte. Die Möglichkeit einer angemessenen kulturellen Veränderung in Bezug auf Sicherheit bei Microsoft scheint dringend erforderlich zu sein.

The Security Swarm Podcast – The Dangers of Malicious OAuth Applications

AnyDesk Breach

Auch der beliebte Anbieter für Remote-Zugriffslösungen, AnyDesk, hat einen schwerwiegenden Vorfall erlebt. Gemäß einem Artikel von Bleeping Computer, führte dieser Vorfall zum Diebstahl von Quellcode und privaten Codesignatur-Schlüsseln. In ihrer offiziellen Stellungnahme erklärte AnyDesk, dass die Situation unter Kontrolle sei und die Anwendung sicher zu verwenden sei, sofern das neueste Update installiert ist, das ein aktualisiertes Codesignaturzertifikat bereitstellt. AnyDesk betont, dass keine Passwörter als Teil des Angriffs gestohlen wurden, empfiehlt jedoch dennoch, dass AnyDesk-Benutzer ihre Passwörter ändern, falls sie dies noch nicht getan haben.

Dieser Vorfall unterstreicht die Tatsache, dass sämtliche IT-Toolkits von Cyberkriminellen angegriffen werden, in einem Versuch, einen weiteren folgenreichen Supply Chain Angriff wie den Solarwinds Supply Chain Angriff vor einigen Jahren durchzuführen. Es ist auch erwähnenswert, dass in diesem Vorfall Quellcode gestohlen wurde. Vor diesem Hintergrund ist es durchaus denkbar, dass wir in den kommenden Tagen weitere gezielte Angriffe auf AnyDesk sehen, sobald Kriminelle die Gelegenheit haben, den Code zu überprüfen.

Johnson Controls Ransomware Angriff kostet das Unternehmen 27 Millionen US-Dollar

Die Kosten im Zusammenhang mit Ransomware-Angriffen nehmen weiter zu. Es wird daher leider immer häufiger, dass erfolgreiche Ransomware-Angriffe mit einem schockierenden Dollarbetrag in Verbindung gebracht werden. Die gute Nachricht (wenn es in dieser Geschichte überhaupt so etwas gibt) ist, dass die 27 Millionen US-Dollar nicht für die Zahlung eines Lösegelds verwendet wurden. Berichten im Web zufolge wurden die 27 Millionen US-Dollar verwendet, um betroffene Systeme wiederherzustellen, wobei auch Zahlungen von Cyberversicherungen und externe Cybersicherheitsdienstleistungen berücksichtigt wurden.

Diese Geschichte war es aus einem einzigen Grund wert, in den Report dieses Monats aufgenommen zu werden: So oft wird der monetäre Schaden im Zusammenhang mit einem Ransomware-Vorfall auf eine Lösegeldzahlung zurückgeführt. Dieser oft astronomische Kostenpunkt eines Ransomware-Vorfalls entsteht häufig allein durch die Notwendigkeit, die Schäden des Angriffs zu beheben. Dies ist der Grund, warum Cyberversicherungen in den letzten Jahren so teuer geworden sind. Es ist TEUER, einen umfangreichen und gezielten Ransomware-Angriff zu bewältigen. Eine Tatsache, die leider viele Organisationen erst erkennen, wenn es zu spät ist.

Prognosen für die kommenden Monate

- Nachdem die Feiertagssaison nun hinter uns liegt, dürften wir eine Rückkehr zum „Normalbetrieb“ der Cyberkriminellen erleben. Dennoch ist zu erwarten, dass mit dem Beginn der Steuersaison in den USA Angreifer gezielter versuchen werden, sich Zugang zu sensiblen Informationen zu verschaffen.

- Wir erwarten, dass sich die Auswirkungen der jüngsten Microsoft-Breaches in den kommenden Tagen deutlicher zeigen werden. Im Verlauf dieses Prozesses werden weitere Details zu den Aktivitäten der Cyberkriminellen vor dem Angriff sowie zu den Auswirkungen auf andere Einheiten im Rahmen dieses Vorfalls bekannt werden.

- Co-Pilot für Microsoft 365 wurde veröffentlicht und bietet enorme Möglichkeiten, gespeicherte M365-Daten den Endbenutzern in Dialogfeldern zugänglich zu machen. Es ist wahrscheinlich, dass wir in Zukunft Fälle sehen werden, in denen fehlerhaft konfigurierte Berechtigungen in SharePoint Online, Teams und OneDrive for Business dazu führen, dass bei der erstmaligen Verwendung von Co-Pilot Daten innerhalb von Organisationen versehentlich freigelegt werden, was die Sorge vor internen Bedrohungen erhöht.

Experteneinschätzung von Hornetsecurity

Wir haben einige unserer internen Experten um ihre Einschätzung zu den Neuigkeiten dieses Monats gebeten:

Von Andy Syrewicze, Security Evangelist, zu Microsoft’s Sicherheitskultur:

Ich möchte zunächst betonen, dass ich oft bereit bin, in solchen Situationen das Vertrauen zu wahren – insbesondere bei Microsoft, aufgrund meiner langjährigen Beteiligung am Microsoft MVP-Programm. Dennoch wirft der jüngste Vorfall des Sicherheitsvorfalls von Microsoft-Executive-E-Mails durch Midnight Blizzard, gepaart mit anderen Sicherheitslücken, wie der durch Storm-0558 verursachten, ernsthafte Fragen zur Sicherheitskultur bei Microsoft auf. Es gab in den letzten Jahren wiederholt Sicherheitsprobleme bei Microsoft, und die Community wartet darauf, dass klar anerkannt wird, dass ein systemisches Problem gelöst werden muss. Obwohl die SFI (Secure Future Initiative) ein Schritt in die richtige Richtung ist, fehlt ihr noch immer die Wirkung des vertrauenswürdigen Computing-Memos, das vor mehr als 20 Jahren direkt vom damaligen CEO Bill Gates stammt. Die Zeit wird zeigen, ob die SFI innerhalb der Organisation die gleiche Wirkung entfalten kann.

Von Yvonne Bernard, CTO bei Hornetsecurity, zu Copilot:

Die Nutzung von abgeschotteten, generativen KI-Tools wie Copilot wird von vielen Unternehmen aktiv erforscht, da sie das Potenzial haben, die Produktivität durch klar definierte Schulungsdaten deutlich zu steigern. In Gesprächen mit Unternehmen fällt auf, dass nahezu jeder diese Technologie derzeit testet. Ich bin fest davon überzeugt, dass dies erst der Anfang ist und dass die zukünftigen Anwendungen dieser Technologie schier endlos sind, um Mitarbeitern und Unternehmen dabei zu helfen, effizienter zu arbeiten.

Allerdings ist vielen noch nicht bewusst, dass mit der Einführung dieser Tools auch Risiken einhergehen, wie Fehlkonfigurationen oder gehackte Konten. Daher lege ich großen Wert darauf, Unternehmen dazu zu raten, in die Schulung ihrer Mitarbeiter im Bereich KI und Datenschutz sowie in die Festlegung angemessener KI-Richtlinien vor der Einführung dieser Technologien zu investieren.

Monatliche Empfehlungen vom Security Lab

- Der Midnight Blizzard-Vorfall zeigt uns, dass es jetzt für alle an der Zeit ist, die aktuelle Liste der OAuth-Anwendungen in seiner M365-Umgebung neu zu bewerten. Entfernen Sie alle Apps, die Ihre Organisation nicht mehr verwendet, und überprüfen Sie, ob die Benutzer, die zur Genehmigung von OAuth-Anwendungen berechtigt sind, streng kontrolliert sind und gemäß den Geschäftsanforderungen so wenig Zugriff wie möglich haben.

- Sollten Sie AnyDesk in Ihrer Organisation verwenden, erstellen Sie einen Plan, um die neuesten Patches so schnell wie möglich anzuwenden, falls Sie dies noch nicht getan haben.

- Wenn Sie vorhaben, Co-Pilot für M365 in Ihrer Umgebung zu aktivieren, sollten Sie sich Gedanken über potenzielle Verwaltungs- und Datensicherheitsfragen machen, die dieses neue Produkt aufwerfen könnte. Wenn Sie eine einfache Lösung für dieses Problem suchen, kann Ihnen ein vertrauenswürdiges Berechtigungsverwaltungstool wie der 365 Permission Manager helfen.

Über Hornetsecurity

Hornetsecurity ist ein weltweit führender Anbieter von Cloud-basierten Sicherheits-, Compliance-, Backup- und Security-Awareness-Lösungen der nächsten Generation, die Unternehmen und Organisationen jeder Größe auf der ganzen Welt unterstützen. Das Flaggschiffprodukt 365 Total Protection ist die umfassendste Cloud-Sicherheitslösung für Microsoft 365 auf dem Markt. Angetrieben von Innovation und Cybersecurity-Exzellenz, baut Hornetsecurity mit seinem preisgekrönten Portfolio eine sicherere digitale Zukunft und nachhaltige Sicherheitskulturen auf. Hornetsecurity ist über sein internationales Vertriebsnetz mit über 8.000 Channel-Partnern und MSPs in mehr als 30 Ländern aktiv. Die Premium-Dienste des Unternehmens werden von mehr als 50.000 Kunden genutzt.