Einleitung

Der Monthly Threat Report von Hornetsecurity bietet Ihnen Einblicke in die Sicherheitstrends von M365, bedrohungsbezogene E-Mails sowie Kommentare zu aktuellen Ereignissen im Bereich der Cybersicherheit. Diese Ausgabe konzentriert sich auf die Daten des Monats März 2024.

Zusammenfassung

- Die Anzahl der leicht identifizierbaren (und somit abgelehnten) E-Mail-Bedrohungen hat zugenommen, während es einen leichten Rückgang bei der Anzahl der gezielteren und anspruchsvolleren E-Mail-Bedrohungen gab.

- Die häufigsten Dateitypen, die zur Verbreitung bösartiger Payloads über E-Mails verwendet wurden, waren Archivdateien, PDFs und HTML-Dateien.

- Die am meisten betroffenen Branchen waren Bergbau, Unterhaltung, Medien und Fertigung.

- Die am häufigsten imitierten Marken des Monats waren DHL, Facebook, Docusign sowie gezielte Kampagnen, die einige deutsche Unternehmen wie Strato und Targobank betrafen.

- Das US Cyber Safety Review Board hat seinen Bericht über den Microsoft Storm-0558-Angriff, der im vergangenen Jahr stattfand, abgeschlossen. Die Ergebnisse sind nicht schmeichelhaft für Microsoft und rufen die Branche dazu auf, gemeinsam daran zu arbeiten, öffentliche Cloud-Dienste zu sichern.

- Die US-amerikanische Federal Trade Commission hat festgestellt, dass Impersonations Angriffe den Opfern im Jahr 2023 1,1 Milliarden USD gekostet haben.

- Ein potenziell katastrophaler Angriff auf die Lieferkette in einer weit verbreiteten Linux-Bibliothek scheint knapp vermieden worden zu sein.

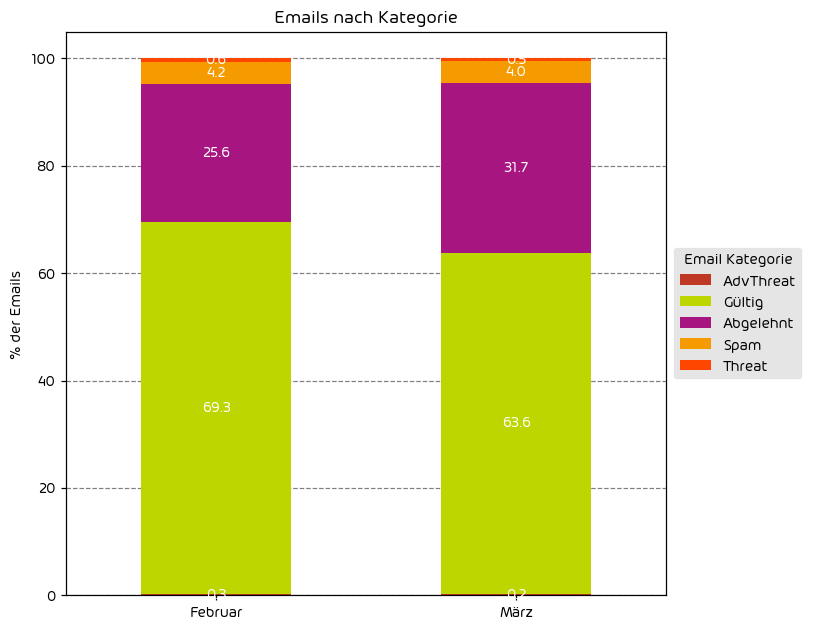

Unerwünschte E-Mails nach Kategorie

Die folgende Tabelle zeigt die Verteilung der unerwünschten E-Mails nach Kategorien im Vergleich Februar 2024 zu März 2024.

Im vergangenen Monat haben wir in unseren Daten festgestellt, dass die Anzahl der simplen Spam-Nachrichten mit einer einfachen Identifizierung zugenommen hat, während wir einen Rückgang bei gezielteren Angriffen verzeichnet haben. Dies wird durch einen Anstieg um 6,1 Prozentpunkte bei den „abgelehnten“ E-Mails deutlich, wie in der folgenden Erläuterung beschrieben wird.

Zur Erinnerung: Die Kategorie „Abgelehnt“ bezieht sich auf E-Mails, die von den Hornetsecurity-Diensten während des SMTP-Dialogs aufgrund äußerer Merkmale, wie der Identität des Absenders oder der IP-Adresse, abgelehnt wurden. Wenn ein Absender bereits als kompromittiert erkannt wurde, erfolgt keine weitere Analyse. Der SMTP-Server blockiert die Verbindung bereits beim ersten Verbindungspunkt aufgrund der negativen Reputation der IP und der Identität des Absenders.

Die anderen Kategorien in der Abbildung werden in der folgenden Tabelle beschrieben:

| Kategorie | Beschreibung |

|---|---|

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte, wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten, wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Abgelehnt | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

| Clean | Diese E-Mails waren frei von Bedrohungen und wurden zugestellt. |

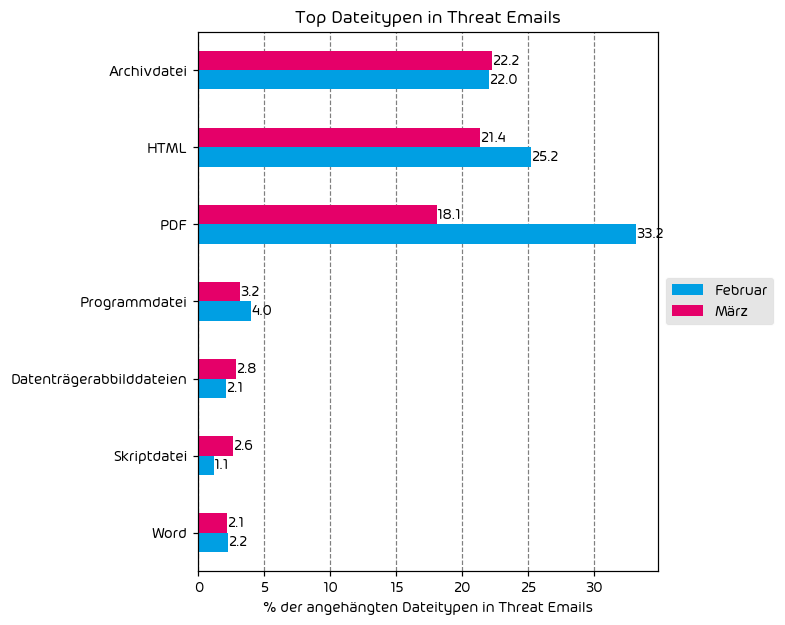

Bei Angriffen verwendete Dateitypen

In diesem Monat gehören Archivdateien, HTML und PDFs zu den drei am häufigsten verwendeten Dateitypen bei E-Mail-Angriffen. Ihre Beliebtheit basiert größtenteils darauf, dass sie plattformunabhängig sind und von praktisch jedem Betriebssystem genutzt werden können. Dies macht sie bei Cyberkriminellen sehr beliebt.

Darüber hinaus wurde eine generelle Abnahme in fast jeder Kategorie von Dateitypen beobachtet, die Ausnahmen sind diese drei Kategorien:

- Archivdateien (Zunahme um 0,2 Prozentpunkte).

- Disk-Image-Dateien (Zunahme um 0,7 Prozentpunkte).

- Skriptdateien (Zunahme um 1,5 Prozentpunkte).

Diese Daten korrelieren mit den zuvor gezeigten Informationen, wonach die Anzahl der fortgeschritteneren E-Mail-Angriffe derzeit rückläufig ist. Folglich sind Cyberkriminelle derzeit weniger geneigt, bösartige Dateien an E-Mails anzuhängen. Trotzdem sollten Sicherheitsteams wachsam bleiben.

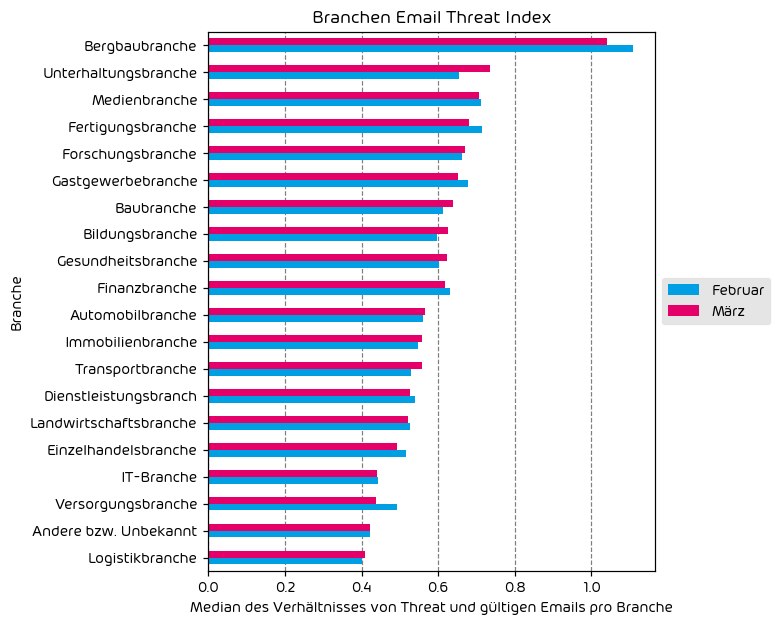

Branchen Email Threat Index

In Bezug auf die am stärksten betroffenen Branchen haben wir eine Mischung aus Zunahmen und Abnahmen in allen erfassten Sektoren festgestellt, wobei die Branchen Bergbau, Unterhaltung und Medien die drei am stärksten betroffenen sind. Es fällt auf, dass trotz einer bemerkenswerten Abnahme der Angriffe auf die Bergbauindustrie, sie weiterhin mit großem Abstand an erster Stelle steht. Organisationen, die sich in den oberen Kategorien der Liste befinden, sollten sich bewusst sein, dass sie einem höheren Risiko ausgesetzt sind, Opfer eines Cyberangriffs zu werden.

Imitierte Firmenmarken oder Organisationen

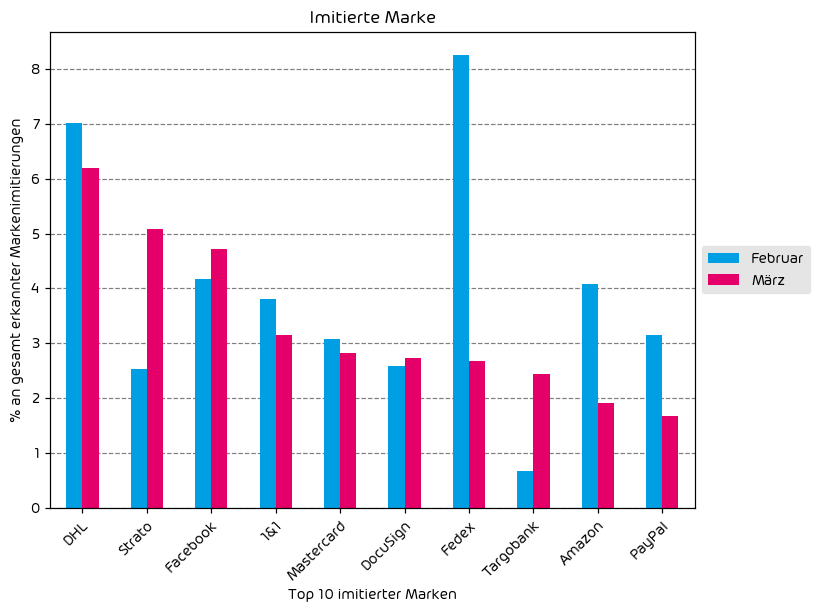

Die folgende Tabelle zeigt, welche Firmenmarken unsere Systeme am häufigsten bei Impersonationsangriffen entdeckt haben.

Die am häufigsten imitierten Marken im vergangenen Monat sind DHL, Strato (deutscher Hosting-Anbieter) und Facebook. Ebenfalls wurden klare Kampagnen beobachtet, die die Imitation sowohl von Strato als auch von der Targobank beinhalten.

Es ist jedoch zu beachten, dass die Versuche zur Markenimitation von Facebook in den letzten Monaten deutlich zugenommen haben. Dies ist wahrscheinlich ein Versuch, Zugang zu Facebook-Kontoanmeldeinformationen zu erhalten, um sie in Passwort-Stuffing-Angriffen zu verwenden oder um die Verbreitung von Desinformationen zu unterstützen – eine häufig beobachtete Taktik in Wahljahren.

Die Zunahme der Markenimitationen von Docusign ist leicht zu erklären, da in vielen Ländern „Steuerzeit“ herrscht und daher mehr Menschen regelmäßig Docusign-E-Mails erhalten. Cyberkriminelle sind sich dessen bewusst und versuchen, von der erwarteten Zunahme der Markenpräsenz zu profitieren.

Hervorzuhebende Vorfälle und branchenrelevante Events

Das US-amerikanische Cyber Safety Review Board hat seinen Bericht zum Storm-0558-Angriff abgeschlossen.

Wie bereits ausführlich in unseren Monthly Threat Reports und im Podcast The Security Swarm Podcast behandelt, war der Storm-0558-Angriff ein Angriff auf die Microsoft Cloud-Dienste durch chinesische staatliche Akteure, die an einen Signaturschlüssel für Verbraucher gelangten und anschließend Authentifizierungstoken fälschten, um Zugang zu den Cloud-Diensten zu erhalten. Dieser Angriff wurde intensiv in der Branche diskutiert, und Microsoft hat (scheinbar) transparent über die Angriffskette und ihre Folgen berichtet. Die Schwere dieses Vorfalls führte zu direkten Auswirkungen auf das US-Außenministerium, was letztendlich zu einer Untersuchung durch das US-amerikanische Cyber Safety Review Board (CSRB) führte.

Am 20. März veröffentlichte das CSRB seinen Bericht, und die Nachrichten verbreiten sich in den letzten Tagen wir ein Lauffeuer. Der Bericht ist umfangreich (34 Seiten). Er beleuchtet die Versäumnisse von Microsoft in diesem Vorfall, liefert wichtige Erkenntnisse und stellt beeindruckende 25 Empfehlungen vor, wie CSPs (Cloud Service Providers) die Sicherheit gegenüber neuen Funktionen priorisieren sollten. Der Bericht stellt klar heraus:

Die Führung von Microsoft sollte in Betracht ziehen, interne Teams von Microsoft anzuweisen, die Entwicklung neuer Funktionen über die gesamte Cloud-Infrastruktur und Produktsuite des Unternehmens vorerst zurückzustellen, bis erhebliche Sicherheitsverbesserungen vorgenommen wurden. In allen Fällen sollten Sicherheitsrisiken vollständig und angemessen bewertet und behoben werden, bevor neue Funktionen implementiert werden.

Dieser Satz reflektiert eine Diskussion, die kürzlich in einer Episode des Security Swarm Podcasts stattfand, in der Andy Syrewicze und Paul Schnackenburg die Frage aufwarfen, ob der aktuelle Trend der Branche, Innovation um jeden Preis voranzutreiben, die Sicherheit der breiteren IT-Gemeinschaft gefährdet. Das CSRB kommentierte auch einen weiteren Aspekt dieses Themas, der in anderen Episoden des Podcasts diskutiert wurde – die Bedeutung von Transparenz seitens der großen Cloud-Service-Anbieter:

Das Gremium ist besorgt darüber, dass Microsoft es über mehrere Monate versäumt hat, diesen bekannten Fehler öffentlich zu korrigieren. Kunden aus dem privaten Sektor sowie Regierungsbehörden verließen sich auf die öffentlichen Aussagen in den Blogs von Microsoft. Der Verlust eines Signierungsschlüssels ist bereits ein ernsthaftes Problem, jedoch ist der Verlust eines Signierungsschlüssels aufgrund unbekannter Ursachen weitaus bedeutsamer. Dies bedeutet, dass ein betroffenes Unternehmen nicht weiß, wie seine Systeme infiltriert wurden und ob die relevanten Sicherheitslücken geschlossen wurden. In dem falschen Glauben, dass Microsoft die Ursache dieses Vorfalls eindeutig identifiziert hat, waren Microsofts Kunden nicht mit den wesentlichen Fakten ausgestattet, um ihre eigenen Risikobewertungen bezüglich der Sicherheit von Microsoft-Cloud-Umgebungen nach diesem Vorfall vorzunehmen.

Dies wirft erneut die Frage nach der aktuellen mangelnden Transparenz seitens der führenden Cloud-Anbieter hinsichtlich der Sicherheit auf. Dazu gehören Verhaltensweisen wie sie im Bericht des CSRB beschrieben sind, sowie ungünstige Unternehmenspraktiken wie Offenlegungen am späten Freitagabend. Es hebt auch die dringende Notwendigkeit unabhängiger Sicherheitsanbieter in diesem Ökosystem hervor, um sicherzustellen, dass Transparenz auf allen Ebenen gewährleistet ist, sowie das zunehmende Problem der übermäßigen Abhängigkeit von einem einzelnen Anbieter in diesem Bereich.

Wir werden in einer zukünftigen Podcast-Episode weitere Details zu diesem Thema veröffentlichen.

Impersonation-Betrugsfälle verursachen 2023 Schaden von über 1,1 Milliarden US-Dollar

Wir fokussieren uns in der Cyber Security Branche oft stark auf Themen wie Ransomware und Angriffe auf Lieferketten, und vernachlässigen dabei häufig andere Angriffsarten, wie Impersonation-Betrügereien. Doch laut der US-amerikanischen Federal Trade Commission (FTC) haben „gemeldete“ Impersonation-Betrügereien allein einen Schaden von über 1,1 Milliarden US-Dollar verursacht. Diese Zahl, vor allem in Kombination mit dieser Aussage vom FTC, ist schockierend:

Im Jahr 2023 verzeichnete die FTC allein über 330.000 gemeldete Business-Impersonation-Betrügereien und fast 160.000 gemeldete Regierungs-Impersonation-Betrügereien. Das entspricht fast der Hälfte aller direkt an die Behörde gemeldeten Betrugsfälle.

Fast die Hälfte aller im Jahr 2023 gemeldeten Betrugsfälle könnten als Impersonation-Betrügereien klassifiziert werden. Dieser Trend wird sich wahrscheinlich auch in den kommenden Jahren fortsetzen, insbesondere da neue „Phishing-resistente“ Technologien, wie Passkeys, den Mainstream erreichen und Passwörter damit weniger zum Ziel werden. Angreifer können Impersonation-Betrügereien für weit mehr als nur den Diebstahl von Passwörtern und Tokens nutzen. Sie können auch für Social Engineering, Zahlungsweiterleitungsbetrügereien, Business-E-Mail-Kompromittierungen und mehr verwendet werden. Dies ist zweifellos ein Problem, dem die Branche in den kommenden Monaten und Jahren verstärkte Aufmerksamkeit widmen muss.

Hintertür in Open-Source-XZ Utils entdeckt

Die Branche ist immer auf der Hut vor dem nächsten schwerwiegenden Angriff auf die Lieferkette. Eine Untersuchung durch einen Softwareingenieur von Microsoft könnte ihn bereits vereitelt haben. CVE-2024-3094 ist eine bösartige Softwareinjektion in den Versionen 5.6.0 und 5.6.1 von xz, die einem Angreifer potenziell ermöglichen könnte, die SSH-Authentifizierung zu umgehen und unbefugten Zugriff auf ein Zielsystem zu erlangen. Sie hat einen CVSS-Score von 10, und das Problem betrifft bestimmte Versionen von Fedora Linux sowie einige Debian (SID)-Distributionen.

Was diesen Fall so faszinierend macht, ist, dass es auf den ersten Blick den Anschein hat, als hätte jemand über einen längeren Zeitraum hinweg xz gepflegt, mit der Absicht, letztendlich eine Hintertür einzuführen. Der bösartige Code, der in diesem Fall injiziert wird, scheint nicht leicht zu entschlüsseln zu sein, aber zweifellos werden in den kommenden Tagen weitere Informationen hierzu ans Licht kommen.

Prognosen für die kommenden Monate

- Finanz- und Dokumentenprüfungsdienste (wie Docusign) werden in den nächsten Tagen weiterhin verstärkt von Versuchen der Markenimitation betroffen sein. Sobald die Steuersaison abgeschlossen ist, insbesondere in den USA, ist es wahrscheinlich, dass Cyberkriminelle auf andere Methoden und Marken umsteigen.

- Die Branche wird auf den Bericht des CSRB über den Storm-0558-Vorfall reagieren. Die darin enthaltenen Informationen könnten möglicherweise zu einer Änderung der Politik der US-Regierung in Bezug auf Cloud-Dienste führen.

- Angesichts der jüngsten Erkenntnisse zum Angriff auf die Lieferkette von XZ Utils werden Open-Source-Softwares mehr Aufmerksamkeit erhalten als bisher, da wir uns zunehmend bewusst werden, wie stark wir von FOSS abhängig sind.

Experteneinschätzung von Hornetsecurity

Wir haben einige unserer internen Experten um ihre Einschätzung zu den Neuigkeiten dieses Monats gebeten:

Von Andy Syrewicze, Security Evangelist, über den Bericht des CSRB zu Storm-0558:

Mit dem weltweit zunehmenden Einfluss öffentlicher Cloud-Dienste wie Azure und M365 auf das tägliche Leben rücken wir unausweichlich immer näher an neue Vorschriften von Regierungsbehörden. Ein interessanter Punkt, der im Bericht des CSRB hervorsticht, ist die scheinbare Anerkennung des Gremiums, dass die öffentliche Cloud als „kritische Infrastruktur“ betrachtet wird. Diese Zuordnung bringt eine verstärkte Aufmerksamkeit seitens der Regierungen mit sich und wird letztendlich zur Umsetzung dringend benötigter Regelungen führen. Meiner Ansicht nach müssen im Hinblick auf die Sicherheit zusätzliche Maßnahmen für die öffentliche Cloud ergriffen werden, und die Bezeichnung als kritische Infrastruktur verdeutlicht, dass eine Regulierung des Technologiesektors jeden Tag dringlicher wird.

Von Michael Posey, Lead Channel Sales Engineer, über Impersonationangriffe:

Die eher konservative Einschätzung der FTC von Verlusten in Höhe von 1,1 Milliarden Dollar durch Impersonationsangriffe im Jahr 2023, unterstreicht erneut die Notwendigkeit für uns IT-Profis, unsere Nutzer noch besser zu schützen. Auch wenn oft behauptet wird, dass der Endnutzer das schwächste Glied ist, können diese mit gutem Security Awareness Training, Tests und Schulungen zu einer wertvollen Resource im Kampf gegen Cyberangriffe werden. Neben der Schulung ist die Etablierung einer Sicherheitskultur, vor allem für interner Prozesse, die vor BEC- und Impersonationsangriffen stark gefährdet sind (wie z.B. Zahlungsprozesse), unabdingbar.

Monatliche Empfehlungen vom Security Lab

- Am 31. März war der Welt-Backup-Tag! Wenn Sie Ihren Datenschutzplan in letzter Zeit nicht überprüft haben, ist dies eine gute Gelegenheit dazu.

- Wenn Sie in Ihrer Infrastruktur eine der betroffenen Linux-Distributionen verwenden, stellen Sie sicher, dass sie nicht von der oben genannten XZ Utils-Schwachstelle betroffen sind.

- Nehmen Sie sich Zeit, Ihre Endnutzer über die Gefahren von Impersonationsangriffen aufzuklären. Ein vertrauenswürdiger Anbieter für Security Awareness Training kann dabei helfen!

Über Hornetsecurity

Hornetsecurity ist ein weltweit führender Anbieter von Cloud-basierten Sicherheits-, Compliance-, Backup- und Security-Awareness-Lösungen der nächsten Generation, die Unternehmen und Organisationen jeder Größe auf der ganzen Welt unterstützen. Das Flaggschiffprodukt 365 Total Protection ist die umfassendste Cloud-Sicherheitslösung für Microsoft 365 auf dem Markt. Angetrieben von Innovation und Cybersecurity-Exzellenz, baut Hornetsecurity mit seinem preisgekrönten Portfolio eine sicherere digitale Zukunft und nachhaltige Sicherheitskulturen auf. Hornetsecurity ist über sein internationales Vertriebsnetz mit über 12.000 Channel-Partnern und MSPs aktiv. Die Premium-Dienste des Unternehmens werden von mehr als 75.000 Kunden genutzt.