GandCrab 5.2 – Analyse der Ransomware

Am vergangenen Mittwoch berichtete Hornetsecurity über das vermehrte Aufkommen von Bewerbungs-E-Mails mit schadhaftem Anhang. Wie sich wenig später herausstellte, handelt es sich hierbei um eine neue GandCrab 5.2. Kampagne, bei der gezielt Unternehmen angegriffen werden. Die GandCrab Ransomware ist nicht unbekannt, bereits Anfang des Jahres berichtete Hornetsecurity über das Schadprogramm. Jedoch hat sich die Vorgehensweise der Cyberkriminellen geändert: Mittels des verschlüsselten Dokuments, versuchen die Hacker Anti-Virenprogramme zu umgehen.

Das Hornetsecurity Security Lab untersuchte die aktuelle Spam-Welle tiefergehend und unterzog das infizierte Dokument der Schad-E-Mail gründlichen Analysen.

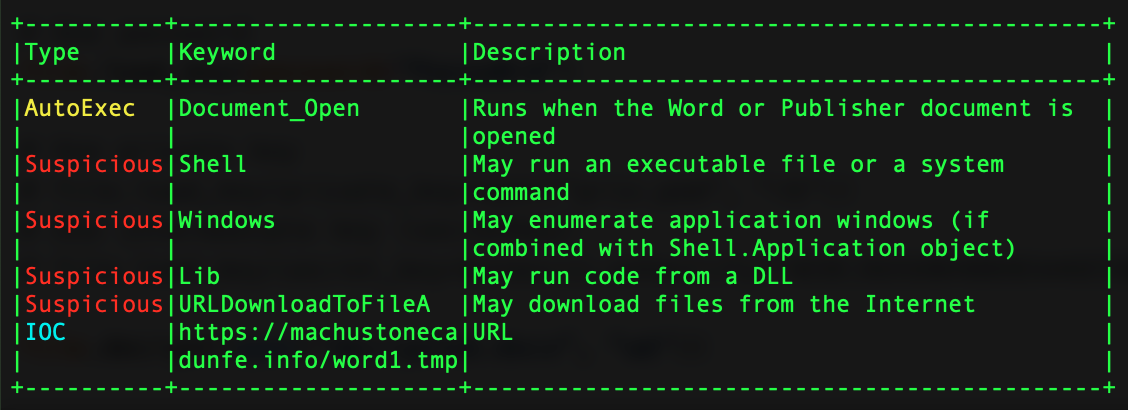

Hierfür wurde das verschlüsselte Office Dokument mit dem Python Programm msoffcrypto-Tool entschlüsselt und das Makro mit dem „olevba3“ Modul aus dem „oletools“ Paket ausgewertet.

Ersichtlich werden übliche Methoden, wie sie auch bereits in größeren Emotet Kampagnen in Erscheinung traten: Mit der „Document_Open“ Funktion startet das Makro in dem Dokument automatisch weitere Prozesse.

Der Befehl „URLDownloadToFileA“ wird zum Downloaden eines Objektes aus dem Internet verwendet. In der Regel werden URLs im Makro Code, über die der eigentliche Schadcode eingeschleust wird, mittels Verschleierungsmethoden versteckt, jedoch ist diese im Code als Klartext des analysierten Dokuments ersichtlich.

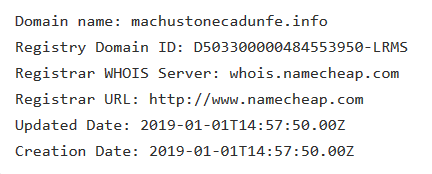

Eine Überprüfung der Whois-Daten der Domäne „machustonecadunfe.info“ ergibt Informationen zu dem Registrierungsdatum, welches auf den 01.01.2019 datiert ist.

Im Rahmen der GandCrab 5.2 Kampagne werden primär URLs mit der Top-Level-Domäne „.info“ genutzt. Weitere häufig verwendete Domänen lauten „inmercelainhameso.info“, „machustonecadunfe.info“ sowie „whessetervennielo.info“.

Das Hornetsecurity Security Lab geht davon aus, dass die genannten Links explizit für die Distribution von GandCrab erstellt wurden und bereits in den ersten Kampagnen dieser Malware Art zum Jahresstart in Erscheinung getreten sind.

Zum aktuellen Zeitpunkt befindet sich ein Nginx-Template auf der Hauptseite aller oben genannten Domänen (Im Beispiel zu sehen ist die URL „machustonecadunfe.info“). Dies ist ein Indiz für einen neu aufgesetzten Webserver, dessen Konfiguration nicht abgeschlossen wurde oder dessen Grundfunktionen (das Bereitstellen von Dateien) dem Betreiber bereits für sein Vorhaben genügen.

Das auf dem Webserver befindliche Dokument „word1.tmp“ ist eine PE-Datei (PE32 executable [GUI] Intel 80386, for MS Windows), die den Rechner im Security Labor von Hornetsecurity mit der Gandcrab Ransomware infizierte.

Kurz nach der Ausführung der Datei, ändert sich der Desktop Hintergrund des infizierten Rechners:

Verschlüsselt durch GANDCRAB 5.2: Geehrter Administrator, Ihre Dateien unterliegen einem starken Zugriffsschutz durch unsere Software. Um sie wiederherzustellen, müssen Sie den „Entschlüsseler“ kaufen. Für weitere Schritte lesen Sie NTGDOLT-DECRYPT.txt, welcher sich in jedem verschlüsselten Ordner befindet.

Sämtliche Dateien wurden verschlüsselt und sind an der neuen Dateiendung „.ntgolt“ zu erkennen.

In jedem Pfad wurde zusätzlich eine Readme-Datei erstellt, die textliche Anweisungen für das weitere Vorgehen und zum Entschlüsseln der durch GandCrab Ransomware infizierten Dateien enthält.

—= GANDCRAB V5.2 =—

***********************UNDER NO CIRCUMSTANCES DO NOT DELETE THIS FILE, UNTIL ALL YOUR DATA IS RECOVERED***********************

*****FAILING TO DO SO, WILL RESULT IN YOUR SYSTEM CORRUPTION, IF THERE ARE DECRYPTION ERRORS*****

Attention!

All your files, documents, photos, databases and other important files are encrypted and have the extension: .NTGDOLT

The only method of recovering files is to purchase an unique private key. Only we can give you this key and only we can recover your files.

The server with your key is in a closed network TOR. You can get there by the following ways:

—————————————————————————

| 0. Download Tor browser – https://www.torproject.org/

| 1. Install Tor browser

| 2. Open Tor Browser

| 3. Open link in TOR browser: http://gandcrabmfe6mnef.onion/ffa8d913d402425b

| 4. Follow the instructions on this page

————————————————————————–

On our page you will see instructions on payment and get the opportunity to decrypt 1 file for free.

ATTENTION!

IN ORDER TO PREVENT DATA DAMAGE:

* DO NOT MODIFY ENCRYPTED FILES

* DO NOT CHANGE DATA BELOW

Für eine Überprüfung des eigenen Netzwerks auf infizierte Systeme empfiehlt Hornetsecurity das Suchen der Datei „word1.tmp“ in Web-Logs.

IoCs

1. 316532969.doc (CDFV2 Encrypted) – SHA256 2addae338445a427cf2dfb7e486d130f6fe863506ba7a715af9e87cbf83b0978

2. word1.tmp (PE32 executable (GUI) Intel 80386, for MS Windows) – SHA256 9b7229403e4729d9347d2d66a4dc6a75fd87a646cbb1027d2857b066a3bbb354

Auch weiterhin konnte das verschlüsselte, mit der Ransomware infizierte Dokument noch von keinem Antivirus-Programm entdeckt werden – das zeigt das Online-Analyse Portal Virus Total. Zum Check!

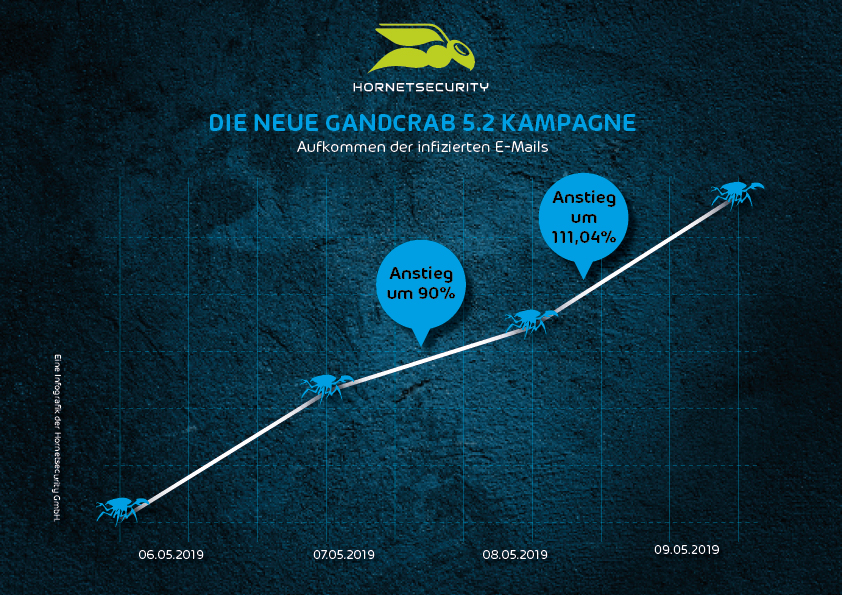

Bei der GandCrab Kampagne handelt es sich um gezielte Angriffe: So sollten sich vor allem HR-Abteilungen auf den Erhalt solcher E-Mails gefasst machen. Doch auch info@ E-Mail Adressen von Unternehmen jeder Größe werden bewusst adressiert. Seit dem 07. Mai beobachtet das Hornetsecurity Security Lab bereits einen immensen Anstieg an mit GandCrab infizierten E-Mails: Allein am 08. sowie 09. Mai verzeichneten die Hornetsecurity Filter ein Wachstum an versendeter GandCrab Malware von insgesamt über 200%.

Informationen für Hornetsecurity Kunden: Die Advanced Threat Protection Technologie stellt E-Mails aus der GandCrab 5.2 Kampagne unter Quarantäne. Die Lösungen von Hornetsecurity überprüfen E-Mail Anhänge im Gesamtkontext zum gesamten E-Mail Inhalt und globalen E-Mail Traffic, um Anomalien automatisch in Echtzeit erkennen und blockieren zu können.