Mirai – Das Botnet of Things

Die Dynamik des Internet of Things führt uns den täglichen Fortschritt der Digitalisierung vor Augen. Immer mehr Geräte sind mit dem Internet verbunden und ermöglichen den Nutzern Komfortabilität und Effizienz. Der Markt wird stets mit neuen Devices gefüllt und die Vielfalt an Funktionen macht die Nutzung für viele User attraktiv. Bereits heute besteht ein riesiges Netzwerk an Daten, Servern und vernetzten intelligenten Geräten – was jedoch durch die nicht bedachten Sicherheitslücken der Smart Devices eine neue und vor allem enorme Angriffsfläche für Cyberkriminelle darstellt.

Das Schadprogramm Mirai nutzte genau diese Schwäche aus: Im Oktober 2016 erlangte der Botnet-Virus erstmalig große Bekanntheit durch die bis dato größte gestartete DDoS-Attacke, unter anderem auf den DNS-Provider „Dyn“. Hierdurch waren Websites und Services vieler internationaler Konzerne, darunter Amazon, Netflix und Spotify, für eine längere Zeit nicht erreichbar. Für die Unternehmen kann das einen Verlust in Millionenhöhe bedeuten. Was genau steckt hinter der Malware, die sich die Schwächen des technologischen Fortschritts zu Nutze macht?

Die Entstehung des Mega Botnet

2016 war nicht das erste Mal, dass so ein IoT-Botnet „zuschlug“: Laut des unabhängigen Security-Journalisten Brian Krebs von „krebsonsecurity.com“, gab es bereits seit 2014 Mirai-ähnliche Vorgänger, bekannt als Bashlite, Gafgytm, QBot, Remaiten und Torlus. Der Botcode von Mirai entstand aus den verbesserten Codes seiner Vorläufer, zusammengetragen von mehreren Entwicklern. Finalisiert wurde er durch eine Gruppe Hacker, die sich im Jahr 2014 zusammenschloss und unter dem Pseudonym „lelddos“ mittels des Mirai Botnets DDoS-Attacken auf konkurrierende Minecraft-Server startete, um diese zu verlangsamen oder vom Netz zu nehmen, was deren Betreiber um viel Geld brachte.

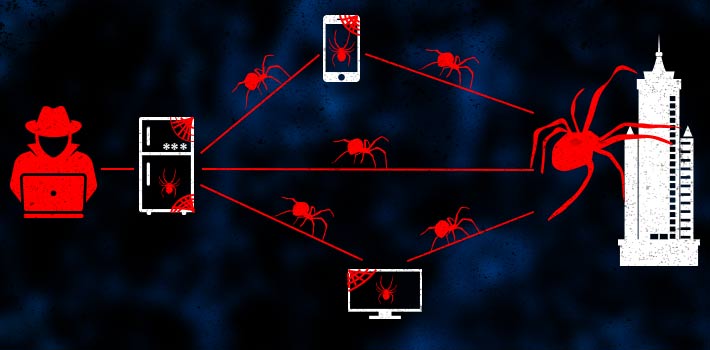

Mirai wurde so programmiert, dass es die Malware von bereits infizierten IoT-Geräten entfernt und schließlich selbst übernimmt. Befallene Devices wiederum suchten nach weiteren anfälligen Geräten, um sie zu übernehmen. Durch die wachsende Anzahl an durch Mirai kontrollierten IoT-Produkten, wurde auch das Botnetz immer umfangreicher und die Hacker probierten sich an größeren Zielen. Im September 2016 fiel das französische Hosting-Unternehmen OVH einer DDoS-Attacke, mit einer Gesamtkapazität von bis zu 1,5 Terabit pro Sekunde, zum Opfer.

Kurz nach diesem Angriff veröffentlichte einer der Co-Entwickler Mirais, unter dem Namen „Anna-Senpai“, den Quellcode des Schadprogramms online. Dadurch ermöglichte der Autor vielen Hackern den Code zu kopieren und weiterzuentwickeln. Die Herausgabe führte zu einem raschen Anstieg von Nachahmern, die ihre eigenen Mirai-Botnets betrieben. Diese führten schließlich nur einen Monat später zum Angriff auf den Server von Dyn. Durch die Menge an neu entstanden Variationen von Mirai, wurde die Rückverfolgung der Verantwortlichen deutlich schwieriger. Das FBI kam jedoch nur ein paar Monate später drei jungen US-Amerikanern auf die Spur.

Am 5.Dezember 2017 bekannten sich die Hacker vor Gericht in Alaska schuldig, das Schadprogramm entwickelt und zu einem Botnet zusammengeschlossen zu haben, um Unternehmen und „anderen Zielen“ zu schaden. Den Gerichtsdokumenten zufolge plante die cyberkriminelle Gruppe darüber hinaus, mit einem eigenen DDoS-as-a-Service Angebot sowie als Schutzgelderpresser Geld zu verdienen. Um einer Gefängnisstrafe zu entgehen, stimmten die damals 21- und 22-Jährigen zu, das FBI bei der Aufklärung komplexer Cyberkriminalitätsuntersuchungen zu unterstützen. Trotzdessen umfasste das Strafmaß eine fünfjährige Bewährungszeit, 2.500 Stunden gemeinnützige Arbeit und eine Zahlung von Rückerstattungen in Höhe von 127.000 Dollar. Auch wenn die kriminellen Malware-Entwickler nun in „Schach“ gehalten werden, ist der Code noch immer in Umlauf und kann von anderen Hackern wiederverwertet, umfunktioniert und verbessert werden.

Die Rückkehr von Mirai

Im März 2019 entdeckten Sicherheitsexperten nun eine neue Variante von Mirai, die es vor allem auf die IoT-Geräte innerhalb von Unternehmen abgesehen hat. Cyberkriminelle versprechen sich damit eine noch höhere Angriffskraft, da sie über Unternehmensnetze Zugriff auf eine größere Bandbreite erhalten. Die neue Mirai-Version enthält mehrere zusätzliche Funktionen, darunter 11 weitere Exploits, womit die Malware insgesamt nun 27 Exploits aufweist. Diese zusätzlichen Features verleihen der Software eine noch größere Angriffsfläche. So verbreitet sich das Schadprogramm vor allem über Präsentationssysteme, Smart-TVs, Router und IP-Kameras.

Unternehmen wird geraten die Anmeldedaten ihrer eingesetzten IoT-Geräte zu ändern und die Sicherung dieser Geräte in ihrer IT-Sicherheit-Strategie ebenso zu berücksichtigen.

Diese Entwicklung zeigt die Unsicherheit, mit der IoT-Devices in der digitalisierten Welt konfrontiert sind – der Sicherheitsfaktor ist entscheidend, hinsichtlich der Unternehmen sowie der Nutzer. Eine Studie der Berkeley School of Information und das Center for Long-Term Cybersecurity (CLTC) ermittelte die Gesamtkosten auf Konsumentenseite, die bei einem Hack eines Smart Devices und durch zusätzlichen Stromverbrauch entstehen, wenn dieses Gerät bei einem Cyberangriff involviert wird: Beispielsweise betrugen die zusammengerechneten Kosten der Attacke auf das Unternehmen Dyn im Oktober 2016 für die IoT-Nutzer rund 115.000 Dollar. Im Worst-Case Szenario ergibt der Kalkulator eine Summe von etwa 68 Millionen Dollar, umgerechnet über 100 Dollar pro User, bei einer DDoS Attacke mit 600.000 involvierten IoT-Geräten.

Aufstieg der DDoS-Attacken

Die zusätzliche Angriffsfläche, die sich mit dem doch sehr schwach geschützten Internet-of-Things ergibt, macht sich unter anderem in der steigenden Anzahl an DDoS-Attacken auf Unternehmen bemerkbar.

Gab es vor drei Jahren noch rund 9.000 Angriffe pro Quartal auf Unternehmens-Infrastruktur und Server im DACH-Raum, nahmen die Attacken von Jahr zu Jahr zu.

Im 1. Quartal 2019 wurden bereits 11.177 DDoS-Attacken allein in Deutschland, Österreich und der Schweiz registriert. Doch nicht nur die Anzahl der Angriffe ist im Aufschwung, auch das Volumen wächst deutlich. Laut des Link11 DDoS Reports Q1 2019 erreichte die größte DDoS-Attacke im deutschsprachigen Raum ein Volumen von 224 Gigabit pro Sekunde. Mit einem Zuwachs von 70 Prozent gegenüber dem Vorjahreszeitraum, betrug der Durchschnitt der mittleren Bandbreite dieses Quartal bereits 3,8 Gbps. Das Internet of Things trägt maßgeblich zu der erhöhten Leistungsfähigkeit der Attacken bei – ein Fakt, der wieder einmal die Cybersicherheit auf eine neue Ebene hebt.