Crypto Mining: Definition und Funktion erklärt

Welche Gefahren birgt Crypto Mining für Unternehmen und wie kann man sich dagegen schützen?

Mit der Etablierung von Kryptowährung wurde die Ära eines neuen Zahlungsmittels und somit auch die Geschichte des Crypto Minings eingeleitet. Um den Goldrausch der Miner besser nachvollziehen zu können, haben wir auf dieser Seite das Wichtigste zusammengefasst.

Inhaltsverzeichnis

Wie funktioniert Kryptowährung?

Den Anfang machte der Bitcoin, der zum ersten Mal 2008 von dem Japaner Satoshi Nakamoto im Bitcoin-Whitepaper beschrieben wurde. Seine Idee: Die Etablierung einer digitalen Währung. Diese sollte dezentral organisiert sein, also weder von Regierungen, noch von Banken verwaltet werden. Die maximale Anzahl der Bitcoins sollte auf insgesamt 21 Millionen begrenzt sein, um eine Inflation von vornerein auszuschließen. Anders als bei Notenbanken, werden Bitcoin-Einheiten allerdings nicht wie z.B. Geldnoten gedruckt, sondern können lediglich durch Rechenleistung digital erzeugt werden.

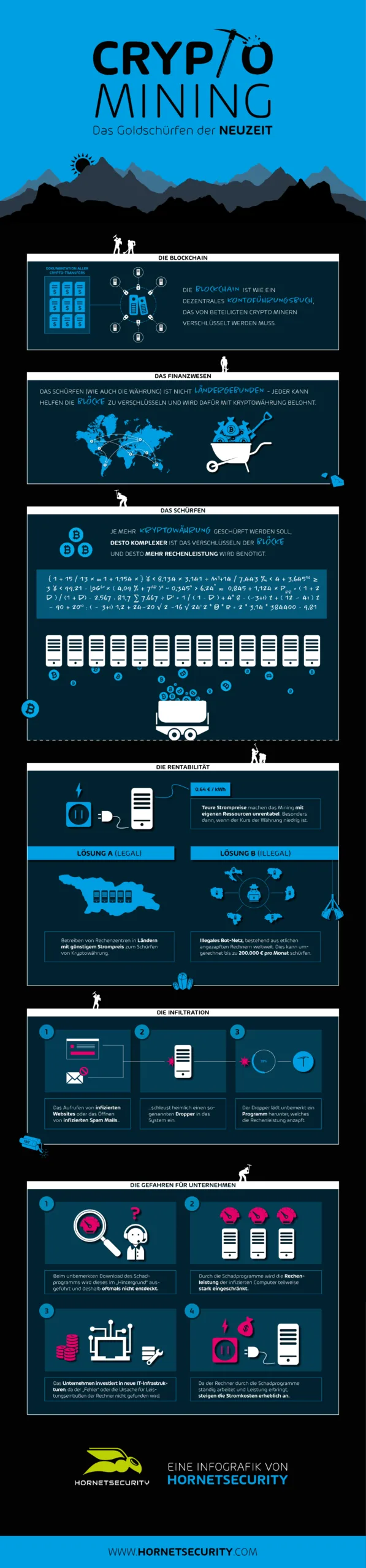

Die Grundlage hierfür, ist die so genannte „Blockchain“ (Deutsch: Blockkette). Denn beim Crypto Mining oder Bitcoin Mining wird jede einzelne Transaktion in „Blöcken“ zusammengefasst. Anschließend wird diese über ein dezentral angelegtes Peer-to-Peer-Netzwerk linear aufgereiht und miteinander verkettet. Alle Blöcke verfügen über so genannte „Hashwerte“, die eine Art Prüfnummer für die getätigten Transaktionen darstellen. Die Prüfnummer enthält wiederum die einzelnen Hashwerte der aktuellen Transaktion sowie die Hashwerte der jeweils vorherigen Transaktion. Für ihre Generierung kann ein herkömmlicher Computer genutzt werden, der eine kryptographische Funktion, auch „Hashfunktion“ (SHA256) genannt, ausführt.

Eine Manipulation der Transaktionen ist dank dieses Verfahrens ausgeschlossen, da eine nachträgliche Veränderung innerhalb der Kette nicht nur herausstechen würde, sondern auch gar nicht erst möglich ist. Denn würde man auch nur einen Wert manipulieren, würde der darauf folgende Wert ebenfalls von der eigentlichen Reihenfolge abweichen.

Schwierigkeiten bei der Erzeugung von Kryptowährungen

Vereinfacht erklärt existieren zwei verschiedene Möglichkeiten, Kryptowährung zu schürfen. Diese sind zum einen das Private Bitcoin Mining von zu Hause aus und das Crypto Mining über die Cloud. Im Folgenden werden die beiden Möglichkeiten genauer betrachtet:

Privates Bitcoin Mining

Den Grundstein für jede Art von Crypto Mining bildet das so genannte eWallet, um die beim Mining generierten Kryptowährungen (z.B. Bitcoins, Moneros und Co.) speichern zu können. Darüber hinaus wird beim privaten Bitcoin Mining ein spezielles Programm benötigt, welches die Hashfunktion zum Minen ausführen kann. Dies kann recht einfach von jedem PC-Besitzer installiert und eingerichtet werden.

Zwar ist es nach wie vor möglich, mit der CPU des eigenen Rechners Bitcoin Mining von zu Hause aus zu betreiben, doch aus wirtschaftlichen Gründen wird heutzutage davon abgeraten. Dies liegt unter anderem daran, dass es mittlerweile speziell für das Crypto Mining entwickelte Chips, genannt „ASIC“ (Application Specific Integrated Circuit) gibt, die bis zu einhundert Mal effizienter und sieben Mal schneller Kryptowährungen schürfen können. Doch auch dies ist im Vergleich zum Crypto Mining über die Cloud nicht immer rentabel.

Crypto Mining über die Cloud

Wer sich den Aufwand sparen möchte, Crypto Mining umständlich von zu Hause aus zu betreiben, der hat die Möglichkeit, sich bei einem Cloud Mining Anbieter Hashleistung zu mieten. Mittlerweile existieren unzählige verschiedene Anbieter, die teilweise ganze Mining-Farmen betreiben. Die Verträge können über die Webseite der jeweiligen Anbieter für unterschiedliche Kryptowährungen abgeschlossen werden. Die Kosten der Verträge richten sich nach der angemieteten Leistung. So bleiben die Anbieter unabhängig vom Wert der Kryptowährungen.

Legales und illegales Crypto Mining – Wo liegen die Unterschiede?

Crypto Mining ist ein äußerst aufwendiger, ressourcenintensiver – und demnach teurer Prozess. Während es in der Anfangszeit von Bitcoin und Co. noch ausreichend war, den eigenen PC zum Schürfen des begehrten Online-Geldes zu nutzen, ist die Lage heute eine andere. Da mit der zunehmenden Menge an generierten Einheiten auch der Wert der Kryptowährung sinkt, findet in regelmäßigen Abständen eine so genannte „Halbierung“ statt. Diese sorgt dafür, dass es ab einem bestimmten Zeitpunkt doppelt so aufwendig ist, eine Einheit einer Kryptowährung zu generieren. Diese Maßnahme ist notwendig, da es sonst zu einer Inflation kommen würde. Im Umkehrschluss bedeutet das, dass immer mehr Rechenleistung notwendig wird, um die Einheit einer Kryptowährung zu generieren.

Der Stromverbrauch und der Verschleiß an der Hardware steigen rapide an. Das Schürfen mit dem eigenen Rechner wird schlichtweg unrentabel. Findige Crypto Miner suchten schon bald nach neuen Wegen, wie sie Kryptowährungen rentabler schürfen können. Schnell etablierten sich ganz neue Möglichkeiten: Eine ist das Schürfen von Kryptowährungen in Ländern mit sehr geringen Energiepreisen, wie z.B. Island, Venezuela oder Georgien. In diesen Staaten haben sich bereits ganze Industrien gebildet, die mittlerweile in Teilen ein Problem für die Stabilität der nationalen Stromversorgung darstellen. In Island kam es aufgrund der rapiden Zunahme von Crypto Mining Aktivitäten bereits zu einem Energienotstand. Die Folgen: Eine erhebliche Verknappung des gefragten Gutes und eine zunehmend teurere Erzeugung.

Eine nahezu kostenlose, allerdings auch illegale Methode, ist die Generierung von Kryptowährungen, mithilfe eines Bot-Netzwerks. Ziel hierbei ist es, so viele Computer wie möglich zum Teil eines solchen Netzwerks zu machen und sie im Verbund Kryptowährungen schürfen zu lassen. Die generierten Einheiten werden anschließend dem eWallet der Cyberkriminellen gutgeschrieben. Hierzu schleusen sie Malware auf den Computer ihrer Opfer. Wie den kriminellen Minern das gelingt, wird im Folgenden beschrieben.

Illegales Crypto Mining – So zapfen Cyberkriminelle den Rechner an

Grundsätzlich muss zwischen zwei Arten des illegalen Crypto Minings unterschieden werden:

Crypto Mining mittels JavaScript-Befehlen

Die am weitesten verbreitete Methode, ist die Nutzung des Crypto Mining Pogramms Coinhive, welches von den meisten Antiviren-Programmen als „potentiell schädliches Programm“ eingestuft wird. Da es auf JavaScript basiert, kann es ohne großen Aufwand auf Webseiten eingebaut werden und wird von den meisten Browsern einfach nachgeladen. Die Gesetzeslage ist hierbei allerdings alles andere als eindeutig. Der IT-Sicherheitsexperte Brian Krebs betitelte das Programm zuletzt als „eine der größten Bedrohungen für Web-User“.

Und tatsächlich ist die Vorgehensweise des Programms äußerst perfide. Mit Coinhive infizierte Webseiten zwingen die Geräte ihrer Besucher dazu, Kryptowährungen zu schürfen – meist ohne, dass es dem Opfer auffällt oder vorher eine Zustimmung eingeholt wird. Einige von ihnen nutzen sogar die komplette CPU-Leistung aus, so zum Beispiel das Crypto Mining Programm, welches auf der Internetseite des portugiesisch Fußballstars Cristiano Ronaldo eingebunden war.

Diese Methode hat jedoch einen entscheidenden Nachteil für die Coinhive-Nutzer: Es werden nur solange Kryptowährungen geschürft, wie sich jemand auch tatsächlich aktiv auf der Website aufhält. Verlässt er die Seite, wird der Crypto Mining Prozess abgebrochen.

Crypto Mining mittels Malware

Ganz anders sieht die Sache beim Crypto Mining mittels Malware aus. Bei dieser Methode wird eine speziell für das Schürfen von Kryptowährungen konzipierte Schadsoftware genutzt. Die Cyberkriminellen verwenden unterschiedliche Wege, um sie auf die Rechner ihrer Opfer zu schleusen.

Der beliebteste Verbreitungsweg ist die Verteilung über infizierte Webseiten. Doch auch raubkopierte Software eignet sich als Versteck für einen Crypto Mining Dropper. Ruft ein Nutzer eine infizierte Download-Webseite auf, wird das Schadprogramm über einen Drive-by-Download unbemerkt auf den Rechner geladen und beginnt damit, eine ausgewählte Kryptowährung für die Hacker zu schürfen.

Da optimalerweise die maximale Rechenleistung der Geräte ausgeschöpft werden soll, müssen die Cyberkriminellen behutsam vorgehen, um beim Schürfen nicht aufzufliegen. Denn das Gerät läuft stets auf 100 Prozent Rechen-Auslastung und lässt sich dadurch kaum mehr bedienen. Daraufhin wird der Nutzer in den meisten Fällen Gegenmaßnahmen einleiten.

Crypto Mining Malware nutzt aufgrund dessen meistens nur etwa zwei Drittel der Rechenleistung. Teilweise sind die Schadprogramme sogar so programmiert, dass sie den Start einer Ressourcen-beanspruchenden Anwendung erkennen und die Aktivitäten der Malware entsprechend drosseln. Es wurde sogar bereits Crypto Mining Malware festgestellt, die in der Lage ist, Antiviren-Programme zu umgehen.

Doch viele, unabhängig voneinander infizierte Geräte nutzen den Cyberkriminellen noch nicht viel. Wichtig ist, dass sie ihre Leistung zum Schürfen von Kryptowährungen bündeln können. Ein Bot-Netzwerk stellt hierfür das ideale Mittel dar. Manche dieser Netzwerke umfassen mehrere tausend Computer, dementsprechend hoch fallen die Gewinne aus, die sich die Cyberkriminellen einstreichen.

Wie schütze ich mich effektiv vor illegalem Crypto Mining?

Direkt vorab: Es gibt nicht „den“ einen Schutz vor illegalem Crypto Mining, viel mehr sollte man auf eine Kombination von verschiedenen Sicherheitslösungen im Kampf gegen das ungewollte Schürfen setzen.

Zum einen ist es wichtig zu verstehen, wie Cyberkriminelle vorgehen und welche Werkzeuge sie beim kriminellen Crypto Mining einsetzen. So lässt sich mit der richtigen Security-Awareness schon der Grundstein für eine funktionierende Prävention legen. Als Ergänzung sollte ein Antiviren-Programm auf dem Rechner installiert sein und stets auf den neuesten Stand geupdatet werden. Dies gilt selbstverständlich auch für sämtliche andere Programme sowie das Betriebssystem.

Wer Software aus dem Internet herunterladen möchte, der sollte dies nur über vertrauenswürdige Quellen, wie etwa heise.de tun. Auch auf renommierten Download-Portalen wird Software zum Download angeboten, die innerhalb des Installationsprozess weitere Software installieren möchte. Es kann dabei nicht ausgeschlossen werden, dass in dieser zusätzliche Schadprogramme wie Crypto Mining Dropper enthalten sind.

Des Weiteren können auch in Spam-E-Mails Links enthalten sein, die auf mit Crypto Mining Droppern verseuchte Webseiten führen. Da es schwierig sein kann, gut gemachte Spam-E-Mails von normalen E-Mails zu unterscheiden, empfiehlt sich insbesondere für Unternehmen die Nutzung eines Managed Spamfilter Service. Auch beim Surfen im Web wird zu erhöhter Aufmerksamkeit geraten.

Da unseriöse, mit Malware infizierte Seiten natürlich nur in den seltensten Fällen als solche zu erkennen sind, empfiehlt sich zudem die Nutzung eines Webfilters. Dieser warnt den Nutzer vor dem Aufruf der Seite zuverlässig vor potentiell schädlichen Inhalten. Damit ist nicht nur ein Schutz vor Crypto Mining Malware, sondern auch vor sämtlichen anderen Schad-Inhalten geboten.

Mehr über HORNETSECURITYS SERVICES

Interessiert an verwandten Themen?

Hat Ihnen unser Beitrag zum Thema Crypto Mining gefallen? Dann könnten Sie auch andere Artikel in unserer Wissensdatenbank interessieren! Wir helfen Ihnen dabei, mehr über Cybersicherheitsthemen wie Emotet, Trojaner, IT-Sicherheit, Cryptolocker-Ransomware, Phishing, Cyber Kill Chain und Computerwürmer zu erfahren.