Einleitung

Der Monthly Threat Report von Hornetsecurity bietet Ihnen Einblicke in die Sicherheitstrends von M365, bedrohungsbezogene E-Mails sowie Kommentare zu aktuellen Ereignissen im Bereich der Cybersicherheit. Diese Ausgabe konzentriert sich auf die Daten des Monats November 2023.

Zusammenfassung

- Während die als „Bedrohungen“ und „AdvThreats“ kategorisierten E-Mail-Bedrohungen zurückgegangen sind, ist die Anzahl von simplen, leicht erkennbaren E-Mail-Bedrohungen gestiegen. Dennoch bleibt die Gesamtlage der E-Mail-Bedrohungen gefährlich, mit einem hohen Volumen an bösartigem Traffic, was für diese Jahreszeit nicht verwunderlich ist.

- Der Einsatz von HTML- und PDF-Dateien zur Übermittlung bösartiger Payloads in E-Mail-Angriffen hat im letzten Monat zugenommen.

- Jede Branche, mit Ausnahme der Transportbranche, hat eine Zunahme von E-Mail-basierten Bedrohungen verzeichnet.

- DHL bleibt die am häufigsten imitierte globale Marke in E-Mail-Angriffen.

- Wir haben eine deutliche Zunahme von Markenimitationen im Zusammenhang mit M365 festgestellt, wahrscheinlich aufgrund der gestiegenen Beliebtheit von Reverse-Proxy-Phishing-Kits wie EvilProxy.

- Hacktivisten haben das vom US-Verteidigungsministerium betriebene Idaho National Laboratory gehackt, und viele Mitarbeiterdatensätze wurden im Darknet veröffentlicht. Dies verstärkt die internationalen Diskussionen über die Regulierung von Cybersicherheitspraktiken.

- Microsoft hat während seines monatlichen Patchdays am Dienstag 63 Sicherheitslücken behoben, darunter fünf Zero-Day-Schwachstellen. Organisationen werden dringend aufgefordert, die Patches so schnell wie möglich anzuwenden.

- Erhebliche Schwachstellen in Intel- und AMD-CPUs gefährden Multi-Tenant-Bereitstellungen. Patches stehen zur Verfügung.

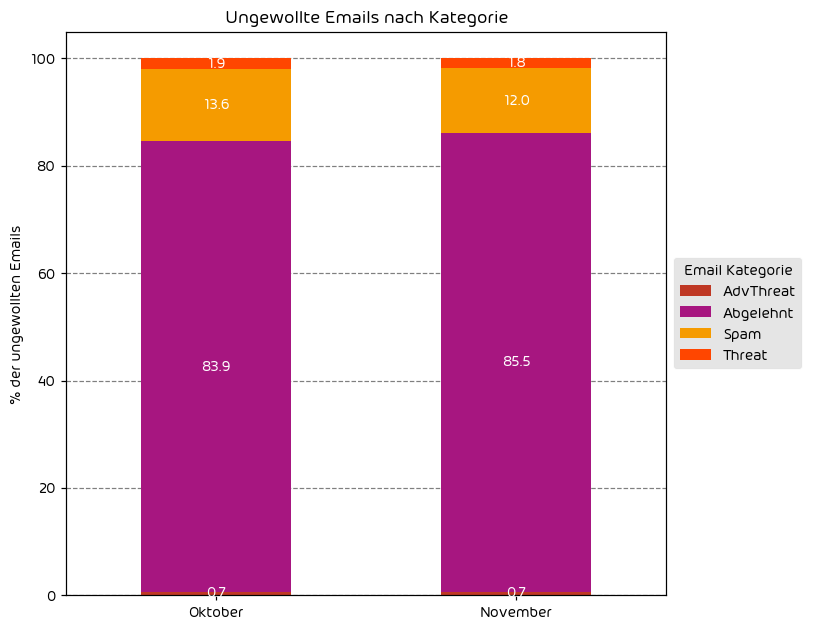

Unerwünschte E-Mails nach Kategorie

Die folgende Tabelle zeigt die Verteilung der unerwünschten E-Mails nach Kategorien im Vergleich Oktober 2023 zu November 2023.

Der Bericht für diesen Monat verdeutlicht, dass die Bedrohungslage im Bereich E-Mails weitgehend mit dem vorherigen Datenzeitraum übereinstimmt. Die Anzahl der E-Mail-Bedrohungen bleibt hoch, doch wir verzeichnen einen leichten Anstieg bei „niedrigaufwändigen“ E-Mail-Angriffen, die schnell als „Abgelehnt“ eingestuft werden. Dies könnte darauf zurückzuführen sein, dass wir uns mitten in der festlichen Jahreszeit befinden und Angreifer versuchen, mit einfacheren Angriffen in großer Zahl Menschen zu überraschen. Dieser Trend ist um diese Zeit herum jedes Jahr zu beobachten.

Zur Erinnerung: Die Kategorie „Abgelehnt“ bezieht sich auf E-Mails, die von den Hornetsecurity-Diensten während des SMTP-Dialogs aufgrund äußerer Merkmale, wie der Identität des Absenders oder der IP-Adresse, abgelehnt wurden. Wenn ein Absender bereits als kompromittiert erkannt wurde, erfolgt keine weitere Analyse. Der SMTP-Server blockiert die Verbindung bereits beim ersten Verbindungspunkt aufgrund der negativen Reputation der IP und der Identität des Absenders.

Die anderen Kategorien in der Abbildung werden in der folgenden Tabelle beschrieben:

| Kategorie | Beschreibung |

|---|---|

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte, wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten, wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Abgelehnt | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

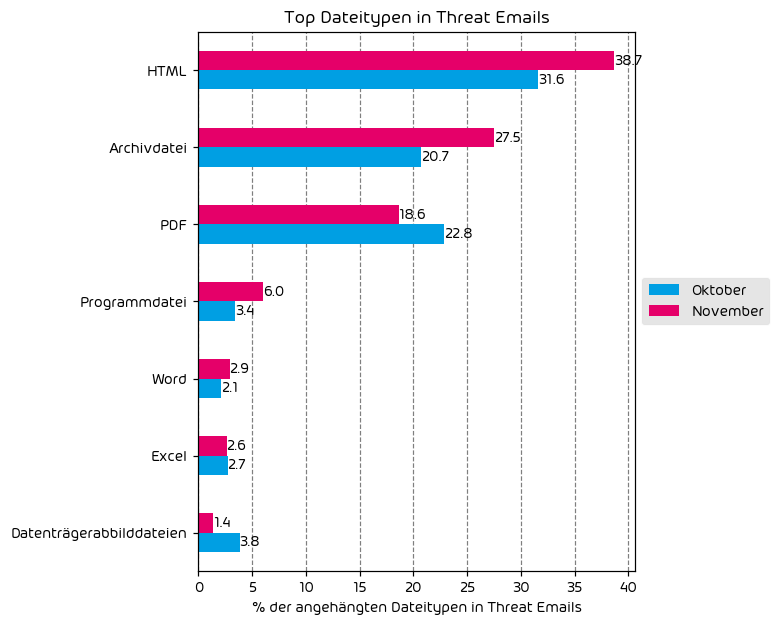

Bei Angriffen verwendete Dateitypen

Die folgende Tabelle zeigt die Verteilung der bei Angriffen verwendeten Dateitypen.

Trotz der kleinen Verschiebung in der Kategorisierung des E-Mail-Verkehrs in diesem Zeitraum haben sich die Arten von Dateien in E-Mail-Angriffen im Vergleich zum letzten Monat spürbar verändert. Die Verwendung von HTML- und Archivdateien ist angestiegen, wobei HTML-Dateien fast 40% aller schädlichen Dateitypen während des Berichtszeitraums ausmachen.

Beide, sowohl HTML- als auch Archivdateien, sind Dateitypen, die auf verschiedenen Plattformen genutzt werden können. Egal, welches Betriebssystem oder welche Plattform verwendet wird, das Opfer kann höchstwahrscheinlich in irgendeiner Weise mit der schädlichen Nutzlast interagieren und genau dies macht diese Dateitypen bei Angreifern so beliebt.

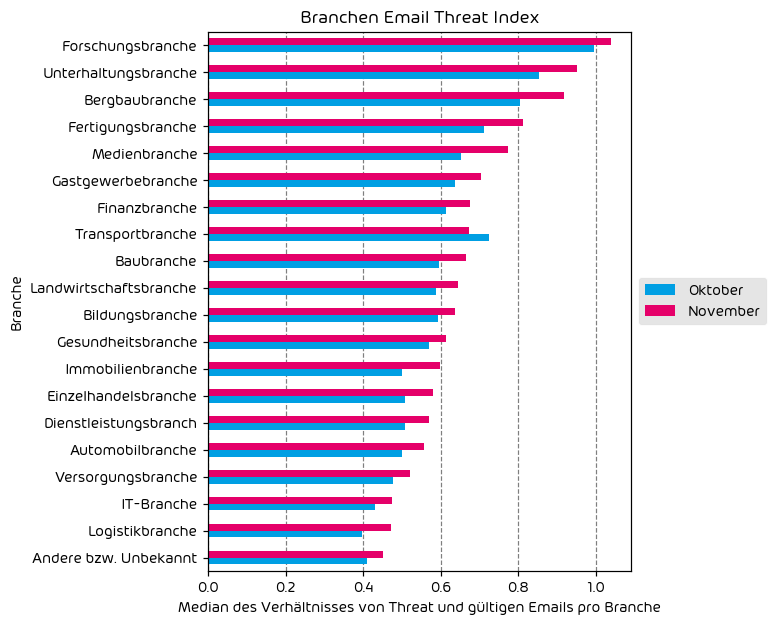

Branchen Email Threat Index

Die folgende Tabelle zeigt unseren Branchen-E-Mail-Bedrohungsindex, der auf der Anzahl der schadhaften E-Mails im Vergleich zu den gültigen E-Mails der einzelnen Branchen (im Durchschnitt) basiert. Da Organisationen unterschiedliche absolute E-Mail-Zahlen erhalten, berechnen wir den prozentualen Anteil der schadhaften E-Mails im Verhältnis zu den gültigen E-Mails einer jeden Organisation, um eine Vergleichbarkeit herzustellen. Anschließend ermitteln wir den Median dieser Prozentsätze für alle Organisationen innerhalb derselben Branche und erhalten so den endgültigen Bedrohungs-Score für die Branche.

Mit Ausnahme der Transportbranche zeigt unsere Datenanalyse, dass im November gegenüber dem Vormonat in JEDER Branche eine Zunahme von Bedrohungen zu verzeichnen ist. Diese Entwicklung legt nahe, dass die Feiertagssaison angebrochen ist, was traditionell zu einem Anstieg von E-Mail-basierten Bedrohungen führt.

Interessanterweise beobachten wir, dass die Zunahme von Bedrohungen in einigen Branchen stärker ausgeprägt ist als in anderen. Sowohl Bergbau- als auch Fertigungsindustrie verzeichnen die auffälligsten Anstiege. Dies könnte darauf zurückzuführen sein, dass viele Organisationen am Ende des Jahres versuchen, ihre Quoten zu erfüllen, was zu einer verstärkten Nachfrage nach Bestellungen und Rohstoffen führt. Gleichzeitig ist die Medienbranche ein häufiges Ziel von Kriminellen auf staatlicher Ebene, die durch gezielte Fehlinformationen Einfluss auf globale Diskussionen und Positionen nehmen wollen.

Unabhängig von der Branche zeigt unsere Datenanalyse deutlich: Es spielt KEINE Rolle, in welcher Branche Sie tätig sind. Wenn Ihr Unternehmen in der Lage ist, ein Lösegeld zu zahlen, besteht die Gefahr, ins Visier genommen zu werden.

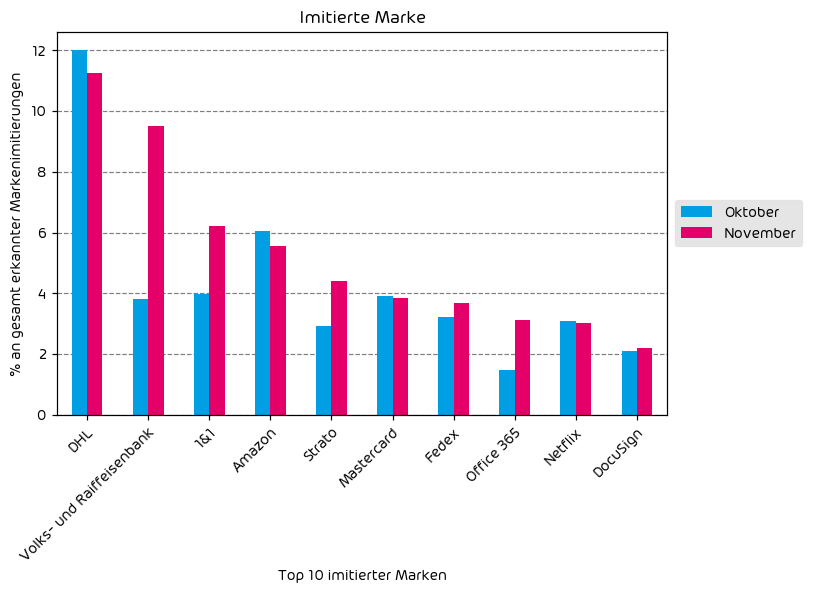

Imitierte Firmenmarken oder Organisationen

Die folgende Tabelle zeigt, welche Firmenmarken unsere Systeme am häufigsten bei Impersonationsangriffen entdeckt haben.

In Bezug auf imitierte Marken in E-Mail-Angriffen zeigen die Daten für diesen Monat einige deutliche Unterschiede. Besonders auffällig ist der signifikante Anstieg bösartiger E-Mails, die auf deutsche Banken und das deutsche Telekommunikationsunternehmen 1&1 abzielen. Noch interessanter ist jedoch der bemerkenswerte Anstieg von Markenimitationen im Zusammenhang mit M365.

In letzter Zeit sind Reverse-Proxy-Phishing-Kits wie EvilProxy zu einem beliebten Werkzeug unter Cyberkriminellen geworden. Diese Art von Tools ermöglicht es den Akteuren auf einfache Weise, Zugang zu M365-Sitzungstokens zu erhalten. Das Opfer geht davon aus, sich in ein legitimes M365-Portal einzuloggen, und nach Eingabe seiner Anmeldedaten wird es zum echten M365-Portal weitergeleitet, ohne etwas Verdächtiges zu bemerken. Das Tückische an dieser Angriffsart ist, dass der Kriminelle, sobald er im Besitz eines gültigen Sitzungstokens von Microsoft Entra des Opfers ist, sich als dieser Benutzer anmelden kann, ohne dabei die Schutzmechanismen der Mehrfaktorauthentifizierung zu umgehen.

Diese Zunahme kann auf die steigende Beliebtheit solcher Tools zurückgeführt werden.

Hervorzuhebende Vorfälle und branchenrelevante Events

Hacktivisten dringen in das INL (Idaho National Laboratory) ein

Auf den ersten Blick mag der Einbruch von SiegedSec’s in das INL wie ein weiterer alltäglicher Cyberangriff erscheinen. Doch sobald man realisiert, dass es sich beim INL um ein nukleares Forschungszentrum unter der Aufsicht des US-Energieministeriums handelt, wird die Ernsthaftigkeit des Vorfalls deutlich. Auch wenn bisher keine Forschungsmaterialien aus dem Netzwerk des INL abgezogen wurden (laut aktuellen Berichten), wurden dennoch Mitarbeiter- und HR-bezogene Aufzeichnungen exfiltriert und online veröffentlicht.

Der Einbruch in eine staatlich unterstützte Einrichtung ist keine Neuheit. Doch betrachten wir diesen Vorfall im Kontext anderer regierungsbezogener Einbrüche, wird das Argument für staatliche Aufsicht über Cybersecurity-Praktiken umso bedeutender. In einem unserer letzten Berichte haben wir bereits darauf hingewiesen, dass die Regierungen weltweit zunehmend ungeduldig werden. Erste Anzeichen für staatliche Interventionen und Regulierungen sind erkennbar, insbesondere nach dem jüngsten Storm-0558-Einbruch, der zur Entwendung von Informationen aus dem US-Außenministerium führte. Auch andere Regierungen weltweit, von der EU bis Australien, ergreifen zusätzliche Maßnahmen im Bereich der Cybersecurity-Regulierung. Die Zukunft wird zeigen, welche Auswirkungen diese Regulierungen auf die Branche haben werden.

Ein beeindruckender Patch- Tuesday

Während viele Patch- Tuesdays von Microsoft eher unbemerkt vergehen, stach der Patch- Tuesday im November deutlich heraus. Die Patch-Sammlung von Microsoft behandelte 63 Schwachstellen, darunter 5 Zero-Days mit einem CVSS-Score von 6,5 oder höher. Hier ist eine zusammengefasste Liste:

- CVE-2023-36025 (CVSS 8.8): Eine SmartScreen-Sicherheitslücke, die es Angreifern ermöglicht, Windows Defender SmartScreen-Prüfungen zu umgehen.

- CVE-2023-36033 (CVSS 7.8): Eine Schwachstelle in der Windows DWM Core Library, die es Angreifern erlaubt, SYSTEM-Berechtigungen zu erlangen.

- CVE-2023-36036 (CVSS 7.8): Eine Schwachstelle im Cloud Files Mini Filter Driver mit dem Potenzial zur Eskalation von Berechtigungen auf SYSTEM-Ebene.

- CVE-2023-36038 (CVSS 8.2): Eine ASP.NET Denial-of-Service-Schwachstelle.

- CVE-2023-36413 (CVSS 6.5): Eine Sicherheitslücke in Microsoft Office, die unbefugten Zugriff auf Office-Anwendungen ermöglichen könnte.

Reptar und CacheWarp: Neue CPU-Schwachstellen im Fokus

Im vergangenen Monat sind zwei neue CPU-Schwachstellen aufgetaucht, die die volle Aufmerksamkeit der Sicherheitsteams erfordern. Sowohl Intel als auch AMD haben bereits reagiert und Patches für die Schwachstellen bereitgestellt. Besonders faszinierend ist, dass diese Schwachstellen dicht Multi-Tenant-Bereitstellungen beeinflussen können, wie sie in großen Cloud-Hosting-Services vorkommen. Während die führenden Cloud-Hosting-Plattformen bereits aktiv Patches anwenden, ist es für Betreiber von On-Premises-Rechenzentren ebenso ratsam, sich umgehend um die entsprechenden Sicherheitsupdates zu kümmern.

Weitere Einzelheiten dazu:

AMD CacheWarp

CacheWarp ist eine Sicherheitslücke, die es einem Angreifer ermöglicht, in virtuelle Maschinen einzudringen, die durch AMD’s Secured Encrypted Virtualization (SEV) -Technologie geschützt sind. Diese Schwachstelle wird unter CVE-2023-20592 erfasst. Sie finden den Patch von AMD hier.

Intel Reptar

Reptar ist eine Sicherheitslücke, die einem Angreifer nicht nur ermöglicht, die Sicherheitsgrenzen der CPU zu umgehen, sondern auch potenziell zu einer Dienstverweigerung (Denial of Service) sowie zu einer Eskalation von Berechtigungen führen kann. Diese Sicherheitslücke trägt die Kennung CVE-2023-23583, und eine umfassende Lösung steht hier zur Verfügung.

Prognosen für die kommenden Monate

Das durch die Feiertage erhöhte Aufkommen von Spam- und Malware-Kampagnen, wird in den nächsten ein oder zwei Monaten weiterhin fortbestehen. Dabei werden Versand- und Finanzmarken weiterhin bei derartigen Angriffen imitiert.

Es wird voraussichtlich weitere Informationen zu dem INL-Einbruch geben. Dies dürfte zusätzliche Diskussionen innerhalb der US-Bundesregierung über bewährte Praktiken der Cybersicherheit in staatlichen Behörden und verwandten Bereichen anregen.

Die kürzlich bekannt gewordene Zero-Day-Schwachstellen werden wahrscheinlich in freier Wildbahn ausgenutzt. Es gibt zwar Patches, aber deren Anwendung dauert, und der Wettlauf zwischen Cyberkriminellen und Verteidigern ist im Gange.

Experteneinschätzung von Hornetsecurity

Wir haben einige unserer internen Experten um ihre Einschätzung zu den Neuigkeiten dieses Monats gebeten:

Von Umut Alemdar, Head of Security Lab, über die Notwendigkeit proaktiver Cybersecurity-Maßnahmen während der Feiertagssaison:

Während der Feiertagssaison steigt oft die Gefahr von Cyberbedrohungen, und das wird durch die reduzierte Verfügbarkeit von Sicherheitsteams, die vielleicht im Urlaub sind, noch komplizierter. Ein gutes Beispiel war die Zero-Day-Schwachstelle CVE-2021-44228 (log4j), die kurz vor Weihnachten aufgetaucht ist und viele Organisationen sowie IT-Teams überrascht hat. Das verdeutlicht, wie wichtig es ist, dass Unternehmen während der Feiertage besonders wachsam bleiben und Sicherheitsupdates, besonders für kritische Schwachstellen wie Zero-Day-Exploits, sofort durchführen. Außerdem ist es ratsam, die Sensibilisierung für saisonale Phishing-Angriffe zu erhöhen.

Von Andy Syrewicze, Security Evangelist, über die CPU Microcode Updates:

Aufgrund meiner Erfahrung im Bereich Infrastrukturmanagement steht die Sicherheit der Infrastruktur für mich immer an erster Stelle. Wenn ich Schwachstellen wie CacheWarp und Reptar auftauchen sehe, erinnere ich mich oft an Unternehmen, die ich in der Vergangenheit beraten habe und die nicht viel Wert auf NICHT-Betriebssystem-Patches (wie ein Mikrocode-Update) gelegt haben. Ich würde Administratoren dringend dazu raten, nicht zu zögern und die Fixes für CacheWarp und Reptar umgehend bereitzustellen. Diese Schwachstellen sind genauso real und gefährlich wie eine Betriebssystem-Schwachstelle. Dies gilt insbesondere in diesem Fall für Multi-Tenant-Umgebungen. Wenn Sie mit einem Hosting-Anbieter für IaaS-Dienste arbeiten, stellen Sie sicher, dass Sie sich bei ihnen erkundigen und nach ihren Plänen zur Bereitstellung der entsprechenden Fixes von AMD/Intel fragen. Die Cyberkriminellen von heute nutzen jede verfügbare Schwachstelle, um Angriffe zu starten, und CacheWarp und Reptar sind da keine Ausnahme.

Monatliche Empfehlungen:

- Halten Sie die Kommunikation mit Endnutzern bezüglich des Anstiegs bösartiger E-Mail-Aktivitäten während der Feiertage aufrecht und prüfen Sie die Implementierung einer modernen E-Mail-Sicherheitslösung, falls dies in Ihrer Umgebung noch nicht geschehen ist.

- Falls Ihre Organisation die Sicherheitsupdates von Microsoft aus dem November noch nicht durchgeführt hat, wird dies DRINGEND empfohlen.

- Ergreifen Sie umgehend Maßnahmen zur Installation der CPU-Mikrocode-Updates von Intel und AMD – dies gilt insbesondere für Hosting-Organisationen.

Über Hornetsecurity

Hornetsecurity ist ein weltweit führender Anbieter von Cloud-basierten Sicherheits-, Compliance-, Backup- und Security-Awareness-Lösungen der nächsten Generation, die Unternehmen und Organisationen jeder Größe auf der ganzen Welt unterstützen. Das Flaggschiffprodukt 365 Total Protection ist die umfassendste Cloud-Sicherheitslösung für Microsoft 365 auf dem Markt. Angetrieben von Innovation und Cybersecurity-Exzellenz, baut Hornetsecurity mit seinem preisgekrönten Portfolio eine sicherere digitale Zukunft und nachhaltige Sicherheitskulturen auf. Hornetsecurity ist über sein internationales Vertriebsnetz mit über 8.000 Channel-Partnern und MSPs in mehr als 30 Ländern aktiv. Die Premium-Dienste des Unternehmens werden von mehr als 50.000 Kunden genutzt.