Executive Summary

- Wir haben eine Zunahme von Phishing via HTML-Anhängen beobachtet.

Zusammenfassung

In dieser Ausgabe unseres monatlichen E-Mail-Bedrohungsberichts geben wir einen Überblick über die im August 2021 beobachteten E-Mail-basierten Bedrohungen und vergleichen sie mit den Bedrohungen des Vormonats.

Der Bericht bietet Einblicke in:

- Unerwünschte E-Mails nach Kategorie

- Bei Angriffen verwendete Dateitypen

- Branchen Email Threat Index

- Angriffstechniken

- Imitierte Firmenmarken oder Organisationen

- Ransomleaks

Unerwünschte E-Mails nach Kategorie

Die folgende Tabelle zeigt die Verteilung der unerwünschten E-Mails nach Kategorien.

| E-Mail-Kategorie | % |

|---|---|

| Abgelehnt | 83.19 |

| Spam | 12.92 |

| Threat | 3.02 |

| AdvThreat | 0.83 |

| Content | 0.03 |

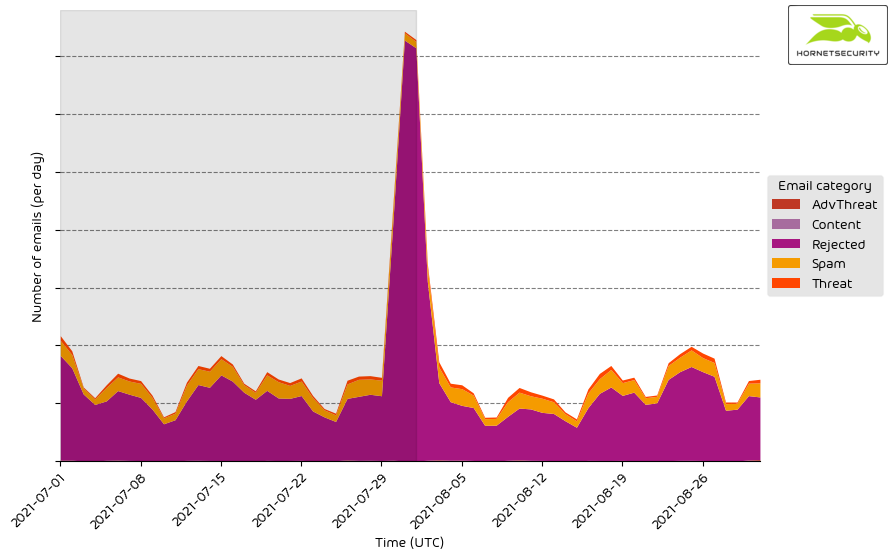

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro Kategorie und Stunde.

Die Spitze der abgelehnten E-Mails um den 2021-07-31 kann auf die monatlich wiederkehrende, in deutscher Sprache verfasste Sextortion-Betrugs-E-Mail-Kampagne zurückgeführt werden, die regelmäßig Spitzen bei den abgelehnten E-Mails verursacht.

Methodik

Die aufgelisteten E-Mail-Kategorien entsprechen den E-Mail-Kategorien, die im Email Live Tracking des Hornetsecurity Control Panels aufgelistet sind. Unsere Benutzer sind also bereits mit ihnen vertraut. Für andere sind die Kategorien:

| Kategorie | Beschreibung |

|---|---|

| Spam | Diese E-Mails sind unerwünscht und haben häufig einen werblichen oder betrügerischen Charakter. Die E-Mails werden gleichzeitig an eine große Anzahl von Empfängern verschickt. |

| Content | Diese E-Mails haben einen ungültigen Anhang. Welche Anhänge ungültig sind, legen die Administratoren im Modul Content Control fest. |

| Threat | Diese E-Mails enthalten gefährliche Inhalte wie bösartige Anhänge oder Links oder werden zur Begehung von Straftaten wie Phishing verschickt. |

| AdvThreat | Bei diesen E-Mails hat Advanced Threat Protection eine Bedrohung erkannt. Die E-Mails werden für illegale Zwecke eingesetzt und nutzen ausgeklügelte technische Mittel, die nur mithilfe von fortgeschrittenen dynamischen Verfahren abgewehrt werden können. |

| Abgelehnt | Diese E-Mails werden aufgrund externer Merkmale, die z. B. die Identität des Absenders betreffen können, im Laufe des SMTP-Dialogs direkt von unserem E-Mail-Server abgelehnt und nicht weiter analysiert. |

Bei Angriffen verwendete Dateitypen

Die folgende Tabelle zeigt die Verteilung der in Angriffen verwendeten Dateitypen.

| Dateityp (verwendet in bösartigen E-Mails) | % |

|---|---|

| Archive | 33.7 |

| HTML | 25.1 |

| 14.9 | |

| Excel | 8.7 |

| Word | 5.1 |

| Other | 4.3 |

| Executable | 4.0 |

| Disk image files | 3.8 |

| Script file | 0.3 |

| Powerpoint | 0.1 |

| 0.0 | |

| LNK file | 0.0 |

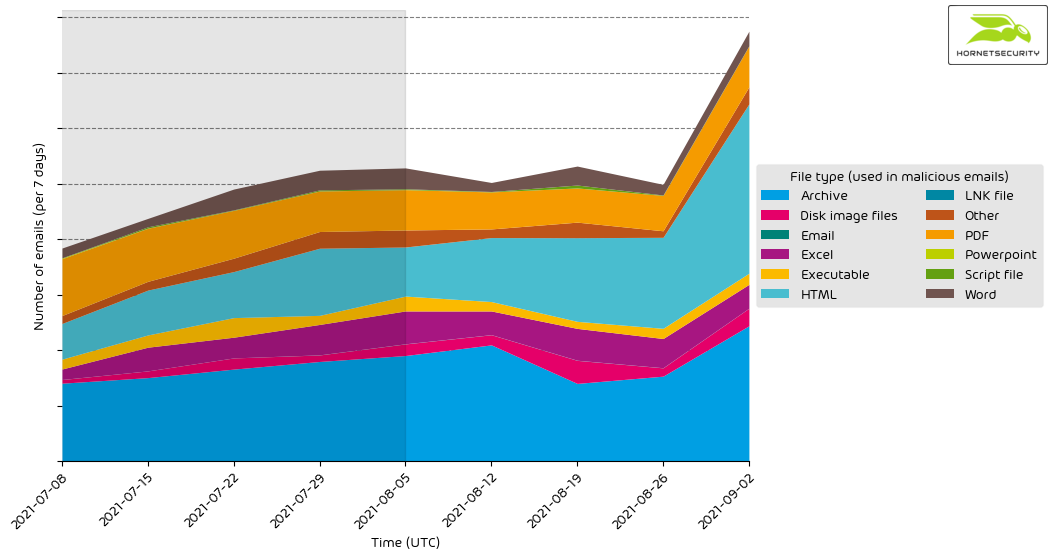

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro Dateityp, der in Angriffen verwendet wird, pro 7 Tage.

Wir können eine Zunahme von HTML-Dateianhängen (.htm, .html, etc.) feststellen, die bei Angriffen verwendet werden. Bei genauerer Analyse lässt sich der Anstieg auf mehrere Kampagnen zurückführen, die HTML-Dateien für Phishing verwenden, indem die Phishing-Website direkt an die E-Mail angehängt wird1 (und so URL-Filter umgangen werden). Wir haben bereits in unserem Blog über diese Technik berichtet.

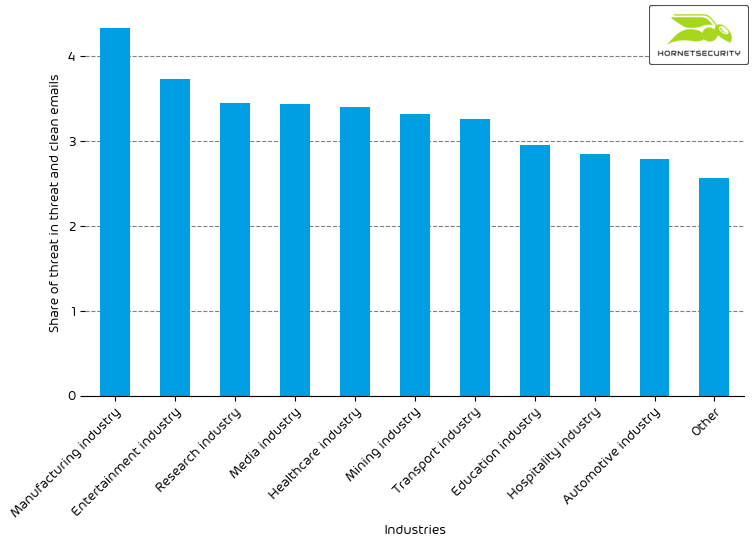

Branchen Email Threat Index

Die folgende Tabelle zeigt die Top 10 unseres Branchen-E-Mail-Bedrohungsindex, der anhand der Anzahl der bedrohlichen E-Mails im Vergleich zu den empfangenen sauberen E-Mails (im Median) für jede Branche berechnet wurde.

| Branchen | Anteil der Threat Emails an Threat und Gültigen Emails |

|---|---|

| Manufacturing industry | 4.3 |

| Entertainment industry | 3.7 |

| Research industry | 3.5 |

| Media industry | 3.4 |

| Healthcare industry | 3.4 |

| Mining industry | 3.3 |

| Transport industry | 3.3 |

| Education industry | 3.0 |

| Hospitality industry | 2.9 |

| Automotive industry | 2.8 |

Das folgende Balkendiagramm visualisiert die E-Mail-basierte Bedrohung für jede Branche.

Methodik

Unterschiedlich große Organisationen erhalten eine unterschiedliche absolute Anzahl von E-Mails. Um Organisationen zu vergleichen, haben wir daher den prozentualen Anteil der Threat E-Mails an den Threat und Gültigen E-Mails jeder Organisation berechnet. Anschließend berechnen wir den Median dieser Prozentwerte über alle Organisationen innerhalb derselben Branche, um den endgültigen Threat Index für die Branche zu ermitteln.

Angriffstechniken

Die folgende Tabelle zeigt die bei Angriffen verwendete Angriffstechnik.

| Angriffstechnik | % |

|---|---|

| Andere | 40.2 |

| Phishing | 27.8 |

| URL | 11.2 |

| Impersonation | 5.8 |

| Advance-fee scam | 4.8 |

| Executable in archive/disk-image | 4.0 |

| Extortion | 3.7 |

| Maldoc | 2.4 |

| LNK | 0.0 |

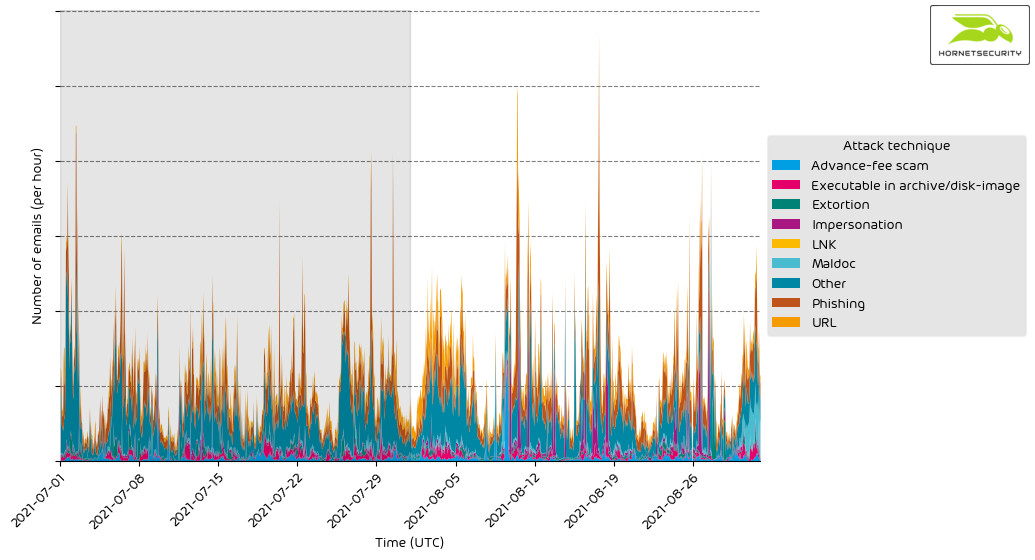

Das folgende Zeithistogramm zeigt das E-Mail-Volumen pro eingesetzter Angriffstechnik pro Stunde.

Der Anstieg der bösartigen Dokumente (Maldocs vom englischen malicious Document) am Ende des Monats ist auf Rackscatter aus einer Formbook-Malspam-Kampagne zurückzuführen, bei der die E-Mail-Adresse eines unserer Kunden als gefälschte Absender Adresse verwendet wurde. Viele der Bounce-Nachrichten enthielten die bösartigen Dokumente der Kampagne und wurden daher von unseren Filtern als bösartigen Dokumente in die Statistik aufgenommen.

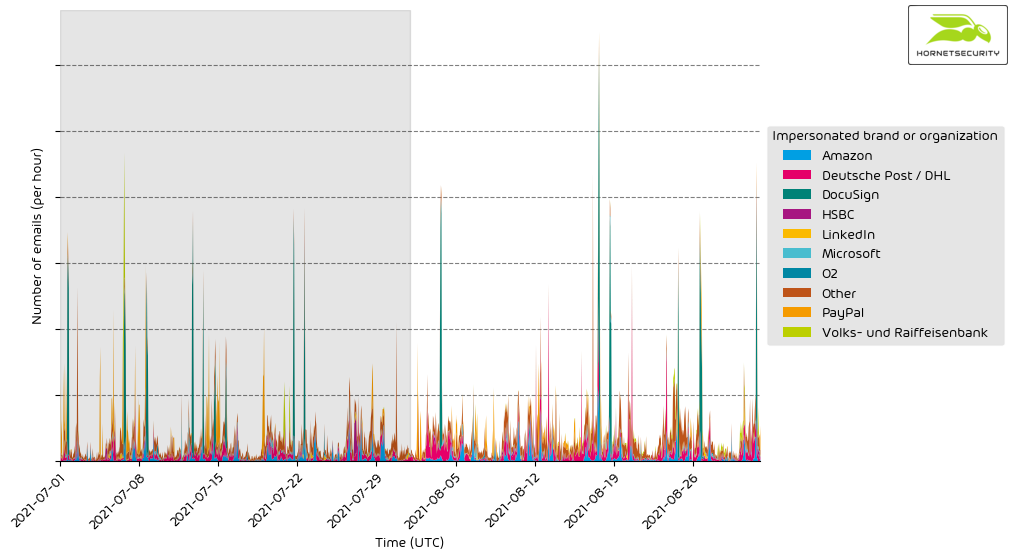

Imitierte Firmenmarken oder Organisationen

Die folgende Tabelle zeigt, welche Firmenmarken unsere Systeme am häufigsten bei Impersonationsangriffen entdeckt haben.

| Imitierte Firmenmarke oder Organisation | % |

|---|---|

| DocuSign | 18.2 |

| Deutsche Post / DHL | 17.9 |

| Other | 16.8 |

| Amazon | 12.6 |

| PayPal | 10.0 |

| Microsoft | 2.8 |

| Volks- und Raiffeisenbank | 2.6 |

| HSBC | 2.0 |

| 1.8 | |

| O2 | 1.4 |

| Santander | 1.1 |

| Tesco | 1.1 |

Das folgende Zeithistogramm zeigt das E-Mail-Volumen für Firmenmarken, die bei Impersonationsangriffen entdeckt wurden, pro Stunde.

Es ist ein konstanter Strom von Phishing- und anderen Angriffen, die sich als große Marken ausgeben, um die Empfänger zum Öffnen der E-Mails zu verleiten.

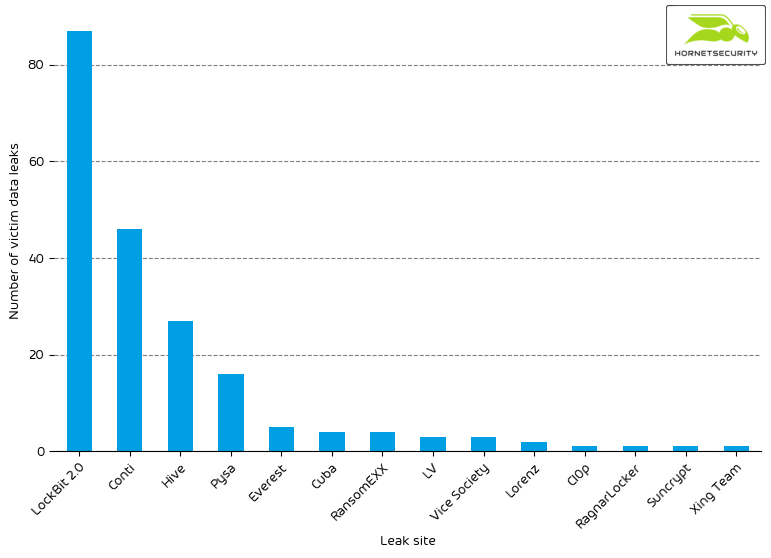

Ransomleaks

Bedrohungsakteure veröffentlichen weiterhin Daten, die von Ransomware-Opfern gestohlen wurden, um sie unter Druck zu setzen, nicht nur für die Entschlüsselung der von der Ransomware verschlüsselten Dateien zu zahlen, sondern auch dafür, dass die vor der Verschlüsselung gestohlenen Daten nicht veröffentlicht werden. Wir haben die folgende Anzahl von Leaks auf Ransomware-Leak-Seiten beobachtet:

| Leak-Seite | Anzahl der Opfer |

|---|---|

| LockBit 2.0 | 87 |

| Conti | 46 |

| Hive | 27 |

| Pysa | 16 |

| Everest | 5 |

| Cuba | 4 |

| RansomEXX | 4 |

| LV | 3 |

| Vice Society | 3 |

| Lorenz | 2 |

| Cl0p | 1 |

| RagnarLocker | 1 |

| Suncrypt | 1 |

| Xing Team | 1 |

Das folgende Balkendiagramm visualisiert die Anzahl der Opfer pro Leak-Seite.

Am 2021-08-12 benannte sich die SynAck-Ransomware Operation in El_Cometa um. Außerdem wurden die Entschlüsselungsschlüssel für die SynAck-Ransomware veröffentlicht.2 Unsere Überwachung registrierte im Juni und Juli insgesamt 15 Opfer auf der Leak-Seite von SynAck. Die Operation unter dem Namen SynAck war also eher von kurzer Dauer.

Berichten zufolge3 stellte die Ragnarok-Ransomware ihren Betrieb am 2021-08-27 ein. Unsere Überwachung ergab, dass die Ragnarok-Leak-Site zuletzt am 2021-05-17 online war. Insgesamt veröffentlichte die Leak-Seite der Gruppe Daten von 22 Opfern. Die Betreiber hinter der Ragnarok-Ransomware haben auch einen universellen Entschlüsselungsschlüssel veröffentlicht.

Diese Praxis der Veröffentlichung von Entschlüsselungsschlüsseln nach der Beendigung einer Ransomware-Operation ist weit verbreitet. Es ist wahrscheinlich ein Versuch der hinter der Ransomware stehenden Kriminellen, alle Verbindungen zu der Operation zu kappen und den Opfern die Möglichkeit zu geben, sich zu erholen, und den Opfern und Strafverfolgungsbehörden so die Gründe zu nehmen, die Ransomware-Betreiber weiter zu verfolgen. Es bietet auch eine plausible Abstreitbarkeit für den Fall, dass die Ransomware-Betreiber mit den einst geheimen, nun aber öffentlichen und für jedermann zugänglichen Entschlüsselungsschlüsseln gefasst werden.

Verweise

- 1 https://www.hornetsecurity.com/en/security-informationen-en/html-phishing-asking-for-the-password-twice/

- 2 https://www.bleepingcomputer.com/news/security/synack-ransomware-releases-decryption-keys-after-el-cometa-rebrand/

- 3 https://www.bleepingcomputer.com/news/security/ragnarok-ransomware-releases-master-decryptor-after-shutdown/