Sommaire

Dans cette édition de notre revue mensuelle des menaces par courriel (Email Threat Review), nous présentons un aperçu des menaces par courriel observées en mai 2022 et les comparons aux menaces du mois précédent.

Le rapport fournit des informations suivantes :

- Les courriels indésirables par catégorie

- File types used in attacks

- Industry Email Threat Index

- Attack techniques

- Impersonated company brands and organizations

Les courriels indésirables par catégorie

Le tableau suivant montre la répartition des courriels indésirables par catégorie.

| Catégorie de courriel | % |

|---|---|

| Rejeté | 81.81 |

| Spam | 13.45 |

| Threat | 3.85 |

| AdvThreat | 0.85 |

| Contenu | 0.04 |

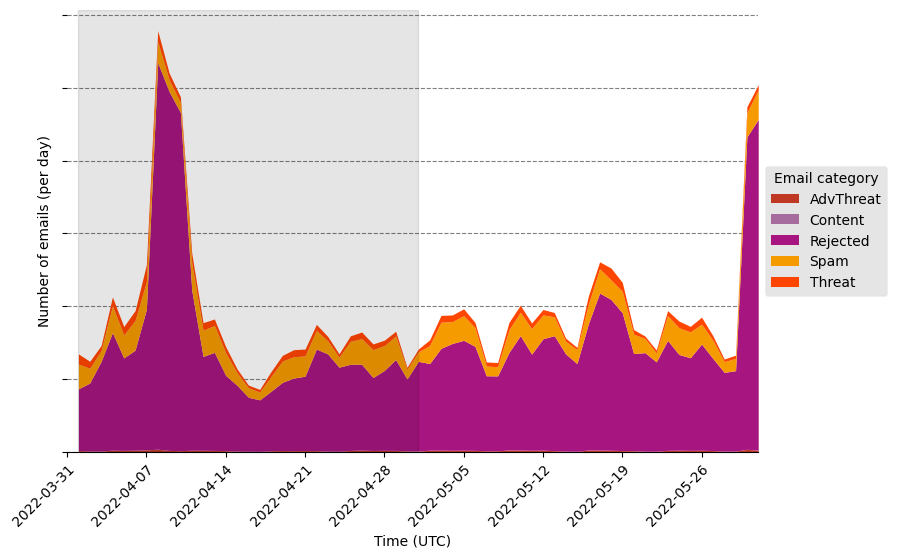

L’histogramme temporel suivant montre le volume de courriels par catégorie et par jour.

Les courriels indésirables par catégorie

Les courriels indésirables par catégorieMéthodologie

Les catégories de courriels listés correspondent aux catégories courriels listés dans le Email Live Tracking du control panel de Hornetsecurity. Nos utilisateurs sont déjà familiers avec ces notions. Pour les autres, les catégories sont:

| Catégorie | Description |

|---|---|

| Spam | Ces courriels sont indésirables et sont souvent promotionnels ou frauduleux. Les courriels sont envoyés simultanément à un grand nombre de destinataires. |

| Contenu | Ces courriels ont une pièce jointe invalide. Les administrateurs définissent dans le module Content Control quelles pièces jointes ne sont pas valides. |

| Threat | Ces courriels contiennent du contenu dangeureux, tels que des pièces jointes ou des liens malveillants, ou ils sont envoyés pour commettre des crimes, tels que l‘hameçonnage. |

| AdvThreat | Advanced Threat Protection a détecté une menace dans cescourriels. Les courriels sont utilisés à des fins illégales et impliquent des moyens techniques sophistiqués qui ne peuvent être repoussés qu’à l’aide de procédures dynamiques avancées. |

| Rejeté | Nos serveurs de messagerie rejettent ces courriels directement lors de la transaction SMTP en raison de caractéristiques externes, telles que l’identité de l’expéditeur, et les courriels ne sont pas analysés davantage |

Types de fichiers utilisés dans les attaques

The following table shows the distribution of file types used in attacks.

| Type de fichier (utilisé dans les courriels malveillants) | % |

|---|---|

| Archive | 33.8 |

| HTML | 17.0 |

| 16.4 | |

| Excel | 13.7 |

| Exécutable | 5.8 |

| Autres | 5.6 |

| Imag de disque (disk image files) | 4.7 |

| Word | 1.7 |

| Fichier script | 0.6 |

| Courriel | 0.4 |

| Fichier LNK | 0.3 |

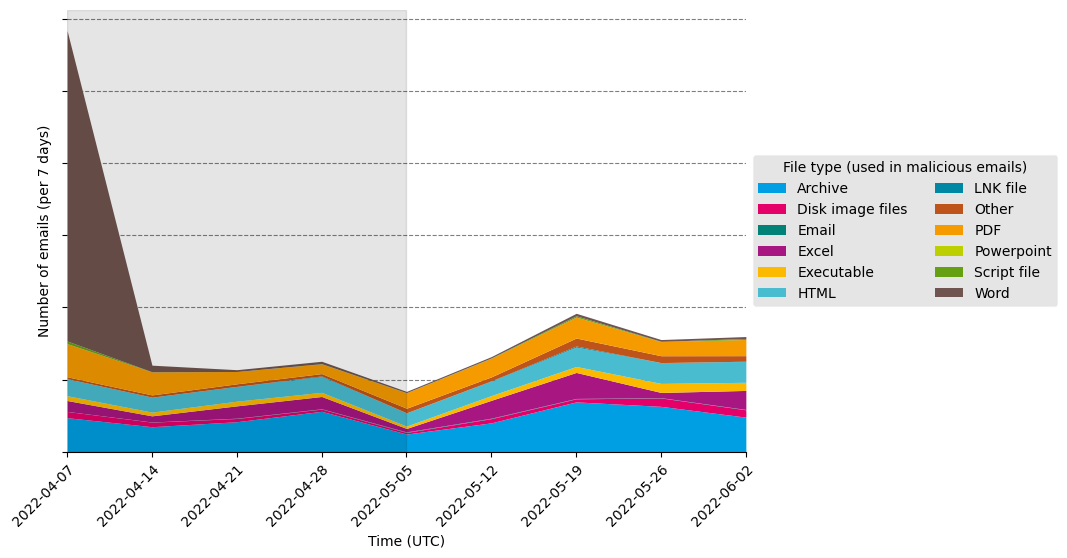

L’histogramme suivant montre le volume de courriels par type de fichier utilisé dans les attaques sur 1 semaine.

Types de fichiers utilisés dans des attaques

Indice des menaces par courriel de l’industrie

Le tableau suivant présente notre Indice des menaces par courriel de l’industrie calculé en fonction du nombre de courriels de menace par rapport aux courriels propres reçus pour chaque industrie (en médiane).

| Industries | Ratio de courriels de menace par rapport aux courriels propres |

|---|---|

| Recherche | 7.0 |

| Production | 4.4 |

| Automobile | 4.3 |

| Media | 4.0 |

| Mines et carrières | 4.0 |

| Services publics | 4.0 |

| Éducation | 3.8 |

| Santé | 3.7 |

| Transport | 3.7 |

| Construction | 3.6 |

Le graphique à barres suivant visualise la menace basée sur les courriels pour chaque industrie.

Indice Hornetsecurity des menaces courriel de l’industrie

Indice Hornetsecurity des menaces courriel de l’industrie

Ce mois-ci nous avons vu une augmentation de l’indice des menaces pour l’industrie de la recherche. D’autres industries ont vu leur indicence de menaces se relâcher légèrement en comparaison du mois précédent.

Méthodologie

Différentes (tailles) d’organisations reçoivent un nombre absolu de courriels différents. Donc, nous calculons le pourcentage de courriels de menaces de chaque organisation et nettoyons les courriels avant la comparaison entre organisations. Nous calculons ensuite la médiane de ces valeurs en pourcentage pour toutes les organisations au sein d’une même industrie pour créer le score par industrie de menaces finale.

Techniques d’attaques

Le tableau suivant montre les techniques d’attaques utilisés dans les attaques.

| Technique d‘attaque | % |

|---|---|

| Phishing | 40.0 |

| URL | 14.9 |

| Arnaque des frais avancés | 7.8 |

| Exécutable dans une archive/image disque | 4.3 |

| Extortion | 4.0 |

| Usurpation | 2.0 |

| Maldoc | 1.4 |

| HTML | 1.3 |

| 0.3 | |

| Autres | 23.9 |

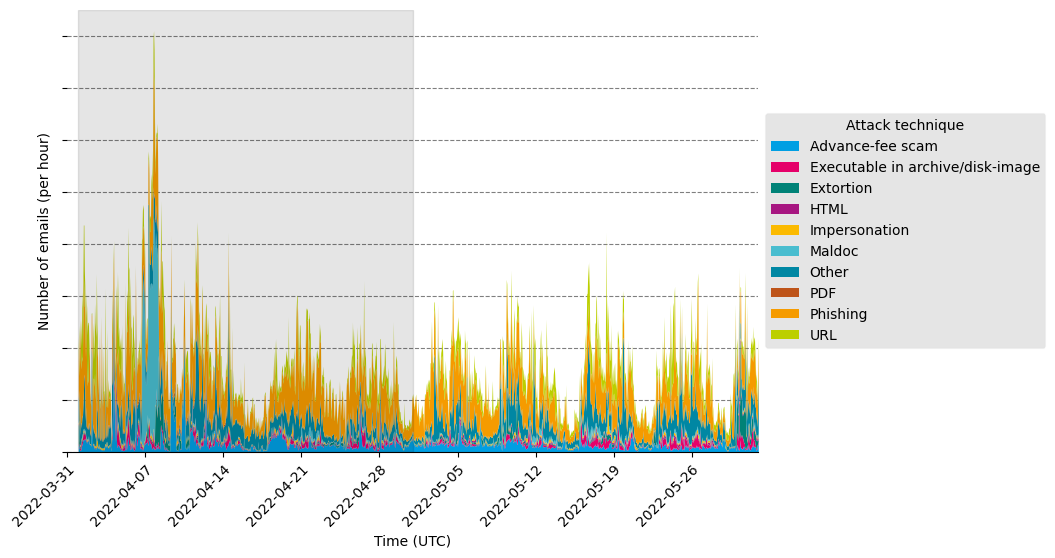

Le graphique à barres suivant montre le volume de courriel par type d’attaque utilisés et par heure.

Techniques d’attaques

Techniques d’attaquesMarques et organisations usurpées

Le tableau suivant indique les marques d’entreprise et les organisations pour lesquelles nos systèmes ont le plus détectées dans les attaques d’usurpation d’identité.

| Marques et organisations usurpées | % |

|---|---|

| Sparkasse | 60.9 |

| Amazon | 7.6 |

| DHL | 5.6 |

| UPS | 2.1 |

| Dropbox | 1.6 |

| Microsoft | 1.5 |

| Netflix | 1.4 |

| 1.4 | |

| Fedex | 1.2 |

| Volks- und Raiffeisenbank | 1.1 |

| 1&1 | 1.0 |

| Postbank | 1.0 |

| Autres | 13.6 |

L’histogramme suivant montre le volume de courriels pour les marques d’entreprise et les organisations détectées dans les attaques d’usurpation d’identité par heure.

Marques et organisations usurpées

Marques et organisations usurpéesMalgré quelques pauses dans les campagnes continuelles de phishing contre Sparkasse, Sparkasse reste en tête de notre classement. Sparkasse est une banque publique Allemande.