ADVANCED THREAT PROTECTION

UNE PROTECTION AVANCÉE DE VOS EMAILS ET DE VOS DONNÉES, MÊME CONTRE LES ATTAQUES LES PLUS COMPLEXES.

Envoyez votre demande maintenant !

POURQUOI AVEZ-VOUS BESOIN D’UNE PROTECTION AVANCÉE CONTRE LES MENACES ?

Protéger les données contre les ransomwares

Empêchez les cybermenaces d’atteindre votre boîte mail

Garder une longueur d’avance sur les cybermenaces

Les cybercriminels travaillent sans relâche à l’élaboration de nouvelles cybermenaces, si bien qu’il est difficile pour les logiciels de sécurité de suivre le rythme et de protéger les utilisateurs contre les nouvelles méthodes d’attaque. Les ransomwares, les fraudes à la direction générale, le spear phishing et les attaques mixtes ne sont que quelques exemples des dangers qui se cachent derrière le web.

Avec l’essor des outils d’IA largement disponibles, les cybercriminels peuvent créer sans effort des emails de phishing d’apparence irréprochable, et même contourner les mesures de protection et utiliser des outils de génération de texte par IA pour créer des codes malveillants.

Avec la protection avancée contre les menaces, vous n’avez plus à vous soucier de tout cela. En utilisant l’IA à son avantage, Advanced Threat Protection vous permet de garder une longueur d’avance sur les cybercriminels, en vous protégeant des attaques de type “zero-day” et même des menaces les plus complexes.

Une installation rapide et une expérience utilisateur simple

avec des alertes en temps réel

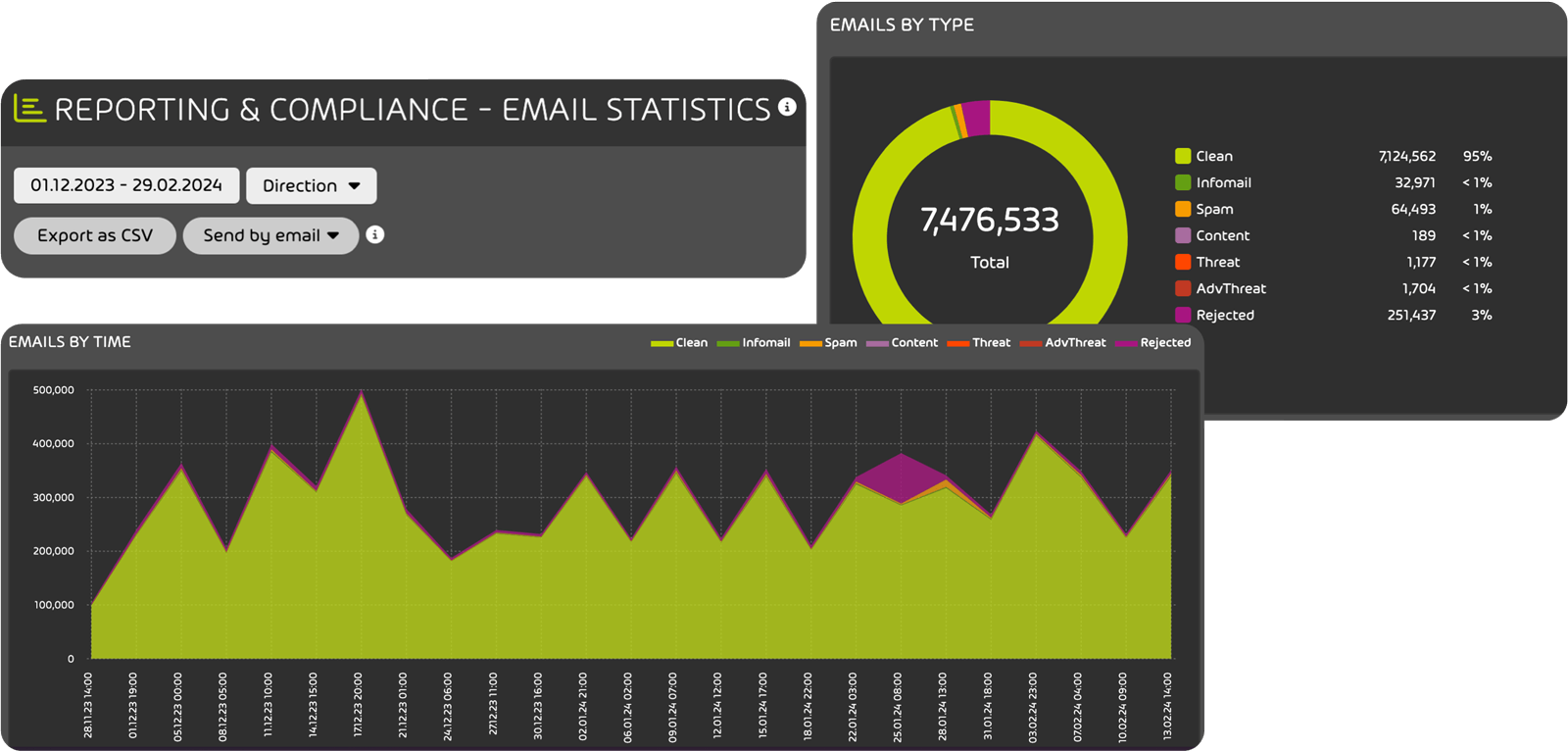

Notre assistant d’intégration vous permet d’être opérationnel en un rien de temps. Le tableau de bord convivial vous permet d’accéder facilement à toutes les fonctionnalités du produit, y compris les rapports complets sur toutes les tentatives d’attaques et les informations légales. Nos alertes en temps réel informent votre équipe de sécurité informatique en temps réel des attaques graves dont votre entreprise fait l’objet.

des fonctions puissantes pour tenir toutes les menaces à distance

ANALYSE CIBLÉE DE LA FRAUDE BASÉE SUR L’INTELLIGENCE ARTIFICIELLE

- Détection des espionnages : Défense contre les attaques visant à obtenir des informations sensibles.

- Identification des fausses informations : Analyse de contenu indépendante de l’identité des nouvelles basée sur des données erronées.

- Détection des attaques ciblées : Détection d’attaques ciblées sur des personnes particulièrement exposées.

- Système de reconnaissance des intentions : Alerte sur les modèles de contenu qui suggèrent une utilisation malveillante.

- Reconnaissance de l’usurpation d’identité : Détection et blocage des fausses identités d’expéditeurs.

- Analyse des tentatives de fraude : Vérifie l’authenticité et l’intégrité des métadonnées et du contenu du mail.

MOTEUR SANDBOX

Les types de malwares dangereux tels que Emotet, Hancinator et Trickbot se cachent souvent derrière des pièces jointes dans les emails et ne sont donc pas détectés dans un premier temps.

Le moteur Sandbox analyse les pièces jointes aux emails pour détecter d’éventuels malwares en exécutant le fichier dans un environnement de test virtuel et isolé où tout effet potentiellement nuisible peut être identifié en toute sécurité.

LIENS SÉCURISÉS

Fini les clics risqués sur les liens dans les emails. Secure Links remplace le lien original par une version réécrite qui passe par la passerelle web sécurisée de Hornetsecurity.

Secure Links utilise l’intelligence artificielle, y compris l’apprentissage automatique et l’apprentissage approfondi, pour fournir une protection avancée contre le phishing, même dans les attaques à ondes courtes et très ciblées.

ANALYSEUR DE CODE QR

L’analyseur de codes QR de Hornetsecurity est capable de détecter les codes QR intégrés directement dans un email ou une image.

Tous les codes QR sont détectés et analysés à la vitesse de la lumière pour détecter les contenus malveillants. Il prend en charge tous les types d’images courants tels que GIF, JPEG, PNG et BMP.

DÉCRYPTAGE DE DOCUMENTS MALVEILLANTS

Malicious Document Decryption décrypte les pièces jointes à l’aide de modules de texte appropriés. Le document décrypté est ensuite soumis à une analyse antivirus approfondie, ce qui garantit la sécurité des boîtes mail.

PROTECTION CONTRE LES MENACES AVANCÉES POUR UNE

SÉCURITÉ DES EMAILS

EN SAVOIR PLUS SUR VOS AVANTAGES

TÉLÉCHARGEMENTS GRATUITS

Vous avez besoin de plus de détails ? Téléchargez nos fiches produits pour découvrir toutes les caractéristiques de notre service !

365 Total Protection >

365 Total Backup >

365 Permission Manager >

Security Awareness Service >

CONTENUS ÉDUCATIFS

Nous avons quelques articles bien documentés à vous proposer !

Regardez nos webinaires, lisez nos eBooks et écoutez notre Podcast !