Encuesta sobre Cloud Híbrido Hornetsecurity

Encuesta de adopción del Cloud Híbrido: 2 de cada 3 Profesionales IT ven el Cloud Híbrido como el futuro

Acerca de la encuesta de adopción del Cloud Híbrido

La migración a las tecnologías cloud siempre ha parecido algo inevitable, pero lejano. Sin embargo, los acontecimientos de los últimos dos años han acelerado la tasa de adopción de la tecnología cloud, gracias a la creciente necesidad de soluciones remotas para empresas y particulares. El camino hacia la nube ha demostrado ser accidentado, con muchos desafíos técnicos y humanos que deben abordarse antes de que cualquier empresa pueda afirmar ser completamente nativa en la nube, o incluso adoptar un modelo de cloud híbrido.

Seguridad, almacenamiento de datos, compatibilidad de aplicaciones, regulaciones de la industria, software heredado, hay una cantidad casi infinita de variables que pueden tener un impacto en el trayecto de cualquier empresa a la nube. Tenemos un montón de contenido disponible en DOJO sobre estos temas, pero queríamos averiguar exactamente cuáles de estos desafíos han sido los más frecuentes en entornos de cloud híbrido, además de lo que los profesionales IT piensan que el futuro traerá acerca de la infraestructura. Después de todo, puede ser difícil saber exactamente cuándo es el momento adecuado para la transición a la tecnología cloud.

Por esta razón, realizamos una encuesta de adopción de cloud híbrido con más de 900 profesionales de IT en todo el mundo, y ahora estamos listos para compartir nuestros hallazgos contigo. A lo largo de este artículo encontrarás un resumen, pero si quieres ver datos más detallados, también puedes echar un vistazo a la encuesta completa.

Dicho esto, empecemos.

Acerca de los encuestados

Antes de sumergirnos propiamente en los resultados, esta es la descripción de los encuestados, para entender mejor el contexto.

Algo más de la mitad (50,4 %) de los encuestados forman parte de un departamento interno de IT, mientras que el 23,6 % forman parte de un MSP. El resto se divide entre otros roles y dueños de empresas que gestionan sus propios sistemas IT. La mayoría de los encuestados tienen roles relacionados principalmente con la administración de sistemas o la ingeniería (80,4 %), mientras que el resto son responsables de gestión de equipos (19,6 %).

También preguntamos a nuestros encuestados por los años de experiencia en el área IT. Casi la mitad (45,8 %) reporta más de 20 años de experiencia mientras que el resto se divide entre 16-20 años (17,9 %), 10-15 años (18,1 %), 6-10 años (11,1 %) y 1-5 años (7,1 %).

En términos de área geográfica, la gran mayoría de los encuestados están basados en Norteamérica (43,8 %) y Europa (41,6 %). El 14 % restante se divide entre Asia (4,7 %), África (3,3 %), Australia (2,9 %), Oriente Medio (2,1 %) y Sudamérica (1,7 %).

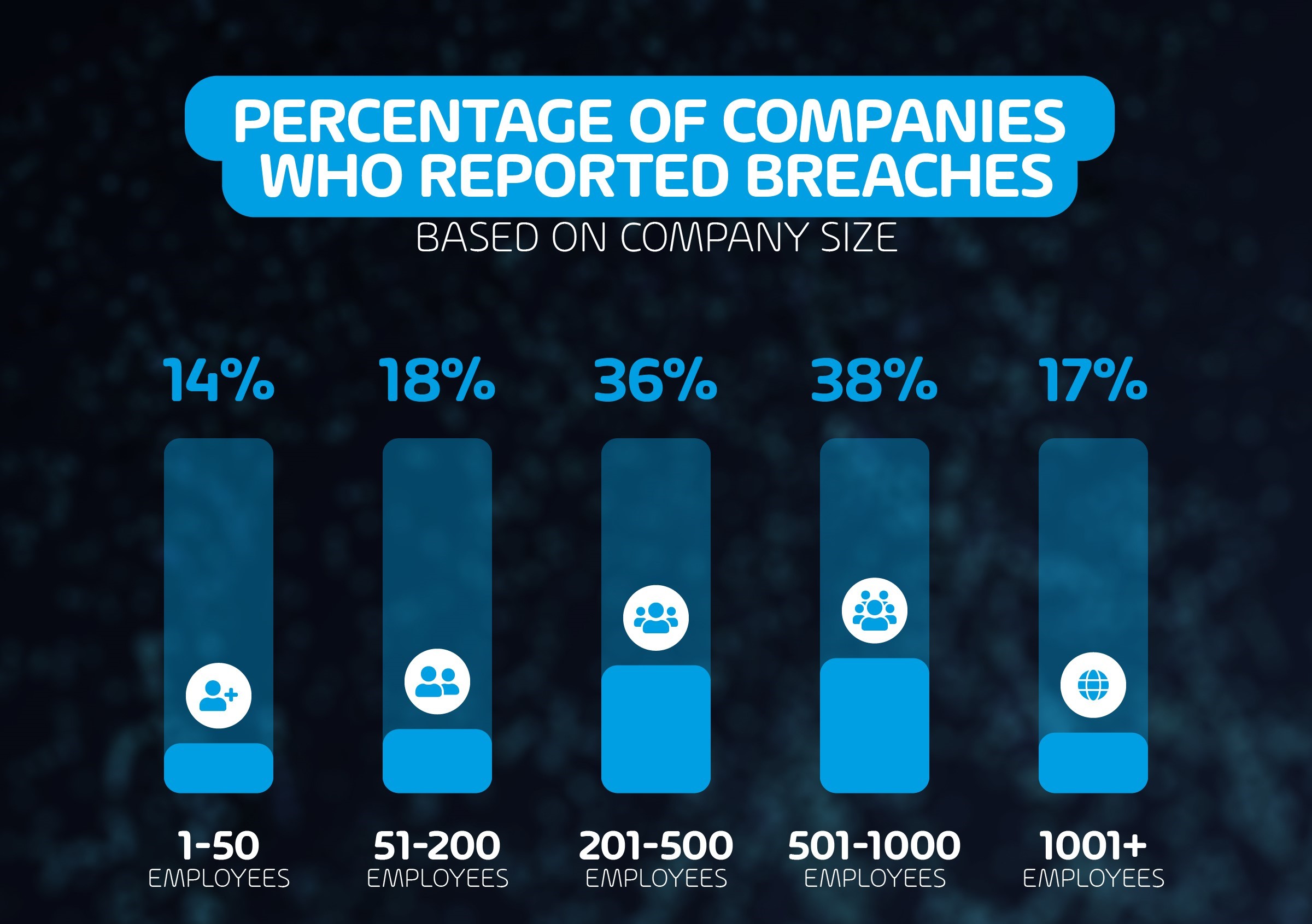

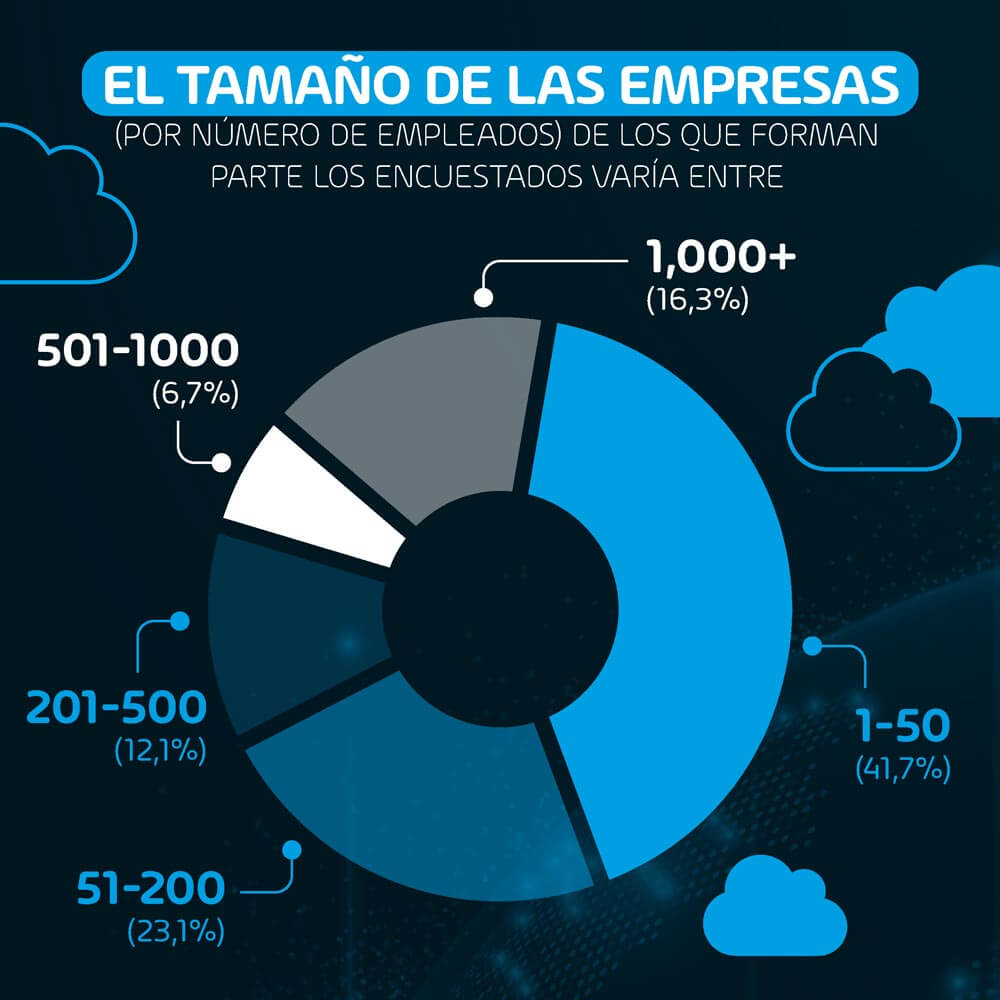

El tamaño de las empresas (por número de empleados) de las que forman parte los encuestados varía entre 1-50 (41,7 %), 51-200 (23,1 %), 201-500 (12,1 %), 501-1000 (6,7 %) y más de 1.000 (16,3 %).

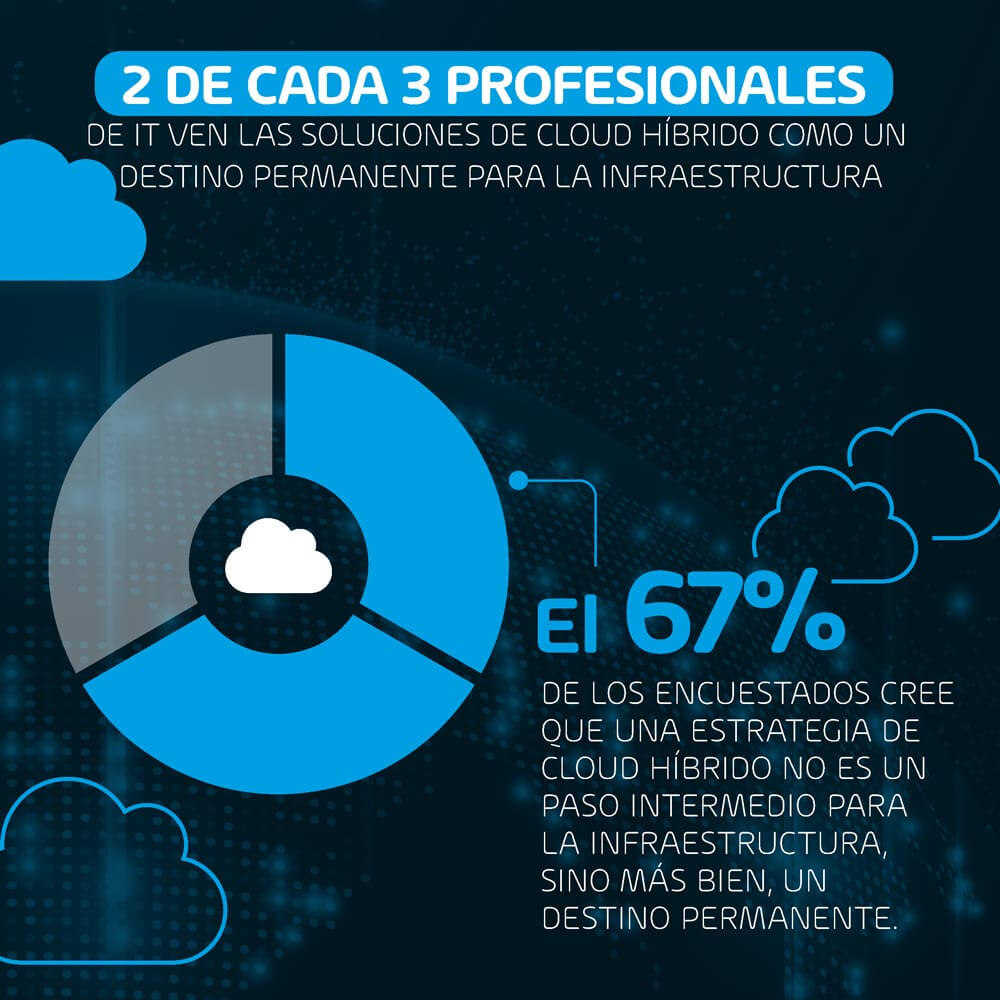

2 de cada 3 profesionales de IT ven las soluciones de cloud híbrido como un destino permanente para la infraestructura

Uno de los hallazgos más interesantes de la encuesta de cloud híbrido es que, si bien el sentimiento del sector es que la infraestructura en la nube es el futuro, el 67 % de los encuestados cree que una estrategia de cloud híbrido no es un paso intermedio para la infraestructura, sino más bien un destino permanente. Esto se debe a cargas de trabajo específicas que deben permanecer on-premise por diferentes motivos que se explorarán más adelante.

El 28,6 % de los encuestados contestaron que continuarán con un modelo de cloud híbrido solo hasta que la adopción completa de la nube esté disponible para sus cargas de trabajo. Esperamos que este porcentaje crezca en los próximos años a medida que se resuelvan problemas más comunes relacionados con la adopción de la nube, como la compatibilidad de aplicaciones, gracias a los avances en la tecnología de contenedores.

El 4,3 % restante de los encuestados dijo que permanecerán 100 % en on-premise en el futuro más próximo, rechazando incluso una estrategia de cloud híbrido. Cuando se les pregunta por las razones por las que mantienen una infraestructura totalmente on-premise, estos encuestados citan la necesidad de un control total sobre sus datos, problemas de seguridad y consideraciones de coste relacionadas con los servicios en la nube.

1 de cada 3 empresas mencionan problemas de confianza en la nube como motivo para mantener cargas de trabajo on-premise

El 34,1 % de todos los encuestados dijeron que “los problemas de privacidad/confianza en la nube pública” están detrás del mantenimiento de ciertas cargas de trabajo on-premise. Este sentimiento es frecuente en todos los encuestados, y no hay ninguna diferencia apreciable en la confianza en la nube pública en función de la zona geográfica o el tamaño de la empresa, lo que es un claro indicador de que se trata de una desconfianza generalizada.

Sin embargo, existe una diferencia en el nivel de confianza en la nube pública entre los encuestados con más experiencia y sus homólogos menos experimentados. Los encuestados con más de 20 años de experiencia muestran más desconfianza en las plataformas en la nube (33,6 %) que aquellos con 1-5 años de experiencia (24,2 %). Esto indica que a mayor experiencia se genera más escepticismo cuando se trata de permitir el acceso de las plataformas en la nube a los datos de la empresa y la operativa.

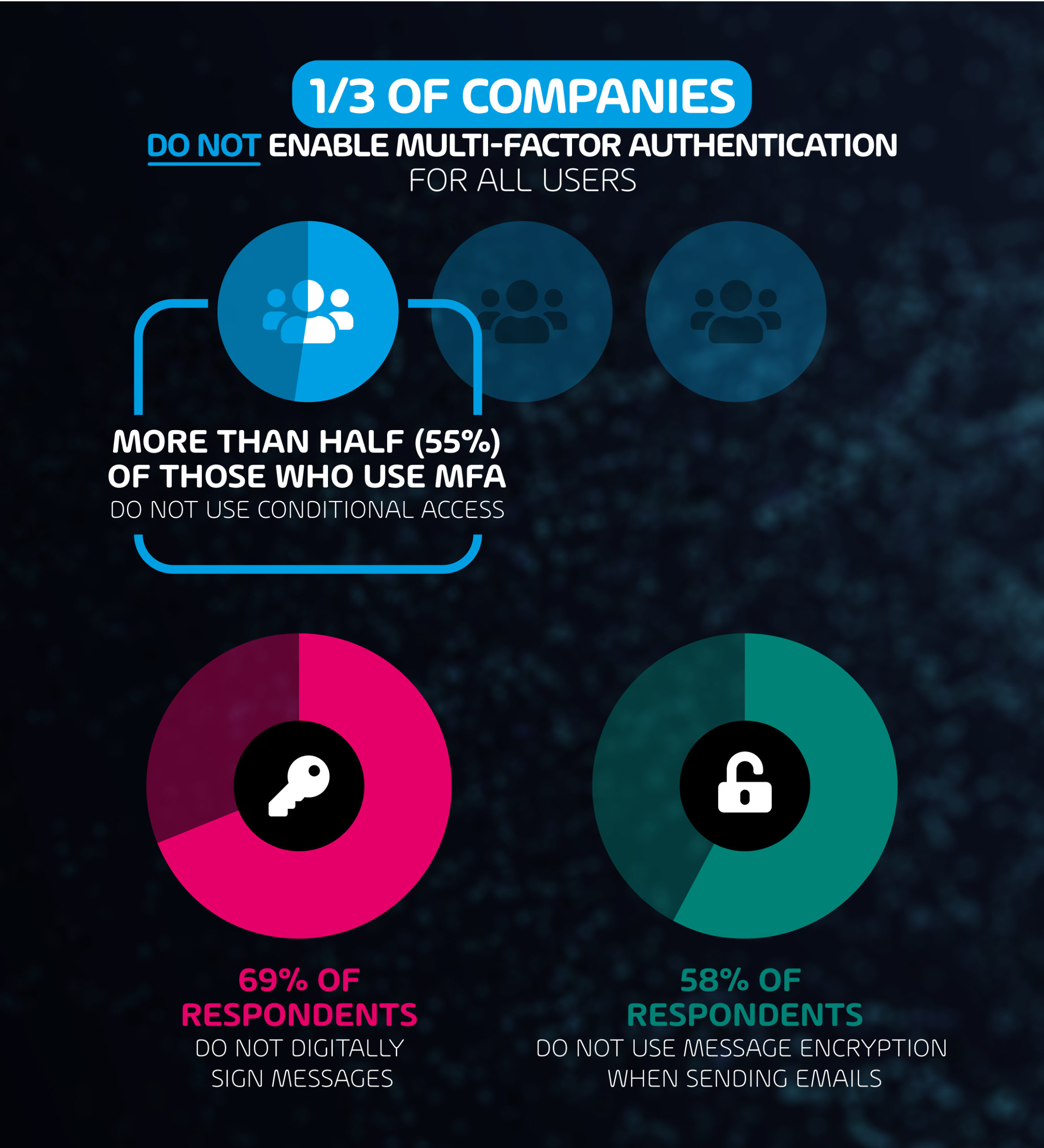

La seguridad y la monitorización son una de las principales preocupaciones que muchos de los encuestados mostraron. De hecho, cuando se les preguntó qué retos técnicos ven en un modelo de cloud híbrido, la mitad (49,3 %) de los encuestados citaron “vigilancia y seguridad”. Esto no es solo una preocupación desde la perspectiva de una plataforma en la nube, sino también desde una perspectiva de usuario. El 73,1 % de los encuestados mencionaron que estaban utilizando o planeando utilizar la autenticación multifactorial y el acceso condicional como parte de su conjunto de herramientas de seguridad.

Existe un sentimiento general claro de que, a medida que se trasladan más cargas de trabajo a la nube, mayor es la preocupación por el control, la vigilancia y la seguridad, especialmente cuando se compara con la aparente tranquilidad con la que se asocia la infraestructura on-premise.

Solo el 5,7 % de los encuestados no informa de dificultades técnicas con tecnologías cloud o híbridas

Entre las razones que los encuestados citan para mantener ciertas cargas de trabajo on-premise, había dos que se mencionaron con más frecuencia que los problemas de confianza en la nube. Se trataba de “sistemas o software heredado” y “compatibilidad de aplicaciones”, que fueron reportados por el 51,8 % y el 39,5 % de los encuestados, respectivamente.

Esto indicaría que, a pesar de que Microsoft y otros proveedores de plataformas en la nube han asignado recursos significativos para proporcionar a los profesionales de IT vías para modernizar sus aplicaciones y ayudar en la migración a la arquitectura de cloud híbrido, este esfuerzo no ha sido suficiente para eliminar los problemas asociados.

De hecho, cuando se preguntó qué dificultades técnicas tienen los encuestados con las tecnologías cloud, la respuesta más frecuente (48,2 %) fue “conocimiento técnico o personal certificado”. Lo que significa que a pesar de que existe tecnología disponible para superar problemas relacionados con el software heredado y la compatibilidad de aplicaciones, muchas empresas carecen del conocimiento y la habilidad necesarios para implementarlos.

Hay más evidencias de esta falta de conocimiento, ya que un tercio (33,3 %) de los encuestados también citó la conectividad como una dificultad técnica que tienen con las tecnologías en la nube. De hecho, si bien la conectividad es sin duda uno de los aspectos más difíciles de la aplicación de las plataformas en la nube, puede manejarse con el conocimiento y la certificación adecuados.

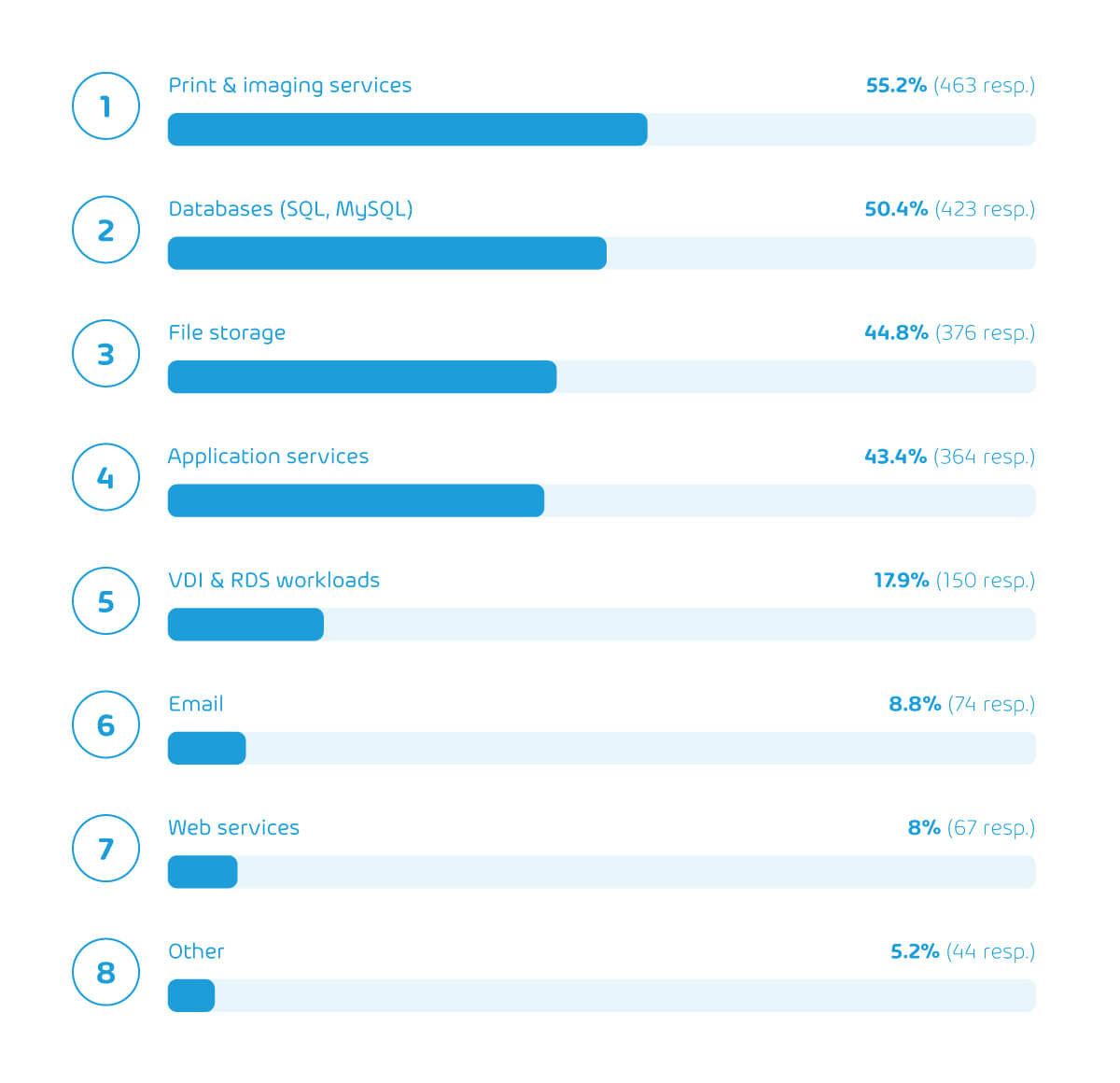

Cargas de trabajo que frenan la adopción total del cloud

Cuando se preguntó qué cargas de trabajo específicas preveían mantener on-premise, se obtuvieron los siguientes resultados.

En cuanto a los servicios de impresión e imagen, que son la carga de trabajo mencionada con más frecuencia, es probable que muchos equipos de IT internos adopten un enfoque “si no se rompe, no lo toques”, especialmente porque el acceso remoto a estos servicios es redundante en la mayoría de los casos. Los servicios de impresión e imagen también son un servicio crítico para el usuario final en muchas organizaciones, por lo que es probable que los departamentos de IT tengan más reticencias a la hora de intentar una actualización para no interrumpir el funcionamiento.

Las bases de datos y el almacenamiento de archivos también ocupan un lugar destacado en la lista, ya que una combinación de problemas de privacidad y rendimiento son las principales razones por las que esas cargas de trabajo se mantendrían on-premise en muchas empresas. Las regulaciones de la industria como GDPR, HIPAA, CMMC y otros también pueden estar jugando un papel destacado, ya que el 28,7 % de los encuestados las citó como un obstáculo para la adopción de la nube.

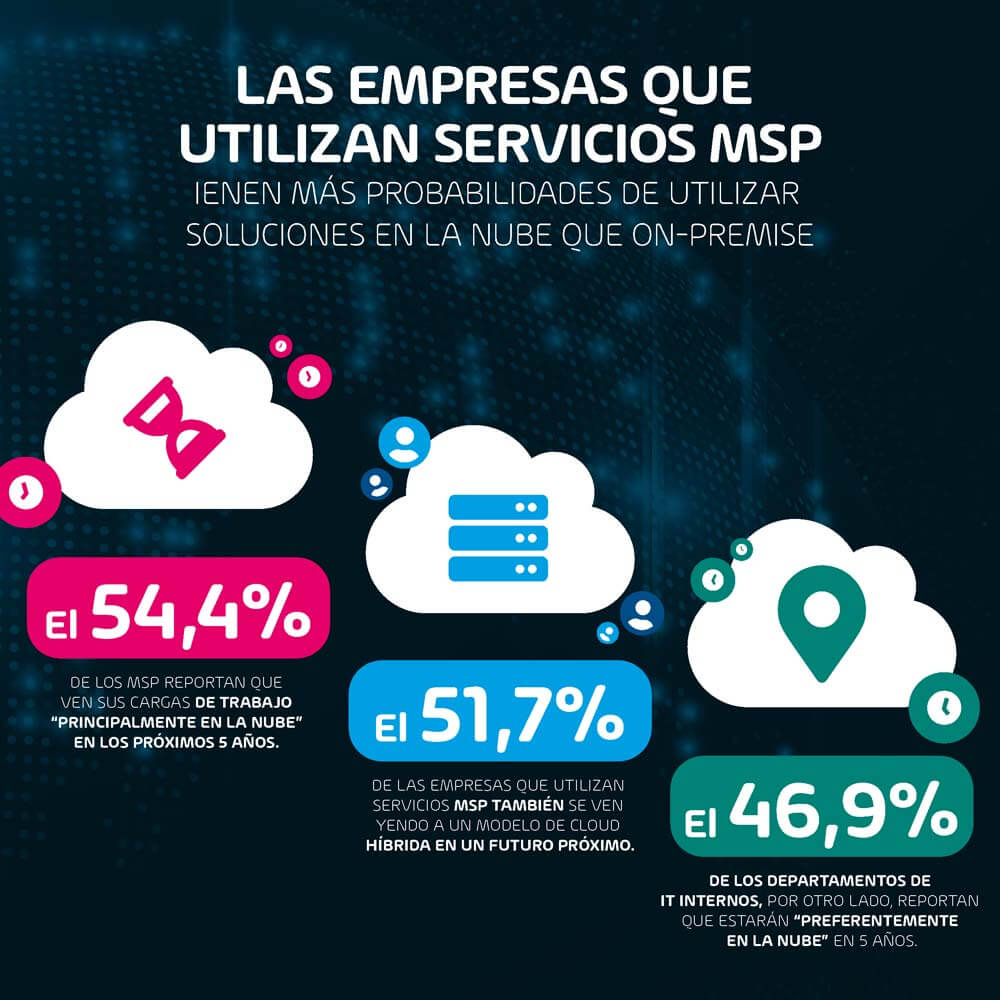

Las empresas que utilizan servicios MSP tienen más probabilidades de utilizar soluciones en la nube que on-premise

Los MSP estarán encantados de escuchar que están liderando el camino cuando se trata de la adopción de la nube en el sector. El 54,4 % de los MSP reportan que ven sus cargas de trabajo “principalmente en la nube” en los próximos 5 años. También parecen estar empujando a sus clientes hacia la tecnología de cloud híbrido con ellos, ya que el 51,7 % de las empresas que utilizan servicios MSP también se ven yendo a un modelo de cloud híbrido en un futuro próximo. El 46,9 % de los departamentos de IT internos, por otro lado, reportan que estarán “preferentemente en la nube” en 5 años.

Sin embargo, los problemas de confianza con la nube pública siguen siendo relativamente constantes en todos los encuestados, ya que el 34,4 % de los equipos de IT internos informan de que los problemas de confianza son un obstáculo para la adopción de la nube, frente al 32,5 % de los profesionales que utilizan servicios MSP.

Y más buenas noticias para los MSPs, nuestra encuesta también revela que el 40,8 % de los encuestados que no forman parte de un MSP, ni utilizan ningún servicio MSP, considerarían la posibilidad de contratar a un proveedor de servicios gestionados para ayudar con la transición de una arquitectura on-premise a una de cloud híbrido.

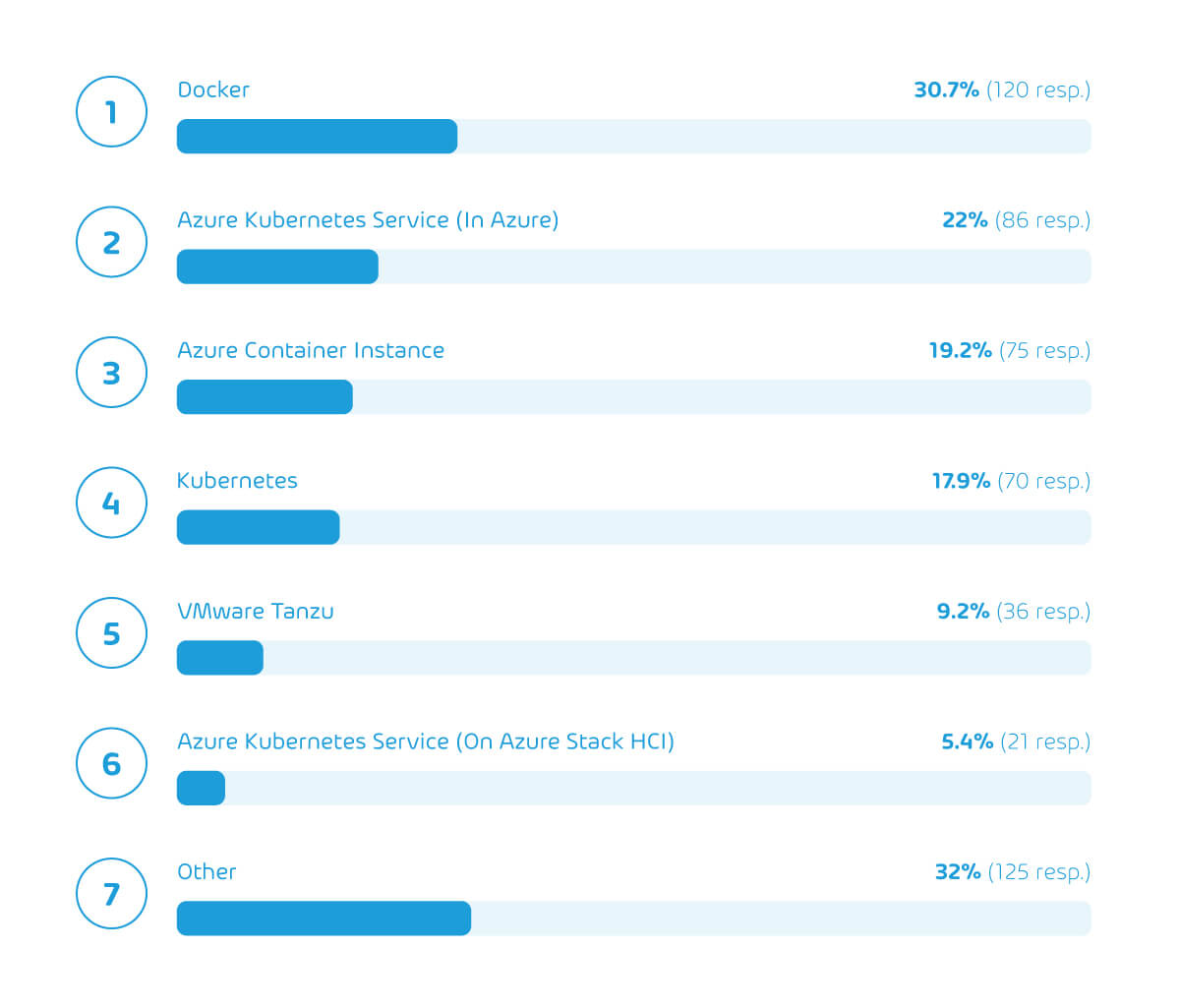

Servicios de contenedores más populares

A través de la encuesta, también queríamos averiguar qué servicio de contenedores tiene más popularidad dentro de nuestra base de encuestados, ya que esta es una de las tecnologías clave que hacen posible una estrategia de cloud híbrido para ciertos casos.

Nos sorprendió relativamente encontrar que Docker sigue siendo popular entre todos los servicios, con 3 de cada 10 (30,7 %) encuestados citando que es la tecnología que utilizan actualmente o planean usar en los próximos 5 años. Esto se contrapone al 22 % de los encuestados que utilizan el servicio Azure Kubernetes.

Esto es especialmente sorprendente, ya que Kubernetes con ContainerD está demostrando ser una solución de contenedores más potente, pero también más compleja. De hecho, nos adentramos en las complejidades de AKS (Azure Kubernetes Service) con Ben Armstrong de Microsoft en un episodio del DOJO SysAdmin Podcast, que no deberías perderte si estás en búsqueda de servicios de contenedores.

Resultados de la encuesta de adopción del Cloud Híbrido

Si quieres revisar los datos por tí mismo, no dudes en echar un vistazo a los resultados de la encuesta de adopción de cloud híbrido aquí.

¿Próximos pasos?

Los hallazgos de la encuesta influirán directamente en el webinar de Altaro que se celebrará el 23 de marzo: Cómo Azure Stack HCI está forzando a hacer cambios en tu Datacenter. Los MVP de Microsoft Andy Syrewicze y Carsten Rachfahl desglosarán la solución de cloud híbrido de Microsoft Azure Stack HCI, lo que significa para los profesionales IT y cómo encajará en la tecnología stack a largo plazo. Regístrate en este webinar sobre Cloud híbrido>

Preguntas frecuentes

¿Qué es el cloud híbrido y cómo funciona?

El cloud híbrido es un término utilizado para describir una arquitectura de sistemas de IT que utiliza una combinación de tecnología on-premise y servicios en la nube (públicos o privados). Un modelo de cloud híbrido permite que estos sistemas interactúen entre sí y compartan datos y recursos para apoyar el funcionamiento de una infraestructura de IT.

¿Cuál puede ser un ejemplo de un modelo de cloud híbrido?

Los modelos de cloud híbrido se utilizan en una amplia variedad de situaciones. El más común es el de una empresa que quiere modernizar su infraestructura de IT, pero tiene ciertas cargas de trabajo que deben permanecer en los centros de datos físicos debido a las necesidades de software heredado o requerimientos del sector.

¿Cómo construyo una arquitectura de cloud híbrido?

El primer paso es familiarizarse con los proveedores de plataformas de cloud híbrido, como Microsoft Azure, Amazon Web Services, Google Cloud, etc. Cada uno de estos proveedores tiene sus fortalezas y debilidades, por lo que saber los requerimientos de tu infraestructura IT es esencial para elegir la plataforma adecuada. Una ventaja de las tecnologías en la nube es que no requiere instalaciones de hardware para probarlas, por lo que se recomienda testar diferentes proveedores para saber cuál se adapta mejor a tu negocio.

¿Cuáles son los beneficios de la tecnología Cloud Híbrido?

Los beneficios son:

Flexibilidad y escalabilidad. Dado que no dependen de recursos fijos de hardware, los sistemas que operan en entornos de cloud híbrido pueden aumentar y disminuir la asignación de recursos dependiendo de la carga de trabajo en cada momento.

Gestión de costes. Con la cantidad de diferentes opciones disponibles y precios tanto para la tecnología de nube privada como pública, las empresas pueden elegir qué aplicaciones se ejecutarán en qué plataforma en función de sus necesidades y presupuestos.

Seguridad y vigilancia. Las suites de seguridad nativas y de terceros y el software de monitorización están ampliamente disponibles para la mayoría de las principales plataformas en la nube, lo que las convierten en una opción preferible para las empresas que necesitan accesibilidad a los servicios en la nube para los datos sensibles.

Control y personalización. Con la gran cantidad de opciones de integración disponibles para las plataformas en la nube, IT puede adoptar la forma de cualquier infraestructura específica que requiera la empresa.

Fiabilidad y resiliencia. Gracias a la naturaleza descentralizada de los diferentes servicios en la nube, el tiempo de inactividad es excepcionalmente raro, y la pérdida de datos debido a fallos de hardware es prácticamente inexistente. Recuperar cualquier dato perdido es también un proceso leve en la mayoría de los casos.

¿Para qué se utiliza un enfoque de cloud híbrido?

Cargas de trabajo que cambian con frecuencia para aplicaciones que requieren la escalabilidad de la tecnología en la nube y la seguridad del almacenamiento on-premise o en la nube privada.

Altos niveles de procesamiento de datos: el procesamiento de grandes cantidades de datos suele ocurrir en oleadas. Las plataformas de cloud híbrido permiten asignar recursos externos a un coste menor que otras soluciones.

Migración a la tecnología cloud : Gracias a su flexibilidad, muchas empresas están utilizando un enfoque de cloud híbrido hasta que todas sus cargas de trabajo se pueden transferir completamente a la nube debido a limitaciones financieras o tecnológicas.

Preparación para el futuro: ninguna empresa sabe exactamente lo que va a requerir en el futuro, y un enfoque de cloud híbrido permite ser ágil y reactivo con sus recursos de IT de maneras que antes eran imposibles.