Resumen

El 27 de enero de 2021 Europol anunció que, una acción judicial y policial coordinada a nivel mundial, ha desarticulado la red de bots Emotet. Los investigadores han tomado el control de la infraestructura del malware. Si tiene éxito, esto podría significar el fin de Emotet: su botnet, malspam (malware + spam) y operación de carga de malware. Aunque la situación aún está en desarrollo, podemos confirmar que la infraestructura de la botnet Emotet está interrumpida. Las víctimas serán notificadas por los CERTs de los países responsables y deberán tomar las medidas oportunas para limpiar su malware, Emotet. Además de las infecciones secundarias, para evitar que siga activo el malware que fue descargado por Emotet y desplegar el ransomware.

Antecedentes

Emotet (también conocido como Heodo) se observó por primera vez en 2014. Se trataba de un troyano bancario que robaba datos bancarios y credenciales de inicio de sesión de las víctimas. Pero pasó a ser una operación de malware como servicio (MaaS) que proporciona servicios de distribución de malware a otros ciberdelincuentes. En la actualidad, Emotet es probablemente la operación de distribución de malware más prolífica. Para ello, roba los correos electrónicos y responde a las conversaciones anteriores de la víctima. Esto se conoce como secuestro del hilo de conversación del correo electrónico5 . Hornetsecurity ha escrito numerosas entradas de blog sobre Emotet2,3,4,5.

¿Qué ha pasado?

La cooperación internacional de las fuerzas de seguridad y judiciales de todo el mundo, coordinado por Europol y Eurojust, ha desmantelado la red de bots Emotet. En esta operación han participado las siguientes autoridades:

- Holanda: Policía nacional (Politie), National Public Prosecution Office (Landelijk Parket)

- Alemania: Policía federal (Bundeskriminalamt), Fiscalía General Frankfurt/Main (Generalstaatsanwaltschaft)

- Francia: Policía nacional (Police Nationale), Tribunal Judicial de París (Tribunal Judiciaire de Paris)

- Lituania: Oficina de la Policía Criminal de Lituania (Lietuvos kriminalinės policijos biuras), Fiscalía General de Lituania

- Canadá: Royal Canadian Mounted Police

- Estados Unidos: Federal Bureau of Investigation, U.S. Department of Justice, US Attorney’s Office for the Middle District of North Carolina

- Gran Bretaña: National Crime Agency, Crown Prosecution Service

- Ucrania: Policía nacional de Ucrania (Національна поліція України), de la Fiscalía General (Офіс Генерального прокурора).

Los investigadores obtuvieron el control de la infraestructura de un sospechoso ubicado en Ucrania. La comunicación C2 de Emotet ha sido desenmascarada y la información de las víctimas conectadas ha sido entregada a los CERTs responsables del país, que notificarán a las víctimas para que puedan limpiar la infección.

La Policía Nacional holandesa también ha obtenido una base de datos con direcciones de correo electrónico, nombres de usuario y contraseñas robadas por Emotet a lo largo de los años. Ofrecen un sitio web para comprobar si una dirección de correo electrónico ha sido comprometida en http://www.politie.nl/emocheck.

Emotet «uninstaller»

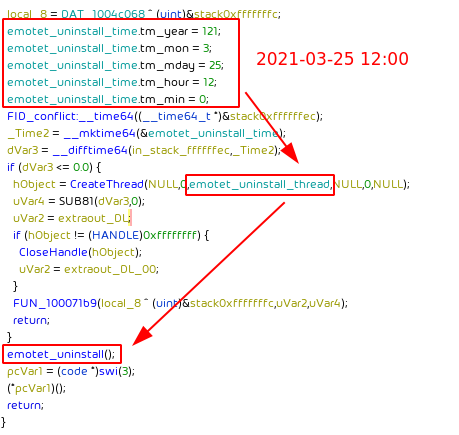

Además, la policía criminal federal de Alemania (Bundeskriminalamt (BKA)) está distribuyendo un programa para eliminar la botnet Emotet que desinstalará el malware el 25-03-2021 a las 12:00.

El programa creará una marca de tiempo para el 5-03-2021 a las 12:00.

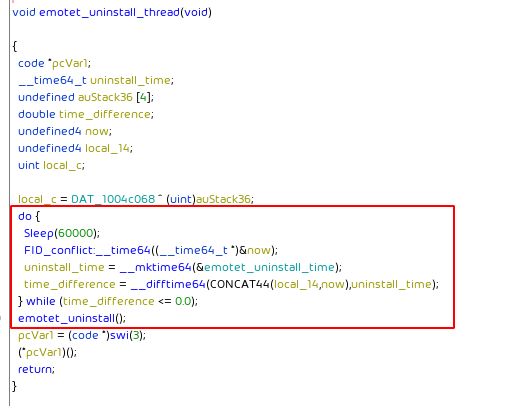

El programa generará un hilo que en un bucle dormirá durante 1000 minutos (16,6 horas) hasta que llegue el momento de desinstalar Emotet.

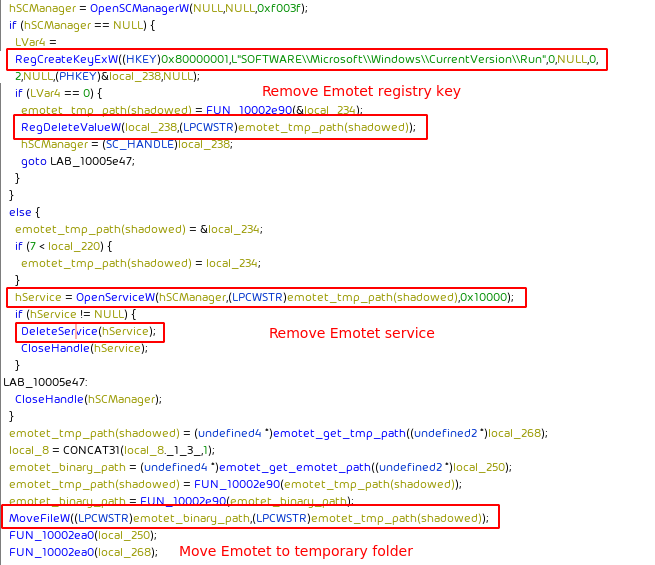

Una vez llegado el momento de desinstalar Emotet, la clave de registro y su servicio se eliminan. El binario de Emotet se mueve a una ruta de archivo temporal, que lo pone en cuarentena para posibles investigaciones DFIR en el sistema infectado.

La razón más probable por la que Emotet no se ha eliminado inmediatamente es para permitir que las partes afectadas realicen investigaciones DFIR. El objetivo es descubrir el malware potencialmente secundario que se desplegó a través de Emotet.

A nuestro entender, las acciones de «sinkholing» y «desinstalación» se llevan a cabo bajo los auspicios de la Policía Criminal Federal alemana (BKA), por lo que las direcciones IP del sinkhole son propiedad del ISP alemán Deutsche Telekom.

¿Qué ocurrirá después?

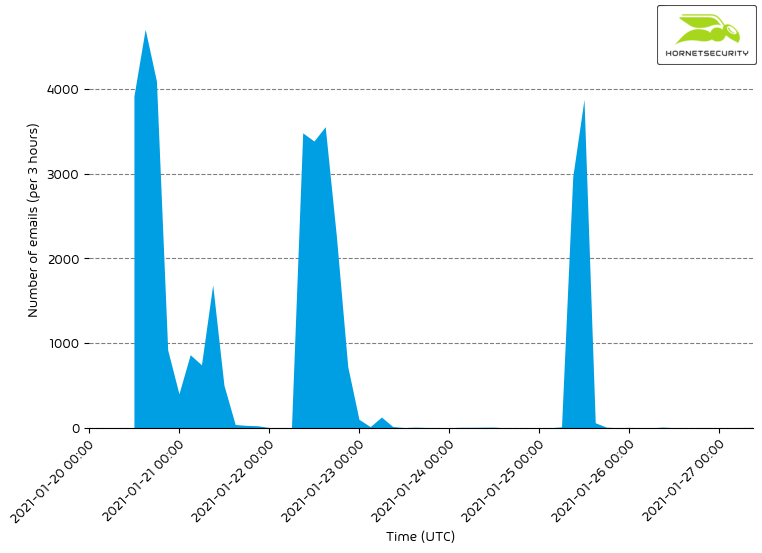

Aunque nuestros filtros de correo siguen detectando correos electrónicos esporádicos que contienen documentos maliciosos de Emotet, es probable que se trate de correos que todavía estaban en las colas de los «spambots» de Emotet o de los sistemas de correo electrónico y que acaban de ser entregados; a pesar de que la infraestructura de la red de bots de Emotet ha sido interrumpida.

Esperamos que los restos de malspam de Emotet, que salen de la moribunda red de bots Emotet, terminen en los próximos días, semanas y, si el desmantelamiento tiene éxito, se detengan por completo.

Aunque siempre existe la posibilidad de que una red de bots pueda reagruparse después de una interrupción (véase TrickBot), esto, sin embargo, parece poco probable en este caso, ya que no sólo se han interrumpido los servidores proxy C2 de nivel 1 (como fue el caso de la interrupción de la red de bots TrickBot), sino que – según nuestra información también se ha interrumpido el servidor C2 de nivel 2, es decir, el servidor C2 real, al que los servidores proxy C2 de nivel 1 sólo retransmitían el tráfico.

¿Quién llenará el vacío?

Emotet constituía alrededor del 20% del tráfico de correo electrónico malicioso procesado por Hornetsecurity. Distribuía malware de otros actores de la amenaza. Si bien el desmantelamiento de Emotet significará que no habrá más correo maliciosos, probablemente no significará una disminución del mismo, ya que otros actores de amenazas tratarán de llenar el vacío y tomar la base de clientes existente de la operación de malware como servicio (MaaS) de Emotet.

Un fuerte competidor para llenar el vacío generado por la interrupción de Emotet es QakBot10. El año pasado QakBot añadió el secuestro de hilos de conversación por correo electrónico5 a su arsenal, es decir, al igual que Emotet, roba los correos electrónicos de las víctimas y crea malspam no adaptado respondiendo a hilos de conversación de correo electrónico existentes. También se ha observado que QakBot carga otro malware, como ZLoader.sup>8 Además, los documentos maliciosos basados en macros XLM de QakBot7 suelen tener una tasa de detección más baja que los documentos maliciosos basados en macros VBA de Emotet. Por lo tanto, cumple con todos los requisitos que un cibercriminal tendría hacia un reemplazo de Emotet.

Conclusión y contramedidas

Felicitamos a todas las partes participantes y esperamos que la toma de posesión de Emotet sea un éxito a largo plazo.

Mientras que el propio Emotet puede ser inoperable, otras amenazas que Emotet ha cargado previamente como TrickBot6, QakBot7, o Zloader8 permanecen activos y podrían seguir desplegando ransomware como Ryuk y Egregor. Si las autoridades te informan de una infección de Emotet, también debes limpiar estas posibles infecciones secundarias para mitigar la amenaza completa.

En caso de que la red de bots Emotet pueda recuperarse, el programa de Hornetsecurity Spam and Malware Protection, con las tasas de detección más altas del mercado, volverá a detectar y poner en cuarentena, como antes de la interrupción, los documentos maliciosos de Emotet.

Referencias

- 1 https://www.hornetsecurity.com/en/security-information/email-conversation-thread-hijacking/

- 2 https://www.hornetsecurity.com/en/security-information/awaiting-the-inevitable-return-of-emotet/

- 3 https://www.hornetsecurity.com/en/security-information/emotet-is-back/

- 4 https://www.hornetsecurity.com/en/security-information/webshells-powering-emotet/

- 5 https://www.hornetsecurity.com/en/security-information/emotet-update-increases-downloads/

- 6 https://www.hornetsecurity.com/en/security-information/trickbot-malspam-leveraging-black-lives-matter-as-lure/

- 7 https://www.hornetsecurity.com/en/security-information/qakbot-malspam-leading-to-prolock/

- 8 https://malpedia.caad.fkie.fraunhofer.de/details/win.zloader

- 9 https://www.hornetsecurity.com/en/threat-research/qakbot-distributed-by-xlsb-files/

- 10 https://www.hornetsecurity.com/en/threat-research/qakbot-reducing-its-on-disk-artifacts/

- 11 https://www.europol.europa.eu/newsroom/news/world%E2%80%99s-most-dangerous-malware-emotet-disrupted-through-global-action

Indicadores de compromiso (IOCs)

IPs

Estas son las IPs utilizadas por la Policía Criminal Federal Alemana (Bundeskriminalamt (BKA)) para hundir a Emotet.

80.158.3.161:44380.158.51.209:808080.158.35.51:8080.158.63.78:44380.158.53.167:8080.158.62.194:44380.158.59.174.808080.158.43.136:80

Hashes

Este es el hash del programa distribuido por la Policía Criminal Alemana (Bundeskriminalamt (BKA)) para eliminar Emotet el 25-03-2021 a las 12:00.

| MD5 | Descripción |

|---|---|

9a062ead5b2d55af0a5a4b39c5b5eadc |

Emotet «uninstaller» |