Problemas de Seguridad de Los Permisos Ocultos en Sharepoint

SharePoint es un incondicional de la colaboración y el uso compartido de archivos en Microsoft 365 que comenzó su vida como servidor SharePoint allá por 2001. La mayoría de las organizaciones utilizan SharePoint online, alojado por Microsoft, y se ha convertido en una tecnología de «fontanería»: algo fundamental, que permanece en segundo plano y a lo que la mayoría de la gente no presta atención, hasta que deja de funcionar correctamente.

Esto es aún más evidente en la forma en que se utiliza SharePoint en Microsoft 365. Probablemente tengas sitios de SharePoint para varios equipos, departamentos o países, pero los sitios de SharePoint también se utilizan como almacenamiento de archivos backend para el almacenamiento de archivos de OneDrive for Business de todo el mundo. Y cuando compartes archivos y carpetas en Teams, adivina qué, ese almacenamiento también está respaldado por SharePoint. Por lo tanto, no sólo necesita controlar los datos almacenados en los sitios de SharePoint, sino también en estas otras ubicaciones, y como te mostraremos, controlar el acceso a los datos en SharePoint es difícil de hacer.

La herencia tiene una desventaja, comenzando la vida como software local y ahora funcionando como un servicio alojado trae consigo algún equipaje de seguridad serio. En este artículo te mostraremos la falta de visibilidad de los permisos que puede conducir a riesgos de seguridad, y cómo los grupos ocultos y los usuarios ocultos empeoran aún más esta situación. Además, los niveles de permisos personalizados pueden tener consecuencias desastrosas a la hora de asignar derechos, y la gestión manual del acceso de los usuarios es una receta para cometer errores de seguridad. Por último, las bibliotecas de documentos personalizadas pueden ser un refugio oculto para los atacantes.

En otras palabras: tu entorno SharePoint podría tener un atacante infiltrado, y no lo sabrías. Como mínimo, es probable que tus permisos no estén alineados con el «mínimo privilegio», uno de los principios de Zero Trust.

La mayoría de los CISO y profesionales de la seguridad se centran en las amenazas «ruidosas» como el ransomware, pero es importante ser consciente de que hay muchas otras vías que toman los atacantes, y un atacante que ha sido capaz de comprometer una sola cuenta de usuario podría vigilar tranquilamente la carpeta de documentos de facturas de proveedores en SharePoint, por ejemplo. Recopilando estos documentos, podrían ser capaces de cambiar los detalles de pago en un ataque clásico de Business Email Compromise (en este caso sin el vector del correo electrónico).

La brecha de visibilidad

Centraremos la mayor parte de este artículo en la carpeta Documentos de tus sitios SharePoint, ya que es para lo que se utilizan la mayoría de los sitios: para compartir archivos.

Una diferencia fundamental, en comparación con los archivos compartidos tradicionales, es que no hay una jerarquía de árbol de carpetas que puedas ver. Puedes crear subcarpetas en subcarpetas y así sucesivamente, y poner archivos en cualquiera de las carpetas, pero no hay una manera fácil de visualizar la jerarquía, y debes hacer clic en cada carpeta para ver lo que está almacenado allí.

Para ver realmente a qué cuentas de usuario, grupos o usuarios invitados externos se han concedido permisos para cada carpeta (y cada archivo, ya que pueden tener permisos diferentes), debes hacer clic en el objeto y, a continuación, ir a Administrar acceso para ver quién tiene acceso.

Gestión de permisos de acceso para cada carpeta y archivo individual

El segundo problema es que, aunque puedes ver los nombres de los grupos a los que se han concedido permisos en una carpeta concreta, no puedes ver las cuentas de usuario que son miembros de esos grupos en el cuadro de diálogo Gestionar acceso. Al hacer clic en el nombre de un grupo no aparecen los miembros, de hecho no hace nada.

Lista de grupos a los que se han concedido permisos

Para determinar las cuentas de usuario de un grupo es necesario visitar el centro de administración de Microsoft 365 (https://admin.microsoft.com) o el portal Entra ID (https://entra.microsoft.com). Los administradores tendrán acceso a estos portales, pero si eres un gerente de departamento, que es el propietario de un sitio de equipo de SharePoint, tratando de determinar quién tiene acceso a qué carpetas de documentos en un sitio de equipo de SharePoint significa que no se puede completar esta tarea sin ponerse en contacto con el departamento de IT.

Aún más preocupante (gracias a la herencia del servidor SharePoint mencionada anteriormente) es que hay un tipo de grupo en el propio SharePoint, que no es visible en el centro de administración de Microsoft 365 o en el portal Entra ID, sólo en el centro de administración de SharePoint (de nuevo, al que los usuarios normales no tienen acceso). Si hay grupos anidados dentro de uno de estos grupos, es posible que tengas que rastrear esos grupos en uno de los tres centros de administración mencionados. Por último, si concedes permisos a un grupo que tiene un usuario y un grupo dentro de él, te dirá que está concediendo permisos a dos personas, cuando en realidad podría haber cientos de cuentas de usuario dentro del grupo anidado.

365 Permission Manager de Hornetsecurity soluciona a fondo estos problemas de visibilidad, mostrándole todos los usuarios que tienen permisos sobre un sitio, carpeta o archivo, así como si esos permisos se heredan del sitio o son exclusivos de ese objeto. También muestra el uso compartido externo, ya sea cuando se ha compartido con personas específicas fuera de su organización, o cuando se ha creado un enlace anónimo.

Otra función innovadora es la posibilidad de ver los sitios de SharePoint / OneDrive for Business «a través de los ojos» de un usuario seleccionado: ¿a qué sitios / carpetas / documentos tiene acceso exactamente esta cuenta de usuario? Esto es útil durante una investigación forense (¿a qué datos tuvo acceso el atacante que comprometió esta cuenta?), casos de riesgo interno (¿cuál es el radio de explosión de este empleado malintencionado?) y gobernanza de datos (¿coinciden nuestros permisos con nuestras políticas de acceso a datos?).

Niveles de permiso

SharePoint Online proporciona cuatro niveles de permisos de acceso a carpetas y archivos: Propietario, Puede editar, Puede ver y No puede descargar (=ver pero no guardar archivos localmente). Sin embargo, SharePoint Server tenía y sigue teniendo un modelo más completo, con múltiples niveles de permisos incorporados, así como la posibilidad de crear niveles de permisos personalizados.

El primer problema que esto conlleva es que cuando se comprueban los permisos concedidos a un objeto, la interfaz de usuario «redondeará» al nivel de permiso concedido más cercano, Diseño, por ejemplo, es un nivel heredado que concede más permisos que Editar, pero éste se muestra como Editar en la interfaz de usuario.

Mucho más aterradora, sin embargo, es la posibilidad de crear niveles de permiso personalizados con el mismo nombre que uno incorporado, como «lectura». A este nivel se le podrían conceder todos los permisos disponibles (definitivamente no sólo lectura). Esto no sólo lleva a la situación en la que una comprobación casual de los permisos concedidos te llevaría a asumir que un grupo o usuario sólo tiene acceso de lectura, sino que si decides investigar por qué hay dos niveles de permiso llamados lectura / Leer, resulta que la interfaz de usuario te mostrará el nivel de permiso incorporado, no el personalizado. Si un nivel de permiso personalizado tiene el mismo nombre que uno incorporado, la URL en SharePoint no distingue entre mayúsculas y minúsculas, y por lo tanto te mostrará el incorporado.

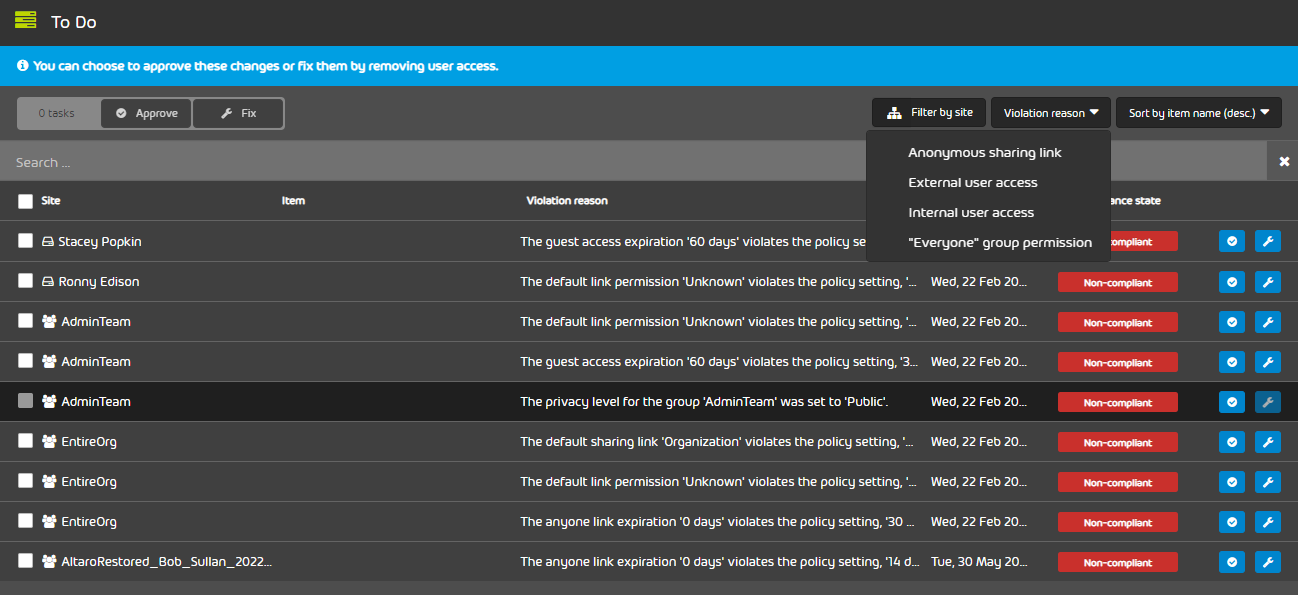

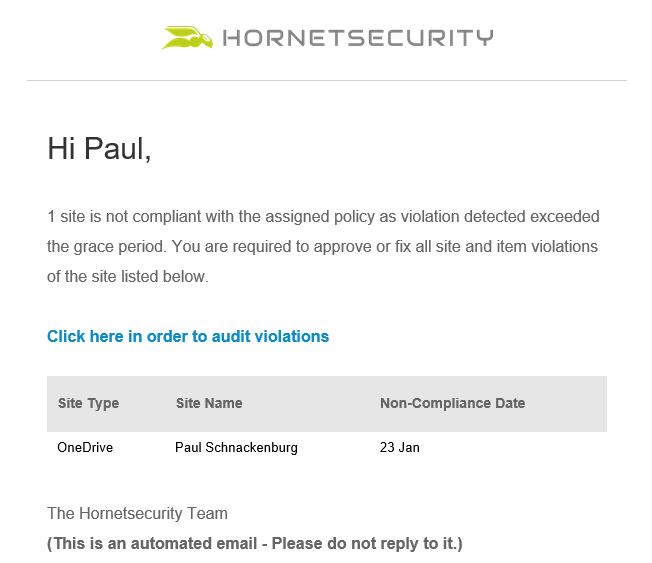

365 Permission Manager mostrará estos niveles de permisos personalizados, aportando visibilidad y gobernanza a todo su patrimonio de SharePoint Online, también te permite utilizar políticas integradas o crear políticas personalizadas que puede aplicar a diferentes tipos de sitios. Esto te mostrará dónde se están desviando los sitios de tu política y te permitirá corregir los permisos con un solo clic.

Permisos del sitio y de la biblioteca de documentos

Otro riesgo es que puede establecer permisos personalizados en la biblioteca de documentos, que son diferentes a los permisos generales del sitio.

Una vez concedidos, cuando se realiza una auditoría, estos permisos son visibles, pero no se pueden cambiar en la interfaz de usuario.

Ejemplo de usuario cuyos permisos no se pueden cambiar

Una vez más, el Administrador de 365 Permisos encontrará estas discrepancias, las mostrará como desviaciones de tus políticas y priorizará su corrección en la práctica lista de tareas pendientes.

Bibliotecas de documentos ocultos

Normalmente un SharePoint tiene una única carpeta Documentos, pero puedes crear otras. Además, puedes ocultarla de la navegación del sitio (para que nadie más sepa que está ahí), y puedes quitarle los permisos a todos los demás, concediéndote acceso sólo a ti. Esto creará en efecto un canal de exfiltración, donde el atacante puede copiar documentos sensibles desde el sitio a su biblioteca de Documentos personalizada, quizás incluso volviendo regularmente para capturar las últimas versiones de los archivos, y luego descargarlos a su máquina.

Biblioteca de documentos oculta: sólo visible para el atacante

Este es un gran riesgo para un SharePoint comprometido y, por supuesto, 365 Permission Manager sacará a la luz las bibliotecas de documentos personalizadas y ocultas, así como tus permisos, para que puedas corregirlos.

Hay otra función muy útil: la posibilidad de revocar todo el acceso a los datos de SharePoint / OneDrive for Business de una cuenta. Si sabes que una cuenta está en peligro, revocar manualmente el acceso a todas las ubicaciones lleva mucho tiempo: 365 Permission Manager te ofrece un único botón para hacerlo.

Para gestionar sin esfuerzo los permisos de Microsoft 365, aplicar políticas de cumplimiento y supervisar las infracciones con facilidad, utilice 365 Permission Manager de Hornetsecurity. Protege tu entorno Microsoft 365 y facilita las tareas de administración.

Con 365 Permission Manager de Hornetsecurity podrás recuperar el control de su entorno SharePoint y proteger tu empresa de inmediato.

Conclusión

Al igual que con muchas tecnologías de Microsoft, el enfoque en la compatibilidad con versiones anteriores ha demostrado ser un punto fuerte cuando se trata de empresas durante décadas. Imagina una organización con una gran inversión en servidores locales de SharePoint, con miles de sitios ocupados y Terabytes de datos, migrando esto a SharePoint online – esta compatibilidad es un requisito.

Sin embargo, también tiene implicaciones de seguridad aterradoras: la realidad hoy en día es que muchas empresas podrían verse comprometidas, con malos actores exfiltrando datos de tu propiedad intelectual más preciada libremente y con muy pocas posibilidades de ser descubiertos.

Por este motivo, cualquier CISO que desee aplicar un control exhaustivo de los datos a sus activos de SharePoint necesita 365 Permission Manager.

¡Me han pirateado! ¿QUÉ DEBO HACER?

- Función de retirada de acceso de usuarios: Con un solo clic, la función Eliminar acceso de 365 Permission Manager te permite revocar el acceso y detener a un pirata informático inmediatamente. Esta acción inmediata puede evitar nuevos accesos no autorizados y posibles filtraciones de datos.

- La función Ver como: Obtenga información sobre los archivos a los que podría acceder un usuario en peligro con la función Ver en 365 Permission Manager. Esta función te permite ver SharePoint a través de los ojos de un usuario, lo que te ayuda a identificar posibles áreas de acceso no autorizado y tomar medidas correctivas.

- Generación de informes forenses: Comprender el alcance de una brecha de seguridad es crucial para una reparación y cumplimiento efectivos. Con 365 Permission Manager, puedes generar informes detallados para análisis forenses, mostrando exactamente a qué archivos tenía acceso un usuario y los permisos completos dentro de todos los sitios de SharePoint y ubicaciones de OneDrive for Business. Esta información es muy valiosa para identificar el alcance de la brecha, evaluar los daños e implementar las medidas de seguridad necesarias para evitar futuros incidentes.

FAQ

¿Cuáles son las principales preocupaciones de seguridad asociadas con los permisos ocultos en SharePoint?

Los permisos ocultos en SharePoint plantean importantes riesgos de seguridad, ya que pueden permitir el acceso no autorizado sin el conocimiento de los administradores o usuarios. Los problemas clave incluyen:

- Falta de visibilidad: La configuración de permisos de SharePoint puede ser compleja y opaca, lo que dificulta ver quién tiene acceso a qué. Esto incluye grupos ocultos y usuarios cuyos permisos no son fácilmente visibles.

- Niveles de permisos personalizados: Los permisos personalizados pueden inducir a error. Por ejemplo, un nivel de permiso denominado «lectura» puede tener en realidad derechos de acceso total, lo que puede dar lugar a infracciones de seguridad si no se gestiona correctamente.

- Bibliotecas de documentos ocultas: Los atacantes pueden crear bibliotecas de documentos ocultas con acceso exclusivo, lo que les permite filtrar datos sin ser detectados. Estas bibliotecas ocultas no son fácilmente visibles en la navegación de SharePoint, lo que las convierte en un riesgo importante.

¿Cómo puede 365 Permission Manager ayudar a mitigar los riesgos de seguridad en SharePoint?

365 Permission Manager proporciona varias funciones para mejorar la seguridad y la gobernanza en SharePoint:

- Mejora de la visibilidad: Muestra todos los usuarios, grupos y permisos para sitios, carpetas y archivos, incluidos los permisos heredados y únicos. Esta visibilidad integral ayuda a identificar y abordar los problemas de acceso ocultos.

- Gestión de permisos: Muestra los niveles de permisos personalizados y las discrepancias, lo que permite a los administradores estandarizar los permisos de acuerdo con las políticas. Esto reduce el riesgo de derechos de acceso mal configurados.

- Control de acceso: La herramienta ofrece la posibilidad de revocar todos los accesos de una cuenta comprometida con un solo clic, lo que garantiza una respuesta rápida a los incidentes de seguridad y evita nuevos accesos no autorizados.

¿Cómo puede Hornetsecurity ayudar a asegurar mi entorno de SharePoint?

El 365 Permission Manager de Hornetsecurity mejora la seguridad proporcionando una visibilidad completa de todos los permisos de usuario, gestionando y estandarizando los niveles de permisos personalizados y permitiendo la revocación inmediata del acceso a las cuentas comprometidas. Esto garantiza una sólida gobernanza de los datos y una rápida respuesta a los incidentes de seguridad.