Resumen

La idea básica del phishing no ha cambiado desde los años 90, sin embargo, las tácticas y técnicas de entrega están en constante evolución. En este artículo se esbozan las tendencias actuales de las técnicas de phishing. Entre ellas se incluyen el abuso de servicios legítimos de alojamiento de archivos, geovallas, la carga automática del logo de la empresa y/o del proveedor de correo electrónico de la víctima en el sitio web de phishing y la solicitud de la contraseña a la víctima varias veces.

Estas tácticas tienen como objetivo eludir la detección y atraer a más víctimas para que introduzcan sus credenciales de inicio de sesión en los sitios web de phishing.

Antecedentes

Los actores malintencionados utilizan correos electrónicos de phishing para obtener acceso a las credenciales de inicio de sesión de la víctima, engañándola para que introduzca voluntariamente su contraseña en un formulario de inicio de sesión falso. El inicio de sesión falso se realiza a través de un sitio web de phishing. Los correos electrónicos de phishing incluyen el enlace al sitio web de phishing.

El phishing como técnica de ataque se conoce desde los años ochenta. El nombre se origina en una herramienta de intrusión informática llamada AOHell, que incluía una herramienta «fisher», que enviaba a los usuarios de la mensajería instantánea de AOL el siguiente mensaje:

Hola, este es el servicio de atención al cliente de AOL. Estamos haciendo un control de seguridad y necesitamos verificar su cuenta. Por favor, introduzca su nombre de usuario y contraseña para continuar.

La ortografía de «phishing» con «ph» en lugar de «f» proviene de un error ortográfico intencional usado en la jerga de la subcultura de la tecnología de los años 60 y 70.

Se originó a partir del término «phreak», que significa «monstruo del teléfono», que en ese momento era un término de la jerga de la subcultura hacking para la gente que exploraba y experimentaba con las primeras redes telefónicas. Así se formó el término «phishing» tal como lo conocemos hoy en día.

Análisis de las tendencias actuales en las técnicas de phishing

La mayoría de los correos electrónicos de phishing contienen un enlace a un sitio web con un formulario de inicio de sesión falso. Sin embargo, existen algunas excepciones, por ejemplo, anteriormente informamos sobre un esquema de phishing que envía todo el código fuente HTML del sitio web de phishing adjunto al correo electrónico1.

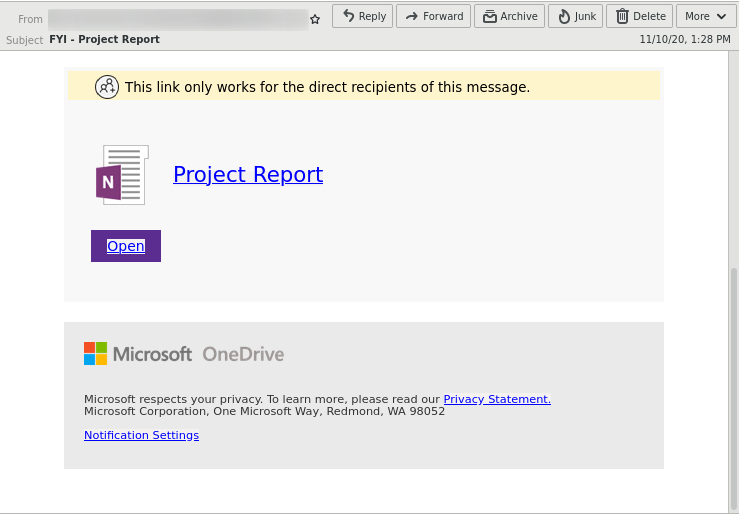

Los correos electrónicos utilizan diferentes señuelos para hacer que la víctima visite el enlace, por ejemplo, simulando que se puede descargar un archivo a través del enlace, como se puede ver en el siguiente ejemplo de correo electrónico de phishing:

Al visitar el enlace, la víctima potencial es enviada al sitio web de phishing.

A continuación, se describen las tácticas y técnicas que los actuales ataques de phishing utilizan para evadir la detección y atraer incluso a víctimas precavidas a su estafa.

Abuso de los servicios legítimos de hospedaje de archivos

Los phishers alojan partes de su kit de phishing en servicios de alojamiento de archivos legítimos para evadir los sistemas de detección y crear confianza con sus víctimas. De esta forma, el enlace del correo electrónico incluirá un nombre de dominio de un servicio legítimo conocido, en el que confían millones de personas.

El siguiente ejemplo muestra un kit de phishing alojado en la plataforma Firebase de Google:

El abuso de los servicios de alojamiento de archivos, como Google Docs, Google Drive, Microsoft SharePoint y otros, no es nada nuevo. Anteriormente informamos sobre el uso indebido de los servicios de alojamiento de archivos por parte de los cibercriminales para propagar malware. Sin embargo, el número de ciberataques de phishing que dependen de los proveedores de almacenamiento en la nube ha aumentado considerablemente.

El problema para las víctimas potenciales es que algunos de estos servicios de alojamiento de archivos a veces piden legítimamente a los visitantes que se registren para ver el contenido. Esto significa que una víctima potencial es atraída a un sitio web que sabe que a veces le pedirá que se registre, lo que requiere una gran vigilancia para no caer en estafas de phishing mediante esta táctica.

Debido a que los servicios de alojamiento de archivos legítimos son utilizados por muchas personas con fines legítimos, sus dominios y URLs generalmente tienen una buena reputación. Esto hace que sea difícil distinguir entre los correos electrónicos que contienen enlaces de servicios de alojamiento de archivos legítimos y los que son maliciosos.

Además, algunos servicios de alojamiento de archivos utilizan CAPTCHAs para evitar la recuperación automática del contenido alojado, lo que significa que los mecanismos de seguridad automatizados no pueden escanear el contenido alojado en busca de artefactos maliciosos.

Irónicamente, a veces también encontramos que el phishing de un proveedor concreto está alojado en la infraestructura de ese mismo proveedor, por ejemplo, el siguiente sitio de phishing que se hacía pasar por Microsoft estaba alojado en la plataforma Azure de Microsoft:

El acceso a la cuenta necesaria para utilizar estos servicios legítimos de hospedaje de archivos suele obtenerse a través de la propia actividad de phishing, creando así un mecanismo de phishing autosuficiente o self-sustaining phishing machinery.

Redirección

Con el fin de complicar el análisis, los actores de los programas maliciosos suelen utilizar múltiples sitios web intermedios que redirigen a sus víctimas al sitio web final controlado por los atacantes. De esta forma, no basta con bloquear el sitio web final de phishing, ya que en los correos electrónicos sólo se ve la primera URL de redirección. Si los atacantes logran impedir que los sistemas de escaneo automatizado sigan las redirecciones, por ejemplo, combinando esta técnica con el geo-cercado o geo-fencing un CAPTCHA, entonces estos sistemas automatizados no detectarán que una víctima será redirigida a un sitio de phishing. Hemos observado esta técnica utilizada por TA505,3 y otros actores de amenazas para la distribución de malware.

En el caso de los correos electrónicos de phishing, las redirecciones pueden ser documentos alojados en servicios de alojamiento de archivos, que proporcionan a la víctima otro enlace a la página final de phishing. La página de phishing a menudo pretende que el usuario deba proporcionar sus credenciales de acceso para ver el documento en el que acaba de hacer clic. Se trata de un señuelo plausible, porque después de todo la víctima hizo clic en un enlace para ver un documento y es común que los servicios de alojamiento de archivos pidan al usuario que se identifique para acceder a los archivos.

De esta manera la única URL observable en los correos electrónicos de phishing son los redireccionamientos intermedios.

El siguiente ejemplo es un documento de redireccionamiento de phishing alojado en OneDrive:

Cuando la víctima hace clic en el documento supuestamente vinculado, es redirigida a una página de phishing que se hace pasar por la página de inicio de sesión de Microsoft SSO:

Geo-fencing o geovallas

Otra técnica para obstaculizar el análisis de los sitios web de phishing es el geo-fencing o geovallas. Con este fin, el sitio web de phishing, o a veces un sitio web que redirige a la víctima a un destino específico, comprobará la dirección IP del visitante. Sobre la base de estas comprobaciones, las víctimas cuyas direcciones IP estén geo-localizadas en la lista de países objeto del timo de phishing específico podrán ver el sitio web de phishing; otras solicitudes suelen ser remitidas a un sitio web benigno.

El siguiente es un ejemplo de una estafa de phishing contra Raiffeisen ELBA, un banco austriaco:

Este sitio de phishing sólo está disponible para los visitantes que utilicen una dirección IP geolocalizada en Austria. Cualquier visitante de otros países es redirigido al sitio web legítimo de Raiffeisen ELBA. Por lo tanto, el geovallado o geo-fencing complica el análisis automatizado.

Logotipo de señuelo adaptable

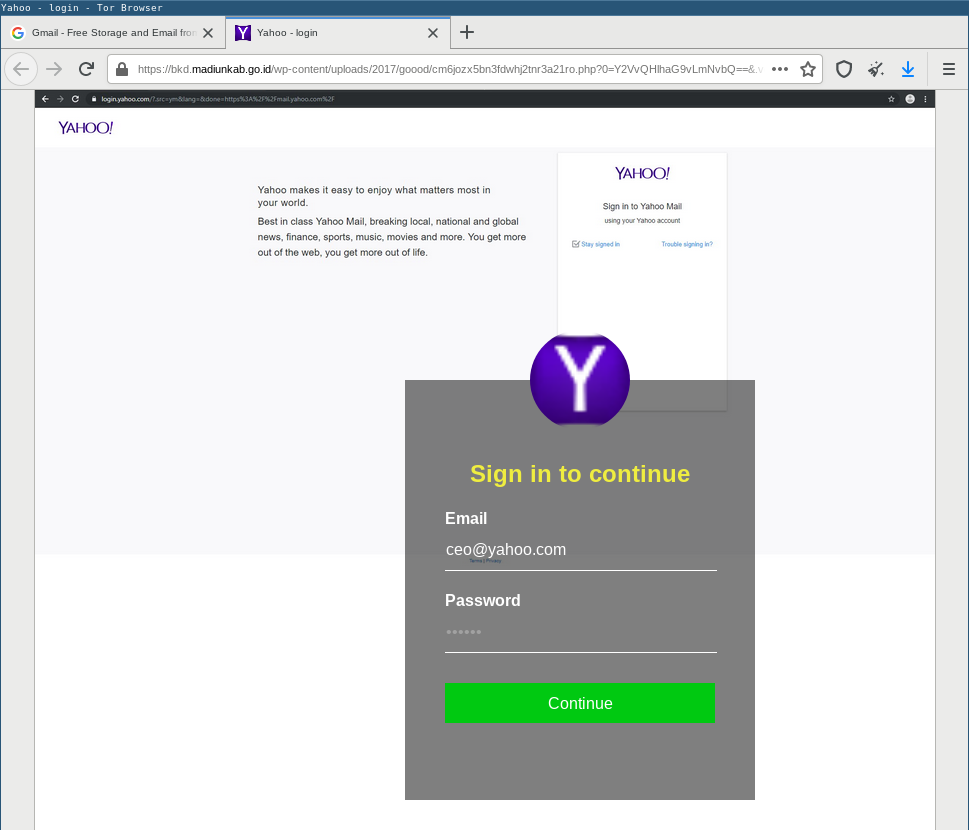

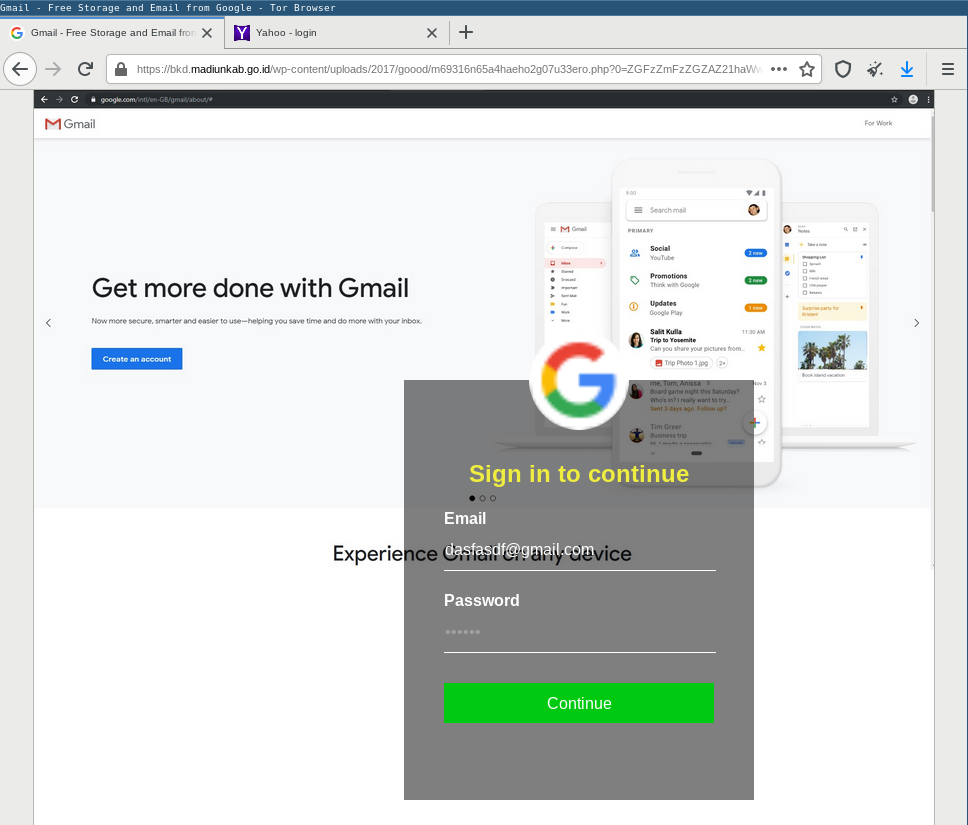

Algunos sitios web de phishing no se hacen pasar por una empresa o servicio específico. Más bien se adaptan a las expectativas de la víctima. Para ello, añadirán dinámicamente logotipos de la empresa y/o del servicio en su formulario de acceso, basándose en la dirección de correo electrónico de la víctima.

Por ejemplo, si John Doe recibe un correo electrónico de phishing en su buzón test@example.com, la URL del correo electrónico de phishing contendrá esta dirección de correo electrónico como un parámetro HTTP GET. Al visitar el sitio web de phishing a través de este enlace, la dirección de correo electrónico se envía automáticamente al kit de phishing a través de este parámetro GET. El sitio web de phishing no sólo rellenará previamente el campo de correo electrónico del formulario de inicio de sesión con esta dirección de correo electrónico, sino que también obtendrá el favicon del nombre de dominio de la dirección de correo electrónico mediante el siguiente enlace proporcionado por Google:

https://www.google.com/s2/favicons?domain=example.comEl favicon se muestra sobre el formulario de acceso falso como se indica a continuación:

Dado que la mayoría de los dominios también albergan sitios web con un favicon, esta técnica funciona prácticamente contra todos los nombres de dominio de correo electrónico.

Por ejemplo, funciona contra los populares proveedores de correo electrónico gratuito:

Pero también funcionará en contra de los nombres de dominio de las empresas, como se puede ver aquí, usando nuestro propio nombre de dominio:

También observamos los kits de phishing que fotografiaron el sitio web detrás del dominio de correo electrónico de la víctima y lo mostraron como imagen de fondo detrás del formulario de inicio de sesión falso:

Todas estas técnicas ayudan a los atacantes a hacer que su sitio de phishing parezca más familiar a las víctimas.

Pedir la contraseña varias veces

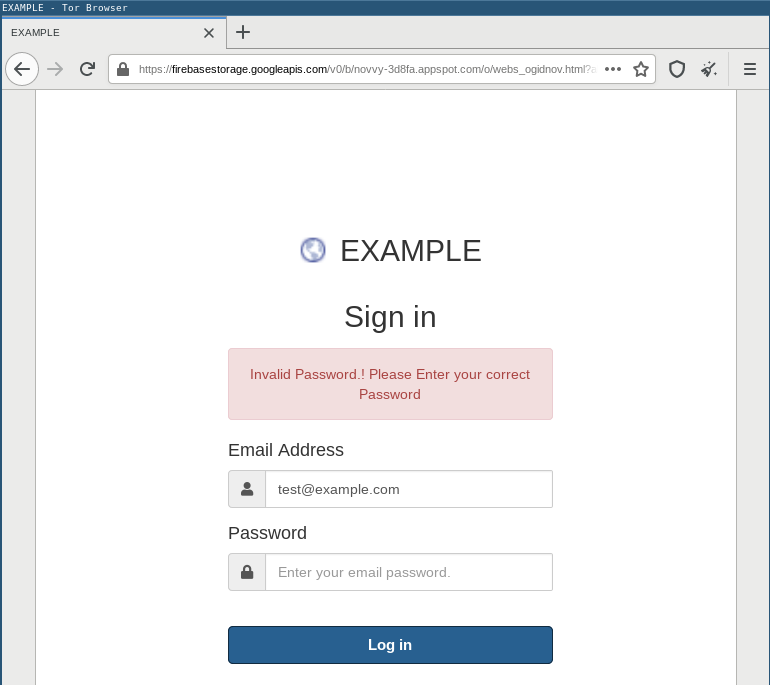

Los modernos equipos de phishing le pedirán a la víctima la contraseña varias veces. Aunque esto no es nada nuevo y ya hemos informado sobre esta técnica,1 observamos cada vez más kits de phishing que utilizan esta técnica.

Es probable que esta técnica funcione para evitar un esquema de protección que algunos usuarios han ideado para protegerse contra el phishing. Algunos usuarios creen que los sitios web de phishing siempre aceptarán cualquier contraseña. Por lo tanto, se puede detectar un sitio web de phishing introduciendo una contraseña incorrecta. Un sitio web de phishing aceptará la contraseña incorrecta, mientras que el sitio legítimo la rechazará por ser incorrecta. Sin embargo, esta suposición es incorrecta.

A continuación, se muestra un kit de phishing que pide la contraseña a la víctima tres veces:

It does not matter what the victim enters, the entry is always rejected three times. Afterwards the victim is redirected to the website running on the domain name used in the email address. This is a good segue into the next tactic.

Transición al sitio web original

Todo buen atraco necesita una buena escapada. También un buen equipo de phishing. Idealmente, después de introducir sus credenciales de acceso, las víctimas no deberían notar que han sido engañadas y por lo tanto no deberían cambiar sus credenciales de acceso. Para ello, los kits de phishing suelen redirigir al sitio web legítimo que están fingiendo. Así que en caso de que el usuario ya haya iniciado sesión, asumirán que acaba de hacerlo con éxito. Otra táctica es redirigir a un documento falso no malicioso.

Maquinaria de phishing autosuficiente

Por último, pero no menos importante, observamos varias campañas de phishing que son autosuficientes. Para ello, las credenciales de acceso robadas serán utilizadas para enviar correos electrónicos de phishing desde la cuenta de la víctima. También observamos que las credenciales robadas se utilizan para comprometer las cuentas de Sharepoint para alojar la infraestructura de phishing en ellas. Aunque no se puede observar directamente, estamos seguros de que las credenciales robadas también se utilizan para colocar la infraestructura de phishing en servicios de alojamiento de archivos legítimos, utilizando las cuentas de las víctimas de phishing.

El tiempo entre el compromiso de la cuenta y el uso de las cuentas era a veces tan corto como varias horas. Sin embargo, las credenciales de inicio de sesión robadas más comúnmente se utilizan en la siguiente campaña de phishing. Por lo tanto, es muy importante que las víctimas, o incluso las víctimas potenciales, cambien rápidamente sus contraseñas si tienen alguna sospecha de que pueden haber introducido sus credenciales de inicio de sesión en un sitio de phishing. Esto se debe a que, aunque observamos que algunas de las credenciales robadas se utilizaron para perpetuar la estafa del phishing, es probable que otras credenciales de inicio de sesión se utilicen en otras intrusiones, como los ataques de rescate.

Conclusión y soluciones

Aunque la idea básica del phishing no ha cambiado desde los años 90, las tácticas y técnicas están en constante evolución. A partir de las técnicas descritas podemos recomendar las siguientes contramedidas:

Los usuarios no deben confiar automáticamente en los servicios de alojamiento de archivos legítimos conocidos, como Google Docs, Microsoft SharePoint, OneDrive, etc., porque se abusa de ellos para alojar infraestructuras de phishing maliciosas. Los usuarios deberían utilizar administradores de contraseñas que sólo rellenen sus credenciales de acceso en los formularios de acceso correspondientes. Para ello, los administradores de contraseñas suelen comprobar el nombre de dominio y, por lo tanto, evitan que se rellenen las credenciales de acceso en formularios de acceso alojados en sitios web impostores. Pero lo más importante es que los usuarios activen el 2FA siempre que sea posible. Hemos visto ataques de phishing con códigos QR para aplicaciones bancarias 2FA. Esto significa que los actores del phishing son conscientes de la 2FA e intentarán obtener los códigos 2FA siempre que sea necesario y posible. Por lo tanto, un segundo factor con el que no se puede hacer phishing, como un token U2F, es preferible.

Por último, pero no por ello menos importante, los filtros de protección de Hornetsecurity Spam and Malware Protection y Advanced Threat Protection también están mejorando constantemente para mantenerse al día de las últimas amenazas.