Sicherheit im Fokus: Ihre Organisation effektiv vor ‚Whaling‘-Phishing schützen

Sind Sie in Ihrer Organisation in einer leitenden Position tätig, wie beispielsweise als Geschäftsführer, Bereichsleiter, CEO, CTO, CFO, CMO oder CLO? Falls ja, richtet sich dieser Artikel genau an Sie und bietet Unterstützung bei der Abwehr von Phishing-Angriffen, die gezielt Profile von Personen in Ihrer Position ins Visier nehmen – ein Vorgehen, das als Whaling-Phishing bekannt ist.

Phishing zählt zu den häufigsten Methoden zur Verbreitung von Malware. Ein kleiner Moment der Unaufmerksamkeit genügt, um bösartige Links oder Anhänge zu öffnen. Sie erscheinen oft auf den ersten Blick legitim, bergen jedoch die Gefahr, das Unternehmen ins Chaos zu stürzen.

In diesem Artikel werden wir Phishing-Angriffe besprechen, wobei wir uns auf Whaling-Versuche konzentrieren. Wir werden besprechen, wie man sie erkennt, wie sie funktionieren sowie die effektivsten Methoden, sich gegen diese Angriffe zu verteidigen.

Beginnen wir damit, die Grundlagen zu erläutern.

Was ist ein Phishing-Angriff?

Phishing ist eine hinterhältige Taktik, bei der Menschen dazu verleitet werden, vertrauliche, persönliche oder geschäftliche Informationen preiszugeben, wie beispielsweise Anmeldedaten oder Kreditkartendetails. Angreifer gestalten dabei die Phishing-E-Mails so geschickt, dass sie schwer von legitimen Nachrichten zu unterscheiden sind.

Wie im Cyber Security Report beschrieben, führen Phishing-Angriffe mit einem Anteil von 39,6 % nach wie vor die Liste der am häufigsten verwendeten Angriffsarten an. Sie treten häufig in Verbindung mit ausführbaren Dateien, wie HTML, URLs, PDFs und Ähnlichen auf.

Zusätzlich ergab eine Umfrage zu Ransomware-Angriffen aus dem Jahr 2022 (EN), dass fast 6 von 10 Ransomware-Angriffe (58,6 %) auf bösartige E-Mails oder Phishing-Angriffe zurückzuführen sind.

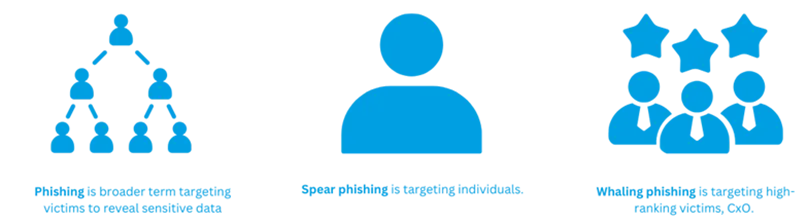

Welche Arten von Phishing-Angriffen gibt es?

Es gibt verschiedene Arten von Phishing-Angriffen und deren Variationen, doch sie alle verfolgen ein gemeinsames Ziel: die Opfer dazu zu bringen, schädliche Links oder Anhänge zu öffnen. Was sie unterscheidet, ist, wie sie sich verbreiten und wen sie ins Visier nehmen.

Dazu gehören Spear Phishing, Whaling-Phishing, Angler-Phishing, Pharming, Pop-up-Phishing und andere. Spear Phishing und Whaling-Phishing unterscheiden sich in der Zielgruppe. Während Spear Phishing auf gewöhnliche Mitarbeiter abzielt, werden beim Whaling-Phishing hochrangige Mitarbeiter ins Visier genommen.

Was ist Whaling-Phishing?

Der Wal wird oft als König des Ozeans betrachtet und symbolisiert hohe Autorität. Im Zusammenhang mit Phishing bezieht sich der Begriff „Wal“ auf C-Level-Executives. C-Level-Executives haben in einer Organisation erhebliche Autorität, und die Metapher zieht eine Parallele zwischen diesen mächtigen Personen und dem Wal im Ozean.

Mit ihrer Autorität werden C-Level-Executives zu Opfern für Whaling-Angriffe, die darauf abzielen, sie zu täuschen und auszunutzen, da sie Zugang zu sensiblen Informationen und Entscheidungsbefugnissen haben.

Es gibt zwei Fälle von Whaling-Phishing, auf die wir detaillierter eingehen möchten. Einer dieser Vorfälle ereignete sich im Jahr 2016 bei Seagate, wo eine Gruppe von Hackern in der Lage war, Lohn- und Steuerinformationen von rund 10.000 aktuellen und ehemaligen Mitarbeitern zu kompromittieren. In diesem speziellen Fall hatten die Angreifer gezielt die HR-Abteilung ins Visier genommen und sich geschickt als CEO ausgegeben.

Der zweite Angriff ereignete sich ebenfalls 2016 bei FACC Cyber Heists, bei dem Angreifer die Finanzabteilung dazu brachten, fast 42 Millionen Euro auf ihre Konten zu überweisen. Sie verwendeten denselben Trick, indem sie sich als CEO ausgaben. Das Geld wurde nie zurückgewonnen und der CEO wurde entlassen.

Wie Whaling-Phishing verbreitet wird

Wie bei jedem Phishing-Angriff wird Whaling-Phishing über E-Mail, SMS und Sprachanrufe verbreitet. Lassen Sie uns dies anhand von realen Beispielen erläutern.

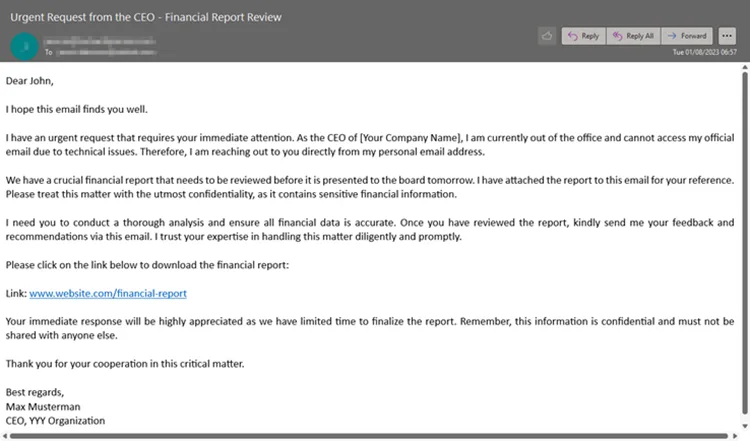

E-Mail-Phishing

Laut unserem Cyber Security Report ist die E-Mail nach wie vor der Hauptkommunikationsweg vieler Organisationen, mit täglich 333,2 Milliarden versendeten E-Mails. Genauso werden Whaling-Phishing-Angriffe verbreitet. Angreifer erstellen täuschende E-Mails, die vorgeben, von hochrangigen Führungskräften zu stammen, und bitten Sie, Gehaltsabrechnungen, Steuerinformationen oder den neuesten Projektplan zu teilen.

Smishing (SMS Phishing)

Smishing (SMS-Phishing) ist eine Art von Angriff, bei dem Angreifer SMS-Nachrichten verwenden, um das Opfer zu täuschen. Angreifer geben sich zum Beispiel als CEO aus und bitten den Finanzbeauftragten, wichtige Zahlungen sofort zu tätigen. Hier ist ein Beispiel für eine SMS-Nachricht:

„DRINGEND: Hey Michael – Ich bin gerade in einem Meeting und wir müssen eine wichtige Zahlung so schnell wie möglich tätigen. Bitte sende mir die Daten der Firmenkreditkarte, einschließlich der CVV, damit ich fortfahren kann. Danke.“

Ganz klar: Gehen Sie solchen Forderungen niemals nach. Ihr Geschäftsführer würde Sie niemals auffordern, Kreditkartendaten per SMS zu senden.

Vishing (Voice-Phishing)

Vishing (Voice-Phishing) täuscht Menschen per Telefon. Hier ist ein Beispiel:

Angreifer (gibt sich als CEO aus): Hallo, hier spricht Max Mustermann, CEO der YYY-Organisation. Ich rufe Ihre (HR)-Abteilung an, da ich Ihre dringende Hilfe benötige. Darf ich erfahren, mit wem ich spreche?

Mitarbeiter (Opfer): Mein Name ist John, ich arbeite als HR-Vertreter. Wie kann ich Ihnen behilflich sein?

Angreifer (gibt sich als CEO aus): Wir analysieren die Investitionen, die wir für Gehälter tätigen. Da alle Systeme ausgefallen sind, einschließlich der E-Mail, möchte ich Sie bitten, mir den Gehaltsbericht für alle Mitarbeiter an meine private E-Mail (Name.Nachname@gmail.com) zu senden. Wäre das für Sie in Ordnung, bitte?

Mitarbeiter (Opfer): Sicher. Sie erhalten es bald in Ihrem Posteingang.

Bei diesem Voice-Phishing-Angriff hatte der Angreifer Zugriff auf legitime Informationen, die das Unternehmen öffentlich preisgegeben hatte. Das Unternehmen hatte aufgrund eines Bandbreitenproblems einen Systemausfall, den es mit seinen Kunden geteilt hatte. Diese Information nutzten die Angreifer aus und täuschten damit erfolgreich den HR-Vertreter.

Streng genommen handelte es sich bei diesem Angriff um eine Mischung aus Social Engineering und Phishing.

Es gibt noch weitere Vorgehensweisen, mit denen Phishing durchgeführt werden kann, wie z.B. QR-Code-Betrug. In diesem Artikel können Sie mehr darüber lesen: All You Need to Know About QR Code Scams.

Wie Whaling-Phishing-Angriffe funktionieren

Es gibt drei verschiedene Phasen des Phishing-Angriffs, die auch auf den Whaling-Angriff zutreffen.

- Zunächst stellt ein Angreifer Nachforschungen über das potenzielle Opfer an, wie z.B. seine Rolle im Unternehmen und seine Beziehung zu anderen Mitarbeitern.

- Auf Grundlage der gefundenen Daten wird der Angreifer dann eine maßgeschneiderte Phishing-E-Mail erstellen, die wie eine legitime E-Mail aussieht.

- Von dort aus wird der Angreifer versuchen, das Opfer zu täuschen und zu überzeugen, auf den Link oder Anhang zu klicken, um Zugriff auf das System zu erhalten. Sobald das Opfer auf den Link klickt, wird der Angreifer Sicherheitsmaßnahmen umgehen, einen bösartigen Schadcode einschleusen und schließlich Daten und sensible Informationen stehlen.

Arten von Whaling-Angriffen

Es gibt verschiedene Arten von Whaling-Angriffen. Zum einen den sogenannten CEO-Betrug, bei dem der Angreifer geschickt die Identität des CEOs annimmt, um untergeordnete Mitarbeiter dazu zu bewegen, vertrauliche Informationen zu enthüllen oder schnelle Zahlungen zu tätigen.

Zum anderen gibt es Fälle, die eine Nachahmung eines Aufsichtsratsmitglieds beinhalten. Hier verfasst der Angreifer eine E-Mail an den CEO, in der er sensibelste Informationen zu Projekten, Finanzplänen, Wachstumsstrategien oder anderen geschäftlichen Visionen anfordert.

Eine weitere Strategie hat es auf Lieferanten oder Partner abgesehen. Der Angreifer tarnt sich als vertrauenswürdiger Geschäftspartner, mit dem die Organisation regelmäßigen Austausch pflegt, und bittet um den neuesten Projektplan, Änderungen im Zahlungsplan, Kontoinformationen oder ähnliche, bedeutungsvolle Angaben.

Zudem könnten diverse andere Abteilungen wie die Rechtsabteilung, Finanzwesen, Personalwesen, Marketing, IT oder die Geschäftsführung-Assistenz ebenfalls Zielscheibe solch heimtückischer Angriffe sein.

Whaling-Angriffe erkennen

Es gibt zwei entscheidende Faktoren. Der erste besteht darin, angemessene IT-Sicherheitstools und -systeme zu haben, die aktuelle und bewährte Praktiken befolgen. Der zweite Faktor besteht darin, kontinuierliche Sicherheitstrainings zu implementieren, die den Führungskräfte darin schult, Whaling-Phishing-Angriffe zu erkennen und sie an das IT-Team zur Analyse weiterzuleiten.

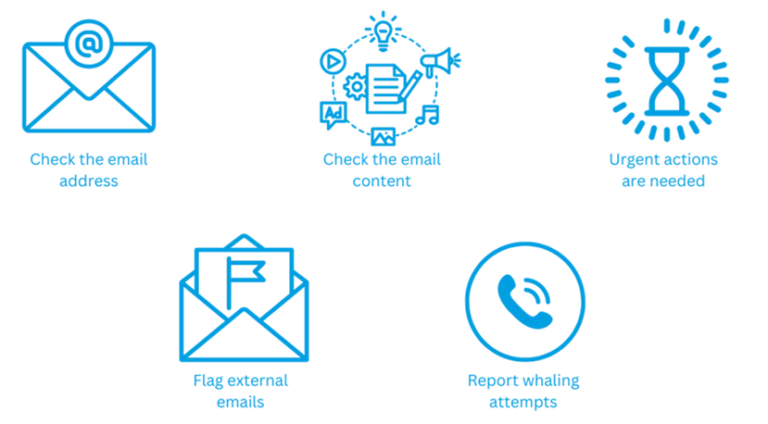

Überprüfen Sie die E-Mail-Adresse

Selbst wenn der Name in der E-Mail-Adresse einem CxO zu gehören scheint, könnten Sie bei genauerem Hinsehen feststellen, dass die tatsächliche E-Mail-Adresse anders ist, was auf einen möglichen Phishing-Versuch hinweist. Beachten Sie auch den Domänennamen; zum Beispiel ist @Unternehmen.com nicht dasselbe wie @Unternehmen.net.

Überprüfen Sie den E-Mail-Inhalt

Haben Sie jemals eine solche Anfrage erhalten? Achten Sie auf den Ton und die Sprache der E-Mail. Gibt es grammatische Fehler? All dies können Warnzeichen sein.

Dringende Maßnahmen sind erforderlich

Phishing, einschließlich Whaling-Angriffe, nutzt oft Dringlichkeit, um Sie zum sofortigen Handeln zu drängen. Fallen Sie nicht darauf herein; nehmen Sie sich Zeit, um die Anfrage zu überprüfen, bevor Sie fortfahren.

Externe E-Mails markieren

Sie können Sicherheitstools verwenden, um externe E-Mails zu markieren. Dies hilft gegen Betrug von Partnern und Lieferanten.

Whaling-Versuche melden

Sie sollten Tools verwenden, um Whaling-Phishing-E-Mails an die IT-Abteilung zur weiteren Analyse zu melden. Dies hilft dabei, die Infrastruktur zu stärken, Berichte zu erstellen und aus Vorfällen zu lernen.

Hornetsecurity: Ihr Schutz vor Whaling-Phishing

In der ständigen Auseinandersetzung mit digitalen Gefahren ist Phishing eine hartnäckige Bedrohung. Laut dem Weltwirtschaftsforum resultieren 95 % der Cyberangriffe aus menschlichem Versagen. Die Lösung: Wissen. Hier setzt Hornetsecurity an.

Unser Security Awareness Service stärkt nicht nur Ihre Führungskräfte, sondern Ihre ganze Organisation im Umgang mit Sicherheitsrisiken. Unsere Plattform ermöglicht realitätsnahe Whaling-Phishing-Übungen. So minimieren Sie Schwachstellen und brechen die 95-%-Marke.

Mit dem Awareness-Dashboard unseres Security Awareness Services kann der Fortschritt der Mitarbeiter überprüft werden. Es passt sich den Organisationsanforderungen an, bietet Echtzeitüberwachung, ESI-Berichte (Employee Security Index – misst das interne Sicherheitsniveau) und individuelle Prognosen. Die Security Awareness Plattform enthält einen Security Hub mit Lernmaterialien. Nutzer erhalten individuelle Phishing-Bewertungen, spielerisches Lernen und mehrsprachige Inhalte.

Erhalten Sie umfassende Einblicke in Cybersicherheitsrisiken im kostenlosen Cyber Security Report, basierend auf 25 Milliarden E-Mails.

Hornetsecurity bietet zusätzlich umfassende Schutzmaßnahmen, wie Spam-Malware-Protection, E-Mail-Verschlüsselung, Email Continuity und Lösungen für Backup.

Lesen Sie im Hornetsecurity-Blog aktuelle Artikel und Praktiken.

Zusammenfassung

Phishing-Angriffe sind eine der gängigsten Methoden, um Menschen dazu zu verleiten, schädliche Links oder Anhänge zu öffnen. Eine spezielle Variante davon ist das Whaling-Phishing, das sich auf hochrangige Profile wie C-Executives konzentriert.

Diese Art der Attacke wird über E-Mails, SMS und Anrufe verbreitet und wirkt überzeugend, da sie von Autoritäten innerhalb der Organisation zu stammen scheint. Um sich gezielt gegen Whaling-Phishing auf CxO-Ebene zu wappnen, ist Schulung ein effektiver Ansatz. Hornetsecurity bietet hierfür Simulationen von Whaling-Phishing-Angriffen an.

Dieser Artikel beleuchtet Phishing-Angriffe im Allgemeinen und legt den Fokus auf Whaling-Angriffe. Er erörtert die verschiedenen Verbreitungsmethoden und gibt Tipps, wie Sie Ihre Daten vor diesen Bedrohungen schützen können.

FAQ

Whaling-Phishing ist eine verbreitete Cyber-Angriffsstrategie, bei der Angreifer raffinierte Spear-Phishing-Techniken einsetzen, um hochrangige und einflussreiche Personen eines Unternehmens ins Visier zu nehmen, oft C-Level-Executives oder Geschäftsführer.

Whaling-Phishing zielt auf Führungskräfte und hochrangige Personen ab, während Spear-Phishing gezielt auf individuelle Personen oder Gruppen ausgerichtet ist. Beide Varianten nutzen spezielle Taktiken, um ihre Opfer zu täuschen und sensible Informationen zu erlangen.

Whaling-Phishing: Whaling-Phishing bezieht sich auf gezielte Angriffe, die sich speziell an hochrangige Personen richten, wie CEOs, Geschäftsführer und andere Entscheidungsträger (auch als „Wale“ bezeichnet). Diese Angriffe haben das Ziel, sensible Informationen zu stehlen oder finanzielle Transaktionen zu beeinflussen. Whaling-Phishing-Angriffe sind oft überzeugender gestaltet und schwerer zu erkennen, da sie sich auf die Glaubwürdigkeit und das Prestige der betroffenen Person stützen.

Spear-Phishing: Spear-Phishing ist eine weiter verbreitete Form von gezielten Phishing-Angriffen. Hierbei werden individuelle Personen oder bestimmte Gruppen ins Visier genommen, die sorgfältig ausgewählt werden. Die Angreifer verwenden oft persönliche Informationen, um die Glaubwürdigkeit der Nachrichten zu erhöhen und das Vertrauen des Opfers zu gewinnen. Im Gegensatz zu herkömmlichen Massen-Phishing-Angriffen, die an viele zufällige Empfänger gesendet werden, ist Spear-Phishing maßgeschneidert und spezifisch.

Hier sind die Top drei Beispiele für Whaling-Phishing:

Abfangen unverschlüsselter E-Mail-Konversationen – Cyberkriminelle können unverschlüsselte E-Mail-Kommunikationen abfangen und unterbrechen, um z.B. große Banküberweisungen umzuleiten.

Bösartige Einladung zu einem Meeting – Angreifer könnten eine fingierte Besprechung organisieren und dabei einen Malware-Link einbetten, der als Zoom-Link getarnt ist.

Täuschende Anfrage nach Gehaltsdaten – Cyberangreifer könnten sich als legitime Quellen ausgeben und vertrauliche Gehaltsdetails von aktuellen und ehemaligen Mitarbeitern anfordern, was potenziell zu Identitätsdiebstahl und Betrug führen könnte.

Auch als CEO-Betrug bekannt, ist Whaling eine fortschrittliche Form von Spear-Phishing, bei der Angreifer versuchen, sensible Geschäftsinformationen von hochrangigen Führungskräften oder prominenten Personen in einer Organisation zu erlangen.

Sicherheitsschulung

Zwei-Faktor-Authentifizierung (2FA)

E-Mail-Filter und Überprüfung

Überprüfen Sie E-Mail-Adressen

Vorsicht bei Dringlichkeit

Implementieren Sie Sicherheitsrichtlinien