Advanced Threat Protection für sich entwickelnde E-Mail-Bedrohungen

In der sich ständig wandelnden Landschaft der E-Mail-Bedrohungen ist es entscheidend, innovative Lösungen zu implementieren. E-Mail bleibt die präferierte Eintrittspforte für Angreifer und somit bleibt deren Sicherung eine anhaltende Herausforderung für Unternehmen.

Dieser Artikel widmet sich der eingehenden Analyse verschiedener E-Mail-Angriffsarten, darunter aufkommende Bedrohungen wie eingebettete QR-Codes und das Scannen von Web-Links. Dabei rücken auch fortschrittliche maschinelle Schutzmaßnahmen in den Fokus.

Erfahren Sie, wie die umfassenden Sicherheitsdienste von Hornetsecurity dazu beitragen können, Ihre Organisation wirksam zu schützen.

Immer neue Herausforderungen: Die sich verändernde Bedrohungslage bei E-Mails

Am Montagmorgen erhielt James, Mitglied des Marketingteams bei YOLO Pty Ltd, eine ansprechende E-Mail auf seinem Mobiltelefon von einem vertrauenswürdigen Geschäftspartner.

Inhaltlich drehte sich die Nachricht um die bevorstehenden Fußball-Endspiele in seiner Stadt und beinhaltete ein großzügiges Angebot: Zwei kostenlose Tickets als Dankeschön für seine langjährige Treue als geschätzter Kunde. Die Erlangung dieser Tickets erforderte lediglich das Scannen eines QR-Codes, der zu einer entsprechenden Website führte.

Aufgrund seiner Leidenschaft für Fußball zögerte James nicht, den QR-Code unmittelbar zu scannen, seine Arbeitsdaten bereitzustellen und den auf dem Bildschirm angezeigten Anwendungsrechten zuzustimmen.

Innerhalb kürzester Zeit gelang es so Angreifern, die OAuth-Berechtigungen zu nutzen, um umfassenden Zugang zu James‘ Exchange Online-Postfach zu erlangen. Wenige Stunden später erfolgte die seitliche Ausbreitung von seinem Konto zu anderen Bereichen.

Innerhalb von lediglich 24 Stunden erweiterten sie ihre Kontrolle auf das gesamte Netzwerk von YOLO und initiierten unmittelbar nach dem Zugriff auf private Unternehmensdaten einen Ransomware-Angriff. Dieser hatte nicht nur die Erpressung zum Ziel, sondern auch die gezielte Beschädigung von Sicherungskopien, auf die sie erfolgreich zugreifen konnten.

Dies ist zwar ein fiktives Szenario, aber alle Aspekte entsprechen unseren Experteneinschätzungen im Security Lab, einschließlich der zeitlichen Abfolgen. Wenn James durch Advanced Threat Protection von Hornetsecurity geschützt gewesen wäre, wäre die bösartige E-Mail durchsucht worden.

Der QR-Code und das bösartige Formular wären identifiziert worden, sodass die E-Mail niemals im Postfach von James oder seinen Kollegen gelandet wäre.

E-Mail bleibt zweifellos die vorherrschende Methode, über die Angreifer Zugang zu Organisationen erhalten. In diesem ständigen Wettlauf handelt es sich um ein sich kontinuierlich entwickelndes Kräftemessen, da Kriminelle – oft gut finanziert und hoch organisiert – ihre Angriffsstrategien laufend verändern und verbessern.

Demzufolge geraten Abwehrmechanismen und Technologien von gestern schnell an ihre Grenzen. Um sich effektiv vor neuen Bedrohungen zu schützen und Sicherheit zu gewährleisten, ist die Integration von Hornetsecuritys Next-Gen-Technologie entscheidend.

Diese basiert auf kontinuierlicher Datenanalyse, um ständig aktualisiertes Wissen zu nutzen und so Schutzmechanismen gegen neuartige Angriffe, wie bösartige QR-Codes, zu bieten.

Die Nachrichten sind oft gespickt mit Schlagzeilen über sogenannte Advanced Persistent Threats (APTs), und es scheint, als würde jede gehackte Organisation ihre PR-Reaktion mit dem Statement „es war ein äußerst fortgeschrittener Angriff“ beginnen. Die implizierte Botschaft lautet, dass es wirklich herausfordernd war, sich dagegen zu verteidigen.

Hornetsecurity hat jedoch, gemeinsam mit anderen Mitbewerbern der Branche, zahlreiche Berichte veröffentlicht, die aufzeigen, dass die meisten erfolgreichen Angriffe nicht auf erstaunliche, zuvor unbekannte Angriffsvektoren zurückzuführen sind.

Vielmehr resultieren sie aus grundlegenden Fehlern in der Sicherheitshygiene, wie der Zulassung von Phishing– und Spear-Phishing-E-Mails im Posteingang der Benutzer.

Es wird deutlich, dass ein umfassendes und kontinuierliches Schulungsprogramm zur Sicherheitsaufklärung für alle Benutzer unabdingbar ist, um die „menschlichen Firewalls“ in einem Unternehmen nachhaltig zu stärken.

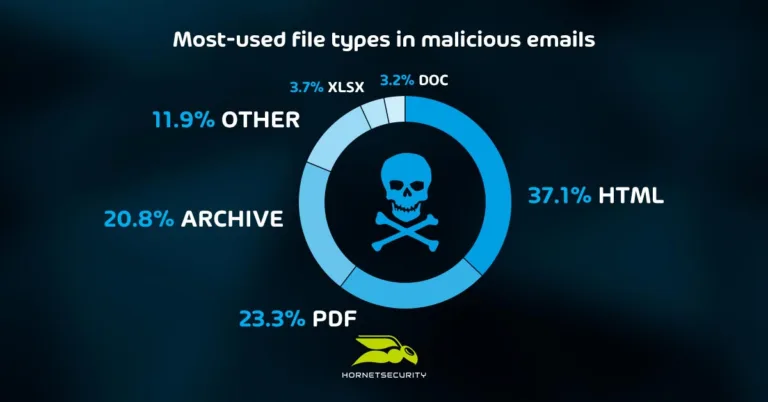

Als Reaktion auf die im Jahr 2022 eingeführte Änderungen in den Standardeinstellung von Microsoft, Makros in Office-Dokumenten zu blockieren, sind Angreifer dazu übergegangen, OneNote-Dateien und andere Dateitypen als Anhänge zu verwenden, um ihre Malware zu verbreiten.

Eine Variante ist die Methode des Business Email Compromise (BEC). Dabei gelingt es einem Angreifer, Zugriff auf das E-Mail-Konto eines Nutzers zu erlangen. In der Folge überwacht der Angreifer die reguläre Kommunikation über einen ausgedehnten Zeitraum hinweg.

Zu einem bestimmten Zeitpunkt fügt der Angreifer dann eine Anfrage zur Änderung eines Bankkontos für eine wiederkehrende Zahlung ein – mit dem Ziel, dass die Zahlung auf das Konto des Angreifers umgeleitet wird.

Die genannten Beispiele bieten nur einen oberflächlichen Einblick. Die eigentliche Herausforderung liegt in neuen und immer komplexer werdenden Bedrohungen. Angreifer passen kontinuierlich ihre Köder und Angriffsmethoden an, und mit den unrechtmäßig erworbenen Gewinnen können sie in neue Technologien investieren.

Ein treffendes Beispiel ist das Vorgehen, das dem von Marketingabteilungen und App-Entwicklern ähnelt. Wie diese Gruppen testen auch Angreifer verschiedene E-Mail-Formulierungen, um herauszufinden, welche den höchsten Erfolg in Form von Klicks erzielen.

Dieser Ansatz wird zusätzlich durch KI gestärkt. Genauso, wie wir ChatGPT nutzen, um die Formulierungen in einer Präsentation zu verbessern, können Angreifer ähnliche Technologien einsetzen, um „psychologisch ansprechende“ E-Mail-Köder zu generieren.

Die Quintessenz ist, dass ein leistungsstarkes Team unerlässlich ist, das den sich ständig wandelnden Bedrohungen voraus ist, um sicherzustellen, dass die Nutzer nicht eigenständig mit diesen Gefahren umgehen müssen. Genau hier setzt Hornetsecurity an.

Eine umfassende Analyse von 25 Milliarden Geschäfts-E-Mails durch das spezialisierte Security Lab von Hornetsecurity ergab, dass beeindruckende 40,5 % dieser E-Mails als unerwünscht einzustufen sind. Innerhalb dieses Anteils machten 94,5 % Spam und 5 % bösartige Inhalte aus.

Eine maßgebliche Komponente der sich ständig weiterentwickelnden Bedrohungslage ist die soziale Manipulation. Im Vergleich zu E-Mail-Bedrohungen vor einem Jahrzehnt, die durch offensichtliche Rechtschreib- und Grammatikfehler gekennzeichnet waren, beinhalten aktuelle Angriffe einen subtilen, psychologisch ansprechenden und glaubwürdigen Text.

Ein weiteres kritisches Risiko ist die Markenimitation. Da viele der üblichen Indikatoren, nach denen wir unser Vertrauen beurteilen, in E-Mails fehlen, kann eine Nachricht von einer als vertrauenswürdig bekannten Marke bedauerlicherweise zu unbedachten Klicks führen.

Wie wir im Beispiel mit James gesehen haben, kann ein einziger Klick dazu führen, dass die gesamten Geschäftsdaten verschlüsselt, die Sicherungskopien beschädigt und sensible Daten exfiltriert werden.

Selbstverständlich existieren zahlreiche weitere Formen von E-Mail-Angriffen und die dazugehörigen Risiken. Für die aktuellsten Daten und fundierten Kommentare zum Stand der E-Mail-Sicherheit im Jahr 2023 können Sie unseren Cyber Security Report lesen.

Grundlegende und erweiterte Schutzmaßnahmen

Um die oben genannten Risiken zu minimieren, ist eine umfassende Absicherung durch sowohl grundlegende als auch erweiterte E-Mail-Security-Dienste von entscheidender Bedeutung.

Während der grundlegende Ansatz Spam-Nachrichten filtert und so verhindert, dass sich Benutzer durch riesige Mengen von Junk-E-Mails wühlen müssen, geht der erweiterte Ansatz weit darüber hinaus.

Dieser erkennt zusätzlich auch bösartige E-Mails und Anhänge – zumindest die meisten. Angesichts der zentralen Bedeutung der E-Mail-Kommunikation im modernen Geschäftsleben reicht jedoch das Fangen der meisten bösartigen E-Mails nicht aus.

In diesem Kontext ist Advanced Threat Protection von Hornetsecurity als optimaler Schutz zu betrachten.

Dabei handelt es sich um einen Next-Gen-Sicherheitsdienst für Microsoft 365, der präzisen und umfassenden Schutz vor allen Formen bösartiger E-Mails bietet.

Dieser Cloud-Service bietet eine ausgezeichnete Spam-Filterung und E-Mail-Sicherheit für eingehende sowie ausgehende E-Mails, denn auch die Vermeidung als unwissender Verbreiter bösartiger E-Mails dazustehen, ist von entscheidender Bedeutung, insbesondere wenn einer Ihrer Benutzer kompromittiert wurde.

Sowohl Malware als auch bösartige URLs werden erkannt und blockiert, noch bevor sie Schaden anrichten können. Die Advanced Threat Protection geht über diese grundlegenden Dienste hinaus, um gezielt Ransomware-E-Mails und Köder, Spear-Phishing-Kampagnen sowie CEO-Betrug zu identifizieren.

Hinter den Kulissen verwenden wir KI-basierte Targeted Fraud Forensics, um Risiken zu erkennen, die von anderen möglicherweise übersehen werden. Die Advanced Threat Protection erkennt zudem gefälschte E-Mail-Header, eine häufig angewandte Methode, um eine E-Mail als von einer vertrauenswürdigen Person stammend erscheinen zu lassen.

In Bezug auf bösartige E-Mail-Anhänge setzen wir unsere firmeneigene Sandbox Engine ein. Diese führt Schritte durch, die einem Benutzer beim Empfang der E-Mail zugewiesen sind, und beobachtet dabei, welche Ereignisse eintreten, wenn ein Anhang geöffnet oder ausgeführt wird.

Dabei kommen über 500 Verhaltensanalysesensoren zum Einsatz. Diese Sensoren erkennen Versuche eines ausführbaren Codes, prüfen, ob er in einer Sandbox ausgeführt wird (eine klare Identifizierung) und überwachen aufmerksam Veränderungen in Dateisystemen, Prozessen, Speicher und Registrierung, um Anzeichen für eine bösartige Payload zu erkennen.

Diverse Dateitypen wie ausführbare Dateien, PDFs, Office-Dateien und Archivdateien (ZIP usw.) werden umfassend identifiziert. Das System analysiert zudem Makros, eingebettete URLs, Metadaten und JavaScript-Code.

Wenn eine E-Mail oder ein Anhang nach der Zustellung als bösartig erkannt wird, erfolgt automatisch eine Markierung zum Löschen in den Postfächern, in denen sie bereits zugestellt wurde.

Wie jede gute Sicherheitslösung erledigt Advanced Threat Protection größtenteils unbemerkt im Hintergrund ihre Arbeit und sorgt für saubere Posteingänge aller Endnutzern. Aber in Situationen, in denen die Aufmerksamkeit eines Mitarbeiters erforderlich ist, wie bei gezielten Angriffen auf Ihre Organisation, werden Echtzeit-Benachrichtigungen an Ihre Administratoren herausgegeben.

Das umfassende Portfolio von Hornetsecurity beinhaltet ebenfalls die E-Mail-Verschlüsselung, welche sicherstellt, dass nur der Absender und die vorgesehenen Empfänger den Inhalt sensibler E-Mails lesen können. Die Verwaltung von Verschlüsselungsschlüsseln und Zertifikaten erfolgt im Hintergrund für eine unkomplizierte Nutzung.

Für den Fall, dass gesetzliche Anforderungen eine Aufbewahrung aller E-Mails über einen längeren Zeitraum (6 Monate bis 10 Jahre) vorsehen, ist eine rechtlich konforme Archivierung integriert. Diese ermöglicht auch den Import von Daten aus anderen E-Mail-Systemen.

365 Total Protection bietet zudem eine benutzerfreundliche Signatur- und Haftungsausschlussfunktion, mit der individuelle Signaturen auf Basis von Benutzerinformationen im Active Directory automatisch erstellt werden können.

QR-Codes – Die neue Taktik von Cyberkriminellen

Cyberkriminelle verwenden immer häufiger QR-Codes in E-Mails, um an vertrauliche Daten zu gelangen. Um dieser neuesten Bedrohung zu begegnen, hat Hornetsecurity seine Advanced Threat Protection und 365 Total Protection Suite für Microsoft 365 mit der Einführung des QR Code Analyzers erweitert.

Erinnern Sie sich an James und seinen katastrophalen Montag? Bisher wurden QR-Codes in den meisten E-Mail-Sicherheitslösungen als harmloses Bild betrachtet und haben keine Alarme ausgelöst, egal ob sie anstelle oder neben einem einfachen Textlink erschienen.

Aber jetzt, dank unserer verbesserten Bedrohungsabwehr und dem neuen QR-Code-Analyzer, haben wir diese Lücke geschlossen, um Ihre Sicherheit zu stärken.

QR-Codes haben sich zu einer äußerst beliebten Methode für Unternehmen weltweit entwickelt, um effektiv Werbung zu betreiben und Kunden sowie potenzielle Käufer zu erreichen. „Scannen Sie einfach diesen Code und sichern Sie sich einen 5-Euro-Gutschein für Ihren ersten Einkauf“ – solche Angebote sind heutzutage allgegenwärtig.

Es ist faszinierend zu bedenken, dass QR-Codes bereits 1994 in Japan erfunden wurden, und seitdem haben sie sich überall verbreitet.

Der hier abgebildete QR-Code führt direkt zur Hornetsecurity-Homepage.

QR-Codes sind im Marketing heute unglaublich beliebt. Laut einem Bericht von Bitly verzeichneten sie im Jahr 2022 ein beeindruckendes Wachstum von 152%. Insbesondere in den Bereichen Finanzdienstleistungen, Gesundheitswesen und Regierungsdienste gab es im gleichen Zeitraum ein besonders starkes Wachstum.

Das Scan-Verhalten der Menschen hat sich ebenfalls verändert, da QR-Codes nicht mehr nur auf eine einzige Website verlinken. Vielmehr führen sie jetzt zu einer breiten Palette von Inhalten, darunter Gutscheine, Veranstaltungen, Inhalte in sozialen Medien und Marketing-Videoinhalte.

Diese Vielseitigkeit hat dazu beigetragen, QR-Codes zu einem wichtigen Werkzeug für Unternehmen zu machen, um Kunden zu erreichen und zu binden.

Die steigende Gewohnheit der Endnutzer, QR-Codes zu scannen, eröffnet eine ideale Möglichkeit für Kriminelle. Diese können bösartige Links geschickt in unscheinbaren Bilddateien verbergen und so Schutzmaßnahmen umgehen – es sei denn, Sie setzen auf eine umfassende Bedrohungsabwehr wie Advanced Threat Protection von Hornetsecurity.

Unser Scanner durchsucht E-Mails nach QR-Codes in GIF-, JPEG-, PNG- und BMP-Bilddateien. Dabei extrahiert er sowohl URLs als auch Texte aus den Codes. Die Analyse erfolgt automatisch, und die E-Mail wird nur zugestellt, wenn der QR-Code als harmlos eingestuft wird.

Das Beste daran: Es ist keine manuelle Konfiguration des QR-Code-Scanners erforderlich. Er ist bereits im Control Panel der Advanced Threat Protection aktiviert und bietet so automatischen Schutz für alle Ihre Benutzer.

Bei allen links auf Nummer sicher gehen mit Secure Links

Advanced Threat Protection verfügt bereits seit langem über URL-Umschreibung und -überprüfung, aber die neueste Version, Secure Links genannt, ist mit einer leistungsstarken neuen Engine ausgestattet.

Der neue Service lässt alle E-Mail-Links durch ein sicheres Web-Gateway laufen, bevor der Empfänger den Link öffnen kann.

Am wichtigsten ist, dass es die Überprüfung durchführt, wenn der Benutzer auf den Link klickt, nicht nur bei der Zustellung der E-Mail, denn es kann vorkommen, dass Angreifer eine Webseite erst dann ändern, nachdem sie die Phishing E-Mail verschickt haben.

Security Awareness Service

Kein Sicherheitsdienst ist unfehlbar. Selbst beim stärksten Netzwerk kann etwas durchrutschen. Daher ist es entscheidend, eine zusätzliche Verteidigungsebene hinzuzufügen – die Endnutzer.

Mit dem Security Awareness Service von Hornetsecurity stärken wir die menschlichen Schutzmauern Ihrer Organisation, indem wir simulierte Phishing-E-Mails verwenden, um Benutzer zu sensibilisieren und sie darauf zu trainieren, nicht auf Täuschungsmanöver hereinzufallen. Kurze, aufbauende E-Learning-Inhalte festigen dieses Wissen.

Im Gegensatz zu anderen Lösungen auf dem Markt ist die Verwaltung des Security Awareness Service äußerst unkompliziert und größtenteils eine „einrichten und vergessen“-Lösung.

Durch die Anwendung eines Employee Security Index identifizieren wir Benutzer, bei denen die Wahrscheinlich groß ist, ohne zu zögern auf Links zuklicken, und intensivieren gezielt deren Schulung.

Mailbox-Migrations-Tool

Zweifellos ist das Hosting Ihrer E-Mail-Postfächer in Exchange Online sicherer als die lokale Bereitstellung, besonders vor dem Hintergrund mehrerer hochkarätiger Sicherheitslücken, die in den Jahren 2021 und 2022 ausgenutzt wurden.

Um Ihre Migration zu erleichtern, bietet Hornetsecurity nun ein benutzerfreundliches Mailbox-Migrations-Tool an. Nach der Registrierung Ihrer Benutzer im Control Panel wird eine unkomplizierte Azure AD-Anwendung mit OAuth-Berechtigungen konfiguriert.

Dann können Sie mit der Migration Ihrer Postfächer in die Cloud beginnen, was abhängig von der Anzahl und Größe der Postfächer einige Zeit in Anspruch nehmen kann. Nach erfolgreicher Migration können Sie 365 Total Protection aktivieren.

Nutzen Sie Next-Gen-Security

Speziell für Microsoft 365 entwickelt, bietet Hornetsecuritys 365 Total Protection umfassenden Schutz für eine Vielzahl von Microsoft-Cloud-Diensten.

Es ist einfach einzurichten, integriert sich nahtlos in Ihre bestehende Microsoft 365-Umgebung und ist äußerst benutzerfreundlich. 365 Total Protection vereinfacht und stärkt Ihr IT-Sicherheitsmanagement von Anfang an.

Starten Sie noch heute Ihre kostenlose 365 Total Protection-Testversion!