Was ist ein Open-Redirect-Angriff?

Schützen Sie Ihr Unternehmen!

Identitätsdiebstahl ist eine der gängigsten und zuverlässigsten Taktiken von Hackern. Dabei verleiten sie ihre Opfer zur Unachtsamkeit, sodass diese subtile und weniger subtile Anzeichen von böswilligen Absichten übersehen. Die Vorgehensweise von Hackern beim Identitätsdiebstahl legitimer Personen oder Unternehmen variiert jedoch erheblich.

Es gibt zahlreiche Techniken, um dies zu erreichen, darunter auch die Praxis des Missbrauchs einer offenen Weiterleitung (Open Redirect). Hornetsecurity beobachtet, dass diese Technik häufig in Phishing-Betrügereien eingesetzt wird, bei denen legitime Marken und Dienste missbraucht werden.

In diesem Beitrag erklären wir, was ein Open-Redirect-Angriff ist, wie er funktioniert, warum Hacker ihn einsetzen und wie Sie sich davor schützen können.

Was ist ein „Open Redirect“?

Open Redirects (oder auch offene Weiterleitungen) sind ein notwendiger Bestandteil des Internets. Sie weisen einen Browser an, automatisch eine andere Website aufzurufen oder eine andere URL zu besuchen. Sie sind weit verbreitet und werden beispielsweise verwendet, um eine Website von der unsicheren HTTP-Version auf die sicherere HTTPS-Version umzuleiten. Wenn sie sicher durchgeführt werden, erfolgen diese Weiterleitungen innerhalb der Webanwendung und können von den Website-Betreibern kontrolliert oder gesichert werden.

Ein Open Redirect liegt hingegen vor, wenn eine Weiterleitungs-URL von außerhalb der Anwendung festgelegt werden kann oder anderweitig durch vom Benutzer kontrollierte Informationen beeinflusst werden kann. Grundsätzlich ist daran nichts auszusetzen (3xx-Weiterleitungen sind technisch gesehen eine Kategorie offener Weiterleitungen!), aber sie können leicht ausgenutzt werden. Probleme entstehen, wenn Angreifer ohne ordnungsgemäße Validierung oder Bereinigung auf externe URLs umleiten. Wie der Name schon sagt, kommt es zu einem Open-Redirect-Angriff, wenn Hacker diese Schwachstelle ausnutzen, um Benutzer auf andere, potenziell schädliche Websites umzuleiten.

Wie funktioniert ein Open-Redirect-Angriff?

Der typische Ablauf einer Open-Redirect-Attack umfasst die folgenden Schritte:

- Benutzereingabe: Die Webanwendung akzeptiert vom Benutzer bereitgestellte Eingaben, in der Regel in Form einer URL, als Parameter in einer Umleitungsanforderung.

- Fehlende Validierung: Die Anwendung versäumt es, die bereitgestellten Eingaben angemessen zu validieren oder zu bereinigen. Mit anderen Worten: Sie überprüft nicht, ob die angegebene URL ein gültiges und sicheres Ziel ist.

- Weiterleitung: Die Anwendung führt eine Weiterleitung zu der in der Benutzereingabe angegebenen URL aus.

- Exploit: Ein Angreifer nutzt die fehlende Validierung aus und erstellt eine bösartige URL, die auf eine schädliche Website verweist. Techniken wie die URL-Kodierung können eingesetzt werden, um böswillige Absichten zu verschleiern.

- Interaktion: Klickt ein Benutzer auf die gefälschte URL, wird er auf die bösartige Website umgeleitet. Diese Umleitung kann zu verschiedenen Angriffen führen, darunter Phishing, Sitzungsdiebstahl oder die Bereitstellung bösartiger Inhalte.

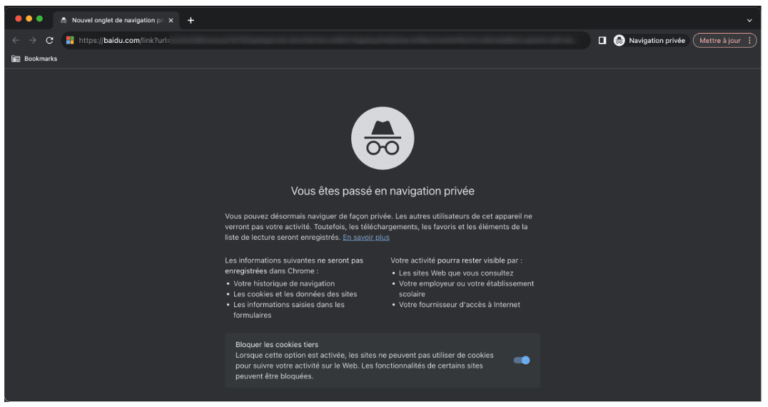

Das folgende Beispiel zeigt eine legitime Webseite der chinesischen Suchmaschine Baidu. Die URL der Website stammt aus einer Phishing-E-Mail, die einen Weiterleitungslink enthält. Benutzer, die auf den Link klicken, werden zunächst auf diese Seite weitergeleitet und anschließend zu einer Phishing-Seite. Durch die Verwendung einer offenen Weiterleitung können Hacker den bösartigen Link hinter einem legitimen Link verstecken. Außerdem können sie Sicherheitsmaßnahmen umgehen, die die Reputation und das Alter einer Domain berücksichtigen, um Bedrohungen zu filtern.

Durch den Missbrauch einer Marke wie Baidu können sie das Vertrauen in einen ansonsten sicheren und weit verbreiteten Dienst ausnutzen. Dadurch erhöhen sie auch die Wahrscheinlichkeit, dass ihre Phishing-E-Mail im Posteingang des Zielnutzers landet. Das erklärt, warum Hornetsecurity eine hohe Anzahl von Open-Redirect-Angriffen mit Baidu entdeckt hat.

Wie werden Open Redirects von Spammern ausgenutzt?

Offene Weiterleitungen werden von Spammern genutzt, um zahlreiche Sicherheitsmaßnahmen zu umgehen, insbesondere Webroot-Bots, die bösartige Links identifizieren. Bei groß angelegten Phishing-Massenmail-Kampagnen ist es für Spammer entscheidend, ihre Gegner zu überlisten. Nachfolgend finden Sie eine nicht vollständige Liste von Bots, die Links überprüfen und zwischen legitimen und bösartigen Links unterscheiden, bevor diese den Posteingang erreichen.

- Anti-Spam-ISP-Bots

- SMTP-Anti-Spam-Bots

- Brave-Bot-Scanning

- Webroot-Bots

- Google Safe Browsing.

- E-Mail-Spamfilter-Bots

- VPS-Anti-Spam-Bot-Detektoren

- Antiviren-Erkennung auf der Hardware der Opfer

Um Bots zu überlisten, eine Zustellung in den Posteingang zu erreichen und gleichzeitig browserbasierte Webroot-Scans zu umgehen, greifen Spammer auf Skript-Betrugsseiten mit Verschleierungstechniken sowie auf „Fudlinks“ (vollständig unerkennbare Links) zurück. Wenn ein Angreifer nicht über die erforderlichen Web-Hacking-Kenntnisse verfügt, um Subdomain-Penetrationstests durchzuführen und Open Redirects zu entdecken, stehen mehrere gültige Bots für Open Redirects zur Verfügung. Diese Bots helfen dabei, betrügerische Skript-Links vollständig unerkennbar zu machen. So können sie von Bots ausgelöste gefälschte Benutzerinteraktionen umgehen und echte Benutzer können auf die gewünschten Ziel-Links zugreifen.

Wie erkennt man Schwachstellen durch Open Redirects?

Um Schwachstellen durch Open Redirects, insbesondere solche, die Subdomains betreffen, zu erkennen, ist in der Regel eine Kombination aus manuellen Tests und automatisierten Tools erforderlich. Die folgenden Schritte können unternommen werden, um solche Schwachstellen aufzudecken:

- Eingabepunkte identifizieren: Suchen Sie nach Bereichen in der Webanwendung, in denen Benutzereingaben akzeptiert und in einer Weiterleitung verwendet werden. Beispiele hierfür sind URL-Abfragezeichenfolgenparameter, Formularfelder oder andere Eingabemethoden.

- Testen Sie vertrauenswürdige URLs: Testen Sie die Weiterleitungsfunktion mit vertrauenswürdigen URLs, um sicherzustellen, dass die Anwendung wie vorgesehen weiterleitet, ohne Sicherheitsprobleme zu verursachen.

- Erstellen Sie bösartige URLs: Experimentieren Sie mit der Erstellung von URLs, die verschiedene Subdomains enthalten, und beobachten Sie die Reaktion der Anwendung. Sie können beispielsweise URLs wie http://bing.com/ck/a verwenden. Beachten Sie dabei, dass die Domain „bing.com” möglicherweise Open-Redirect-Schwachstellen aufweist. Diese wurden noch nicht behoben und könnten eine Weiterleitung zu Spam-Links sowie die Umgehung von Spam-Schutzmaßnahmen ermöglichen.

- Überprüfen Sie Subdomains: Testen Sie verschiedene Subdomains im Weiterleitungsparameter, um festzustellen, ob die Anwendung Weiterleitungen zu externen Subdomains zulässt, darunter sowohl legitime als auch potenziell bösartige.

- Verwenden Sie automatisierte Tools: Nutzen Sie automatisierte Tools wie OWASP ZAP, Burp Suite oder spezielle Schwachstellenscanner. Konfigurieren Sie diese Tools so, dass sie Subdomains innerhalb der Umleitungsparameter testen.

- Überprüfen Sie den Quellcode: Wenn Sie Zugriff auf den Quellcode der Anwendung haben, überprüfen Sie, wie die Umleitungsfunktion implementiert ist. Stellen Sie sicher, dass Benutzereingaben ordnungsgemäß validiert werden, und erwägen Sie die Implementierung einer Whitelist mit zulässigen Domains.

Wie kann man sich vor Open-Redirect-Angriffen schützen?

Sie können sich durch eine Kombination verschiedener Maßnahmen vor Open-Redirect-Angriffen schützen. Fortschrittliche E-Mail-Sicherheitslösungen wie Hornetsecurity Total Protection für M365 können bösartige E-Mails mit offenen Weiterleitungslinks filtern und verhindern, dass sie die Benutzer erreichen. In Schulungen zum Thema Phishing lernen Benutzer, die Anzeichen von Phishing zu erkennen und verdächtige E-Mails zur weiteren Bearbeitung zu melden. Weitere Maßnahmen wie die Einführung einer Multi-Faktor-Authentifizierung (MFA) und die Durchsetzung strenger Passwortrichtlinien können das Risiko einer Ausnutzung vor oder nach einer erfolgreichen Kompromittierung begrenzen.

Mehr über HORNETSECURITYS SERVICES

Interessiert an verwandten Themen?

Hat Ihnen unser Beitrag zum Thema Open-Redirect-Angriffe gefallen? Dann könnten Sie auch andere Artikel in unserer Wissensdatenbank interessieren! Wir helfen Ihnen dabei, mehr über Cybersicherheitsthemen wie Emotet, Trojaner, IT-Sicherheit, Cryptolocker-Ransomware, Phishing, Cyber Kill Chain und Computerwürmer zu erfahren.