Wie Angreifer Microsoft Teams ins Visier nehmen und was Sie tun können, um sich dagegen zu wehren

Kriminelle sind stets auf der Suche nach neuen Möglichkeiten, Ihre Mitarbeiter mit Phishing-Nachrichten oder Malware anzugreifen. Microsoft Teams (mit über 320 Millionen monatlich aktiven Nutzern) bietet hierfür die perfekte Plattform, da Team-Chats bis vor kurzem nicht annähernd so gut geschützt waren wie E-Mail-Postfächer.

Mit bösartigen E-Mails (Spam, Phishing, Malware) sind wir schon seit Jahrzehnten konfrontiert. Moderne E-Mail-Hygienelösungen wie „Advanced Threat Protection” von Hornetsecurity halten jedoch mehr als 99 % dieser Inhalte von den Posteingängen Ihrer Benutzer fern.

Microsoft Teams hingegen wird erst seit ein paar Jahren intensiv genutzt, was dazu führt, dass bisher weniger technische Möglichkeiten zum Schutz entwicklet wurden. Zudem ist die Wahrscheinlichkeit geringer, dass Ihre Benutzer Nachrichten in Teams misstrauisch gegenüberstehen.

In diesem Artikel sehen wir uns an, warum Teams ein so beliebter Angriffsvektor für Kriminelle ist und wie die Nutzung von Teams als Teil ihrer Angriffe deren Effektivität erhöhen kann. Außerdem erfahren Sie, was Sie tun können, um Ihr Unternehmen zu schützen.

Wie Cyberkriminelle Microsoft Teams-Benutzer ins Visier nehmen

Teams hat mehrere attraktive Funktionen, die Kriminelle unterwandern können:

- Der Chat, auch bekannt als Instant Messaging, ermöglicht die Kommunikation unter vier Augen, aber auch unter mehreren. Dies ist ein großartiges Tool für die Produktivität von Unternehmen, aber auch eine gute Möglichkeit für böswillige Akteure, eine Beziehung zu Ihren Endbenutzern aufzubauen, um ihre Social-Engineering-Ziele zu erreichen.

- Integrierte Dateifreigabe. Eine der Stärken von Teams ist die Tatsache, dass es das Filesharing stark vereinsfacht, indem Links zu Dateien oder Websites in Nachrichten eingefügt werden. Dies ist eine einmalige Gelegenheit für Kriminelle, die äußerst effektiven E-Mail-Filter zu umgehen und Ihre Datei oder den Link zu einer bösartigen Website direkt im Chat der ahnunslosen Opfer zu platzieren.

- Es gibt Hunderte von Apps, mit denen sich die Funktionalität von Teams erweitern lässt. Oftmals können diese von jedem Teams-Nutzer selbst installiert werden, ohne dass eine Freigabe durch einen IT-Administrator erforderlich ist. Das ist eine weitere großartige Möglichkeit für Sie, Malware an Ihre Mitarbeiter zu verteilen.

- In vielen Unternehmen ist Teams auch in das Telefonsystem integriert, so dass die Benutzer über Teams Anrufe von und zu normalen Telefonen tätigen und entgegennehmen können. Dies stellt eine attraktive Option für Angreifer dar, die Vishing (sprachbasiertes Phishing) betreiben.

In einer Variante eines Angriffs über Teams nutzen Cyberkriminelle den Chat, um eine Beziehung zu einem Benutzer aufzubauen, bevor sie ihm einen Link oder eine Datei schicken, die seinen Computer mit Malware infiziert oder ihn dazu verleitet, seine Anmeldedaten auf einer gefälschten Anmeldeseite einzugeben.

Oft geben sich die Angreifer als Kollegen oder IT-Mitarbeiter aus, um Vertrauen zu ihren Opfern aufzubauen. Dies kann in der Form geschehen, dass sie MFA-Codes zur „Verifizierung“ anfordern oder bei der „Zurücksetzung von Passwörtern“ behilflich sind.

Um der Anfrage Dringlichkeit / emotionale Manipulation zu verleihen, kann kann die Chatnachricht auch als Sicherheitswarnung verpackt sein.

In einer anderen Angriffsvariante hat der Kriminelle bereits einen legitimen Benutzer kompromittiert und sucht nun in Teams nach Daten, auf die dieser Benutzer Zugriff hat, also nach Meeting-Aufzeichnungen, Dateien und Chats.

Dieser „vertraulicher Bereich“, in dem die Mitarbeiter sensible Informationen austauschen ist eine Goldmine für die Angreifer. Mit Zugriff auf das kompromittierte Konto können sie frei die Daten zuzugreifen und/oder das Konto zur Kommunikation mit anderen Benutzern im Unternehmen zu nutzen, um auch deren Konten zu kompromittieren.

Zu den häufigsten Angriffsmustern gehört das sogenannte Mailbombing. Dabei wird der Posteingang eines Benutzers mit Tausenden von Newslettern überflutet, sodass er seine Arbeit nicht mehr erledigen kann.

Darauf folgt eine hilfreiche Nachricht der „IT-Abteilung“ in Teams nach dem Motto: „Wir haben das Problem mit Ihrem E-Mail-Posteingang gesehen. Wir wussten, dass der Versuch, Ihnen eine E-Mail zu schicken, um Ihnen zu helfen, in den vielen E-Mails untergehen würde. Deshalb kontaktieren wir Sie stattdessen in Teams.“

Aber: Wie schicken die Bösewichte ihre Nachrichten überhaupt an Ihre Mitarbeiter?

Test-Tenants und Das Vertrauen zwischen Unternehmen

Ein beliebter Ansatz für Kriminelle war bis vor kurzem die Registrierung von Microsoft 365 Test-Tenants, um ein gewisses Maß an Vertrauen zu schaffen, wenn Nachrichten von diesem Tenant an Ihre Benutzer gesendet wurden. Seit Juli 2024 ist jedoch die Standardeinstellung, dass dieser Kommunikationsweg blockiert wird.

Seien Sie sich jedoch bewusst, dass Kriminelle immer noch Test-Tenants verwenden, da diese in der Regel mehr Vertrauen genießen als ein unbekannter Absender. Aus demselben Grund nutzen sie auch die Cloud-Infrastruktur von AWS, Azure und GCP sowie Cloudflare.

Sicherheitseinstellungen in Microsoft Teams, die Sie kennen sollten

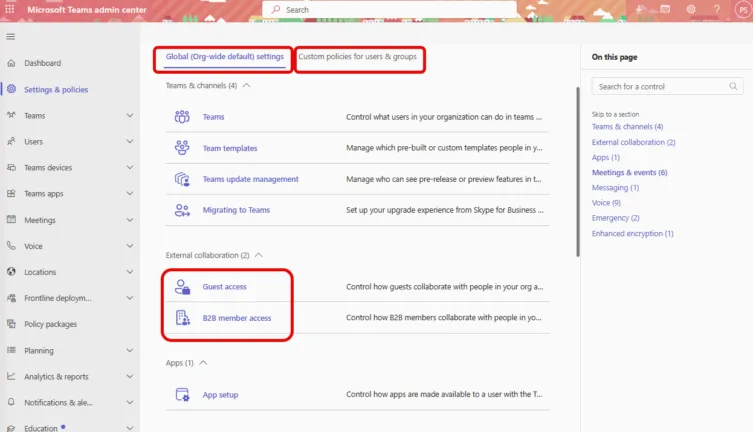

Sie haben einen großen Einfluss darauf, mit wem Ihre Benutzer in Teams kommunizieren können, und – noch wichtiger – wer mit ihnen kommunizieren kann. Wenn Sie über administrative Rechte verfügen, gehen Sie zum Teams Admin Center und klicken Sie auf Einstellungen & Richtlinien.

Einstellungen zur Begrenzung der externen Zusammenarbeit

Die beiden Bereiche, die Sie sich ansehen sollten, sind der Gastzugang und der Zugang für B2B-Mitglieder. Beachten Sie, dass diese Bereiche für den gesamten Tenant gelten und nicht für verschiedene Gruppen oder Benutzer angepasst werden können.

Wenn Sie den Gastzugang deaktivieren, können externe Benutzer überhaupt nicht mit Ihren internen Benutzern in Teams zusammenarbeiten. Wenn Sie ihn einschalten, können Sie die Einstellungen für Anrufe, Meetings und Messaging für Gäste anpassen.

Die Deaktivierung der Einstellung bietet natürlich mehr Sicherheit gegen Phishing-Kommunikation von Teams, kann aber Geschäftsprozesse behindern. Stellen Sie also sicher, dass alle Beteiligten damit einverstanden sind, bevor Sie die Einstellung deaktivieren.

Die einzige Einstellung unter B2B-Mitgliederzugriff ist, ob ein externer Benutzer, der eine Microsoft 365 Copilot-Lizenz in seinem Heimat-Tenant hat, die Copilot-Funktionen in Ihrem Tenant nutzen darf.

Früher gab es in diesem Bereich eine Einstellung zum Blockieren oder Zulassen der Kommunikation mit (Verbraucher-)Skype, aber da diese Einstellung im Mai 2025 eingestellt wurde, ist sie nun irrelevant.

Einstellungen für den Zugriff über mehrere Tenants hinweg

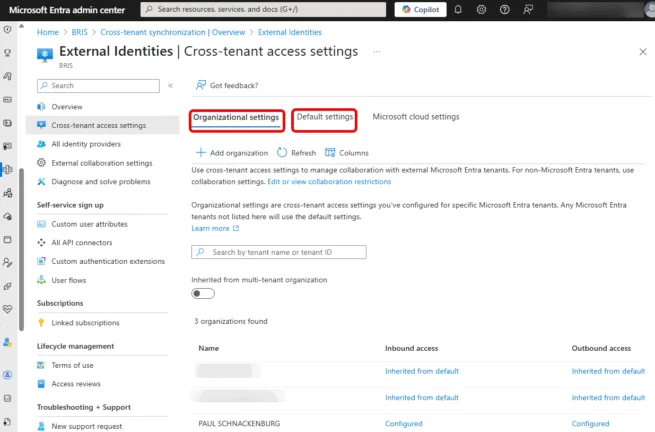

Ein weiterer Bereich, den Sie überprüfen sollten, sind die Einstellungen für externe Identitäten im Entra-Portal. Gehen Sie zu Entra ID – Externe Identitäten – Einstellungen für den Tenant-übergreifenden Zugriff

Hier können Sie Einstellungen für bestimmte Entra ID-Tenants, mit denen Ihr Unternehmen arbeitet, Standardeinstellungen, die für alle anderen Tenants gelten, und Microsoft Cloud-Einstellungen, die Azure Government und Azure China Tenants umfassen, konfigurieren.

Eine ausführliche Beschreibung würde den Rahmen dieses Artikels sprengen, aber werfen Sie doch einen Blick auf die Registerkarte Standardeinstellungen. Hier können Sie für jeden Tenant, der nicht unter Organisatorische Einstellungen aufgeführt ist, festlegen, wie der eingehende und ausgehende Zugriff konfiguriert werden soll.

Für Inbound können Sie B2B-Zusammenarbeit zulassen oder blockieren, d.h. externe Benutzer können als Gäste in Ihren Tenant eingeladen werden und Zugang erhalten (z.B. in Teams oder SharePoint).

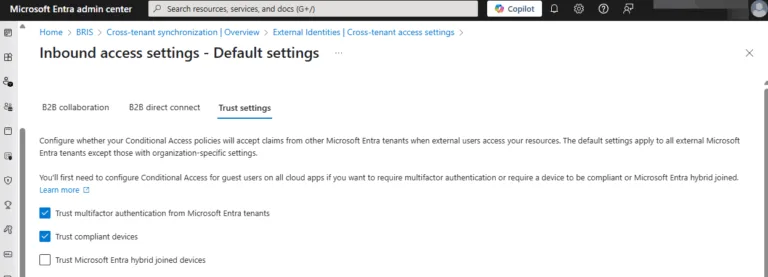

Auch hier gilt, dass ein völliges Blockieren für Ihr Unternehmen möglicherweise nicht funktioniert. Es gibt auch Einstellungen für B2B-Direktverbindungen (siehe unten) und wenn Sie dem MFA-Prozess Ihres Tenants vertrauen, d.h. wenn Sie MFA für den Zugriff auf eine Ressource verlangen und der Gastbenutzer bereits eine MFA in seinem Heimat-Tenant durchgeführt hat, wird er nicht erneut gefragt.

Sowohl für eingehende als auch für ausgehende Standardeinstellungen können Sie Gruppen oder alle Personen im Tenant angeben. Eines der Grundprinzipien von Zero Trust ist die Zuweisung von Least-Privilege-Zugriff. Wenn also nur bestimmte Abteilungen in Ihrem Unternehmen in andere Tenants eingeladen werden sollen, fügen Sie nur diese Gruppen hinzu.

Und für den eingehenden Zugriff können Sie jedes Unternehmen blockieren, aber bestimmte Tenants zulassen, von denen Sie wissen, dass Sie mit ihnen zusammenarbeiten. So blockieren Sie die Angriffe durch Teams (und andere Microsoft 365-Workloads) gleich am Eingangstor.

B2B direct connect ist ein Sonderfall, der nur die von Teams gemeinsam genutzten Kanäle betrifft, ein Konzept, das vor ein paar Jahren eingeführt wurde.

Hier können Sie die Zusammenarbeit mit anderen Entra ID-Tenants einrichten (Administratoren in beiden Tenants müssen dies einrichten) und dann gemeinsame Kanäle in Teams erstellen, zu denen Benutzer (in bestimmten Gruppen) aus dem anderen Tenant eingeladen werden können, ohne dass Gastkonten erstellt werden müssen, sie sind „einfach da“, was die Zusammenarbeit verbessert.

Das Risiko ist hier minimal, denn Sie müssen mit den anderen Administratoren zusammenarbeiten, um dies überhaupt einzurichten, und werden hoffentlich überprüfen, dass es sich nicht um Kriminelle handelt.

Alle diese Einstellungen in Teams und Entra funktionieren jedoch nur für unbekannte Benutzer, die von unbekannten Tenants kommen. Das ist ein guter Anfang, deckt aber keine kompromittierten Benutzerkonten ab.

Best Practices: So stärken Sie die Sicherheit von Microsoft Teams

Wenn ein Benutzer in einem Tenant, mit dem Sie zusammenarbeiten, kompromittiert wird und unter der Kontrolle eines Angreifers steht, wird dieser damit alles erkunden, worauf dieses Konto in seinem Heimat-Tenant Zugriff hat, aber auch, worauf es in Ihrem Tenant Zugriff hat.

Schlimmer noch: Wenn ein Benutzerkonto in Ihrem Unternehmen kompromittiert wird, kann der Angreifer nicht nur auf alles zugreifen, worauf er in Ihrem Tenant Zugriff hat, sondern auch auf andere Tenants, bei denen er zu Gast ist.

Der 365 Permission Manager von Hornetsecurity ist ein hervorragendes Tool, um die Zugriffsrechte eines Benutzers zu verstehen und sowohl interne als auch externe Berechtigungen für Teams und SharePoint-Websites einzusehen und zu optimieren.

Welche weiteren Schritte sollten Sie neben der Konfiguration des Gastzugangs von Teams und der Tenant-übergreifenden Einstellungen von Entra ID unternehmen, um das Risiko für Ihre Benutzer zu minimieren?

- Aktivieren Sie die Multi-Faktor-Authentifizierung für alle Benutzerzugänge zu Microsoft 365, einschließlich Teams. Dies stellt viel aussagekräftigere Verifizierung dar, ob es sich bei dem Konto, das sich anmeldet, tatsächlich um den richtigen Benutzer handelt, als nur ein Benutzername und ein Passwort. Außerdem ist MFA nicht gleich MFA. Beginnen Sie mit der Umstellung auf phishing-resistente MFA-Varianten wie Windows Hello for Business, Hardware-2FA-Schlüssel wie YubiKeys oder Passkeys, bei denen ein Smartphone als 2FA-Hardware fungiert.

- Überprüfen Sie regelmäßig den gewährten Zugriff auf verschiedene Teams, für interne Benutzer, aber insbesondere für Gastbenutzer.

- Schulen Sie Ihre Mitarbeiter, damit diese nicht nur auf Phishing und verdächtige Nachrichten in E-Mail achten, sondern auch in Teams, bei Sprachanrufen und in anderen Kommunikations-Apps wie WhatsApp, LinkedIn Chat usw. wachsam sind. Nutzen Sie unsere hervorragende und verwaltungsarme Lösung, den Security Awareness Service, um Ihre Benutzer in eine starke „menschliche Firewall“ zu verwandeln.

- Nutzen Sie die neuen Funktionen in Hornetsecurity’s Advanced Threat Protection (ATP), um bösartige Links und Anhänge in Teams zu blockieren. Diese brandneue Ergänzung zu ATP bietet einen ähnlichen Schutz für Teams, wie wir ihn für E-Mails bieten.

Wie 365 Total Protection Microsoft Teams sicherer macht

Mit 365 Total Protection erhalten Sie ein komplettes Schutzpaket für Ihren Microsoft 365-Tenant, einschließlich der Erkennung und Blockierung von Nachrichten und Anhängen von Phishing-Angriffen in Teams.

Außerdem werden Malware und Ransomware abgewehrt, die versuchen, über E-Mails einzudringen, und es wird eine KI-gestützte E-Mail-Sicherheit hinzugefügt, die die Übernahme von Konten durch die Sicherung von Anmeldedaten verhindert. Darüber hinaus gibt es Compliance- und Archivierungsfunktionen, um die Einhaltung gesetzlicher Vorschriften für Ihre Teams-Konversationen sicherzustellen.

Sichern Sie Microsoft Teams mit 365 Total Protection

Die Sicherheit von Microsoft Teams ist wichtiger denn je. Cyberkriminelle nutzen Chat-Nachrichten, die gemeinsame Nutzung von Dateien und Kontodaten für ihre Angriffe aus.

Mit 365 Total Protection können Sie:

- Blockieren Sie Phishing Nachrichten und bösartige Links, bevor sie Ihre Mitarbeiter erreichen

- Verhindern Sie Malware- und Ransomware-Infektionen über kompromittierte Teams-Konten

- Überwachen und sichern Sie die Kommunikation von Teams im Hinblick auf Compliance und Datenschutz

Schützen Sie die Umgebung Ihres Teams noch heute – vereinbaren Sie jetzt eine Demo!

Vernachlässigen Sie nicht Ihre Microsoft Teams Sicherheit

Cyberkriminelle haben es auf Microsoft Teams abgesehen. Daher ist es sehr wichtig, dass Sie nicht nur die Haustür (E-Mail), sondern auch die Fenster (Teams) vor Angriffen schützen.

Wie wir bereits erwähnt haben, gehört dazu eine mehrschichtige Strategie, die es Gästen und externen Nutzern nur dann erlaubt, Ihre Nutzer zu erreichen, wenn es dafür einen klaren geschäftlichen Grund gibt.

Darüber hinaus fügen wir eine phishing-resistente MFA für eine starke Identitätsauthentifizierung sowie ATP-Link- und Attachment-Scans hinzu, um die Sicherheit zu erhöhen. Und für den Fall, dass alle diese Schichten versagen, sorgen wir dafür, dass unsere Benutzer geschult werden, damit sie sich des Potenzials von Nachrichten mit Phishing-Angriffen in Teams bewusst sind.

Ist Microsoft Teams also sicher genug, um vertrauliche Informationen zu übermitteln? Die Antwort lautet: Ja, wenn Sie sich der in diesem Artikel beschriebenen Risiken bewusst sind und die genannten Best-Practices implementiert haben.

FAQ

Angreifer nutzen die Funktionen von Teams wie Chat und Dateifreigabe, um sich als Kollegen auszugeben, Phishing-Links zu versenden und Malware zu verbreiten und so das Vertrauen der Benutzer auszunutzen.

Aktivieren Sie die Multi-Faktor-Authentifizierung, beschränken Sie den Gastzugang, überprüfen Sie regelmäßig die Berechtigungen und schulen Sie die Benutzer darin, Phishing-Versuche in Teams und anderen Kommunikationstools zu erkennen.

Angesichts der zunehmenden Cyber-Bedrohungen, die auf Teams abzielen, ist die Sicherung der Kommunikation unerlässlich, um sensible Informationen zu schützen und die Integrität des Unternehmens vor Phishing- und Malware-Angriffen zu bewahren.