E-MAIL-VERSCHLÜSSELUNG

Vollständig automatisierte, sichere und effektive E-Mail-Verschlüsselung

Jetzt Anfrage stellen!

AUTOMATISCH ABGESICHERTE E-MAIL-KOMMUNIKATION

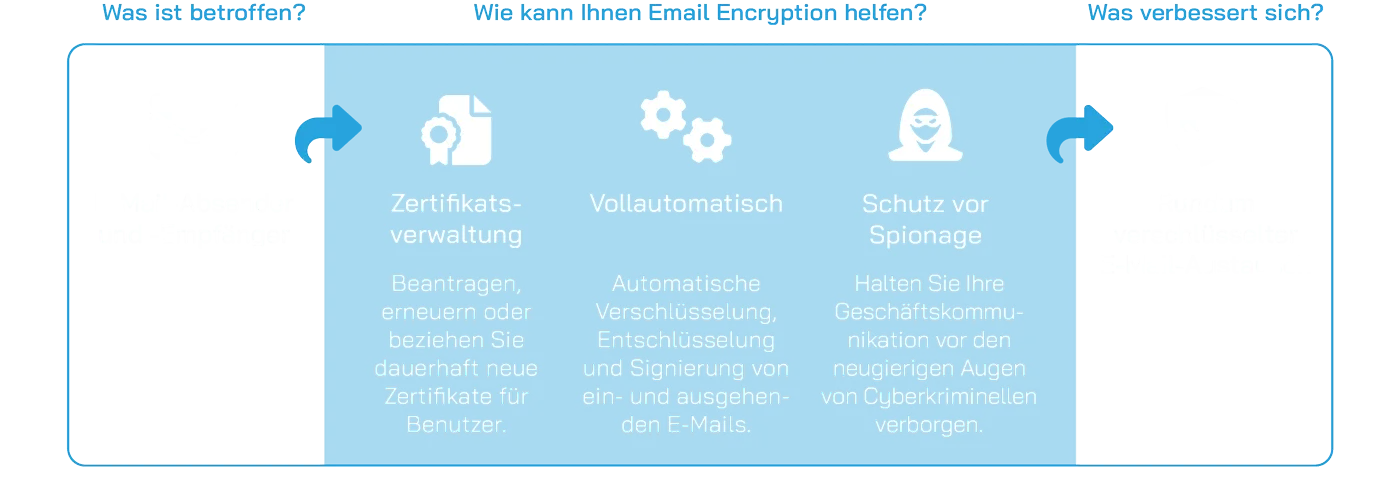

Cyberkriminelle sind immer auf der Suche nach Geschäfts-E-Mails mit sensiblen und vertraulichen Informationen, sei es zu Spionagezwecken oder für einen erfolgreichen Cyberangriff. Mit Email Encryption von Hornetsecurity können Sie sich auf einen

rundum verschlüsselten Austausch und somit auf eine sichere E-Mail-Kommunikation verlassen. Email Encryption unterstützt alle Standardverschlüsselungstechnologien.

Alle Funktionen der E-Mail-Verschlüsselung

von Hornetsecurity im Überblick

Testmöglichkeit der Verschlüsselungs-Tauglichkeit

Automatische digitale Signierung & Verschlüsselung ausgehender E-Mails per S/MIME und PGP

Automatische Zertifikat-Verwaltung & Schlüsselspeicherung

Individuelle Einrichtung und Festlegung von Verschlüsselungs-Richtlinien

Vertrauliche Kommunikation über Websafe

BUSINESS EMAIL ENCRYPTION

MINIMALER VERWALTUNGSAUFWAND FÜR IT-ADMINISTRATOREN

Handling von Benutzerzertifikaten

Über das Control Panel lassen sich neue Zertifikate für Benutzer anfordern, verlängern oder dauerhaft beziehen (Abo-Funktion: Ein Zertifikatsabonnement kann zusätzliche Kosten gemäß Preisliste verursachen).

Anpassungsfreie Skalierbarkeit

Da Email Encryption auf der Cloud-Technologie basiert, ist es jederzeit möglich, die Zahl der verschlüsselten E-Mail-Benutzer an die Bedürfnisse des Kunden anzupassen.

Individuelle Adaption von Verschlüsselungsrichtlinien

Administratoren legen in der Regel für ein Unternehmen identische Verschlüsselungsrichtlinien fest. Von diesen lassen sich auf Domain-, Gruppen- und Benutzerebene vom Standard abweichende Ausnahmen definieren. Dies reicht von unterschiedlichen Verschlüsselungstechnologien bis hin zur Deaktivierung der Verschlüsselung.

Automatische Updates

Aufgrund des cloudbasierten Verschlüsselungsservices steht den Unternehmen stets die aktuellste Version des Dienstes zur Verfügung. Administratoren brauchen sich dabei weder um Software- noch um Hardwareupdates zu kümmern.

MEHR FEATURES & BENEFITS

KOSTENLOSE DOWNLOADS

Sie möchten noch mehr erfahren? Laden Sie unsere Fact Sheets herunter, um alle Features von Email Encryption zu sehen.

Email Encryption >

Email Archiving >

365 Total Protection >

Security Awareness Service >

EBOOKS, PODCASTS & MEHR

Hier finden Sie spannende Informationen zu Themen rund um Microsoft 365, E-Mail-Sicherheit, Backup und vieles mehr.