Gewappnet gegen komplexe E-Mail-Bedrohungen – Mit Advanced Threat Protection bleibt Ihr Unternehmen sicher!

Die verbreitetste Methode, die Cyberkriminelle verwenden, um in die Systeme von Unternehmen einzudringen, ist das Versenden von schadhaften E-Mails.

Oftmals handelt es sich dabei um ausgeklügelte Phishing-E-Mails, die den Empfänger dazu verleiten, sein Firmenpasswort über einen bereitgestellten Link zu ändern oder die Zustimmung für den Empfang eines Pakets zu erteilen.

Ein zunehmend gängiges Vorgehen ist auch, den Nutzer dazu zu bewegen, einen QR-Code mit dem Smartphone zu scannen, um auf Business- Anwendungen zuzugreifen.

Um sicherzustellen, dass ein Unternehmen nicht Opfer eines Cyberangriffs wird, sind starke und vielschichtige Schutzmechanismen entscheidend, die sich flexibel an die ständig verändernde Bedrohungslage anpassen.

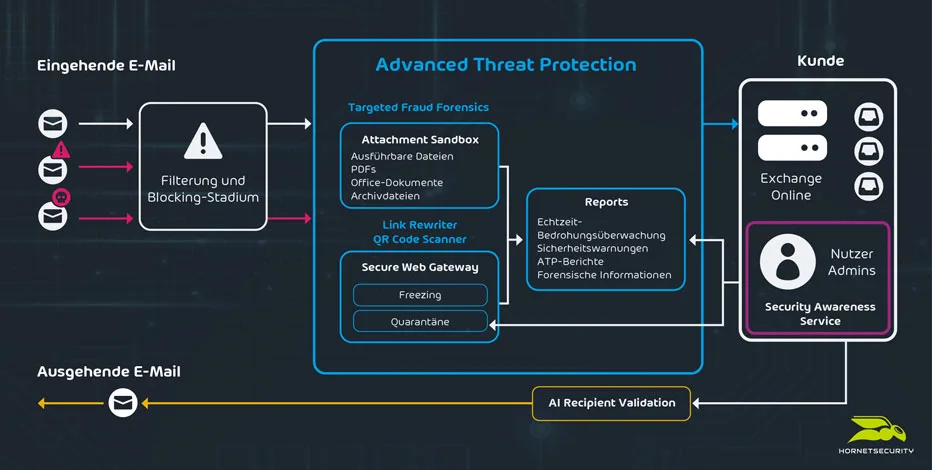

In diesem Artikel werden wir einen Blick darauf werfen, wie die Services von Hornetsecurity nahtlos in die Microsoft 365 E-Mail-Dienste integriert werden können, und wie sie nicht nur Schutz vor simplen E-Mail-Bedrohungen durch intelligente Technologien bieten, sondern auch vor fortschrittlichen Angriffen wie Spear-Phishing oder vor bösartigen QR-Codes mithilfe von Advanced Threat Protection (ATP) schützen.

Darüber hinaus schauen wir uns an, warum die Schulung der Mitarbeiter, schädliche Inhalte zu erkennen und zu melden, von essenzieller Bedeutung ist.

Wir werden uns in diesem Artikel dabei allerdings besonders auf ATP konzentrieren, ohne jedoch Details preiszugeben, die Kriminelle dazu verwenden könnten, Schutzmaßnahmen zu umgehen.

Integration Mit Exchange Online

Es stehen zwei technische Ansätze zur Verfügung, um die E-Mail-Sicherheit von Exchange Online in Microsoft 365 zu verstärken:

- Der erste beinhaltet die Änderung der Mail eXchanger (MX)-Einträge für die E-Mail-Domain („firma.com“) im Domain Name System (DNS) des Internets, sodass sie auf unseren Service verweisen. Alle eingehenden E-Mails werden so durch unsere Systeme geleitet und bieten einen sicheren Datenfluss zu den Postfächern der Benutzer.

- Die zweite Methode besteht darin, eine Anwendung in Entra ID (ehemals Azure Active Directory, AAD), der Identity Platform von Microsoft 365, zu erstellen. Dieser werden spezifische Berechtigungen für die Graph Application Programming Interface (API) erteilt, die die Postfächer der Benutzer zugänglich macht. Dieser zweite Ansatz ermöglicht zusätzliche Flexibilität, wie beispielsweise die Fähigkeit, auf die Postfächer der Benutzer zuzugreifen, nachdem eine E-Mail bereits zugestellt wurde sowie diese zu löschen, falls das System feststellt, dass bei der ursprünglichen Überprüfung etwas übersehen wurde und die E-Mail nun als schädlich identifiziert wurde.

Hornetsecurity setzt beide Methoden ein und kombiniert das Beste aus beiden Welten für einen umfassenden Schutz.

Effektive Abwehr von unerwünschten E-Mails

In unserem Cyber Security Report wurde deutlich, dass von den 45 Milliarden gescannten E-Mails, die in einem Zeitraum von 12 Monaten unsere Systeme durchlaufen haben, ganze 36,4 % als unerwünscht kategorisiert wurden.

Wir haben also mehr als ein Drittel aller versendeten E-Mails aus den Postfächern der Nutzer ferngehalten. Von diesem Anteil wurden 3,6 % als bösartig markiert.

Um eine solche große Menge an Spam and Malware zu bewältigen, ist ein schnelles und effizient System erforderlich. Spam und Malware Protection von Hornetsecurity ist als mehrstufiges Filtersystem aufgebaut.

Im Blocking-Stadium wird der Großteil der Spamnachrichten zurückgewiesen, die übrigen E-Mails erreichen die aktive Analyse, wo der E-Mail-Strom durch eine Vielzahl von Filterregeln gereinigt wird.

Unsere Garantie für eine Spamerkennung von 99,9 % sowie eine Virenerkennung von 99,99 % beruht auf der Verwendung von 18 unabhängigen Viren- und Phishing-Spam-Filtern und prüfen auf diese Weise sowohl eingehende als auch ausgehende E-Mails.

Das Hornetsecurity Bounce Management sorgt zusätzlich dazu, dass nur „echte“ Bounces (z. B. Informationen über die Abwesenheit von Benutzern oder Verzögerungen bei der Zustellung) die Postfächer der Mitarbeiter erreichen.

Es gibt allerdings auch Bounces, die auf gefälschte Absenderadressen beruhen. Unser System filtert solche gefälschten E-Mails heraus, um somit vor Backscatter– und Bounce-Angriffe zu schützen.

Ein ständiger Wettlauf

Die oben genannten Services kümmern sich erfolgreich um den Großteil der unerwünschten und bösartigen E-Mails. Allerdings investieren Angreifer viel Zeit und Mühe, um ihre Angriffsmethoden kontinuierlich zu verändern und so die E-Mail-Filter zu umgehen. Doch hier kommt Advanced Threat Protection (ATP) ins Spiel.

Eine effektive Strategie der Angreifer besteht darin, verschlüsselte Dokumente an E-Mails anzuhängen.

In der Regel können herkömmliche Anti-Malware-Engines solche Dokumente nicht scannen und laufen daher Gefahr, bösartige Dateien zu übersehen. ATP hingegen setzt auf die Entschlüsselung von angehängten Dokumenten, um diesem Risiko entgegenzuwirken.

Ein weiterer Risikofaktor sind QR-Codes. Besonders in den letzten Monaten hat die Verwendung von QR-Codes in E-Mails an Bedeutung gewonnen.

Dies liegt zum Teil daran, dass QR-Codes mittlerweile ein normaler Bestandteil des Alltags geworden sind (zum Beispiel bei Speisekarten in Restaurants oder beim Bezahlen von Parkgebühren) und zum anderen daran, dass ein Angriff vom (oft unternehmenseigenen und -verwalteten) PC auf das persönliche Smartphone der Mitarbeiter verlagert wird, womit geschickt alle vorhandenen Schutzmaßnahmen auf dem Computer umgangen werden.

Die URL im QR-Code führt oft zu einer täuschend echten Anmeldeseite.

Bereits seit über einem Jahr verfügt ATP über eine integrierte QR-Code-Prüfung für alle gängigen Dateitypen wie GIF, JPEG, PNG und BMP.

ATP ist mit mehrschichtigen Schutzmechanismen ausgestattet, darunter die Sandbox Engine, die sämtliche angehängte Dateien öffnet, potenziell schädliche Anhänge identifiziert und im Bedarfsfall die entsprechende E-Mail in Quarantäne setzt.

Die Sandbox Engine überprüft, ob die angefügten Dateien Anzeichen dafür aufweisen, dass sie in einer virtuellen Maschine (VM) oder einer Sandbox ausgeführt werden. Dies weist eindeutig auf eine potenziell schädliche Natur hin.

Zusätzlich wird ein Dateisystemmonitor verwendet, um zu überprüfen, ob die Anlage Dateien schreibt oder verändert und ein Prozessmonitor, um zu sehen, ob die Datei einen Unterprozess startet.

Ein Registrierungsmonitor wird genutzt, um ungewöhnliche Werte in der Registry zu erkennen (dies wird oft verwendet für Persistenz beim Neustart des PCs), und eine Netzwerküberwachung prüft, ob das Dokument versucht, sich mit einem Endpunkt im Internet zu verbinden.

Die forensische Betrachtung des Arbeitsspeichers prüft, ob das Dokument auf ungewöhnliche Weise auf den Speicher zugreift – all dies sind Hinweise auf eine mögliche Schadsoftware. Ein entscheidendes Element ist die Machine Learning-Engine, die über 500 Indikatoren und die genannten Signale analysiert.

Sie trennt mit äußerst hoher Genauigkeit bösartige von unbedenklichen Dateien und gewährleistet so eine wirksame Abwehr.

Eine weitere präventive Maßnahme ist das vorübergehende Zurückhalten von verdächtigen E-Mails, die noch nicht eindeutig als schädlich eingestuft werden können. Dies bietet die Möglichkeit, auf neue Daten zu warten, die zu einer positiven Identifizierung eines eventuell schädlichen Anhangs führen könnten.

Sämtliche Links in E-Mails (URLs) werden von unserem sicheren Web-Gateway umgeschrieben und sowohl beim Empfang der E-Mail als auch bei der späteren Aktivierung durch den Benutzer umfassend gescannt.

Um dieser Sicherheitsmaßnahme zu entgehen, integrieren Angreifer häufig Links direkt in angehängte Dateien, die nicht umgeschrieben werden können, da dies die Integrität des Dokuments beeinträchtigen würde. Dennoch überwacht unser System diese Links genau, um sicherzustellen, dass auf der Zielseite keine schadhaften Inhalte vorliegen.

Eine äußerst wichtige Funktion von Cybersecurity-Tools besteht darin, die Nutzer umgehend zu informieren, wenn etwas Unregelmäßiges im Gange ist. ATP ermöglicht Echtzeitwarnungen, sobald eine Organisation Ziel eines E-Mail-Angriffs geworden ist. Ein damit verbundenes Feature ist das sogenannte Ex Post Alerts: Wenn bereits zugestellte E-Mails nachträglich als bösartig identifiziert werden, wird mit ATP das IT-Team sofort benachrichtigt.

Wie bereits erwähnt, können dann diese E-Mails automatisch gelöscht werden. Allerdings hat der Nutzer möglicherweise bereits auf einen Link geklickt oder einen Anhang geöffnet. In diesem Fall ist abzuwägen, ob das Response-Team eine eingehende Untersuchung der betroffenen Benutzerkonten oder Geräte durchführen sollte.

Die menschliche Komponente bleibt nach wie vor die größte Herausforderung in Sachen Cybersicherheit, und genau hierauf setzen Angreifer, die raffinierte Social Engineering-Taktiken anwenden.

Unsere gezielte Fraud Forensik setzt auf Fraud Attempt Analysis und Intention Spoofing Recognition, um Social Engineering-Angriffe aufzuspüren und zu unterbinden.

Dabei wird nicht nur die Sprache der E-Mails analysiert, um Muster für mögliche bösartige Absichten oder Spionageangriffe zu erkennen, sondern auch die gezielte Verwendung falscher Fakten, um den Empfänger zu einer Reaktion zu bewegen.

Gleichzeitig erfolgt eine präzise Identifikation von gefälschten Absenderidentitäten.

Automatischer Schutz vor fehlgeleiteten E-Mails

Eine zusätzliche Funktion, die maßgeblich zur umfassenden E-Mail-Sicherheit beiträgt, ist Hornetsecuritys KI-gestützte Empfängervalidierung: AI Recipient Validation. Diese benachrichtigt die Nutzer, falls ein unbeabsichtigter Empfänger einbezogen oder evt. ein Empfänger vergessen wurde.

Des Weiteren warnt das System, wenn die E-Mail sensible Informationen, wie persönliche Daten (PII) oder unangemessene Formulierungen enthält und weist darauf hin, wenn eine umfangreiche Verteilerliste verwendet wird.

Diese Analyse erfolgt ausschließlich lokal im Outlook-Client, ohne dass Daten an unseren Service übermittelt werden. Selbstverständlich steht Administratoren ein Dashboard zur Verfügung, um zu sehen, welche Warnungen die Benutzer erhalten haben und wie sie darauf reagiert haben.

Administratoren können zudem bestimmte Warnszenarien deaktivieren, Benutzer von bestimmten Warnungen ausschließen und externe Domänen als interne behandeln.

Die menschliche Firewall

Kein Schutzsystem der Welt ist 100 % sicher; trotz aller technischen Sicherheitsvorkehrungen kann es passieren, dass eine bösartige E-Mail durchdringt. Und genau für diese Situation ist es von entscheidender Bedeutung, dass die Benutzer gut geschult sind.

Die meisten Security Awareness Dienste erfordern viel Zeit für die Administration: Planung, Terminierung und Nachverfolgung der Benutzer, die auf simulierte Phishing-Angriffe hereingefallen sind.

Hornetsecuritys Security Awareness Service ist anders und trainiert Mitarbeiter vollautomatisch. Jeder Benutzer wird dabei mit unserem patentierten ESI® – Employee Security Index kontinuierlich eingestuft.

Dieser branchenweit einzigartige Benchmark, misst das Sicherheitsverhalten der Mitarbeiter und ermittelt und steuert den individuellen Bedarf an E-Trainings.

Benutzer, die selten auf simulierte bösartige Links oder Anhänge klicken, werden weniger mit Simulationen belästigt. Wiederholungstäter hingegen werden mehr simulierten Angriffen ausgesetzt und erhalten kurze, relevante Schulungsinhalte in Videoform.

Hierbei wird auch Gamification verwendet, um die Beteiligung der Benutzer zu erhöhen.

Gehen Sie mit Hornetsecurity’s Advanced Threat Protection auch im Jahr 2024 auf Nummer sicher und bleiben Sie den neuesten Entwicklungen in E-Mail-Bedrohungen stets einen Schritt voraus. Schützen Sie nicht nur Ihr Unternehmen, sondern auch Ihre Mitarbeiter vor raffinierten Angriffen.

Zögern Sie nicht länger – sichern Sie Ihre E-Mails mit Hornetsecurity und gewährleisten Sie so die Widerstandsfähigkeit Ihrer digitalen Assets.

Fazit

Die E-Mail ist der häufigste Angriffsvektor, den Cyberkriminelle nutzen, um Unternehmen zu kompromittieren.

Ein umfassender E-Mail-Sicherheitsdienst muss vor einfachen Bedrohungen, wie massenhaft versendeten Spam und Phishing-E-Mails ebenso schützen, wie vor komplexen Cyberbedrohungen, wie Spear-Phishing-Angriffen und gezielten E-Mail-Ködern.

Spam- und Malware-Protection von Hornetsecurity, kombiniert mit Advanced Threat Protection, bietet hierfür den besten Schutz. Wird diese Kombination mit AI Recipient Validation und dem Security Awareness Service erweitert, ist das unschlagbare Rundumpaket komplett.

Häufig gestellte Fragen

ATP setzt auf Malicious Decument Decryption, eine Sandbox-Engine und eine maschinelle Lernmodul, um das Verhalten von Dateien, Veränderungen in der Registrierung, Netzwerkkommunikation und den Zugriff auf den Speicher zu analysieren. Dies ermöglicht ein präzises Erkennen von schädlichen Dateien mit hoher Genauigkeit.

Verdächtige E-Mails werden vorübergehend zurückgehalten und mittels eines Sicherheitsmechanismus eingefroren. Während dieser Zeit kann durch neue Daten eine eindeutige Identifikation erfolgen, und sämtliche Links werden über das sichere Web-Gateway von Hornetsecurity gescannt, bevor sie dem Nutzer zugestellt werden.

Durch den Einsatz des Employee Security Index (ESI®) verfolgt der Security Awareness Service ganz automatisch das Verhalten der Benutzer. Auf Grundlage individueller Reaktionen werden simulierte Angriffe auf jeden einzelnen Mitarbeiter zugeschnitten sowie Schulungsinhalte in Form von Videos bereitgestellt. Dabei wird durch Gamification die Einbindung der Benutzer gesteigert, und das alles mit minimalem administrativem Aufwand.