Es gibt eine Möglichkeit, Ihr SOC-Teams zu entlasten und gleichzeitig die Sicherheitslage Ihres Unternehmens zu verbessern.

Ihr Security Operations Center (SOC) ist ein unverzichtbares Instrument und bildet das Herzstück Ihrer Strategie zum Schutz der digitalen Vermögenswerte Ihres Unternehmens – durch die Erkennung, Untersuchung und Reaktion auf Bedrohungen, nahezu rund um die Uhr.

Als zentrale Anlaufstelle für die Cybersicherheitsaktivitäten eines Unternehmens sind SOCs mit der proaktiven Überwachung beauftragt und übernehmen entscheidende Funktionen, darunter:

- Incident Response (Reaktion auf Sicherheitsvorfälle)

- Threat Intelligence und Analyse

- Schwachstellenmanagement

Das Kräfteverhältnis zwischen Security Operations Centers (SOCs) und Angreifern verschiebt sich ständig – mit der Folge, dass sich Sicherheitsteams in einem endlosen Spiel von „Whack-a-Mole“ wiederfinden. (Zur Erklärung: Bei „Whack-a-Mole“ schlagen Spieler mit einem Hammer auf Maulwürfe, die zufällig und in schneller Abfolge aus Löchern auftauchen.)

Je weiter das Spiel voranschreitet, desto schneller erscheinen die Maulwürfe – und es wird zunehmend schwieriger, mitzuhalten. Genauso verhält es sich im SOC: Die Geschwindigkeit und das Volumen von Cyberbedrohungen nehmen rasant zu.

Diese Zunahme an Bedrohungen – sowohl in Häufigkeit als auch in Komplexität – kann Sicherheitsteams überfordern, denn die Zahl der Sicherheitsvorfälle wächst exponentiell und zeigt keine Anzeichen einer Verlangsamung.

Weitere entscheidende Faktoren, die die Effektivität von SOC-Teams beeinträchtigen:

- Burnout

Laut dem 2023 “Voice of the SOC”-Bericht von Tines aus dem Jahr 2023 gaben bereits damals fast zwei Drittel (63 %) der SOC-Fachkräfte an, unter Burnout durch steigende Arbeitsbelastung zu leiden. - MTTR (Mean Time To Respond)

Der jährliche Cyber-Threat-Report von ReliaQuest ergab, dass die durchschnittliche Reaktionszeit auf Sicherheitsvorfälle bei herkömmlichen Methoden bei erstaunlichen 2,3 Tagen liegt! - Alarm Fatigue

Im Global State of Security Report von Cisco nannten 59 % der befragten SOC-Teams die hohe Anzahl an Warnmeldungen als einen der drei größten Zeitfresser im Arbeitsalltag.

Security Operations Center (SOC)-Teams stehen unter größerem Druck denn je – sie müssen unablässig Warnmeldungen bearbeiten, Bedrohungen untersuchen und in einem atemlosen Tempo auf Sicherheitsvorfälle reagieren. Doch es gibt einen besseren Weg.

In diesem Blog werfen wir einen Blick auf die Herausforderungen, denen sich SOC-Teams in der heutigen Bedrohungslage gegenübersehen – darunter Alarm Fatigue und begrenzte Ressourcen.

Wir zeigen, wie Unternehmen die Belastung für ihre SOCs durch intelligentere Sicherheitsautomatisierung und zentralisierte Plattformen wie 365 Total Protection von Hornetsecurity verringern können. Solche Lösungen helfen dabei, Arbeitsabläufe zu optimieren, die Erkennung von Bedrohungen zu verbessern und die gesamte Sicherheitslage des Unternehmens zu stärken.

Es ist entscheidend, dass Organisationen ihre Sicherheitslage kontinuierlich überwachen und regelmäßig Kennzahlen auswerten, um die Wirksamkeit ihrer Sicherheitsmaßnahmen zu beurteilen – nur so lässt sich sicherstellen, dass diese belastbar genug sind und die Geschäftskontinuität gewährleisten.

Ein Versäumnis in diesem Bereich – etwa durch mangelnde Wachsamkeit oder eine veraltete Sicherheitsinfrastruktur – kann schwerwiegende Folgen haben. Das musste der britische NHS im Jahr 2024 selbst erfahren.

Warum traditionelle SOC-Workflows modernen Unternehmen nicht mehr gerecht werden

Es ist an der Zeit für einen grundlegenden Wandel in der Herangehensweise und Methodik von Security Operations Centers (SOCs), wenn diese weiterhin effektiv arbeiten und Unternehmen vor Bedrohungen schützen sollen. Das herkömmliche Modell – ein Flickwerk aus isolierten Einzellösungen mit jeweils eigenen, abgeschotteten Datenquellen – hat ausgedient.

Werfen wir einen Blick auf die Engpässe, von denen SOC-Mitarbeitende berichten – und warum diese Probleme immer häufiger auftreten.

Zu viele Tools

Bei der Recherche zu diesem Blog zeigt sich ein wiederkehrendes Muster: SOC-Teams sind überfordert. Laut dem „Voice of the SOC“-Bericht von Tines aus dem Jahr 2023 nutzen 12 % der Befragten zwischen 11 und 24 verschiedene Tools für ihre sicherheitsrelevante Arbeit! Wenig überraschend ist dabei, dass der Effizienzgewinn mit der Anzahl der eingesetzten Tools tendenziell abnimmt.

SOC-Teams kämpfen damit, zusätzliche Tools einsetzen zu müssen, um ihre Aufgaben überhaupt erfüllen zu können – was wiederum zu Frustration und Engpässen führt, wenn es um ihre eigentlichen Kernaufgaben geht.

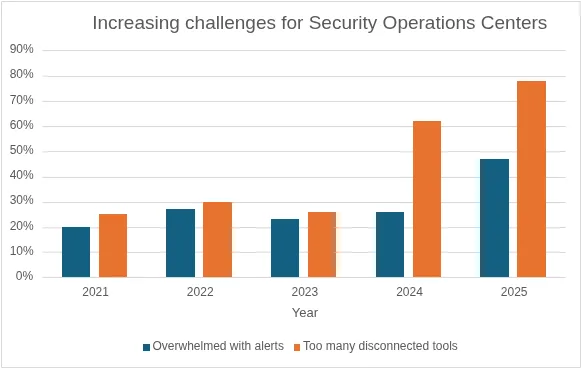

Die jährlich erscheinenden Splunk State of Security-Berichte von 2021 bis 2025 zeichnen ein düsteres Bild: Sie belegen den zunehmenden Kampf der SOC-Teams mit einer überbordenden Tool-Landschaft – kombiniert mit einer Flut an Warnmeldungen.

Übermäßige Alarmflut

Es dürfte kaum überraschen: Die Zahl der Warnmeldungen, die SOC-Mitarbeitende täglich bewältigen müssen, liegt – je nach Quelle – zwischen 10.000 und 20.000 pro Woche. Die anschließende Priorisierung und Untersuchung führt regelmäßig zu erheblichen Engpässen.

Viele Tools sind von Haus aus auf einen eng umrissenen Aufgabenbereich ausgelegt. Das zwingt SOC-Teams dazu, zusätzlichen Aufwand zu betreiben, um fehlenden Kontext zu rekonstruieren und Daten aus verschiedenen Quellen manuell zu korrelieren.

Insights & Reporting

Ein weniger spannender, aber entscheidender Teil der SOC-Arbeit ist das Reporting. Das bekannte Sprichwort „Man kann nur managen, was man messen kann“ trifft hier voll zu. Die enorme Menge an gesammelten Telemetriedaten ist essenziell, um Sicherheitsvorfälle zu analysieren, Ursachen zu ermitteln und den Ablauf rekonstruieren zu können – etwa im Rahmen eines Post Incident Reports (PIR).

Doch das Zusammenführen und Aufbereiten dieser Informationen aus verschiedenen Tools kostet viel Zeit – Zeit, die viele SOC-Teams schlicht nicht haben.

Benutzerkontenverwaltung

Zugriffsrechte auf Basis verifizierter Identitäten zu vergeben – statt sich allein auf einen sicheren Netzwerkeinstieg zu verlassen – ist zunehmend Standard.

Im Fokus steht dabei das Identity and Access Management (IDAM). Doch je mehr Benutzerkonten verwaltet werden müssen, desto größer wird der administrative Aufwand – und auch die Angriffsfläche. Damit bewegen sich Unternehmen in eine riskante Richtung.

Die Folgen von Alarm Fatigue

Jedes Sicherheitstool muss sorgfältig abgestimmt werden, um echte Bedrohungen zuverlässig zu erkennen – bei möglichst wenigen Fehlalarmen (sogenannten False Positives), also Meldungen, die zunächst echt erscheinen, sich aber als harmlos herausstellen.

Dennoch rutschen Fehlalarme durch – und lenken SOC-Teams ab, rauben Zeit und Fokus, die für die Erkennung echter Bedrohungen dringend gebraucht werden. In einem Umfeld mit zahlreichen Tools und hohen Alarmvolumen kann die Masse an False Positives schnell unkontrollierbar werden – mit fatalen Folgen:

- Unentdeckte Bedrohungen

- Burnout bei Analysten

- Hohe Fluktuation

- Abnehmende Sicherheitseffektivität

Man muss nicht lange suchen, um die realen Folgen verpasster Bedrohungen zu erkennen. Erinnern Sie sich an den Target-Vorfall von 2013? Fast 40 Millionen gestohlene Kreditkartendaten – und ein kaum bezifferbarer Imageschaden für das Unternehmen.

Spätere Berichte zeigten: Ein Mitgrund war, dass Analysten gegenüber Warnmeldungen abgestumpft waren – sie ignorierten regelmäßig legitime Alarme inmitten der täglich eintreffenden Flut. Darunter auch jene Warnsignale aus dem eigenen Monitoring-System. Autsch.

Vier Jahre später, beim Equifax-Hack 2017, wurde bekannt, dass das Sicherheitsteam gleich mehrere Warnungen (darunter eine des US-Heimatschutzministeriums) über eine zu patchende Apache-Struts-Schwachstelle übersehen hatte – jene Schwachstelle, die schließlich ausgenutzt wurde.

Smartere Security Operations durch Automatisierung und Integration

Man kann wohl mit Sicherheit sagen: Die wenigsten Menschen entscheiden sich für einen SOC-Job, um tagein, tagaus monotone, repetitive Aufgaben zu erledigen. Sie wollen Angreifer stoppen – nicht Excel-Tabellen sortieren.

Die Realität sieht jedoch oft anders aus: Viele SOC-Tätigkeiten bestehen aus genau diesen immer gleichen, wenig komplexen Aufgaben. Die gute Nachricht? Mit gezielter Automatisierung und Integration lassen sich diese Abläufe erheblich verschlanken.

Wesentliche Vorteile von Security Automatisierung:

- Geschwindigkeit. Automatisierung beschleunigt die Identifizierung, Analyse und Verifizierung von Bedrohungen enorm.

Konsistenz. Einheitlich definierte Prozesse reduzieren die Fehleranfälligkeit durch manuelle Eingriffe. - Skalierbarkeit. SOCs können ein größeres Bedrohungsvolumen bewältigen – ohne zusätzliche Ressourcen aufzustocken.

Die Integration verschiedener Tools und Plattformen mit einer zentralen Steuerung entlastet Analysten erheblich – sie müssen sich nicht mehr in zig verschiedene Konsolen einloggen und können sich stattdessen auf komplexe Bedrohungen konzentrieren.

Eine einheitliche Sicht auf alle sicherheitsrelevanten Daten erleichtert es zudem, Muster und Trends frühzeitig zu erkennen und schneller auf Bedrohungen zu reagieren – besonders bei der Analyse großer Datenmengen.

Ein abschreckendes Beispiel ist National Public Data (NPD), ein Anbieter für Online-Identitätsprüfungen und Betrugsprävention: Dort kam es zu einer massiven Datenpanne mit fast 3 Milliarden kompromittierten Datensätzen.

Wenn Automatisierung und Integration im Zusammenspiel agieren, ermöglichen sie eine Echtzeit-Korrelation von Ereignissen sowie eine Priorisierung von Bedrohungen – und verbessern so die Leistung des SOCs und steigern dessen Wirksamkeit.

Automatisierung + Integration = bessere SOC-Performance

Hornetsecuritys 365 Total Protection wurde genau für diese Herausforderungen entwickelt:

- Die Plattform optimiert SOC-Workflows und stärkt die Sicherheit in Microsoft-365-Umgebungen. Dank eines mehrschichtigen Schutzkonzepts und integrierter Funktionen zur Vorfallreaktion, die sich an NIST und anderen Sicherheitsstandards orientieren, bietet sie eine zuverlässige Verteidigungsschicht gegen Bedrohungen in der heutigen digitalen Landschaft.

- Die Lösung schützt E-Mails, Teams, SharePoint und OneDrive vor Bedrohungen und reduziert durch Automatisierung und Integrationen die Arbeitslast des SOC, während sie gleichzeitig die Bedrohungserkennung und Transparenz verbessert.

- 365 Total Protection nutzt verhaltensbasierte Analysen, um typische Kommunikationsmuster, Benutzerverhalten und Geschäftsabläufe zu erlernen. Abweichungen werden erkannt und mithilfe von Natural Language Processing (NLP) analysiert, um gezielte Angriffe durch Social Engineering aufzudecken.

- Darüber hinaus sind bereits vorab konfigurierte Sicherheitsrichtlinien enthalten, die auf bewährten Branchenstandards und Hornetsecuritys „Geheimrezept“ basieren. Diese werden automatisch bei der Bereitstellung angewendet – für sofortigen Schutz und zur Vermeidung von Fehlkonfigurationen.

- Die Lösung ist besonders wertvoll und kosteneffizient für kleinere Unternehmen oder solche ohne eigenes Sicherheitsteam.

- Administratoren erhalten in Echtzeit Einblick in gängige Bedrohungen wie Phishing, Malware und Spam sowie in fortgeschrittene Angriffe mit größerer Tragweite, etwa Identitätsmissbrauch. Die gewonnenen Erkenntnisse und detaillierten Berichte ermöglichen schnellere Reaktionen und fundiertere Entscheidungen.

Werfen wir nun einen genaueren Blick darauf, wie 365 Total Protection Komplexität durch Einfachheit ersetzt – und Chaos durch Klarheit.

Automatisierte Bedrohungsabwehr

Im Zentrum von 365 Total Protection – oder besser gesagt, im Gehirn der Lösung – befindet sich der AI Cyber Assistant von Hornetsecurity. Dieses automatisierte Sicherheits-Upgrade unterstützt sowohl Endnutzer als auch Administratoren im Arbeitsalltag, indem es sichere Kommunikation ermöglicht und die Arbeitslast spürbar reduziert.

Dank der nahtlosen Integration in 365 Total Protection verringert sich der Bedarf an manuellen Eingriffen deutlich – durch zentrale Funktionen wie automatisiertes E-Mail-Filtering, Sandboxing und KI-gestützte Empfängerprüfung.

Das Zusammenspiel von automatisiertem E-Mail-Filtering und Sandboxing erkennt und blockiert typische Social-Engineering-Angriffe wie Ransomware, Phishing und BEC (Business Email Compromise). Gleichzeitig identifiziert die KI-Empfängerprüfung fehlgeleitete oder böswillige E-Mails bereits, bevor sie überhaupt im Posteingang des Nutzers landen.

Vereinfachtes Management in Microsoft 365

SOC-Teams werden sich freuen: Die einheitliche Konsole von 365 Total Protection vereinfacht Arbeitsabläufe durch ein intuitives Design für die Verwaltung von Sicherheitsdiensten und Zugriffsrechten über die gesamte Microsoft-365-Umgebung hinweg.

Im Zentrum dieses Workflows steht der 365 Permission Manager – eine praktische, benutzerfreundliche und zeitsparende Erweiterung, die Administratoren einen klaren und umfassenden Überblick über Berechtigungen in der gesamten Microsoft-365-Landschaft bietet.

Damit sind wir auch beim Thema Compliance – ein Bereich, mit dem Sicherheitsteams im Gesundheitswesen und im Kontext von HIPAA tagtäglich zu tun haben, wenn es darum geht, regulatorische Vorgaben einzuhalten.

Da der Fokus auf Compliance in Unternehmen stetig zunimmt, nimmt der 365 Permission Manager einen Teil dieser Last ab – mit Funktionen wie umfassenden Berichten und einer Audit-Funktion, die Richtlinienverstöße erkennt und gezielte Maßnahmen ermöglicht.

Weniger Fehlalarme, schnellere Reaktion

Dank fortschrittlicher Threat Intelligence und Machine Learning werden E-Mails deutlich schneller auf komplexe Social-Engineering-Versuche analysiert – und dabei präzise zwischen legitimen und schädlichen Nachrichten unterschieden.

Die integrierte Spam- und Malware-Erkennung hat sich dabei als außergewöhnlich zuverlässig erwiesen: Weniger als 0,00015 % Fehlklassifizierungen – das bedeutet, bei einer Million gescannter E-Mails werden höchstens vier fälschlich als Spam eingestuft und in Quarantäne verschoben.

Das Ergebnis: Weniger Fehlalarme, ein aufgeräumteres Dashboard und ein deutlich effizienterer Arbeitsablauf für Sicherheitsteams.

Geht Ihr SOC-Team in einem Meer aus Warnmeldungen unter, kämpft mit manuellen Prozessen – und übersieht dabei trotzdem Bedrohungen?

Dann wird es Zeit für einen smarteren Ansatz. 365 Total Protection von Hornetsecurity hilft Ihnen dabei:

- Die gesamte Sicherheitslage Ihres Unternehmens zu verbessern

- Alert Fatigue dank KI-gestützter Präzision reduzieren

- Bedrohungserkennung und -reaktion zu automatisieren

- Die Sicherheit in Microsoft 365 zentral zu verwalten

Weniger Lärm. Mehr Wirkung. Buchen Sie jetzt eine Demo – wir zeigen Ihnen, wie Ihr SOC wieder aufblühen kann.

Fazit – Stärken Sie Ihr SOC und sichern Sie Ihr Unternehmen

Ihr SOC ist Ihre erste Verteidigungslinie – ein Team, das sich täglich aufs Schlachtfeld begibt, an mehreren Fronten gleichzeitig mit Bedrohungsakteuren aus aller Welt kämpft und dabei Angriffe verhindert, erkennt, analysiert und darauf reagiert.

Diese Teams sind das Rückgrat Ihrer Cybersicherheitsstrategie – doch mehr Personal allein reicht nicht aus. Es braucht Automatisierung für Routineaufgaben, mehr Transparenz und integrierte Tools, die in Echtzeit verwertbare Erkenntnisse liefern, die Störungen minimieren und den Fokus schärfen.

Jetzt ist der Moment, das SOC aufs nächste Level zu heben – und es zu befähigen, sich von einer rein reaktiven Verteidigungsinstanz zu einer proaktiven Schutzkraft zu entwickeln.

So stärken Sie nicht nur Ihre gesamte Sicherheitsarchitektur, sondern nutzen Menschen, Prozesse und Technologien optimal – für eine kontinuierliche Überwachung und Verbesserung Ihrer Sicherheitslage.

FAQ

SOC-Teams kämpfen mit Alarm Fatigue, Überlastung und langen Reaktionszeiten – verursacht durch eine Flut an Warnmeldungen und den Einsatz zahlreicher, nicht miteinander integrierter Tools, die ihre Effizienz beeinträchtigen.

Automatisierung vereinfacht Abläufe, reduziert manuelle Aufgaben und verbessert die Bedrohungserkennung. Dadurch können sich SOC-Teams auf komplexe Angriffe konzentrieren statt auf Routinetätigkeiten – was die gesamte Sicherheitsleistung deutlich steigert.

Diese einheitliche Plattform stärkt die Sicherheit in Microsoft 365, indem sie die Bedrohungserkennung automatisiert, Warnmeldungen zentral verwaltet und so Alert Fatigue reduziert, Reaktionszeiten verkürzt und die Sicherheitslage des Unternehmens verbessert.