Der SharePoint-Hack – Erkenntnisse aus über 400 kompromittierten Servern

Vielleicht haben Sie in den Nachrichten gesehen, dass in den letzten Wochen zahlreiche Organisationen Angriffe auf ihre SharePoint-Server erlebt haben.

In diesem Artikel befassen wir uns mit dem Ablauf dieser SharePoint-Sicherheitslücke, mit den Angreifern und ihren Motiven, mit den geopolitischen Auswirkungen, mit einer weiteren Schwachstelle im verwandten Exchange Server. Darüber hinaus zeigen wir Maßnahmen auf, die Unternehmen ergreifen können, um sich künftig gegen ähnliche Sicherheitsprobleme zu schützen.

Der Beginn einer SharePoint-Sicherheitslücke

Der Unterschied zwischen einem SharePoint Server und der Nutzung von SharePoint Online

Eine kurze Erklärung: Microsoft stellt SharePoint Online als Teil von Office beziehungsweise Microsoft 365 bereit. Dabei handelt es sich um einen vollständig verwalteten Dienst, der von dieser Schwachstelle nicht betroffen ist.

Darüber hinaus gibt es SharePoint Server 2016 und 2019 sowie die neuere SharePoint Server Subscription Edition. Diese betreiben Organisationen auf ihren eigenen Servern in ihren eigenen Rechenzentren, sodass Schutz, Aktualisierung und das Einspielen von Patches in der Verantwortung der Unternehmen selbst liegen.

Die Geschichte der hier beschriebenen Sicherheitslücke beginnt mit dem Pwn2Own-Wettbewerb im Mai 2025. Dabei handelt es sich um einen Wettbewerb für ethisches Hacken, bei dem Teilnehmerinnen und Teilnehmer Geräte hacken und anschließend behalten dürfen – manche gehen mit Laptops oder sogar Autos nach Hause. Ein Forscher von Viettel erhielt 100.000 US-Dollar für die Offenlegung der ToolShell-Schwachstelle (siehe unten) im SharePoint Server.

Microsoft veröffentlichte Patches für die betroffenen Server-Versionen, diese waren jedoch nicht vollständig wirksam. Ab Juni begannen daher die ersten Angriffe, zunächst in kleinerem Umfang. Anscheinend wurden die Kompromittierungen in dieser Phase genutzt, um sich Zugang zu verschaffen und anschließend seitlich innerhalb einer Organisation auszubreiten, um weitere Systeme zu kompromittieren.

Ein Problem besteht darin, dass die Angreifer nach einer erfolgreichen Kompromittierung den ASP.NET-Maschinenschlüssel eines SharePoint-Servers verwenden können, um dauerhaft Zugriff zu behalten – selbst wenn das Update später eingespielt wird (Details dazu hier).

Konkret behebt CVE-2025-53770 die zuvor veröffentlichte Schwachstelle CVE-2025-49704 und CVE-2025-53771 behebt die zuvor veröffentlichte Schwachstelle CVE-2025-49706.

Die Beschleunigung der Bedrohung

Vielleicht erinnern Sie sich an den massenhaften Angriff auf Microsoft Exchange Server im Jahr 2021, der verschiedenen chinesischen Angreifergruppen zugeschrieben wurde. Der Ablauf war ähnlich: Zunächst unauffällige Kompromittierungen von Servern mit dem Ziel, geistiges Eigentum zu stehlen oder Spionage zu betreiben. Doch als die Schwachstelle allgemein bekannt wurde und Patches beziehungsweise Gegenmaßnahmen verfügbar waren, setzte ein regelrechtes Wettrennen ein, möglichst viele Systeme zu kompromittieren. Mehr als 250.000 Server wurden damals erfolgreich angegriffen.

Déjà-vu: SharePoint von chinesischen Angreifergruppen ausgenutzt

Die deutliche diplomatische Reaktion des Westens im Jahr 2021 reichte offenbar nicht aus. Denn die neue SharePoint-Sicherheitslücke wurde inzwischen von mindestens drei verschiedenen chinesischen Gruppen ausgenutzt: Linen Typhoon (Fokus auf Diebstahl geistigen Eigentums), Violet Typhoon (Spionage) und Storm-2603. Darüber hinaus dürften zahlreiche weitere Gruppen involviert sein.

Storm-2603 setzt insbesondere die Warlock-Ransomware ein, die über die Softwareverteilung mittels Gruppenrichtlinien in Active Directory verteilt wird.

MAPP und früher Exploit

Eine Besonderheit sowohl bei den Ereignissen von 2021 als auch bei der aktuellen SharePoint-Schwachstelle ist der Verdacht, dass das Microsoft Active Protections Program (MAPP) möglicherweise chinesischen Angreiferinnen und Angreifern frühzeitigen Zugang verschaffte.

MAPP ist ein Programm, das Microsoft weltweit Sicherheitsanbietern zur Verfügung stellt. Diese erhalten je nach Stufe im Programm mehrere Tage vor einer offiziellen Veröffentlichung Informationen zu neuen Schwachstellen und Patches. So können sie ihre Kunden rechtzeitig beim Schutz unterstützen.

Falls jedoch Informationen vorzeitig weitergegeben wurden, um Exploit-Code zu entwickeln, ist die Teilnahme chinesischer Cybersicherheitsunternehmen an diesem Programm kritisch zu betrachten. Microsoft untersucht derzeit, ob die aktuelle SharePoint-Sicherheitslücke auf diese Weise vorab bekannt wurde und ob Angriffe schon vor Veröffentlichung der Patches vorbereitet wurden.

Risikofaktor: Codepflege in China

ProPublica berichtete außerdem, dass der Quellcode vom betroffenen SharePoint Server von Ingenieurinnen und Ingenieuren in China gepflegt wird. Das ist zwar kein eindeutiger Hinweis auf böswillige Absichten, sollte jedoch in die Risikobewertung bei der weiteren Nutzung von SharePoint einbezogen werden.

Prominente Opfer

Zu den bekannten Opfern der SharePoint-Schwachstelle gehören:

- das Department of Homeland Security,

- die National Institutes of Health,

- sowie die National Nuclear Security Administration in den USA, zusammen mit vielen weiteren Bundesbehörden,

- außerdem zahlreiche Unternehmen weltweit.

Bereit für Runde zwei?

Kaum beginnt sich die Lage nach der SharePoint-Server-Sicherheitslücke und den zahlreichen Kompromittierungen etwas zu beruhigen, wird bereits eine weitere schwerwiegende Schwachstelle in Exchange Server in hybrider Konfiguration bekannt.

Black Hat 2025: Kritische Schwachstelle aufgedeckt

Auf der Black Hat Konferenz am 6. und 7. August 2025 erläuterte der Forscher Dirk-Jan Mollema die Schritte, mit denen sich über administrativen Zugriff auf einen lokalen Exchange-Server die Microsoft 365-Umgebung einer Organisation kompromittieren lässt.

CVE-2025-53786: Ein Patch, den viele ignoriert haben

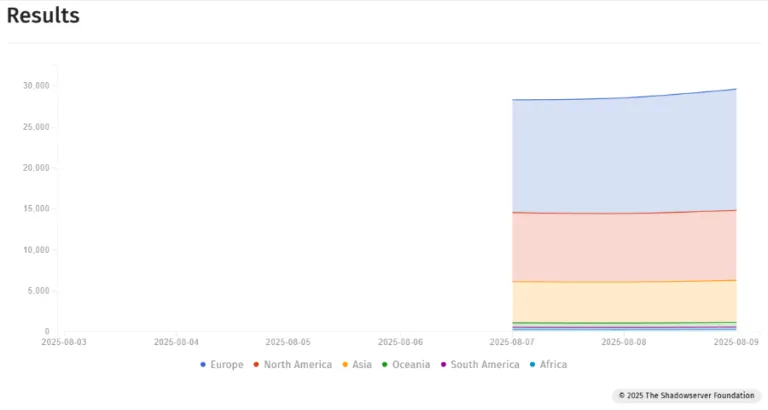

Diese Schwachstelle wurde bereits im April 2025 beschrieben und gepatcht (CVE-2025-53786). Es ist jedoch sehr wahrscheinlich, dass viele Organisationen den Patch nicht rechtzeitig implementiert haben. Zum Zeitpunkt der Veröffentlichung dieses Artikels waren weltweit noch rund 28.000 Server verwundbar.

Viele Organisationen sind inzwischen vollständig zu Microsoft 365 migriert. Zahlreiche andere nutzen jedoch weiterhin hybride Umgebungen – entweder aus Trägheit, wegen Sicherheitsbedenken (dazu weiter unten mehr) oder aufgrund von Fusionen und Übernahmen. Hybrid bedeutet hier, dass einige Postfächer lokal auf Exchange Server betrieben werden, während andere in Exchange Online liegen.

Die CISA in den USA erließ eine seltene Notfallanordnung, die alle Bundesbehörden verpflichtete, diese Schwachstelle bis Montag, den 11. August, zu patchen. Zusätzlich veröffentlichte sie einen Malware-Analysebericht.

Technische Schritte von Microsoft

Microsoft stellte detaillierte technische Schritte bereit. Kurz gesagt besteht das Risiko darin, dass Dienstprinzipale (Service Principals) übermäßig weitreichende Berechtigungen besitzen. Die Empfehlung lautet, diese durch eine eigene Exchange-Hybrid-App zu ersetzen. Ab Oktober 2025 werden die betroffenen Dienstprinzipale nicht mehr funktionieren, was dazu führt, dass bestimmte Funktionen wie die gemeinsame Anzeige von Frei/Gebucht-Informationen zwischen Kalendern nicht mehr verfügbar sind.

Eine weitere schwerwiegende Schwachstelle in einem anderen, nach wie vor weit verbreiteten On-Premises-Produkt so kurz nach der ersten stellt Microsoft in einem ungünstigen Licht dar.

[Verwandter Artikel]: So nutzen Hacker Copilot, um Ihre Passwörter zu stehlen

Was können Unternehmen tun?

- Wenn Sie eine hybride SharePoint-Umgebung betreiben, folgen Sie unbedingt allen Anweisungen von Microsoft, um Ihre Server zu patchen, falls Sie das noch nicht getan haben. Gehen Sie davon aus, dass Ihre Systeme kompromittiert wurden, sofern diese Server von außerhalb Ihres Netzwerks erreichbar sind, und beginnen Sie mit einer Untersuchung auf Anzeichen einer Kompromittierung.

- Falls Sie nicht über die notwendigen Kompetenzen im eigenen Haus verfügen, beauftragen Sie Expertinnen und Experten, die Sie unterstützen. Das Gleiche gilt für alle Exchange-Server, die Sie in einer hybriden Umgebung betreiben. Auch hier sollten Sie annehmen, dass ein hohes Risiko einer Kompromittierung besteht, falls Sie den Patch bislang nicht eingespielt haben, und entsprechend handeln.

- Über diese Sofortmaßnahmen hinaus gilt: Wenn Sie weiterhin SharePoint oder Exchange Server lokal betreiben, ist es an der Zeit, gemeinsam mit der Unternehmensleitung ein strategisches Meeting zu halten. Strategien zu On-Premises- versus Cloud-Umgebungen bei IT-Systemen lassen sich nicht allein durch den Vergleich von Funktionen und Lizenzkosten treffen. Es braucht ein ganzheitliches Verständnis der Risiken, die mit der weiteren Nutzung von On-Premises-Software verbunden sind.

- Wichtig ist, dass weder SharePoint Online noch Exchange Online in Microsoft 365 von diesen Schwachstellen betroffen waren. Sie sollten den Faktakzeptieren, dass Microsoft seit mehr als zehn Jahren seinen Schwerpunkt auf SaaS-Dienste in der Cloud legt. Dort stehen Armeen von Cybersicherheitsexpertinnen und -experten bereit, die diese Dienste schützen. Denn eine Schwachstelle in Microsoft 365 könnte potenziell Hunderte Millionen Geschäftskonten gefährden, im Vergleich zu Zehntausenden lokaler Server.

- Falls Sie diese Produkte weiterhin lokal betreiben müssen (und es geht dabei natürlich nicht nur um Microsoft, auch andere Unternehmenssoftware ist potenziell anfällig), müssen Sie prüfen, ob die Systeme überhaupt direkt über das Internet erreichbar sein müssen.

- Klassische VPN-Lösungen haben sich in den letzten Jahren ebenfalls als sehr verwundbar erwiesen. Deshalb ist es sinnvoll, eine moderne, cloudbasierte SASE-Lösung in Betracht zu ziehen, um netzwerkbasierte Isolierung sowie sicheren Zugriff von überall zu ermöglichen.

- Eine weitere Option sind cloudbasierte Reverse-Proxy-Lösungen, bei denen Sie sich zunächst über Ihre SSO-Plattform anmelden müssen, bevor Sie Zugriff auf einen lokalen Dienst erhalten.

- Im Kern steht die Frage: Wenn wir On-Premises-Software weiterhin betreiben, weil wir glauben, sie sei sicherer (da wir die volle Kontrolle haben) – wird diese Annahme tatsächlich durch die Fakten gestützt? Die Antwort wird für jedes Unternehmen unterschiedlich ausfallen, je nach eingesetzter Software, vorhandenen Risikominderungen und weiteren Faktoren. Die Aussage „es ist sicherer, weil ich die Server anfassen kann“ ist jedenfalls keine gültige Begründung mehr.

- Schließlich sollten Sie Ihre Patch-Zyklen und Priorisierungsparameter überprüfen. Oft gilt die Regel, den Geschäftsbetrieb möglichst nicht zu stören und Updates nur in kurzen, seltenen Wartungsfenstern einzuplanen. Das reicht heute nicht mehr aus. Die Zeitspanne zwischen der Bekanntgabe einer Schwachstelle und dem Auftauchen von Exploit-Code wurde früher in Wochen gemessen, heute sind es Tage oder sogar Stunden. Daher muss jedes unternehmenskritische System, das von außerhalb Ihres Netzwerks erreichbar ist, umgehend gepatcht werden.

Eine Partnerschaft mit einem starken Cybersicherheitspartner wie Hornetsecurity ist ein wirkungsvoller Weg, um Risiken insgesamt zu verringern. Wir verfügen über eine lange Geschichte und eine nachweisliche Erfolgsbilanz darin, außergewöhnliche Schutzmechanismen für Microsoft-365-Workloads bereitzustellen.

Schützen Sie Ihre hybride Umgebung mit dem 365 Permission Manager

Angesichts beispielloser Angriffe auf SharePoint und andere zentrale Systeme war es nie wichtiger, für ein robustes Berechtigungsmanagement zu sorgen. Hornetsecuritys 365 Permission Manager bietet eine umfassende Lösung, um die Daten Ihrer Organisation zu schützen. So unterstützt Sie das Tool:

- Automatisiertes Compliance-Monitoring: Durchsetzung strenger Richtlinien über SharePoint, Teams und OneDrive hinweg.

- Kontrolle des Datenzugriffs: Stellen Sie sicher, dass Beschäftigte nur auf die Daten zugreifen können, die für sie bestimmt sind, um unbefugte Einsicht zu verhindern.

- Kontinuierliche Audits: Regelmäßige Überprüfungen der Berechtigungen helfen, Compliance-Verstöße frühzeitig zu erkennen.

- Echtzeit-Warnungen: Benachrichtigungen bei kritischen Freigaben ermöglichen ein sofortiges Eingreifen bei potenziellen Risiken.

- Vereinfachte Verwaltung: Reduzieren Sie die Komplexität beim großflächigen Berechtigungsmanagement durch ein intuitives Dashboard.

Warten Sie nicht, bis die nächste Sicherheitslücke auftaucht. Fordern Sie noch heute Ihre kostenlose Testversion an und sehen Sie selbst, wie der 365 Permission Manager Ihre Organisation gegen aktuelle Bedrohungen stärkt.

Fazit

Da Cybersicherheitsrisiken längst nicht mehr nur ein Thema für „Technikfreaks im Keller“ sind, müssen Unternehmen diese Diskussion auf die Ebene der Unternehmensführung bringen. Vorstände und die Geschäftsführung verstehen möglicherweise nicht alle technischen Details, wohl aber das Prinzip der Risikominderung.

Hinzu kommt, dass die Verknüpfung von Cybersicherheitsrisiken mit geopolitischen Aktivitäten von Nationalstaaten keine Bedrohung ist, die gewöhnliche Unternehmen einfach ignorieren könnten, so als beträfe sie nur die Rüstungsindustrie. Die Tatsache, dass Staaten wie Nordkorea, Iran, Russland und China westliche Organisationen mit sehr geringen Konsequenzen angreifen, zeigt deutlich: Wir alle sind ein Ziel.

Unternehmen sind heutzutage fast vollständig von IT-Systemen und deren Funktionsfähigkeit abhängig. Dies betrifft nicht nur unsere eigenen Systeme, sondern auch die Systeme aller Organisationen in unseren Lieferketten. Daher liegt es in unserer Verantwortung im Bereich der Cybersicherheit, diese sehr realen Risiken umfassend und klar an Entscheidungsträgerinnen und Entscheidungsträger zu kommunizieren.

FAQ

Die Krise begann beim Pwn2Own-Wettbewerb für ethisches Hacken im Mai 2025, als eine Forscherin beziehungsweise ein Forscher die ToolShell-Schwachstelle entdeckte und dafür eine hohe Belohnung erhielt.

Zu den Opfern gehörten das Department of Homeland Security, die National Institutes of Health und die National Nuclear Security Administration in den USA sowie zahlreiche weitere Unternehmen weltweit.

Unternehmen müssen ihre SharePoint-Server sofort patchen, davon ausgehen, dass sie kompromittiert wurden, und mit Untersuchungen beginnen. Falls erforderlich, sollten Expertinnen und Experten hinzugezogen werden.