Multi-Channel-Angriffe sind auf dem Vormarsch. So können Sicherheitsteams aufrüsten

Cyberkriminelle verwenden immer komplexere Taktiken, um in Unternehmen einzudringen. Eine besonders bedrohliche Taktik sind Multi-Channel-Angriffe. Bedrohungen erreichen uns nicht nur über Phishing-E-Mails, sondern auch über Teams / Slack, SMS, Cloud-Apps und Voice-Phishing (Vishing). Häufig kombinieren Angreifer mehrere dieser Methoden in einem einzigen Angriff.

In diesem Artikel werfen wir einen Blick auf Fallbeispiele, erläutern, welche Maßnahmen Sie ergreifen sollten, um sich zu schützen, welche Statistiken es dazu gibt und warum Sie eine mehrschichtige Verteidigung brauchen, um Multi-Channel-Angriffe zu bekämpfen.

Was sind Multi-Channel-Angriffe und warum nehmen sie zu?

Bei einem Multi-Channel-Angriff nutzt der Angreifer verschiedene Vektoren, um sein Ziel zu erreichen, und reiht diese oft zu einer Angriffskette aneinander.

Der Anstieg von QR-Code-Phishing

Es gibt viele Varianten dieser Angriffsmethode und angesichts des Einfallsreichtums und der Anpassungsfähigkeit von Cyberkriminellen werden wir in den nächsten Jahren viele neue Kombinationen erleben. Als Ausgangspunkt soll jedoch das QR-Code-Phishing dienen.

Diese Art von Phishing-E-Mails wurde im Jahr 2023 „populär“. Angreifer betteten Links zu betrügerischen Websites in QR-Codes ein, die sie dann in E-Mails verschickten. Damit erreichten sie gleich zwei Ziele: Zum einen konnten viele E-Mail-Sicherheitslösungen, die nach gefährlichen Links suchen, QR-Codes oft nicht prüfen und stuften sie als harmlose Bilder ein. Zum anderen griffen die Empfänger der E-Mail in der Regel zum Smartphone, um den Code zu scannen.

Dadurch verlagerte sich der Angriff von einem meist gut geschützten Firmenlaptop auf das private Smartphone des Benutzers, welches deutlich weniger geschützt ist. Der Wechsel von einem Kanal zum anderen erhöht die Wahrscheinlichkeit einer Kompromittierung.

Untersuchung anderer Angriffsvarianten

Eine weitere Variante ist das so genannte Spam-Bombing. Dabei wird die E-Mail-Adresse eines Benutzers bei Tausenden von E-Mail-Newslettern angemeldet, wodurch der Posteingang mit Junk-Mails überflutet wird. Die Folge: Wichtige, legitime E-Mails gehen unter und sind kaum noch auffindbar.

Praktischerweise taucht in WhatsApp oder Teams kurz darauf eine Nachricht vom „IT-Support“ auf, der seine Hilfe anbietet. Dies geschieht unter dem Vorwand, dass E-Mails an den Betroffenen aktuell nicht ankommen würden, da das Postfach überfüllt sei.

Der nächste Schritt besteht oft darin, den Betroffenen aufzufordern, ein „Bereinigungstool“ herunterzuladen, das in Wahrheit den Computer kompromittiert. Damit verschaffen sich Angreifer einen ersten Zugriffspunkt („Beachhead“) auf das Unternehmensnetzwerk, der oft für weiterführende Kompromittierungen genutzt wird.

Eine Abwandlung dieses Vorgehens ist, dass der angebliche Support die Zielperson nicht per Teams kontaktiert, sondern direkt anruft. Solche Vishing-Angriffe nehmen zu, da sie immer häufiger herkömmliche Sicherheitsbarrieren durchbrechen.

Der Faktor Mensch in der Cybersicherheit

Tools für die Cybersicherheit konzentrieren sich in der Regel auf die technischen Aspekte von Angriffen, doch der größte Risikofaktor bleibt der Mensch.

Zwar können Mitarbeiter darin geschult werden, verdächtige E-Mails oder Teams-Nachrichten zu erkennen, doch am Telefon werden Warnsignale oft übersehen. Ein freundlicher, hilfsbereiter Anrufer wird viel seltener hinterfragt, vor allem, wenn der Angreifer geschickt Vertrauen aufbaut und auch noch glaubhafte Informationen über die Person liefert, die er vorgibt zu sein.

Der Aufwand für Vishing-Angriffe ist deutlich höher: Einmal verfasst, kann eine Phishing-E-Mail in Sekundenschnelle milllionenfach verschickt werden, während bei einem Anruf jede Zielperson einzeln kontaktiert werden muss – und der Angreifer muss dabei sprachlich überzeugend auftreten, um keinen Verdacht zu wecken.

Doch der potenzielle Gewinn ist hoch, daher nehmen diese Angriffe zu.

Die Tücken von Phishing-Links

Die meisten Phishing-Links arbeiten mit mehreren Umleitungen von einer Website zur nächsten. Häufig kommen dabei Captchas und andere Anti-Bot-Technologien zum Einsatz, um Link-Scanner zu blockieren, aber es Menschen zu ermöglichen, auf die eigentliche Phishing-Seite zu gelangen.

Ein weiterer neuerer Multi-Channel-Angriffstyp ist das Device-Code-Phishing, das auf Microsoft 365-Tenants abzielt.

Hier nutzen Kriminelle eine eingebaute, aber selten genutzte Funktion, mit der Sie sich auf einem Gerät mit begrenzter Eingabeunterstützung (z. B. Smart-TVs) bei M365 anmelden können. Statt sich direkt am Gerät anzumelden, erfolgt der Login über einen Computer, an welchen ein Code geschickt wird, mit dem man sich anschließend am Gerät authentifizieren kann.

Auch dieses Beispiel verdeutlicht die Gefahr von Multi-Channel-Angriffen, bei denen Nutzer in die Falle gelockt werden.

Herausforderungen durch Remote-Arbeit

Der Anstieg von Remote-Arbeit verschärft viele dieser Risiken zusätzlich, da sich Mitarbeiter seltener persönlich kennen (abgesehen von Bildern in Videokonferenzen). Das erschwert es, Vertrauen aufzubauen und zu erkennen, wer ein Betrüger ist und wer nicht.

Ist Ihr Helpdesk (in der Regel die am schlechtesten bezahlte Ebene in IT-Abteilungen) ausreichend geschult, verdächtige Anrufe zu erkennen? Und überwachen Sie den Support effektiv genug, um Bestechung oder Nötigungstaktiken zu erkennen?

Der jüngste erfolgreiche Angriff auf die Krypto-Börse Coinbase zeigt, wie real diese Gefahr ist: Die Angreifer nutzen Bestechungsgelder und zielten auf einen ausgelagerten Dienstleister ab, bei dem mindestens eine Mitarbeiterin vertrauliche Kundendaten mit ihrem persönlichen Smartphone fotografierte.

Dies deckt sich mit einer Statistik, nach der für 26 % der Unternehmen weltweit die größte Herausforderung in Schwachstellen innerhalb komplexer Lieferketteninterdependenzen liegen.

Die aufsehenerregenden Angriffe auf zwei Casinos, Caesars Entertainment und MGM Resorts International im Jahr 2023, umgingen sämtliche herkömmliche Cyber-Verteidigungsmaßnahmen und stützten sich stattdessen ausschließlich auf Social Engineering und Bestechung von Helpdesk-Mitarbeitern, um die Multi-Faktor-Authentifizierung (MFA) für privilegierte Konten zurückzusetzen.

Haben Sie Ihren Cyberschutz nicht nur im Hinblick auf Phishing-E-Mails oder das Herunterladen von Malware durch Benutzer untersucht, sondern auch im Hinblick auf die verschiedenen Kanäle, die Kriminelle nutzen, um Ihre Benutzer zu erreichen?

Wie sich Sicherheitsteams an die neue Bedrohungslandschaft anpassen können

Schlussendlich bedeutet dies, dass Sie Überwachungssysteme benötigen, die nicht nur die E-Mail-Kommunikation absichern, sondern auch Teams-Nachrichten und alle anderen Kommunikationskanäle Ihres Unternehmens im Blick haben.

Eine effektive Verteidigung gegen Angriffe ist nur möglich, wenn Sicherheitsteams volle Transparenz über alle Bedrohungen haben. Gleichzeit sind jedoch mehrere Einzellösungen für jeden Kanal in Multi-Channel-Angriffen kontraproduktiv, da so SOC-Analysten Warnungen manuell aus verschiedenen Systemen korrelieren müssen – ein enormer Mehraufwand.

Stellen Sie sicher, dass Sie die verschiedenen Lösungen integrieren, um einen ganzheitlichen Überblick zu erhalten.

Automatische Reaktionen sind ebenfalls unerlässlich. Früher genügte es, wenn Sicherheitstools bei verdächtigen Vorgängen Menschen alarmieren, doch heute müssen Systeme eigenständig handeln.

Dies führt dazu, dass das SOC in einer Flut von Low-Fidelity-das Alarmen untergeht und dabei echte Bedrohungen übersieht.

Stattdessen benötigen Sie fortschrittliche Systeme, die auf Machine-Learning-Modellen basieren. Sie analysieren Informationen aus verschiedenen Quellen, erkennen tatsächlich bösartige Angriffe zuverlässig und stellen dem Analysten alle relevanten Details zur Verfügung – für schnellere Reaktionen und eine höhere Treffsicherheit.

Ein Beispiel für diese Kategorie von Tools ist 365 Total Protection.

Die Rolle von 365 Total Protection beim Schutz von Microsoft 365-Benutzern

365 Total Protection bietet eine ganzheitliche und integrierte Sicherheitslösung für E-Mail, Teams, SharePoint, OneDrive und mehr.

Es schützt zuverlässig vor Spam und Phishing und sorgt mit E-Mail-Verschlüsselung dafür, dass sensiblen Informationen ausschließlich bei den vorgesehenen Empfängern ankommen.

Mit Advanced Threat Protection erhalten Sie modernste E-Mail-Sicherheit, die Business E-Mail Compromise (BEC), QR-Code-Phishing und gefährliche Links erkennt, nicht nur in E-Mails, sondern auch in Teams-Nachrichten.

Anhänge werden in unserer Sandbox-Engine geöffnet und nur dann an das Postfach des Benutzers zugestellt, wenn sie als sicher eingestuft wurden.

365 Total Protection beinhaltet außerdem eine Vielzahl weiterer Sicherheitsfunktionen: Der Security Awareness Service sowie Phishing- und Angriffssimulation schulen Ihre Benutzer im Umgang mit Angriffen über mehrere Kanäle. Mit dem Permission Manager behalten Sie die Zugriffsrechte auf Ihre OneDrive- und SharePoint-Inhalte im Blick und AI Recipient Validation hilft dabei, Fehlleitungen zu verhindern. Und sollte doch einmal alles andere versagen, sorgt ein umfassendes Backup Ihrer Microsoft 365-Daten für zuverlässige Wiederherstellung – und das sind längst nicht alle Tools von 365 Total Protection.

Bedrohungsdaten in Echtzeit und automatisierte Verteidigung

365 Total Protection erkennt und stoppt Bedrohungen über die verschiedenen Kanäle hinweg und nutzt KI und maschinelles Lernen, um auch Angriffe zu erkennen, die andere Lösungen übersehen.

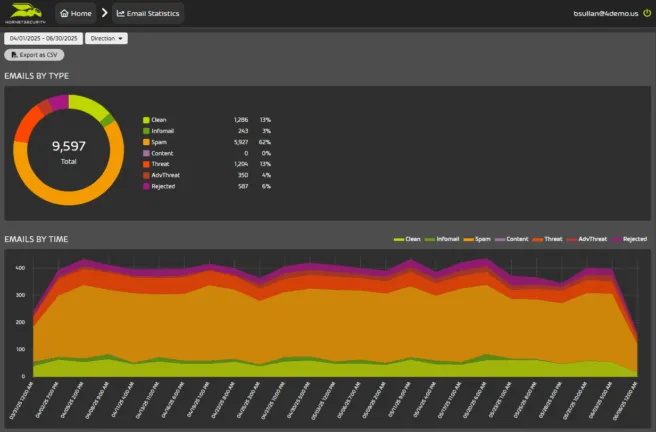

Dank des Dashboards behalten Ihre IT-Verantwortlichen jederzeit den Überblick, ohne zwischen verschiedenen Tools wechseln zu müssen. Multi-Channel-Angriffe lassen sich so schnell und effektiv nachvollziehen und stoppen.

Und wenn alle diese Schutzmaßnahmen versagen, können Sie mit 365 Total Backup Ihre E-Mail-, Teams-, SharePoint- oder OneDrive-Daten wiederherstellen, von einzelnen Dokumenten oder versehentlich gelöschten E-Mails bis hin zu ganzen Postfächern oder Websites nach einer Kompromittierung.

Aufbau einer widerstandsfähigen Verteidigungsstrategie für Multi-Channel-Bedrohungen

Sensibilisieren Sie Ihre Sicherheitsbeauftragten für die Risiken von Multi-Channel-Angriffen und unkonventionelle Angriffswege, wie z.B. Social Engineering von Helpdesk-Mitarbeitern.

Stellen Sie sicher, dass sie einen ganzheitlichen Überblick über Ihre Umgebung haben. Wenn Mitarbeiter beispielsweise Teams für die Kommunikation nutzen, müssen auch dort Phishing-Nachrichten, bösartigen Dateien und gefährlichen Links erkannt und abgewehrt werden.

Verschiedene Cybersecurity-Vorschriften wie DSGVO, NIS2, HIPAA fordern zunehmend umfassende Sicherheitsmaßnahmen über alle Kommunikationskanäle hinweg. Das verdeutlicht, wie wichtig es ist, dieses Risiko ernst zu nehmen und auch Mitarbeiter aktiv einzubeziehen.

Sicherheit liegt in der Verantwortung jedes Einzelnen. Eine echte Sicherheitskultur entsteht nicht durch Plakate oder Slogans, sondern durch das Vorleben der richtigen Werte auf Führungsebene. Die Geschäftsleitung muss daher mit gutem Beispiel vorangehen.

Darauf aufbauend braucht es regelmäßige Schulungen und Phishing-Simulationen: Benutzer erhalten dabei E-Mails oder Teams-Nachrichten, die echte Angriffe imitieren. Wer auf einen schädlichen Link klickt oder den Anhang öffnet, erhält im Anschluss gezielte Schulungen, damit sich Fehler nicht wiederholen.

Optimieren Sie Ihre Verteidigung mit 365 Total Protection

Die heutigen Cyberangriffe beschränken sich längst nicht mehr nur auf das E-Mail-Postfach. Angreifer nutzen heute verschiedenste Kommunikationskanäle, von E-Mails über Collaboration-Tools bis hin zu anderen Plattformen. Ihre Sicherheitsstrategie muss Schritt halten.

Hornetsecuritys 365 Total Protection bietet vollständigen Schutz für Ihre Microsoft 365-Umgebung – von E-Mail und Teams bis hin zu Backup und Bedrohungsschutz.

- Phishing plattformübergreifend erkennen und blockieren

- Echtzeitschutz dank KI-gestützter Bedrohungserkennung

- Zentrale Verwaltung mit einem einheitlichen Sicherheits-Dashboard

- Schnelle Wiederherstellung nach Vorfällen durch vollständige Backups und Business Continuity

Lassen Sie keine Lücken in Ihrer Verteidigung – vereinbaren Sie noch heute einen Termin für eine kostenlose Demo, um Ihre gesamte Microsoft 365-Umgebung zu sichern.

Mit den Werkzeugen von gestern lassen sich die Bedrohungen von morgen nicht abwehren

Multi-Channel-Angriffe sind keine Ausnahme mehr, sondern die neue Realität. Und sie werden in Zukunft noch komplexer und vielfältiger, indem sie unterschiedliche Angriffsmethoden miteinander kombinieren.

Deshalb brauchen Sie eine umfassende Lösung wie 365 Total Protection an Ihrer Seite. Prüfen Sie, ob Ihre aktuelle Cyberabwehr Angriffen über mehrere Kanäle gewachsen ist.

FAQ

Multi-Channel-Angriffe nutzen mehrere Kommunikations- und Angriffswege gleichzeitig, sodass es für Sicherheitsteams immer schwieriger wird, sie zu erkennen.

Unternehmen sollten ihre Sicherheitsüberwachung auf alle Kommunikationskanäle ausweiten und in automatische Systeme zur Erkennung von Bedrohungen investieren.

Die Schulung von Benutzern schärft das Bewusstsein und hilft zu verhindern, dass Sie Opfer von Social-Engineering-Methoden werden.