Die aktuelle Microsoft 365-Bedrohungslandschaft

E-Mail ist nach wie vor ein zentrales Element der geschäftlichen Kommunikation und ein Hauptangriffsvektor für Cyberangriffe. Trotz des Aufstiegs von Kollaborationstools wie Microsoft Teams ist die allgegenwärtige Nutzung von E-Mails ein beliebtes Ziel für Bedrohungsakteure.

Jedes Jahr analysiert Hornetsecuritys Security Lab die weltweite E-Mail-Bedrohungslage und Kommunikationsstatistiken. Darüber hinaus führt das Team regelmäßig Foresight-Trainings durch und gibt Einblicke in mögliche zukünftige Bedrohungen. Dieser Artikel konzentriert sich auf die Untersuchung von Datenpunkten aus dem definierten Datenzeitraum vom 1. November 2023 bis zum 31. Oktober 2024.

E-Mail-Sicherheitstrends

Trotz der zunehmenden Nutzung von Kollaborations- und Instant-Messaging-Software wie Microsoft Teams bleiben E-Mails das Haupteinfallstor für Cyberangriffe. Wir haben einen stetigen Rückgang der als Bedrohungen/AdvThreats eingestuften E-Mails beobachtet – 2,3 % in diesem Jahr gegenüber 3,7 % im letzten Jahr und 5,5 % im Jahr davor (innerhalb der „unerwünschten“ E-Mails).

Dennoch bleibt das Risiko für Unternehmen weltweit hoch. Dies ist in erster Linie auf den verstärkten Einsatz von Social-Engineering-Techniken zurückzuführen, bei denen mit geringem Aufwand E-Mail-Angriffe im Spray-Stil durchgeführt werden, um den Zielbenutzer in irgendeiner Weise zur Interaktion zu bewegen.

Bei der Untersuchung von mehr als 55,6 Milliarden E-Mails, die im aktuellen Berichtszeitraum (1. November 2023 bis 31. Oktober 2024) gesammelt wurden, kam das Security Lab zu folgenden Ergebnissen:

Spam, Malware, Advanced Threat Metriken

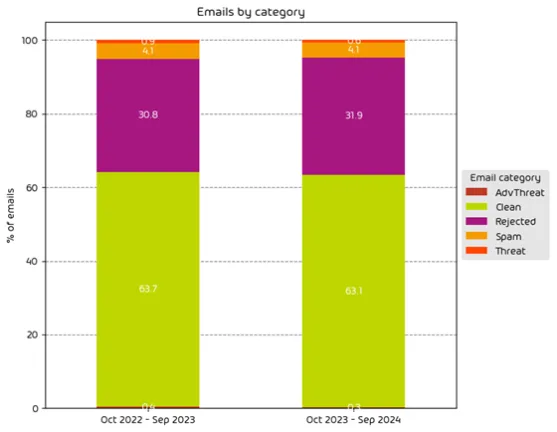

Die im Berichtszeitraum erhobenen Daten klassifizieren 36,9 % aller E-Mails als „unerwünscht“, was einem Anstieg von 0,6 Prozentpunkten gegenüber 2023 entspricht. Als „unerwünscht“ gelten E-Mails, bei denen es sich nicht um echte, vom Empfänger erwünschte Kommunikation handelt.

Das folgende Diagramm zeigt unsere Aufschlüsselung der unerwünschten E-Mails zusammen mit den sauberen E-Mails:

Unerwünschte E-Mails nach Kategorie, einschließlich sauberer E-Mails

Dies steht im Gegensatz zum Vorjahr, als 36,3 % aller E-Mails als „Spam“ eingestuft wurden, was einen leichten Anstieg der Spam-Quote gegenüber dem Vorjahr bedeutet.

Wenn man bedenkt, dass wir im Jahr 2024 55,6 Milliarden E-Mails verarbeitet haben, entspricht die Zahl der „unerwünschten“ E-Mails etwa 20,5 Milliarden, die im Berichtszeitraum an Unternehmen versendet wurden.

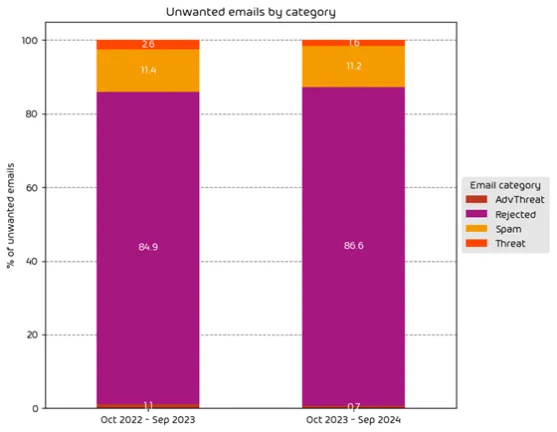

Um die prozentuale Verteilung der „unerwünschten“ E-Mails zu verdeutlichen, haben wir diese wie folgt klassifiziert:

Unerwünschte E-Mails nach Kategorie

Die Definition der einzelnen Kategorien lautet wie folgt:

| Kategorie | Beschreibung |

|---|---|

| Spam | Diese E-Mails enthalten häufig Werbung oder betrügerische Inhalte. Diese E-Mails werden gleichzeitig an eine Vielzahl von Empfängern versandt. |

| Threat | Diese E-Mails enthalten schädliche Inhalte wie bösartige Anhänge oder Links oder werden zu kriminellen Zwecken wie Phishing verschickt. |

| AdvThreat | Advanced Threat Protection hat in diesen E-Mails eine Bedrohung erkannt. Diese E-Mails werden für illegale Zwecke missbraucht und enthalten ausgeklügelte technische Mittel, die nur durch fortschrittliche dynamische Verfahren abgewehrt werden können. |

| Abgelehnt | Unser E-Mail-Server lehnt diese E-Mails bereits bei der ersten Verbindung vom sendenden E-Mail-Server aufgrund äußerer Merkmale wie der Identität des Absenders ab und analysiert die E-Mails nicht weiter. |

HINWEIS: Die Kategorie „Abgelehnt“ bezieht sich auf E-Mails, die von den Hornetsecurity-Services während des SMTP-Dialogs aufgrund externer Merkmale wie der Identität oder der IP-Adresse des Absenders abgelehnt wurden. Wenn ein Absender bereits als kompromittiert identifiziert wurde, wird die Analyse nicht fortgesetzt. Der SMTP-Server lehnt die Übertragung der E-Mail gleich zu Beginn der Verbindung aufgrund der negativen Reputation der IP-Adresse und der Identität des Absenders ab.

Angriffstechniken bei E-Mail-Angriffen im Jahr 2024

Bei der Auswertung der E-Mail-Daten aus dem Berichtszeitraum konnte folgende Verteilung der bei E-Mail-Angriffen verwendeten Angriffsarten festgestellt werden:

| Angriffstechnik | Prozent |

|---|---|

| Phishing | 33.3 |

| URL | 22.7 |

| Vorkassebetrug | 6.4 |

| Erpressung | 2.8 |

| .Exe in Disk Image / Archiv | 2.4 |

| Identitätsdiebstahl | 1.8 |

| HTML-Schmuggel | 1.7 |

| Maldoc | 0.5 |

| “Andere” | 28.4 |

HINWEIS: In den vergangenen Jahren konnten wir beobachten, wie sich die Häufigkeit der Angriffstypen von Jahr zu Jahr verändert hat. Aufgrund von Änderungen in der Art und Weise, wie wir schädliche Elemente und unerwünschte E-Mails identifizieren, gibt es jedoch eine Untergruppe von Vorfällen, die als „Andere“ bezeichnet werden. Diese Kategorie umfasst verschiedene Angriffsmethoden, die sich nicht eindeutig in eine der Hauptkategorien einordnen lassen, die wir in den vergangenen Jahren aufgeführt haben. Wir können zwar eine Aufschlüsselung der Angriffsarten für den aktuellen Datenzeitraum liefern, ein direkter Vergleich dieser Daten mit dem Vorjahr würde jedoch kein genaues Bild ergeben.

Unsere Daten für diesen Zeitraum zeigen, dass Phishing nach wie vor die häufigste Angriffsart bei E-Mail-basierten Angriffen ist, gefolgt von schädlichen URLs. Die zunehmende Beliebtheit schädlicher URLs bei Angreifern ist in erster Linie auf ihre Verwendung bei Reverse-Proxy-Angriffen zurückzuführen, bei denen mit Tools wie Evilginx Anmeldeinformationen gesammelt werden.

Anhangstypen und ihre Verwendung bei Angriffen

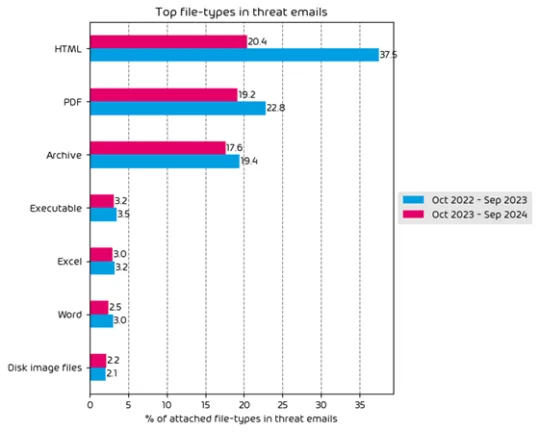

E-Mail-Anhänge wurden auch im Jahr 2024 von Bedrohungsakteuren zur Übermittlung bösartiger Payloads verwendet. Angreifer nutzen Anhänge, um Malware zu verbergen und ihrer Kommunikation je nach Art der angehängten Datei Authentizität zu verleihen.

Darüber hinaus sind einige rudimentäre Spam-/Malware-Filter möglicherweise nicht in der Lage, bestimmte Dateitypen zu scannen, was zu Infektionen durch komplexere Angriffe wie HTML-Schmuggel führt. Die Verwendung schädlicher HTML-Dateien steht nach wie vor an der Spitze der am häufigsten in schadhaften E-Mails verwendeten Dateitypen (siehe unten).

Die Aufschlüsselung der Dateitypen, die für die Übermittlung bösartiger Payloads während des Untersuchungszeitraums verwendet wurden, ist hier dargestellt:

Dateitypen für bösartige Payloads im Jahr 2024

Die Nutzung von HTML-Dateien ist 2024 im Vergleich zu 2023 um 17,1 Prozentpunkte zurückgegangen.

Die Nutzung von PDF-Dateien ist 2024 um 3,6 Prozentpunkte zurückgegangen.

Bei Archivdateien ist ein ähnlicher Trend zu beobachten: ein Rückgang von 1,8 Prozentpunkten im Jahr 2024.

Wir beobachteten einen fast durchgängigen Rückgang bei allen bösartigen Dateitypen, da die Angreifer auf andere Angriffsarten ausweichen.

Im vergangenen Jahr war die Verwendung von schädlichen Anhängen für die Angreifer nicht mehr so effektiv wie in der Vergangenheit. Es ist daher ein Trend zu beobachten, dass Angreifer vermehrt Social-Engineering-Taktiken einsetzen, um das Opfer zu einer anderen Handlung zu bewegen, anstatt einfach nur einen Anhang zu öffnen.

Beispielsweise wurden im Berichtszeitraum häufig Reverse Proxy Adversary-in-the-Middle-Toolkits eingesetzt. Dies ist darauf zurückzuführen, dass Angreifer mit zunehmender Verbreitung der Multi-Faktor-Authentifizierung (MFA) verstärkt auf den Diebstahl von Tokens über Tools wie Evilginx und PyPhisher abzielen. Es ist einfacher, an das Authentifizierungs-Token zu gelangen, als sich den Kopf darüber zu zerbrechen, wie man auf die MFA-Methode des Ziels zugreifen kann.

Seien Sie Cyber-Bedrohungen einen Schritt voraus

Heutzutage ist es entscheidend, Cyberkriminellen immer einen Schritt voraus zu sein. Die Advanced Threat Protection von Hornetsecurity nutzt modernste KI-Technologie, um Ihre E-Mails und Daten selbst vor den raffiniertesten Angriffen zu schützen. Von Ransomware und Spear-Phishing bis hin zu Zero-Day-Bedrohungen – unsere selbstlernenden, KI-basierten Erkennungsmechanismen sorgen dafür, dass Ihr Unternehmen geschützt bleibt.

Warum Hornetsecuritys Advanced Threat Protection wählen?

- Umfassender Schutz: Schützen Sie Ihren Posteingang vor Ransomware, CEO-Betrug und anderen Cyber-Bedrohungen.

- KI-gestützte Sicherheit: Nutzen Sie fortschrittliche KI-Tools zur Erkennung und Abwehr bösartiger Aktivitäten.

- Echtzeit-Warnungen: Bleiben Sie durch sofortige Benachrichtigungen über potenzielle Bedrohungen informiert.

- Nutzerfreundliche Erfahrung: Profitieren Sie von einer schnellen Einrichtung und einem intuitiven Dashboard für einfachen Zugriff auf alle Funktionen.

- Leistungsstarke Funktionen: Nutzen Sie Features wie die Sandbox Engine, Secure Links, QR-Code-Analyzer und Malicious Document Decryption.

Warten Sie nicht, bis ein Cyberangriff Ihr Unternehmen trifft – handeln Sie proaktiv mit der Hilfe von Hornetsecuritys Advanced Threat Protection.

Fordern Sie noch heute Ihre Demo an und schützen Sie Ihr Unternehmen vor unerwünschten E-Mail-Bedrohungen!

Fazit

Da E-Mails nach wie vor eine wichtige Angriffsfläche bieten, ist es für die Aufrechterhaltung einer starken Cybersicherheit unerlässlich, die sich verändernde Bedrohungslandschaft zu verstehen. Daten aus dem Hornetsecurity Security Lab zeigen, dass Phishing, bösartige URLs und Social-Engineering-Taktiken nach wie vor ein Risiko darstellen. Auch wenn die Anzahl unerwünschter E-Mails leicht zugenommen hat, verdeutlicht die Anpassung der Angriffsmethoden die Notwendigkeit ständiger Wachsamkeit und fortschrittlicher Schutzstrategien.

Unternehmen müssen proaktiv handeln und die Erkenntnisse aus Berichten wie diesem nutzen, um potenzielle Bedrohungen frühzeitig zu erkennen und zu entschärfen. So können sie ihre Systeme und Daten besser schützen und eine sichere Kommunikationsumgebung für ihre Nutzer gewährleisten.