Air-Gap und Isolierung von Backups

In diesem Artikel setzen wir die Thematik des Artikels Wie man Backup-Daten sichert und schützt fort und betrachten, wie man seine Backups mithilfe von Air-Gaps, Firewalls, Durchführung einer Risikoanalyse der Backup-Strategie sowie Verschlüsselung von Backups für zusätzlichen Schutz, isolieren kann. Abschließend beantworten wir einige häufig gestellte Fragen.

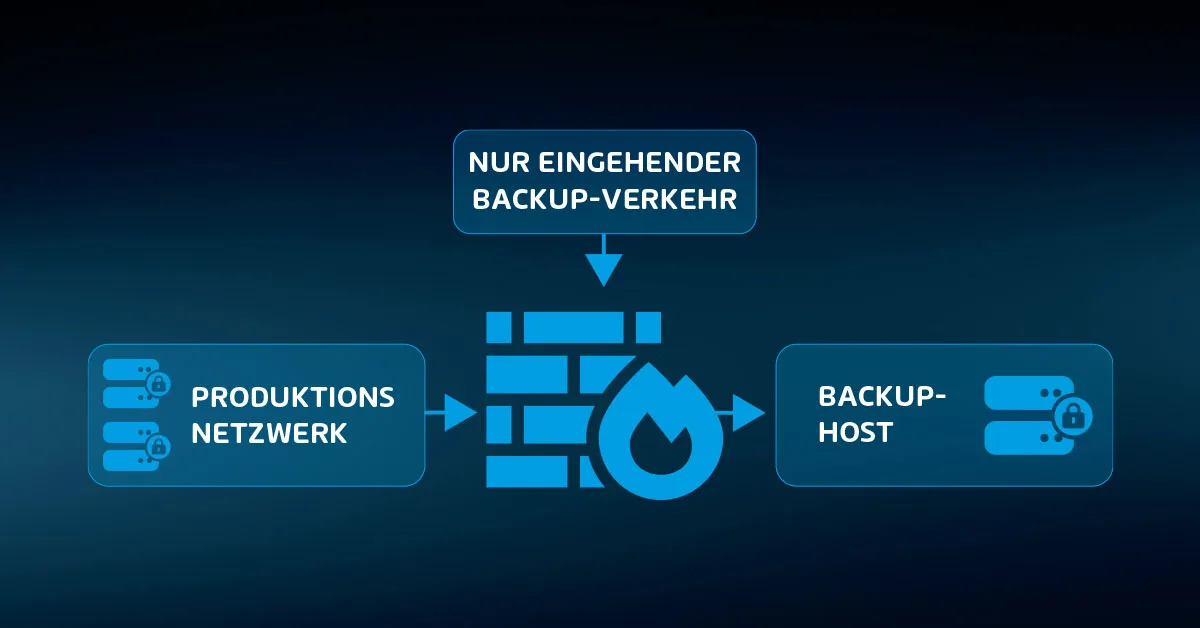

Abschirmung der Backup-Systeme mit Firewalls

Ihre Backup-Anwendung sollte die Möglichkeit haben, auf andere Systeme zuzugreifen, aber fast nichts muss auf ihr System zugreifen. Sie können leicht Barrieren für den externen Zugriff mit Firewalls einrichten. Jedes moderne Betriebssystem enthält eine native Firewall. Mehrere Drittanbieter bieten zusätzliche Firewall-Software an.

Ihre Antimalware-Software könnte auch ein Firewall-Modul enthalten. Hardware-Firewalls stärken Software-Firewalls immens. Die meisten kleineren Organisationen setzen sie in der Regel nur an der Peripherie ein, aber sie können der internen Netzwerksicherheit erheblichen Schutz bieten. Selbst kostengünstige Geräte bieten Isolierung und Schutz.

Sie können auch Router und Switches mit VLANs oder Netzwerkadressübersetzung konfigurieren, um zusätzliche Isolationsschichten bereitzustellen.

Air Gap-Isolation

Unter allen Methoden der Isolierung repräsentiert Air Gap die stärkste. Sie kann sogar als Ersatz für Unveränderlichkeit dienen. Allerdings erfordert sie auch den größten Aufwand bei der Implementierung. Bevor Sie diesen Weg einschlagen, nehmen Sie sich die Zeit, um die Auswirkungen zu verstehen. Es sollte nicht unüberlegt oder ohne Einbeziehung der Entscheidungsträger umgesetzt werden.

Die einfachste Beschreibung von Air Gap ist, dass es keine Remote-Konnektivität zu einem bestimmten System gibt. Das extremste Beispiel ist offline Root-Zertifizierungsstellen. Administratoren erstellen sie, veröffentlichen ihre öffentlichen Schlüssel und Widerrufslisten und nehmen sie dann offline und trennen sie.

Einige gehen sogar noch einen Schritt weiter, indem sie ihre Festplatten entfernen und in verschlossener Lagerung aufbewahren. Um auf ein solches System zuzugreifen, muss ein Mensch manuelle Schritte ausführen, die physische Handlungen und Sicherheitsmaßnahmen beinhalten.

Sie können ein so drastisches Verfahren nicht realistisch auf Ihr Backup-System anwenden. Es dient jedoch als Ausgangspunkt. Starten Sie dort und fügen Sie die Mindestelemente hinzu, um das Backup funktionsfähig zu machen.

Backup-Server müssen eingeschaltet sein und über eine Möglichkeit verfügen, Daten abzurufen und Wiederherstellungsvorgänge an ihre Ziele weiterzuleiten, aber sonst nichts. Um die Wartung zu erleichtern, sollte das System über eine Möglichkeit verfügen, Benachrichtigungen an die Administratoren zu senden.

Wenn all dies konfiguriert ist, können Sie auch ohne Fernzugriff auf den Backup-Server arbeiten. Sie können ihn also so einrichten, dass der Zugriff nur über eine physische Konsole möglich ist.

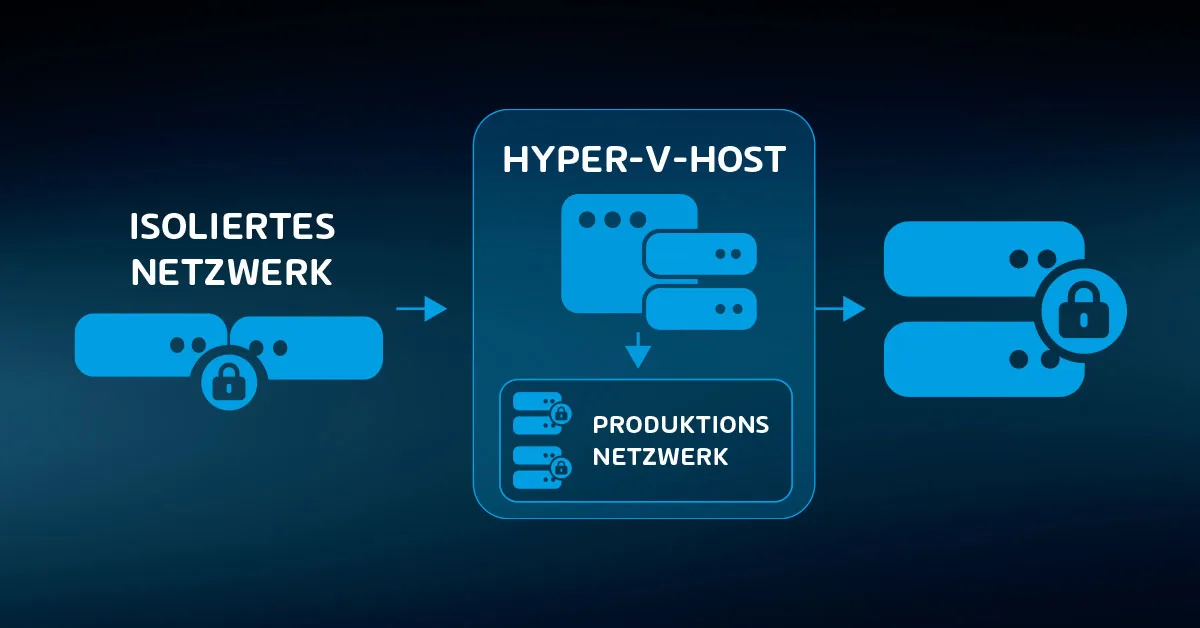

Je mehr Sie Virtualisierung in Ihrer Umgebung nutzen, desto einfacher ist es, die Air Gap-Isolation umzusetzen. Sie können den Hypervisor und das Backup in einem Netzwerk konfigurieren und alles andere in einem anderen. Wenn sie sich nicht überschneiden oder miteinander verbunden sind, haben Sie einen ordentlichen Air Gap geschaffen.

Sie können sogar so weit gehen, eine Active Directory-Domäne nur für diese Systeme einzurichten. Auf diese Weise können Sie von einer zentralisierten Verwaltung profitieren, ohne Ihr Produktionsnetz mit Ihrem Verwaltungsnetz zu verbinden.

Das größte Manko eines abgekapselten Systems sind seine enormen Beeinträchtigungen. Das Verhindern von Fernverbindungen bedeutet auch, dass zulässige Verwaltungsaufgaben blockiert werden. Es macht das Patchen sehr schwierig.

Es ist auch nicht möglich, Daten an einen entfernten Standort zu übertragen, was bedeutet, dass Sie die Replikationsfähigkeit verlieren. Sie haben nur zwei Möglichkeiten: Sie müssen sich mit diesen Einschränkungen abfinden oder etwas tun, das das Air-Gapping aufhebt. Ein schlecht abgekapseltes System ist anfälliger als ein System, das von Anfang an für die Teilnahme am Netz konzipiert wurde.

Wenn Sie sich nicht dazu entschließen können, ein vollständig abgeschaltetes System auf Dauer zu betreiben, dann schließen Sie Ihr Backup-System an und bauen Sie Schutzmechanismen um dieses herum auf.

Sorgfältiger Umgang mit Offline-Daten

Die kalten Daten, die auf Datenbändern und ausgelagerten Festplatten gespeichert sind, erhalten oft nicht den Schutz, den sie verdienen. In der Regel beginnen die IT-Abteilungen mit einem Pflegeprotokoll für diese Daten, aber mit der Zeit lassen sie die Sorgfalt vermissen.

In einem früheren Abschnitt haben wir die Verschlüsselung behandelt, die als letzte Sicherheitsmaßnahme dienen kann. Sie müssen jedoch alle Anstrengungen unternehmen, um unbefugten Zugriff zu verhindern.

Technologische Fortschritte, reduzierte Kosten und erhöhter Komfort haben vollständig onlinefähige Backup-Systeme möglich gemacht. Heutzutage können Sie Backup-Daten problemlos an geografisch entfernte Standorte replizieren, ohne eine exorbitante Investition zu tätigen.

Die immerwährende Bedrohung durch Ransomware bedeutet jedoch, dass Sie regelmäßig Offline-Kopien erstellen müssen. Früher konnte das nur Daten bedeuten, die auf jede automatisierte Weise völlig unzugänglich waren.

Das ist immer noch die sicherste Option. Sie können jedoch die Vorteile der modernen Technologie nutzen, um alternative Ansätze zu schaffen. So könnten Sie beispielsweise Sicherungsdaten manuell an einen Standort hochladen, der eine Zwei-Faktor-Authentifizierung erfordert.

Welche Maßnahmen Sie auch immer ergreifen, stellen Sie sicher, dass sie den entfernten Standort so isolieren, dass keine Kompromittierung Ihres Online-Sicherungssystems oder Ihres Passwort-Tresors die Offline-Daten gefährdet.

In die Tat umsetzen

Betrachten Sie Sicherheit als einen kontinuierlichen Prozess, nicht als einmaliges Vorhaben. Im nächsten Artikel zum Thema Implementierung werden wir uns mit der Hardware befassen. In diesem Teil werden diese Sicherheitsmaßnahmen behandelt:

- Führen Sie eine Risikoanalyse durch;

- Festlegung von Richtlinien für Redundanz auf Softwareebene/Medien;

- Festlegen von Richtlinien für die Verschlüsselung von Backups;

- Festlegung von Praktiken und Richtlinien für die Erstellung und den Schutz von Offline-Daten.

Sie haben die Konzepte hinter diesen Aktivitäten in diesem Kapitel kennengelernt. Jetzt müssen Sie sie in die Praxis umsetzen.

Aktivitäten zur Risikoanalyse

Ein Großteil der Risikoanalyse besteht darin, Fragen zu stellen. Sie sollten Informationen aus verschiedenen Quellen einholen. In der Regel hat nicht eine einzige Person den Überblick über alle wahrscheinlichen Risiken.

Sie können formelle Besprechungen, informelle Befragungen oder jede andere Methode verwenden, die für Ihr Unternehmen geeignet ist. Kategorisieren und listen Sie auf, was alle Beteiligten zu sagen haben. Tauschen Sie sich mit den wichtigsten Stakeholdern aus, sie bringen weitere Ideen ein. Hier nur einige erste Gedanken:

- Interne vs. externe Kategorien;

- Böswillige vs. unbeabsichtigte Schäden;

- Risiken von bestimmten Datenzielen (z. B. Mitarbeiterdaten, Kundendaten, Kontonummern usw.);

- Ausfall von Equipment;

- Wetter;

- Stromausfälle.

Halten Sie diese Liste stets auf dem neuesten Stand mit einer Erläuterung, wie Ihre Lösung die einzelnen Risiken abmildert. Eines der besten Dinge, die Sie zum Schutz Ihres Unternehmens tun können, ist die Schulung Ihrer Mitarbeiter mit dem Security Awareness Service.

Erstellung von Redundanzrichtlinien für Backups

Bevor Sie Ihr Redundanzkonzept erstellen können, müssen Sie Ihre Software- und Hardware-Auswahl getroffen haben. Die in Ihren Systemen verwendeten Funktionen und Medientypen werden einen großen Einfluss auf Ihre Entscheidungen haben. Ihr primäres Ziel muss es jedoch sein, genügend eigenständige Kopien zu erstellen, um Verluste oder Schäden zu überstehen.

Um als „eigenständig“ zu gelten, darf eine Sicherungskopie keine anderen Sicherungsdaten benötigen, damit Sie sie wiederherstellen können. Außerdem darf die Kopie aus Sicherheitsgründen nur im Offline-Zustand, also ohne Verbindung, existieren.

Aufgrund der Unannehmlichkeiten, die Offline-Sicherungen mit sich bringen, können Sie entweder einen Zeitplan erstellen, der Online- und gelegentliche Offline-Komplettsicherungen mischt, oder Sie können einen speziellen Zeitplan für Offline-Sicherungen festlegen.

Sie müssen auch planen, wie lange diese Offline-Kopien existieren werden. Die Kosten, die Langlebigkeit und die Einfachheit der Aufbewahrung der Medien haben hier den größten Einfluss. Wenn möglich, bewahren Sie sie einfach so lange auf, bis Sie nicht mehr von ihnen wiederherstellen können.

Die Realität sieht oft anders aus. Wenn Sie vollständige Backups planen können, sollten Sie einen Zeitplan aufstellen, z. B:

- Monatlich: vollständig, offline

- Wöchentlich: vollständig, online

Einige moderne Backup-Software, die sich stark auf die Deduplizierungstechnologie stützt, ermöglicht keine planmäßigen Vollsicherungen. Stattdessen hängen sie von anderen Richtlinien ab, um die älteste mögliche Sicherung festzulegen und die Deduplizierung von diesem Zeitpunkt an zu berechnen.

Daher werden vollständige Backups als Sonderfall betrachtet, so dass Sie sie manuell durchführen müssen. Die Unannehmlichkeiten solcher Sicherungen, vor allem für eine bereits ausgelastete IT-Abteilung, werden wahrscheinlich verhindern, dass sie wöchentlich durchgeführt werden.

Erstellen Sie eine Richtlinie, die ein Gleichgewicht zwischen der Sicherheit mehrerer vollständiger Kopien und der Einfachheit der Erstellung und Speicherung dieser Kopien herstellt.

Festlegen einer Verschlüsselungsrichtlinie

Sie müssen Ihre Verschlüsselungsrichtlinien für die Backups auf die Art und Weise abstimmen, wie Ihre Sicherungshardware oder -software die Verschlüsselung einsetzt. Die meiste Software erfordert einen einzigen geheimen Schlüssel für die Verschlüsselung. Für diesen Typ gibt es drei wichtige Punkte:

- Wo werden Sie den Schlüssel aufbewahren?

- Wer hat Zugriff auf den Schlüssel?

- Wie wird sichergestellt, dass der Schlüssel eine Katastrophe übersteht?

Denken Sie daran, den Verlust Ihres Backup-Schlüssels in Ihre Risikoanalyse einzubeziehen! Der Ort, an dem der Schlüssel aufbewahrt wird, bestimmt direkt den Zugang. Da der Schlüssel auch bei einem Totalverlust verfügbar bleiben muss, ist ein Cloud-basierter Kennworttresor wahrscheinlich die beste Lösung. Es gibt mehrere Softwareunternehmen, die solche Dienste anbieten. Microsoft Azure hat ein „Key Vault„-Produkt und Amazon Web Services bietet „AWS Secrets Manager“ an. Finden Sie die Lösung, die für Ihr Unternehmen geeignet ist.

Jedes Backup, das mit einem bestimmten Verschlüsselungsschlüssel erstellt wird, benötigt immer diesen Schlüssel. Wenn Sie also den Schlüssel ändern, müssen Sie immer noch eine historische Aufzeichnung aufbewahren, solange ein Schlüssel Daten geschützt hat.

Ihre Hardware bietet möglicherweise einige Verschlüsselungsfunktionen. Diese Funktionen sind herstellerabhängig. Bevor Sie eine Richtlinie erstellen können, müssen Sie sich über die Funktionsweise informieren. Wenn Sie es vorziehen, können Sie einfach den Schutz der Software nutzen und auf die Verschlüsselung auf Hardwareebene verzichten.

Abschirmung der Datensicherung mit physischen und Netzwerk-Schutzmaßnahmen

Nutzen Sie Ihre Infrastruktur- und Netzwerksysteme, um einfach und effizient eine Schutzschicht um Ihre Sicherungssysteme herum aufzubauen. Sie müssen die 3 ersten Ebenen absichern.

Implementieren Sie Schutzmaßnahmen der ersten (physischen) Schicht

- Richten Sie ein VLAN nur für Ihre Backup-Systeme ein, oder

- Verwenden Sie dedizierte physische Switches für Ihre Sicherungssysteme und verbinden Sie sie über einen Router mit dem Rest Ihres Produktionsnetzes.

Implementieren Sie Schutzmaßnahmen der Schicht zwei (Ethernet)

- Establish a VLAN just for your backup systems, or

- Create a chain-of-custody process for backup media

- Use dedicated physical switches for your backup systems and connect them to the rest of your production network through a router

Implementieren Sie Schutzmaßnahmen für die dritte Schicht (TCP/IP)

- Wenn Sie mit einem VLAN oder einem dedizierten Router isolieren, erstellen Sie ein IP-Subnetz nur für das Backup

- Richten Sie eine Firewall am Rande des Backup-Netzwerks ein, die den gesamten von außen kommenden Datenverkehr blockiert.

- Konfigurieren Sie die Software-Firewall auf den Backup-Hosts mit einer ähnlichen Konfiguration wie bei der vorherigen Firewall.

Alle oder die meisten der oben genannten Isolationstechniken sollten auch mit einem bescheidenen Budget zu realisieren sein. Für einen besseren Schutz haben Sie zusätzliche Optionen.

- Installation von Intrusion Prevention- und Detection-Lösungen

- Konfigurieren Sie die Netzwerküberwachung

Daten, die in Ihr Sicherungsnetz gelangen, weisen leicht erkennbare Muster auf. Selbst mit einem rudimentären Überwachungssystem sollten Sie keine Schwierigkeiten haben, verdächtigen Datenverkehr zu erkennen.

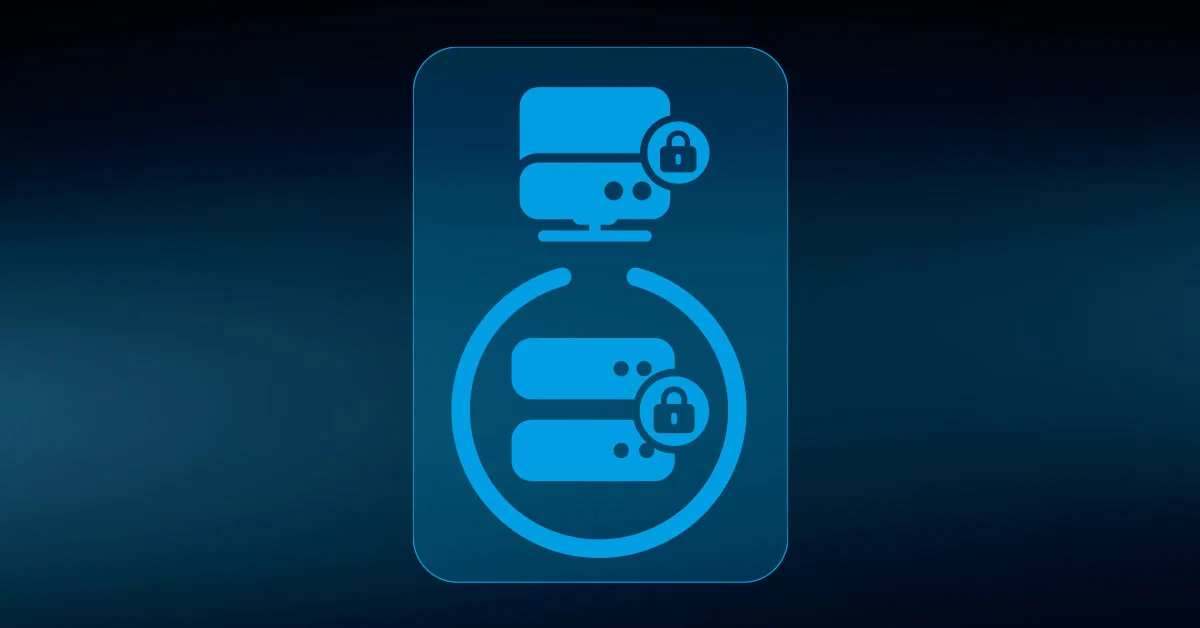

Immutable Storage: Hinzufügen der Unveränderbarkeit von Speichermedien

Wenn Sie die Bandtechnologie verwenden, haben Sie zwei Möglichkeiten der Unveränderbarkeit: Sie können den Schreibschutzmechanismus auf Ihren Bändern manuell aktivieren oder Sie können Bänder kaufen, die speziell als WORM-Medien hergestellt wurden.

Legen Sie eine Richtlinie fest, welche Bänder geschützt werden sollen. Einige Bänder verfügen über eine verschiebbare Schreibschutzlasche, mit der der Bediener den Schutz aktivieren oder deaktivieren kann.

Neuere softwarebasierte Lösungen erfordern eine Vorabkonfiguration. Dienste wie Hornetsecurity VM Backup V9 hängen von den Möglichkeiten Ihres Cloud-Anbieters ab, Immutable Storage zu nutzen. In den meisten Fällen erfordern diese wenig Konfigurationsaufwand. Zuerst richten Sie den Cloud-Speicher ein. Als nächstes entscheiden Sie sich für eine Richtlinie, die Änderungen auf ausgewählte Konten beschränkt oder eine, die alle Änderungen verhindert. Wenn Sie Änderungen zulassen, trennen Sie die Konten mit Änderungsrechten von den Konten, die an den routinemäßigen Sicherungsvorgängen beteiligt sind. Andernfalls entfällt der Hauptgrund für Immutable Storage.

Wählen Sie schließlich eine Aufbewahrungsrichtlinie aus. Diese Richtlinie legt fest, wann Daten beschreibbar werden. Arbeiten Sie mit Ihrem Cloud-Anbieter zusammen, um weitere Möglichkeiten zu entdecken.

Denken Sie daran, dass Ihr Anbieter Ihnen gerne mehrere Speicherobjekte zur Verfügung stellt, damit Sie eine Vielzahl von Konfigurationen gleichzeitig verwenden können. Stellen Sie sicher, dass alle an der Datensicherung Beteiligten diese Konfigurationen und ihre Auswirkungen verstehen.

Vollständige Isolierung von Backup-Systemen

Führen Sie eine vollständige Risikoanalyse durch, bevor Sie einen Air-Gapped-Ansatz überhaupt in Betracht ziehen. Wenn Sie nicht durch böswillige Akteure akut gefährdet sind, könnte dies zu viel des Guten sein. Eine vollständige Isolierung sieht einfach aus, stellt die Administratoren aber langfristig vor große Herausforderungen.

Gehen Sie die obigen Ausführungen noch einmal durch und beraten Sie sich mit Führungskräften, wichtigen Stakeholdern und anderen Mitarbeitern Ihrer IT-Abteilung, die für den Betriet oder die Wartung zuständig sind. Aufgrund der vollständigen Isolierung eignet sich dieser Ansatz nur für hypervisorbasierte Backups. So erstellen Sie ein Air-Gapped-Backup-System:

- Legen Sie ein IP-Subnetz für Ihr Air-Gapped-Netzwerk fest;

- Entscheiden Sie sich für eine Arbeitsgruppen- oder Management Domain-Konfiguration;

- Wenn Sie eine Management Domain verwenden möchten, erstellen und konfigurieren Sie diese, bevor Sie fortfahren;

- Verbinden Sie Ihren Hypervisor und Ihre Backup-Hosts mit einem physischen Netzwerk, das keinen Uplink hat;

- Stellen Sie sicher, dass die physischen Netzwerkverbindungen, die Sie für virtuelle Maschinen verwenden, keine Layer-2- oder Layer-3-Konnektivität mit dem Management-Betriebssystem des Hypervisors bieten;

- Erstellen Sie eine Richtlinie und einen Verantwortungsprozess für die Beschaffung und das Einspielen von Software-Updates.

Die einzigen praktischen Risiken für ein ordnungsgemäß abgekapseltes System sind interne Akteure und Breakout-Attacken gegen Ihre Hypervisoren oder Container-Hosts. Es ist weiterhin sinnvoll, Anti-Malware-Software sowie Intrusion Prevention und Detection Systeme zur Verhinderung und Erkennung von Eindringlingen einzusetzen.

Es kann in keiner Weise mit dem Internet verbunden werden. Wenn Sie eine vollständige Isolierung nicht dauerhaft gewährleisten können, sollten Sie stattdessen die Schritte im vorherigen Abschnitt befolgen, damit Ihre Backups mit angemessenem Schutz am Netzwerk teilnehmen können.

Um Ihre Virtualisierungsumgebung und alle Daten ordnungsgemäß zu schützen, verwenden Sie Hornetsecurity VM Backup, um Ihre virtuelle Maschine zu sichern und zu replizieren.

Besuchen Sie auch unseren Hornetsecurity-Blog, um auf dem neuesten Stand zu bleiben.

Bei Hornetsecurity sind wir darauf spezialisiert, Ihre Sicherheit sowohl aus Sicherheits- als auch aus Backup-Perspektiven zu gewährleisten. Wir empfehlen dringend, The Backup Bible, unseren umfassenden Backup-Leitfaden, zu erkunden.

Fazit

Angesichts der sich ständig weiterentwickelnden Bedrohung durch Ransomware sollten Sie sich beim Schutz von Backup-Systemen nicht auf das Glück verlassen. Die potenziellen Folgen einer Kompromittierung können verheerend sein und zu erheblichen Datenverlusten und Betriebsunterbrechungen führen.

Wir von Hornetsecurity empfehlen Unternehmen daher dringend, einen proaktiven Ansatz zur Sicherung und zum Schutz von Backup-Daten zu wählen, um eine umfassende Datensicherheit zu gewährleisten.

Robuste Verschlüsselung, Zugangskontrollen und Authentifizierungsmaßnahmen sollten in Backup-Systeme integriert werden, um potenzielle Angreifer abzuwehren. Es ist wichtig, sichere Offsite-Speicher zu implementieren, und Immutable Backups können zusätzlichen Schutz gegen Ransomware-Angriffe bieten.

Häufig gestellte Fragen

In der Vergangenheit wurde Air Gapping hauptsächlich mit Bandsicherungen in Verbindung gebracht. Moderne Cloud-Backup-Lösungen bieten jedoch ein virtuelles Äquivalent zum Air-Gapped-Tape-Konzept, das die Sicherheit und Ausfallsicherheit erhöht.

Die 3-2-1-Regel für Backups ist von großem Wert. Sie besagt, dass mindestens drei Datenkopien aufbewahrt werden – zwei auf lokalen Geräten, die auf unterschiedlichen Medien gespeichert sind, und eine außerhalb des Unternehmens, um einen zuverlässigen Datensicherungsschutz zu gewährleisten.

Das Konzept des Air Gaps in der Datenspeicherung dreht sich um eine Sicherungs- und Wiederherstellungsstrategie. Es stellt sicher, dass kritische Daten offline und vom Internet getrennt bleiben, um die Sicherheit zu erhöhen.

Air Gapping dient als robuster Schutz gegen Ransomware-Bedrohungen. Durch die Isolierung sekundärer oder tertiärer Sicherungskopien von der öffentlichen Domäne wird die Datensicherheit effektiv erhöht und das Ransomware-Risiko verringert.