Die Zukunft von Governance, Risk Management und Compliance (GRC) in der Cloud

Die Einführung der Cloud hat den gesamten Bereich Governance, Riskmanagement und Compliance (zu Deutsch: Unternehmensführung, Risikomanagement und Compliance) für Unternehmen wesentlich komplexer gemacht. Hinzu kommen in den meisten Regionen der Welt strengere Vorschriften, höhere Geldstrafen und häufigere Änderungen der Compliance-Richtlinien. Es ist klar, dass die Anpassung an diese Situation einen neuen Ansatz erfordert: Unternehmen brauchen Cloud-Security-Governance.

Dieser Artikel befasst sich mit GRC in der Cloud und den Herausforderungen, neuen Trends und Möglichkeiten, die sich daraus für das Management von Sicherheit, Geschäftsrisiken und Compliance ergeben.

Die Herausforderungen von Cloud Governance

Anpassung an Cloud-Umgebungen

Der technologische Wandel schreitet schneller voran, als Rahmenverordnungen an Cloud-Umgebungen angepasst werden können.

Ein einfaches Beispiel sind die rechtlichen Anforderungen an die physische Sicherheit eines Rechenzentrums, die in der Ära der Vor-Ort-Lösungen sinnvoll waren. Heute wissen viele Unternehmen jedoch nicht einmal, wo ihre Daten gehostet werden, und schon gar nicht, in welchem Gebäude sie sich befinden – und sie haben die physische Sicherheit ihrer Daten an ihren Cloud Service Provider (CSP) ausgelagert.

Das Modell der geteilten Verantwortung verstehen

Dieses Beispiel führt zu einer weiteren Herausforderung, nämlich zum Modell der geteilten Verantwortung (Englisch: Shared Responsibility Model), das Cloud Anbieter zur Regelung der Verantwortlichkeiten zwischen ihrer eignen Organisation und ihren Kunden nutzen.

Dies bedeutet im Wesentlichen, dass einige Kontrollen (auch Abmilderungsmaßnahmen) in der Verantwortung des CSPs liegen, andere von der Organisation selbst verwaltet werden (z. B. Endpoint Security) und wieder andere gemeinsam verantwortet werden.

Ein Beispiel für Letzteres könnte die Identitätssicherheit sein – der CSP ist für die Bereitstellung eines sicheren Verzeichnisses sowie von Authentifizierungs- und Autorisierungsoptionen verantwortlich, aber wenn Sie jedem Benutzer administrativen Zugriff auf Ihren Cloud-Mieter gewähren, liegt der unvermeidliche Verstoß bei Ihnen und nicht beim CSP.

Die Anzahl der Einstellungen und Berechtigungen

Es gibt einige Wahrheiten im Bereich der Cybersicherheit, die immer zutreffen, unabhängig davon, welche technologische Ära wir betrachten. „Komplexität ist der Feind der Sicherheit“ galt für die Mainframes der 1970er Jahre, die Client-Server der 1990er Jahre und die Cloud-Umgebungen der 2010er Jahre.

Es wird geschätzt, dass es in Azure, AWA und GCP etwa 40.000 verschiedene Berechtigungen gibt, die erteilt werden können. Rechnet man die Tausenden von Einstellungen hinzu, die für einen Microsoft 365-Tenant konfiguriert werden können, wird das Ausmaß der Herausforderung deutlich.

Und diese Cloud-Konfigurationen und Berechtigungen können auf „interessante“ Weise interagieren, so dass es sehr schwierig ist, herauszufinden, wie eine Änderung in einem Teil unbeabsichtigte Konsequenzen in einer anderen Ressource verursachen kann.

Das Tempo der Veränderungen

Die andere Herausforderung ist die Geschwindigkeit des Wandels – im Zeitalter der On-Premise Software gab es alle paar Jahre eine neue Version des Server-Betriebssystems, so dass IT-Profis und Sicherheitsteams neue Technologien methodisch anpassen und bewährte Verfahren entwickeln und verfeinern konnten, um stabile und sichere Systeme zu gewährleisten.

Risiko von Fehlkonfigurationen

Heutzutage, wo sich die Cloud jeden Tag verändert, gibt es keinen Tag, an dem die optimalen Einstellungen für alle konfiguriert sind. Stattdessen sind ständige Anpassungen nötig, um die Vorteile neuer Funktionen zu nutzen und gleichzeitig eine gute Sicherheitslage aufrechtzuerhalten.

Diese Ausgangslage birgt ein erhöhtes Risiko von Fehlkonfigurationen, die zu Datenschutzverletzungen und Compliance-Verstößen führen können.

Alle Ressourcen im Blick behalten

Eine weitere Wahrheit ist: Man kann nicht schützen, was man nicht kennt. Daher ist es wichtig, ein solides Bestandsverzeichnis zu führen, damit Sie wissen, welche Ressourcen Sie haben (Benutzerkonten, Mailboxen, virtuelle Maschinen, Container, Datenbanken usw.), wo sie sich befinden und wer welche Zugriffsrechte hat.

Auch dies war vor Ort „einfacher“, da die meisten Ressourcen im Laufe der Zeit mehr oder weniger gleich blieben, wohingegen die Cloud voller Unbeständigkeit ist, da Ressourcen und Netzwerke schnell hochgefahren und ebenso schnell wieder abgebaut werden.

Vergrößerte Angriffsfläche

Die Tatsache, dass die meisten Unternehmen ihre lokale Infrastruktur und ihre Cloud-Ressourcen miteinander verbinden, vergrößert die Angriffsfläche weiter. Dadurch können Angreifer von einem Unternehmen zum anderen übergehen.

Best Practices für Cloud Security Governance

Nutzen Sie einen Cloud-basierten GRC-Dienst

Es ist wichtig, dass Unternehmen, die Vorschriften einhalten müssen (und das sind heutzutage die meisten), einen ganzheitlichen Ansatz wählen. Beginnen Sie damit, Cloud-basierte GRC-Dienste für die Verwaltung der Cloud zu nutzen – ein Cloud Security Governance Framework. Sie benötigen eine zentralisierte Lösung für die Verwaltung (und Überwachung) von Ressourcen, Berechtigungen und Zugriff.

Eine Cloud-Governance-Strategie haben

Sie brauchen auch eine Cloud-Governance-Strategie, um die verschiedenen rechtlichen Rahmenbedingungen (GDPR, HIPAA, NIS2, ISO 27001 usw.) zu verstehen, die Sie in den verschiedenen Ländern, in denen Ihr Unternehmen tätig ist, einhalten müssen.

Oftmals müssen Sie die Datenhoheit und die grenzüberschreitende Einhaltung von Vorschriften berücksichtigen, um den Datenverkehr zwischen zwei oder mehreren Ländern zu verwalten oder einzuschränken.

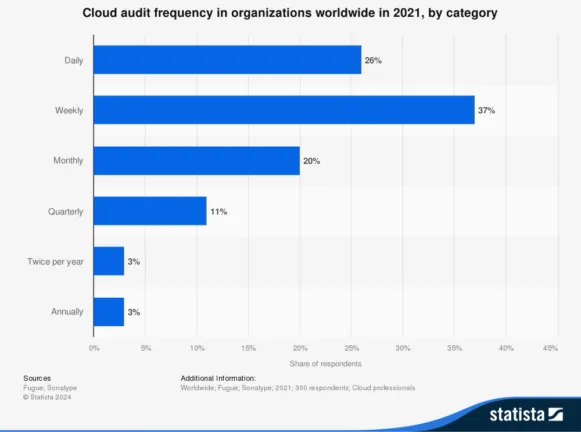

Eine interessante Statistik besagt, dass 26 % der Unternehmen ihre Cloud-Infrastruktur täglich überprüfen, was nur möglich ist, wenn der Prozess automatisiert ist. Die Zeiten, in denen die Daten alle sechs Monate manuell mit einer Tabelle erfasst wurden, sind endgültig vorbei.

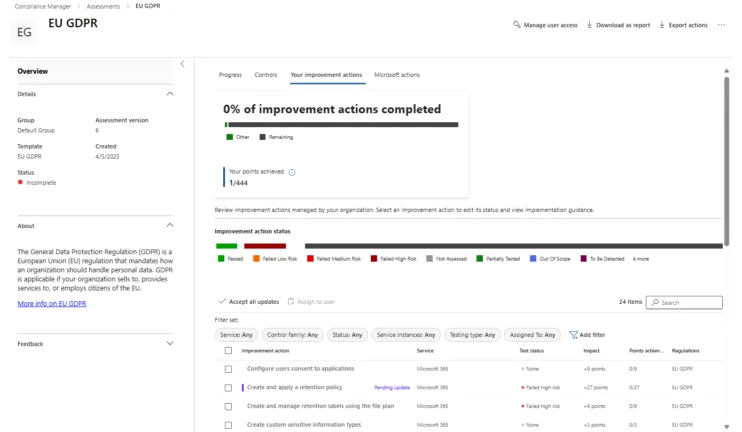

Nutzen Sie ein Dashboard

So haben Sie genau im Blick, welche Kontrollen Ihre CSPs bereits durchgeführt haben. In vielen Fällen sind Sie schon auf halbem Wege, da sie viele Kontrollen durchführen müssen, weil die Infrastruktur und das Netz in Ihrer Verantwortung liegen.

Hier sehen Sie ein Beispiel für ein Dashboard von Purview Compliance Manager, einer Funktion von Microsoft 365.

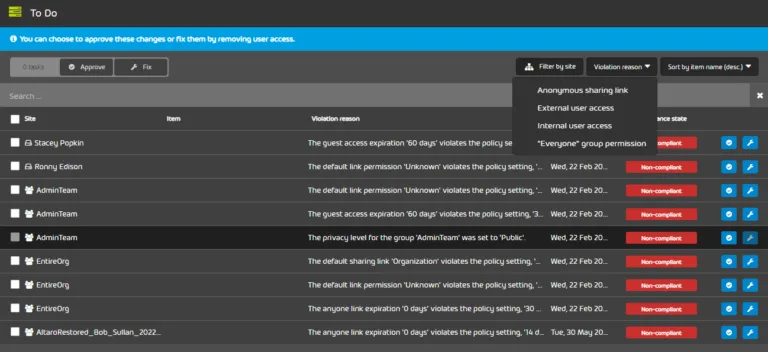

Behalten Sie den Überblick über alle Berechtigungen mit Hornetsecurity’s Permission Manager

Eine zentrale Komponente für die Aufrechterhaltung der Sicherheit Ihres Microsoft 365-Cloud-Tenants sowie für die Verwaltung, das Risikomanagement und die Compliance-Berichterstattung ist die gemeinsame Nutzung von Daten und Berechtigungen.

Hier bietet die branchenführende Lösung 365 Permission Manager von Hornetsecurity einen vollständigen Überblick über alle Berechtigungen in SharePoint Online und OneDrive für Unternehmen und ermöglicht es Ihnen, Berechtigungslücken nicht nur zu erkennen, sondern auch problemlos zu schließen.

Darüber hinaus ist eine umfassende Compliance-Berichterstattung integriert, mit der Sie die Einhaltung der Compliance gegenüber Prüfern leicht nachweisen können. Da 365 Permission Manager cloudbasiert ist, lässt es sich einfach von der kleinsten bis zur größten Umgebung skalieren.

Er findet nicht nur die Risiken und hilft Ihnen, diese zu minimieren, sondern bietet auch Vorlagen, die auf Best Practices für die Cloud Security Governance beruhen, um sicherzustellen, dass die gemeinsame Nutzung von Dokumenten in Zukunft sicher verwaltet wird.

Hier finden Sie die integrierte ToDo-Liste, die Ihnen dabei hilft, das Least-Privilege-Prinzip auf Ihre gesamte Organisation anzuwenden.

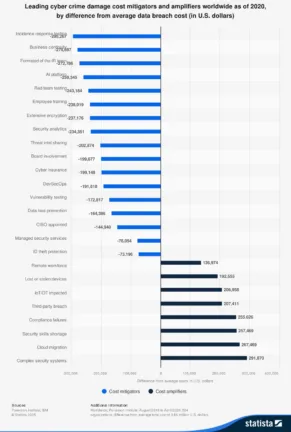

Um zu verstehen, welche Maßnahmen ein Unternehmen ergreifen kann, um die Kosten von Internetkriminalität zu minimieren und welche davon die größte Wirkung haben, sehen Sie sich diese Grafik des Ponemon Institute von vor ein paar Jahren an.

Sie werden feststellen, dass die Nichteinhaltung von Vorschriften und komplexe Sicherheitssysteme zu den größten Kostenverstärkern zählen, während die Schulung der Mitarbeiter die Kosten deutlich reduzieren können.

KI für GRC: Warum der Einsatz von KI-Technologie so wichtig ist

Der weit verbreitete Einsatz von generativen KI-Tools in Unternehmen aller Branchen birgt interessante Risiken und Chancen. In Umgebungen, in denen GRC lax oder gar nicht vorhanden ist, ist es wahrscheinlich, dass Mitarbeiter Consumer-KI-Tools verwenden und somit potenziell sensible Geschäftsdaten oder personenbezogene Daten weitergeben, ohne über die Konsequenzen nachzudenken.

Consumer GenAI-Tools nehmen alle Benutzereingaben auf, um ihre Modelle weiter zu trainieren, was zu Datenverlusten führt. Es ist daher wichtig, dass Unternehmen die Nutzung von LLM-KI-Tools streng regeln.

Ebenso müssen Ihre GRC-Tools (wie 365 Permission Manager) KI- und Machine-Learning-Technologien nutzen, um die riesigen Datenmengen und Signale zur Steuerung von Berechtigungen und Zugriff zu verwalten.

Übernehmen Sie mit dem Permission Manager die Kontrolle über Ihr Cloud-GRC

Die Verwaltung von Governance, Risiken und Compliance in der Cloud ist eine größere Herausforderung als je zuvor. 365 Permission Manager bietet Ihnen die Transparenz und Kontrolle, die Sie benötigen, um Berechtigungen zu verwalten, Risiken zu reduzieren und die Einhaltung von Vorschriften zu gewährleisten.

Wichtigste Vorteile:

- Automatisieren Sie die Verwaltung von Berechtigungen und die Erstellung von Compliance-Berichten;

- Echtzeit-Einblicke in Sicherheits- und Zugangsprobleme gewinnen;

- Erfüllen Sie GDPR-, HIPAA- und andere regulatorische Standards.

Vereinbaren Sie noch heute einen Termin für eine Demo und stärken Sie Ihre Cloud-basierte GRC-Strategie!

Warum Cloud-basiertes GRC die Zukunft ist

Der Druck der Compliance-Vorschriften auf Unternehmen weltweit wird nicht nachlassen, und vorausschauende Unternehmen nehmen dies zum Anlass, eine moderne, cloudbasierte GRC-Strategie einzuführen. Der Einsatz von 365 Permission Manager hilft Ihnen dabei, eine starke Cloud Governance aufrechtzuerhalten, Risiken zu minimieren und compliant zu bleiben.

Die Einführung von cloudbasierten GRC-Tools ist der richtige Weg, um die immer komplexer werdende regulatorische Landschaft zu bewältigen.

FAQ

GRC in der Cloud ist aufgrund mehrerer Vorschriften, dem Modell der geteilten Verantwortung und der dynamischen Natur von Cloud-Umgebungen, die das Risiko von Fehlkonfigurationen erhöhen, komplexer.

Das Modell der geteilten Verantwortung sieht vor, dass der Cloud-Dienstanbieter einige Sicherheitskontrollen verwaltet, während andere, wie die Endpunktsicherheit, in der Verantwortung des Unternehmens liegen.

Unternehmen können ihr Cloud-GRC mit zentralisierten, cloudbasierten Tools wie 365 Permission Manager verbessern, um Ressourcen zu verwalten, Berechtigungen zu steuern und die Compliance sicherzustellen.