Résumé exécutif

- Ce mois-ci, nous avons assisté à la poursuite de l’attaque d‘hameçonnage à grande échelle contre les banques allemandes qui a débuté à la fin du mois dernier.

Sommaire

Dans cette édition de notre revue mensuelle des menaces par courriel (Email Threat Review), nous présentons un aperçu des menaces par courriel observées en octobre 2021 et les comparons aux menaces du mois précédent.

Le rapport fournit des informations sur:

- Les courriels indésirables par catégorie

- Types de fichiers utilisés dans les attaques

- Indice des menaces par courriel de l’industrie

- Marques et organisations usurpées

- Ransomleaks

Les courriels indésirables par catégorie

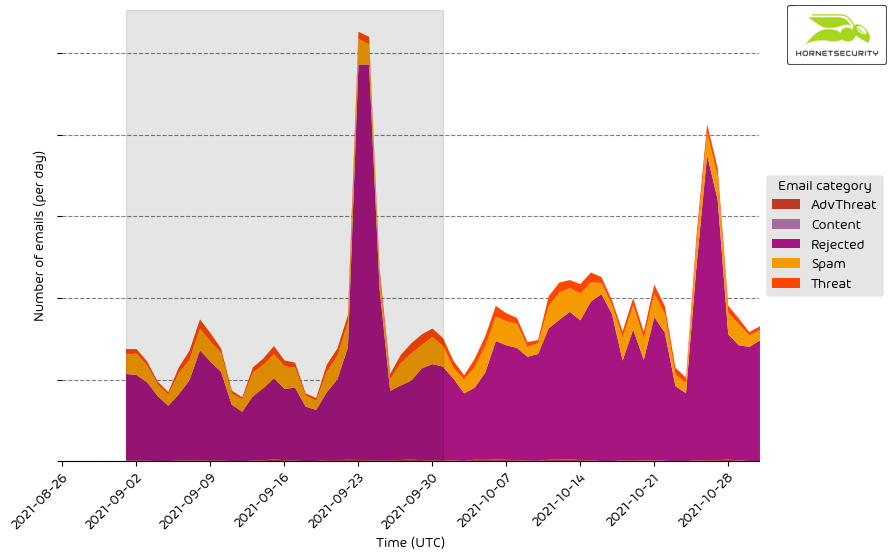

Le tableau suivant montre la répartition des courriels indésirables par catégorie.

| Catégorie de courriel | % |

|---|---|

| Rejeté | 80.92 |

| Spam | 13.50 |

| Menace | 4.68 |

| Menace Avanceé | 0.86 |

| Contenu | 0.03 |

L’histogramme temporel suivant montre le volume de courriels par catégorie et par jour.

La forte augmentation des e-mails indésirables, vers le 2021-10-26, peut être attribuée à une campagne d’escroquerie sextorsion récurrente mensuellement.

Méthodologie

Les catégories de courriels répertoriées correspondent aux catégories du Email Live Tracking du Control Panel de Hornetsecurity. Nos utilisateurs les connaissent donc déjà. Pour les autres, les catégories sont:

| Category | Description |

|---|---|

| Spam | Ces courriels sont indésirables et sont souvent promotionnels ou frauduleux. Les courriels sont envoyés simultanément à un grand nombre de destinataires. |

| Contenu | Ces courriels ont une pièce jointe invalide. Les administrateurs définissent dans le module Content Control quelles pièces jointes ne sont pas valides. |

| Menace | Ces courriels contiennent du contenu dangeureux, tels que des pièces jointes ou des liens malveillants, ou ils sont envoyés pour commettre des crimes, tels que l‘hameçonnage. |

| Menace Avancée | Advanced Threat Protection a détecté une menace dans cescourriels. Les courriels sont utilisés à des fins illégales et impliquent des moyens techniques sophistiqués qui ne peuvent être repoussés qu’à l’aide de procédures dynamiques avancées. |

| Rejeté | Nos serveurs de messagerie rejettent ces courriels directement lors de la transaction SMTP en raison de caractéristiques externes, telles que l’identité de l’expéditeur, et les courriels ne sont pas analysés davantage. |

Types de fichiers utilisés dans les attaques

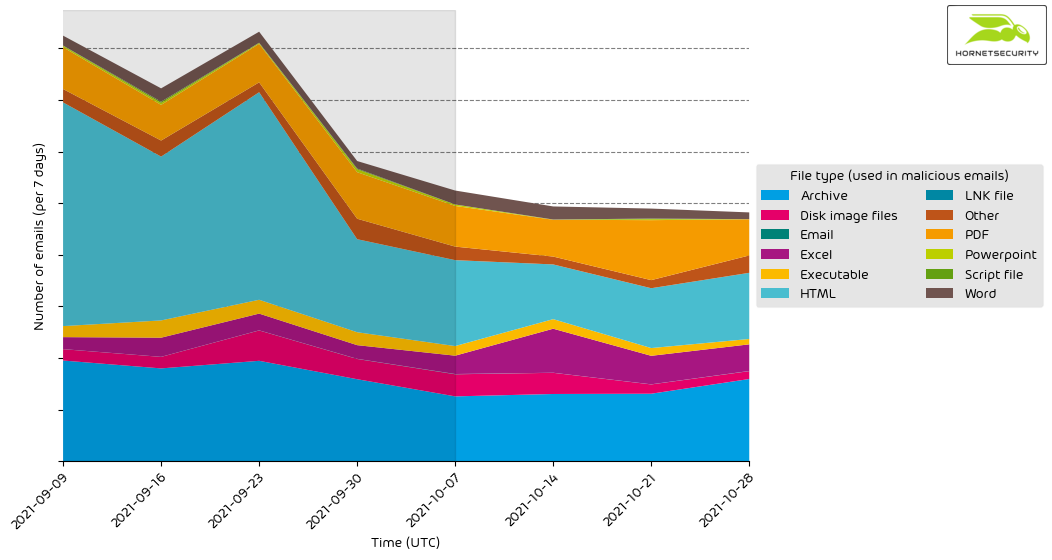

Le tableau suivant montre la répartition des types de fichiers utilisés dans les attaques.

| Type de fichier (utilisé dans les courriels malveillants) | % |

|---|---|

| HTML | 37.3 |

| Archive | 25.8 |

| 13.1 | |

| Excel | 7.0 |

| Image de disque (Disk image files) | 5.2 |

| Autre | 4.2 |

| Exécutable | 3.4 |

| Word | 3.3 |

| Powerpoint | 0.4 |

| Fichier de script | 0.1 |

Les autres types de fichiers non répertoriés individuellement sont les fichiers de courrier électronique (transférés en tant que pièces jointes .eml), les fichiers de raccourcis de bureau Windows (.lnk), les fichiers de raccourcis Internet (.url), les fichiers d’archive Java (.jar), les fichiers iCalendar (.ics), les fichiers vCard (.vcf), les formats de fichiers de livres électroniques (.epub, .mobi) et bien d’autres formats de fichiers encore plus exotiques. Ceux-ci sont regroupés sous « Autre ».

L’histogramme temporel suivant montre le volume de courriels par type de fichier utilisé dans les attaques sur 7 jours.

Indice des menaces par courriel de l’industrie

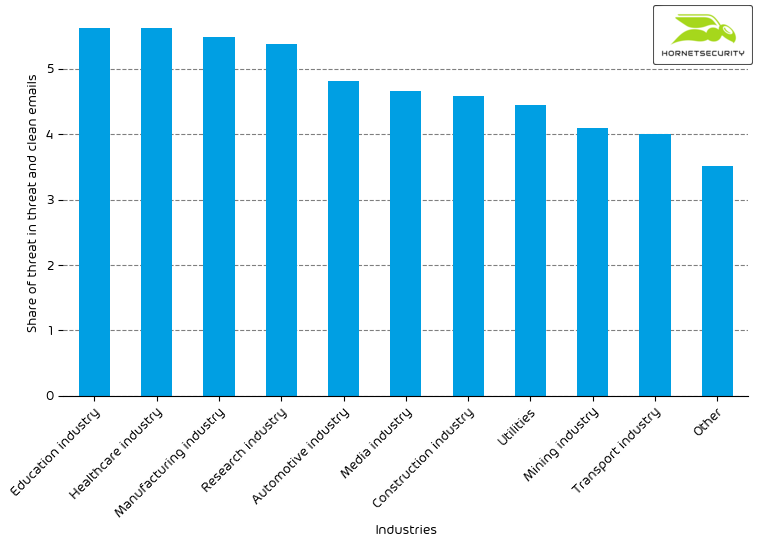

Le tableau suivant présente notre Indice des menaces par courriel de l’industrie (Industry Email Threat Index) calculé en fonction du nombre de courriels de menace par rapport aux courriels propres reçus pour chaque industrie (en médiane).

| Industries | Ratio de courriels de menace par rapport aux courriels propres |

|---|---|

| Éducation | 5.6 |

| Santé | 5.6 |

| Fabrication | 5.5 |

| Recherche | 5.4 |

| Automobile | 4.8 |

| Médias | 4.7 |

| Construction | 4.6 |

| Services publics | 4.4 |

| Mines et carrières | 4.1 |

| Transport | 4.0 |

Le graphique à barres suivant visualise la menace basée sur les courriels posée à chaque secteur.

Méthodologie

Différentes organisations reçoivent un nombre absolu de courriels différent selon leur taille. Ainsi, nous calculons le ratio de courriels de menace par rapport aux courriels propres en pourcentage des courriels reçus pour chaque organisation pour ainsi mieux les comparer. Nous calculons ensuite la médiane de ces valeurs en pourcentage pour toutes les organisations du même secteur pour former le score de menace final du secteur.

Marques et organisations usurpées

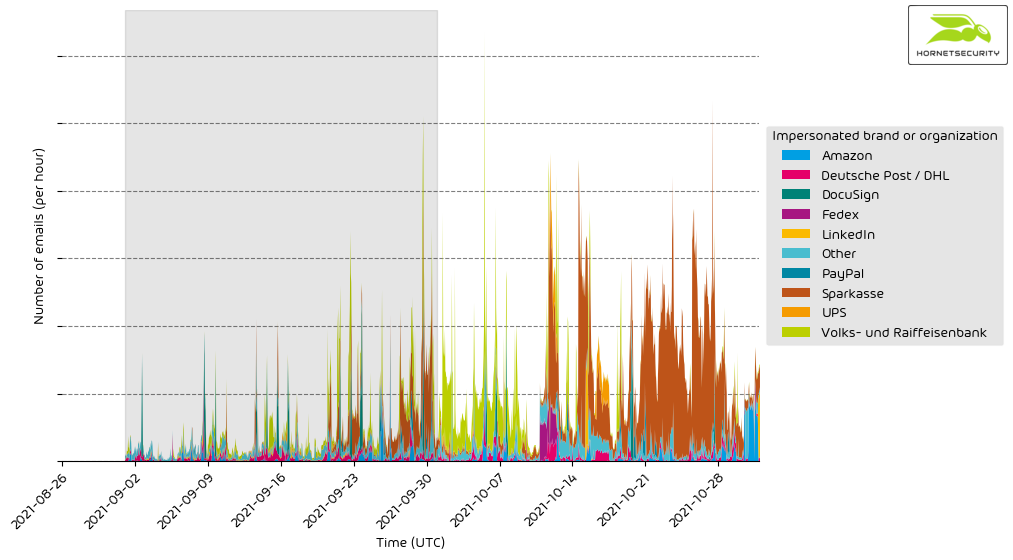

Le tableau suivant indique les marques d’entreprise et les organisations pour lesquelles nos systèmes ont le plus détectées dans les attaques d’usurpation d’identité.

| Marque ou organisation usurpée | % |

|---|---|

| Sparkasse | 47.4 |

| Volks- und Raiffeisenbank | 17.7 |

| Other | 6.9 |

| Deutsche Post / DHL | 5.8 |

| Amazon | 5.4 |

| DocuSign | 4.4 |

| PayPal | 2.4 |

| UPS | 2.1 |

| 1.5 | |

| Fedex | 1.5 |

L’histogramme suivant montre le volume de courrielsmails pour les marques d’entreprise et les organisations détectées dans les attaques d’usurpation d’identité par heure.

On voit ici l’usurpation d’identité continue de deux associations bancaires allemandes pour propager le phishing.

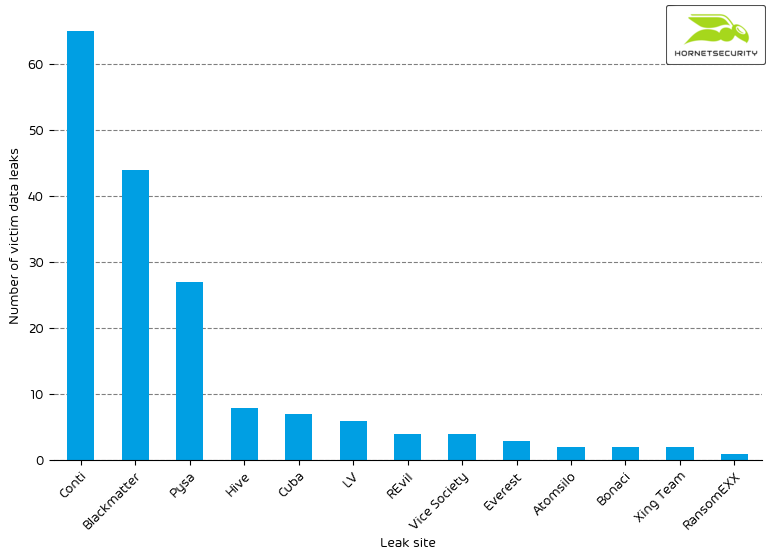

Ransomleaks

Les cybercriminels continuent de divulguer des données volées aux victimes de rançongiciels pour les forcer à payer pour déchiffrer les fichiers et ne pas publier de données sensibles. Une pratique qu’on appelle le ransomleak. Notre surveillance automatisée a observé le nombre de fuites suivant sur les sites de fuite de ransomware (non protégés par CAPTCHAS):

| Site de fuites | Nombre de victime de fuites |

|---|---|

| Conti | 65 |

| Blackmatter | 44 |

| Pysa | 27 |

| Hive | 8 |

| Cuba | 7 |

| LV | 6 |

| REvil | 4 |

| Vice Society | 4 |

| Everest | 3 |

| Atomsilo | 2 |

| Bonaci | 2 |

| Xing Team | 2 |

| RansomEXX | 1 |

Le graphique à barres suivant visualise le nombre de fuites de données sur les victimes par site de fuite.

Nous ajoutons les sites de fuite de ransomware suivants à notre surveillance:

- Atomsilo

- Blackmatter

- Bonaci

Le 04/10/21, Europol a annoncé deux arrestations et sept perquisitions immobilières en Ukraine en relation avec un gang de rançongiciels. Europol n’a pas nommé le gang de rançongiciels.1

Le 2021-10-26, Europol a annoncé une action contre 12 criminels impliqués dans les rançongiciels LockerGoga, MegaCortex et Dharma, entre autres.2

Le 29 octobre 2021, le ministère américain de la Justice a annoncé l’extradition d’un ressortissant russe de Corée du Sud vers les États-Unis pour son rôle présumé dans le développement et le déploiement du maliciel Trickbot.3

References

- 1 https://www.europol.europa.eu/newsroom/news/ransomware-gang-arrested-in-ukraine-europol%E2%80%99s-support

- 2 https://www.europol.europa.eu/newsroom/news/12-targeted-for-involvement-in-ransomware-attacks-against-critical-infrastructure

- 3 https://www.justice.gov/opa/pr/russian-national-extradited-united-states-face-charges-alleged-role-cybercriminal