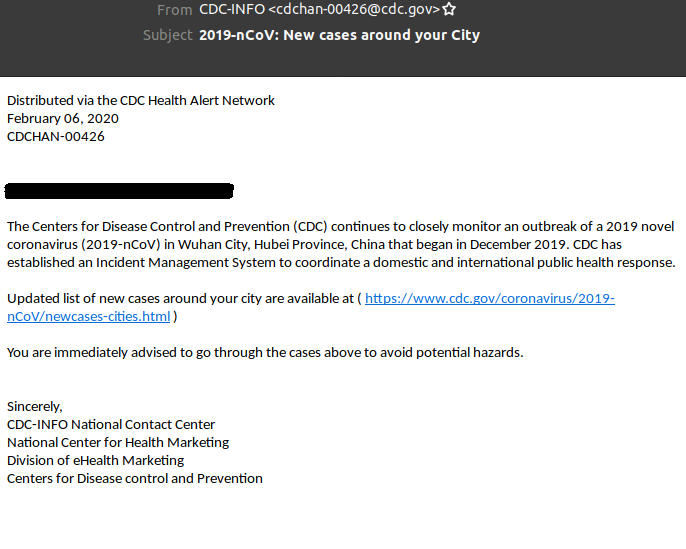

Privacy Shield: Het einde van de trans-atlantische gegevensuitwisseling?

Op 16.07.20 vernietigde het Europese Hof van Justitie het raamwerk voor gegevensbescherming tussen de VS en Europa. Hoewel dit niet meteen het einde betekent van de gegevensoverdracht tussen de twee continenten, heeft het verstrekkende gevolgen. Laten we er snel naar kijken.

Privacy Shield – Wat houdt het in?

De Data Agreement is begin 2016 in werking getreden als opvolger van de Safe Harbor Agreement. Het doel van het Privacy Shield was volgens de makers ervan om niet alleen wettelijke zekerheid te bieden voor burger met een hoger beschermingsniveau, maar ook voor Europese bedrijven die gegevens uitwisselen met de VS. Amerikaanse bedrijven zouden dus verplicht zijn de gegevens van EU-burgers op te slaan zolang ze voor het oorspronkelijke doel werden gebruikt. Deskundigen op het gebied van gegevensbescherming hadden vanaf het begin kritiek op deze overeenkomst, omdat zij vermoedden dat deze geen significante wijzigingen zou opleveren in vergelijking met de vorige Safe Harbor-overeenkomst.

Als voorbeeld, het Privacy Shield deed toenadering tot een betere gegevensbescherming, maar dit was nog lang niet volgens de Europese norm. Met name de Amerikaanse geheime diensten hadden zonder beperkingen toegang tot gegevens van EU-burgers. Dit feit bracht het Hof ertoe het Privacy Shield ongeldig te verklaren.

Weg met het Privacy Shield – en wat nu?

Kunnen er nog steeds gegevens tussen de VS en Europa worden uitgewisseld? Het is duidelijk dat het verwijderen van de Privacy Shield overeenkomst voor verwarring zorgt. Allereerst is het belangrijk te beseffen dat er onderscheid moet worden gemaakt tussen particulieren en bedrijven. Particulieren kunnen nog steeds privé e-mails naar de VS sturen of een boeking maken op een Amerikaanse website. Voor bedrijven ligt de situatie anders.

Ongeveer 5.000 bedrijven worden rechtstreeks getroffen door de beslissing van het Hof van Justitie, aangezien zij een beroep doen op de Privacy Shield bij het overdragen van gegevens naar de VS. Dit zijn onder meer bedrijven zoals Facebook, Microsoft en Amazon. Om ervoor te zorgen dat in eerste instantie juridische gegevensuitwisseling naar de Verenigde Staten door blijven gaan, kunnen bedrijven zich ook beroepen op de standaardcontractbepalingen die tot nu toe van kracht waren. Maar ook hier is de vraag: kunnen deze nog geldig zijn, ook al kunnen ze de toegang door geheime diensten niet uitsluiten?

Vooral Duitse experts op het gebied van gegevensbescherming beginnen te praten over de digitale onafhankelijkheid van Europa. De Berlijnse gegevensbeschermingsdeskundige Maja Smoltczyk roept bijvoorbeeld degenen die verantwoordelijk zijn voor de doorgifte van persoonsgegevens naar de VS op om over te schakelen naar dienstverleners in de EU om een passend niveau van gegevensbescherming te waarborgen.

Er kan daarom van worden uitgegaan dat er geen “groen licht” zal zijn over de gegevensbescherming discussie om de wettelijke onzekerheid te overwinnen.

Wat houdt dit in voor Hornetsecurity klanten?

In principe levert Hornetsecurity haar voornaamste dienstverlening vanuit Duitsland binnen beveiligde datacenters aldaar. Er is geen gegevensuitwisseling met de VS en Hornetsecurity wordt daarom niet rechtstreeks beïnvloed door dit besluit.

Alle subcontractors in een derde land in opdracht van Hornetsecurity, die het Privacy Shield hebben benoemd als basis voor gegevensoverdracht, hebben ook een alternatieve juridische grondslag, zodat als een juridische grondslag niet meer van toepassing is, een van de andere alternatieven het overneemt. De twee andere varianten voor de overdracht van gegevens uit Europese Economische Gebied naar andere landen, met name naar de Verenigde Staten, zijn bindende bedrijfsregels / bindende interne gegevensbeschermingsregels en EU-contractuele standaardbepalingen / EU-contractbepalingen. Onze klanten vinden de exacte informatie over onze subcontractors in de Order Processing Agreement in Annex 3.

Kan ook interessant voor u zijn:

-

- Test nu gratis de e-mail archiveringsservice van Hornetsecurity!

- Meer informatie over het onderwerp gegevensbescherming is nu te vinden in de Hornetsecurity Knowledge Base.