Nous avons classé les comités olympiques en fonction de leur niveau de sécurité. La médaille d’or revient à…

Alors que le monde entier attend avec impatience les Jeux olympiques de Paris 2024, les athlètes ne sont pas les seuls à se préparer. En coulisses, une compétition d’un autre genre se prépare : les cybercriminels se préparent à exploiter l’événement mondial à des fins malveillantes.

L’intersection des cyberattaques et des Jeux olympiques est devenue une préoccupation majeure pour les organisateurs, les gouvernements et les experts en cybersécurité, mais comment les comités olympiques répondent-elles à cette menace ? Pour le savoir, nous avons conçu un outil permettant de vérifier la posture de sécurité de toutes les comités olympiques.

Le terrain de jeu

L’e-mail reste le premier point d’entrée des cyberattaques. Avec plus de 1,5 million de sites de phishing créés chaque mois, les utilisateurs d’une messagerie électronique risquent de voir leurs données personnelles et professionnelles violées. En effet, les Jeux olympiques ont déjà été le théâtre d’importantes cyberattaques par e-mail : en 2018, une campagne de malware a été découverte, ciblant des organisations associées aux Jeux olympiques d’hiver qui se sont déroulés à Pyeongchang.

C’est pourquoi la vérification de la solidité de la sécurité e-mail d’une organisation est un excellent indicateur de sa posture globale en matière de cybersécurité et c’est ainsi que nous avons classé les comités olympiques. Mais comment avons-nous évalué la solidité de leur sécurité e-mail ?

Les règles du jeu

Les critères suivants ont été utilisés pour évaluer les comités olympiques et établir notre classement :

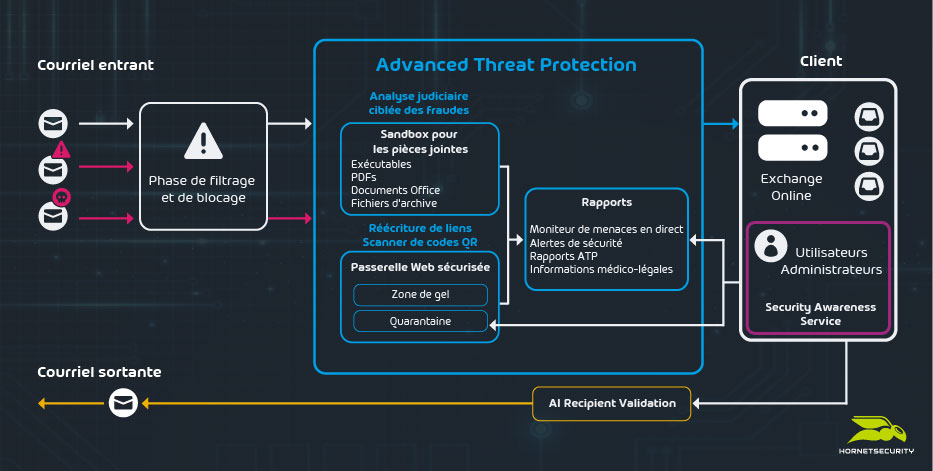

- Possède une sécurité e-mail Gateway : il est essentiel de disposer d’une sécurité e-mail Gateway, car elle constitue une barrière contre les diverses menaces véhiculées par e-mail, telles que les tentatives d’usurpation d’identité, le phishing, les malwares, etc… et peut assurer la continuité des services de la messagerie électronique.

- Possède un enregistrement SPF : l’enregistrement SPF (Sender Policy Framework) est important car il permet d’éviter l’usurpation d’e-mails et de se protéger contre les attaques de phishing en spécifiant quels serveurs de messagerie sont autorisés à envoyer des e-mails au nom d’un domaine.

- L’enregistrement SPF est bien configuré : nous examinons ici l’efficacité des enregistrements SPF, par exemple s’ils sont configurés avec une option « softfail », qui est faible.

- Possède un enregistrement DMARC : DMARC (Domain-based Message Authentication, Reporting and Conformance) est crucial pour prévenir le phishing et l’usurpation d’e-mails en authentifiant les e-mails et en spécifiant comment gérer ceux qui échouent à l’authentification, garantissant ainsi qu’uniquement les e-mails légitimes parviennent aux destinataires.

- L’enregistrement DMARC bien configuré : Nous considérons les enregistrements DMARC bien configurés lorsqu’ils reçoivent une note positive lors d’une analyse, comme celle de https://tools.sendmarc.com/.

- Insensible au contournement : le contournement de la sécurité de l’e-mail est une vieille astuce, mais elle fonctionne toujours de nos jours. Cela signifie qu’une organisation n’a pas restreint l’accès à son serveur de messagerie et qu’en tant que telle, une attaque peut contourner complètement sa solution de sécurité de messagerie et atteindre directement son serveur de messagerie. Une ressource récente sur ce sujet : https://sumanthvrao.github.io/papers/rao-www-2024.pdf

- En utilisant les critères ci-dessus, nous avons créé un système de notation très simple. Nous avons construit deux notations différentes, une pour les pays disposant d’une sécurité e-mail Gateway et une pour ceux qui n’en disposaient pas, et avons attribué différentes pondérations aux critères de notation en fonction de notre évaluation de la contribution respective à la sécurité e-mail.

De plus, nous avons automatiquement attribué des points supplémentaires à chaque pays utilisant Microsoft 365, même s’ils ne disposaient pas de sécurité e-mail Gateway, car cette plate-forme offre un certain niveau de sécurité, bien qu’il ne soit pas suffisant à notre avis.

Remarque : il existe certaines limites à cette évaluation : par ex. nous ne pouvons pas identifier les pays utilisant des solutions de sécurité de messagerie 100 % basées sur des API, cela ne doit donc pas être considéré comme une évaluation complète mais plutôt comme un indicateur solide de la posture de sécurité.

Le Podium

Après avoir procédé à l’évaluation des comités olympiques, nous avons attribué la première place à la Fédération de la Grande-Bretagne. Cette fédération ont atteint cette position en affichant la posture globale de sécurité de la messagerie la plus solide. Plus particulièrement, elle utilise une sécurité de messagerie Gateway et disposent d’une forte protection SPF et DMARC. La Fédération Américaine occupe la deuxième place et celle des Pays-Bas la troisième place.

Faux départ !

Comme nous ne souhaitons pas attirer l’attention d’hackers sur des comités spécifiques, nous avons décidé de ne pas révéler le classement complet, mais en menant cette enquête, nous avons remarqué certaines pratiques préoccupantes en matière de sécurité des e-mails.

Nous avons constaté qu’environ 60 % des comités utilisent la solution Microsoft 365. Cela est probablement dû au fait qu’il s’agit de l’une des suites d’outils collaboratifs les plus fiables du marché. Cependant, nous avons identifié que deux pays exposent directement leurs serveurs de messagerie sur Internet, ce qui n’est pas un comportement recommandé.

Nous avons constaté que la majorité des enregistrements SPF sont bien configurés, à l’exception d’un pays qui dispose de l’option softfail dans sa configuration. Cela signifie que les e-mails sont susceptibles d’être envoyés au destinataire prévu même si l’expéditeur n’a pas réussi la vérification SPF, ce qui peut ouvrir la porte à des tentatives d’usurpation d’identité réussies. Nous avons examiné chaque configuration DMARC, nous avons constaté que seule une minorité a une bonne configuration sur la base de notre analyse.

La plupart des pays n’utilisent pas de sécurité e-mail Gateway et un pays s’est révélé vulnérable au « contournement de la sécurité de la messagerie ». Encore une fois, même s’il ne s’agit pas d’une technique d’attaque révolutionnaire, elle est inquiétante compte tenu de la nature de l’organisation mal protégée, de la nature du paysage actuel des menaces ainsi que du calendrier des Jeux olympiques qui approchent.

Pour protéger correctement votre environnement technologique de messagerie, utilisez les services de messagerie de Hornetsecurity tels que :

Final Thoughts

Les Jeux olympiques sont depuis longtemps un foyer de cybercriminalité et les Jeux olympiques de Paris en 2024 ne seront pas différents. Malheureusement, la plupart des comités olympiques que nous avons testées ne parviennent pas à atteindre le niveau de sécurité e-mail nécessaire. Et cette menace s’étend aux entreprises et aux particuliers. Ceci est particulièrement alarmant si l’on considère que l’e-mail reste le principal vecteur de menace.

Cela ne se limite pas aux comités olympiques. Les petites et grandes entreprises seront à nouveau la cible des cybercriminels utilisant les jeux à venir comme toile de fond de leurs cyberattaques, qu’il s’agisse d’arnaques aux tickets ou de tentatives d’extorsion. Ainsi, au cours des prochaines semaines, si vous recevez un e-mail de votre service RH vous informant qu’il a des billets gratuits pour les Jeux Olympiques à offrir et que les 10 premiers qui répondent les recevront, réfléchissez bien avant de cliquer sur ce lien.

Vous voulez découvrir le score de votre entreprise sur les mêmes critères que ceux utilisés pour classer les comités olympiques ? Essayez notre outil gratuit et testez la sécurité de vos e-mails.

FAQ

Pourquoi la sécurité du courrier électronique est-elle si importante pour les fédérations olympiques ?

La sécurité du courrier électronique est cruciale, car elle reste le principal point d’entrée des cyberattaques. Les fédérations olympiques traitent des informations sensibles et une violation pourrait avoir de graves conséquences, notamment le vol de données et des perturbations opérationnelles.

Quels critères ont été utilisés pour classer les nations olympiques en fonction de leur niveau de sécurité en matière de courrier électronique ?

Les classements ont été établis sur la base de plusieurs critères, notamment la présence d’une passerelle de sécurité pour le courrier électronique, les enregistrements SPF et DMARC, et la protection contre le contournement de la sécurité du courrier électronique. Ces facteurs indiquent dans quelle mesure une organisation peut prévenir l’usurpation d’adresse électronique, l’hameçonnage et d’autres cybermenaces.

Quelle nation olympique est la mieux classée en matière de sécurité du courrier électronique ?

L’équipe de Grande-Bretagne s’est classée au premier rang en matière de sécurité du courrier électronique, suivie de l’équipe des États-Unis et de l’équipe des Pays-Bas. La Grande-Bretagne a obtenu ce résultat grâce à une p