Resumen ejecutivo

- Este mes, los ataques de phishing a gran escala se han dado contra dos asociaciones bancarias alemanas (Sparkasse and Volksbanken y Raiffeisenbanken).

Resumen

En esta entrega de nuestra revisión mensual de las amenazas por correo electrónico, presentamos un resumen de las amenazas de septiembre de 2021 y las comparamos con las del mes anterior.

El informe ofrece información sobre:

- Correos electrónicos no deseados por categoría

- Tipos de archivos utilizados en los ataques

- Índice de amenazas del correo en la industria

- Técnicas de ataque

- Suplantación de marcas y organizaciones empresariales

- Ransomleaks

Correos no deseados por categoría

La siguiente tabla muestra la distribución de los correos no deseados por categoría.

| Categoría de correo | % |

|---|---|

| Rechazado | 80.83 |

| Spam | 14.15 |

| Amenaza | 4.07 |

| AdvThreat | 0.91 |

| Contenido | 0.03 |

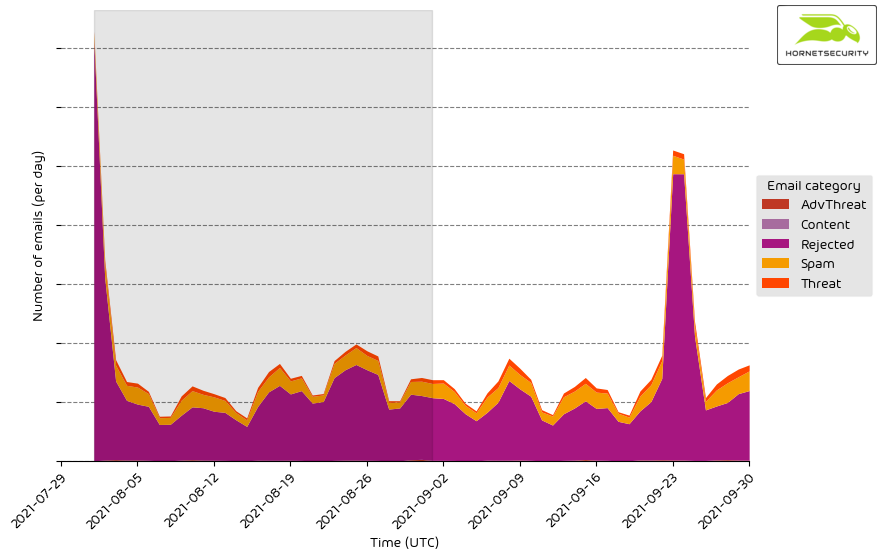

El siguiente histograma temporal muestra el volumen de correos electrónicos por categoría y por día.

El pico de correos electrónicos rechazados en torno al 2021-09-23 puede atribuirse a una campaña mensual recurrente de correos electrónicos de extorsión sexual escritos en alemán que observamos cada mes.

Metodología

Las categorías de email listadas corresponden a las categorías de email listadas en el Email Live Tracking del Panel de Control de Hornetsecurity. Así que nuestros usuarios ya están familiarizados con ellas. Para otros, las categorías son:

| Categoría | Descripción |

|---|---|

| Spam | Estos correos electrónicos no son deseados y a menudo son promocionales o fraudulentos. Los correos electrónicos se envían simultáneamente a un gran número de destinatarios. |

| Contenido | Estos correos electrónicos tienen un adjunto no válido. Los administradores definen en el módulo de control de contenidos qué archivos adjuntos no son válidos. |

| Amenaza | Estos correos electrónicos tienen un adjunto no válido.Estos correos tienen contenido dañino, como archivos adjuntos o enlaces maliciosos, o se envían para cometer delitos, como el phishing.. |

| AdvThreat | Advanced Threat Protection ha detectado una amenaza en estos correos electrónicos. Los correos electrónicos se utilizan con fines ilegales e implican medios técnicos sofisticados que sólo pueden ser combatidos mediante procedimientos dinámicos avanzados. |

| Rechazado | Nuestro servidor de correo electrónico rechaza estos correos directamente durante el diálogo SMTP debido a características externas, como la identidad del remitente, y los correos no se analizan más. |

Tipos de archivos utilizados en los ataques

La siguiente tabla muestra la distribución de los tipos de archivos utilizados en los ataques.

| Tipo de archivo (utilizado en los correos maliciosos) | % |

|---|---|

| HTML | 37.2 |

| Archivo | 28.8 |

| 11.3 | |

| Excel | 6.4 |

| Archivos de imagen de disco | 4.6 |

| Otro | 4.0 |

| Word | 3.7 |

| Ejecutable | 3.5 |

| Powerpoint | 0.2 |

| Archivo de script | 0.2 |

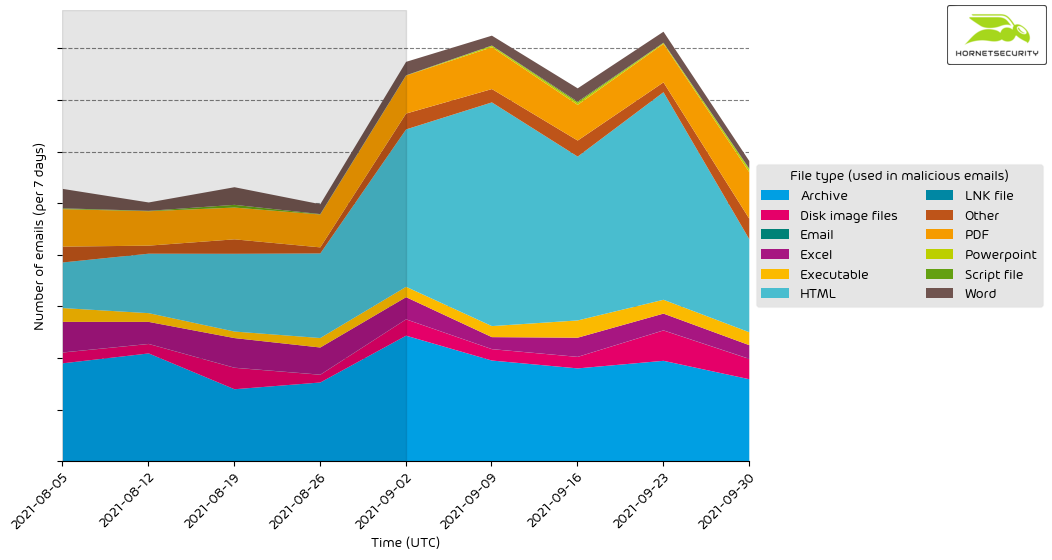

El siguiente histograma temporal muestra el volumen de correo electrónico por tipo de archivo utilizado en los ataques durante 7 días.

Vemos la continuación de la observación del mes pasado sobre el aumento de los archivos HTML adjuntos (.htm, .html, etc.) usados en los ataques. Si se analiza más detenidamente, el crecimiento puede atribuirse a las múltiples campañas que utilizan archivos HTML para el phishing, adjuntando el sitio web del phishing directamente al correo1 (para eludir los filtros de URL). Ya hemos reportado esta técnica en nuestro blog.

Índice de amenazas del correo electrónico en la industria

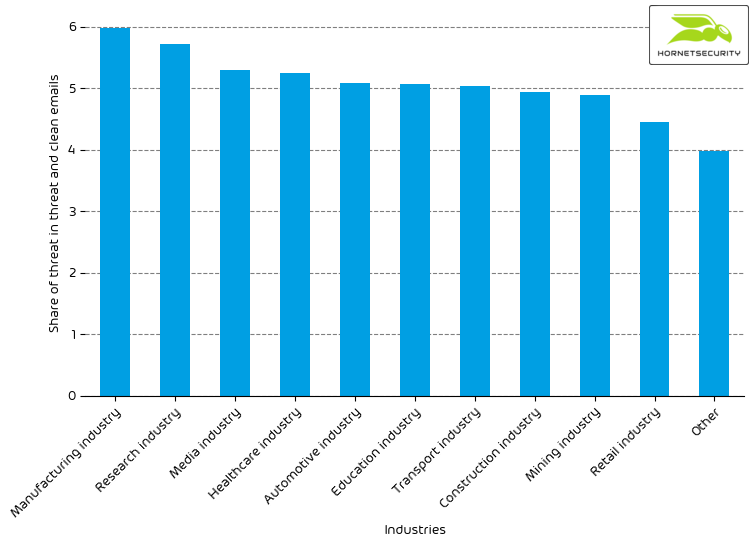

La siguiente tabla muestra nuestro Índice de Amenazas de Correo Electrónico de la Industria, calculado sobre la base del número de correos amenazantes en comparación con los correos limpios recibidos de cada sector (en la mediana).

| Sectores | Porcentaje de amenaza en los correos amenazados y limpios |

|---|---|

| Sector manufactura | 6.0 |

| Sector investigación | 5.7 |

| Sector entretenimiento | 5.3 |

| Sector salud | 5.2 |

| Sector automóvilistico | 5.1 |

| Sector educativo | 5.1 |

| Sector transporte | 5.0 |

| Sector de la construcción | 4.9 |

| Sector minero | 4.9 |

| Sector retail | 4.4 |

The following bar chart visualizes the email-based threat posed to each industry.

Observamos un aumento general de los correo con amenazas a por cada email limpio recibido para todos los sectores de la industria.

Metodología

Las organizaciones de distinto tamaño reciben un número absoluto diferente de correos electrónicos. Por lo tanto, calculamos el porcentaje de correos con ciberamenazas de cada organización y los correos limpios para comparar las organizaciones. A continuación, calculamos la mediana de estos valores porcentuales para todas las organizaciones dentro del mismo sector para formar la puntuación final de la amenaza del sector.

Técnicas de ataque

La siguiente tabla muestra las técnicas de ataque utilizadas.

| Técnica de ataque | % |

|---|---|

| Otras | 39.0 |

| Phishing | 29.1 |

| Suplantación de la identidad | 10.3 |

| URL | 10.0 |

| Estafa por adelantado | 3.5 |

| Extorsión | 3.1 |

| Ejecutable en archivo/disco-imagen | 3.1 |

| Maldoc | 1.9 |

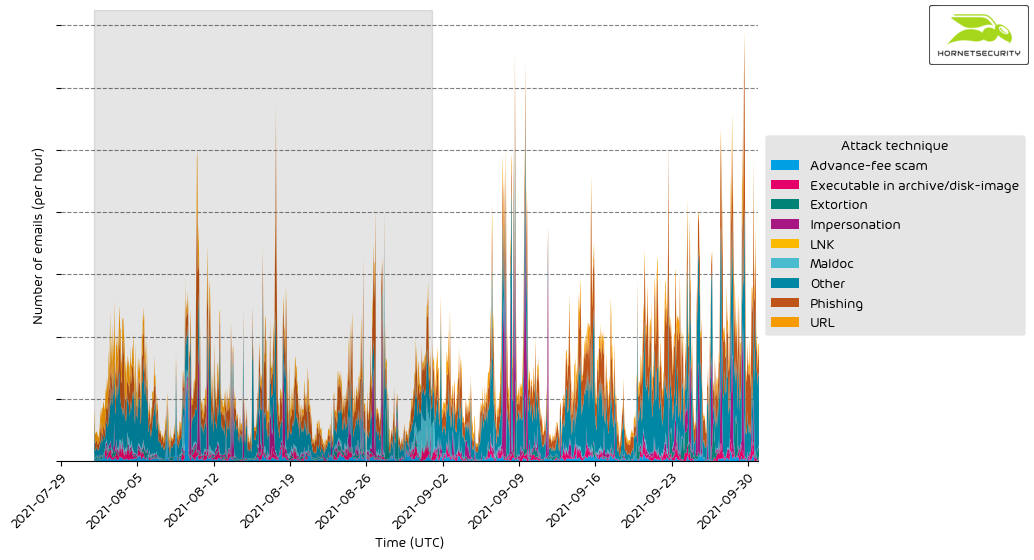

El siguiente histograma temporal muestra el volumen de correos electrónicos por técnica de ataque utilizada por hora.

Suplantación de marcas y organizaciones empresariales

La siguiente tabla muestra las marcas de empresas y organizaciones que nuestros sistemas detectaron más en los ataques de suplantación de identidad.

| Suplantación de marca u organización | % |

|---|---|

| Sparkasse | 19.7 |

| Volks- und Raiffeisenbank | 15.0 |

| Deutsche Post / DHL | 13.5 |

| DocuSign | 12.5 |

| Otros | 11.3 |

| Amazon | 8.9 |

| PayPal | 4.6 |

| 1.9 | |

| Microsoft | 1.7 |

| UPS | 1.3 |

| HSBC | 1.1 |

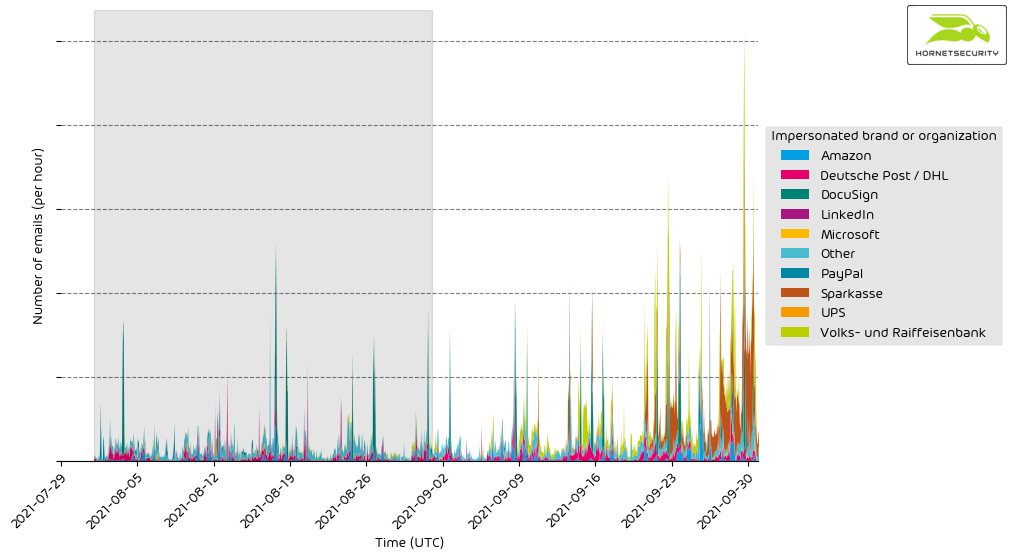

El siguiente histograma muestra el volumen de correos electrónicos de marcas de empresas y organizaciones detectadas en ataques de suplantación de identidad por hora.

Hay un aumento significativo de campañas que suplantan a los bancos alemanes Sparkasse y Volks- und Raiffeisenbank. Hemos detectado varias campañas de phishing dirigidas a estos dos bancos alemanes.

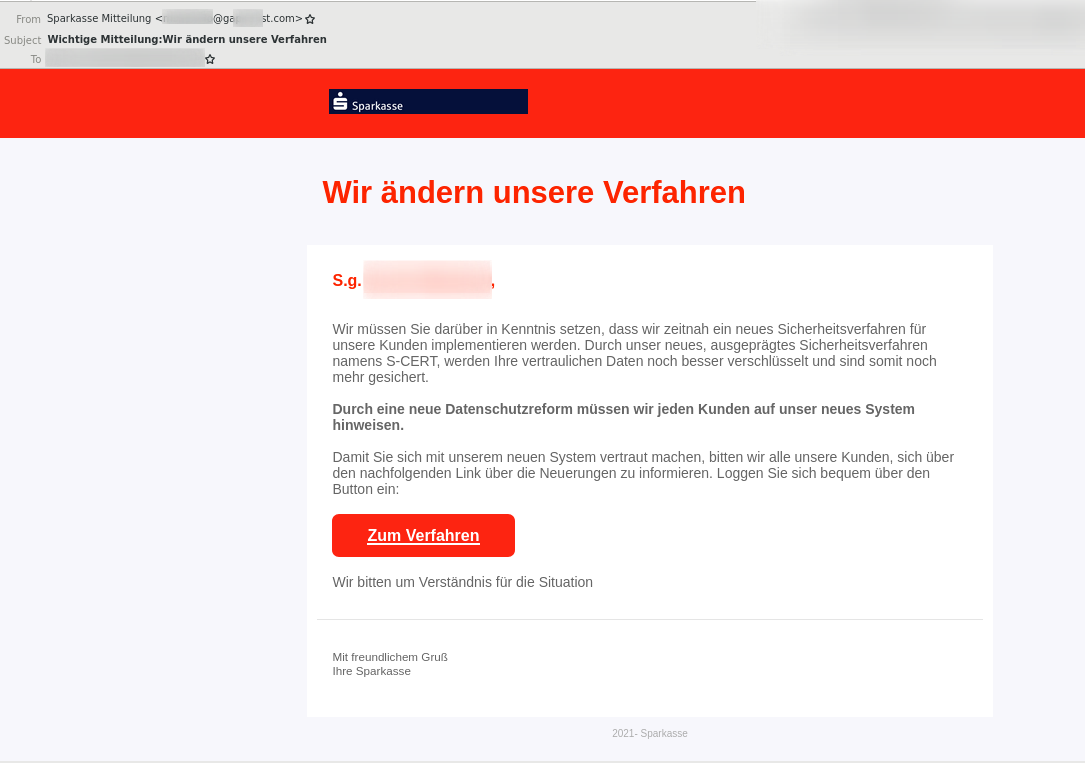

Un ejemplo de correo electrónico de phishing suplantando a la Sparkasse:

Un ejemplo de correo electrónico de phishing suplantando al Volks- und Raiffeisenbank:

En todas las variantes de las campañas a gran escala, los bancos supuestamente cambiaron sus procesos (de seguridad) y el usuario necesita conectarse para confirmar el cambio para mantener el acceso a su cuenta bancaria..

Ransomleaks

Los actores de las amenazas siguen filtrando datos robados a las víctimas de ransomware para presionarlas a pagar por descifrar los archivos y no publicar datos sensibles. Hemos observado el siguiente número de filtraciones en sitios de filtración de ransomware:

| Sitio de filtración | Número de fugas de datos de las víctimas |

|---|---|

| Conti | 40 |

| LockBit 2.0 | 34 |

| Pysa | 15 |

| Everest | 8 |

| Vice Society | 7 |

| Hive | 5 |

| REvil | 5 |

| RansomEXX | 3 |

| Lorenz | 1 |

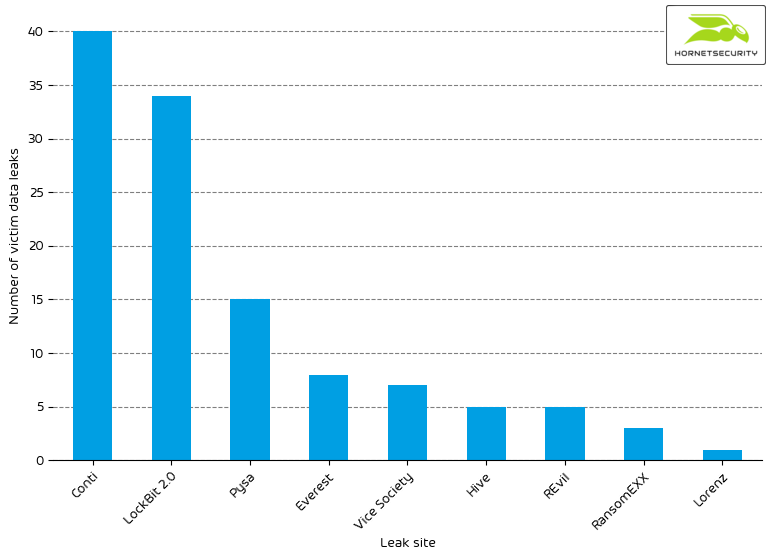

El siguiente gráfico de barras visualiza el número de fugas de datos de víctimas por sitio.

El 2021-09-16, una agencia policial no identificada obtuvo las claves de descifrado del ransomware REvil y BitDefender publicó un descifrador.

El 2021-09-21, la Oficina de Control de Activos Extranjeros (OFAC) del Departamento del Tesoro añadió a SUEX OTC, S.R.O. (SUEX), una casa de cambio virtual, a su lista de sanciones de la OFAC por su participación en la facilitación de las transacciones financieras para los actores del ransomware. El análisis de las transacciones conocidas de SUEX muestra que más del 40% del historial de transacciones conocidas de SUEX está asociado con actores ilícitos relacionados con el ransomware.2

Este mes, LockBit 2.0 ha añadido un CAPTCHA de protección DDOS a su sitio web.

El 2021-09-16, una agencia policial no identificada obtuvo el ransomware Cl0p también ha añadido un CAPTCHA a su sitio de filtración, impidiendo el seguimiento automático de los anuncios.