Il est possible de réduire la charge de travail des équipes SOC tout en renforçant la posture de sécurité de votre entreprise

Votre Centre des opérations de sécurité (SOC) joue un rôle essentiel dans la protection des actifs numériques de votre organisation. Il est première ligne de votre stratégie de cybersécurité, chargée de détecter, d’enquêter, et de répondre aux menaces, et ce, presque en continu.

En tant que plaque tournante des opérations de cybersécurité, le SOC assure plusieurs fonctions critiques :

- Réponse aux incidents

- Renseignement et analyse des menaces

- Gestion des vulnérabilités

Mais l’équilibre entre les équipes du SOC et les cybercriminels est de plus en plus instable. Résultat ? Les analystes vivent une véritable partie de « tape-taupe » sans fin. Dans ce jeu, les taupes surgissent de façon aléatoire et de plus en plus rapidement, forçant les joueurs à réagir sans répit.

C’est exactement ce que vivent les analystes de sécurité. Avec la montée en flèche de la fréquence et de la complexité des menaces, les équipes du SOC sont souvent dépassées.

Le nombre d’incidents ne cesse d’augmenter, mettant à rude épreuve les ressources humaines et technologiques.

D’autres défis majeurs nuisent à l’efficacité des centres des opérations de sécurité

- Épuisement professionnel : selon le rapport « Voice of the SOC » de Tines, près des deux tiers (63 %) des professionnels en SOC affirmaient déjà vivre de l’épuisement en raison de la surcharge de travail.

- MTTR élevé (temps moyen de réponse) : d’après le rapport annuel de ReliaQuest, il faut en moyenne 2-3 jours pour répondre à un incident avec les méthodes traditionnelles.

- Fatigue liée aux alertes : selon le rapport Global State of Security Report by Cisco, 59 % des répondants estiment que le volume excessif d’alertes est l’un des principaux facteurs de perte de temps.

Les équipes des centres d’opérations de sécurité (SOC) sont sous pression plus que jamais — elles doivent gérer des alertes constantes, enquêter sur des menaces et répondre à des incidents à un rythme effréné. Mais il existe une meilleure approche.

Cet article explore les défis auxquels font face les équipes SOCdans le paysage actuel des cybermenaces, y compris la fatigue liée aux alertes et les limites en matière de ressources.

Il démontre comment les entreprises peuvent réduire la charge des SOC grâce à une automatisation intelligente de la sécurité et à des plateformes unifiées comme 365 Total Protection de Hornetsecurity, afin de rationaliser les flux de travail, améliorer la détection et renforcer la posture de sécurité globale de l’entreprise.

Il est essentiel que les organisations surveillent continuellement leur posture de sécurité et établissent un rythme régulier d’évaluation d’indicateurs pour mesurer l’efficacité de leurs contrôles, afin de garantir la résilience et la continuité des activités.

Un manque de vigilance et une infrastructure de sécurité dépassée ou inadaptée peuvent entrainer une brèche, comme ce fut le cas pour le NHS au Royaume-Uni en 2024.

Pourquoi les méthodes traditionnelles des SOC ne suffisent plus aux entreprises modernes

Il est temps d’opérer un virage transformationnel dans l’approche et les méthodes des SOC pour qu’ils puissent continuer à assurer leur efficacité face aux menaces actuelles. Le modèle traditionnel, reposant sur un assemblage d’outils disparates avec des sources de données cloisonnées, a fait son temps.

Voici quelques-uns des principaux obstacles rapportés par les équipes du COS et les raisons pour lesquelles ceux-ci deviennent de plus en plus fréquents.

Trop d’outils

En préparant cet article, un thème récurrent est apparu : les équipes SOC sont dépassées par le nombre d’outils qu’elles doivent utiliser. En rapport « Voice of the Tines » de 2023, relève que 12 % des répondants utilisent entre 11 et 24 outils différents pour leurs activités liées à la sécurité ! Sans surprise, plus le nombre d’outils augmente, plus l’efficacité diminue.

Les équipes SOC doivent composer avec des outils supplémentaires qui nuisent à la fluidité des tâches principales, causant frustration et perte de temps.

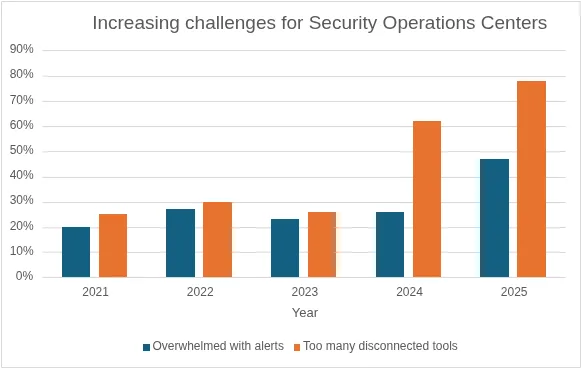

Les rapports annuels Splunk State of Security, de 2021 à 2025, brossent un tableau préoccupant des difficultés croissantes des COS en lien avec l’accumulation d’outils et d’alertes.

Trop d’alertes

Peu importe la source, les rapports concordent, les équipes SOC sont inondées d’alertes, entre 10 000 et 20 000 par semaine. Chacune demande une évaluation, ce qui engendre des goulots d’étranglement.

Certains outils, conçus pour cibler des éléments précis, manquent de contexte. Cela oblige les analystes à consacrer plus de temps à faire des corrélations entre plusieurs sources de données.

Rapports et analyses

Une des responsabilités les moins amusantes, mais ô combien critiques, du travail en SOC est la production de rapports. Le vieil adage le dit : « on ne peut pas gérer ce qu’on ne mesure pas ». La télémétrie recueillie est essentielle pour établir la cause première d’un incident et reconstruire la chaine des évènements, par exemple, lors de la rédaction d’un rapport après incident (PIR).

Mais collecter et recouper l’information de multiples outils prend un temps que la majorité des équipes n’ont tout simplement pas.

Gestion des comptes utilisateurs

Accorder les accès sur la base d’une identité vérifiée, et non simplement via un réseau sécurisé, devient un pratique standard.

Avec une attention accrue portée à la gestion des identités et des accès (GIA), la multiplication des comptes utilisateurs alourdit la gestion, élargit la surface d’attaque et va à l’encontre des bonnes pratiques.

Conséquences de la fatigue liée aux alertes

Chaque outil de sécurité doit être ajusté pour détecter les menaces légitimes, tout en réduisant au minimum les faux positifs (c’est-à-dire les alertes qui semblent légitimes, mais ne le sont pas).

Malgré tous les efforts, certains faux positifs se glissent entre les mailles du filet, détournant l’attention des analystes et leur faisant perdre un temps précieux qui pourrait être consacré aux véritables menaces. Avec tous les outils utilisés par les SOC, le volume élevé de faux positifs peut devenir ingérable, ce qui entraine :

- Des menaces réelles ignorées

- L’épuisement des analystes

- Un taux de roulement élevé

- Une efficacité réduite des mesures de sécurité

Pas besoin de chercher bien loin pour trouver des exemples réels de menaces manquées. Souvenez-vous de la brèche chez Target en 2013 ? Près de 40 millions de numéros de cartes de crédit volés et des conséquences réputationnels désastreuses.

Des rapports ultérieurs ont révélé que les analystes étaient devenus insensibles aux alertes, rejetant souvent celles qui étaient bel et bien légitimes. Parmi elles figuraient des alertes de leur propre système de surveillance.

Quatre ans plus tard, lors de la brèche d’Equifax en 2017, l’équipe de sécurité a manqué plusieurs alertes, y compris une émise par le Department of Homeland Security, concernant une vulnérabilité d’Apache Struts qui a finalement été exploitée.

Des opérations de sécurité plus intelligentes grâce à l’automatisation et à l’intégration

On peut dire sans se tromper que la majorité des gens qui choisissent de travailler dans un SOC ne le font pas pour répéter les mêmes taches à faible complexité et à haute fréquence. Ils sont là pour l’action, repérer les cybercriminels et les empêcher de nuire !

La réalité, toutefois, est que ces tâches routinières font partie du quotidien. Heureusement, on peut en réduire le volume en intégrant des processus et technologies d’automatisation dans les opérations du SOC.

Voici quelques avantages clés :

- Vitesse : l’automatisation permet d’identifier, d’analyser et de valider les menaces à une échelle et une cadence inégalée.

- Cohérence : en utilisant des méthodes uniformes, on réduit les risques d’erreurs humaines.

- Évolutivité : les SOC peuvent traiter un plus grand volume de menaces sans devoir augmenter leurs effectifs.

L’intégration des outils et plateforme avec une gestion centralisée permet aux analystes de consacrer plus de temps aux menaces complexes, et de passer moins de temps à se connecter à des dizaines de consoles.

Une vue unifiée facilite l’identification de modèles et de tendances, ainsi qu’une réponse rapide aux menaces, même dans des volumes massifs de données. De bases de données publiques nationales utilisées pour les services bancaires et la prévention des fraudes, comme le National Public Data (NDP) ont déjà été victimes de violations impliquant près de trois-milliards d’enregistrements !

L’automatisation et l’intégration permettent une corrélation en temps réel et une hiérarchisation des menaces, ce qui améliore la performance du SOC et accroit son efficacité.

Comment 365 Total Protection allège la charge des équipes du SOC

365 Total Protection d’Hornetsecurity a été conçus pour répondre précisément à ces défis. Il s’agit d’une plateforme qui simplifie les flux de travail du SOC et renforce la sécurité des environnements Microsoft 365. Grâce à sa protection multicouche et à ses capacités de réponse aux incidents, la solution est alignée sur les cadres de sécurité comme le NIST (National Institute of Standards and Technology), offrant une couche de protection proactive contre les menaces modernes.

Elle protège les services comme les emails, Teams, SharePoint et OneDrive. Elle intègre des fonctions d’automatisation et des capacités d’intégration pour réduire la charge de travail du SOC tout en améliorant la prévention des menaces et la visibilité.

365 Total Protection utilise une analyse comportementale pour apprendre les schémas de communication habituels, les comportements des utilisateurs et les flux de travail de l’entreprise. Elle détecte les anomalies à l’aide du traitement automatique du langage naturel (NLP) pour repérer les tentatives d’ingénierie sociale dans les emails.

Elle est aussi dotée de politiques de sécurité préconfigurées selon les meilleures pratiques de l’industrie et l’expertise unique d’Hornetsecurity. Ces politiques sont appliquées automatiquement lors du déploiement, offrant une protection immédiate et réduisant les erreurs de configuration.

C’est une solution extrêmement précieuse et rentable pour les petites organisations ou celles qui n’ont pas d’équipe de sécurité dédiée.

Les administrateurs bénéficient d’une visibilité en temps réel sur les menaces courantes comme le phishing, les malwares et les spams, ainsi que sur des menaces plus complexes comme les attaques par usurpation d’identité.

Les données et rapports détaillés permettent des réponses plus rapides et une meilleure prise de décision.

Prévention automatisée des menaces

Au cœur (ou plutôt, le cerveau) de 365 Total Protection se trouve AI Cyber Assistant d’Hornetsecurity. C’est un assistant de sécurité automatisé qui aide les utilisateurs et les administrateurs au quotidien, en assurant des communications sécurisées et en réduisant la charge de travail.

Son intégration transparente dans 365 Total Protection permet de réduire les interventions manuelles grâce à des fonctionnalités clés comme le filtrage automatisé des courriels, le principe de bac à sable et AI Recipient Validation.

Travaillant de concert, ces fonctionnalités détectent et bloquent les menaces d’ingénierie sociale comme les ransonwares, le phishing et les fraudes par email professionnel (BEC) tandis que l’AI Recipient Validation identifie de manière proactive les emails mal dirigés ou malveillants avant même qu’ils n’atteignent la boite de réception.

Gestion simplifiée dans Microsoft 365

Les équipes du SOC seront heureuses d’apprendre que la console unifiée de 365 Total Protection simplifie les flux de travail grâce à une interface intuitive pour gérer les services de sécurité et les contrôles d’accès dans l’ensemble de leur environnement.

Ce flux de travail repose sur 365 Permission Manager, une solution pratique, conviviale et permettant de gagner du temps, que vous pouvez ajouter, offrant aux administrateurs une vue dans l’ensemble de votre environnement Microsoft 365.

Cela nous amène au sujet de la conformité, un aspect que les équipes de sécurité œuvrant dans le secteur de la santé et les environnements soumis à la HIPAA connaissent très bien dans leur gestion quotidienne pour maintenir la conformité.

Avec l’attention portée à la conformité qui ne cesse de croitre, 365 Permission Manager élimine certains de ces casse-têtes grâce à des fonctionnalités telles que la production de rapports complets et une fonction d’audit permettant de détecter et de corriger les violations de politiques.

Moins de faux positifs, résolution plus rapide

L’intelligence avancée sur les menaces et l’apprentissage automatique augmente la vitesse à laquelle les courriels sont analysés pour détecter les tentatives complexes d’ingénierie sociale afin de distinguer avec précision les emails légitimes de ceux malveillants.

La protection, Spam and Malware Protection, a démontré qu’elle génère moins de 0.00015 faux positif « sur un million de courriels analysés, un maximum de quatre sont faussement classés comme courriels et mis en quarantaine ».

Tout cela réduit la probabilité que de faux positifs encombrent le tableau de bord et diminue les fausses alertes.

Votre équipe du SOC est-elle submergée par les alertes, confrontée à des processus manuels et manque-t-elle encore des menaces ?

Il est temps d’adopter une approche plus intelligente. 365 Total Protection d’Hornetsecurity vous aide à :

- Automatiser la détection et la réponse aux menaces

- Éliminer la fatigue liée aux alertes grâce à la précision de l’IA

- Gérer la sécurité de Microsoft 365 depuis une seule console

- Améliorer la posture de sécurité globale de votre organisation

Moins de bruit. Plus d’impact. Réservez une démo pour en savoir plus — aidons votre SOC à prospérer.

Conclusion — donnez du pouvoir à votre SOC et sécurisez votre entreprise

Votre SOC est cotre premier linge de défense, chaque jour ses membres engage sur plusieurs fronts avec des acteurs malveillants du monde entier, pour prévenir, détecter, analyser et répondre aux incidents de cybersécurité.

Ils sont l’épine dorsale de votre stratégie de cybersécurité, et davantage de personnel ne suffit qu’en davantage de personnel ne suffit qu’en partie. Ce qu’il faut, c’est l’automatisation des tâches routinières, plus de visibilité et des outils intégrés qui offrent des informations exploitables en temps réel, réduisent le bruit et augmentent la concentration.

Il est temps de renforcer les capacités des équipes SOC et de leur permettre d’évoluer d’une capacité de défense réactive à une protection proactive. En faisant cela, on renforce la posture de sécurité globale et on optimise l’utilisation des personnes, des processus et de la technologie pour surveiller et améliorer continuellement la posture de sécurité d’une organisation.

Foire aux questions

Les équipes SOC sont confrontées à la fatigue liée aux alertes, à l’épuisement professionnel et à des délais de réponse longs. Cela est dû à un volume écrasant d’alertes et à de multiples outils disparates nuisant à leur efficacité.

L’automatisation rationalise les flux de travail, réduit les tâches manuelles et améliore la détection des menaces. Elle permet aux équipes du SOC de se concentrer sur des menaces complexes plutôt que sur des activités routinières, améliorant ainsi la performance globale en matière de sécurité.

Cette plateforme unifiée améliore la sécurité de Microsoft 365 en autorisant la détection des menaces et la gestion d’alertes. Elle vise à réduire la fatigue, d’améliorer les délais de réponse et de renforcer la posture de sécurité de l’organisation.