Comment l’IA révolutionne la détection des menaces

Nul ne saurait être surpris à la lecture de cet article que les attaques de cybersécurité ne cessent de gagner en volume, en compléxité et en portée, alors que nos entreprises et nos sociétés sont plus que jamais dépendantes de l’infrastructure numérique.

Mais en coulisses, passant souvent totalement inaperçue, l’application de la technologie de détection des menaces par l’IA nous permet, à nous les garants de la défense, de ne pas nous laisser distancer par les auteurs d’attaques. Dans cet article, nous nous intéresserons au Machine Learning (ML), qui est un sous-ensemble de la discipline plus large de l’Intelligence Artificielle (IA), et à ses applications dans le domaine de la cybersécurité.

L’importance de l’apprentissage automatique pour la détection des menaces

La plupart des gens connaissent l’IA grâce à ChatGPT et à ses cousins, mais l’IA en général existe depuis les années 1960 et englobe de nombreux domaines tels que l’IA générative, la vision par ordinateur, les véhicules autonomes, le traitement du langage naturel, les assistants vocaux, et bien d’autres encore.

Le principal défi pour nous, les garants de la défense, est la facilité avec laquelle les cyberattaques peuvent être produites en masse avec de légères variations, qu’il s’agisse d’un programme malveillant tel qu’un virus ou un ver, ou de différentes versions d’un email de phishing.

Il est donc impossible d’identifier quelque chose de « mauvais » en raison de son aspect, qui change à tout moment, et nous oblige à le repérer en raison de son comportement, ce que le ML excelle à faire.

Les limites de la détection traditionnelle des menaces

L’analyse manuelle n’est pas viable

Lorsque j’ai commencé à travailler dans l’informatique (il y a bien longtemps), les programmes antivirus (AV) étaient basés sur des signatures.

Les analystes collectaient des échantillons de virus informatiques réels, les analysaient manuellement et produisaient une « empreinte digitale » afin que la solution AV les bloque lorsqu’ils étaient téléchargés ou ouverts. Avec l’augmentation du nombre de nouveaux virus par semaine, qui est passé d’une poignée à des centaines, puis à des milliers, cette méthode n’était manifestement pas viable.

Ne désinstallez pas votre solution AV pour autant – ce n’est pas parce qu’il existe de nouvelles menaces que les anciennes ne sont plus d’actualité, d’où l’intérêt d’une approche par couches avec différentes techniques de détection fonctionnant à l’unisson.

Les nouvelles menaces évoluent plus vite que les mises à jour

Un autre problème posé par les détections basées sur les signatures ou les règles écrites manuellement est le délai de détection. Si vous ne mettez à jour vos signatures qu’à partir du Cloud tous les jours, ou quelques fois par jour, il y a un laps de temps pendant lequel votre système est vulnérable aux menaces récentes.

Pour la protection des points d’extrémité en particulier, un tournant a été l’introduction de la détection et de la réponse des points d’extrémité (EDR), qui suit toutes les activités des processus, des fichiers et du registre sur un système, fournissant des données de journal riches pour les modèles ML afin d’identifier l’activité malveillante.

Comment l’IA améliore-t-elle la détection des menaces dans le domaine de la cybersécurité ?

Pour mieux comprendre la puissance du ML dans le cadre de la détection des menaces par l’IA, voyons comment il fonctionne. Prenez une grande quantité de données de journal, plus il y en a, mieux c’est, et marquez les entrées malveillantes comme telles, et les entrées bénignes comme bonnes.

Ces données sont transmises au modèle ML qui sera alors exceptionnellement doué pour repérer les nouvelles données de journal qui présentent les caractéristiques qu’il a apprises et qui sont associées à une activité malveillante. Et contrairement à un analyste humain, les modèles de ML prendront en compte plusieurs milliers de caractéristiques différentes de chaque entrée, en les pondérant, et seront ainsi capables de repérer des anomalies que nous, les humains, ne pourrions percevoir et encore moins corréler.

Les trois principaux axes du ML sont les suivants :

- Apprentissage supervisé : vous fournissez des données d’apprentissage étiquetées comme décrit ci-dessus,

- l’apprentissage non supervisé, dans lequel le modèle trouve les modèles par lui-même, et

- l’apprentissage par renforcement, qui consiste à fournir des « récompenses » lorsque le modèle obtient de bons résultats, ce qui l’incite à trouver d’autres moyens de repérer les anomalies.

À mesure que de nouvelles variantes de menaces surgissent, nous pouvons adapter les modèles pour qu’ils soient plus efficaces dans leurs détections.

Parfois, ces modèles de ML s’exécutent directement sur le terminal ou le système où les nouvelles données de journal sont générées, d’autres fois ils sont hébergés dans le Cloud où ils disposent d’une plus grande capacité de calcul sous-jacente et peuvent être mis à jour plus rapidement.

Et parfois, les deux approches sont utilisées – « ce fichier que vous venez de télécharger et d’ouvrir a un comportement un peu suspect, mais je ne suis pas sûr, laissez-moi le télécharger dans le Cloud pour un verdict final de la part de mes frères ML plus puissants ».

Nous obtenons ainsi un système qui ne se contente pas d’examiner ce qu’est un objet pour déterminer s’il est mauvais ou non, mais qui s’intéresse également à la manière dont il se comporte.

Défis liés à la détection des menaces par l’IA

Comme aucun système de ML n’est parfait, les défis de la détection des menaces par l’IA sont les faux positifs (FP), où quelque chose est identifié comme dangereux alors qu’il ne l’est pas, ce qui entraîne le blocage de processus commerciaux légitimes, ainsi que le temps et l’effort d’une intervention manuelle pour y remédier par le personnel informatique / de sécurité.

Il y a également des faux négatifs (FN) lorsque quelque chose était malveillant mais n’a pas été identifié comme tel, ce qui, bien sûr, n’est pas bon non plus.

Un autre avantage de l’utilisation de modèles ML pour la détection des menaces par l’IA est qu’ils peuvent parfois détecter des jours zéro, ou une nouvelle attaque qui exploite une vulnérabilité dans un système ou une application que les auteurs de l’attaque connaissent, mais pas les garants de la défense.

Exemples concrets d’apprentissage automatique dans la détection des menaces

Comme nous l’avons mentionné, la détection des menaces par l’IA est omniprésente dans l’univers de la cybersécurité, intégrée dans les services et les solutions, et nous assiste discrètement en tant que défenseurs.

L’analyse des sentiments avec ChatGPT & Co.

Une application récente de l’intelligence artificielle dans le domaine de la cybersécurité consiste à utiliser l’IA générative (comme Copilot ou ChatGPT) pour analyser le langage utilisé dans les courriels et autres messages. Il s’agit moins d’identifier un lien malveillant que de comprendre le sentiment et le ton du message.

Après tout, si les auteurs de l’attaque essaient de tromper l’utilisateur en lui faisant changer son numéro de compte pour le paiement d’une facture, ils échangeront probablement quelques courriels afin d’établir un rapport et une confiance, ce que le système ne comprendra que s’il analyse l’intention du texte lui-même, et pas seulement les liens malveillants.

Analyse du trafic réseau

L’un de ces domaines est l’analyse du trafic réseau, où de grandes quantités de données de connexion sont traitées en temps réel, à la recherche d’anomalies et de valeurs aberrantes. Même si la majeure partie du trafic web est protégée par la sécurité de la couche transport (TLS sur le protocole HTTPS), il reste encore beaucoup de métadonnées qui peuvent être utilisées pour identifier les activités malveillantes.

Authentification et protection de l’identité

Nous avons déjà mentionné la protection des terminaux, mais l’authentification et la protection de l’identité constituent un autre domaine qui bénéficie de la détection automatisée des menaces.

Tous les grands fournisseurs de services en Cloud disposent de plateformes d’identité. Si vous utilisez Microsoft 365, il s’agit d’Entra ID, qui reçoit plus de 7 000 attaques de mot de passe par seconde, ainsi que de nombreuses autres tentatives d’attaque, et utilise le ML pour bloquer les auteurs d’attaques tout en permettant aux utilisateurs légitimes de se connecter.

Gestion de la surface d’attaque

Un autre domaine intéressant est celui de la gestion de la surface d’attaque, où les services non corrigés et mal configurés constituent des brèches par lesquelles les criminels peuvent attaquer votre organisation. L’identification de toutes ces failles et l’établissement d’un ordre de priorité entre elles constituent un cas d’utilisation de premier ordre pour les solutions de sécurité basées sur l’IA.

Microsoft Threat Intelligence Tracking

À l’instar de la transition de l’IA basée sur les signatures pour les antivirus vers des solutions EDR modernes basées sur la ML, Microsoft a créé Threat Intelligence Tracking via Dynamic Networks (TITAN).

Au lieu que les analystes identifient manuellement les adresses IP, les URL, etc. comme étant malveillantes à partir de l’énorme pool de 78 trillions de signaux qu’ils collectent quotidiennement, ils utilisent des modèles ML pour identifier la relation entre les entités et repérer l’infrastructure des auteurs d’attaques, qui sera bloquée dans leurs services de sécurité, souvent avant que les auteurs d’attaques n’aient eu le temps de l’utiliser.

Détection des menaces chez Hornetsecurity

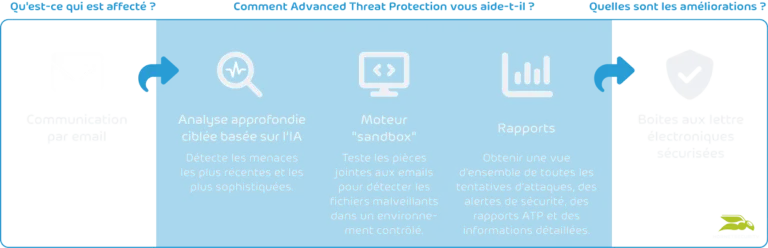

Chez Hornetsecurity, nous sommes de grands utilisateurs de la détection des menaces par l’IA et de la ML depuis de nombreuses années. Notre service Advanced Threat Protection analyse plus de 500 caractéristiques différentes de chaque email ainsi que les pièces jointes avant qu’elles ne soient autorisées dans les boîtes de réception de vos utilisateurs finaux, repérant ainsi les éléments nuisibles avec un degré de confiance très élevé.

Nous utilisons également l’IA dans notre service de validation des destinataires, qui garantit que vos utilisateurs n’envoient pas par erreur des emailsaux mauvais destinataires.

Plus d’exemples d’IA générative en cybersécurité

L’IA générative elle-même fait également son chemin dans les produits de sécurité. Microsoft, par exemple, propose Copilot for Security comme module complémentaire dans ses produits de sécurité, ce qui permet aux analystes d’interagir avec les incidents de sécurité, les renseignements sur les menaces et les politiques en utilisant le langage naturel.

Ne soyez pas surpris si vos services de sécurité commencent à proposer des interfaces basées sur le chat pour l’analyse des menaces et des incidents, ainsi que pour le retour d’information sur les politiques et les configurations existantes.

Garder une longueur d’avance sur les cybermenaces grâce à la détection des menaces pilotée par l’IA

L’apprentissage automatique (Machine Learning) change la donne en matière de cybersécurité. Une détection plus rapide, moins de faux positifs et une prévention proactive des menaces font de l’IA un élément essentiel de la sécurité moderne.

La solution de protection contre les menaces avancées de Hornetsecurity utilise l’apprentissage automatique pour assurer la sécurité de votre entreprise.

- Détection et analyse des menaces en temps réel ;

- Moins de faux positifs, une réponse plus rapide ;

- Protection contre les attaques de type « zero-day » et les APT.

Découvrez comment l’apprentissage automatique(Machine Learning) est à même de renforcer votre cybersécurité – planifiez une démo dès aujourd’hui !

Conclusion – L’avenir de la détection des menaces grâce à l’intelligence artificielle

Il ne fait aucun doute que l’IA et le ML sont destinés à faire long feu en matière de défense de la cybersécurité, car il y a trop de données, trop d’alertes et trop de corrélations pour que nous, les humains, puissions les gérer sans eux.

Et comme les cyberattaquants passent souvent de la compromission initiale d’une entreprise à la prise de contrôle complète en quelques heures au lieu de jours ou de semaines, la rapidité de la réponse est de plus en plus importante.

La solution Advanced Threat Protection de Hornetsecurity est une solution complète pour la sécurité des emails. Elle détecte ce que les autres ne voient pas et protège votre entreprise contre le vecteur d’attaque le plus important : les emails

foire aux questions

L’IA améliore la détection des menaces en utilisant l’apprentissage automatique (Machine Learning, ML) pour analyser de grandes quantités de données de connexion. Elle identifie les comportements malveillants sur la base de caractéristiques apprises, ce qui permet une détection des anomalies plus rapide et plus précise que les analystes humains.

Les trois principaux types d’apprentissage automatique dans la détection des menaces sont les suivants :

1. L’apprentissage supervisé, qui utilise des données étiquetées ;

2. L’apprentissage non supervisé, qui identifie des modèles de manière indépendante ;

3. L’apprentissage par renforcement, qui incite les modèles à améliorer leurs capacités de détection.

Les modèles de ML permettent une détection beaucoup plus rapide, une réduction des faux positifs et la capacité d’identifier les attaques de type « jour zéro ». Ils sont en mesure d’analyser de vastes ensembles de données plus efficacement que les humains, ce qui renforce considérablement les défenses globales en matière de cybersécurité.