Les attaques multicanaux sont en hausse : voici comment les équipes de sécurité peuvent réagir

Les cybercriminels utilisent des tactiques de plus en plus complexes pour infiltrer les entreprises, et les attaques multicanaux en sont un exemple clé. De nos jours, les menaces ne se limitent plus aux emails de phishing. Elle s’entendant à Teams/Slack, aux SMS, aux services cloudet même aux phishing vocaux (vishing), et souvent, ces attaques combinent plusieurs de ces vecteurs et une seule chaine.

Dans cet article nous allons explorer des exemples concrets présenter les étapes à suivre pour protéger votre organisation partagée des statistiques pertinentes et expliquer pourquoi vous avez besoin de défenses multicouches pour faire face à ces menaces.

Qu’est-ce qu’une attaque multicanal et pourquoi devient-elle si courante ?

Une attaque multicanal plusieurs vecteurs pour atteindre sa cible, ces vecteurs étant enchaines pour créer une chaine d’attaque coordonnée.

La montée du phishing par code QR

Il existe plusieurs variantes, et avec l’ingéniosité et la capacité d’adoption des cybercriminels, on peut s’attendre à davantage d’attaques multicanaux dans les prochaines années. Pour l’instant, examinons une méthode émergente, le phishing par QR code.

Ce type s’attaque à gagner en popularité en 2023. Elle consiste à intégrer des liens malveillants dans des codes QR placés dans des emails. Les cybercriminels atteignent ainsi deux objectifs : contourner les filtres de sécurité qui analysent les liens dans les emails, et tromper les utilisateurs qui voient les QR comme de simples images inoffensives. Une fois l’email reçu, la cible scanne leQR code avec son téléphone mobile.

Ce stratagème permet aux attaquants de dérivé les protections d’un ordinateur d’entreprise sécurité, en transférant l’attaque ver un téléphone personnel — souvent beaucoup moins protégé. En changeant de canal, le risque de compromission augmente.

Autres variantes d’attaques à surveiller

Une autre méthode en vogue est le bombardement d’emails indésirables (spam bombing), où une adresse email est inscrite à une multitude dde newsletterspour saturer la boite de réception, rendant pratiquement impossible pour l’utilisateur de trouver ses emails légitimes.

De manière commode, un message apparait sur Whatsapp ou Teams, prétendument envoyées par le « soutien IT », proposant d’aider la victime. Le prétexte est évidemment que le soutien ne peut pas envoyer un email, car celui-ci serait noyé dans la masse de spams.

L’étape suivante consiste souvent à inciter l’utilisateur à télécharger un outil de nettoyage qui compromet l’ordinateur de la victime et sert de tête de point pour infiltrer davantage l’entreprise.

Une variante de cette attaque consiste à appeler directement l’utilisateur au lieu d’envoyer un message via Teams. Ce type d’attaque devient de plus en plus fréquent, car les différentes formes de phishingvocal (vishing) réussissent à contourner les défenses traditionnelles.

Le facteur humain en cybersécurité

Les outils de cybersécurité ont tendance à se concentrer sur les aspects techniques des attaques, alors que la véritable faiblesse, c’est l’humain.

Vous pouvez former vos employés à reconnaitre les emailssuspects ou les messages sur Teams, mais ils sont beaucoup plus susceptibles de faire confiance à une personne serviable au téléphone, surtout si l’attaquant prend le temps de créer un lien de confiance et connait les bonnes réponses à donner, imitant ainsi un collège ou un responsable TI.

Dans une attaque de vishing, l’effort est plus élevé : contrairement à un email que l’on peut envoyer à des millions de personnes, l’appel exige un contact individuel, de bien parler la langue de la cible et d’éviter de paraitre suspect.

Mais les gains peuvent être importants, ce qui explique l’augmentation de ce type d’attaque.

Les subtilités des liens de phishing

La plupart des liens de phishing utilisent plusieurs couches de redirection entre différents sites, incluant parfois des CAPTCHA ou des écrans de blocage pour semer la confusion, avant de conduire la victime vers la véritable page malveillante.

Une attaque multicanal récente a combiné cette approche avec une attaque par code de connexion à l’appareil, ciblant les utilisateurs de Microsoft 365.

Dans ce cas, les cybercriminels ont exploité une fonction peu connue qui permet des visiter un site internet sur un ordinateur (par exemple support.microsoft.com), de sélectionner un appareil (comme une télévision intelligente) pour s’y connecter, et de recevoir un code à saisir sur l’appareil.

Cela montre une fois de plus le pouvoir de la tromperie en passant d’un canal à un autre.

Enjeux liés au travail à distance

L’augmentation du travail à distance accentue ces risques, car les utilisateurs sont moins susceptibles de se connaitre personnellement (sauf à travers des images lors que vidéoconférence), ce qui rend plus difficile d’établir la confiance et de savoir si l’on a affaire à un imposteur.

Votre service d’assistance technique (généralement le service le moins bien rémunéré dans le département TI) est-il formé à repérer les appels suspects ? Et est-il surveillé efficacement pour détecter des tactiques de corruption ou de coercition ?

Par exemple, l’attaque récente conte la plateforme d’échange de cryptomonnaies Coinbase a utilisé des pots-de-vin pour cibler un fournisseur de service externalisé, où au moins un membre de personnel a été surpris en train de photographier des renseignements confidentiels avec son appareil personnel.

Cela s’aligne avec les statistiques indiquant que le principal défi (26 %) pour les entreprises à l’échelle mondiale réside dans la vulnérabilité dans interdépendance complexe au sein des chaines d’approvisionnement.

Les attaques très médiatisées contre deux casinos, Caesars Entertainment et MGM Resorts International, en 2023 ont contourné toutes les défenses cyber classiques. Les assaillants ont plutôt misé sur l’ingénierie sociale et les pots-de-vin, convainquant le personnel du service d’assistance de réinstaller les méthodes d’authentification multifactorielle (MFA) pour accéder à des comptes privilèges.

En d’autres mots, avez-vous examiné votre posture de défense cyber sécuritaire, non seulement du point de vue des emails de phishing ou du téléchargement de malwares, mais aussi en tenant compte de tous les autres canaux que les cybercriminels pourraient utiliser pour atteindre vos utilisateurs ?

Comment les équipes de sécurité peuvent s’adapter au nouveau paysage de menaces

Ce qu’il faut retenir, c’est que vous devez mettre en place des systèmes de surveillance, non seulement pour l’hygiène des emails, mais aussi pour les messages Teams et les autres canaux de communication utilisés dans votre organisation.

Vos équipes de sécurité ne peuvent pas défendre ce qu’elles ne voient pas, elles doivent donc avoir une visibilité complète. Toutefois, multiplier les outils ponctuels pour chaque canal dans une attaque multicanal peut nuire à l’efficacité, car cela oblige les analystes du centre des opérations de sécurité (SOC) à corréler manuellement les alertes provenant de différents systèmes.

Assurez-vous d’intégrer vos solutions afin d’obtenir une vue d’ensemble cohérente.

Vous avez aussi besoin de réponses automatisées. L’époque où les outils de sécurité se contentaient d’appliquer le principe « cela semble louche, possiblement malveillant, alerter un humain » est révolue.

Ce modèle entraine la noyade du SOC dans des alertes peu fiables, ce qui l’empêche souvent de détecter les signaux critiques.

Il vous faut plutôt des systèmes avancés reposant sur l’apprentissage automatique (machine learning), capables d’analyser des signaux provenant de multiples sources, d’identifier avec précision les attaques, et de présenter l’information pertinente aux analystes, ce qui permet d’accélérer les délais de réponse tout en augmentant la précision.

Un exemple de ce type d’outils est 365 Total Protection.

Le rôle de 365 Total Protections dans la protection des utilisateurs de Microsoft 365

365 Total Protection offre une suite de protection intégrée et complète pour les emails, Teams, SharePoint, OneDrive, etc.

Il comprend une protection contre les emails indésirables et le phishing, ainsi que le chiffrement des courriels pour s’assurer que les renseignements sensibles ne soient accessibles qu’aux destinataires autorisées.

Advanced Threat Protection assure une hygiène des emails de pointe, identifiant les tentatives de compromissions d’email professionnel (BEC), les attaques QR, les liens suspects, et ce, même dans les messages Teams.

Les pièces jointes sont ouvertes dans notre environnement isolé (sandbox) et ne sont livrées dans la boite de réception de l’utilisateur que si elles sont jugées sécuritaires.

Il existe également Security Awareness Service, un service de sensibilisation à la sécurité et une simulation de phishing et d’attaques pour former les utilisateurs à reconnaitre les attaques multicanaux, Permission Manager pour vos sites OneDrive et SharePoint, AI recipient validation, la sauvegarde complète de vos données Microsoft 365, tout cela permet de protéger vos renseignements en cas d’échec d’autres mesures de sécurité, et bien plus encore.

Renseignements sur les menaces en temps réel et défense automatisée

365 Total Protection détecte et bloque les menaces sur différents canaux grâce à l’IA et à l’apprentissage automatique, afin de repérer ce que d’autres solutions pourraient manquer.

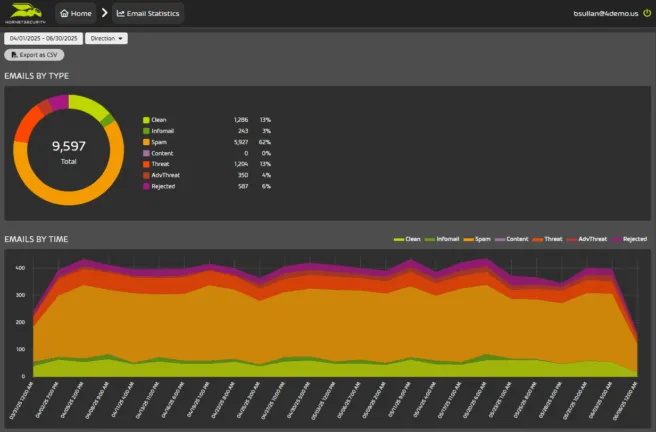

En grâce au tableau de bord unifié, vos équipes n’ont pas besoin de passer d’un outil à un autre pour comprendre une attaque par multicanal, tout est visible en un seul endroit.

Et si toutes ces défenses échouent, 365 Total Backup vous permet de récupérer les données de vos courriels, de Teams, de SharePoint ou de OneDrive, qu’il s’agisse de document individuel ou d’emails supprimés par erreur, ou même d’une boite mail ou d’un site complet après une compromission.

Stratégie de défense résiliente contre les menaces multicanaux

Former vos équipes à reconnaitre les risques liés aux attaques par multicanaux, ainsi qu’aux méthodes d’infiltration non traditionnelles comme l’ingénierie sociale visant les équipes du soutien technique.

Assurez-vous d’avoir une vue d’ensemble de votre environnement : si votre personnel utilise Teams pour communiquer, par exemple, veillez à ce que vos outils les protègent contre les emails de phishing, les fichiers malveillants et les liens dangereux.

Divers règlements en cybersécurité comme le RGPD, la NIS2, la HIPAA, et autre exigent de plus en plus une protection contre les attaques par multicanaux, une autre preuve qu’il est essentiel de prendre ce risque au sérieux. Et assurez-vous également de former vos utilisateurs à les reconnaitre.

La sécurité est la responsabilité de tous. Pour instaurer une culture de cybersécurité durable, il faut aller au-delà des affiches et des slogans : tout commence par un leadership engagé.

Complétez vos efforts par des formations continues et des simulations de phishing où les utilisateurs reçoivent de faux emails ou messages Teams imitant de vraies attaques. S’ils cliquent sur un lien ou ouvrent une pièce jointe, ils reçoivent une formation ciblée.

Renforcez votre sécurité avec 365 Total Protection

Les menaces actuelles ne se limitent pas à votre boite de réception. Avec des attaques visant les emails, les outils de collaboration, et d’autre canaux, votre stratégie doit évoluer.

Le service 365 Total Protection d’Hornetsecurity offre une protection complète pour Microsoft 365, allant des emails à Teams, jusqu’à la prévention des menaces.

- Détectez et bloquez les tentatives de phishing sur toutes les plateformes

- Obtenez une protection en temps réel alimenté par l’IA

- Gérez votre sécurité facilement à partir d’un tableau de bord unifié

- Rétablissez vos données rapidement grâce à des sauvegardes complètes et à la reprise après incident

Ne laissez pas failles dans votre défense — demandez pour votre essai gratuit dès aujourd’hui pour sécuriser l’ensemble de votre environnement Microsoft 365.

On ne combat pas les menaces de demain avec les outils d’hier

Les attaques multi-vectorielles sont là pour rester. Elles deviennent plus complexes et s’appuient sur une combinaison de vecteurs.

Vous avez besoin d’une solution complète comme 365 Total Protection pour vous défendre efficacement. Il est aussi temps de réévaluer si vos protections actuelles sont suffisantes pour faire face à des attaques modernes.

Foire aux questions

Les attaques multicanaux exploitent différents vecteurs, ce qui les rend plus complexes à détecter pour les systèmes de sécurité traditionnels.

Les organisations devraient mettre en place une surveillance complète de tous les canaux de communication et investir dans des systèmes automatisés de détection des menaces.

La formation des utilisateurs accroit leur vigilance et aide à prévenir les tentatives de manipulation ingénierie sociale.