Comment les cybercriminels ciblent Microsoft Teams et comment vous pouvez vous défendre contre eux

Les criminels cherchent constamment de nouveaux moyens d’attaquer vos utilisateurs, et trouver une nouvelle façon de leur présenter des messages de phishing ou des logiciels malveillants est crucial pour eux. Microsoft Teams (avec plus de 320 millions d’utilisateurs actifs mensuels) offre précisément une telle plateforme, et jusqu’à récemment, elle ne bénéficiait pas des mêmes protections que l’email.

Nous traitons les emails malveillants (spam, phishing, logiciels malveillants depuis des décennies, et même si ce n’est pas parfait a 100, les solutions modernes d’hygiène des emails comme Advanced Threat Protection de Hornetsecurity bloquent plus de 99 % des contenus malveillants dans les boites de réceptions.

Mais Microsoft Teams n’a pas la même histoire, ce qui signifie qu’il existe moins d’options techniques pour se protéger, et que vos utilisateurs sont moins susceptibles de se méfier des messages reçus sur Teams.

Dans cet article, nous verrons pourquoi Teams est devenu un vecteur si populaire pour les cybercriminels, comment ils l’utilisent dans leur attaque, et ce que vous pouvez faire pour protéger votre organisation.

Comment les cybercriminels ciblent les utilisateurs de Microsoft Teams

Microsoft Teams présente plusieurs caractéristiques attrayantes pour les criminels :

- Messagerie instantanée permet des communications en tête-à-tête ou en groupe. C’est un excellent outil pour la productivité, mais aussi un moyen efficace pour les acteurs malveillants de créer un lien de confiance avec vos utilisateurs dans le but de manipuler ou de piéger.

- Partage de fichiers intégré : L’un des avantages d’Équipes est la facilité avec laquelle on peut partager des liens ou fichiers dans les messages. Cela constitue une occasion en or pour contourner les filtres email efficaces et faire parvenir un fichier malveillant ou un lien frauduleux directement à leurs victimes.

- Il existe des centaines d’applications pour tendre les fonctionnalités d’Équipes, souvent installées par l’administrateur du groupe Teams lui-même (pas nécessairement un professionnel IT). Cela permet aussi aux criminels de faire passer leurs logiciels malveillantsinaperçus.

- Dans de nombreuses organisations, Teams est également intégré au système téléphonique, permettant au système téléphonique, permettant aux utilisateurs d’appeler des lignes téléphoniques classiques depuis Teams, ou de recevoir des appels via Teams ou un téléphone. Cela représente une opportunité intéressante pour les attaquants pratiquant le « vishing » (phishingvocal).

Des variantes d’attaques utilisent ici la messagerie pour établir un lien avec un utilisateur, puis lui envient un lien ou un fichier sous un faux motif, infectant son ordinateur avec un logiciel malveillant ou le piégeant pour qu’il saisisse ses identifiants sur une fausse page de connexion.

Les attaquants se font souvent passer pour des collègues ou du personnel informatique afin de gagner la confiance de leurs victimes. Cela peut prendre la forme d’une demande de code MFA pour « vérification » ou d’une aide à la réinitialisation du mot de passe.

Autrement, cela peut aussi servir à émettre des alertes de sécurité, en ajoutant un sentiment d’urgence ou en manipulant émotionnellement la victime.

Une autre possibilité est qu’un attaquant a compromis le compte d’un utilisateur légitime et examine ensuite les données auxquelles cet utilisateur accès dans Teams, comme les enregistrements de réunions, les fichiers ou les discussions.

Il s’agit ici d’un « espace de confiance » où les employés partagent beaucoup d’informations, une véritable mine d’or pour les attaquants, qui peuvent ainsi accéder directement aux données ou utiliser le compte compromis pour piéger d’autres employés.

Les destinataires au sein d’une organisation nt tendance à faire plus confiance aux communications internes provenant de collègues.

Des attaques réelles que nous avons observées incluent par exemple l’email bombing, où la boite de réception d’un utilisateur est inondée de milliers de newsletters , rendant la lecture des vrais messages presque impossible.

Ensuite, un message utile est envoyé via Teams, prétendument par le « service IT » disant quelque chose comme « Nous avons remarqué un problème avec votre boite email. Comme vos emails sont perdus dans le flot, nous utilisons Teams pour vous aider. Veuillez exécuter cet outil pour résoudre le problème. » Cela mène souvent à une compromission complète de l’appareil de l’utilisateur.

Mais comment les cybercriminels réutilisassent-ils à faire parvenir leurs messages à vos utilisateurs dès le départ ?

Fédération Teams, environnements d’essai et confiance entre entreprises

L’une des approches les plus populaires utilisées par les criminels jusqu’à récemment consistait à enregistrer des environnements d’essai Microsoft 365, ce qui leur permettait de bénéficier d’un certain niveau de confiance lorsque des messages provenant de ces environnements étaient envoyés à vos utilisateurs. Toutefois, depuis juillet 2024, le paramètre par défaut est de bloquer cette méthode d’exploitation.

Sachez toutefois que les criminels utilisent encore des environnements d’essai, car ils sont généralement perçus comme plus fiables par internet en général qu’un expéditeur inconnu. Ils utilisent également l’infrastructure cloud d’AWS, Aure, GCP ainsi que Cloudflare pour les mêmes raisons.

Paramètres de sécurité dans Microsoft Teams à connaitre

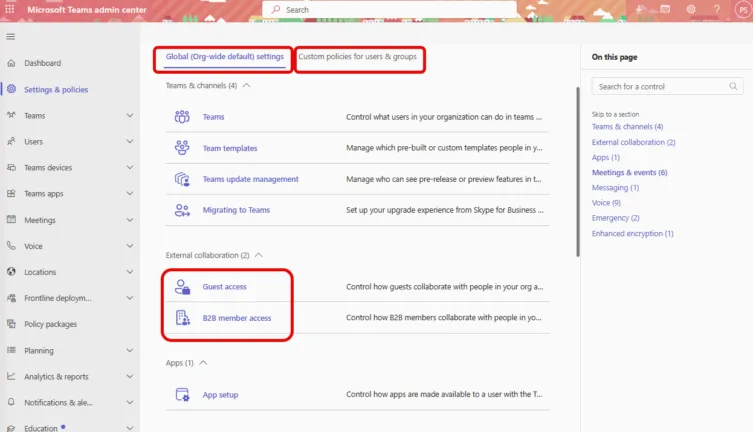

Vous avez un contrôle important sur les personnes avec qui vos utilisateurs peuvent communiquer dans Teams, mais surtout sur qui peut communiquer avec eux. Si vous disposez des droits d’administration Teams et cliquez sur Paramètres et stratégies.

Paramètres pour limiter la collaboration externe

Les deux paramètres à examiner sont l’accès invité et l’accès des membres B2B. Veuillez noter que ces paramètres s’appliquent à l’ensemble de l’environnement (tenant) et ne peuvent pas être personnalisés pour différents groupes ou utilisateurs.

Si vous désactivez l’accès invité, les utilisateurs externes ne pourront plus collaborer avec vos utilisateurs internes dans Teams. Si vous l’activez, vous pouvez personnaliser les paramètres d’appel, de réunion et de messagerie pour les invités.

Évidemment, désactiver ce paramètre augmente la sécurité contre les tentatives de phishing dans Teams, mais cela peut nuire aux processus opérationnels. Assurez-vous donc que les intervenants soient informés avant de le désactiver.

Le seul paramètre disponible pour l’accès des membres B2B est de déterminer si un utilisateur externe possédant une licence Microsoft 365 Copilot dans son propre environnement est autorisé à utiliser les fonctionnalités Copilot dans votre environnement.

Il existait auparavant un paramètre permettant de bloquer ou d’autoriser les communications avec Skype (version grand public), mais comme ce service a été interrompu en mai 2025, ce paramètre n’est désormais plus pertinent.

Paramètres d’accès interlocuteurs

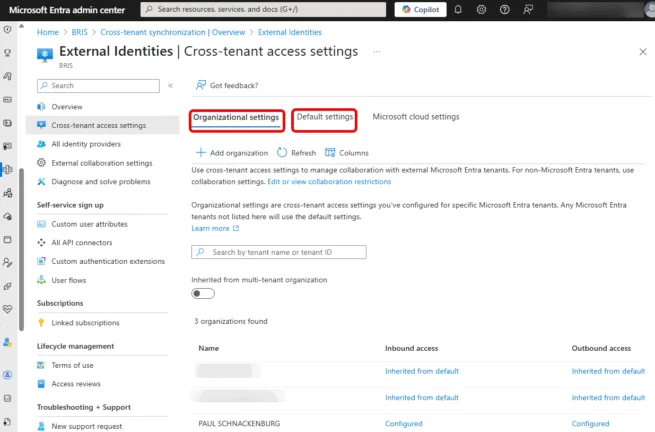

Un autre élément à vérifier est la configuration de la fédération pour votre environnement (tenant) dans le portal Entra. Allez à : Entra ID — Identités externes — Paramètres d’accès interlocataires.

Ici, vous pouvez configurer des paramètres pour des environnements Entra ID spécifiques avec lesquels votre organisation travaille, ainsi que des paramètres par défaut qui s’appliqueront à tous les autres environnements et aux paramètres cloud de Microsoft, y compris Azure Government et Azure China.

Une analyse complète dépasse la portée de cet article, mais vous pouvez tout de même consulter l’onglet des paramètres par défaut. C’est ici que vous définissez la façon dont l’accès entrant et sortant sera configuré pour chaque environnement qui n’est pas listé dans les paramètres organisationnels.

Pour les connexions entrantes, vous pouvez autoriser ou bloquer la collaboration B2B, ce qui signifie que des utilisateurs externes peuvent être invités dans votre environnement à titre d’invités et se voir accorder un accès (par exemple, dans Teams ou SharePoint.

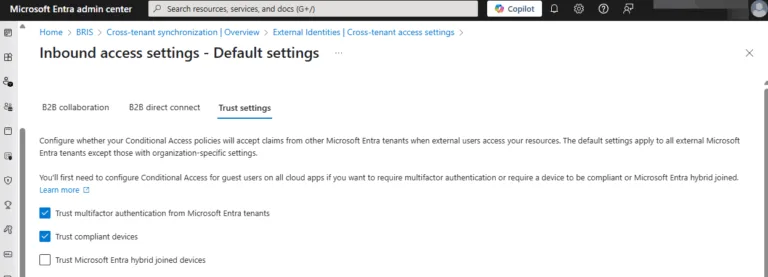

Encore, une fois, un blocage total pourrait ne pas convenir à votre organisation. Il existe également des paramètres pour la connexion directe B2B (voir plus bas), et si vous faites confiance au processus d’authentification multi-facteur [MFA] de leur environnement, alors en d’autres termes, si vous exigez une MFA pour accéder à une ressource et que l’utilisateur invité a déjà effectuéune MFA dans son environnement d’origine, il ne sera pas invité à la refaire.

Pour les paramètres par défaut entrants et sortants, vous pouvez spécifier des groupes ou tous les utilisateurs de votre environnement. L’un des principes fondamentaux du modèle Zéro Trust est d’attribuer le niveau minimal d’accès requis (Least Privilege Access). Ainsi, si certains départements de votre organisation doivent être invités dans d’autres environnements, ajoutez uniquement ces groupes.

En ce qui concerne l’accès entrant, vous pouvez bloquer toutes les entreprises, sauf celles avec lesquelles vous savez que vous collaborez. Cela permet de bloquer les attaques via Teams (et d’autres charges de travail Microsoft 365) dès le départ.

La connexion directe B2B est un cas particulier qui concerne uniquement les canaux partagés dans Teams, un concept introduit il y a quelques années.

Vous pouvez ici configurer la collaboration avec d’autres environnements Entra ID (les administrateurs des deux environnements doivent l’activer). Ensuite, vous pouvez créer des canaux partagés dans Teams où des utilisateurs (appartenant à des groupes spécifiques) de l’autre environnement peuvent être invités sans avoir à créer de comptes invités. Ils sont simplement « présent », ce qui facilite la collaboration.

Le risque ici est minimal, car vous devez collaborer avec les autres administrateurs pour activer cette fonction dès le départ, en espérant qu’ils vérifient eux-mêmes que les partenaires ne soient pas malveillants.

Cependant, tous ces paramètres dans Teams et Entra ne fonctionnent que pour les utilisateurs inconnus provenant d’environnements inconnus, ce qui est un bon début, mais ne protège pas contre les comptes compromis.

Bonnes pratiques : Comment renforcer la sécurité de Microsoft Teams

Si un utilisateur dans un environnement avec lequel vous collaborez et contrôlé par un attaquant, ce dernier pourra explorer tout ce auquel ce compte a accès dans son environnement d’origine, mais aussi ce à quoi il a accès dans le vôtre.

Pire encore, si un compte utilisateur de votre entreprise est compromis, l’attaquant pourra accéder non seulement à toutes les ressources de votre environnement, mais aussi à d’autres environnements dans lesquels ce compte agit comme invité.

Un excellent outil pour comprendre les accès d’un utilisateur, ainsi que pour examiner et resserrer les autorisations internes et externes sur Teams et SharePoint, est le 365 Permission Manager de Hornetsecurity.

En plus de configurer l’accès entre environnements dans Entra ID, quelles autres mesures devriez-vous prendre pour réduire les risques pour vos utilisateurs ?

- Activer l’authentification multi-facteur (MFA) pour tous les accès utilisateur à Microsoft 365, y compris Teams. Cela ajoute une vérification beaucoup plus robuste, s’assurant que la personne qui se connecte est bien l’utilisateur autorisé, et non seulement quelqu’un avec un mot de passe. Notez que toutes les MFA ne se valent pas. Commencez à migrer vers des méthodes résistantes aux phishing, comme Windows Hello for Business, les clés matérielles 2FA comme YubiKey ou Passkeys, où un téléphone intelligent agit comme le matériel d’authentification secondaire.

- Réviser régulièrement les accès accordés aux différents espaces Teams, tant pour les utilisateurs internes que pour les invités.

- Former les utilisateurs à reconnaitre les tentatives de phishing et les messages suspects, pas seulement dans les emails, mais aussi dans d’autres applications de communication comme WhatsApp, LinkedIn etc. Utilisez notre solution Security Awareness Service, facile à déployer et sans charge administrative importante, pour transformer vos utilisateurs en véritables « pare-feux humains ».

- Utiliser les nouvelles fonctionnalités d’Advanced Threat Protecton (ATP) de Hornetsecurity, qui permettent de bloquer les liens malveillants et les pièces jointes dans Teams. C’est une toute nouvelle capacité ajoutée à ATP, qui reproduit les protections que nous offrons déjà pour les

courriels,emails mais cette fois pour les messages et fichiers dans Teams.

Comment 365 Total Protection protege Microsoft Teams

Grâce à 365 Total Protection, vous bénéficiez d’une solution complète pour protéger votre environnement Microsoft 365, notamment en détectant et en bloquant les messages de phishing et les pièces jointes malveillantes dans Teams, comme mentionnées ci-dessus.

Cette solution bloque également les programmes malveillants et les ransomwares tentant d’infiltrer votre système par email, et ajoute une sécurité des emails alimentée par l’IA afin d’éviter les prises de contrôle de comptes en protégeant les identifiants de connexion. De plus, des fonctions de conformité règlementaire de vos communications Teams.

Sécurisez Microsoft Teams avec 365 Total Protection

La sécurité de Microsoft Teams est plus cruciale que jamais. Les cybercriminels exploitent les messages, le partage de fichier et les identifiants de connexion pour lancer des attaques.

Avec 365 Total Protection, vous pouvez :

- Bloquer les messages de phishing et les liens malveillants avant qu’ils n’atteignent vos employés.

- Empêcher les infections par des logiciels malveillants et des ransomwares provenant de comptes Teams compromis.

- Surveiller et sécuriser les communications Teams pour assurer la conformité et la protection des renseignements personnels.

Protégez votre environnement Microsoft Teams, planifiez votre démo ! !

Protégez votre environnement Microsoft Teams, planifiez votre démo ! !

Les cybercriminels ciblent Microsoft Teams. Il est essentiel de ne pas seulement surveiller la porte d’entrée de votre maison (l’email), mais aussi les fenêtres Teams, car elles représentent aussi des points d’entrée potentiels pour les attaques.

Comme mentionné précédemment, cela implique une stratégie en plusieurs couches afin de permettre uniquement aux invités et aux utilisateurs externes d’accéder à vos utilisateurs lorsqu’un besoin commercial clair est établi.

Nous ajoutons à cela une authentification multi-facteur (MFA) résistante au phishing pour une vérification d’identité robuste, ainsi qu’une analyse des liens et des pièces jointes grâce à ATP pour garantir la tranquillité d’esprit. Enfin, si toutes ces couches échouent, nous veillons à ce que nos utilisateurs soient formés pour reconnaitre les risques liés aux messages de phishing dans Teams.

Alors, Microsoft Teams est-elle suffisamment sécurisée pour communiquer des renseignements confidentiels ? La réponse est oui, à condition de connaitre les risques présentés dans cet article et d’avoir mis en place les meilleures pratiques de sécurité.

FOIRE AUX QUESTIONS

Les attaquants utilisent les fonctions d’Équipes comme les discussions et le partage de fichier pour usurper l’identité de collègues, envoyer des liens de phishing et propager des logiciels malveillants en profitant de la confiance des utilisateurs.

Activer l’authentification multi-facteur limiter l’accès invité, revoir régulièrement les autorisations et former les utilisateurs à reconnaitre les tentatives de phishing dans Teams et les autres outils de communications.

Avec l’augmentation des cybermenaces visant Teams, sécuriser les communications est essentiel pour protéger les renseignements sensibles et préserver l’intégrité organisationnelle contre les attaques par phishing et les logiciels malveillants.