L’avenir de la gouvernance, des risques et de la conformité dans le cloud

L’adoption du cloudva complexifié l’ensemble du domaine de la gouvernance, de la gestion des risques et de la conformité (GRC). Cette complexité augmente avec la multiplication des règlements dans la plupart des régions du monde, l’alourdissement des amendes et la fréquence accrue des changements règlementaires. Il est donc évident que les organisations doivent adopter une nouvelle approche : une gouvernance de la sécurité adaptée au cloud.

Cet article traite de la GRC dans le cloud des défis associés, des tendances émergentes et des occasions qu’elle offre pour mieux gérer la sécurité, les risques d’entreprise et la conformité.

Les défis de la GRC dans l’infonuagique

S’adapter aux environnements cloud

Les cadres règlementaires ont de la difficulté à suivre l’évolution rapide de la technologie et à s’adapter aux environnements cloud.

Un exemple simple : les exigences liées à la sécurité physique d’un centre de données étaient logiques dans un environnement sur site. Or, aujourd’hui, de nombreuses entreprises ignorent l’emplacement réel de leurs données et ne savent pas dans quel bâtiment physique elles se trouvent. Elles ont confié la sécurité physique à leur fournisseur de service cloud.

Comprendre le modèle de responsabilité partagée

Cela soulève un autre défi : la compréhension du « modèle de responsabilité partagée » que tous les fournisseurs de services cloud appliquent.

En bref, cela signifie que certaines mesures de contrôle (comme les mécanismes d’atténuation ou les exigences règlementaires) relèvent du fournisseur de services cloud, d’autres de l’entreprise cliente (comme la sécurité des terminaux), et certaines sont partagées.

Par exemple, en matière de sécurité de l’identité, le fournisseur fournit des options d’authentification et d’autorisation dans l’annuaire de service, mais si vous donnez un accès administratif illimité à votre locataire infonuagique à tous les utilisateurs, la brèche de sécurité devient votre responsabilité, et non celle du fournisseur.

Le nombre de paramètres et d’autorisations

l existe quelques vérités universelles en cybersécurité, peu importe, l’époque technologique. Par exemple, « la complexité est l’ennemie de la sécurité » s’appliquait autant aux ordinateurs centraux des années 1970 qu’aux environnements cloud des années 2010.

On estime qu’il existe environ 40 000 autorisations différentes pouvant être accordées dans des environnements comme Azure, AWS, et GCP. À cela s’ajoutent des milliers de paramètres configurables dans un environnement locataire Microsoft 365, ce qui illustre l’ampleur du défi.

Ces configurations et autorisations peuvent interagir de façon imprévisible, ce qui rend difficile l’évolution des conséquences involontaires d’un changement sur une autre ressource.

Le rythme des changements

Un autre défi est la vitesse à laquelle les changements surviennent. Dans les quelques années, ce qui laissait le temps aux professionnels TI d’adopter la nouvelle technologie de façon structurée. Ils pouvaient ainsi développer et affiner les meilleures pratiques pour assurer la stabilité et la sécurité des systèmes,

Le risque de mauvaise configuration

Aujourd’hui avec l’évolution quotidienne du cloud, il n’y a plus un seul jour ou les paramètres sont optimaux. Il devient difficile de suivre le rythme et de tirer parti des nouvelles fonctionnalités tout en conservant une posture de sécurité adéquate.

Cela augmente les risques de mauvaises configurations, qui peuvent entrainer des fuites de données ou des échecs de conformité.

Le suivi des ressources

Une autre vérité « on ne peut pas protéger ce qu’on ne connait pas ». Il est donc essentiel d’avoir un inventaire fiable pour savoir quelles ressources vous possédez (comptes utilisateurs, boite mails, machines virtuelles, conteneurs, bases de données, etc.), ou elles se trouvent et quels sont leurs niveaux d’accès.

Dans les environnements sur site, cela était plus facile, car les ressources changeaient peu. Dans le cloud, elles sont souvent éphémères, créées et détruites rapidement, ce qui complexifie leur gestion.

Une surface d’attaque accrue

Enfin, le fait que la majorité des entreprises connectent leurs infrastructures locales à leurs ressources cloudaugmente considérablement leur surface d’attaque, permettant aux cybercriminels de passer facilement de l’une à l’autre.

Pratiques exemplaires pour la gouvernance de la sécurité du cloud

Utiliser un service cloud pour la GRC

Il est essentiel que les entreprises soumises à des exigences règlementaires (ce qui est le cas de la majorité aujourd’hui) adoptent une approche globale. Commencez par utiliser des services cloud de gouvernance pour la GRC afin de gérer votre environnement à l’aide d’un cadre structuré de gouvernance de la sécurité. Il vous faut une solution centralisée pour gérer (et surveiller) les ressources, les autorisations et les accès.

Élaborer une stratégie de gouvernance cloud

Il est également nécessaire d’avoir une stratégie claire pour bien comprendre les cadres règlementaires applicables (comme le RGPD, la HIPAA, la NIS2, la norme ISO 27001, etc.), et ce pour l’ensemble des pays ou votre entreprise est active.

Vous devrez souvent tenir compte de la souveraineté des données et es obligations de conformité transfrontalière, afin de gérer ou limiter le transfert de données d’un pays a un autre.

Utilisez un tableau de bord

Dressez ensuite un inventaire des contrôles déjà appliqués par vos fournisseurs de services cloud. Dans bien des cas, vous êtes déjà à mi-chemin, puisqu’ils doivent eux-mêmes respecter de nombreuses exigences, l’infrastructure et le réseau étant sous leur contrôle.

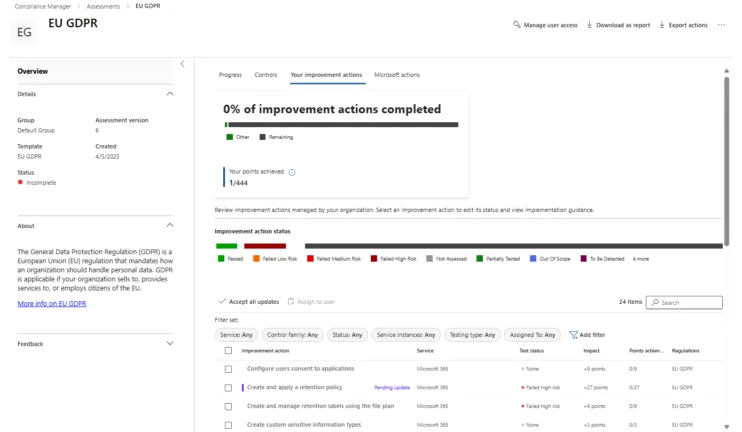

Voici un exemple de tableau de bord tire du Gestionnaire de conformité Microsoft Purview, une fonctionnalité de Microsoft 365.

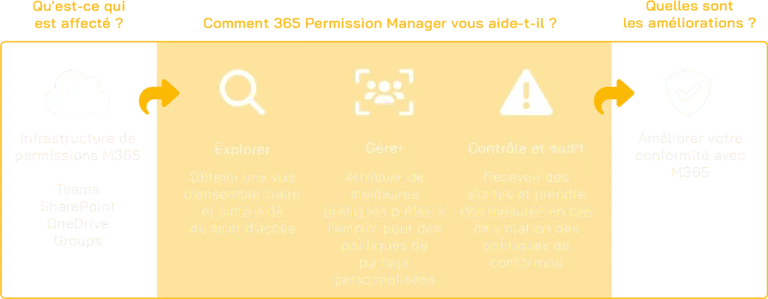

Suivi complet des autorisations avec 365 Permission Manager de Hornetsecurity

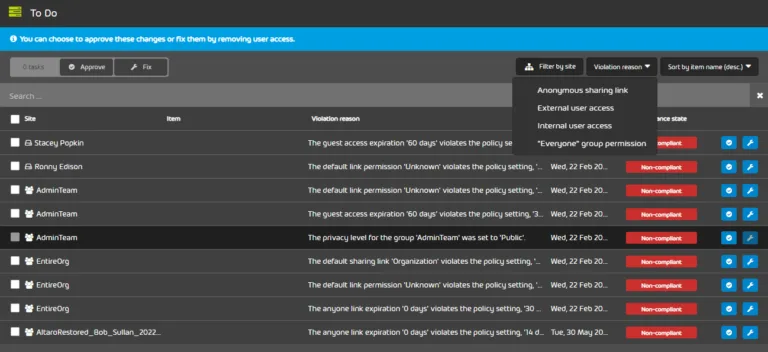

Un des éléments clés pour assurer la sécurité de votre environnement Microsoft 365, ainsi que pour la gestion des risques et la conformité, est la gestion du partage et des autorisations.

La solution 365 Permission Manager de Hornetsecurity, chef de file dans le domaine, offre une visibilité complète sur les autorisations dans SharePoint Online et OneDrive Entreprise. Elle permet non seulement d’identifier les lacunes d’autorisations, mais aussi de les corriger facilement.

Un module complet de rapport de conformité est également intégré, ce qui facilite la démonstration de la conformité aux auditeurs. Étant base sur le nuage, 365 Permission Manager s’adapte aux environnements de toutes tailles.

Il permet non seulement d’identifier les risques et d’y remédier, mais aussi d’utiliser des modèles fondés sur les meilleures pratiques en gouvernance de la sécurité cloud, afin de garantir un partage sécurisé des documents existants et futurs.

Voici la liste de tâches intégrée, qui vous aide à appliquer le principe du moindre privilège à l’ensemble de votre environnement.

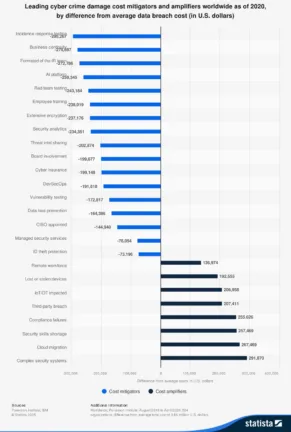

Pour comprendre quelles étapes d’atténuation ont le plus d’impact pour réduire les couts liés à la cybercriminalité, examinez ce graphique de L’Institut Ponemon datant de quelques années.

Vous constaterez que les manquements en matière de conformité sont un facteur d’amplification des couts (et que les systèmes de sécurité complexes sont les plus couteux – voir ci-dessus), tandis que la formation des employés fait partie des meilleures stratégies pour atténuer les risques.

L’IA pour la GRC, la GRC pour l’IA : Pourquoi c’est essentiel

L’adoption généralisée des outils d’IA générative dans les entreprises, tous secteurs confondus, entraine des risques et des occasions intéressantes. Dans les environnements où la GRC est laxiste ou inexistante, il est probable que le personnel utilise des outils d’IA grand public et partage ainsi, sans en mesurer les conséquences, des renseignements d’affaires sensibles ou des renseignements personnels.

Les outils d’IA générative pour le grand public absorbent les requêtes des utilisateurs pour continuer d’entrainer leurs modèles, ce qui peut entrainer des fuites de données. Il est donc crucial pour les organisations d’appliquer une gouvernance rigoureuse à l’utilisation de ces outils.

De même, vos outils de GRC (comme 365 Permission Manager) doivent intégrer des technologies d’IA et d’apprentissage machine pour gérer efficacement les volumes massifs de donnes et de signaux lies aux autorisations et a l’accès.

Gardez les contrôles de votre GRC cloud avec 365 Permission Manager

La gestion de la gouvernance, des risques et de la conformité dans le cloud est plus complexe que jamais. 365 Permission Manager vous offre la visibilité et le contrôle nécessaires pour gérer les autorisations, réduire les risques et assurer la conformité.

Principaux avantages :

- Automatisez la gestion des autorisations et la production de rapports de conformité.

- Obtenez une visibilité en temps réel sur les problèmes de sécurité et d’accès.

- Respectez le RGPD, la HIPPA, la NIS2, l’ISO 27001 et d’autres normes règlementaires.

Demandez une démo dès aujourd’hui pour renforcer votre stratégie de GRC cloud !

Pourquoi la gouvernance, les risques et la conformité cloud représentent l’avenir

La pression exercée par les obligations règlementaires à l’échelle mondiale ne faiblit pas. Les entreprises tournées vers l’avenir saisissent l’occasion d’adopter une stratégie moderne de GRC cloud. 365 Permission Manager vous aide à maintenir une gouvernance solide, à limiter les risques et à rester conforme.

L’adoption d’outils de GRC cloud est désormais la meilleure façon de faire face à un paysage règlementaire de plus en plus complexe.

foire aux questions

La GRC dans le cloud est plus complexe en raison de la multiplicité des règlementations, des modèles de responsabilité partagée et de la nature dynamique des environnements, ce qui augmente le risque de mauvaises configurations.

Le modèle de responsabilité partagée indique que le fournisseur de service infonuagique gère certains contrôles de sécurité, tandis que d’autres, comme la sécurité des terminaux, relèvent de la responsabilité de l’organisation.

Les entreprises peuvent améliorer leur GRC cloud en utilisant des outils centralisés basses sur le cloud comme le 365 Permission Manager, pour gérer les ressources, les autorisations et assurer la conformité.