Ransomware

¿Qué es ransomware? ¿cómo protergerse?

La palabra «ransomware» proviene del inglés y contiene el término «ransom», que traducido significa «dinero de rescate». El ransomware, o también el troyano de cifrado o el troyano de chantaje, es un programa malicioso para ordenadores, que se asegura que el dispositivo quede bloqueado para el usuario y sólo puede ser desbloqueado de nuevo con un rescate. En este artículo se explica cómo funciona exactamente el ransomware, qué tan grande es el peligro de este y cómo protegerse contra él.

¿Qué es ransomware?

El ransomware es un malware que se instala de forma inadvertida en el PC de un extraño. La diferencia con otros programas maliciosos es que los programas de ransomware entran en contacto directo con el usuario del sistema afectado. El malware cifra los archivos o todo el ordenador. El hacker tiene el control del ordenador y exige un rescate. Mientras la víctima no pague el rescate, el dispositivo permanece cifrado.

Si el dispositivo infectado está en una red, como una empresa, el malware puede propagarse a toda la red y cifrar todos los dispositivos de esa red. Esto puede paralizar empresas enteras, hospitales y universidades.

Ransomware y malware:¿cuál es la diferencia?

Malware es el término general para todos los programas que causan daños a un dispositivo. Por lo tanto, tanto los virus como los programas de ransomware son malware. El ransomware es un malware que se propaga durante la activación y cifra los archivos de la red informática infectada. Sólo pagando un rescate el dispositivo es desencriptado de nuevo por el hacker.

¿Es ransomware un virus?

No, ransomware no es un virus. Aunque tanto los virus como los programas de ransomware son malware, son diferentes. Los virus infectan los datos y se replican a sí mismos. El ransomware, por otro lado, cifra los archivos. Por esta razón, el nombre «criptovirus» también es confuso.

¿Qué es un criptolocker / criptotroyano?

Un criptolocker pertenece a la familia de ransomware. El objetivo es conseguir un rescate de la víctima hackeada. El criptolocker infecta los documentos del usuario y le obliga a pagar un rescate. Los ciberataques con programas de ransomware por parte de los criptotroyanos pueden tener graves consecuencias (financieras) para las empresas. Los criptotroyanos incluso han amenazado la existencia de algunas empresas o incluso las han forzado a la insolvencia. Es el escenario de horror por excelencia: un empleado de una empresa atrapa un criptotroyano en su ordenador de trabajo. No pasa mucho tiempo para que la plaga se extienda por toda la red de la compañía.

Ransomware – ¿Qué tan grande es el peligro?

El peligro del ransomware es más grande de lo que crees. Especialmente las empresas deben estar atentas a los correos electrónicos infectados. En 2018, los ciberdelincuentes ya pudieron incautar 8.000 millones de euros. Una suma considerable, pero en 2019 se pudo capturar aún más: En 2019, los daños generados se triplicaron con creces en comparación con el año anterior, hasta unos 24.000 millones de euros.

¿Cómo se produce este rápido aumento de los ciberataques de ransomware tan exitoso? Los ciberdelincuentes han encontrado el nicho adecuado. Técnicas sofisticadas y un poco de información sobre los empleados de una empresa (ingeniería social) permiten a los cibercriminales infectar la infraestructura informática con un simple correo electrónico malicioso. Los hospitales han sido las víctimas más frecuentes de los ciberataques de cifrado.

¿Cómo funciona un programa de ransomware?

La mayoría de las veces comienza con un clásico correo electrónico de phishing, que sirve como cebo para descargar un archivo infectado. En muchas ocasiones, la infección con ransomware se hace por un archivo PDF, DOC o XLS contaminado.

Al abrir el archivo malicioso, el autor ha superado el mayor obstáculo. La instalación en el sistema respectivo tiene lugar. Cabe mencionar que la instalación puede funcionar independientemente de la activación del ransomware. Así, el ciberataque de ransomware ha podido ser preparado con antelación, pero, por ejemplo, sólo puede iniciarse posteriormente.

Tan pronto como el ransomware se activa, el daño real comienza: el cifrado comienza. Los archivos individuales de un sistema o incluso varios sistemas de una red de empresa pueden ser cifrados.

A partir de ahora, el usuario ya no tiene acceso a ciertos archivos o a todo su ordenador. Ha perdido completamente sus derechos de administración. El control está en manos del hacker. Una vez que todo está cifrado, aparece una notificación en la pantalla de la víctima. Aquí el ciberdelincuente exige un rescate para eliminar el ransomware. Una vez completado este proceso, los cibercriminales sólo tienen que esperar a que la víctima pague el rescate. Vincular la demanda de rescate a una fecha límite es un medio probado para que los ciberdelincuentes aumenten la presión sobre las víctimas. Si los propietarios de los sistemas no han efectuado un pago en el plazo previsto, la demanda de rescate aumentará o se iniciará el proceso de eliminación de datos.

Los ciberataques de ransomware pueden causar un gran daño, especialmente a las empresas. Los expertos y las autoridades suelen desaconsejar el pago de un rescate. Sin embargo, a menudo, las víctimas no tienen otra opción que esperar la bondad de los hackers después del pago. A menudo, el descifrado del ordenador no se lleva a cabo hasta que se haya pagado el rescate.

Cómo se detecta, en la práctica, un ciberataque de ransomware: el Security Lab de Hornetsecurity ha trabajado en detalle con el famoso ciberataque de ransomware «Emotet»: La última variación.

El curso de un ciberataque de ransomware usando como ejemplo: Wanna Cry

Nivel 1: Camuflaje y transmisión

Estrategia de ciberataque:

El software malicioso suele ser inteligentemente disfrazado por el ciberdelincuente y el par de claves para el proceso de cifrado también están incluidas. Para iniciar el ciberataque, el hacker utiliza un punto débil. Mientras que los ciberataques convencionales de ransomware utilizan correos de phishing para integrar los archivos adjuntos infectados o colocar enlaces, otros tipos de ciberataque también pueden utilizar un sitio web o publicidad maliciosa como vía de transmisión. Una vez que la persona afectada ha abierto el archivo adjunto, el cebo del ciberdelincuente tiene éxito. Es entonces cuando el ciberataque puede continuar.

Contramedidas de defensa:

Las empresas deben esforzarse cada vez más para comprender los peligros del ransomware. Para ello, los responsables de TI de las empresas necesitan un cierto grado de previsión que combine la experiencia práctica y los conocimientos.

Especialmente la formación continua de los empleados es uno de los puntos esenciales. Esto es especialmente cierto en el caso de que se establezca en la empresa una defensa eficaz contra los ciberataques de ransomware.

El creciente aumento de los ciberataques de ransomware a las empresas, hace que este sea el momento adecuado para sensibilizar a los empleados para luchar contra este problema.

En particular, un filtro de spam para el tráfico de correo electrónico puede ayudar a evitar la recepción de contenidos potencialmente dañinos. Es la única manera de asegurar el acceso a largo plazo a su sistema en la empresa.

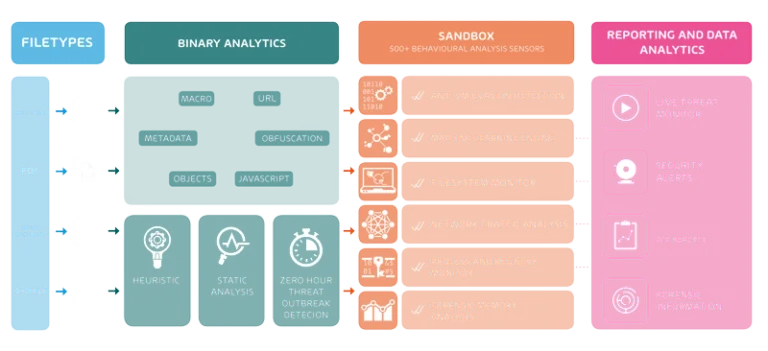

Para la prevención, también es aconsejable utilizar un motor de sandbox, que está disponible como opción dentro del servicio Advanced Threat Protection, de Hornetsecurity.

Esta herramienta examina el comportamiento de los archivos adjuntos de los correos electrónicos cuando se abren y los filtra si son positivos. Esto permite a los empleados de una compañía rastrear hasta el último detalle de los ciberataques.

Paso 2: Descarga y ejecución

Estrategia de ciberataque:

Los grupos independientes de ransomware de Wanna Cry sólo necesitan un clic para ser explotados. Además, la carga útil del malware se descarga a través de la red TOR y se instala en el sistema de destino. Utilizando el exploit EternalBlue en el protocolo SMB, es posible pasar el malware como una forma de contrabando sin que se note. Al mismo tiempo, el ordenador afectado intenta alcanzar hasta otros 10 sistemas a través del puerto SMB. Este comportamiento no es inusual para muchos clientes, por lo que los programas antivirus convencionales no detectan inicialmente la infección.

Medidas de defensa:

Cuando se ejecutan programas informáticos malignos, se llevan a cabo procesos que se desvían de los procedimientos convencionales. Tan pronto como tales desviaciones son percibidas por los usuarios de un sistema o red, significa: ¡Hay que apagar! ¡Ordenadores fuera de la red! La sensibilización de los empleados a los cambios en el sistema es elemental para una presentación de informes sostenible. Porque sobre esta base se pueden iniciar inmediatamente las medidas de emergencia apropiadas. Esto también incluye la actualización de los parches de seguridad. Lo mismo se aplica a la constante adquisición de conocimientos sobre nuevas ciberamenazas. Esto permite a las empresas reaccionar mucho antes a el «peor de los casos».

Nivel 3: Cifrado

Estrategia de ciberataque:

Además, el proceso de cifrado de Wanna Cry no es muy diferente al de otros programas de ransomware. El objetivo aquí también es el cifrado del sistema, de modo que la persona afectada ya no pueda acceder a sus archivos. Por lo tanto, el sistema de la persona afectada es inutilizable. Cada archivo está encriptado con una clave AES simétrica separada. Además, cada clave AES utilizada está codificada por separado con una clave pública RSA de 2048 bits. Este proceso hace que la recuperación de datos sea imposible para el usuario.

Contramedidas de defensa:

El principal problema de los diversos tipos de ransomware es que no hay un «decifrador» adecuado para muchos de los ciberataques, como ocurrió con Wanna Cry durante mucho tiempo. Sólo un sistema de alerta temprana ofrece a las empresas la posibilidad de no impedir completamente el proceso de los diferentes sistemas de la red, sino de restringirlo significativamente. El servicio Advanced Threat Protection es un ejemplo de esto. Con la ayuda de la ATP de Hornetsecurity se pueden detectar a tiempo los virus polimórficos en los correos electrónicos. Esto puede limitar en mayor medida el «peor de los casos».

Paso 4: La difusión de WannaCry

Estrategia de ciberataque:

En comparación con otras formas, Wanna Cry utiliza sistemas sin parches como vector de ciberataque, que en consecuencia difunden el software de ransomware a nivel de red a través del exploit EternalBlue en el protocolo SMB. Este es un método de propagación adicional. Normalmente, el ransomware también se propaga localmente a través de los discos duros individuales y compartidos de la red.

Medidas de defensa:

El control del tráfico de la red, especialmente el intercambio de datos, puede ayudar eficazmente a limitar los ciberataques de este tipo. En primer plano está la restricción de los derechos de acceso.

Esta es una estrategia de defensa central contra Wanna Cry. Especialmente el acceso de las estaciones de trabajo a los datos sensibles de la empresa en la red puede restringirse mediante una gestión de acceso adecuada.

Los derechos de acceso deben diseñarse siempre de tal manera que sólo se utilicen los archivos compartidos que sean realmente necesarios para la realización de las tareas diarias de los empleados.

Teniendo en cuenta estas capacidades que los responsables de seguridad o los administradores de red tienen en una empresa, se pueden reducir los ciberataques de ransomware como los que utilizan Wanna Cry.

Paso 5: El pago del rescate

Estrategia de ciberataque:

Como ya sabemos, se requiere una clave única para el desencriptado a fin de volver a los datos como empresa afectada o para acceder al sistema. Esta clave sólo se proporcionará a los interesados si se paga un determinado rescate en una cibermoneda (por ejemplo, por Bitcoin).

Contramedidas de defensa:

Como empresa afectada, es importante entender que el pago de un rescate no necesariamente conlleva el acceso a sus propios datos. Un ciberataque de ransomware es inevitablemente una forma de ataque con intención de extorsión. Por esta razón, nosotros y otros expertos en seguridad informática aconsejamos no pagar un rescate. Después de todo, cada pago garantiza en última instancia que los autores continúen estableciendo el rescate como una forma de ciberataque, debido a su naturaleza lucrativa.

Por lo tanto, es particularmente importante contar con un plan de emergencia para el peor de los casos. Por supuesto, en tal situación puede ser relevante -aunque no recomendable- conocer en detalle cómo se debe realizar el pago de un empleado a través de un medio online en la moneda Bitcoin. Después de todo, en el mejor de los casos esto podría significar el acceso a los datos. Sin embargo, la aplicación de soluciones de respaldo en las empresas, que en última instancia evitan en cierta medida la pérdida de archivos, parece ser mucho más importante. Por supuesto, esto depende de los tiempos y procedimientos de respaldo seleccionados en cada caso. Si la copia de seguridad se hace en cintas magnéticas, por ejemplo, Wanna Cry no puede acceder a los datos.

Protección contra ransomware

Para protegerse contra ciberataques de ransomware, las empresas deben ser proactivas y desarrollar un plan de ciberseguridad contra el malware. Dado que los ataques de ransomware son muy difíciles de detectar, deben utilizarse diferentes mecanismos de protección. La protección más importante es la formación y sensibilización de los empleados. Sólo aquellos que saben que existe un programa de ransomware y cómo procede pueden detectar esos ciberataques.

Dado que la bandeja de entrada del correo electrónico es uno de los puntos de entrada clásicos para el malware, un buen filtro de spam debería bloquear o al menos poner en cuarentena todos los archivos adjuntos ejecutables, archivos zip y macros de documentos de Microsoft. Hornetsecurity ofrece una solución y filtra estos peligros – antes de que el correo pueda ser entregado- con el servicio Spam and Malware Protection.

El desarrollo constante de los filtros asegura que los medios y métodos de ciberataques, cada vez más profesionales, sean contrarrestados. Con una de las tasas de detección más altas del mercado (99,99%), 18 diferentes escáneres de virus comprueban el tráfico de correo electrónico. Un accesorio contaminado, que ha sido empaquetado varias veces y se ha hecho irreconocible, es reconocido por el escáner de virus de Hornetsecurity y clasificado como spam.

La protección avanzada contra amenazas va un paso más allá y detecta de forma fiable los ciberataques de ransomware, así como varios tipos de malware que aún se desconocen. El servicio Advanced Threat Protection (ATP) de Hornetsecurity ofrece soluciones a un amplio nivel. Esto incluye la reescritura y el escaneo de URLs.

Si un ciberataque tiene éxito, es importante tener a mano copias de seguridad actualizadas. De esta manera se puede instalar una versión más antigua sin infección. Esto mantiene la pérdida de datos lo más bajo posible. La copia de seguridad puede hacerse manual o automáticamente. Por ejemplo, una solución en nube para las empresas da la posibilidad de hacer copias de seguridad de los datos.

Para los ciberataques de ransomware se utiliza principalmente el correo electrónico como vector de ataque. Bien camuflado, llega al ordenador del empleado objetivo de la empresa afectada como un archivo PDF, EXE o JPEG. La visualización de las extensiones de los archivos está desactivada por defecto en la mayoría de los clientes de correo electrónico, por lo que el usuario no suele reconocer el formato del archivo a primera vista. Sin querer, los archivos infectados se abren y se ejecuta el ransomware. Por lo tanto, es importante que habilites la visualización de las extensiones de los archivos en la configuración de tu cliente de correo electrónico.

Cerrar las vulnerabilidades también es muy importante. El protocolo de Escritorio Remoto de Microsoft se utiliza como una vulnerabilidad. Esta funcionalidad permite que el ransomware se extienda dentro de la red local en casos individuales. De esta manera el malware se propaga dentro de la red en un tiempo muy corto.

La actualización de los sistemas también es absolutamente necesaria. Cuanto más antiguo es el software, más puntos de entrada se conocen y están disponibles. Si todavía usas Windows 7 o incluso Windows XP hoy, no tienes por qué sorprenderte de que su equipo esté infectado y cifrado. Así es como WannaCry usó una brecha de seguridad en los sistemas Windows obsoletos (EternalBlue). Simplemente fue ignorado por muchas compañías. No se aplicaron actualizaciones o parches. Esto dio lugar a un gran número de exitosos ciberataques de ransomware a las empresas.

¿Hay escáneres de ransomware?

Si el ransomware ya está en el ordenador, normalmente ya es demasiado tarde. Si el malware aún no se ha activado, un programa antivirus actualizado ayudará. Sin embargo, las soluciones más sensatas son las que detectan el ransomware antes de que llegue al ordenador. Aquí es donde también ayudan los escáneres de virus clásicos, como GDATA, que actúan contra todo tipo de malware.

Sin embargo, si se trata de protegerse contra los correos electrónicos infectados, se debe utilizar un filtro de spam avanzado. En este caso, por ejemplo, un escáner antiransomware como la solución de nube que soporta Advanced Threat Protection de Hornetsecurity. Así, el servicio protege contra los ciberataques con programas de ransomware como Locky, Tesla o Petya, filtra los correos de phishing y evita las llamadas amenazas combinadas. Para lograrlo, el servicio ATP de Hornetsecurity utiliza varios mecanismos de detección: además del sanbox, se utiliza la reescritura y el escaneo de URL. El freezing, es decir, la «congelación» de los correos electrónicos sospechosos, también forma parte de la ATP de Hornetsecurity.

Eliminar ransomware: ¿qué más puedo hacer después de un ciberataque?

Una vez que el ransomware está en el ordenador y lo ha infectado, normalmente no hay una buena salida. O pagas el rescate (la policía lo desaconseja) o vuelves a configurar el ordenador (con la esperanza de una copia de seguridad actualizada). Para algunos ciberataques de ransomare, hay herramientas de descifrado. Visita la página https://www.nomoreransom.org/crypto-sheriff.php?lang=de

«No More Ransom» ofrece el descifrado para más de 50 tipos de ransomwares diferentes.

¿Qué tipos de ransomware hay?

Básicamente hay dos tipos diferentes de ransomware. El crypto-ransomware cifra los archivos para que el usuario no tenga acceso a ellos. El ransomware suelto expulsa al usuario de su ordenador, por lo que no puede acceder a él.

También hay subtipos de estas dos variantes. Scareware es un software falso que encuentra errores y problemas en el PC que no existen. El software exige dinero para arreglar este problema. El scareware también puede bloquear el ordenador (ransomware suelto).

Doxware o también llamado leakware chantajea a los usuarios con datos supuestamente robados. Si no pagas, los datos del usuario se publican.

Emotet – Un ejemplo de un ciberataque de ransomware

Emotet es una de las variaciones de ransomware más conocidas e incluso llegó a la cobertura diaria de los medios de comunicación. Nuestro Security Lab ha examinado más de cerca a Emotet.

¿Qué ransomware está en circulación en 2020?

Desde comienzo de 2020, la primera ola de ransomware ya estaba en pleno apogeo. Los informes diarios sobre Greta Thunberg y “Fridays for Future” son temas de actualidad que usan los cibercriminales. Se envían correos en nombre de la joven activista. El Security Lab de Hornetsecurity ha interceptado correos electrónicos en los que los ciberdelincuentes, piden apoyo a los destinatarios en una gran manifestación por la protección del clima. La hora y la dirección de la huelga global están supuestamente en el archivo adjunto. Cuando el destinatario abre el archivo adjunto, aparece un documento cifrado. Se pide al usuario que active la edición y el contenido del documento. Siguiendo esta instrucción, se ejecuta una macro que descarga el malware malicioso.

¿Debe uno pagar el rescate en caso de un ciberataque de ransomware?

No, los expertos y las autoridades investigadoras aconsejan no pagar el rescate. A menudo los datos no se descifran a pesar del pago y el ordenador sigue sin poder utilizarse. Por lo tanto, se deberían utilizar más bien soluciones contra los ciberataques de ransonware y adoptar medidas preventivas para que el pago del rescate no se convierta en una opción.

Más información sobre los SERVICIOS DE HORNETSECURITY

Aprende más en nuestra Knowledge Base

¿Te gustó nuestra entrada sobre ransomware? Entonces te animamos a acceder a la página resumen de nuestra Knowledge Base. Allí podrás aprender más sobre: phishing, ataque de fuerza bruta, BEC (Business Email Compromise), Cyber Kill Chain y Ransomware.