Cómo los atacantes apuntan hacia Microsoft Teams y qué puedes hacer para protegerte

Los ciberdelincuentes no dejan de buscar nuevas formas de comprometer a los usuarios. Encontrar vías alternativas para difundir campañas de phishing o propagar malware dentro de las empresas es una de sus prioridades. Microsoft Teams, con más de 320 millones de usuarios activos mensuales, se ha convertido en una plataforma ideal para ello, sobre todo porque, hasta hace poco, no ofrecía el mismo nivel de protección que el correo electrónico corporativo.

Durante años hemos aprendido a defendernos de amenazas por correo electrónico, como el spam, el phishing o el malware. Y aunque estas defensas no son perfectas, las soluciones actuales de seguridad, como el Advanced Threat Protection de Hornetsecurity, consiguen bloquear más del 99% de los correos maliciosos antes de que lleguen a las bandejas de entrada.

Microsoft Teams, en cambio, no cuenta con la misma trayectoria en materia de seguridad, lo que significa que hay menos herramientas técnicas disponibles. Además, es más probable que los usuarios confíen en los mensajes que reciben por Teams, lo que les hace más vulnerables.

En este artículo, vas a ver por qué Teams se está consolidando como un vector de ataque tan atractivo para los delincuentes, cómo encaja en sus estrategias más amplias y qué puedes hacer para proteger tu empresa frente a estas amenazas.

Cómo los ciberdelincuentes aprovechan Microsoft Teams para atacar a los usuarios

Microsoft Teams se ha convertido en una herramienta clave para la colaboración en muchas empresas, pero precisamente por su popularidad y funcionalidades, también representa un objetivo atractivo para los ciberdelincuentes:

- El chat permite conversaciones tanto individuales como grupales, y es ideal para agilizar el trabajo diario. Sin embargo, también facilita que los atacantes inicien contacto directo con los usuarios, ganándose su confianza poco a poco mediante técnicas de ingeniería social, hasta conseguir que compartan información sensible o ejecuten acciones perjudiciales.

- El intercambio de archivos de Teams permite compartir archivos y enlaces de forma sencilla y directa dentro de los chats, lo cual agiliza mucho la colaboración. Pero ese mismo canal se convierte en una vía perfecta para esquivar los filtros de seguridad que sí existen en el correo electrónico. De este modo, los atacantes pueden hacer llegar archivos infectados o enlaces a sitios web maliciosos directamente a los usuarios, sin levantar sospechas.

- Las aplicaciones integradas amplían las capacidades de Team. El problema es que, en muchos casos, estas apps pueden ser instaladas por cualquier usuario con permisos básicos, sin pasar por el departamento de IT. Esta flexibilidad, pensada para facilitar el trabajo, también abre la puerta a que se cuelen aplicaciones maliciosas diseñadas para espiar, robar datos o tomar control de sistemas.

- La integración con el sistema telefónico en algunas empresas permite hacer y recibir llamadas telefónicas. Esta funcionalidad, pensada para unificar comunicaciones, puede ser aprovechada por los ciberdelincuentes para realizar ataques de vishing, es decir, suplantaciones de identidad por voz, haciéndose pasar por compañeros, proveedores o personal técnico.

En este tipo de ataques, los ciberdelincuentes suelen iniciar una conversación por el chat de Teams para establecer contacto con el usuario. A partir de ahí, bajo algún pretexto aparentemente legítimo, le envían un archivo o un enlace malicioso. El objetivo puede ser infectar el dispositivo con malware o redirigir al usuario a una página de inicio de sesión falsa para robar sus credenciales.

A menudo, los atacantes se hacen pasar por compañeros de trabajo o incluso por personal del departamento de IT, con el fin de generar confianza. En estos casos, es habitual que pidan códigos de autenticación multifactor (MFA) o soliciten ayuda para restablecer una contraseña, siempre bajo la apariencia de una situación rutinaria o urgente.

Otra táctica común es simular alertas de seguridad. Al introducir un componente de urgencia o apelar a la emoción del usuario, los atacantes consiguen que la víctima actúe sin detenerse a cuestionar la veracidad del mensaje.

En otras ocasiones, el ataque comienza después de haber comprometido la cuenta de un usuario legítimo. Desde ahí, el ciberdelincuente puede explorar Teams en busca de datos sensibles a los que ese usuario tiene acceso, como grabaciones de reuniones, archivos compartidos o historiales de chat.

Dado que este entorno se percibe como un espacio de confianza dentro de la empresa, es habitual que el personal comparta información valiosa, lo que lo convierte en una mina de oro para los atacantes.

Además, con la cuenta comprometida, pueden contactar a otros empleados desde una fuente aparentemente fiable y así propagar el ataque a nuevas víctimas dentro de la empresa.

Uno de los patrones de ataque reales que hemos detectado es el conocido como “mail bombing”. En este caso, la bandeja de entrada del usuario se satura con miles de newsletters, dificultándole realizar sus tareas habituales.

Justo después, el atacante envía un mensaje por Teams, simulando ser del departamento de IT: “Hemos detectado un problema en tu bandeja de entrada y sabemos que intentar ayudarte por correo sería inútil. Por eso te contactamos por Teams. Por favor, ejecuta esta herramienta para solucionar el problema”. Este tipo de engaño lleva, en muchos casos, al control total del dispositivo por parte del atacante.

Pero ¿cómo consiguen los ciberdelincuentes que sus mensajes lleguen a tus usuarios?

Teams Federation, tenants de prueba y confianza entre empresas

Hasta hace poco, una táctica habitual de los atacantes consistía en registrar tenants de prueba en Microsoft 365. Esta estrategia les permitía aprovecharse de cierto nivel de confianza inherente a estos entornos para enviar mensajes a tus usuarios sin levantar sospechas. Sin embargo, desde julio de 2024, la configuración predeterminada de Microsoft bloquea este tipo de comunicaciones, cerrando parcialmente esta vía de ataque.

Aun así, debes saber que los delincuentes siguen utilizando tenants de prueba, ya que el tráfico procedente de estas fuentes suele ser considerado más fiable que el de un remitente completamente desconocido. También recurren a infraestructuras en la nube como AWS, Azure, GCP o servicios como Cloudflare, que gozan de una elevada reputación en Internet, para camuflar sus actividades maliciosas.

Configuración de seguridad en Microsoft Teams que deberías conocer

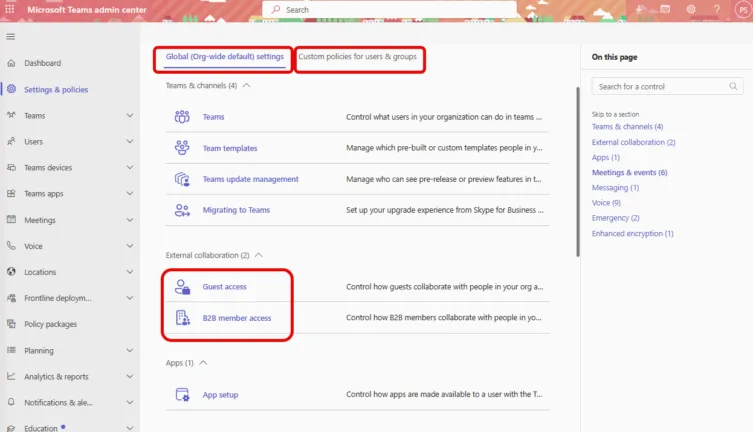

Tienes a tu disposición un amplio control sobre con quién pueden comunicarse tus usuarios en Teams y, lo que es más importante, quién puede iniciar la comunicación con ellos. Si cuentas con permisos administrativos, accede al Centro de administración de Teams y dirígete a la sección de Configuración y políticas.

Configuración para gestionar la colaboración externa

Deberías revisar dos aspectos clave: el acceso de invitados y el acceso de usuarios B2B (Business-to-Business). Ten en cuenta que estas configuraciones se aplican a todo el tenant, por lo que no es posible personalizarlas para diferentes grupos o usuarios concretos dentro de tu empresa.

Si decides desactivar el acceso de invitados en Microsoft Teams, los usuarios externos no podrán colaborar con los miembros de tu empresa dentro de la plataforma. En caso de mantenerlo habilitado, puedes personalizar diferentes aspectos del acceso, como las opciones de llamadas, reuniones y mensajería para los usuarios invitados.

Es evidente que desactivar esta función refuerza la seguridad frente a posibles comunicaciones de phishing a través de Teams. Sin embargo, también puede afectar negativamente a los flujos de trabajo y a la colaboración con partners o clientes. Por ello, es importante que tomes esta decisión de forma consensuada dentro de tu empresa, valorando el impacto operativo.

En cuanto al acceso de usuarios B2B, actualmente solo existe una opción disponible: permitir que un usuario externo, que disponga de una licencia de Microsoft 365 Copilot en su tenant de origen, pueda utilizar las funciones de Copilot en tu tenant.

Cabe mencionar que, hasta hace poco, desde este área también se permitía gestionar la interacción con Skype (versión de consumo), pero esta funcionalidad ha quedado obsoleta desde su retirada oficial en mayo de 2025.

Configuración de acceso entre tenants

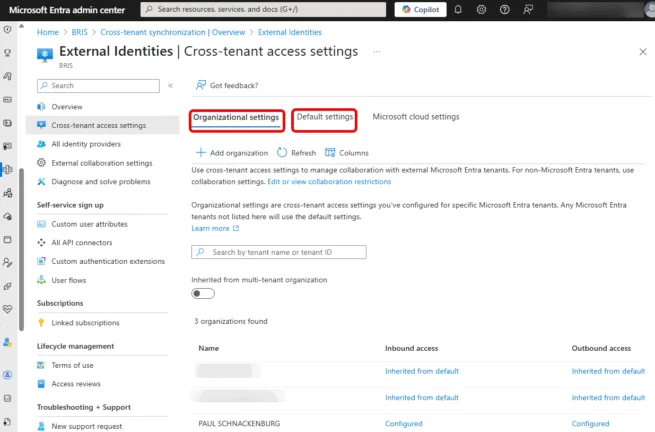

Otra sección que deberías revisar es la configuración de federación de tu tenant en el portal de Microsoft Entra. Para ello, accede a Entra ID → Identidades externas → Configuración de acceso entre tenants.

Desde ahí puedes definir políticas específicas para los tenants de Entra ID con los que colabora tu empresa, establecer reglas predeterminadas para cualquier otro tenant no listado y gestionar la configuración correspondiente a las nubes soberanas de Microsoft, como Azure Government y Azure China.

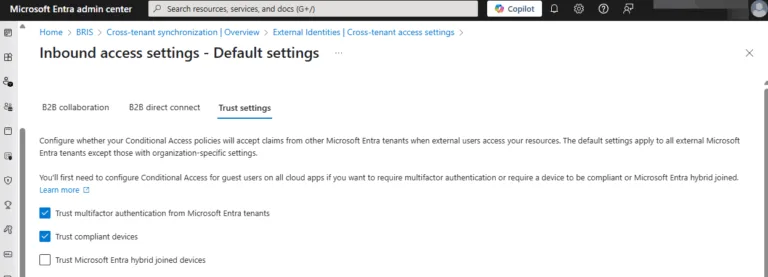

Este artículo no entra en detalles técnicos, pero te recomendamos revisar la pestaña de Configuración predeterminada. Desde ahí puedes gestionar el acceso entrante y saliente para todos aquellos tenants que no estén incluidos explícitamente en la configuración de tu empresa.

En el caso del acceso entrante, puedes permitir o bloquear la colaboración B2B, lo que implica que usuarios externos puedan ser invitados a tu tenant y acceder a recursos como Teams o SharePoint.

Como en otras decisiones de seguridad, bloquear por completo esta funcionalidad puede aumentar la protección, pero también puede entorpecer la colaboración con partners o clientes, así que deberías valorar cuidadosamente qué es lo más adecuado para tu empresa. También tienes la opción de habilitar la conexión directa B2B. Si confías en el proceso de autenticación multifactor (MFA) del tenant externo (por ejemplo, si exiges MFA para acceder a un recurso y el usuario invitado ya la ha completado en su tenant principal), el sistema no volverá a solicitarla, lo que agiliza el acceso sin sacrificar la seguridad.

En cuanto a las configuraciones predeterminadas, tanto de entrada como de salida, puedes definir si se aplican a todos los usuarios del tenant o solo a determinados grupos. Uno de los principios clave del modelo de Zero Trust es aplicar el concepto de privilegios mínimos. Por tanto, si únicamente ciertos departamentos de tu empresa necesitan colaborar con tenants externos, lo más prudente es limitar la autorización solo a esos grupos concretos.

En lo relativo al acceso entrante, también puedes optar por bloquear todas las empresas externas por defecto, pero permitir de forma explícita el acceso desde tenants concretos con los que ya tienes una relación de confianza. Así, estarás reduciendo significativamente la superficie de ataque, especialmente frente a amenazas que pueden explotar plataformas como Teams u otros servicios de Microsoft 365.

La conexión directa B2B es una funcionalidad específica que afecta únicamente a los canales compartidos de Microsoft Teams, un concepto introducido hace algunos años para facilitar la colaboración interempresarial.

Gracias a esta opción, puedes configurar la colaboración directa con otros tenants de Entra ID. Para ello, es necesario que los administradores de ambos tenants configuren previamente la relación de confianza. Una vez establecida, puedes crear canales compartidos en Teams en los que se pueden incluir usuarios del otro tenant (pertenecientes a grupos concretos) sin necesidad de crear cuentas de invitado. Estos usuarios simplemente aparecerán en el entorno de Teams como si fuesen miembros nativos, lo que agiliza y mejora la colaboración entre empresas.

El riesgo en este caso es relativamente bajo, ya que esta conexión requiere una configuración manual y coordinada entre los administradores de ambos entornos, lo que implica una validación previa (y esperemos que rigurosa) de la legitimidad de la empresa colaboradora.

Sin embargo, es importante tener en cuenta que todas estas medidas en Teams y Entra están diseñadas principalmente para gestionar usuarios externos desconocidos, procedentes de tenants con los que no tienes una relación establecida. Si bien esto es un buen punto de partida, estas políticas no protegen frente a cuentas de usuario que ya han sido comprometidas.

Buenas prácticas: cómo reforzar la seguridad de Microsoft Teams

Si una cuenta de usuario perteneciente a un tenant externo con el que colabora tu empresa se ve comprometida y cae bajo el control de un atacante, este podrá acceder no solo a los recursos disponibles en su entorno original, sino también a aquellos a los que dicha cuenta tenga acceso en tu tenant.

El riesgo es aún mayor si la cuenta comprometida pertenece a un usuario de tu propia empresa. En ese caso, el atacante podrá explorar todos los recursos internos disponibles en tu entorno de Microsoft 365, además de acceder a otros tenants donde ese usuario haya sido invitado previamente.

Una herramienta especialmente útil para tener una visión clara del acceso de cada usuario (y para auditar y reforzar tanto los permisos internos como externos en Microsoft Teams y sitios de SharePoint) es 365 Permission Manager de Hornetsecurity.

Además de revisar y ajustar el acceso de invitados en Teams y configurar correctamente la colaboración entre tenants desde Entra ID, ¿qué otras medidas deberías aplicar para reducir al mínimo los riesgos para tu empresa y proteger a tus usuarios?

- Activa la autenticación multifactor (MFA) para todos los accesos de usuario a Microsoft 365, incluyendo Microsoft Teams. Este mecanismo añade una capa adicional de verificación que ofrece una protección mucho más robusta que la simple combinación de nombre de usuario y contraseña. Ahora bien, no todas las soluciones de MFA ofrecen el mismo nivel de seguridad: es recomendable que comiences a migrar hacia métodos resistentes al phishing, como Windows Hello para empresas, claves físicas 2FA como YubiKeys, o el uso de Passkeys, que transforman tu smartphone en un segundo factor de autenticación seguro.

- Es igualmente importante que revises de forma periódica los permisos concedidos en cada equipo de Teams, tanto para usuarios internos como para invitados.

- Forma a tus usuarios para que estén alerta ante intentos de phishing o comunicaciones sospechosas, no solo por correo electrónico, sino también a través de Teams, llamadas de voz y otras plataformas de mensajería como WhatsApp, LinkedIn o similares. Utiliza nuestra excelente solución con bajos costes administrativos, Security Awareness Service, para convertir a los usuarios en sólidos «cortafuegos humanos»

- Incorpora las nuevas funciones de Advanced Threat Protection (ATP) de Hornetsecurity para Microsoft Teams. Esta funcionalidad permite bloquear enlaces maliciosos y archivos adjuntos sospechosos dentro de la plataforma, extendiendo así las mismas medidas de seguridad que ya aplicas al correo electrónico a los mensajes y documentos compartidos en Teams.

Cómo 365 Total Protection refuerza la seguridad de Microsoft Teams

Utilizar 365 Total Protection te proporciona una solución integral de seguridad para tu tenant de Microsoft 365, incluyendo funcionalidades específicas para Microsoft Teams. Esta plataforma permite detectar y bloquear proactivamente mensajes y archivos adjuntos utilizados en ataques de phishing dentro de Teams, como ya se ha comentado anteriormente.

Además, actúa como una barrera eficaz frente a amenazas como el malware y el ransomware que intentan infiltrarse a través del correo electrónico. Incorpora tecnologías de protección del correo electrónico basadas en inteligencia artificial que ayudan a evitar el robo de credenciales, asegurando la integridad de las cuentas de usuario. También incluye herramientas de cumplimiento normativo y archivado, fundamentales para garantizar que las conversaciones mantenidas en Teams cumplan con los requisitos legales y de protección de datos vigentes.

Protege Microsoft Teams con 365 Total Protection

La seguridad de Microsoft Teams es hoy más crucial que nunca. Los ciberdelincuentes están explotando funciones como el chat, el intercambio de archivos y el acceso a cuentas comprometidas para llevar a cabo sus ataques.

Con 365 Total Protection puedes:

- Bloquear mensajes de phishing y enlaces maliciosos antes de que lleguen a los usuarios de tu empresa.

- Prevenir infecciones de malware y ransomware incluso en cuentas de Teams que hayan sido comprometidas.

- Supervisar y proteger las comunicaciones internas para garantizar el cumplimiento normativo y salvaguardar la confidencialidad de la información.

Refuerza la seguridad de tu entorno de Microsoft Teams. ¡Solicita una demo!

La seguridad de Microsoft Teams no debe dejarse para el final

Microsoft Teams se ha convertido en un objetivo prioritario para los ciberdelincuentes. Por ello, no basta con proteger únicamente la puerta de entrada; también debes prestar atención a las “ventanas”, como Teams, que pueden ser utilizadas para acceder a tu empresa sin levantar sospechas.

Como hemos explicado a lo largo de este artículo, la clave está en aplicar una estrategia de seguridad multicapa. Esto incluye permitir la comunicación con invitados y usuarios externos únicamente cuando exista una necesidad empresarial justificada, reduciendo así la superficie de exposición.

También es imprescindible implementar métodos de autenticación multifactor resistentes al phishing, que refuercen la verificación de identidad. A esto se suman tecnologías como el análisis avanzado de enlaces y archivos adjuntos mediante ATP, que añaden una capa adicional de protección frente a amenazas ocultas.

Y si, a pesar de todas estas barreras, alguna amenaza consigue filtrarse, contar con usuarios debidamente formados marca la diferencia. Por eso es esencial que estén formados para identificar posibles intentos de phishing en Teams y actuar en consecuencia.

Entonces, ¿es Microsoft Teams una plataforma segura para comunicar información sensible? La respuesta es sí, siempre que conozcas los riesgos descritos y hayas implantado las medidas de seguridad y buenas prácticas adecuadas.

Preguntas frecuentes

Los ciberdelincuentes se aprovechan de funcionalidades como el chat y el intercambio de archivos en Microsoft Teams para suplantar la identidad de compañeros, enviar enlaces de phishing y distribuir malware, aprovechando la confianza que los usuarios depositan en este canal de comunicación interno.

Activa la autenticación multifactor (MFA) para todos los accesos, restringe el acceso de usuarios invitados solo cuando sea estrictamente necesario, revisa con regularidad los permisos concedidos en los distintos equipos de Teams y forma a tus empleados para que sepan identificar intentos de phishing tanto en Teams como en otras plataformas de comunicación.

Con el incremento de las ciberamenazas dirigidas a esta plataforma, proteger las comunicaciones internas se ha vuelto fundamental para salvaguardar la información sensible de tu empresa y garantizar su integridad frente a ataques como el phishing y el malware.