Las amenazas del correo electrónico evolucionan en 2024: ¿Cómo mantener tu empresa un paso por delante de los ataques con protección avanzada contra amenazas?

La forma más habitual en que los delincuentes acceden a tu empresa es a través de correos electrónicos maliciosos.

A menudo se trata de un email de phishing, en el que se pide al destinatario que cambie su contraseña corporativa a través de un enlace, o que apruebe la entrega de un paquete, o, lo que es cada vez más común, que escanee un código QR en su teléfono para acceder a una aplicación empresarial.

Todos estos riesgos son reales y se utilizan para poner en peligro a empresas como la tuya todos los días.

Para asegurarte de que tu empresa no es la próxima en los titulares por estos desagradables motivos, necesitas una defensa fuerte y en capas, que se adapte y evolucione en el actual panorama de amenazas en constante cambio.

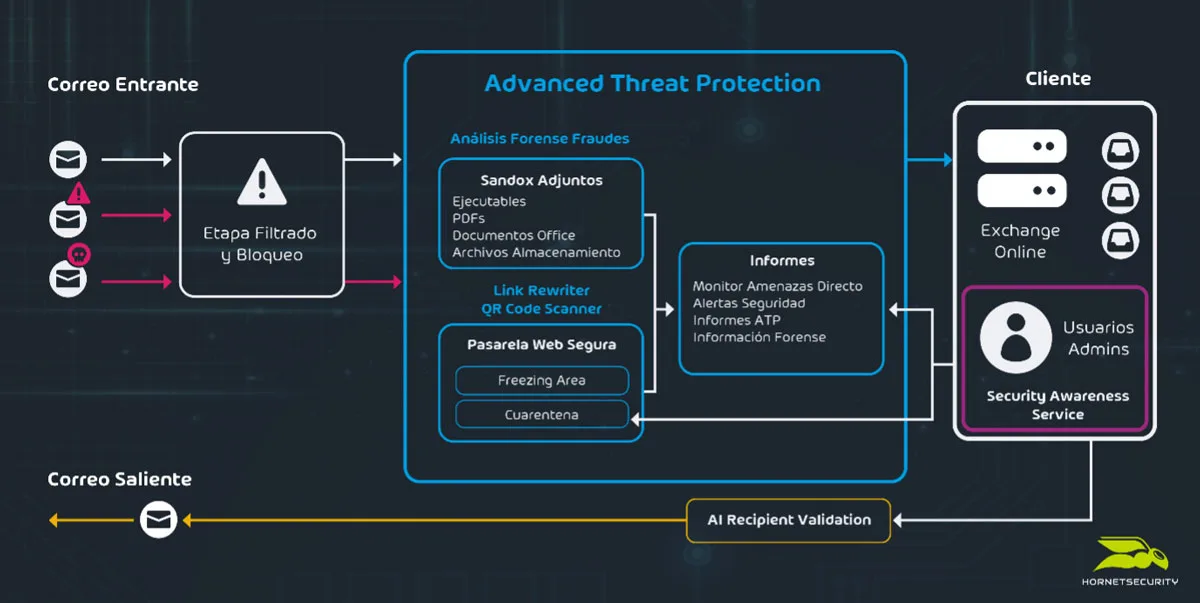

En este artículo exploraremos cómo los servicios de seguridad email de Hornetsecurity se integran a la perfección con tus servicios de correo electrónico de Microsoft 365 y te protegen de amenazas con tecnología inteligente, manteniéndote a salvo de ataques avanzados como el phishing con Advanced Threat Protection (ATP), protegiendo a tus usuarios de códigos QR maliciosos desde el primer momento y, si todas esas capas fallan, formando a tus usuarios para que detecten e informen de contenido malicioso.

Profundizaremos en ATP, sin revelar detalles que los delincuentes pueden utilizar para eludir las defensas.

Dos formas de integrarse con Exchange Online

Existen dos enfoques técnicos para la seguridad del correo electrónico en capas sobre Exchange Online en Microsoft 365. El primero consiste en cambiar los registros MX (Mail eXchanger) de tu dominio de correo electrónico («empresa.com») en el Sistema de Nombres de Dominio (DNS) de internet para que apunten a nuestro servicio.

Todo el correo entrante pasará a través de nuestros servicios, proporcionando una alimentación limpia a las bandejas de entrada de tus usuarios.

El segundo método consiste en crear una aplicación en Entra ID (anteriormente Azure Active Directory, AAD), la plataforma de identidad subyacente a Microsoft 365, y otorgarle permisos específicos a la Interfaz de Programación de Aplicaciones (API) de Graph que presenta los buzones de correo de los usuarios.

Este segundo enfoque permite una flexibilidad adicional, como la capacidad de acceder a los buzones de correo de los usuarios después de que un correo electrónico ya haya sido entregado y eliminarlo, si el sistema ha determinado que algo se pasó por alto en el análisis de entrega original y el correo electrónico ahora se identifica como malicioso. Hornetsecurity aplica ambos métodos, combinando lo mejor de ambos mundos para una protección insuperable.

Recoger la fruta madura

En nuestro reciente Cybersecurity Report de 2024 mostramos que de los 45.000 millones de correos electrónicos que escaneamos en 12 meses, el 36,4% se clasificaron como no deseados. Eso es más de un tercio de todos los emails que desearías mantener fuera de las bandejas de entrada de tus usuarios. De ese tercio, el 3,6% fueron marcados como maliciosos.

Es evidente que se necesita un sistema rápido para hacer frente a la enorme cantidad de basura con rapidez, lo que hacemos en la fase de bloqueo, eliminando tanto las conexiones de servidores de correo electrónico como el tráfico de remitentes maliciosos conocidos.

Garantizamos un 99,9% de detección de spam y un 99,99% de detección de virus, mediante 18 filtros independientes de virus y phishing, y analizamos tanto el correo entrante como el saliente en busca de spam, URLs maliciosas y virus.

A veces un correo electrónico rebota, lo que significa que se devuelve porque la dirección es desconocida (o se ha escrito mal accidentalmente), lo que es útil que sepa el remitente. Sin embargo, a veces recibes correos rebotados porque un atacante ha utilizado tu dirección de correo electrónico como dirección de envío.

Una carrera armamentística

Los servicios mencionados se ocupan de la mayoría de los correos electrónicos entrantes no deseados y maliciosos. Sin embargo, los atacantes dedican mucho tiempo y esfuerzo a cambiar sus métodos de ataque para eludir los filtros de correo electrónico. Aquí es donde entra en juego ATP.

Una opción muy usada es adjuntar un documento cifrado a un correo electrónico. Normalmente, los motores antimalware no pueden analizar estos documentos y, por tanto, podrían pasar por alto un archivo malicioso.

Los códigos QR en los correos electrónicos son un tipo de ataque que ha ganado vigencia en los últimos meses, en parte porque los códigos QR son ahora algo muy habitual en nuestra vida diaria (menús de restaurantes, pago de aparcamiento, etc.), y en parte porque traslada el ataque desde el PC -normalmente propiedad y gestionado por la empresa- al teléfono personal del usuario.

Evita todas las protecciones del ordenador y la URL del código QR suele llevar a una página de inicio de sesión de aspecto familiar. ATP lleva más de un año incorporando el escaneado de códigos QR para los tipos de archivo más comunes (GIF, JPEG, PNG y BMP).

ATP tiene muchas capas de protección, como el Sandbox Engine, que abre todos los archivos adjuntos, los analiza y, si son maliciosos, el correo electrónico se pone en cuarentena. El Sandbox Engine examina si los archivos adjuntos muestran signos de detectar que se están ejecutando en una máquina virtual o en un sandbox, lo que es un indicio inequívoco de que son maliciosos.

También utiliza un monitor del sistema de archivos para ver si el archivo adjunto escribe o altera archivos, un monitor de procesos para ver si el archivo inicia un proceso hijo (popular en archivos PDF de Adobe maliciosos).

También hay un monitor de registro para detectar valores inusuales almacenados en el registro (a menudo utilizados para persistir cuando se reinicia el PC) y monitorización de red para ver si el documento está intentando comunicarse con un endpoint en Internet, otro comportamiento inusual para un documento.

La memoria se inspecciona desde un punto de vista forense (de nuevo, los documentos que acceden a la memoria de forma inusual son un fuerte indicio de que son maliciosos).

Todo ello se une a un motor de aprendizaje automático que examina las señales anteriores y más de 500 indicadores, y separa los archivos maliciosos de los inofensivos con una precisión muy alta.

La congelación es otro enfoque: si un correo electrónico es sospechoso, pero aún no está claramente clasificado como malicioso, se retiene durante un breve periodo de tiempo. Nuevos datos pueden conducir a una identificación positiva de un virus adjunto.

Todos los enlaces de los correos electrónicos (URL) se reescriben con un enlace a nuestra pasarela web segura, y se analizan tanto cuando se recibe el correo electrónico como cuando el usuario finalmente hace clic en él.

Para evitar esto, los atacantes suelen incluir los enlaces en archivos adjuntos, que no se pueden reescribir (alteraría la integridad del documento), pero nuestro motor sigue estos enlaces para verificar si hay alguna carga maliciosa en el extremo de destino.

Una característica muy importante de las herramientas de ciberseguridad es que te avisan cuando algo malo está en marcha, y ATP proporciona alertas en tiempo real cuando tu organización sufre un ataque dirigido por correo electrónico.

Una característica relacionada son las alertas Ex-Post: si los emails que ya se han entregado se identifican posteriormente como maliciosos, se notifica a tu equipo de IT.

Como ya se ha dicho, estos correos pueden eliminarse automáticamente, pero es posible que el usuario ya haya hecho clic en un enlace o abierto un archivo adjunto, por lo que tu equipo de respuesta podría querer investigar más a fondo estas cuentas de usuario / dispositivos.

Los seres humanos seguimos siendo el eslabón más débil, y nuestra psicología se vuelve en nuestra contra cuando los atacantes emplean tácticas de ingeniería social.

Nuestro sistema Targeted Fraud Forensics utiliza el análisis automatizado de intentos de fraude y el reconocimiento de falsificación de intenciones para detectar y prevenir ataques de ingeniería social.

Examina el lenguaje del correo electrónico en busca de patrones que indiquen intenciones maliciosas, ataques de espionaje o si el texto presenta hechos falsos para conseguir que el destinatario responda, además de detectar identidades de remitente falsificadas.

¿Enviar a los destinatarios adecuados?

Otra función que contribuirá a la seguridad general de tu correo electrónico es AI Recipient Validation, que te avisará si incluyes a un destinatario no deseado o si te falta un destinatario que deberías haber incluido.

También te advertirá si el correo electrónico contiene información sensible, como información personal identificable (IPI), una redacción inadecuada o si estás respondiendo a una lista de distribución grande.

Este análisis se realiza localmente en el cliente Outlook, no se envían datos a nuestro servicio.

Por supuesto, hay un panel de control para que los administradores vean qué advertencias recibieron los usuarios y cuál fue su respuesta, y un administrador también puede desactivar determinados escenarios de advertencia, excluir usuarios de diferentes advertencias y añadir dominios externos para que se traten como internos.

Mejorar los cortafuegos humanos

Ningún sistema de protección es completamente infalible, habrá ocasiones en las que un correo electrónico malicioso se cuele a través de tus defensas, al menos temporalmente, y aquí es donde la formación de tus usuarios es vital.

Muchos otros servicios requieren mucho tiempo de administrador, planificación, programación y seguimiento de los usuarios que cayeron en los ataques de phishing simulados.

Security Awareness Service de Hornetsecurity es diferente, y en su mayor parte se configura y te olvidas de él. Cada usuario tiene un Índice de Seguridad del Empleado (ESI), los usuarios que rara vez hacen clic en enlaces o archivos adjuntos maliciosos simulados no son molestados con simulaciones, mientras que los infractores reincidentes reciben más ataques simulados, así como contenidos de formación en vídeo breves y relevantes.

También utiliza la gamificación para aumentar el compromiso de los usuarios.

Adelántate a la evolución de las amenazas del correo electrónico en 2024 con Advanced Threat Protection de Hornetsecurity. Protege tu negocio y a tus empleados frente a ataques sofisticados.

No esperes más, protege tu correo electrónico con Hornetsecurity y asegura la resiliencia de tus activos digitales.

Conclusión

El correo electrónico es el vector más utilizado por los atacantes para comprometer a los usuarios, y luego se utiliza para infiltrarse aún más en sus sistemas.

Un servicio integral de higiene del correo electrónico debe hacer frente a las amenazas fáciles, el spam y el phishing, así como a las amenazas avanzadas, como el spear phishing y los señuelos de correo electrónico dirigidos. Los filtros de spam y malware de Hornetsecurity, combinados con Advanced Threat Protection, son la mejor defensa.

Añade servicios adicionales como AI Recipient Validation, junto con Security Awareness Service, y tendrás una combinación ganadora.

FAQ

ATP utiliza el descifrado de documentos maliciosos, un motor Sandbox y un motor de aprendizaje automático para inspeccionar el comportamiento de los archivos, los cambios en el registro, la comunicación de red y el acceso a la memoria, logrando una alta precisión en la detección de archivos maliciosos.

Los correos sospechosos se retienen temporalmente mediante un método de congelación. Durante este tiempo, nuevos datos pueden conducir a una identificación positiva, y todos los enlaces son escaneados a través de la pasarela web segura de Hornetsecurity antes de ser entregados al usuario.

Security Awareness Service emplea un Índice de Seguridad de Empleados (ESI) para seguir el comportamiento de los usuarios. Adapta automáticamente los ataques simulados y los contenidos de formación online en función de las respuestas individuales, utilizando la gamificación para mejorar el compromiso de los usuarios con un esfuerzo mínimo por parte del administrador.