Criptografía

Desde los comienzos del cifrado hasta el día de hoy –

Te contamos la historia de la criptografía y una mirada al futuro

Hoy en día, el cifrado se considera principalmente un término informático, porque los datos, los correos electrónicos, los ordenadores, etc. están cifrados. Pero eso no siempre fue así. El cifrado en realidad tiene sus orígenes en el año 480, pero por supuesto en ese momento, no había ninguna tecnología de la información que necesitara ser cifrada. Y hasta hace unos años, el cifrado se usaba principalmente en el espionaje o en comunicaciones gubernamentales de alto secreto.

Tabla de contenido

¿Qué es la criptografía?

Las filtraciones de datos en las grandes empresas han sido noticia en todo el mundo, y se están convirtiendo cada vez más en un elemento constante en los medios. Pero con ellas, las compañías se están volviendo más conscientes de la necesidad de proteger los datos sensibles de la interferencia de terceros, y eso contribuye a un creciente interés empresarial en el cifrado. El Instituto Ponemon ha visto durante los últimos 14 años un aumento constante en la aplicación de estrategias de cifrado en las empresas

Además, los reglamentos (especialmente en Europa) obligan a las empresas a utilizar la codificación. Un importante impulsor en este sentido es el Reglamento General de Protección de Datos (RGPD) que entró en vigor en mayo de 2018. Los datos personales deben ser cifrados tan pronto como se transmiten por Internet o se almacenan en la nube. La comunicación cifrada apenas se pensaba hace unos años, pero ahora se ha puesto de moda.

Sin embargo, dado que el cifrado no es un invento de los tiempos modernos – por ejemplo, el general romano Cayo Julio César intercambió mensajes cifrados con sus líderes militares -, echemos un vistazo al pasado para comprender mejor la criptografía de hoy en día.

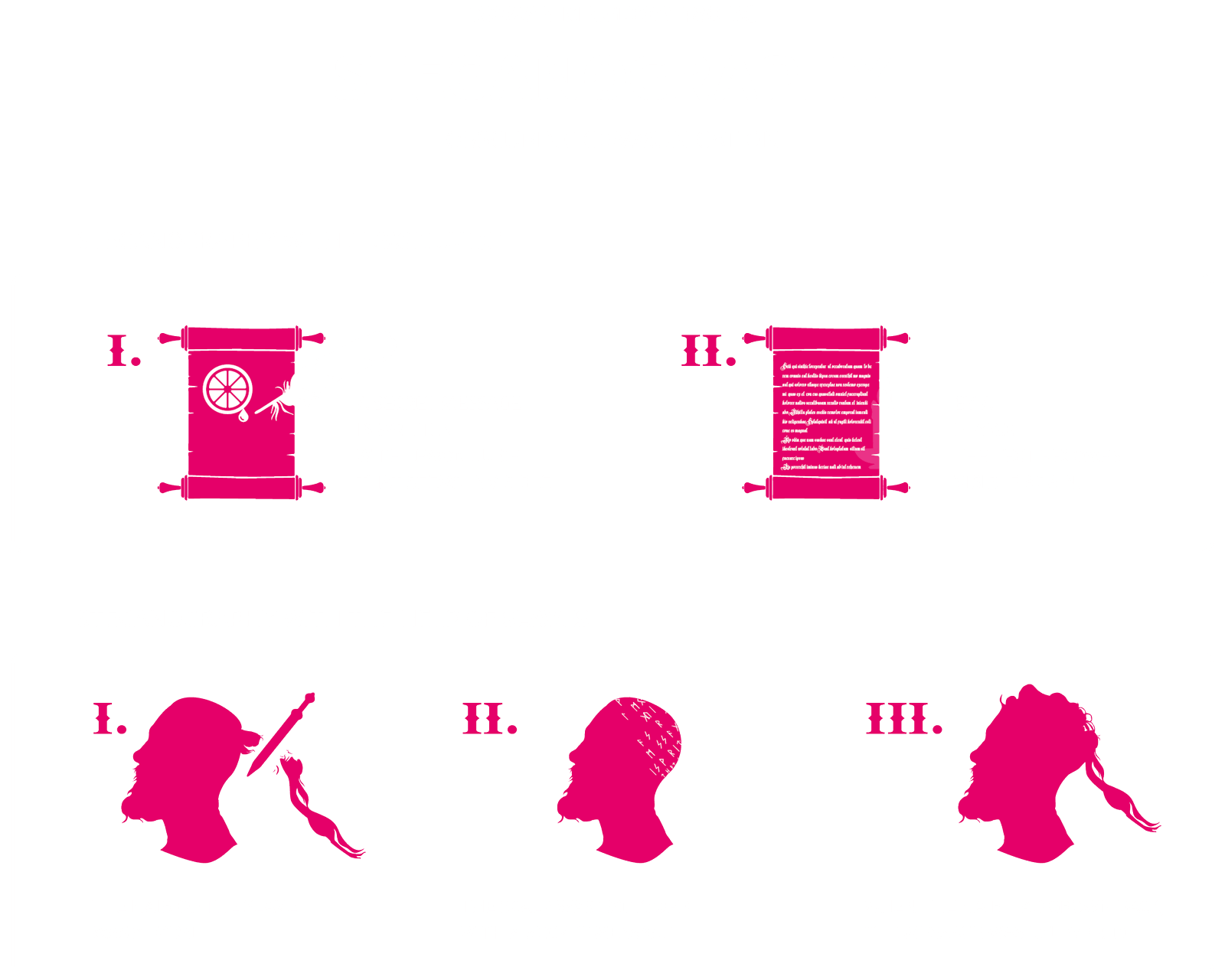

Esteganografía – Ofuscación histórica

Estamos en el año 480, y los generales romanos compiten por el gobierno del reino. Intrigas, asesinatos y otras actividades fraudulentas deben ser planeadas y llevadas a cabo. ¿Pero cómo puede un plan de ataque ser enviado sin haber detectado al contratista?

¿Alguna vez has oído hablar del jugo de limón en pergamino? Es un ejemplo de un método clásico de comunicación secreta. El texto está escrito en el pergamino usando jugo de limón. Después de que el jugo de limón se ha secado, el pergamino da la impresión de una página en blanco. Pero el receptor del mensaje puede descifrar el mensaje muy fácilmente sosteniendo una vela detrás del pergamino para hacer visible el jugo de limón y leer el mensaje.

Otro método antiguo era afeitar el pelo de la cabeza de un esclavo, tatuar el mensaje en la parte posterior de la cabeza y esperar a que el pelo volviera a crecer para enviar el mensaje al destinatario legítimo. Sin duda, este era un medio de comunicación radical y obviamente no era adecuado para mensajes urgentes.

Estos métodos pertenecen a la esteganografía, que debe diferenciarse claramente de la criptografía. La esteganografía se basa en el hecho de que un extraño ni siquiera se da cuenta de que dos compañeros de comunicación se están comunicando entre sí.

Cifrado César

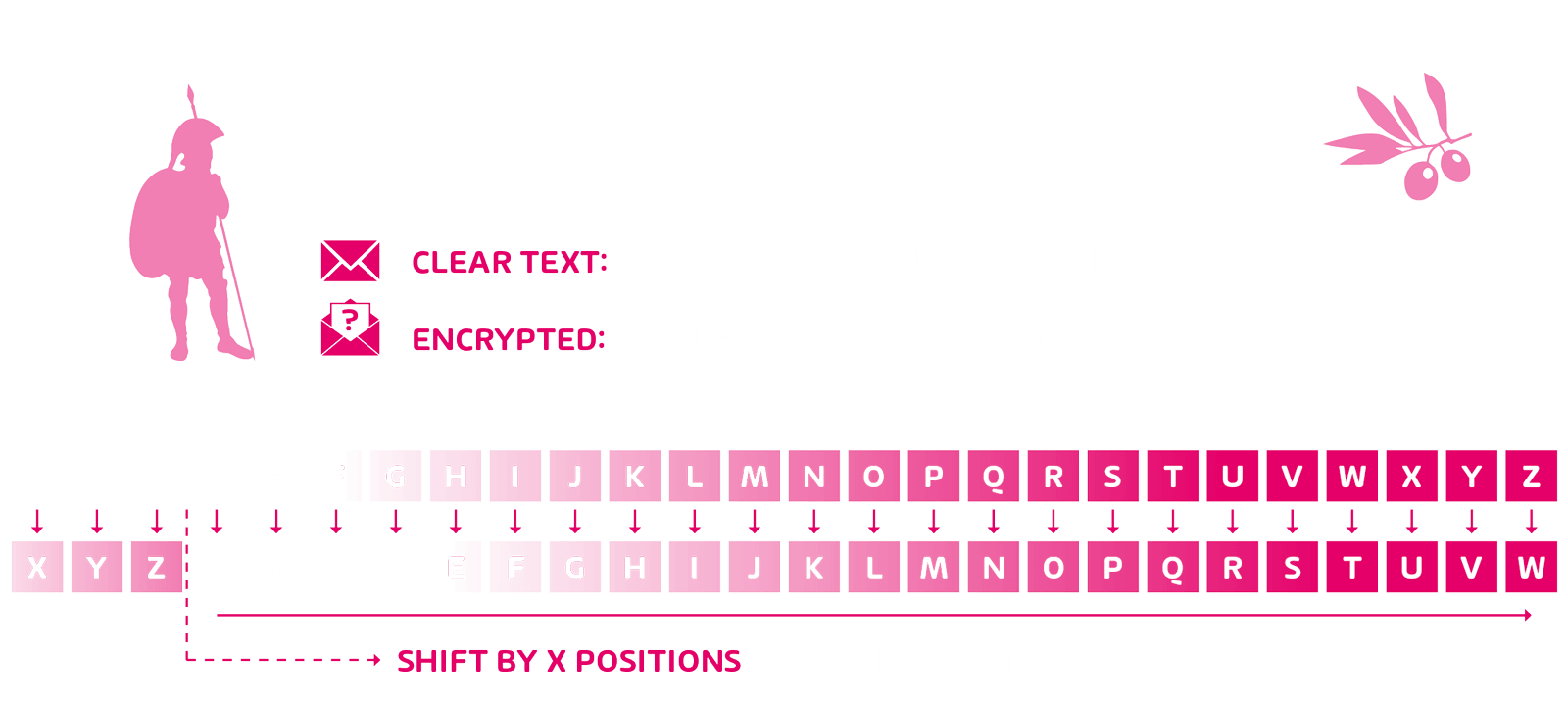

A diferencia de la esteganografía, la comunicación criptográfica entre dos o más interlocutores puede ser visible y sigue estando protegida. Sólo el mensaje es ilegible para los forasteros debido al cifrado Quedémonos en Roma y sumerjámonos en el mundo de los galos y los romanos. Una popular técnica de cifrado fue desarrollada por una personalidad históricamente conocida: Cayo Julio César. El famoso emperador romano se comunicaba con sus líderes militares en mensajes cifrados, conocidos hoy como el cifrado César. Ni las personas no autorizadas ni el enemigo, en este caso los galos, sabían cómo descifrar la noticia. Pero con el tiempo, este método de cifrado pudo ser descifrado con medios bastante simples.

El cifrado César es un simple método de cifrado simétrico basado en una sustitución. Esto significa que cada letra usada en el mensaje es reemplazada por una nueva letra. La letra de sustitución resulta de un desfase de letras dentro del alfabeto que se determina de antemano, por ejemplo, un desplazamiento de tres lugares. «Gracias» se convierte entonces en «Gdqnh». A menudo se utilizaba un disco de cifrado para descifrar y no tener que pasar constantemente por el alfabeto. Con este tipo de cifrado, el destinatario sólo tenía que ser informado de antemano de la compensación como una clave secreta.

Una persona no autorizada no podría descifrar el mensaje sin la clave. Pero si ha tratado con la clave antes, es fácil descifrar cualquier mensaje en 25 intentos, ya que hay que comprobar el alfabeto como mucho una vez para descubrir el desplazamiento correcto de las letras. Los ordenadores actuales tardarían menos de un segundo en hacer esto.

Cifrado Vigenère

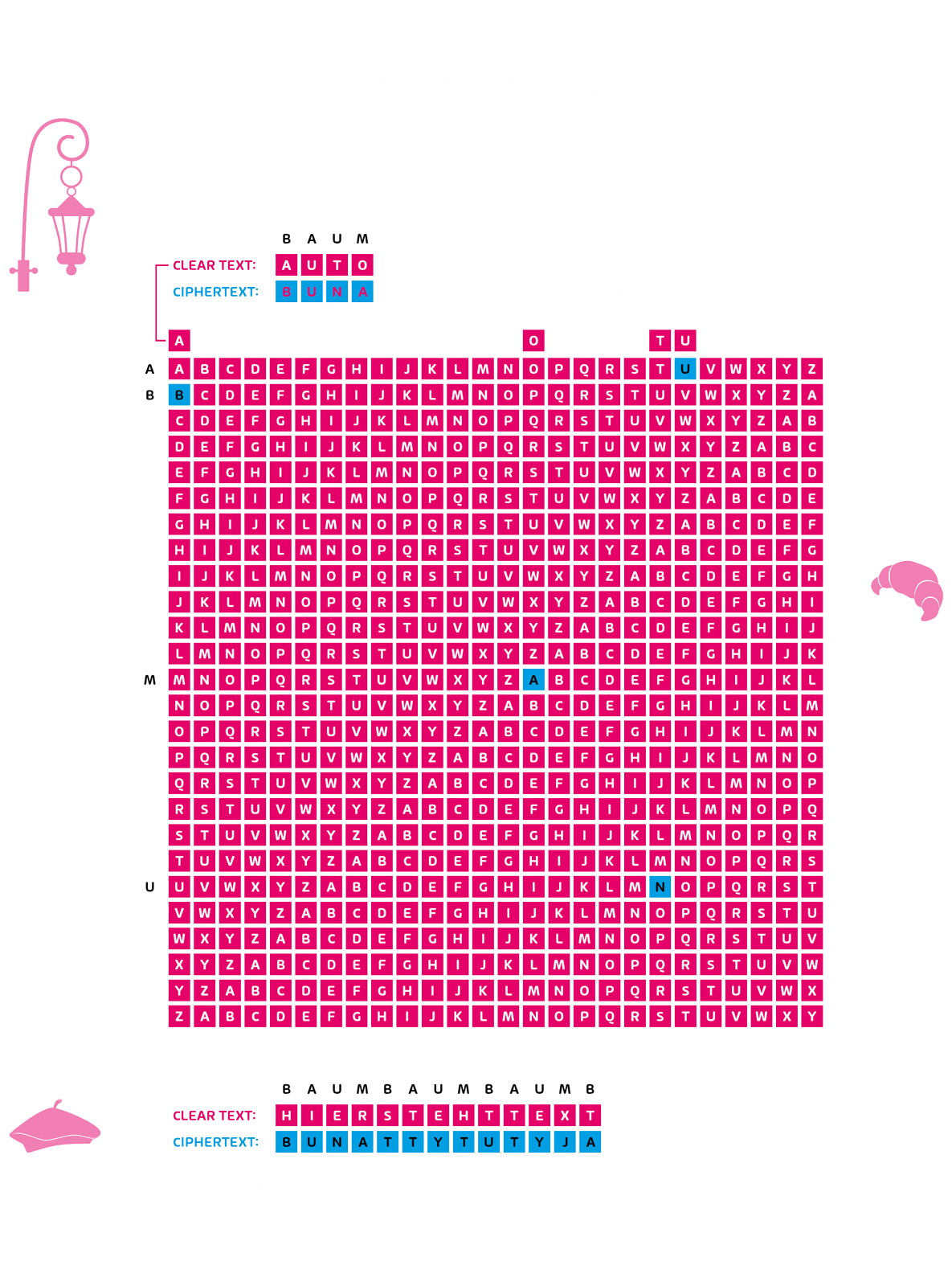

Uno de los métodos que sustituyó al cifrado César como alternativa segura fue el del diplomático y criptógrafo francés Blaise de Vigenère en el siglo XVI, también conocido como el cifrado de Vigenère. Es comparable al cifrado César y también se basa en la sustitución de letras, pero se utilizan varios alfabetos de texto cifrado.

El número de alfabetos que se utilizan está determinado por una clave. En lugar de un número, se elige una palabra clave que se escribe debajo del mensaje. La palabra clave determina el desplazamiento de las letras para cada una de ellas. La primera letra de la palabra clave determina el alfabeto para la primera letra del texto sin formato, la segunda letra de la palabra clave determina el alfabeto para la segunda letra del texto sin formato.

Ejemplo de cifrado Vigenère

Palabra clave: gift | Mensaje: We’re giving Tom a voucher for his birthday

CM’WX MQABTO YHS I AHAKMXX NTK NQX UOZYAJID

GIFT GIFT GIFT GIFT

La «G» proporciona una letra compensada por siete letras, ya que la «G» está en la séptima posición del alfabeto. La «I» está compensada por cinco letras y así sucesivamente. Así es como el «WE» se convierte en «CM».

La seguridad de este método de cifrado está fuertemente relacionada con la longitud de la clave y si la clave se utiliza repetidamente. Por lo tanto, la palabra clave de nuestro ejemplo no es especialmente segura.

Pero después de unos años, este método de cifrado también demostró ser descifrable. A continuación, veremos otro método de encriptación que se consideró irrompible durante mucho tiempo.

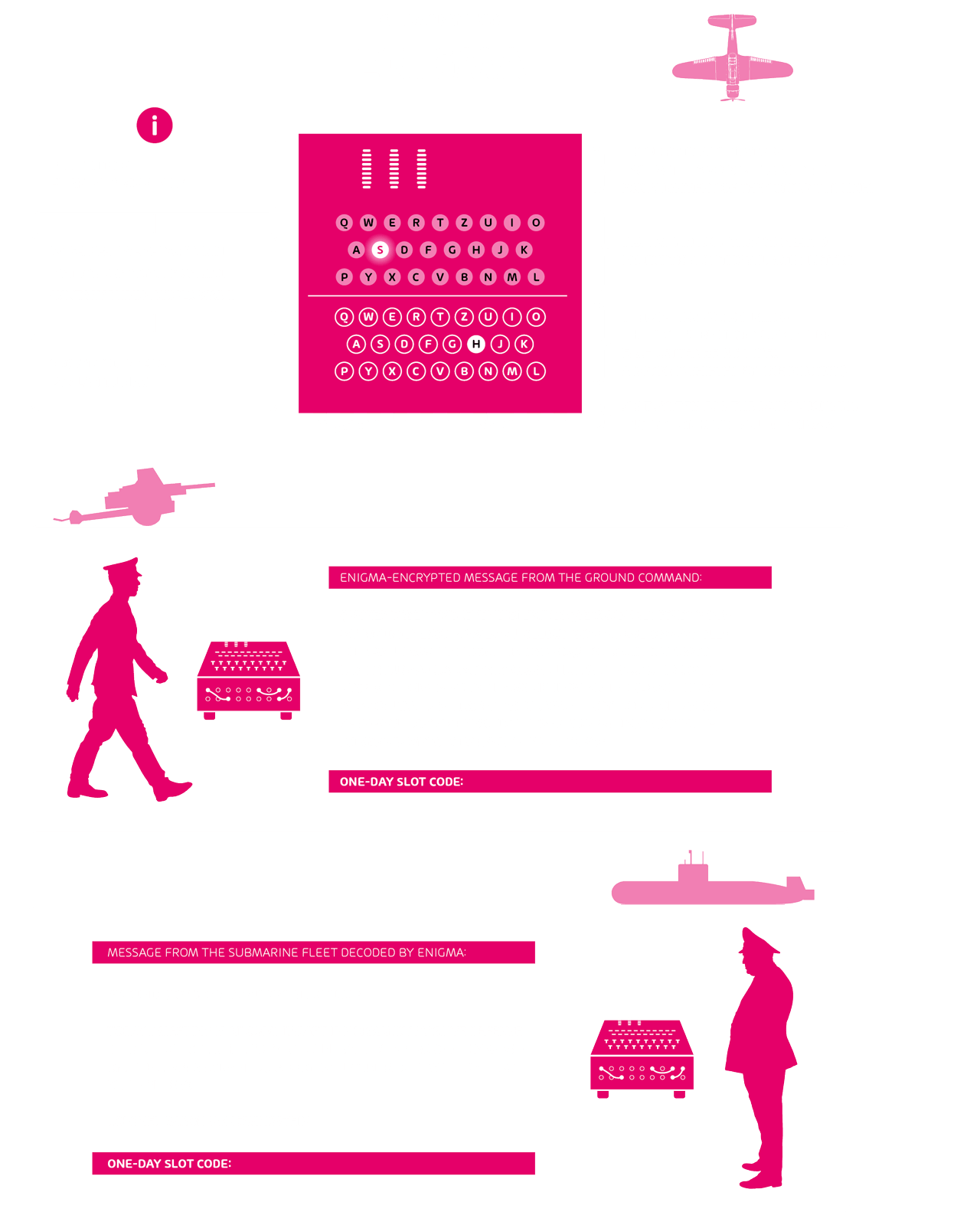

Código Enigma y la máquina de Turing

Nuestra próxima parada es Alemania en los años 30. Como ya se ha descrito con el cifrado César, los métodos de cifrado se utilizaron principalmente en un contexto militar. Por lo tanto, no es sorprendente que Alemania también dependiera de la comunicación cifrada durante la Segunda Guerra Mundial. Lo especial de este método era que se cifraba y descifraba usando una máquina. La clave de cifrado se cambiaba todos los días para que dejara de ser válida después de 24 horas. La máquina de la que estamos hablando es Enigma.

La máquina Enigma para la rutina de cifrado y descifrado fue inventada por Arthur Scherbius en 1918. El principio básico de funcionamiento se remonta a los años de la Primera Guerra Mundial. La Primera Guerra Mundial es considerada la primera guerra en la que la criptografía fue usada sistemáticamente. Durante la guerra y los años siguientes, se desarrollaron las primeras máquinas que ofrecían una seguridad significativamente mayor que los métodos manuales. Enigma se puso a la venta después de su fabricación, pero encontró muy poco interés por parte de las empresas y las agencias gubernamentales. No fue hasta 1933 que el Enigma se convirtió en parte del equipo estándar de los nacionalsocialistas bajo Hitler. ¿Pero cómo funciona exactamente esta máquina?

A primera vista, recuerda a una máquina de escribir clásica. Pero un sistema bastante complicado se esconde en su interior. En pocas palabras, el principio de funcionamiento se basa en simples circuitos eléctricos, cada uno de los cuales conecta una tecla de letras en el teclado con una lámpara eléctrica que ilumina una letra en la pantalla. Sin embargo, la «A» no está ligada a la «A» de la pantalla, ya que todos los carretes están entrelazados según un cierto sistema. El mensaje sólo puede ser descifrado si el destinatario conoce todos los ajustes del Enigma emisor.

Suena como un cifrado insuperable, ¿no? Pero también fue descifrado por un informático británico en 1941. Alan Turing le declaró la guerra a Enigma y la ganó con la «máquina de Turing» que desarrolló. Los historiadores afirman que esto terminó la Segunda Guerra Mundial prematuramente y salvó millones de vidas.

Principios modernos de criptografía

Como han aprendido en nuestras diversas estaciones, incluso los sistemas cuyo algoritmo de cifrado sólo era conocido por el receptor y el emisor podían ser crackeados. Pero este era exactamente el problema. Por lo tanto, un principio de la criptografía moderna, también conocido como el principio de Kerckhoff, establece que la seguridad de un método de cifrado (simétrico) se basa en la seguridad de la clave y no en el secreto del algoritmo. Por lo tanto, se recomienda utilizar algoritmos públicos que ya hayan sido suficientemente analizados.

Cifrado simétrico: cifrado y descifrado de la información

Hay infinitas posibilidades de cifrar mensajes o datos. Esto nos lleva a nuestra primera parada. Todas las estaciones visitadas del primer artículo tienen una cosa en común: todas están basadas en el mismo método de cifrado, el cifrado simétrico.

El principio de cifrado simétrico describe el cifrado y descifrado entre el emisor y el receptor con una misma clave. Sin embargo, la clave debe ser enviada primero al receptor junto con el mensaje cifrado para que éste pueda leer el mensaje en texto plano. Esto es similar al mensajero que solía viajar desde el emisor con el mensaje al receptor para entregárselo. Hasta la década de 1970, sólo se utilizaban métodos de cifrado simétrico. Un método de cifrado muy conocido y ampliamente utilizado es el «Data Encryption Standard» (DES), que veremos con más detalle en nuestra próxima estación.

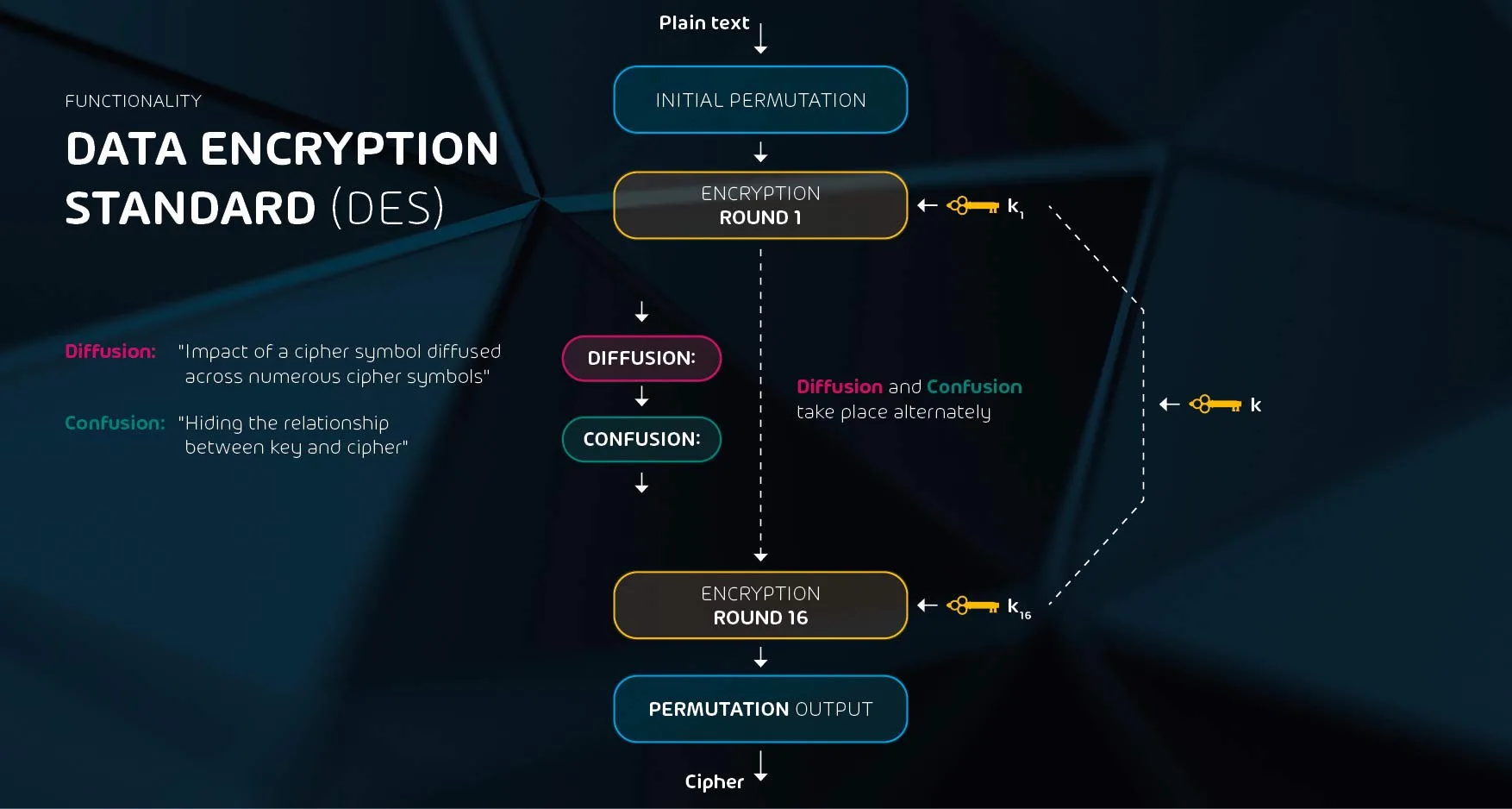

Cifrado DES – Data Encryption Standard

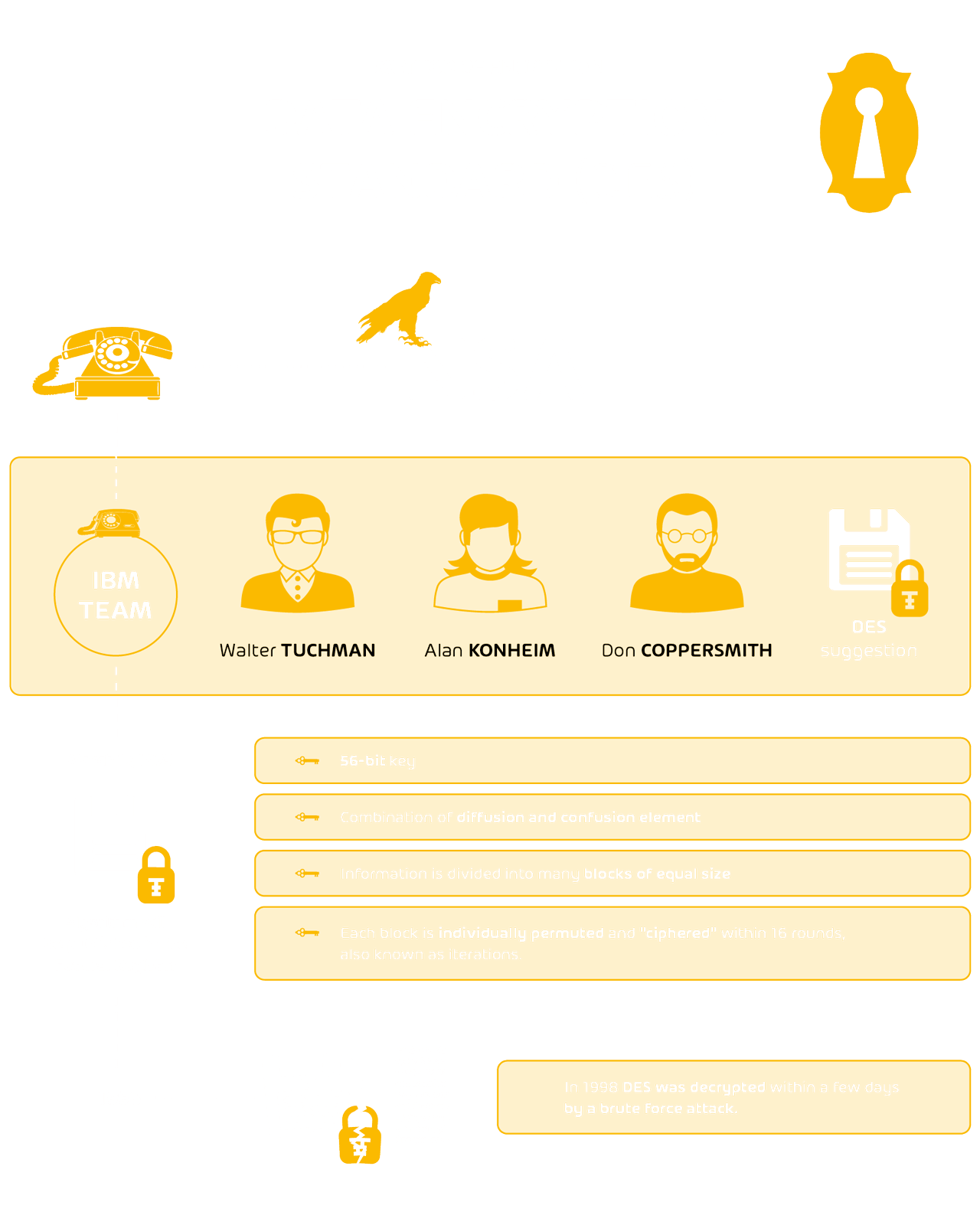

El DES se elaboró en el decenio de 1970 después de que la NSA convocara una licitación para elaborar una norma uniforme para el cifrado interinstitucional de datos confidenciales.

Un equipo de desarrollo de IBM dirigido por Walter Tuchman, Don Coppersmith y Alan Konheim presentó entonces una prometedora propuesta para un procedimiento de cifrado correspondiente y fue encargado rápidamente. El 17 de marzo de 1975, el algoritmo diseñado por IBM fue publicado en el Registro Federal y aprobado como una norma de cifrado sólo un año después.

El DES utiliza una clave de 56 bits y una combinación de elementos de difusión y confusión. La información que se va a cifrar se divide en muchos bloques de igual tamaño. Cada bloque se cifra individualmente usando una clave redonda y se «revuelve» en 16 rondas, también llamadas iteraciones. Para volver a descifrar el mensaje, los bloques deben volver a colocarse en el orden correcto.

Las preguntas sobre el papel de la NSA en este proyecto surgieron en repetidas ocasiones. Se dice que la NSA ha construido deliberadamente una puerta trasera para poder leer la información cifrada. La razón principal de estas sospechas fueron las discusiones sobre la longitud de la llave: IBM prefería una longitud de clave de 64 bits mientras que la NSA consideraba suficiente una longitud de clave de 48 bits. Entonces se llegó a un acuerdo sobre los 56 bits.

Se plantearon muchas preguntas sobre el papel de las NSA en este proyecto. Se dice que la NSA ha instalado deliberadamente una puerta trasera para poder leer la información cifrada. La razón principal de estas sospechas fue la discusión sobre la longitud de la llave: IBM prefería una longitud de clave de 64 bits mientras que la NSA consideraba suficiente una longitud de clave de 48 bits. Entonces se llegó a un acuerdo sobre los 56 bits.

El DES se utilizaba ampliamente en los cajeros automáticos y, por lo tanto, se consideraba un sistema de cifrado muy seguro. Sin embargo, en 1998, «Deep Crack» logró descifrar por primera vez la clave de 56 bits. El dispositivo fue capaz de descifrar el algoritmo DES en pocos días utilizando un método de fuerza bruta. Hoy en día, esto sería posible en muy poco tiempo. Por lo tanto, se demostró que el DES era altamente susceptible a los ataques de fuerza bruta.

En 2001 el Estándar de Cifrado Avanzado reemplazó al DES como su sucesor. Esto nos lleva a nuestra siguiente estación.

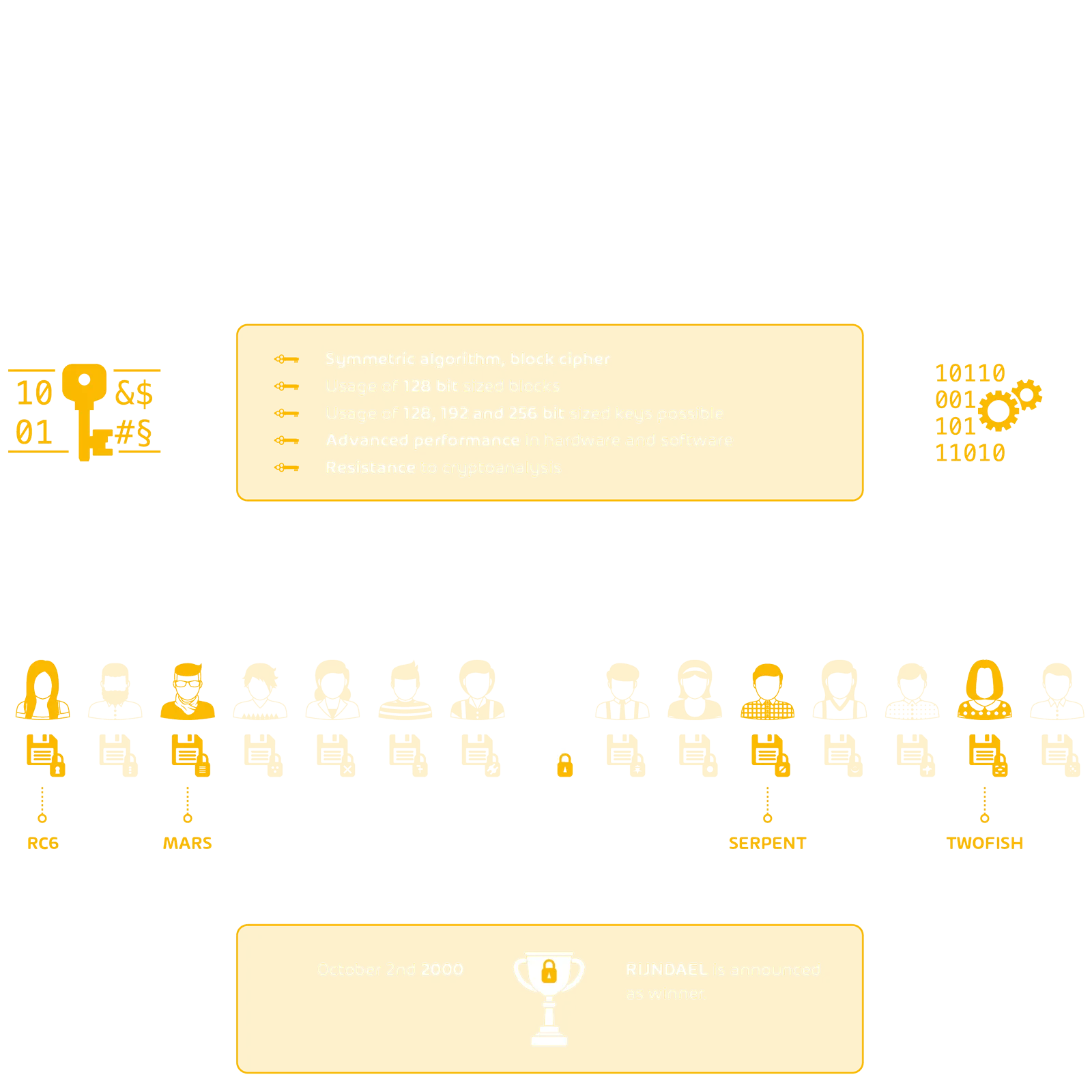

Advanced Encryption Standard Encryption (AES) – Más seguridad

Como el DES no había estado suficientemente protegido contra los ataques de fuerza bruta con su clave de 56 bits desde la década de 1990, el Departamento de Comercio de EE.UU. publicó una licitación para un algoritmo sucesor el 2 de enero de 1997. Para garantizar un cierto nivel de seguridad del Advanced Encryption Standard, el algoritmo tenía que cumplir ciertos criterios.

Criterios de selección AES:

- Algoritmo simétrico, cifrado en bloque

- Se pueden insertar teclas de 128, 192 y 256 bits de longitud

- Rendimiento superior a la media en hardware y software

- Resistencia al análisis criptográfico

En la fecha límite del 15 de junio de 1998, se habían presentado quince propuestas. Entre los cinco mejores candidatos estaban los algoritmos MARS, RC6, Rijndael, Serpent y Twofish. Dado que todos los candidatos cumplían con los criterios requeridos, se establecieron requisitos adicionales para seleccionar un ganador. Dado que Rijndael convenció principalmente por su simple implementación de software, seguridad y velocidad, el algoritmo belga fue anunciado como ganador el 02 de octubre de 2000.

Pero la elección del ganador no estuvo exenta de controversia. Los críticos también vieron debilidades en las ventajas de la estructura y eficiencia del algoritmo Rijndael. Argumentaron que cuanto más simple es la estructura de un algoritmo, más fácil es para los hackers entenderlo y hackearlo. Los ataques prácticamente relevantes, sin embargo, no existen hasta hoy, lo que hace que el AES sea muy seguro. El uso del cifrado AES está muy difundido, por ejemplo, en la LAN inalámbrica, VPNs, telefonía VoIP o el cifrado de archivos.

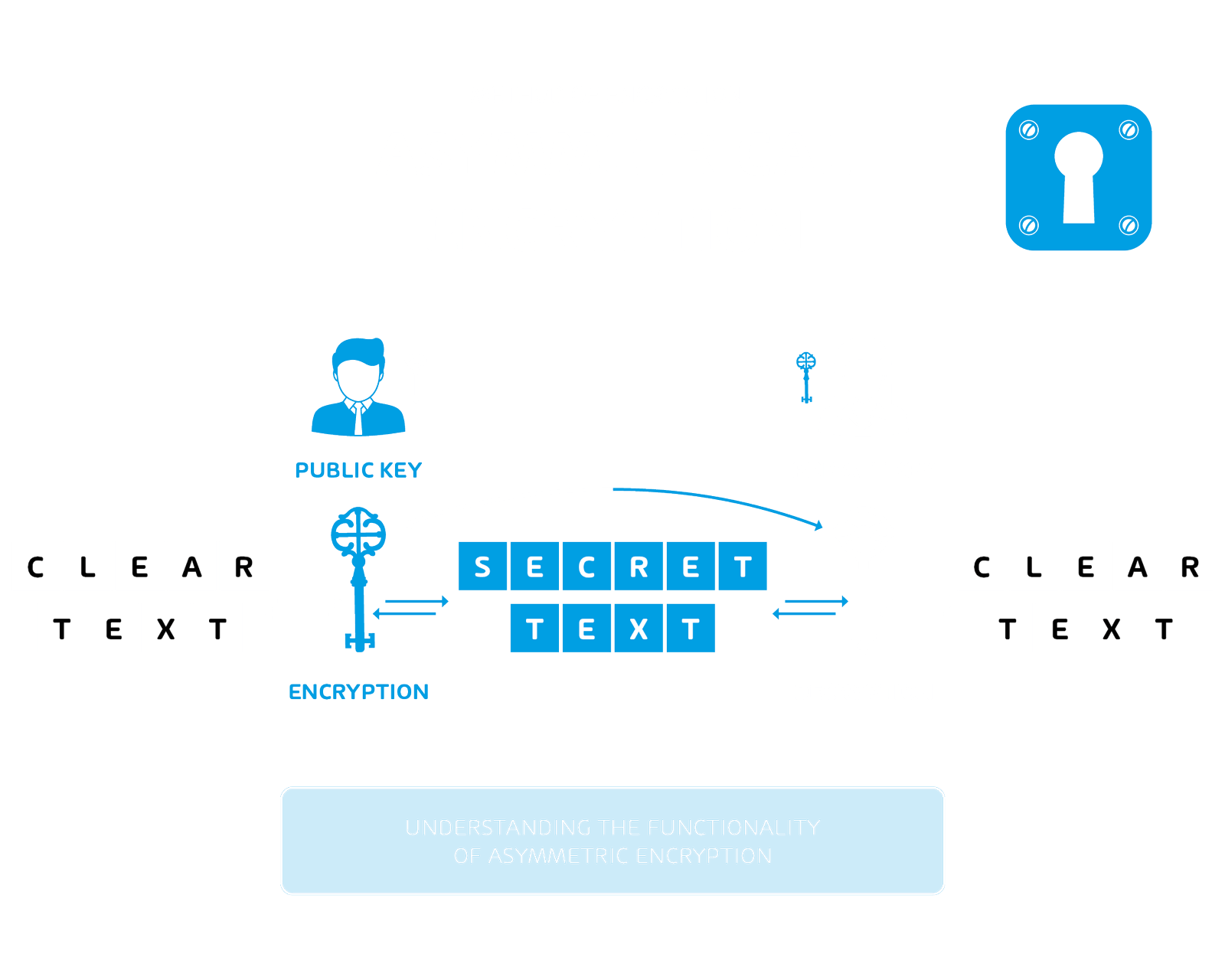

Cifrado asimétrico con un par de claves: ¡Qué coincidencia!

Como ya se ha mencionado, el DES y su sucesor el AES se basan en un cifrado simétrico. Otro método de cifrado es el asimétrico. A diferencia del cifrado simétrico, el cifrado asimétrico se basa en dos pares de claves: la llamada clave privada y la clave pública. El emisor cifra su mensaje con la clave pública del receptor. El receptor, a su vez, sólo puede descifrar el mensaje con su clave privada. La clave privada es, como su nombre indica, privada y permanece almacenada en los propios dispositivos del destinatario en la medida de lo posible. Este proceso garantiza que sólo el destinatario legítimo pueda descifrar el mensaje. Las técnicas de cifrado más destacadas que utilizan el cifrado asimétrico son PGP y S/MIME

Si se va a enviar un mensaje cifrado a un destinatario, se requiere primero la clave pública del destinatario. La clave pública puede caracterizarse como una especie de «clave unidireccional», porque sólo puede cifrar pero no descifrar. Un ejemplo muy común para ilustrar esto es el buzón en el envío tradicional de cartas: El remitente conoce la dirección del destinatario y puede dejar la carta en su buzón. Sin embargo, el destinatario no puede sacar la carta de esta manera. Por lo tanto, se necesita una clave adicional para abrir el buzón y luego recibir la carta. Del mismo modo, el destinatario sólo puede descifrar el mensaje con su clave privada.

En 1974 Ralph Merkle dio el primer paso hacia el desarrollo del criptosistema asimétrico con el Rompecabezas Merkles, que lleva su nombre. El primer método de cifrado asimétrico fue desarrollado por criptógrafos del MIT en 1977: el método RSA. Sin embargo, este método es muy susceptible a los ataques, ya que es determinista, es decir, predeterminado, y por lo tanto fácil de descifrar.

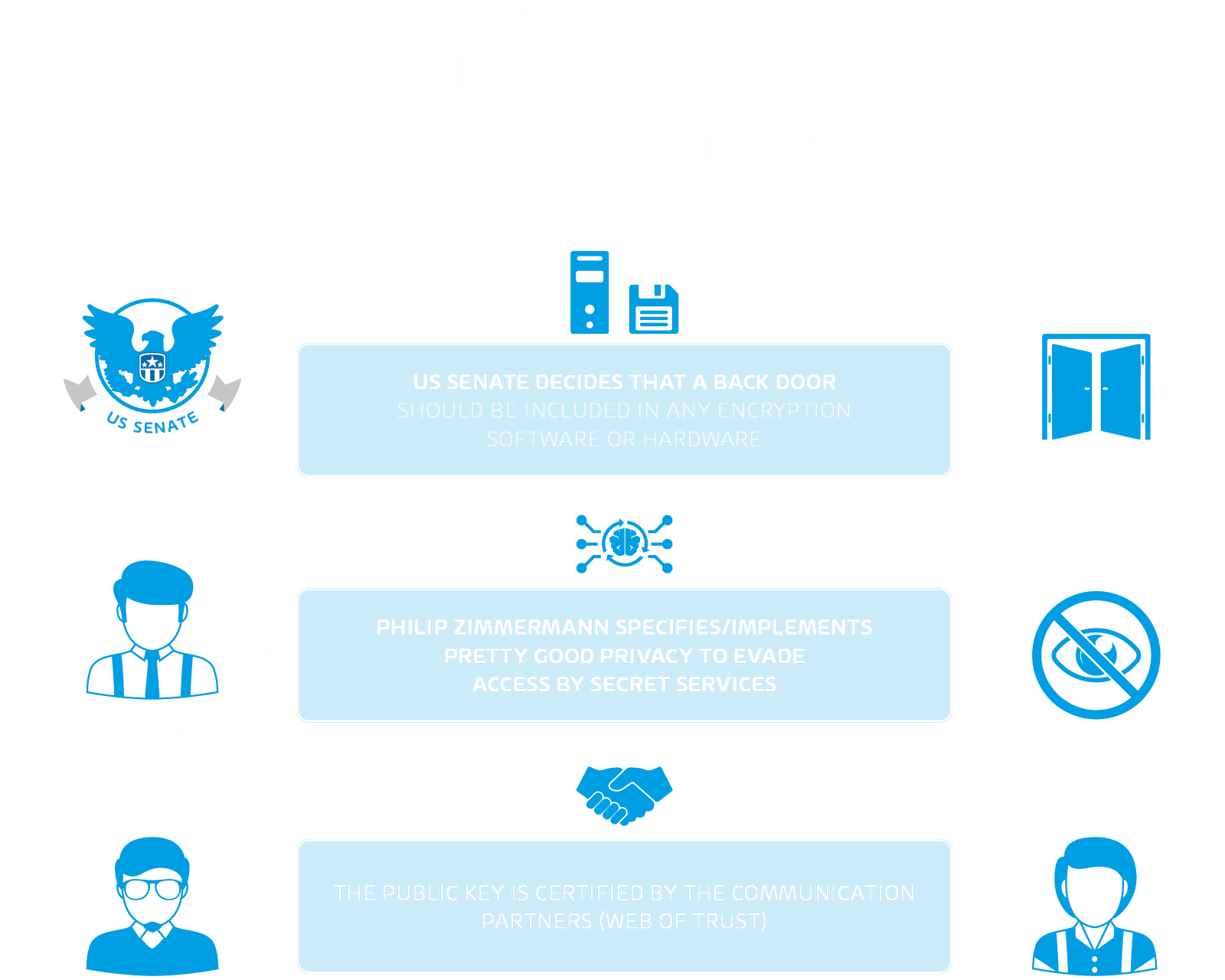

PGP (Pretty Good Privacy) cifrado: ¡Bastante bueno!

En los años 90, el Senado de los Estados Unidos decidió que una puerta trasera debería ser construida en cualquier software o hardware de cifrado. Pretty Good Privacy, PGP para abreviar, fue entonces especificada por Philip Zimmermann en 1991. Con el desarrollo persiguió el objetivo de que todos los ciudadanos de los EE.UU. y los movimientos de los ciudadanos pudieran intercambiar mensajes cifrados y evitar el acceso de los servicios secretos.

Como la ley de exportación de los EE.UU. impedía una exportación sin licencia del código fuente de PGP, fue escrito como un libro por más de 60 voluntarios. En ese momento, el libro no estaba sujeto a restricciones de exportación y, por lo tanto, podía ser exportado legalmente desde los EE.UU. para dar a conocer el código en todo el mundo.

En 1997 PGP fue comprado por McAfee e integrado en su cartera de productos. En 2002, la empresa abandonó la marca. Se dice que la razón de esto fue la fuerte crítica al código fuente no divulgado de PGP. Hasta 2010, la recién fundada PGP Corporation tenía todos los derechos de PGP hasta que fue vendida a Symantec en 2010.

PGP se basa en un concepto de cifrado con dos funciones principales: cifrado y firma de un mensaje. Como se ha explicado anteriormente, el cifrado utiliza un par de claves. Sin embargo, PGP no cifra todo el mensaje asimétricamente, sino sólo la clave de sesión utilizada. El mensaje real es cifrado simétricamente. La razón de este cifrado híbrido es el esfuerzo computacional demasiado alto para un cifrado puramente asimétrico.

Además de la codificación, la clave pública también puede utilizarse para la generación de la firma, que puede usarse para confirmar la autenticidad del mensaje. De este modo, se puede garantizar la autenticidad, integridad y confidencialidad del mensaje. Para ello, la clave pública debe autenticarse con las claves privadas de los demás interlocutores. Este procedimiento se denomina también «Web of Trust» (WoT). Este tipo de modelo de confianza es ventajoso si se quiere permanecer en el anonimato. Los usuarios prominentes del cifrado PGP son, por lo tanto, denunciantes como Edward Snowden. La seguridad de PGP sólo está garantizada mientras los usuarios mantengan sus claves privadas en secreto.

Damos un salto de PGP, desarrollado en 1991, a 1999, el nacimiento de otro estándar de cifrado asimétrico.

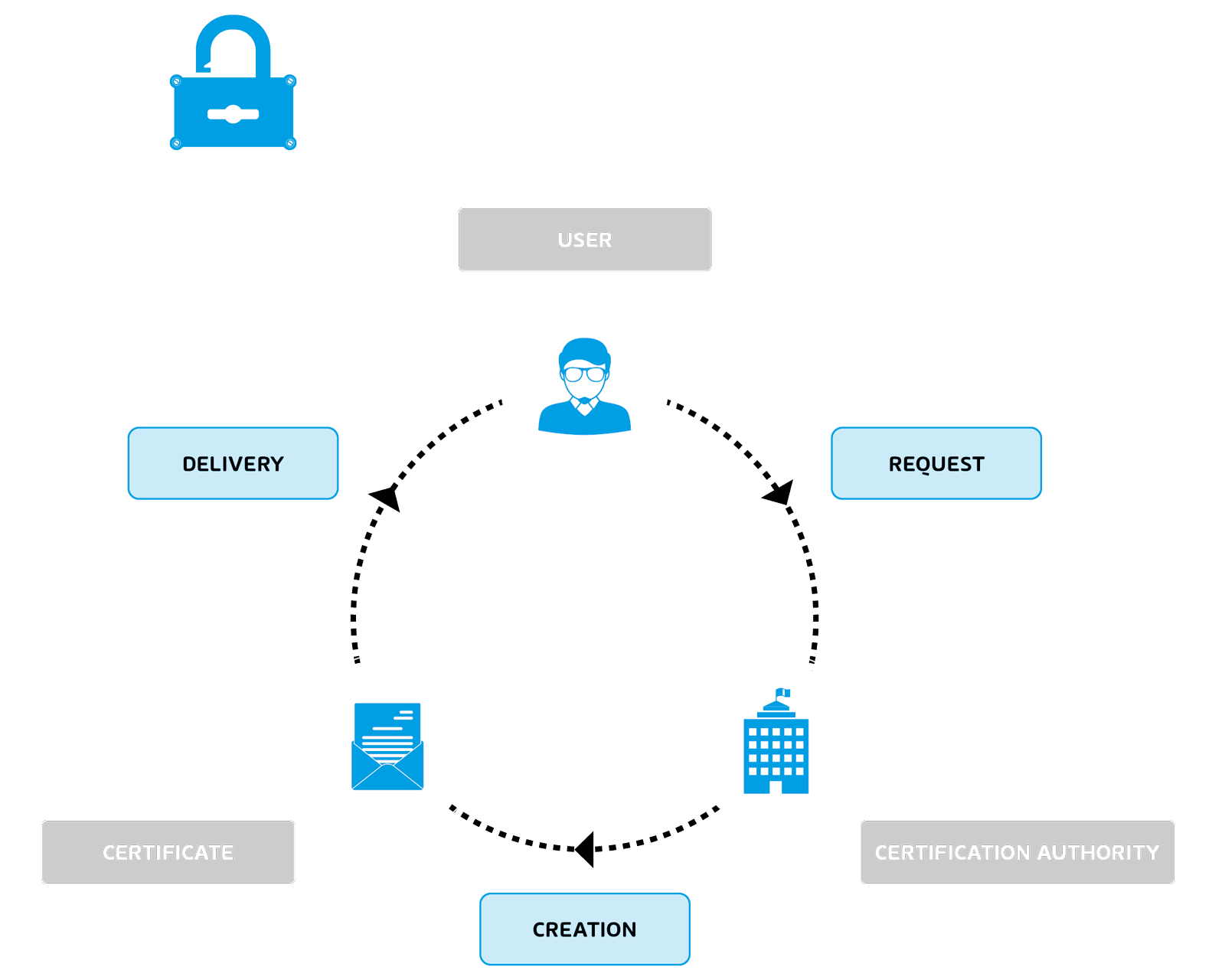

S/MIME – Cifrado a través de certificados

El método de cifrado, S/MIME, que se publicó en 1999, también se basa en la firma y el cifrado de las principales aplicaciones y, por lo tanto, es similar a la forma en que funciona el PGP. Sin embargo, si se desea cifrar y firmar los correos electrónicos con S/MIME, hay que registrarse en una autoridad de certificación apropiada y solicitar un certificado. La autenticación de la clave pública por parte de los demás interlocutores, como en el caso de PGP, se sustituye aquí por un certificado formal. El interlocutor puede entonces ver en el encabezado del mensaje la información de la autoridad de certificación de la que el remitente ha recibido su certificado y, si es necesario, hacer que se confirme su identidad a través de esta autoridad. Las empresas, en particular, utilizan S/MIME para la codificación de sus correos electrónicos.

Básicamente, ambos métodos de cifrado sólo son seguros mientras la clave privada se mantenga en secreto. Sin embargo, en 2018 un equipo de investigación de la Universidad de Ciencias Aplicadas de Münster, la Universidad del Ruhr de Bochum y la Universidad de Lovaina publicó un documento en el que se cuestionaba la seguridad de las normas de cifrado PGP y S/MIME y que, por tanto, llamó la atención. Sin embargo, los resultados de la investigación no se centraron en los protocolos en sí, sino en una debilidad de los clientes de correo como Thunderbird, Apple Mail, etc. El tema se trató en los informes de los medios de comunicación de todo el mundo en el marco de «Efail». También Hornetsecurity dedicó una entrada en su propio blog a Efail.

Lentamente pero con seguridad queremos dejar el terreno de los diferentes métodos de cifrado y echar un vistazo a las próximas estaciones para ver a qué ataques están expuestos tanto los métodos de cifrado como el propio tráfico de datos.

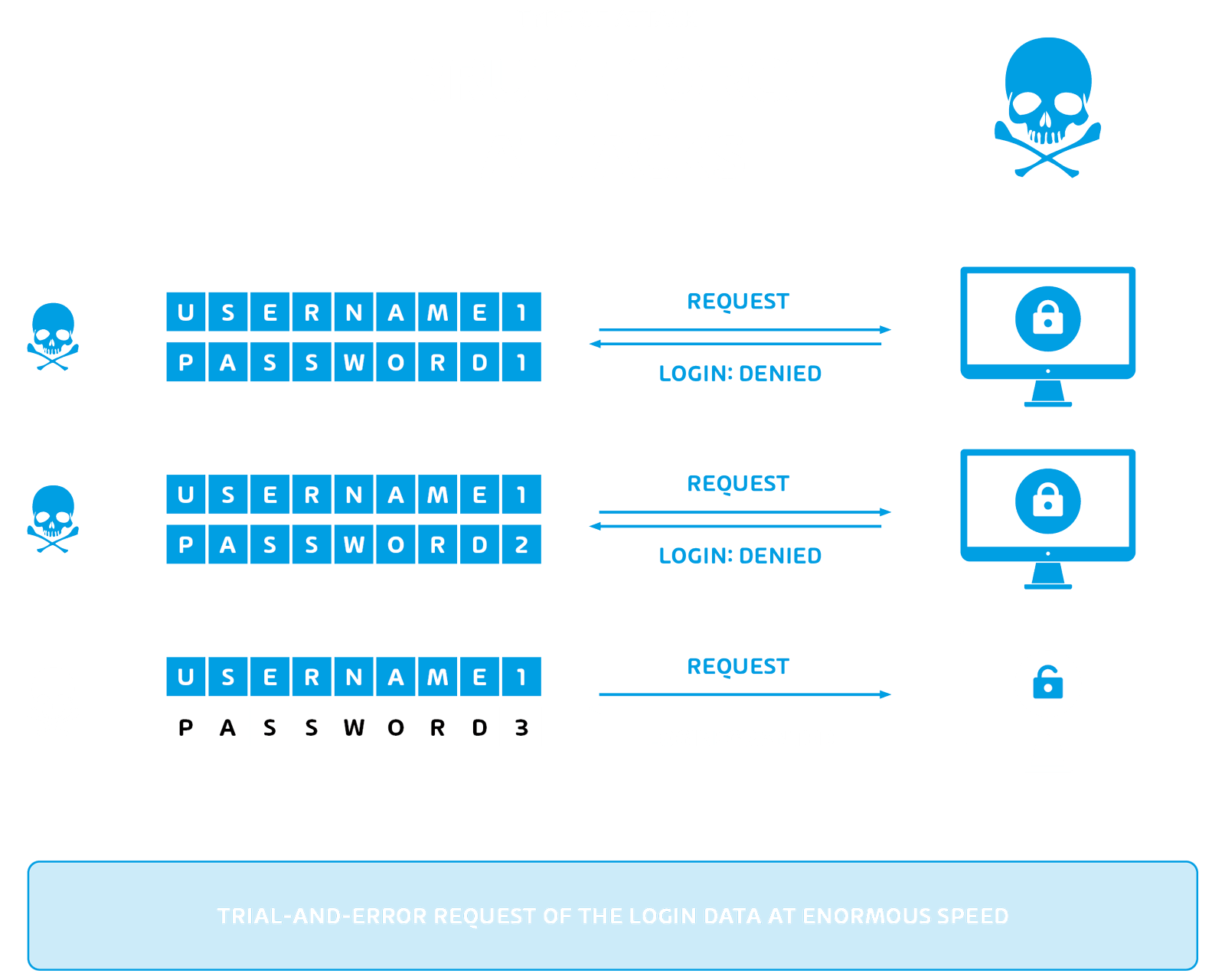

Ataque de fuerza bruta – Prueba y error

Los ataques de fuerza bruta se utilizan para obtener información mediante el método de prueba y error. Con la ayuda de un software apropiado, se pueden probar varias combinaciones de caracteres en un corto período de tiempo para obtener acceso ilegal a la información deseada. Este método se utiliza a menudo para las contraseñas, pero también para descifrar el texto cifrado. En esta búsqueda completa de claves, se prueban «exhaustivamente» todas las posibles combinaciones de claves.

Como ya se explicó en el último artículo, el algoritmo de cifrado DES fue descifrado mediante un ataque de fuerza bruta, ya que con una longitud de clave de 56 bits «sólo» son posibles unos 72 cuatrillones de combinaciones. Por lo tanto, un ataque de fuerza bruta puede ser contrarrestado con los modernos algoritmos de cifrado utilizando una clave de longitud suficiente. Sería inútil iniciar un ataque de fuerza bruta aquí, ya que el esfuerzo computacional necesario sería demasiado alto. Sin embargo, hay ataques matemáticos que reducen considerablemente la complejidad de la clave, como el ataque de la raíz cuadrada. Además, existe otra variante para asegurar estos ataques, que probablemente ya conozca: después de X intentos fallidos de inicio de sesión en su smartphone, éste se bloquea durante un cierto tiempo.

Nuestra siguiente estación está dedicada a una técnica de ataque que puede intervenir cualquier tráfico de datos y por lo tanto es particularmente peligrosa.

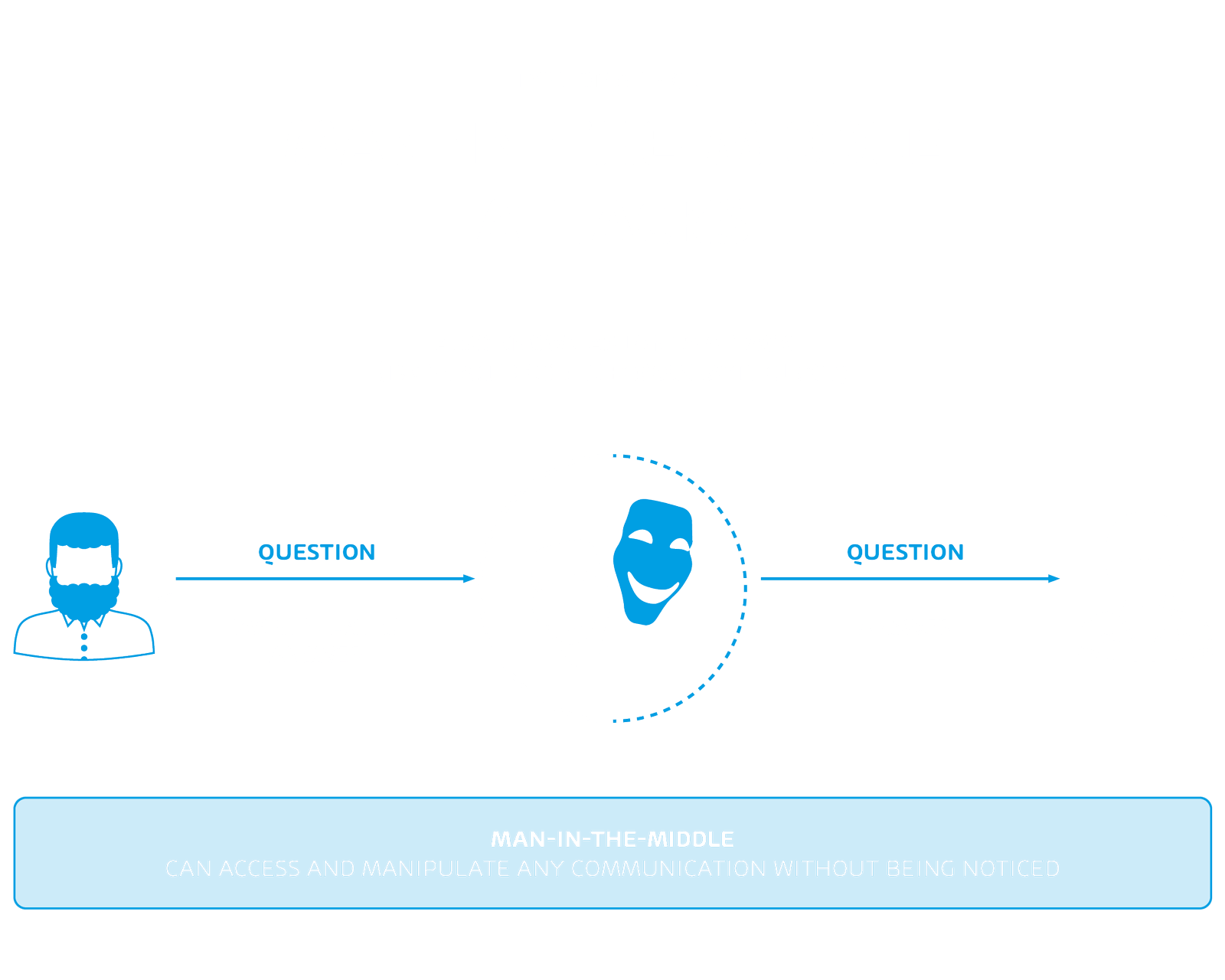

Ataques Man-in-the-Middle – Encubierto en el flujo de datos

En un ataque de man-in-the-middle, también conocido como ataque de Jano (mitología romana), un tercero cambia de forma inadvertida entre dos partners de comunicación. Al hacerlo, pretende ser la contraparte real del otro. El objetivo de este ataque es ver o incluso manipular el tráfico de datos a voluntad. Según el ámbito de aplicación, los escenarios de ataque son múltiples. Un vector de ataque popular es, por ejemplo, una red WLAN abierta establecida por el atacante, a la que se conecta la víctima. Esto permite al ciberdelincuente leer cualquier tráfico de datos mientras la víctima navega imprudentemente por Internet. La comunicación por correo electrónico cifrada también puede ser atacada utilizando el mismo principio:

El atacante transmite su clave pública al remitente, pero finge que es la clave pública del destinatario legítimo. El remitente cifra entonces el mensaje con la clave pública, que también está a disposición del atacante, quien lo descifra con su clave privada, puede leer y manipular el mensaje. Para que los interlocutores no se enteren de ello, el atacante cifra el mensaje con la clave pública del destinatario legítimo y se lo envía para que pueda recibir y descifrar el mensaje ahora manipulado.

Para evitar este tipo de ataque, debe comprobarse la autenticidad de las claves públicas, por ejemplo, mediante el uso de certificados adecuados, como en el caso de S/MIME.

Criptografía – El futuro

Estamos al final de nuestro viaje. Esperamos que hayan disfrutado de este viaje también y que hayan podido llevarse algunas cosas. Por último, nos gustaría dar una breve mirada al futuro. Probablemente habrán leído bastante sobre ello en los medios de comunicación: los ordenadores cuánticos. Son los ordenadores más potentes y rápidos del mundo. La pregunta que surge en este contexto. ¿Nuestro método de cifrado de hoy en día es seguro respecto a los ordenadores cuánticos? ¿Qué piensas?

Más información sobre los SERVICIOS DE HORNETSECURITY

Aprende más en nuestra Knowledge Base

¿Te gustó nuestra entrada sobre Criptografía? Entonces te animamos a acceder a la página resumen de nuestra Knowledge Base. Allí podrás aprender más sobre: phishing, ataque de fuerza bruta, BEC (Business Email Compromise), Cyber Kill Chain y Ransomware.