Hay una forma de hacer la vida más fácil a los equipos SOC y reforzar la seguridad de tu empresa

El Centro de Operaciones de Seguridad (SOC) es clave para proteger los sistemas digitales de tu empresa. Su función principal es detectar, investigar y responder ante amenazas, la mayor parte del día.

Los SOCs están encargados de vigilar de forma constante y se consideran el centro de las operaciones de ciberseguridad. Entre sus tareas más importantes están:

- Responder a incidentes de seguridad

- Analizar y entender amenazas

- Gestionar vulnerabilidades

El equilibrio entre los SOCs y los atacantes cambia todo el tiempo. Esto hace que los equipos de seguridad se sientan atrapados en un juego sin fin, parecido al golpear al topo, donde tienes que golpear topos que aparecen al azar y cada vez más rápido.

Algo similar pasa con la ciberseguridad: las amenazas no solo son más frecuentes, también se vuelven más complejas. Esto puede sobrecargar a los equipos SOC, ya que los incidentes aumentan de forma acelerada y no parece que vayan a disminuir pronto.

Además, hay otros factores clave que complican el trabajo de los SOCs y afectan su capacidad para responder de manera eficaz:

- Agotamiento profesional (burnout)

Según el informe “Voice of the SOC”de Tines en 2023, casi dos de cada tres profesionales de SOC, es decir, un 63%, dijeron sentirse agotados por la carga de trabajo cada vez mayor. - MTTR (Tiempo medio de respuesta)

El informe anual de ciberamenazas de ReliaQuest mostró que, usando métodos tradicionales, el tiempo medio que se tarda en responder a un incidente de seguridad es de ¡2-3 días! - Fatiga por alertas

Por otro lado, el informe “Global State of Security” de Cisco indicó que el 59% de los encuestados considera que uno de los mayores problemas es tener que gestionar un número excesivo de alertas.

Los equipos SOC están sometidos a más presión que nunca: deben gestionar un flujo constante de alertas, investigar amenazas y responder a incidentes a un ritmo que no da tregua. Pero hay formas más eficaces de afrontar esta realidad.

Este artículo aborda los principales desafíos a los que se enfrentan los SOC en el panorama actual de ciberamenazas, como la saturación por exceso de alertas o la falta de recursos.

También se explica cómo las empresas pueden aliviar esa carga mediante soluciones más inteligentes, como la automatización avanzada de tareas y el uso de plataformas integradas, como 365 Total Protection de Hornetsecurity. Estas herramientas ayudan a agilizar los procesos, mejorar la detección de amenazas y reforzar la seguridad global de la organización.

Es fundamental que las empresas supervisen de forma continua su nivel de ciberseguridad. Para ello, conviene establecer una rutina periódica de revisión de métricas que permita evaluar si los controles de seguridad están funcionando correctamente. Solo así se puede garantizar una protección sólida y la continuidad del negocio.

Descuidar esta vigilancia constante o contar con una infraestructura poco actualizada puede tener consecuencias graves. Así lo demostró el caso del NHS británico en 2024, cuando sufrió una brecha de seguridad que puso en evidencia sus debilidades.

Por qué los métodos tradicionales de los SOC ya no funcionan en las empresas actuales

Los Centros de Operaciones de Seguridad (SOC) necesitan un cambio profundo en su forma de trabajar si quieren seguir siendo eficaces y proteger bien a las empresas frente a las amenazas actuales. El modelo tradicional, que depende de muchas herramientas separadas y fuentes de datos que no se comunican entre sí, ya no da buenos resultados.

Es momento de hablar de los principales cuellos de botella que el personal de los SOC ha identificado y sufrido en su día a día, y de por qué estos problemas son cada vez más habituales.

Demasiadas herramientas

Al investigar para este artículo, hay un problema que se repite una y otra vez: los equipos SOC están saturados por la cantidad de herramientas que tienen que usar. Según el informe “Voice of the Tines” de 2023, un 12% de los profesionales encuestados dijo que utiliza entre 11 y 24 herramientas distintas para gestionar la seguridad. No es de extrañar que esta sobrecarga haga que todo sea menos eficiente.

Ante la presión por mantener la seguridad, los equipos SOC no tienen más opción que sumar más y más herramientas. Pero lejos de ayudar, esto les genera frustración y crea atascos que les impiden centrarse en lo realmente importante.

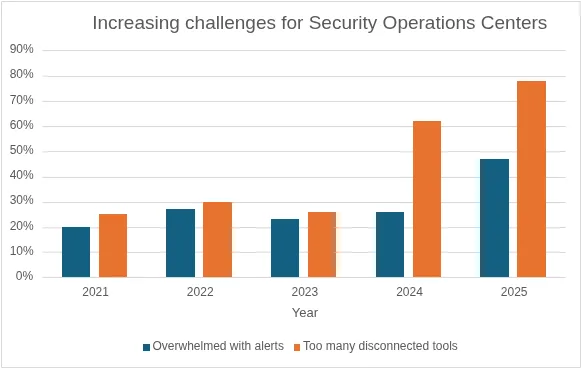

Además, los informes anuales ”State of Security” de Splunk, desde 2021 hasta 2025, confirman una tendencia preocupante: los problemas para los equipos SOC no hacen más que aumentar, debido tanto al uso excesivo de herramientas como a la avalancha constante de alertas.

Exceso de alertas

No es ninguna sorpresa: los equipos SOC reciben una cantidad abrumadora de alertas. Dependiendo del informe, se estima que gestionan entre 10.000 y 20.000 alertas a la semana. Clasificarlas y analizarlas provoca cuellos de botella constantes.

El problema se agrava porque muchas herramientas están diseñadas para cubrir tareas muy específicas, lo que obliga al SOC a invertir aún más tiempo en entender el contexto y cruzar información que proviene de diferentes fuentes de datos.

Información y generación de informes

Aunque no sea la parte más emocionante del trabajo, la creación de informes es una tarea fundamental dentro de un SOC. Como dice el refrán: “no se puede gestionar lo que no se puede medir”. Toda la información que se recopila es clave para entender los incidentes, identificar su origen y reconstruir paso a paso lo que ocurrió, sobre todo al redactar un informe post-incidente (PIR).

Pero reunir y organizar estos datos desde tantas herramientas distintas requiere tiempo, y la mayoría de los equipos simplemente no lo tiene.

Gestión de cuentas de usuario

Hoy en día, dar acceso a los sistemas en función de una identidad verificada (y no solo porque alguien esté dentro de una red segura) es una práctica cada vez más común.

Sin embargo, al centrarse tanto en la gestión de identidades y accesos (IDAM), muchas organizaciones acaban creando más cuentas de usuario de las necesarias. Esto no solo complica la administración diaria y amplía la superficie de ataque, sino que además va en contra del objetivo de mejorar la seguridad.

Las consecuencias de la fatiga por alertas

Toda herramienta de seguridad necesita ser configurada correctamente para detectar amenazas reales sin generar demasiados falsos positivos (es decir, alertas que parecen peligrosas pero que, al investigarlas, resultan no serlo).

El problema es que siempre se escapan algunos falsos positivos. Estos distraen a los equipos del SOC, les hacen perder tiempo y les impiden centrarse en las amenazas que realmente importan. Y con la gran cantidad de herramientas que usan, el número de falsos positivos puede salirse de control.

¿El resultado?

- Amenazas reales que pasan desapercibidas

- Analistas agotados

- Alta rotación de personal

- Menor eficacia en la seguridad general

No hay que buscar mucho para entender lo que pasa si no se detecta una amenaza a tiempo. ¿Te acuerdas del ataque a Target en 2013? Se robaron casi 40 millones de números de tarjetas de crédito y el daño a la reputación de la empresa fue enorme.

Los informes posteriores dejaron claro uno de los motivos del fallo: los analistas estaban tan saturados de alertas que ya no les prestaban atención. Acababan ignorando incluso las legítimas, entre miles de avisos que recibían cada día. Entre ellas, estaban las alertas del propio sistema de monitorización. Increíble, pero cierto.

Cuatro años después, pasó algo parecido con el caso de Equifax en 2017. Su equipo de seguridad ignoró varias alertas (incluida una del Departamento de Seguridad Nacional) que les recomendaba actualizar Apache Struts para corregir una vulnerabilidad. Justo esa fue la que los atacantes usaron para entrar.

Operaciones de seguridad más eficaces con automatización e integración

Podemos estar de acuerdo en algo: la mayoría de las personas que trabajan en un SOC no lo hacen porque disfruten repitiendo tareas rutinarias y poco complejas. Lo que realmente les motiva es la acción, poder detectar a los atacantes y frenar sus movimientos.

Pero la realidad es que esas tareas repetitivas forman parte del trabajo diario. La buena noticia es que muchas de ellas se pueden reducir gracias a la automatización, la integración de procesos y el uso de tecnología avanzada dentro del SOC.

Estos son algunos de los beneficios más importantes:

- Velocidad. La automatización permite identificar, analizar y verificar amenazas a gran escala y con rapidez.

- Consistencia. Aplicar procesos estandarizados reduce el riesgo de errores humanos.

- Escalabilidad. Los SOC pueden gestionar un volumen mayor de amenazas sin necesidad de ampliar el equipo o los recursos.

La integración entre herramientas y plataformas, junto con una gestión centralizada, permite que los analistas del SOC ganen tiempo y puedan centrarse en amenazas más complejas. Por ejemplo, ya no necesitan estar iniciando sesión en decenas de consolas diferentes para hacer su trabajo.

Contar con una visión unificada ayuda a detectar patrones y tendencias fácilmente, y también a reaccionar con mayor rapidez ante las amenazas, especialmente cuando se manejan cantidades masivas de datos. Un caso llamativo fue el de National Public Data (NPD), una plataforma usada en servicios bancarios online y prevención de fraude, que sufrió una brecha de seguridad con casi 3.000 millones de registros expuestos!

Cuando la automatización y la integración funcionan juntas, permiten correlacionar información en tiempo real y priorizar mejor las amenazas, lo que mejora el rendimiento del SOC y aumenta su eficacia.

Cómo 365 Total Protection ayuda a reducir la carga de trabajo de los equipos SOC

365 Total Protection, de Hornetsecurity, está pensado para hacer frente a los desafíos actuales que enfrentan los SOC. Ofrece una plataforma que mejora los flujos de trabajo y refuerza la seguridad en entornos Microsoft 365. Su enfoque por capas y su capacidad para responder ante incidentes están alineados con el marco NIST y otros estándares reconocidos de seguridad, lo que aporta una defensa sólida frente a las amenazas actuales.

Esta solución protege herramientas clave como el correo electrónico, Microsoft Teams, SharePoint y OneDrive. Además, incorpora funciones de automatización e integración que no solo reducen la carga de trabajo de los equipos SOC, sino que también mejoran la prevención de amenazas y ofrecen mayor visibilidad.

365 Total Protection emplea análisis basados en el comportamiento para aprender cómo se comunican habitualmente los usuarios, qué acciones realizan y cómo funcionan los procesos internos de la empresa. Gracias a esto, puede detectar anomalías y aplicar técnicas de Procesamiento del Lenguaje Natural (NLP) para identificar posibles intentos de ingeniería social en los correos electrónicos.

También incorpora políticas de seguridad ya configuradas, basadas en las mejores prácticas del sector y en la experiencia propia de Hornetsecurity. Estas políticas se aplican automáticamente desde el momento en que se instala la solución, lo que ofrece protección inmediata y evita errores en la configuración.

Es una opción muy útil y rentable para empresas pequeñas o para aquellas que no cuentan con un equipo de seguridad propio.

Además, los administradores tienen acceso a información en tiempo real sobre amenazas comunes como el phishing, el malware o el spam, y también sobre ataques más avanzados y peligrosos, como la suplantación de identidad. Los informes detallados y los análisis les permiten reaccionar con rapidez y tomar decisiones más acertadas.

A continuación, vamos a ver cómo esta solución convierte la complejidad en algo sencillo, y transforma el caos en claridad.

Prevención de amenazas automatizada

En el centro de 365 Total Protection se encuentra su “cerebro”: el AI Cyber Assistant de Hornetsecurity. Se trata de un sistema de seguridad automatizado que apoya tanto a los usuarios como a los administradores en su día a día, ayudando a mantener las comunicaciones seguras y a reducir la carga de trabajo.

Gracias a su integración fluida dentro de 365 Total Protection, muchas tareas no necesitan intervención manual. Esto es posible gracias a funciones clave como el Automated email filtering, el sandboxing y el AI Recipient Validation.

El Automated email filtering y el sandboxing trabajan juntos para detectar y bloquear amenazas comunes basadas en ingeniería social, como el ransomware, el phishing o los ataques BEC (suplantación de identidad en correos de negocio). Por otro lado, el AI Recipient Validation permite identificar proactivamente correos maliciosos o enviados por error antes de que lleguen a la bandeja de entrada del usuario.

Gestión simplificada en todo el entorno Microsoft 365

Una buena noticia para los equipos SOC: la consola unificada de 365 Total Protection simplifica los flujos de trabajo gracias a un diseño intuitivo que facilita la gestión de los servicios de seguridad y el control de accesos en todo el entorno Microsoft 365.

Esta gestión está respaldada por 365 Permission Manager, una solución práctica, fácil de usar y que ahorra tiempo, que se puede integrar sin complicaciones. Ofrece a los administradores una visión clara y completa de todos los permisos dentro del entorno Microsoft 365.

Esto nos lleva al tema del cumplimiento normativo, un tema que los equipos de seguridad (especialmente en sectores como el sanitario, donde se aplican normativas como HIPAA) conocen bien y deben gestionar constantemente.

Dado que el cumplimiento es cada vez más importante para las organizaciones, 365 Permission Manager ayuda a aliviar parte de esa carga. Lo hace a través de informes detallados y una herramienta de auditoría que permite detectar y actuar frente a posibles incumplimientos de políticas.

Menos falsos positivos, respuesta más rápida

La combinación de inteligencia de amenazas avanzada y aprendizaje automático permite analizar los correos electrónicos de forma mucho más rápida y precisa frente a ataques sofisticados de ingeniería social. Esto ayuda a diferenciar claramente entre mensajes legítimos y maliciosos.

La protección contra spam y malware de Hornetsecurity ha demostrado ser muy precisa. Genera menos de 0,00015 falsos positivos. En otras palabras: de cada millón de correos analizados, como máximo cuatro se clasifican por error como spam y se envían a cuarentena.

¿El resultado? Menos falsos positivos saturando los paneles del SOC, menos falsas alarmas, y un equipo que puede centrarse en lo realmente importante.

¿Tu equipo SOC está saturado de alertas, atrapado en procesos manuales y aun así se le escapan amenazas?

Es momento de dar un paso hacia una seguridad más inteligente. 365 Total Protection de Hornetsecurity te ayuda a:

- Automatizar la detección y respuesta ante amenazas

- Reducir la fatiga por alertas gracias a la precisión de la IA

- Gestionar toda la seguridad de Microsoft 365 desde una sola consola

- Reforzar la postura de seguridad de tu organización

Menos ruido. Más resultados. Solicita una demo y descubre cómo hacer que tu SOC funcione a pleno rendimiento.

Conclusión: fortalece tu SOC y protege tu empresa

Tu SOC es tu primera línea de defensa. Cada día, tu equipo se enfrenta a ciberamenazas desde distintos frentes: previenen ataques, detectan incidentes, analizan riesgos y responden en tiempo real. Son el pilar central de tu estrategia de ciberseguridad.

Pero por muy bueno que sea el equipo, hay un límite a lo que se puede hacer solo con más personal. Lo que realmente marca la diferencia es automatizar tareas repetitivas, ganar visibilidad y usar herramientas integradas que ofrezcan información útil al instante. Así se reduce el ruido y se puede poner el foco en lo que realmente importa.

Ha llegado el momento de dar un paso adelante y pasar de una defensa reactiva a una protección proactiva. Esto permitirá a tu SOC trabajar de forma más eficaz, sacando el máximo provecho de las personas, los procesos y la tecnología. El resultado: una seguridad más sólida y una mejora continua en la protección de tu empresa.

Preguntas frecuentes

Los equipos SOC tienen que lidiar con la sobrecarga de alertas, el agotamiento del personal y tiempos de respuesta lentos. Todo esto, agravado por el uso de demasiadas herramientas desconectadas, dificulta su trabajo y reduce su eficacia.

La automatización agiliza los procesos, reduce las tareas manuales y mejora la detección de amenazas. Así, los equipos pueden centrarse en incidentes más complejos y aumentar el rendimiento general del sistema de seguridad.

Es una plataforma unificada que mejora la seguridad en entornos Microsoft 365. Automatiza la detección de amenazas, gestiona alertas y reduce la carga de trabajo, lo que se traduce en menos estrés para el equipo, respuestas más rápidas y una protección más robusta para la empresa.