Encuesta sobre Gestión Remota

1 de cada 5 profesionales de IT dicen que los trabajadores remotos no están seguros

Conclusiones Clave de la Encuesta de Gestión Remota 2022 de Hornetsecurity

- El 18 % de los profesionales de IT cree que los empleados remotos no están trabajando de forma segura y que los datos de la empresa están en riesgo

- 8 de cada 10 profesionales de IT creen que el trabajo remoto introduce de manera concluyente riesgos de ciberseguridad que de otra manera no están presentes

- Según 3 de cada 4 profesionales de IT, los empleados están utilizando dispositivos personales para acceder a datos confidenciales de la empresa

- 1 de cada 3 organizaciones no proporciona formación de concienciación sobre ciberseguridad a empleados remotos

- 1 de cada 6 organizaciones ha sufrido un incidente de ciberseguridad directamente relacionado con el trabajo en remoto

Acerca de la Encuesta sobre Gestión Remota

Como parte de nuestro esfuerzo por permanecer al tanto del estado actual del sector IT y tomar el pulso de los cambios frecuentes y drásticos que se dan en él, nuestro equipo de Hornetsecurity realiza una encuesta periódica sobre un tema específico que creemos que es esencial para el sector y las organizaciones de todo tipo y en todas partes del mundo.

Ningún cambio ha afectado tanto a la forma en que operan muchas organizaciones como el teletrabajo y la consecuente necesidad de gestión remota. Si bien el concepto de teletrabajo no es nuevo, la pandemia de 2.020 aceleró su adopción en todo el mundo y en todos los sectores. Esto ha llevado a las organizaciones a cambiar, aparentemente de la noche a la mañana, a configuraciones de trabajo remoto que han introducido una serie de preocupaciones de ciberseguridad que no se consideraban amenazas reales hasta ahora.

Nuestros más de 900 encuestados provienen de una multitud de organizaciones de diferentes tamaños, sectores y países y cuentan con varios años de experiencia.

Remote Working in 2022

El trabajo en remoto, que en un principio se introdujo en el mundo laboral como medida pandémica, se ha convertido en un elemento básico del entorno de trabajo moderno, unido a la necesidad de supervisión y gestión de equipos a distancia. Con cada vez más empresas que optan por un enfoque totalmente remoto o híbrido del trabajo, el cambio hacia el teletrabajo en los últimos años está muy bien documentado, y todo apunta a que será un elemento permanente del empleo en un futuro próximo.

Por lo tanto, el teletrabajo se ha convertido en uno de los aspectos más fundamentales en el ámbito de los recursos humanos, tanto desde la perspectiva de los empleadores como de los empleados. Si bien una encuesta reciente de Buffer muestra que el 97 % de los trabajadores remotos quisieran continuar haciéndolo durante el resto de su vida profesional, la opinión de los empleadores sobre el trabajo a distancia tiende a variar: el 72% de los empleadores en los Estados Unidos prefiere que sus empleados trabajen desde la oficina, y solo el 12% de los líderes considera que los empleados son tan productivos trabajando a distancia como en la oficina, a pesar de las pruebas que demuestran lo contrario.

Otros empleadores citan las preocupaciones de seguridad como su principal motivación para traer a los trabajadores de vuelta a la oficina, con un aumento del 37% en las brechas de seguridad en el tercer trimestre de 2022. Dicho esto, se trata de una disminución significativa de los 125 millones de brechas que ocurrieron poco después del inicio del teletrabajo generalizado, lo que demuestra que las empresas que invirtieron en buenas prácticas de ciberseguridad y herramientas de gestión remota de equipos tuvieron un efecto inmediato sobre la disminución del riesgo en sus organizaciones.

Independientemente de la opinión del empleador, la abrumadora respuesta al teletrabajo remoto desde la perspectiva de los empleados ha sido positiva. Más del 57% de los empleados citan que dejarían su trabajo si el trabajo remoto o el trabajo híbrido no fueran una opción para ellos; El 84% afirma que aceptaría un recorte salarial para conservar sus privilegios de teletrabajo o para trabajar en una empresa que les permitiera trabajar de forma remota. El mayor beneficio de trabajar desde casa para los empleados es la flexibilidad que les permite, con un 67% que afirma que la flexibilidad los ha llevado a un mejor equilibrio entre trabajo y vida privada.

Si bien el teletrabajo comporta su propio conjunto de desafíos para los empleados, como luchar por crear y luego mantener ese equilibrio, está abrumadoramente claro que el trabajo remoto e híbrido están aquí para quedarse, y por lo tanto, las organizaciones deben estar preparadas para afrontar los desafíos que la gestión remota trae desde la perspectiva de la seguridad.

El aumento inmediato de las infracciones de ciberseguridad al inicio del trabajo remoto, y su posterior disminución a medida que las empresas cambiaron sus inversiones hacia una mejor capacitación en seguridad y la adopción de medidas de ciberseguridad, demuestra que el teletrabajo puede ser tan seguro como el trabajo desde la oficina, siempre que tanto los empleados como los empleadores tengan la capacitación suficiente para adherirse a medidas más estrictas. En 2021, esto se implementó principalmente con múltiples medidas de autenticación para endpoints y servidores, así como un impulso en la capacitación en seguridad. Se trata de medidas que deben ampliarse y mejorarse para lograr un lugar de trabajo más seguro en general, pero las empresas con políticas de trabajo remoto o híbrido deben dar prioridad a las medidas de ciberseguridad para 2023.

Casi de 1 de cada 5 profesionales de IT (17,9 %) dicen que los trabajadores no están seguros cuando trabajan de forma remota

Según nuestra encuesta, un número significativo de profesionales de IT son conscientes de sus carencias en materia de seguridad remota y tienen una comprensión adecuada de los problemas de seguridad derivados del aumento del teletrabajo y que las soluciones a estas amenazas no se han implementado plenamente dentro de su organización, a pesar del aumento significativo del trabajo remoto en todo el mundo.

Esto se debe probablemente a una combinación de la rápida y repentina expansión del teletrabajo en los últimos años, con la lucha que mantienen las empresas por mantenerse al día con todos los cambios de infraestructura y operativos que esto ha traído consigo. Por desgracia, la seguridad IT suele tener menor prioridad en comparación con las tareas esenciales que deben actualizarse y ajustarse para garantizar la continuidad del negocio, al menos, hasta que se sufre una brecha de seguridad.

3 de cada 4 profesionales de IT (73,8 %) dicen que los empleados pueden acceder a datos sensibles relacionados con el trabajo a través de sus dispositivos personales

Una de las observaciones más sorprendentes recopiladas en esta encuesta es el uso extremadamente alto de dispositivos personales entre los empleados para acceder a datos confidenciales. Es probable que la gran mayoría de estos casos sean usuarios que acceden a correos electrónicos y documentos en sus teléfonos móviles personales mientras usan sistemas como Microsoft 365, Google Workspace u otras aplicaciones corporativas basadas en la nube, una situación que hace que la gestión remota sea un problema significativamente más espinoso.

Si bien no necesariamente se asocia con el aumento del teletrabajo, esto revela que hay una cantidad significativa de datos confidenciales que corren el riesgo de verse comprometidos a través de una variedad de técnicas dirigidas a atacar a dispositivos personales. La configuración de endpoints es bastante poco común cuando se trata de dispositivos personales de los trabajadores debido a los problemas legales y éticos que conlleva la prestación de esos servicios en dispositivos que no son propiedad de la empresa. También destaca la importancia del uso de funcionalidades de seguridad basadas en la nube en lugar de las basadas en el dispositivo.

El 14 % de los encuestados dijo que su organización sufrió un incidente de ciberseguridad relacionado con el trabajo remoto

Como descubrimos en encuestas realizadas en años anteriores, está claro que los incidentes de ciberseguridad están en aumento. Si bien la situación es menos grave de lo que era inmediatamente después de la pandemia, la tasa de incidencia sigue siendo alta. Por lo tanto, este hallazgo, aunque sigue siendo relativamente alarmante, no debería sorprender. Esto supone que 1 de cada 6 empresas ha sufrido un incidente de ciberseguridad específicamente relacionado con el trabajo remoto.

Si bien se desconoce el coste exacto de cada uno de estos incidentes, datos del sector aportados por IBM indican que las principales brechas de seguridad en 2022 le costaron a sus víctimas un promedio de 4,35 millones de dólares, un aumento del 2,6 % con respecto al promedio de 2021 que fue de 4,24 millones de dólares. Esto tiene en cuenta los posibles rescates pagados por ransomware, el tiempo de inactividad significativo que puede causar una brecha de seguridad y las multas que se pueden imponer contra las empresas que no protegen los datos confidenciales.

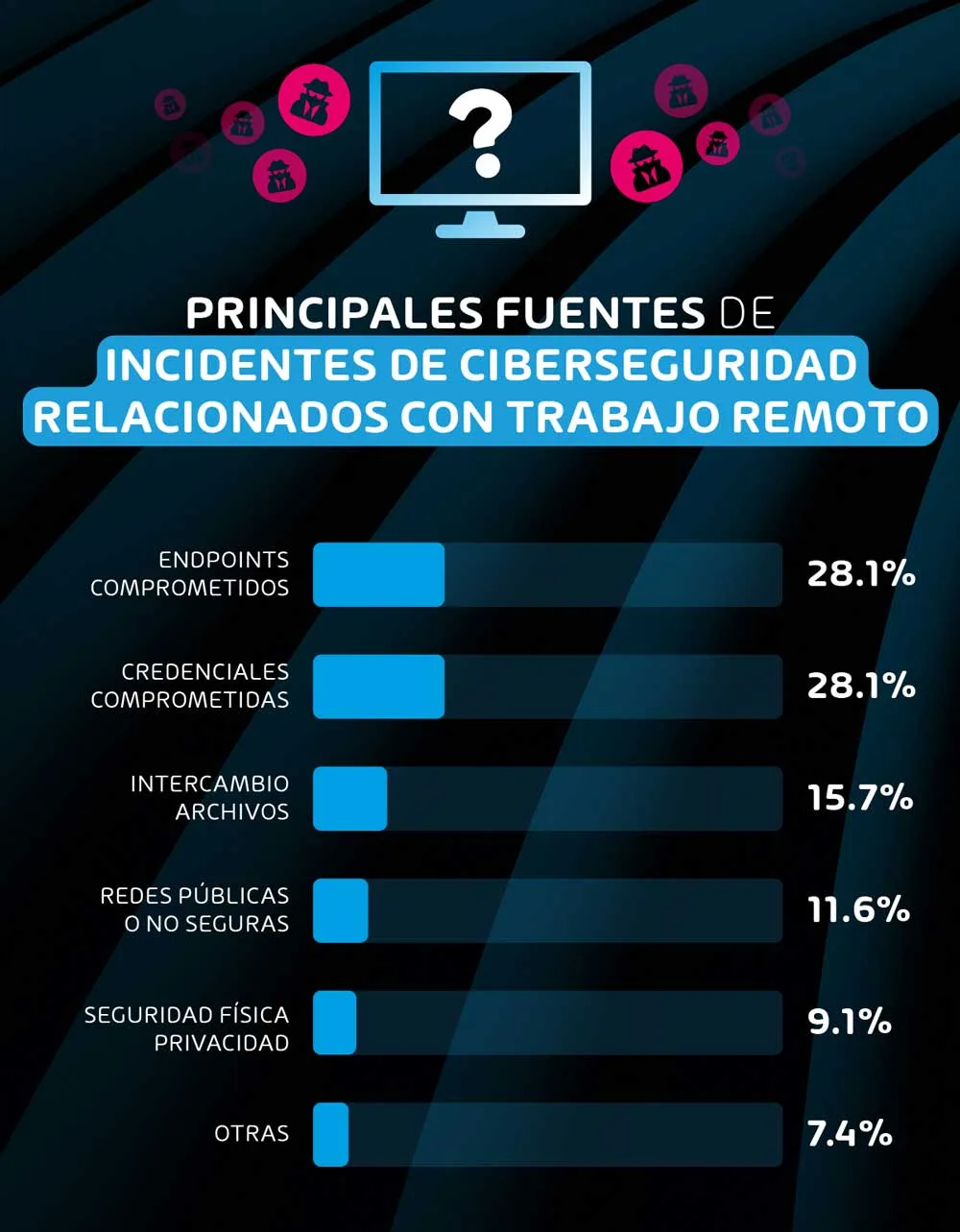

¿Cuáles son las principales fuentes de incidentes de ciberseguridad relacionados con el trabajo remoto?

El 28,1 % de los encuestados reportaron que los «endpoints comprometidos» y las «credenciales comprometidas» eran el origen principal de los incidentes de seguridad.

Cuando se trata de endpoints comprometidos, la explicación es bastante obvia: a medida que los usuarios viajan y trabajan en diferentes ubicaciones, existe una mayor posibilidad de perder dispositivos que contengan datos confidenciales. El riesgo de esto se intensifica cuando se considera la cantidad relativamente alta de dispositivos personales que tienen acceso a datos confidenciales que no tienen ninguna configuración específica para ayudar a proteger contra el acceso no autorizado.

Las credenciales que se ven comprometidas por amenazas de ingeniería social y los ataques de phishing por correo electrónico también son igualmente comunes. El teletrabajo exacerba este riesgo, ya que los usuarios están más aislados y es menos probable que puedan identificar las amenazas por sí solos. En comparación, aquellos en la oficina pueden tener acceso instantáneo a otros colegas que pueden ayudar a verificar la comunicación antes de revelar información sensible. La solución a este problema en particular es doble. En primer lugar, una suite de seguridad de correo electrónico robusta puede eliminar una parte significativa de las amenazas entrantes antes de que lleguen incluso a los usuarios finales. Para las amenazas que sí alcanzan su objetivo previsto, la capacitación en ciberseguridad, como la ofrecida por Hornetsecurity, puede reducir enormemente el potencial impacto de una brecha de seguridad.

El 15,7 % de los encuestados también citó el intercambio de archivos no controlado como una fuente de incidentes de ciberseguridad. Las plataformas de almacenamiento en la nube se han convertido en esenciales para el desarrollo del trabajo en remoto, pero compartir el acceso a los archivos en estas plataformas con terceros introduce riesgos significativos. Los errores de los usuarios, que dan lugar a que se proporcione acceso a datos sensibles de la empresa a personas no autorizadas, constituyen un grave riesgo y son relativamente frecuentes. Es necesario establecer procesos estrictos de acceso y autorización para evitar estos incidentes.

Poco más de 1 de cada 10 (11,6 %) de los encuestados que reportaron un incidente de ciberseguridad relacionado con el trabajo remoto dijeron que las redes públicas o no seguras eran la causa principal. Aunque la seguridad de los terminales puede estar bajo el control de la mayoría de los departamentos informáticos, las redes a las que se conectan los usuarios añaden otra capa de riesgo que no siempre se tiene en cuenta. Si bien es relativamente poco frecuente, los usuarios podrían ser víctimas de ataques como la falsificación de wifi en las áreas públicas. Por ejemplo, un cibercriminal puede nombrar un punto de acceso wifi con el mismo nombre que una cafetería local, engañando a los usuarios para que se unan a dicha red y comprometer sus terminales.

La fuente menos común de incidentes de ciberseguridad según esta encuesta fue la falta de seguridad física o privacidad en lugares públicos. Si bien esta es una forma de ciberataque de muy bajo nivel, todavía fue reportada por casi 1 de cada 10 víctimas de incidentes. Esto sirve como recordatorio de que hay algunas consideraciones de seguridad que no se pueden manejar a través de ninguna herramienta de gestión remota digital, y se basan únicamente en la concienciación de los usuarios sobre los riesgos en su entorno.

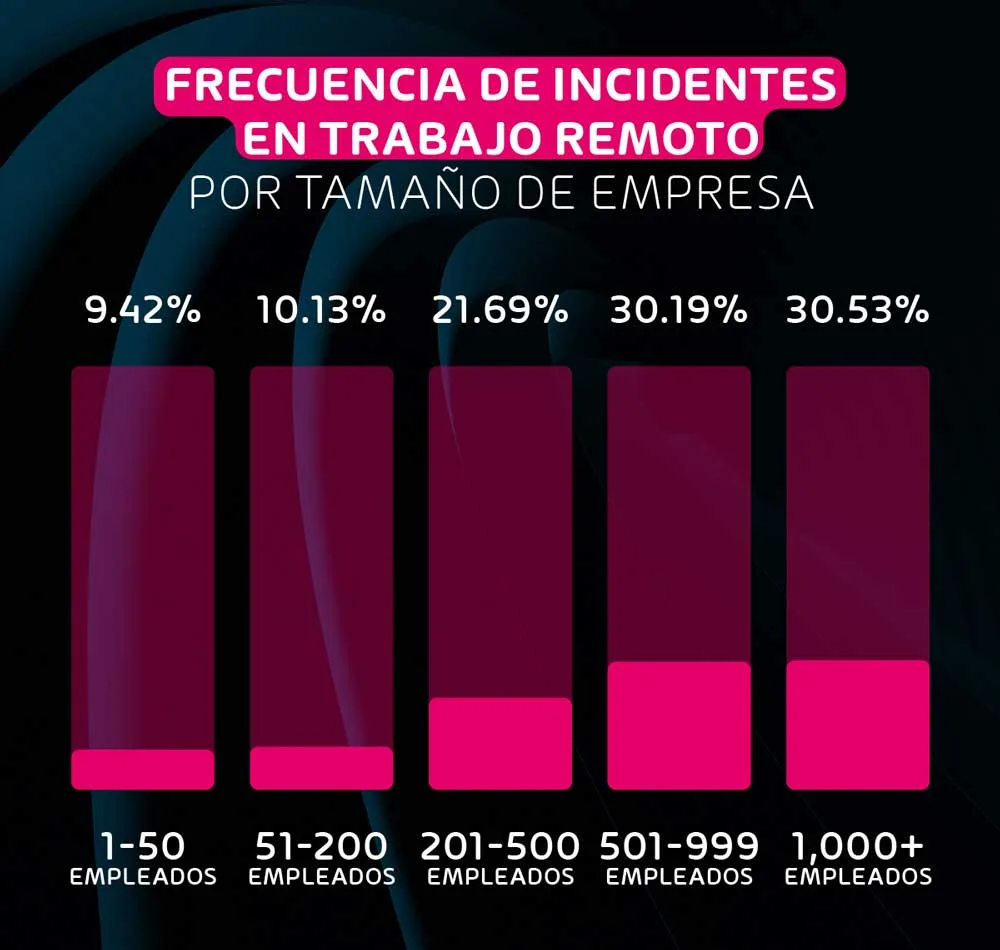

¿Qué empresas corren más riesgo de sufrir incidentes de ciberseguridad en el trabajo remoto?

Los datos recopilados a través de esta encuesta indican muy claramente que cuanto mayor sea la organización, más probable es que haya sufrido un incidente de ciberseguridad en remoto. De hecho, las organizaciones con más de 500 empleados tienen 3 veces más probabilidades de tener un incidente que las pymes con menos de 50 empleados.

Esto demuestra que, si bien la ciberseguridad es escalable de manera prácticamente infinita, el tamaño siempre aumenta el riesgo. También indica que los hackers están significativamente más interesados en atacar a grandes organizaciones, probablemente debido a un mayor retorno potencial por su esfuerzo y la emoción de atacar con éxito a una organización conocida.

Casi la mitad (47,6 %) de los empleados de las organizaciones de los encuestados trabajan de forma remota

A la pregunta de qué porcentaje de la plantilla de su organización trabaja en remoto, la media de las respuestas de nuestros encuestados fue de casi la mitad: el 47,6%. Aunque no es del todo sorprendente, se trata de un porcentaje muy elevado, sobre todo si se tiene en cuenta que la previsión es que aumente en los próximos años.

Esto incide además en la necesidad de que las grandes organizaciones adopten un enfoque diferente de la ciberseguridad para atender las peculiaridades del teletrabajo e invertir más en asegurarse de que los empleados remotos sean conscientes del aumento de los riesgos. La ciberseguridad siempre ha requerido que los usuarios desempeñen su papel en la prevención de incidentes: el aumento del teletrabajo y la gestión remota de equipos lo han ampliado, ya que los administradores de seguridad ahora tienen menos control sobre el entorno en el que los usuarios están trabajando.

4 de cada 5 profesionales de IT (79,5 %) piensan que el teletrabajo introduce riesgos de ciberseguridad que no están presentes al trabajar desde la oficina

Nuestros expertos en ciberseguridad de Hornetsecurity insisten en que la ciberseguridad remota introduce riesgos adicionales en comparación con la seguridad en la oficina. Si bien casi el 80 % de nuestros encuestados están de acuerdo con esto, esta encuesta revela un grupo del 12 % de profesionales de IT que no están de acuerdo, y otro del 8,5 % que no está seguro.

Esto es relativamente sorprendente teniendo en cuenta que algunas de las fuentes de incidentes de ciberseguridad que se encuentran en esta encuesta son prácticamente únicas para los trabajadores remotos. Esto puede indicar una falta de conciencia o comprensión de estos riesgos potenciales entre los profesionales de IT. Dicho esto, la gran mayoría de los encuestados son conscientes de los riesgos.

1 de cada 3 organizaciones no proporciona ninguna formación de sensibilización en materia de ciberseguridad a los usuarios que trabajan de forma remota

Si bien los profesionales de IT son en su mayoría conscientes de los riesgos adicionales asociados con el teletrabajo, esta encuesta revela que las organizaciones aún no están invirtiendo lo suficiente en la concienciación de los usuarios. 1 de cada 3 organizaciones no proporciona capacitación en ciberseguridad a empleados remotos y, teniendo en cuenta que las principales fuentes de incidentes de ciberseguridad dentro de esta encuesta dependen del usuario, esto puede suponer una falta de supervisión significativa.

Los datos de encuestas anteriores, especialmente las relacionadas con incidentes de ciberseguridad como el ransomware, indican sistemáticamente que, si bien las herramientas de seguridad y los servicios de gestión remota utilizados por una organización son esenciales, el eslabón más vulnerable en la cadena de seguridad es siempre el usuario.

Nuestra última encuesta de ransomware mostró que 1 de cada 4 organizaciones había sido objeto de un ataque de ransomware, y 3 de cada 4 de estos ataques fueron causados por un error del usuario (ya sea a través de ataques de phishing/email o endpoints comprometidos). Nunca se insistirá lo suficiente en la importancia de la formación de los usuarios.

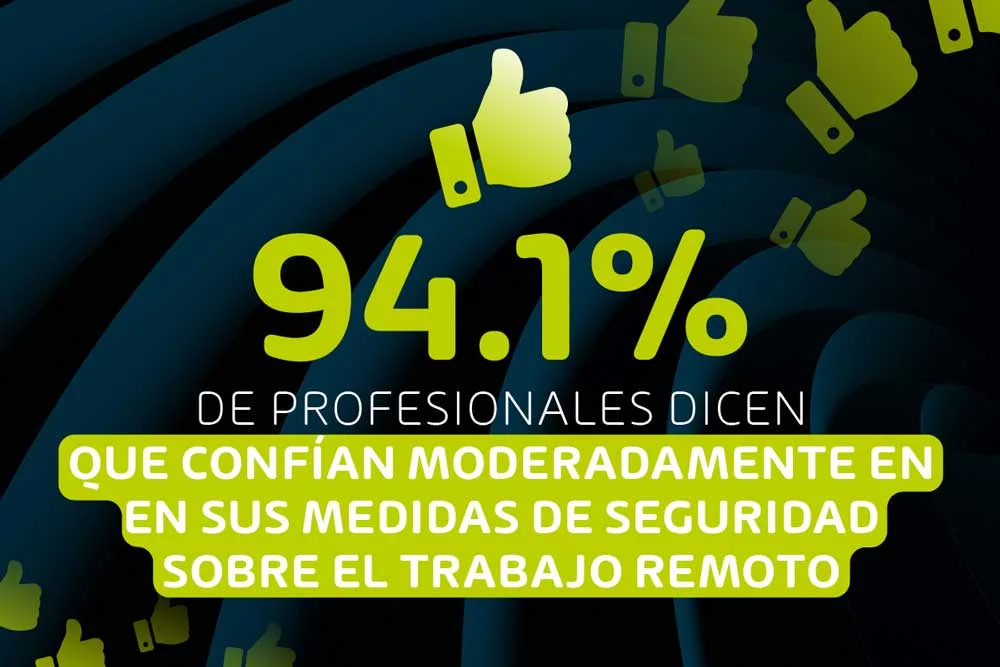

¿Hasta qué punto confían los profesionales de IT en las medidas de seguridad en remoto?

A pesar de los riesgos muy claros asociados al teletrabajo y la gestión remota de equipos, los profesionales de IT muestran un alto nivel de confianza general cuando se trata de la seguridad de sus empleados en remoto. En una escala de 1 a 5, el nivel de confianza promedio entre los encuestados está en 3,6. Teniendo en cuenta la falta de concienciación en seguridad que se ofrece a los empleados, y el hecho de que el 20 % de los encuestados no piensa que el trabajo a distancia plantee riesgos adicionales de seguridad, esta confianza probablemente sea errónea.

¿Cuáles son las medidas de seguridad más utilizadas en la gestión remota?

Cuando se preguntó por las medidas de seguridad más comúnmente utilizadas, VPN aparece en primer lugar. Sin embargo, hay que tener en cuenta que, si bien la VPN no proporciona más seguridad per se, su función es a menudo esencial para que los empleados accedan a sistemas y almacenamiento que solo están disponibles a través de redes locales, y esto explicaría la alta tasa de uso.

La medida específica de seguridad más común fue la autenticación multifactorial, esto no es ninguna sorpresa, ya que plataformas como Microsoft 365 y Google Workspace la proporcionan de forma nativa. Aunque poco más de 4 de cada 5 encuestados reconocieron usar esta funcionalidad, vale la pena señalar que un hacker motivado puede encontrar una manera de evitarla con relativa facilidad — de hecho, las dos principales fuentes de incidentes de ciberseguridad reportados en esta encuesta -endpoints y contraseñas comprometidas– deberían teóricamente ser detenidas por MFA, pero claramente no lo son. Dicho esto, no tener MFA sería extremadamente imprudente, ya que protege de los ataques de bajo nivel.

El software de detección de endpoints fue la tercera medida de seguridad más popular, con el 55,5 % de los encuestados reportando su uso. Este software es prácticamente esencial para usuarios con acceso directo a sistemas de red o almacenamiento, y es una herramienta indispensable para grandes organizaciones que deben monitorear un número casi infinito de dispositivos.

Los monitores de actividad de endpoints son un problema un poco más espinoso. Si bien proporcionan datos útiles para los equipos de seguridad de IT, también pueden considerarse innecesariamente intrusivos para los trabajadores remotos. Los empleadores a menudo usan la seguridad como una excusa para poder monitorear la actividad de los empleados y así asegurarse de que están trabajando. Sobre la base de los resultados de esta encuesta, esto es más frecuente en Norteamérica, donde casi la mitad (47 %) de las organizaciones utilizan el monitoreo remoto y la gestión remota de equipos en comparación con el 39,7 % de las empresas europeas. Este dato corrobora el sentimiento existente de una cultura corporativa más estricta y la falta de flexibilidad de los empleados en los EE.UU. en comparación con sus homólogos de la UE.

El 41 % de los encuestados indicó que su equipo de IT utiliza acceso condicional y software de administración de contraseñas para mitigar los riesgos de los trabajadores remotos. El primero impide a los usuarios acceder a ciertos sistemas o datos en función de si su dispositivo/estado de identidad cumple con criterios específicos. Este sistema es particularmente para los equipos de IT que buscan reducir más directamente el riesgo de que los usuarios accedan a datos desde ubicaciones inusuales o dispositivos no aprobados que pudiera poner en riesgo datos sensibles.

Dicho esto, las configuraciones de acceso condicional más complejas a menudo aumentan la frustración entre los empleados menos expertos en tecnología, que pueden no entender por qué no pueden acceder a sus datos bajo ciertas condiciones, lo que aumenta el tiempo que los equipos de IT deben dedicar a configurar dispositivos y atender a los usuarios. El software de administración de contraseñas es otra solución centrada en el ser humano y, teniendo en cuenta que esta encuesta encontró que las contraseñas comprometidas eran una fuente principal de incidentes de ciberseguridad, probablemente debería usarse con más frecuencia.

Las medidas de ciberseguridad menos reportadas fueron las limitaciones de transferencias de datos a los terminales y la creación de listas blancas de aplicaciones, con un 27 % y el 22,3 % de los encuestados que las usan, respectivamente. Ambas medidas imponen más restricciones a los endpoints y, por lo tanto, a los usuarios en nombre de la seguridad, y aunque pueden valer la pena para los usuarios, hay muchas organizaciones (especialmente las más pequeñas) que requieren que sus usuarios sean más flexibles, y estas medidas pueden no ser prácticas. Sin embargo, para las organizaciones más grandes con roles y responsabilidades de usuario más definidos, estos deben usarse con más frecuencia.

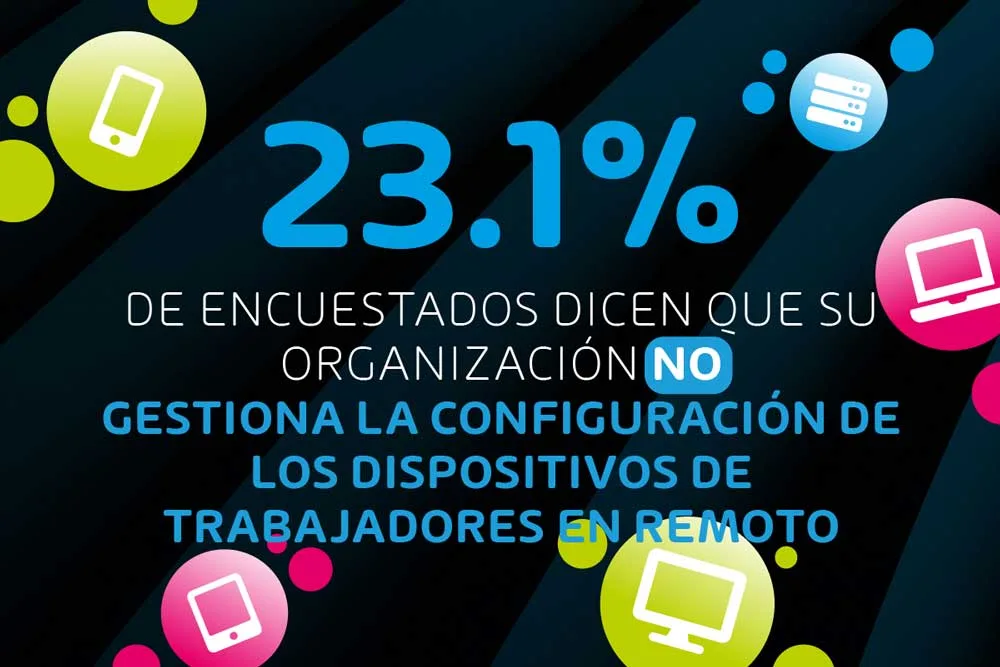

¿Cómo manejan las organizaciones la gestión de dispositivos para sus empleados remotos?

Para prácticamente todas las funciones de ciberseguridad y gestión remota mencionadas en la sección anterior, los endpoints deben ser configurados por el departamento de IT antes de ser desplegados a los usuarios. Esta encuesta, sin embargo, indica que casi 1 de cada 4 organizaciones no maneja la configuración del endpoint de principio a fin antes de proporcionar dicho dispositivo a sus empleados.

El 15,3 % de todos los encuestados dijo que sus empleados utilizan sus propios dispositivos con «alguna» configuración para trabajo remoto. El 6,4 % de los encuestados dijo que los empleados usaban sus propios dispositivos sin configuración alguna. Si bien no adquirir y configurar endpoints puede ser más rentable a corto plazo, un incidente de ciberseguridad es significativamente más probable si no se utilizan herramientas para proteger datos confidenciales.

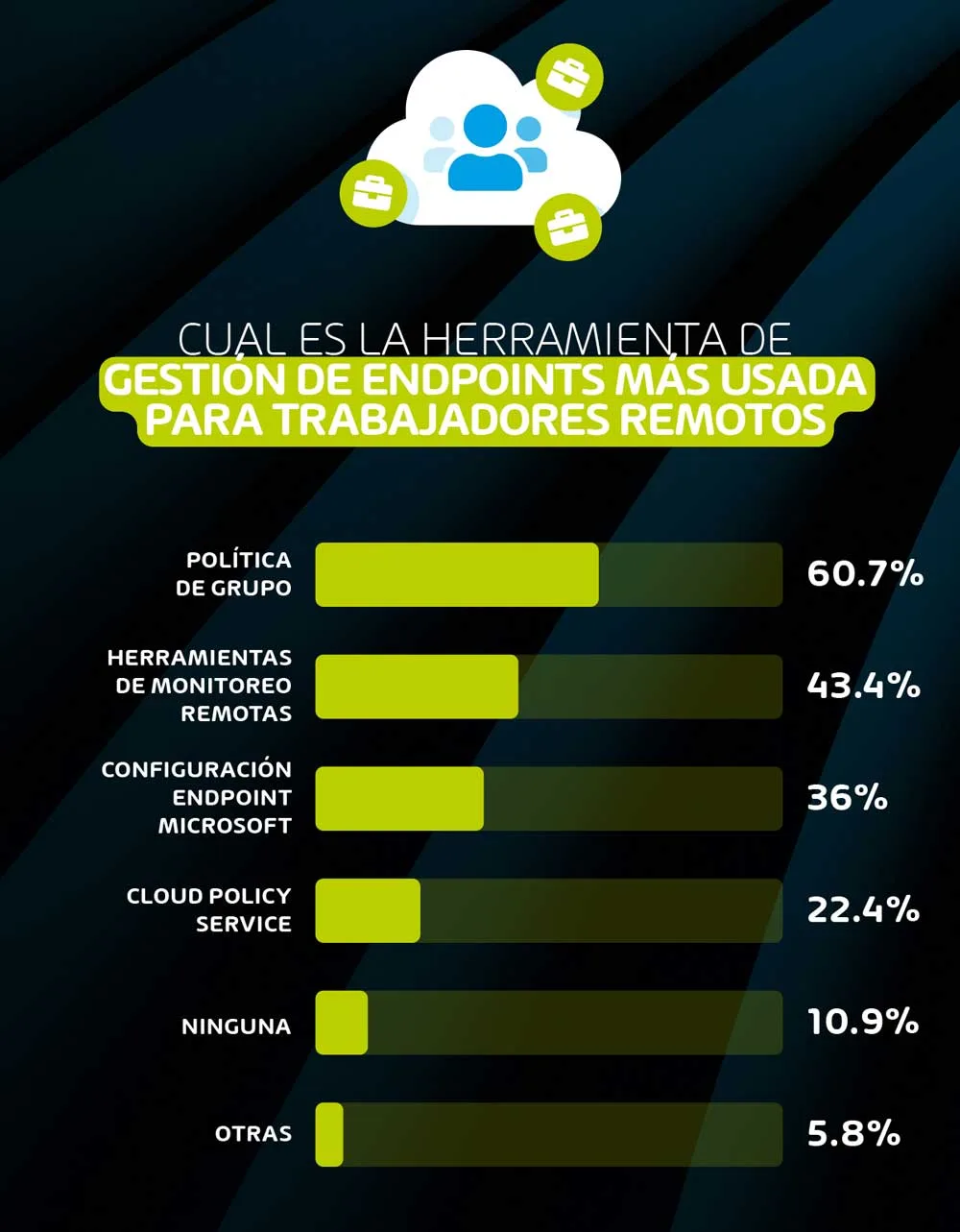

¿Cuál es la herramienta de gestión de endpoints más utilizada para empleados remotos?

La política de grupo (60,7 %) es la herramienta de gestión de endpoints más popular utilizada por las organizaciones, seguida de Herramientas de Monitoreo Remoto (43,4 %).

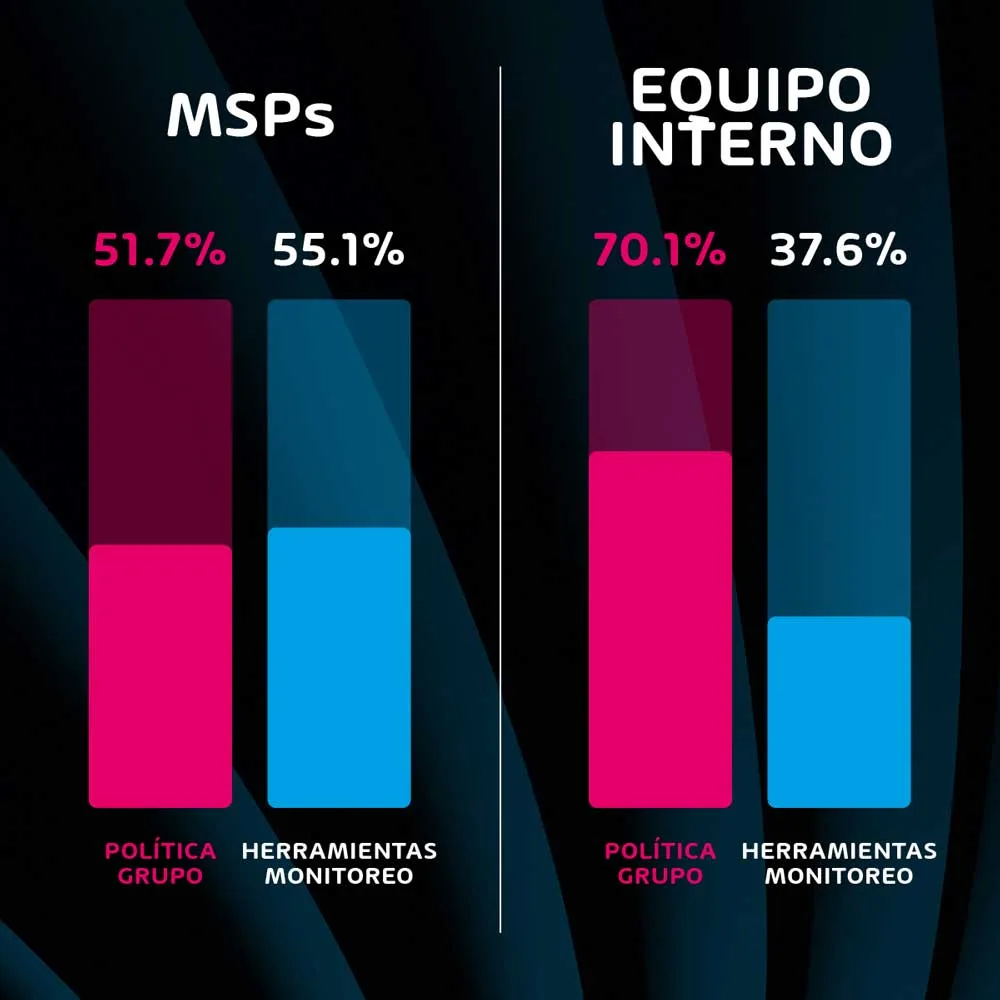

Las herramientas de gestión de endpoints permiten a los equipos de IT ser significativamente más eficientes al manejar la seguridad y el monitoreo de múltiples endpoints. La política de grupo ha sido la herramienta de referencia durante muchos años, y esta encuesta indica que este sigue siendo el caso entre muchas organizaciones, especialmente aquellas con equipos internos de IT en contraposición a las que utilizan los servicios de MSPs.

La encuesta muestra que el 70,1 % de los equipos internos de IT utilizan la política de grupo para la gestión de endpoints, en comparación con el 51,7 % de los que lo hacen a través de MSPs. Si bien la política de grupo sigue siendo una herramienta válida para muchas organizaciones, carece de características que estén presentes en herramientas de monitoreo y administración remotas más modernas. De hecho, si bien la política de grupo es la herramienta de gestión de endpoints más popular para los equipos internos de IT, las herramientas de monitoreo y gestión remota (RMM) son más populares entre los encuestados que trabajan con MSPs (55,1 % vs 51,7 %).

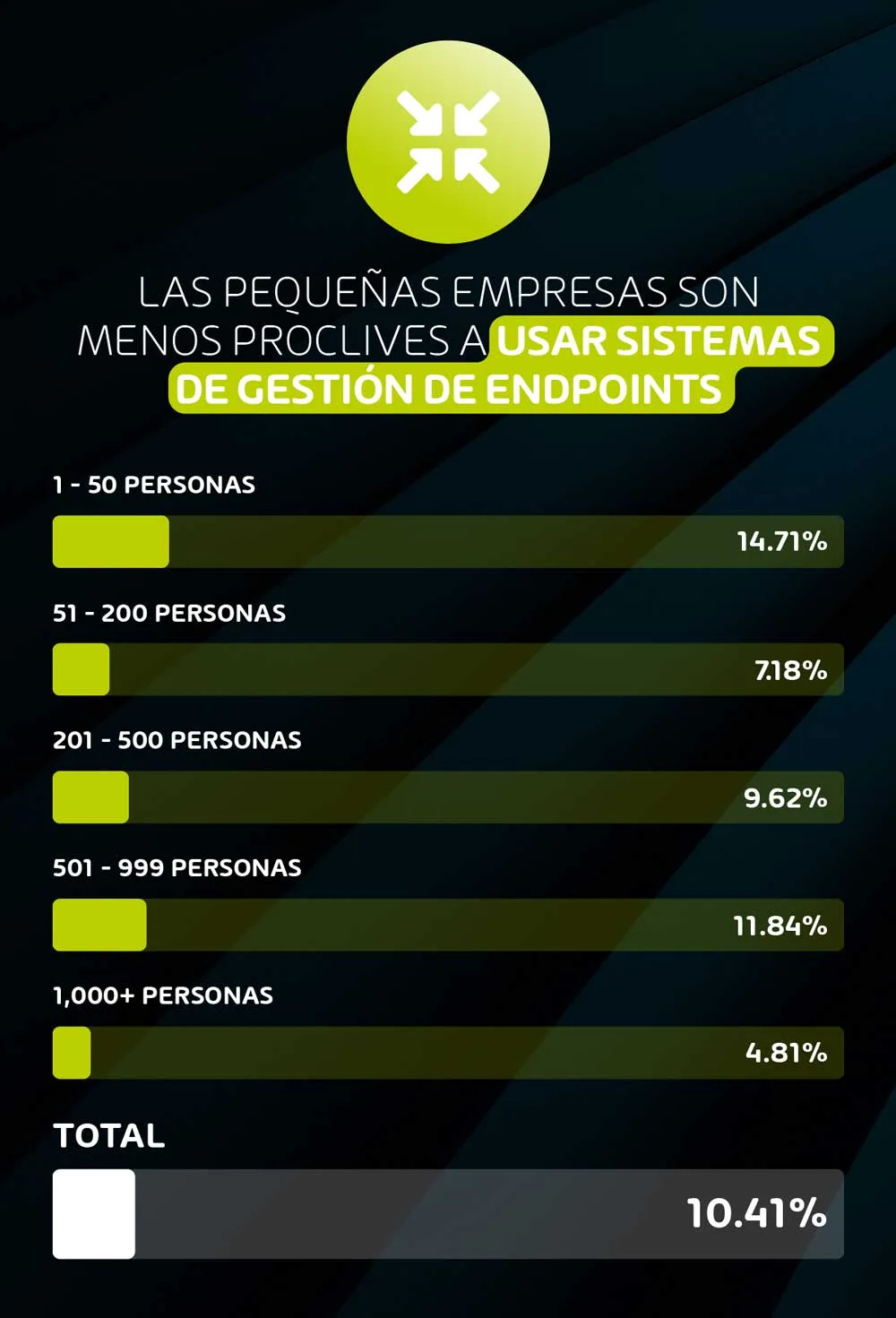

Más de 1 de cada 10 encuestados (10,9 %) afirma no utilizar ningún sistema de gestión de endpoints.

Los sistemas de gestión de endpoints son una herramienta extremadamente útil y básica para las organizaciones y sus proveedores de servicios de IT, sin embargo, casi 1 de cada 10 de nuestros encuestados dicen que su organización no utiliza ninguno de los sistemas disponibles. Esto es más frecuente entre las pymes, donde el 15 % de las organizaciones con entre 1 y 50 empleados afirman no utilizar un sistema de gestión.

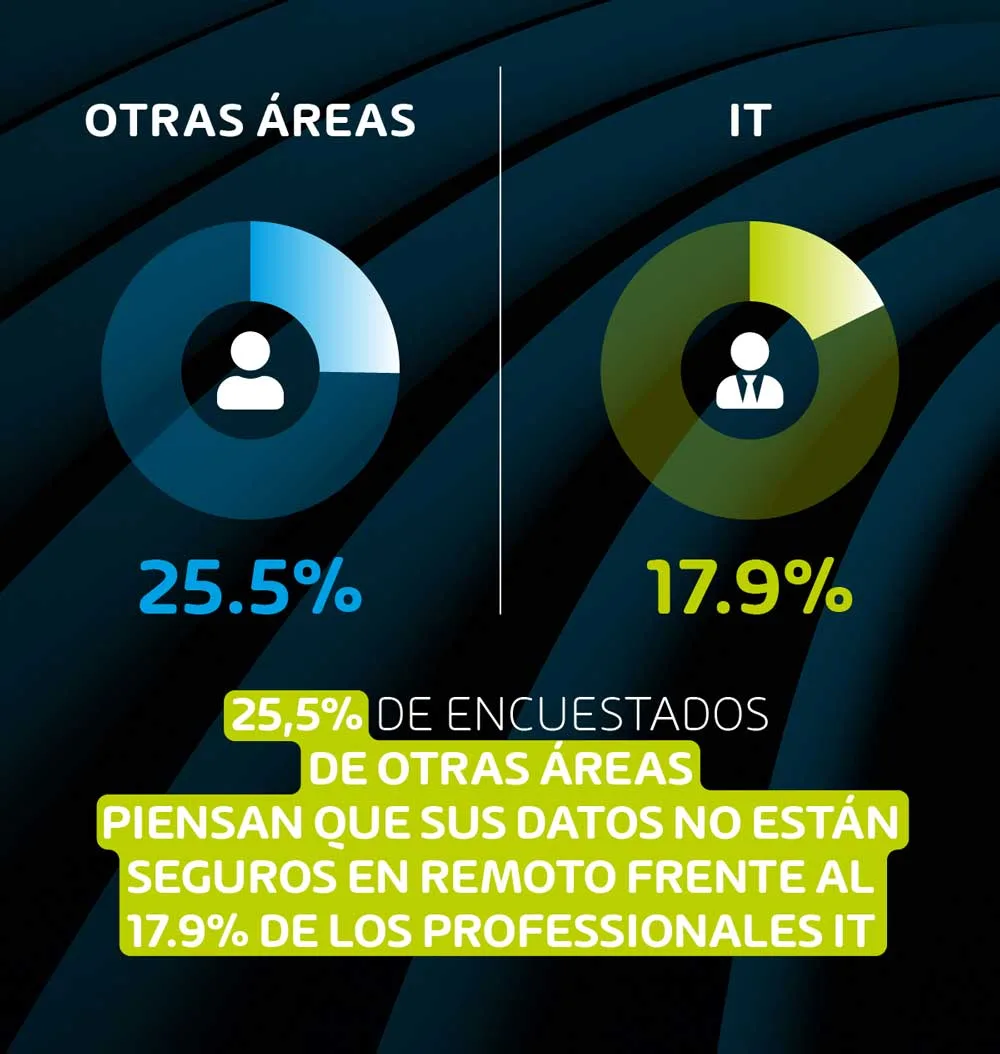

Los empleados confían menos en la seguridad informática remota de su empresa que los profesionales de IT

En un giro curioso, parece que los profesionales que no son de IT son menos optimistas sobre la seguridad remota que los profesionales de IT encuestados. El 25,5 % de los profesionales no informáticos piensan que los datos de su organización no son seguros mientras trabajan de forma remota, en comparación con solo el 17,9 % de los profesionales de IT que piensan lo mismo.

Podría haber algunos factores que explican este hallazgo en particular. Nos pusimos en contacto con el experto en comportamiento y perfiles cibernéticos Mark T. Hofmann para conocer su opinión, y esto es lo que decía sobre la actitud de los diversos perfiles psicológicos que se pueden encontrar en el sector.

Perfiles psicológicos de hackers y profesionales de IT

Hofmann cita un estudio de 2020 realizado por el profesor Lawrence Sanders sobre el perfil psicológico del potencial hacker:

«Los resultados sugieren que las personas que son hackers White Hat, Grey Hat y Black Hat tienen una puntuación alta en las escalas maquiavélicas y psicopatías. También encontramos evidencia de que los Grey Hat se oponen a la autoridad, los Black Hat obtienen una puntuación alta en la dimensión de búsqueda de emociones y los White Hat, los buenos, tienden a ser narcisistas».

Y continúa diciendo:

Puedo confirmar esto a partir de mi experiencia personal y profesional, así como entrevistas con hackers:

Black Hats: Algunos ya tienen millones en sus billeteras, pero aún cometen crímenes. Si concluimos que la ciberdelincuencia se trata principalmente de dinero, esto es solo una verdad a medias. Siempre hay un motivo detrás del motivo. Si estás en quiebra y necesitas dinero, el motivo es el dinero. Pero si ya tienes mucho dinero y sigues adelante, el motivo no es el dinero sino la codicia. A veces me recuerda a la adicción al juego. La búsqueda de emociones es uno de los conceptos psicológicos más importantes para entender el cibercrimen.

Grey Hats: Estas son personas entre mundos. Cometen crímenes, pero a menudo tienen motivos ideológicos u otros ideales al hacerlo. A veces se les llama hacktivistas. Si Robin Hood hubiera sido un hacker, habría sido un Grey Hat. Pero me parece difícil esta definición, porque el bien y el mal son categorías subjetivas.

White Hat: Bueno, el narcisismo no es una categoría en blanco y negro, sino una escala. En la ciencia, esto generalmente se mide entre 0 y 40. Todos estamos en algún lugar en esta escala y la mayoría de nosotros leyendo esto ahora no somos «0». Así que se supone que los White Hats también tienen puntuaciones algo superiores a la media… si dos codificadores están de acuerdo, uno no es un codificador. En su mayoría, todos piensan que sus propias habilidades y enfoques son correctos y todos los demás están equivocados. Esto podría ser cierto.

Resultados completos de la encuesta

Si deseas echar un vistazo a los datos, puedes consultar los resultados de la encuesta aquí.

Acerca de los encuestados

A continuación se ofrece un desglose completo de los encuestados para contextualizar los resultados.

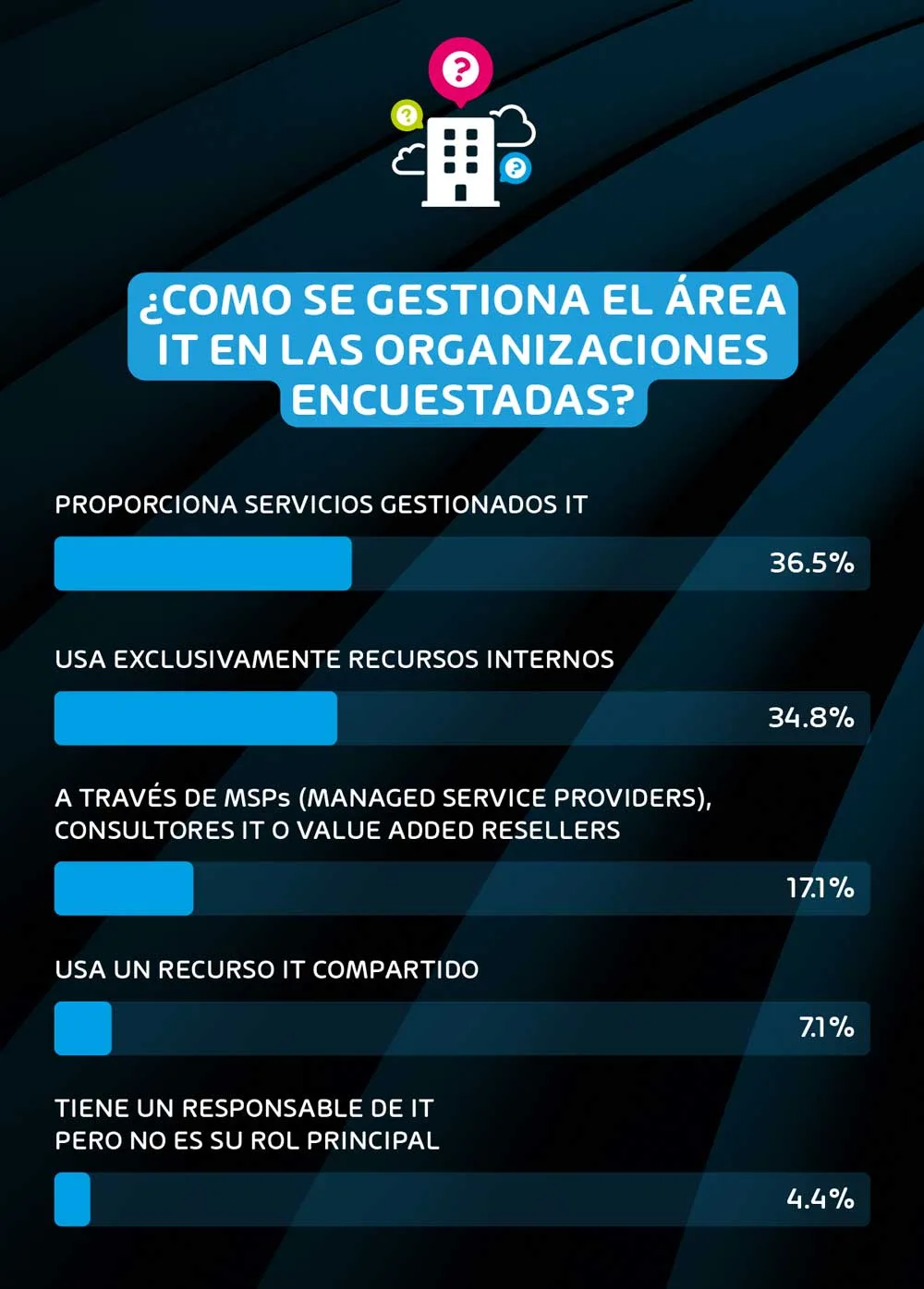

¿Cómo se gestiona IT en las organizaciones encuestadas?

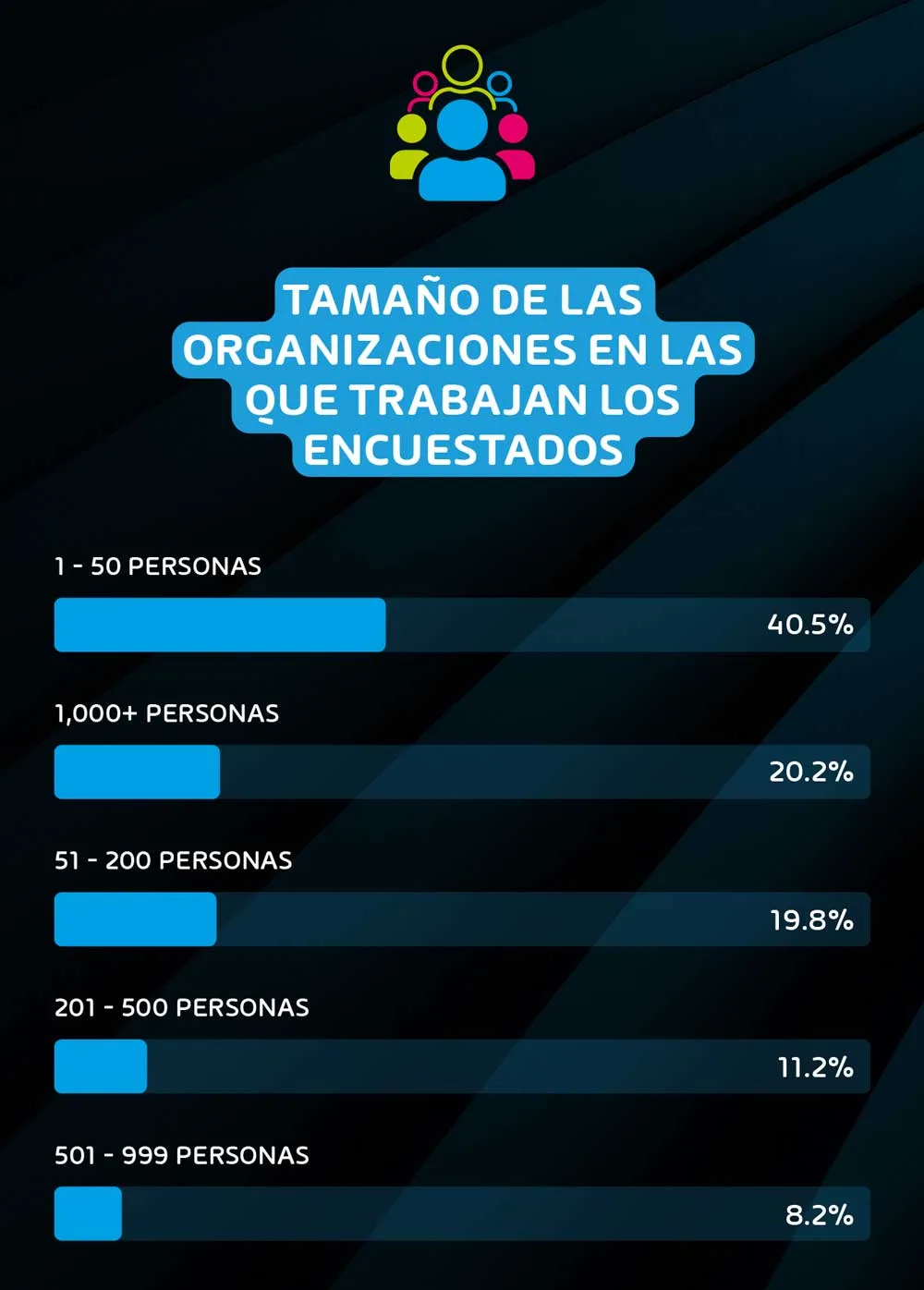

¿Cuál es el tamaño de la organización para la que trabajan los encuestados por número de empleados?

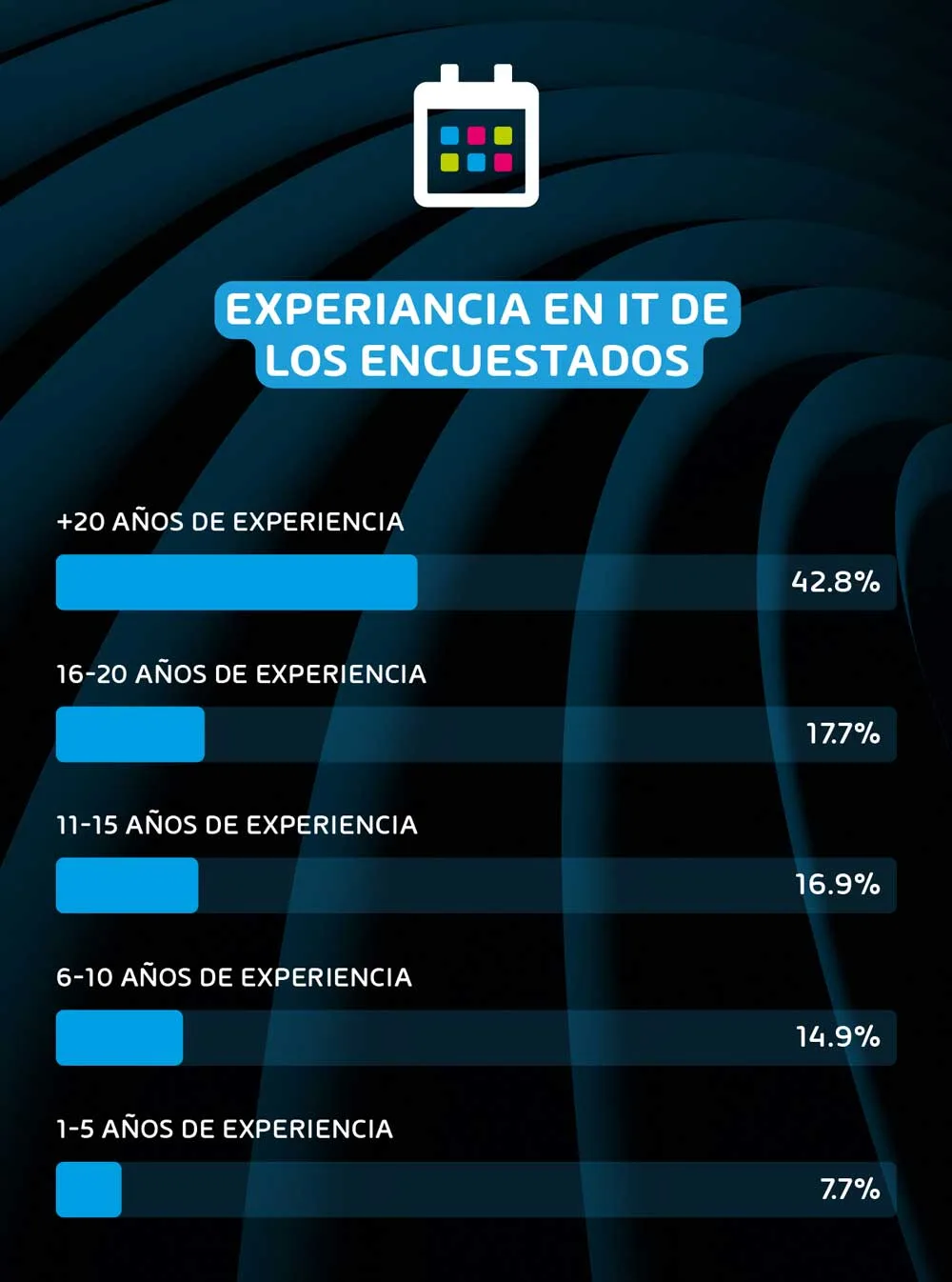

¿Cuántos años de experiencia en IT tienen los encuestados?

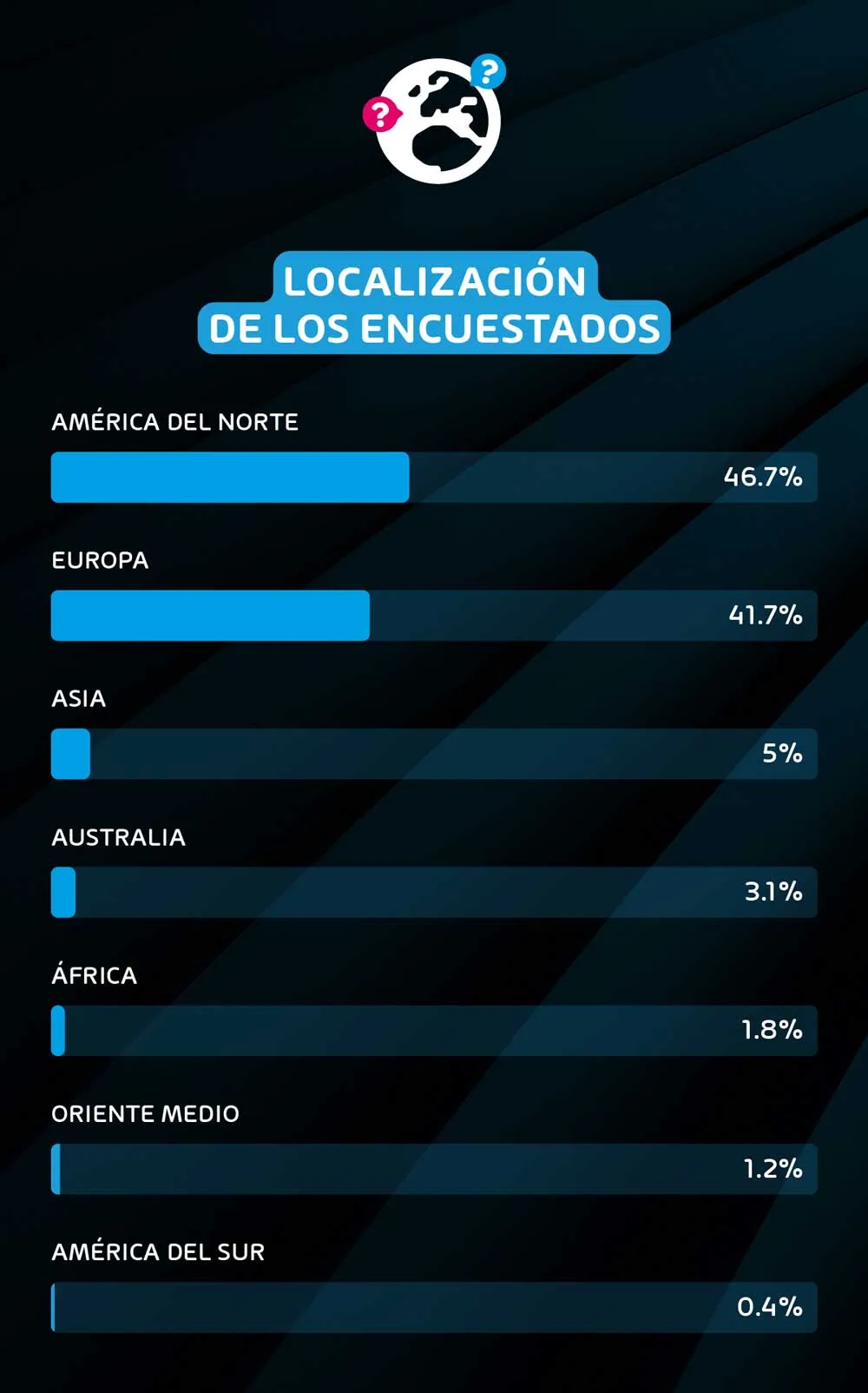

¿Dónde están localizados los encuestados?

Conclusión

Aunque ya no estamos en el período inmediatamente posterior a la pandemia, los resultados de esta encuesta dejan claro que las organizaciones todavía están poniéndose al día con los cambios que trajo consigo desde el punto de vista de la infraestructura y la seguridad IT. Muchos departamentos internos de IT no estaban en absoluto preparados para hacer frente al repentino cambio hacia el trabajo híbrido y remoto cuando se produjo la pandemia, y aunque hicieron todo lo posible para adaptarse desde una perspectiva operativa, las mejoras de seguridad para adaptarse al cambio todavía se están quedando atrás.