El hackeo a SharePoint: Lo que aprendimos tras más de 400 servidores atacados

En las últimas semanas, probablemente escuchaste que muchas empresas han sido víctimas de ciberataques en sus servidores de SharePoint.

En este artículo te vamos a contar de forma sencilla qué fue lo que pasó, quién estuvo detrás de estos ataques y por qué lo hicieron. También hablaremos sobre las implicaciones a nivel global, otra falla que apareció en Exchange Server (un servicio muy relacionado con SharePoint) y, lo más importante, cómo puedes proteger a tu empresa frente a riesgos similares.

¿Cómo empezó todo? La vulnerabilidad en SharePoint

La diferencia entre SharePoint Server y SharePoint Online

Una rápida aclaración: Microsoft ofrece SharePoint Online como parte de Office/Microsoft 365 y se trata de un servicio totalmente gestionado que no se ve afectado por esta vulnerabilidad.

También ofrecen SharePoint Server 2016 y 2019, junto con la nueva edición de suscripción de SharePoint Server. Todos ellos se ejecutan en los servidores y centros de datos de las propias organizaciones, donde la protección y la aplicación de parches dependen de ellas.

La historia comenzó en mayo de 2025, durante el concurso de ciberseguridad Pwn2Own, donde expertos hackean sistemas de forma ética para ganar premios. Un investigador de Viettel ganó 100 mil dólares por descubrir una falla en SharePoint Server conocida como ToolShell.

Microsoft lanzó parches para corregirla, pero no solucionaron el problema por completo. En junio, los primeros ataques comenzaron a aparecer, al principio de forma limitada. Los atacantes usaban esta falla para entrar en una empresa y luego moverse por otros sistemas internos.

Un detalle preocupante es que, aunque se apliquen los parches tras el ataque, los intrusos se quedan dentro usando una clave interna del servidor (la clave de máquina ASP.NET) y acceden sin ser detectados (más información aquí).

En resumen, CVE-2025- corrige la vulnerabilidad previa CVE-2025-49704 y CVE-2025-53771 soluciona otra falla anterior: CVE-2025-49706.

La amenaza va en aumento

Tal vez recuerdes lo que pasó en 2021, cuando miles de servidores Microsoft Exchange fueron atacados. Lo que pasó es que grupos de hackers chinos entraron a los sistemas de manera silenciosa para robar información o espiar. Pero una vez que la vulnerabilidad se hizo pública y se lanzaron parches, los ataques se dispararon: más de 250,000 servidores fueron comprometidos en poco tiempo.

Historia que se repite: SharePoint

Algo muy similar está ocurriendo con SharePoint. A pesar de la fuerte condena internacional en 2021, al menos tres grupos de hackers chinos están aprovechando esta nueva falla para lanzar ataques: (Linen Typhoon (enfocado en robar direcciones IP), Violet Typhoon (especializado en espionaje) y Storm-2603. Y lo más probable es que otros grupos también estén participando.

Storm-2603 incluso ha usado esta brecha para instalar el ransomware Warlock, aprovechando las herramientas de administración de redes (como las Directivas de Grupo en Active Directory).

¿Se filtró información desde dentro? El caso de MAPP

Un punto delicado en este tipo de ataques, tanto en 2021 como ahora con la falla de SharePoint, es la posible filtración de información desde el propio programa de Microsoft llamado MAPP (Microsoft Active Protections Program).

Este programa está diseñado para ayudar; Microsoft les da a las empresas de ciberseguridad información adelantada sobre fallas y parches, para que puedan proteger a sus clientes antes de que los ataques comiencen. Pero hay señales de que esta información podría haber llegado a manos equivocadas.

Se sospecha que hackers chinos obtuvieron acceso anticipado a los detalles de la vulnerabilidad, lo que les habría permitido preparar sus ataques antes de que los parches se publicaran oficialmente. Microsoft está investigando si eso fue lo que pasó con la reciente falla de SharePoint.

Un dato extra: ¿riesgo por desarrollo en China?

ProPublica también ha informado de que el código del servidor SharePoint está gestionado por ingenieros en China, lo que, una vez más, no es necesariamente una prueba de intenciones maliciosas, pero sí es un aspecto que debe tenerse en cuenta a la hora de evaluar los riesgos y decidir si se sigue utilizando.

Víctimas importantes

Entre las organizaciones afectadas por la vulnerabilidad de SharePoint están:

- El Departamento de Seguridad Nacional (DHS)

- Los Institutos Nacionales de Salud (NIH)

- La Administración Nacional de Seguridad Nuclear (NNSA)

- Varias agencias federales

- Y muchas empresas en todo el mundo

¿Listo para el segundo round?

Justo cuando parecía que el caos causado por SharePoint estaba bajando, se descubrió una nueva y peligrosa falla en Exchange Server, especialmente en las configuraciones híbridas (mezcla de servidores locales y en la nube).

Black Hat 2025: Nueva alerta de seguridad

En la conferencia de ciberseguridad Black Hat (6-7 de agosto de 2025), el experto Dirk-Jan Mollema explicó cómo un atacante con acceso de administrador a Exchange local puede usarlo para controlar el entorno empresarial de Microsoft 365.

CVE-2025-53786: El parche que muchos no aplicaron

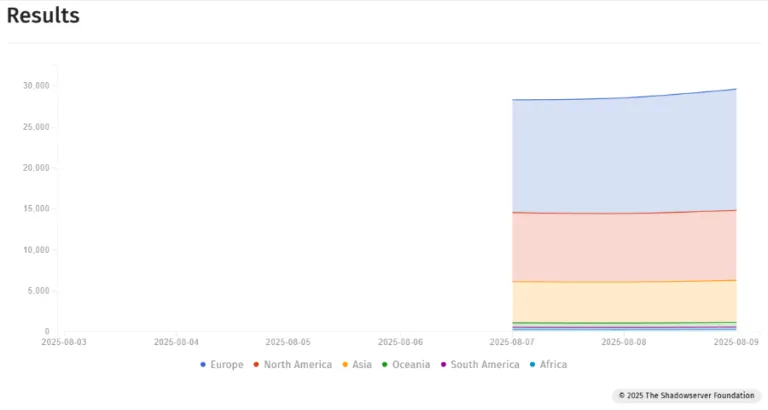

Esta falla ya había sido corregida en abril de 2025 (CVE-2025-53786). El problema es que muchas empresas no aplicaron el parche, y al momento de escribir esto, todavía hay cerca de 28,000 servidores vulnerables en todo el mundo.

Aunque muchas empresas ya solo utilizan Microsoft 365, hay otras que todavía tienen una configuración híbrida: parte de su correo está en la nube (Exchange Online) y parte en servidores on-premises (Exchange Server). Esto pasa por costumbre, temas de seguridad o por fusiones con otras compañías.

La CISA, la agencia de ciberseguridad del gobierno de EE. UU., lanzó una directiva de emergencia obligando a todas las agencias federales a parchear esta vulnerabilidad antes del 11 de agosto. También publicaron un informe con detalles del malware usado en los ataques.

¿Qué dice Microsoft?

Microsoft compartió instrucciones técnicas para resolver el problema.En resumen, el riesgo está en ciertos permisos (llamados service principals) que tienen demasiado acceso. La solución es reemplazarlos por una aplicación híbrida oficial de Exchange. Importante: esos permisos antiguos dejarán de funcionar en octubre de 2025. Si no los cambias, cosas como ver la disponibilidad de otros calendarios no funcionarán.

Que se haya detectado otra vulnerabilidad grave en otro producto de servidor on-premises (que todavía es popular) tan poco tiempo después de la primera no es nada bueno para Microsoft.

[Artículo relacionado]: Los hackers están usando Copilot para robar tus contraseñas. Te contamos cómo.

¿Qué puede hacer una empresa?

- Si usas SharePoint en una configuración híbrida, aplica de inmediato los parches que recomienda Microsoft (si aún no lo has hecho) y asume que tu servidor pudo haber sido comprometido, especialmente si es accesible desde fuera de tu red. Empieza a buscar señales de intrusión cuanto antes.

- Si en tu equipo no cuentan con el conocimiento técnico necesario, contrata especialistas en ciberseguridad que puedan apoyarte. Lo mismo aplica si tienes Exchange en modo híbrido: si no has parcheado, es muy probable que ya hayan entrado a tu sistema, y debes actuar de inmediato.

- Más allá de estas acciones urgentes, si todavía usas SharePoint o Exchange Server on-premises, es momento de sentarte a hablar del tema con la dirección de la empresa. Decidir entre mantener servidores propios o migrar a la nube no se trata solo de comparar precios o funciones, sino de entender claramente los riesgos que implica seguir usando infraestructura local.

- Ni SharePoint Online ni Exchange Online (ambos parte de Microsoft 365) se vieron afectados por estas vulnerabilidades. Esto confirma que el enfoque principal de Microsoft, desde hace más de 10 años, ha sido la nube y los servicios SaaS.

- Además, esos servicios están protegidos por equipos de expertos en ciberseguridad, porque una vulnerabilidad en Microsoft 365 podría poner en riesgo a cientos de millones de cuentas empresariales, mientras que los ataques a servidores locales afectan a una escala mucho menor.

- Y si, por alguna razón, necesitas seguir usando estos productos en servidores propios (no solo de Microsoft, esto aplica para cualquier software empresarial), pregúntate si realmente deben ser accesibles desde Internet. Reducir la exposición es una medida clave de protección.

- Las VPN tradicionales se han vuelto muy vulnerables en los últimos años. Por eso, vale la pena considerar una solución moderna en la nube tipo SASE, que permite aislar redes y dar acceso seguro desde cualquier lugar. Es una forma efectiva de controlar quién entra a tus sistemas locales.

- Otra opción son las soluciones de reverse proxy en la nube, donde primero debes iniciar sesión en tu plataforma de inicio de sesión único (SSO) antes de acceder a cualquier sistema interno.

- La gran pregunta es, ¿es más seguro seguir usando software instalado en nuestros propios servidores? Muchos piensan que sí porque tenemos más control, pero ¿lo confirman los hechos? La respuesta dependerá del caso de cada empresa, aunque lo que sí es claro es que el argumento de «es más seguro porque lo tengo en mis manos» ya no aplica.

- También es momento de revisar cómo y cuándo aplicas parches de seguridad. Muchas veces se espera a que haya una ventana de mantenimiento para no afectar al negocio, pero eso ya no basta. Hoy en día, una vulnerabilidad puede empezar a explotarse en cuestión de horas, no semanas. Así que cualquier sistema crítico que esté expuesto a Internet debe parchearse de inmediato.

Aliarte con un partner fuerte en ciberseguridad, como Hornetsecurity, es una gran forma de reducir riesgos. Contamos con años de experiencia y un historial comprobado protegiendo entornos Microsoft 365 de forma efectiva.

Protege tu entorno híbrido con 365 Permission Manager

Después de los recientes ataques a SharePoint y otros sistemas clave, tener un buen control de los permisos de acceso es más importante que nunca.

365 Permission Manager de Hornetsecurity te ayuda a proteger la información de tu empresa de forma clara y eficiente. Esto es lo que puede hacer por ti:

- Supervisión automática del cumplimiento: Aplica fácilmente las políticas de seguridad necesarias en SharePoint, Teams y OneDrive.

- Control de acceso a la información: Asegúrate de que cada persona solo vea lo que le corresponde, evitando filtraciones o accesos indebidos.

- Auditorías constantes: Revisa los permisos de forma regular para detectar posibles fallas antes de que se conviertan en un problema.

- Alertas en tiempo real: Recibe notificaciones cuando se hagan cambios importantes en los permisos, para que puedas actuar rápido.

- Gestión fácil y centralizada: Administra todos los permisos desde un solo panel, sin complicaciones.

¡No esperes a que ocurra otro ataque! Solicita una demo y descubre cómo 365 Permission Manager protege tu empresa frente a amenazas más frecuentes.

Conclusión

Los ciberataques han dejado de ser cosa de «hackers raros en un sótano». Por eso, es vital que las empresas empiecen a hablar de estos temas al más alto nivel. Tal vez los directivos o consejos de administración no entiendan los detalles técnicos, pero sí entienden lo que es un riesgo para el negocio y la necesidad de reducirlo.

Además, ya no se puede ignorar que los ciberataques están ligados a conflictos entre países. Esto no es algo que solo le pase a gobiernos o contratistas militares. Países como Corea del Norte, Irán, Rusia o China están atacando empresas occidentales sin consecuencias reales, y eso significa que cualquiera puede ser un blanco, sin importar su tamaño.

Hoy en día, las empresas dependen completamente de sus sistemas informáticos para operar. Y también dependen de los sistemas de sus proveedores. Por eso, como profesionales de la ciberseguridad, tenemos la responsabilidad de explicar estos riesgos de forma clara y directa a quienes toman decisiones. No basta con entenderlos nosotros; también los deben entender quienes lideran la empresa.

Preguntas frecuentes (FAQ)

Todo empezó en mayo de 2025, durante un concurso de hacking ético llamado Pwn2Own. Ahí, un investigador descubrió una falla grave en SharePoint conocida como ToolShell y recibió una gran recompensa por reportarla.

Algunas de las más afectadas fueron agencias clave del gobierno de EE. UU. (el Departamento de Seguridad Nacional, los Institutos Nacionales de Salud y la Administración Nacional de Seguridad Nuclear) y varias empresas internacionales.

Las empresas deben aplicar parches de seguridad de inmediato, asumir que quizá hayan atacado sus servidores y comenzar una investigación interna. Si no cuentan con personal técnico adecuado, deben buscar apoyo profesional en ciberseguridad.